Qu’est-ce que AES256

Contents

Explication simple: quel est le cryptage AES-256 bits

Convene utilise un cryptage Bit AES-256, qui est la meilleure sécurité disponible sur le marché, mais vous ne savez peut-être pas ce que cela signifie exactement. Nous avons écrit un guide très simplifié et utile pour expliquer ce que c’est et pourquoi vous devriez le valoriser.

Chiffrement des données

Les cybercriminels sont toujours à la randonnée, à la recherche de liens faibles pour se briser et se fissurer. Comment les utilisateurs, en particulier dans ce monde de plus en plus connecté, ont-ils une assurance complète que leurs données sont sûres, partout où elle peut être localisée?

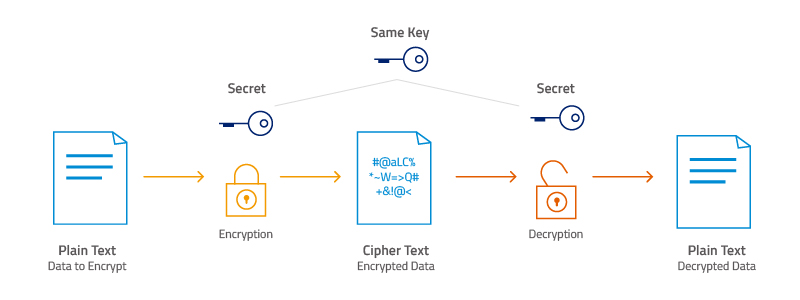

Le cryptage est l’un des moyens les plus courants de protéger les données sensibles. Le chiffrement fonctionne en prenant du texte brut et en le convertissant en texte de chiffre, qui est composé de caractères apparemment aléatoires. Seuls ceux qui ont la clé spéciale peuvent le décrypter. AES utilise un cryptage de clé symétrique, qui implique l’utilisation d’une seule clé secrète pour chiffrer et déchiffrer les informations.

La norme de cryptage avancé (AES) est la première et le seul chiffre accessible au public approuvé par la US National Security Agency (NSA) pour protéger les informations top secrets. AES a d’abord été appelé Rijndael après ses deux développeurs, les cryptographes belges Vincent Rijmen et Joan Daemen.

L’illustration suivante montre comment fonctionne le cryptage de clés symétrique:

Figure 1. Cryptage de clé symétrique

AES-256, qui a une longueur clé de 256 bits, prend en charge la plus grande taille de bit et est pratiquement incassable par la force brute en fonction de la puissance de calcul actuelle, ce qui en fait la norme de chiffrement la plus forte. Le tableau suivant montre que les combinaisons de clés possibles augmentent de façon exponentielle avec la taille de la clé.

Taille clé

Combinaisons possibles

Tableau 1. Tailles clés et combinaisons possibles correspondantes à se fissurer par attaque par force brute.

SEURENCRYPT: Rock-Solid AES-256 Encryption sur ATP Flash Storage Devices

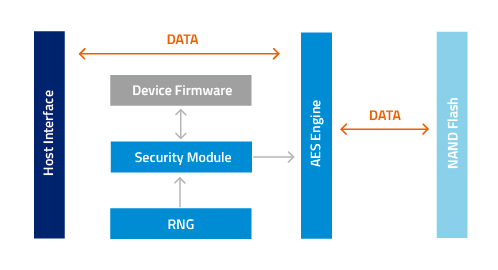

Les périphériques de stockage ATP Flash compatibles compatibles avec Securstor ont un chiffrement SecureRencpt avec un cryptage AES-256 pour protéger les données contre un accès non autorisé.

Ils utilisent un ensemble matériel de modules de sécurité et un moteur AES. Lorsque l’hôte écrit des données sur le périphérique de stockage Flash, un générateur de nombres aléatoires (RNG) génère la clé de chiffre symétrique 256 bits, qui est transmise au moteur AES. Le moteur AES crypte le texte brut (données source) dans du texte de chiffre (données cryptées) et l’envoie au NAND Flash pour le stockage.

Inversement, si l’hôte souhaite récupérer des données du périphérique de stockage, le moteur AES décrypte le texte de chiffre dans le flash NAND, puis transmet des données à l’hôte en tant que texte brut. Le processus de chiffrement / décryptage se fait au niveau du flash et ne nécessite pas d’intervention de l’hôte, il n’y a donc pas de dégradation des performances et le transfert de données ne ralentit pas.

Figure 2. Mécanisme de cryptage AES-256 dans ATP SecureCrypt

ATP Securstor: Protection au-delà du cryptage

Sénurencpt à l’aide du cryptage AES-256 est un composant d’ATP Securstor, une suite de sécurité à plusieurs niveaux qui protège les données avec une variété d’options au-delà du chiffrement Data-at-Rest. Les clients peuvent choisir parmi les fonctionnalités qui peuvent être personnalisées en fonction de leurs exigences spécifiques à l’application pour se prémunir contre l’accès non autorisé, la copie illégale et d’autres menaces de sécurité pour garantir à tout moment les données, l’intégrité du système d’exploitation et du micrologiciel.

Pour plus d’informations sur les produits ATP Flash compatibles Securstor, visitez le Site Web de l’ATP ou contactez un Représentant ATP.

Explication simple: quel est le cryptage AES-256 bits?

Convene utilise un cryptage Bit AES-256, qui est la meilleure sécurité disponible sur le marché, mais vous ne savez peut-être pas ce que cela signifie exactement. Nous avons écrit un guide très simplifié et utile pour expliquer ce que c’est et pourquoi vous devriez le valoriser.

Qu’est-ce que le cryptage?

Le cryptage est le processus d’informations d’encodage en transformant le texte en clair (ce que vous écrivez) en texte chiffré (une version codée du texte en clair). En un coup d’œil, un texte chiffré semble être des données aléatoires, mais à l’œil formé, il est clairement un texte chiffré. Cependant, le cryptage signifie qu’il existe des possibilités infinies de ce que la version en texte clair du texte chiffré pourrait signifier. Comment décoder le texte chiffré dépend du type de code ou de chiffrement, utilisé pour créer le texte chiffré.

Qu’est-ce que le cryptage AES?

AES signifie avancé la norme de chiffrement, qui est une norme de sécurité informatique conçue pour stocker les informations cryptographiquement sensibles et top secrètes. Le cryptage AES est une méthode de cryptage qui fonctionne à travers un algorithme de chiffrement symétrique approuvé, 192 bits ou 256 bits.

Comment fonctionne le cryptage AES?

- Expansion clé – À ce stade, des touches rondes sont créées pour être utilisées dans les étapes suivantes du chiffrement. Cela utilise le calendrier clé de Rijndael.

- Ajout de la clé ronde – Une touche ronde est le résultat de l’exécution d’une opération sur la touche ronde précédente et les données que vous souhaitez crypter. Dans cette étape, la touche ronde initiale est ajoutée aux données divisées.

- Substitution d’octets – Cela bascule autour des octets basés sur la méthode de substitution Rijndael S-Box.

- Déplacement de ligne – Les données divisées en chaque ligne sont déplacées vers la gauche (un espace pour la deuxième ligne, deux pour la troisième rangée, trois pour la quatrième rangée).

- Mélange de colonne – À l’aide d’une matrice prédéterminée, les colonnes de données sont multipliées et un nouveau bloc de code est créé.

- Ajout de la clé ronde – Une autre clé ronde est appliquée aux colonnes.

Ce processus est ensuite répété 13 fois pour le chiffrement 256 bits, 11 fois pour 192 bits et 9 fois pour 128 bits.

Pourquoi le cryptage AES 256 bits est-il le meilleur sur le marché?

Le «bit» fait référence à la longueur de la clé requise pour chiffrer et déchiffrer le texte chiffré. Cela signifie que AES 256 bits est plus crypté que son homologue 128 bits. Le cryptage 128 bits prendrait à lui seul des milliards d’années pour qu’un supercalculateur se fasse, de sorte que l’AES 256 bits est pratiquement impénétrable.

C’est pourquoi il est fait confiance par les agences gouvernementales à travers le monde. Il est exigé légal pour la cybersécurité d’une entreprise d’être chiffré avec AES 256 bits pour travailler avec la NASA!

Pourquoi Convene utilise un cryptage AES 256 bits?

Convene utilise un cryptage AES 256 bits car vos données sont importantes pour nous. Nous voulons que vous vous sentiez aussi sécurisé et confortable que possible en téléchargeant vos données sensibles dans notre bibliothèque de documents.

Nos mesures de sécurité vont au-delà du chiffrement, car nous sommes également certifiés CMMI-Level 5, ce qui signifie que nous sommes approuvés pour travailler avec toute agence gouvernementale américaine. Si vous souhaitez en savoir plus sur nos fonctionnalités de sécurité avancées, veuillez visiter notre page FAQ ici .

Convene est un portail de conseil d’administration primé conçu pour numériser et rationaliser vos processus de réunion du début à la fin. Nos caractéristiques complètes incluent:

- Une bibliothèque de documents avec un accès basé sur les rôles pour garantir que vos documents sensibles sont protégés.

- Une piste d’audit intégrée, vous pouvez donc être sûr que vous êtes conforme à toutes les réglementations.

- Conférence vidéo intégrée, afin que vous puissiez passer de la télécommande à hybride en travaillant de manière transparente, tout en affichant votre pack de cartes sur un seul écran.

- Enquêtes, avec l’option d’anonymat, vous pouvez donc être sûr que vous êtes conscient des opinions de vos employés.

- Caractéristiques d’accessibilité, y compris du texte à la voix, qui fait de nous le principal portail de carte accessible.

Convener est plus que ses fonctionnalités, nos clients nous font également confiance pour assurer la sécurité de leurs données. Notre sécurité certifiée garantira que vos données confidentielles sont protégées à chaque étape de la livraison du projet. Cela comprend, mais sans s’y limiter:

- Cryptage AES 256 bits et stockage sécurisé

- Contrôles d’accès granulaires et autorisations basées sur les rôles

- Sécurité des documents et gestion des droits numériques

- Sécurité de l’appareil

- Authentification utilisateur sécurisée

- Gouvernance de sécurité

- Détection et prévention des intrusions 24/7

Notre logiciel est également désormais une intégration avec Microsoft Teams, qui offre les avantages de la collaboration des deux équipes et d’un portail de conseil.

Si vous souhaitez en savoir plus sur la façon dont Convene peut aider votre organisation à obtenir une meilleure gouvernance, n’hésitez pas à réserver une démo gratuite aujourd’hui!

Tout ce que vous devez savoir sur le cryptage AES-256

Lorsque la sécurité nationale est impliquée, de fortes mesures de chiffrement sont prises pour protéger les données. La norme de chiffrement avancée (AES), à l’origine adoptée par le U.S. Le gouvernement fédéral a évolué pour devenir une norme de l’industrie pour sécuriser les données et doit faire partie de la stratégie intégrée de gestion des risques de chaque organisation. AES est disponible en implémentations 128 bits, 192 bits et 256 bits, la mise en œuvre de 256 bits étant la plus sécurisée. Cet article explique ce que le cryptage AES-256 implique, comment il fonctionne et à quel point il est sécurisé. Il explique également comment le double cryptage renforce la sécurité et protège le contenu privé des cyberattaques malveillantes.

Qu’est-ce que le cryptage AES-256?

La norme de chiffrement avancée (AES) est un chiffre de blocs symétrique que le U.S. Le gouvernement sélectionne pour protéger les données classifiées. Le cryptage AES-256 utilise la longueur de clé de 256 bits pour crypter ainsi que décrypter un bloc de messages. Il y a 14 tours de touches 256 bits, chaque tour consistant en des étapes de traitement qui impliquent la substitution, la transposition et le mélange de texte en clair pour le transformer en texte chiffré.

Comment AES-256 crypte-t-il vos données?

Puisque AES est un chiffre de clé symétrique, il utilise la même clé secrète pour le cryptage et le déchiffrement. Cela signifie que l’expéditeur et le récepteur des données en question ont besoin d’une copie de la clé secrète. Les clés symétriques sont mieux adaptées aux transferts internes, contrairement aux clés asymétriques, qui sont les meilleures pour les transferts externes. Les chiffres de clés symétriques, tels que AES, sont plus rapides et plus efficaces à fonctionner car ils nécessitent moins de puissance de calcul que les algorithmes clés asymétriques.

De plus, AES utilise des chiffres de blocs, où le texte en clair est divisé en sections appelées blocs. AES utilise une taille de bloc 128 bits, selon laquelle les données sont divisées en tableaux 4 x 4 contenant 16 octets. Chaque octet contient 8 bits, le total des bits dans chaque bloc étant 128. Dans AES, la taille des données cryptées reste la même. Cela signifie que 128 bits de texte en clair rendent 128 bits de texte chiffré.

Dans tout le cryptage, chaque unité de données est remplacée par une autre unité selon la clé de sécurité utilisée. AES est un réseau de substitution-permutation qui utilise un processus d’extension clé où la clé initiale est utilisée pour proposer de nouvelles clés appelées touches rondes. Les touches rondes sont générées sur plusieurs cycles de modification. Chaque tour rend plus difficile la rupture du cryptage. Le cryptage AES-256 utilise 14 de ces tours.

AES fonctionne en faisant ajouter la clé initiale à un bloc à l’aide d’un chiffre exclusif ou (XOR). Ceci est une opération intégrée au matériel du processeur. Dans le bloc, chaque octet de données est remplacé par un autre, suivant un tableau prédéterminé. Les lignes du tableau 4 par 4 sont décalées, les octets de la deuxième rangée étant déplacés un espace vers la gauche. Les octets dans la troisième rangée sont déplacés deux espaces, et ceux de la quatrième rangée ont déplacé trois espaces. Les colonnes sont ensuite mélangées, combinant les quatre octets dans chaque colonne, et la touche ronde est ajoutée au bloc. Le processus est répété pour chaque tour, donnant un texte chiffré qui est complètement différent du texte en clair.

Cet algorithme de chiffrement présente les avantages suivants:

- L’utilisation d’une clé différente pour chaque ronde donne un résultat beaucoup plus complexe

- La substitution d’octet modifie les données de manière non linéaire, cachant ainsi la relation entre le texte en clair et le texte chiffré.

- Les lignes de décalage et les colonnes de mélange diffusent les données, transformant ainsi les octets. Cela complique encore le cryptage.

Le résultat de ces processus est un échange de données sécurisé. Le même processus est répété à l’envers pour le processus de décryptage.

Processus de décryptage AES-256

Les textes chiffrés AES peuvent être restaurés à l’état initial à l’aide d’un chiffrement inverse. Comme nous l’avons vu ci-dessus, l’AES utilise le cryptage symétrique, ce qui signifie que la clé secrète utilisée pour le cryptage est la même utilisée pour le déchiffrement.

Dans le cas du décryptage AES-256, le processus commence par la clé ronde inverse. L’algorithme inverse ensuite chaque action, à savoir: les lignes changeantes, la substitution d’octets et le mélange de colonnes, jusqu’à ce qu’il déchiffre le message d’origine.

Le cryptage AES-256 est-il fissable?

Le cryptage AES-256 est pratiquement non recrackable en utilisant n’importe quelle méthode de force brute. Il faudrait des millions d’années pour le casser en utilisant la technologie et les capacités de l’informatique actuelles.

Cependant, aucune norme ou système de chiffrement n’est complètement sécurisé. En 2009, une cryptanalyse a découvert une éventuelle attaque de clé liée. Dans une telle attaque, les attaquants essaient de casser un chiffre en observant comment il fonctionne en utilisant différentes clés. Heureusement, les experts ont depuis conclu qu’une telle menace ne peut se produire que dans les systèmes AES qui ne sont pas configurés correctement.

Puisqu’il est presque impossible de casser le chiffre AES à l’aide d’une méthode de force brute, le principal risque de cette norme est les attaques de canaux latéraux. Dans ces attaques, les attaquants essaient de récupérer des informations à partir d’un système pour découvrir comment fonctionnent les algorithmes de cryptage. Cependant, cela ne peut se produire que dans les systèmes non sécurisés. Une implémentation Sound AES-256 protège un système des attaques de canaux latéraux.

Bien que la norme AES-256 soit très sécurisée, un système vulnérable peut conduire à un attaquant de gagner la clé secrète elle-même. Une approche de sécurité zéro-frust garantit que les organisations font confiance et vérifient les communications numériques qui échangent des données. De plus, les organisations doivent adopter une approche de la sécurité de la défense en profondeur qui utilise une authentification multi-facteurs, une infrastructure durcie et une réponse proactive et intégrée. Les communications de contenu sensibles entrantes doivent être vérifiées à l’aide de la prévention des données, de l’antivirus et des capacités anti-malware, tandis que les communications de contenu sensibles sortantes devraient également tirer parti de la prévention des pertes de données. Ces capacités devraient être impliquées dans toute approche de gestion des cyber-risques.

La nature ouverte de la norme AES-256 en fait l’une des normes de chiffrement les plus sécurisées. Les experts en cybersécurité sont à la recherche constante de vulnérabilités potentielles, et lorsqu’une vulnérabilité est découverte, les utilisateurs sont informés et des mesures sont prises pour résoudre le problème.

Exemples de l’endroit où le cryptage AES-256 est actuellement utilisé

Voici quelques des cas d’utilisation pour le cryptage AES-256:

- U.S. Des entités gouvernementales telles que la NSA, les militaires et de nombreuses autres entités utilisent un cryptage AES pour la communication sécurisée et le stockage des données.

- De nombreux appareils, applications et réseaux utilisent aujourd’hui le cryptage AES-256 pour protéger les données au repos et en transit. De nombreux SSD utilisent des algorithmes de chiffrement AES.

- Toutes les données stockées dans le cloud Google sont cryptées à l’aide de la norme AES-256 par défaut.

- AWS, Oracle et IBM utilisent également la norme de chiffrement AES-256.

- Les messages WhatsApp sont chiffrés à l’aide de la norme de chiffrement AES-256.

AES-256 pour les communications de contenu sensibles

Les organisations doivent protéger et garder les données privées lorsqu’elles sont au repos et en mouvement. Le chiffrement doit être utilisé dans les deux cas. Pour les données au repos, le cryptage AES-256 est souvent la meilleure option, tandis que le cryptage de sécurité de la couche de transport (TLS) crée des tunnels de calque de sockets sécurisés (SSL) pour protéger le contenu privé. Les données privées qui nécessitent le cryptage comprennent des informations personnellement identifiables (PII), des informations sur la santé protégés (PHI), des dossiers financiers et des plans de produits stratégiques, de marketing et de vente d’entreprise.

Kiteworks crypte chaque élément de contenu avec une clé unique et forte au niveau du fichier et avec une clé forte différente au volume au niveau du disque. Cela garantit que chaque fichier est double crypté. De plus, les clés de fichiers, les clés de volume et d’autres clés intermédiaires sont cryptées lorsqu’elles sont stockées.

KiteWorks utilise une phrase secrète entrée par un administrateur pour générer une super clé qu’il utilise dans le chiffrement de toutes les clés stockées. Ainsi, lorsqu’un administrateur tourne régulièrement la phrase secrète, comme recommandé, le processus est rapide et efficace car seules.

Ceux qui souhaitent plus de détails sur l’approche de cryptage clé de Kiteworks sur différents canaux de communication de contenu sensible – l’email, le partage de fichiers, le transfert de fichiers géré, les formulaires Web et les interfaces de programmation d’applications (API) – peuvent planifier une démo personnalisée adaptée à leur environnement.

S’ABONNER

Obtenez des mises à jour par e-mail avec nos dernières nouvelles de blogs