Servidor VPN Linux

Contents

Servidor VPN Linux

El botón de bloqueo a la izquierda del Ajustes rápidos El menú le permite girar el núcleo seguro en o apagado. (Disponible solo con un plan positivo o visionario.)

Cómo usar Proton VPN en Linux

En esta guía, discutimos brevemente las diversas formas en que puede usar Proton VPN en Linux y proporcionamos una guía para configurar y usar la aplicación Proton VPN Linux, que es nuestro método recomendado.

Es simple obtener Proton VPN de forma gratuita en Linux para la distribución de su elección. Hay varias formas de usar Proton VPN en Linux:

1. La aplicación oficial de proton vpn linux

La aplicación Proton VPN Linux es una aplicación VPN de escritorio con una interfaz gráfica de usuario. Es la forma recomendada para que la mayoría de las personas usen Proton VPN en sus sistemas Linux. Discutimos cómo instalar y usar esta aplicación en este artículo.

2. El protón oficial VPN CLI

El Proton VPN CLI es una herramienta de línea de comandos totalmente destacada recomendada para personas que prefieren trabajar en Terminal, desean una aplicación que utilice recursos mínimos del sistema o trabaje con servidores Linux. Tenga en cuenta que la CLI de Proton VPN aún no admite túneles divididos y no se ejecuta en servidores sin cabeza.

3. Configuración manual de OpenVPN

La aplicación Proton VPN Linux y la CLI de Proton VPN utilizan el protocolo OpenVPN altamente seguro para asegurar la conexión VPN a nuestros servidores. También puede configurar OpenVPN manualmente en Linux usando NetworkManager o la línea de comandos. Esto puede ser útil en dispositivos no compatibles con nuestra aplicación Proton VPN Linux o la CLI de Proton VPN, pero si retiramos un servidor, es posible que deba descargar nuevos archivos de configuración de OpenVPN.

Cómo instalar la aplicación Proton VPN Linux

La aplicación oficial de Proton VPN Linux le permite proteger sus dispositivos Linux con Proton VPN mientras controla la VPN a través de una interfaz gráfica intuitiva y fácil de usar.

Esta aplicación admite de forma nativa las funciones avanzadas de VPN de Proton, que incluyen:

- NetShield Adblocker

- Interruptor de muerte permanente

- Interruptor de matar

- Secure Core

La aplicación Linux no solo es fácil de usar, sino que la instalación es rápida y simple, independientemente de la distribución que use. Este artículo explicará cómo usar nuestra aplicación oficial de Linux. Tenemos guías de instalación separadas para todas las distribuciones compatibles:

Para obtener una lista completa de distribuciones y versiones de Linux que actualmente admitimos, consulte:

Si está utilizando la versión desarrollada por la comunidad de nuestra aplicación Linux, le recomendamos que la desinstale antes de instalar la nueva aplicación. Las instrucciones para esto se proporcionan en cada guía de configuración de distribución.

Cómo usar la aplicación Proton VPN Linux

Una vez que haya instalado la aplicación Proton VPN, ábrala utilizando el lanzador de aplicaciones y buscando Protonvpn.

Luego, inicie sesión ingresando las credenciales de su cuenta de protones. (Si anteriormente estaba usando la CLI de Proton VPN Linux y actualizado, no necesitará iniciar sesión nuevamente.)

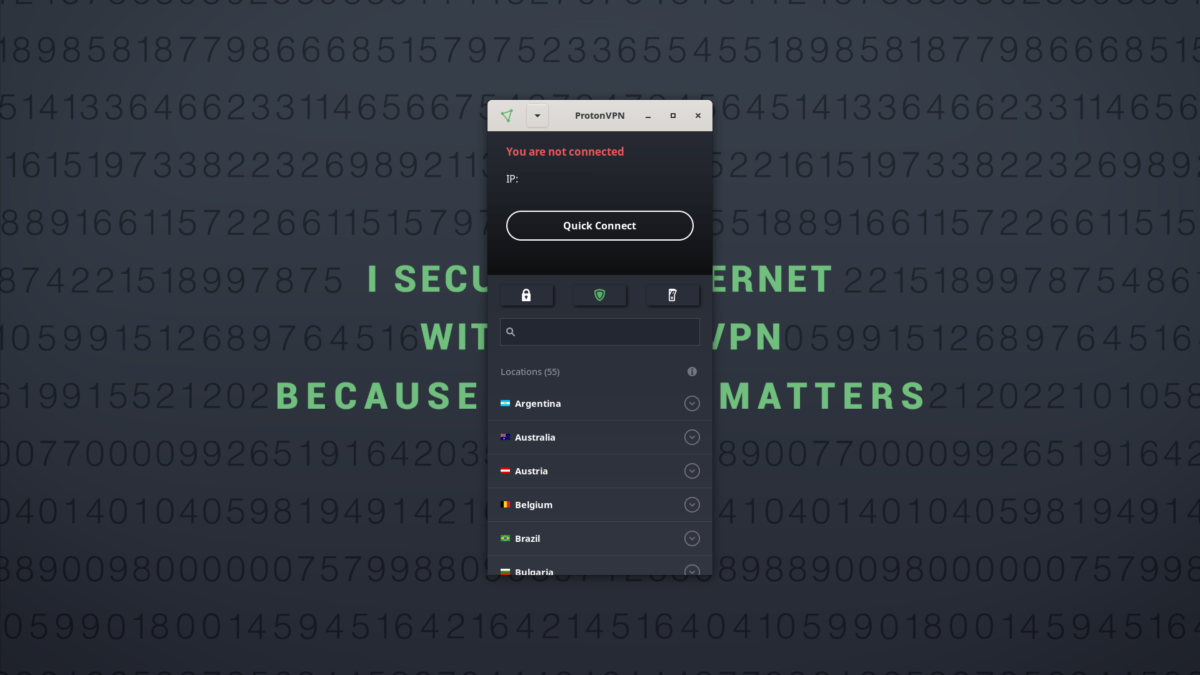

Conexión rápida

Una vez que haya iniciado sesión en la aplicación, puede conectarse al servidor VPN más rápido disponible (según lo determine su ubicación geográfica y el tráfico del servidor) con un clic usando el Conexión rápida botón.

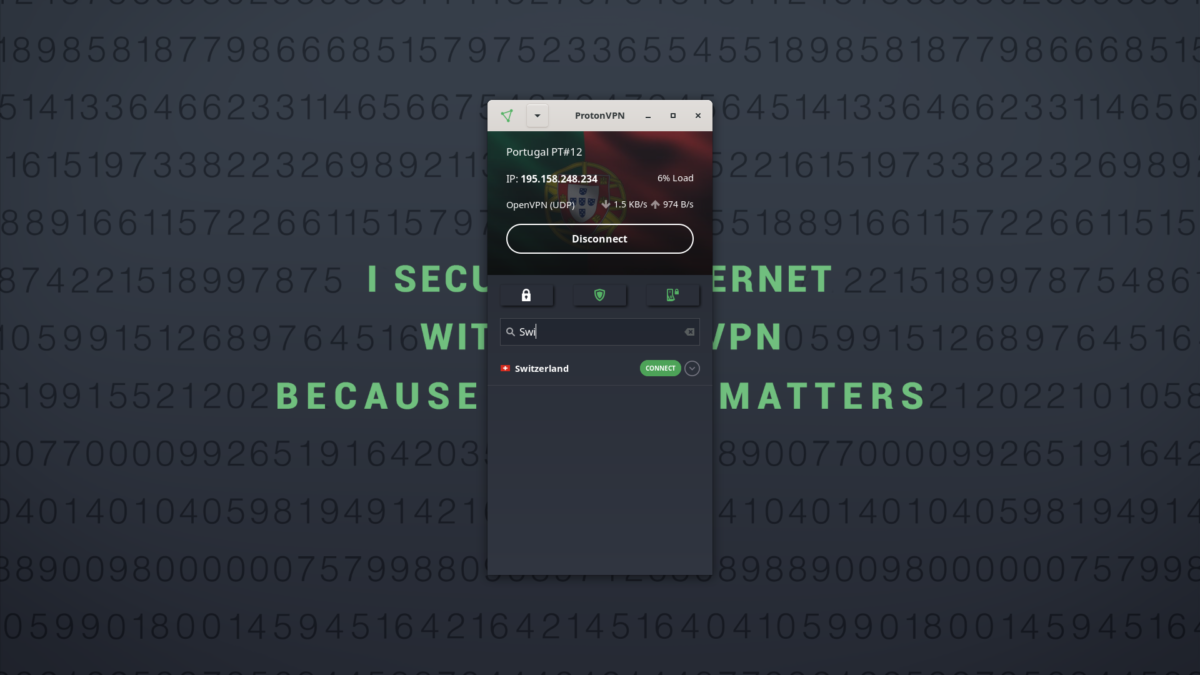

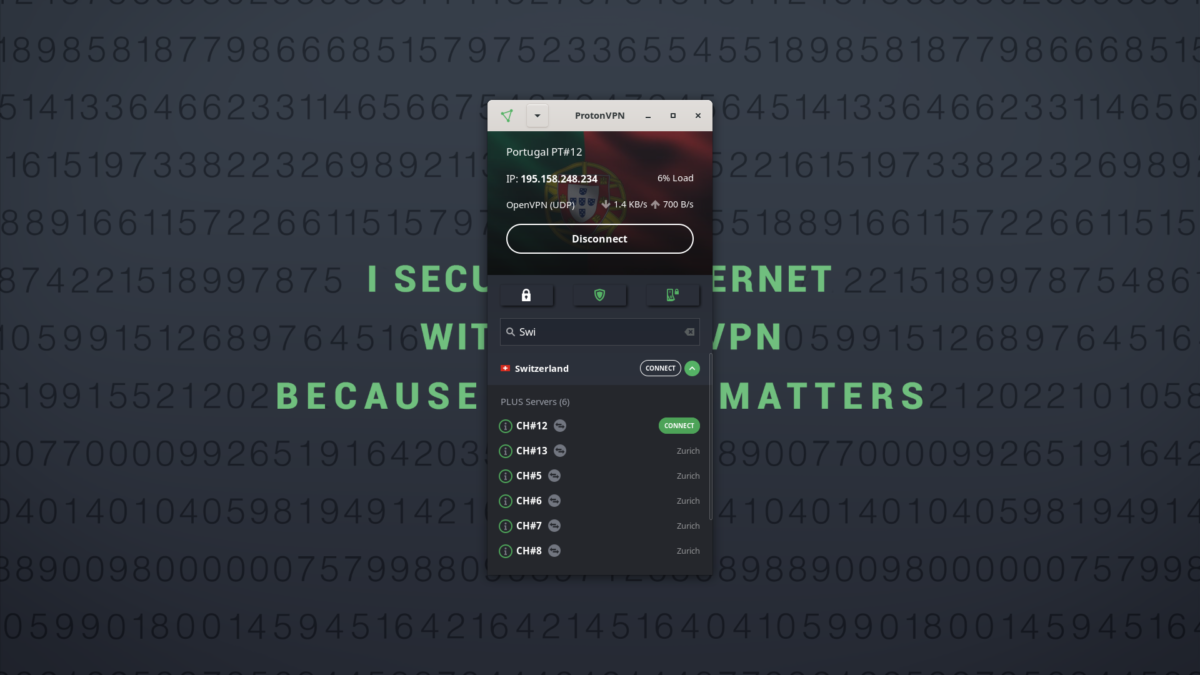

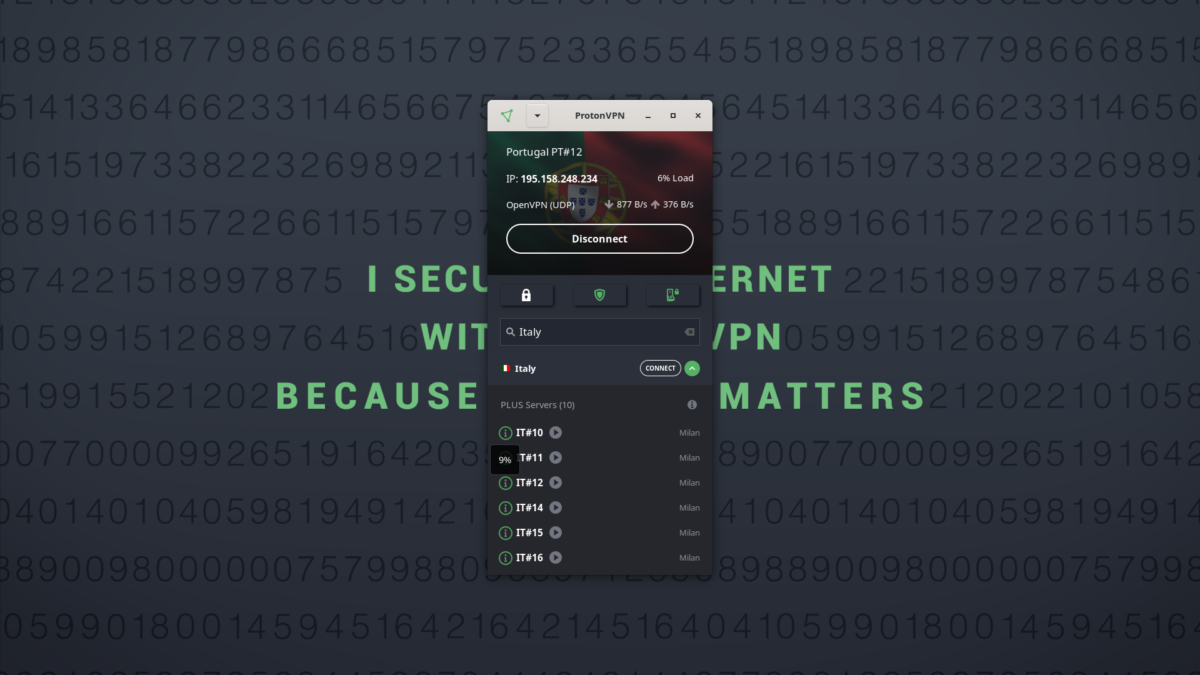

Buscar por país

Puede buscar servidores VPN por país desplazándose por la lista de países o escribiendo en la barra de búsqueda. Puede conectarse al servidor de su elección haciendo clic en el verde CONECTAR botón.

Compartir archivos P2P

Puede compartir archivos y torrents mientras está conectado a los servidores VPN de Proton que tienen el icono de flecha de dos vías (en la imagen a continuación). El intercambio de archivos P2P solo está disponible en planes VPN Plus, Ilimitado o Visionario (solo usuarios heredados).

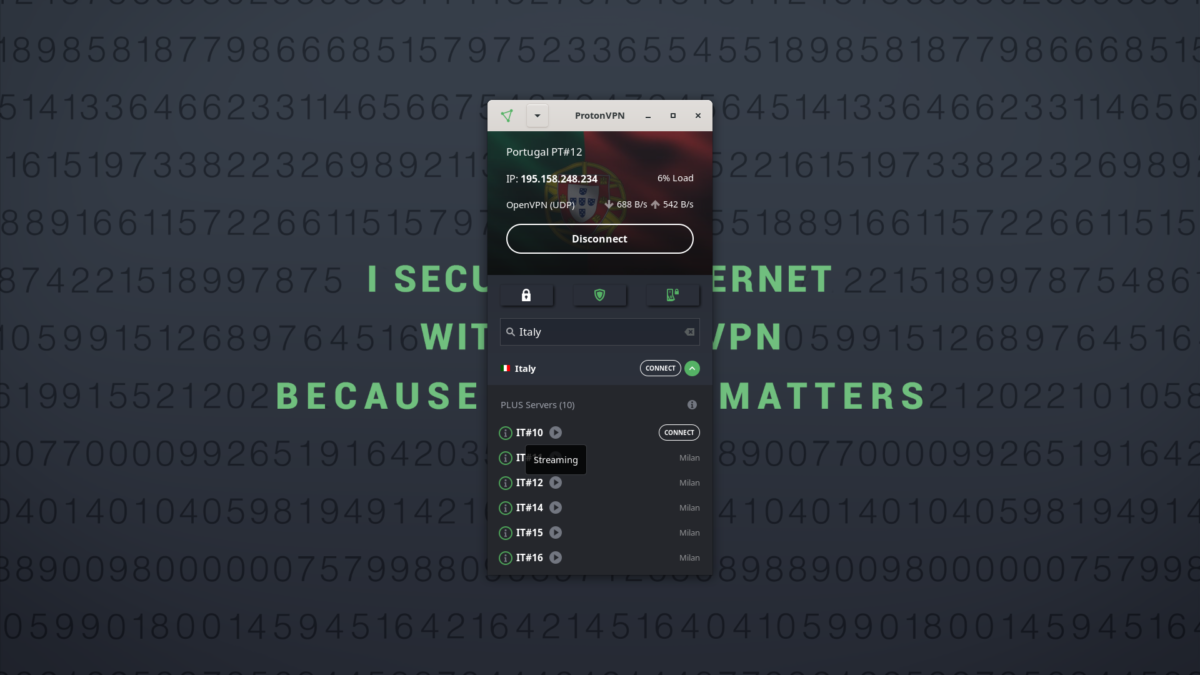

Transmisión

Puede usar Proton VPN para acceder a sus plataformas de transmisión favoritas. Servidores que tienen un icono de flecha de juego junto a su nombre de soporte. (Disponible solo en planes más y visionarios.)

También puede verificar la carga de tráfico en cualquier servidor dado al pasar el cursor sobre el i icono.

El Ajustes rápidos El menú tiene tres botones que le permiten controlar nuestras funciones de interruptor de núcleo, netshield y matar seguros.

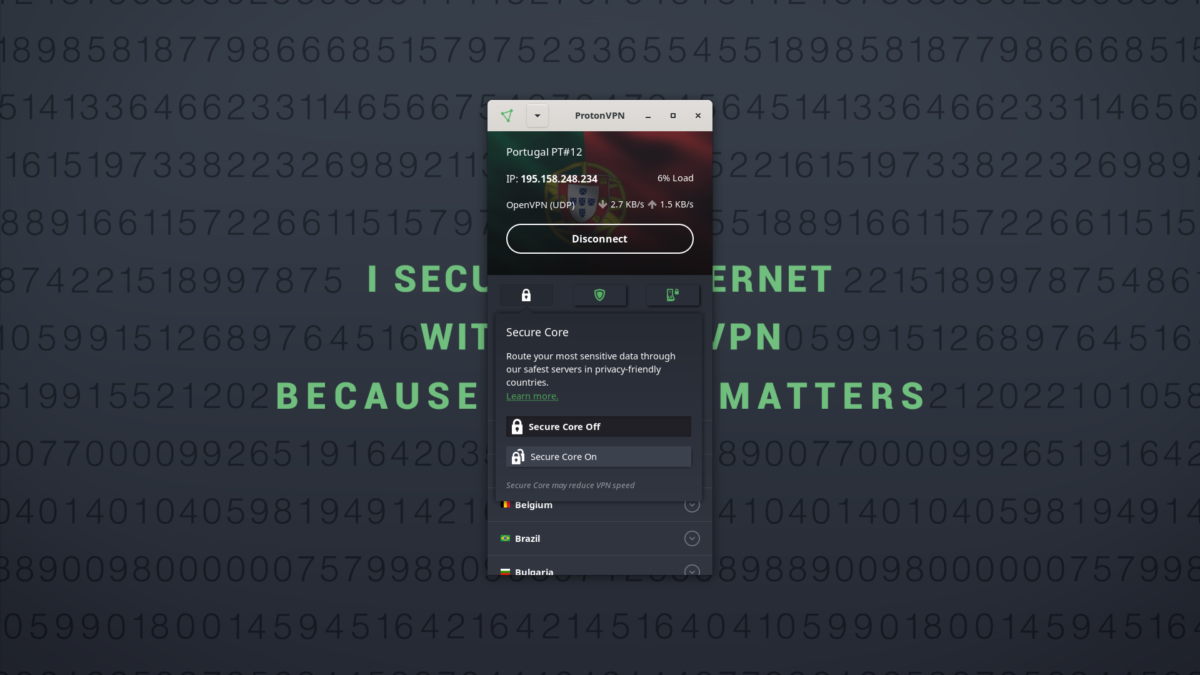

Secure Core

El botón de bloqueo a la izquierda del Ajustes rápidos El menú le permite girar el núcleo seguro en o apagado. (Disponible solo con un plan positivo o visionario.)

Secure Core rutas su tráfico en línea a través de servidores VPN especiales y endurecidos alojados en países con fuertes leyes de protección de datos antes de enviarlo a un segundo servidor VPN en su país deseado.

Una vez que gira el núcleo seguro en, Verá diferentes opciones para conexiones VPN de múltiples saltos.

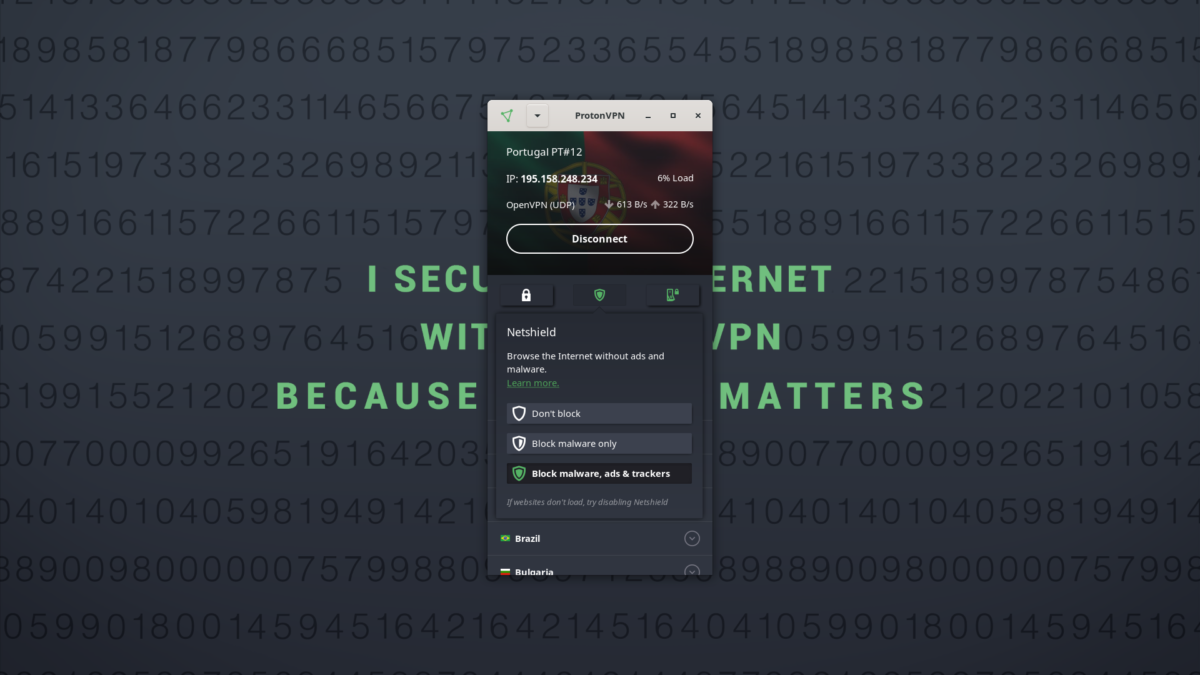

Netshield

El botón de escudo en el medio del Ajustes rápidos El menú le permite elegir su nivel de protección de NetShield. (Disponible solo con un plan positivo o visionario.)

NetShield es nuestro AdBlocker que utiliza el filtrado DNS para evitar que su dispositivo cargue malware, anuncios y rastreadores, manteniendo su dispositivo seguro y acelerando su navegación.

Interruptor de matar

El botón de interruptor a la derecha del Ajustes rápidos El menú le permite girar el interruptor de matar y el interruptor de matar permanente en o apagado.

- Interruptor de matar Bloquea todas las conexiones externas desde su dispositivo si su conexión VPN está interrumpida sin querer. No bloquea las conexiones externas si desconecta manualmente la VPN.

- Interruptor de muerte permanente bloquea todas las conexiones externas desde su dispositivo a menos que esté conectado a una VPN. Continuará bloqueando las conexiones externas si desconecta manualmente la VPN o reinicie su computadora.

Tenga en cuenta que si activa el interruptor de asesinato permanente, continuará bloqueando las conexiones externas incluso si inicia sesión en Proton VPN.

Saliendo de tu cuenta

Para iniciar sesión en Proton VPN, haga clic en el botón de flecha en la barra de estado y seleccione Cerrar sesión.

Ícono de la bandeja del sistema

Nuestra aplicación de Linux puede mostrar un ícono de la bandeja del sistema que se mantiene activo cuando cierra la ventana VPN de proton principal y le permite fácilmente Conexión rápida o Desconectar la VPN.

![]()

Las instrucciones para instalar este icono de bandeja del sistema se pueden encontrar en la guía de configuración de Linux para su distribución..

DISTRSES DE SOPORTE

La aplicación Proton VPN Linux es actualmente compatible oficialmente en las siguientes distribuciones:

- Debian

- Ubuntu

- menta

- MX Linux

- Kali Linux

- Elemental

- Fedora

- Archlinux / Manjaro

Para obtener una lista completa de distribuciones y versiones de Linux que actualmente admitimos, consulte:

Estamos trabajando para agregar apoyo oficial para más distribuciones. El repositorio de Debian debería trabajar en muchas distribuciones basadas en Debian, e invitamos a los usuarios a probar nuestro software en sus sistemas. Pero no podemos garantizar el apoyo si las cosas no funcionan en estos sistemas no compatibles.

Seguro

Tu Internet

- Política estricta sin registros

- Todas las aplicaciones son de código abierto y auditado

- Conexiones de alta velocidad (hasta 10 GBIT)

- Con sede en Suiza

- 30 días de garantía de devolución de dinero

Descripción conceptual

Si desea una descripción general conceptual de lo que se trata WireGuard, lea aquí. Luego puede progresar a la instalación y leer las instrucciones QuickStart sobre cómo usarla.

Si está interesado en el funcionamiento interno interno, es posible que esté interesado en el breve resumen del protocolo, o vaya más en profundidad al leer el documento técnico, que entra en más detalles sobre el protocolo, la criptografía y los fundamentos. Si tiene la intención de implementar WireGuard para una nueva plataforma, lea las notas de la plataforma cruzada.

WireGuard encapsula de forma segura paquetes IP sobre UDP. Agrega una interfaz de WireGuard, la configure con su clave privada y las claves públicas de sus compañeros, y luego envía paquetes a través de ella. Todos los problemas de distribución de claves y configuraciones empujadas son fuera del ámbito de alambre; Estos son problemas mucho mejor para otras capas, para que no terminemos con la hinchazón de IKE o OpenVPN. Por el contrario, imita más el modelo de SSH y Mosh; Ambas partes tienen las claves públicas del otro, y luego simplemente pueden comenzar a intercambiar paquetes a través de la interfaz.

Interfaz de red simple

WireGuard funciona agregando una interfaz de red (o múltiple), como ETH0 o WLAN0, llamada WG0 (o WG1, WG2, WG3, etc.). Esta interfaz de red se puede configurar normalmente utilizando ifconfig (8) o IP-address (8), con rutas para TI agregadas y eliminadas usando Route (8) o IP-Rutee (8), y así sucesivamente con todas las utilidades de red ordinarias. Los aspectos específicos de WireGuard de la interfaz se configuran utilizando la herramienta WG (8). Esta interfaz actúa como una interfaz de túnel.

Las direcciones IP del túnel de WireGuard Associates con claves públicas y puntos finales remotos. Cuando la interfaz envía un paquete a un par, hace lo siguiente:

- Este paquete está destinado a 192.168.30.8. ¿Qué grupo es eso?? Déjame mirar. Bien, es para Peer Abcdefgh . (O si no es para un compañero configurado, deje caer el paquete.)

- Cifrar el paquete IP completo con la clave pública de Peer ABCDEFGH.

- ¿Cuál es el punto final remoto de Peer ABCDEFGH? ? Déjame mirar. Bien, el punto final es el puerto UDP 53133 en el host 216.58.211.110.

- Enviar bytes cifrados desde el paso 2 a través de Internet a 216.58.211.110: 53133 usando UDP.

Cuando la interfaz recibe un paquete, esto sucede:

- Acabo de recibir un paquete del puerto UDP 7361 en el host 98.139.183.24. Vamos a descifrarlo!

- Se descifró y se autenticó correctamente para el par de lmnopqrs . Bien, recordemos que el punto final de Internet más reciente de Peer Lmnopqrs es 98.139.183.24: 7361 usando UDP.

- Una vez descifrado, el paquete de texto sencillo es de 192.168.43.89. ¿Se permite que Peer Lmnopqrs envíe paquetes como 192.168.43.89?

- Si es así, acepte el paquete en la interfaz. Si no, déjalo.

Detrás de escena está sucediendo mucho para proporcionar una privacidad adecuada, autenticidad y un secreto perfecto para avanzar, utilizando la criptografía de última generación.

Enrutamiento cryptokey

En el corazón de WireGuard hay un concepto llamado Enrutamiento cryptokey, que funciona asociando claves públicas con una lista de direcciones IP de túnel que están permitidas dentro del túnel. Cada interfaz de red tiene una clave privada y una lista de pares. Cada compañero tiene una clave pública. Las claves públicas son cortas y simples, y son utilizadas por compañeros para autenticarse entre sí. Se pueden pasar para su uso en archivos de configuración por cualquier método fuera de banda, similar a cómo se podría enviar su clave pública SSH a un amigo para acceder a un servidor Shell.

Por ejemplo, una computadora de servidor podría tener esta configuración:

[Interfaz] privateKey = yanz5tf+lxxjte14tji3zlmnq+hd2ryuigjbgb3fbmk = eyearport = 51820 [peer] publickey = xtiba5rbouvnh4htodjb6e697qjlert1nab4mzqp8dg = permitido.192.122.3/32, 10.192.124.1/24 [Peer] PublicKey = TRMVSOP4JYQLY6RIZBGBSSQQY3VXI2PI+Y71LOWWXX0 = PERMEDIS = 10.192.122.4/32, 192.168.0.6/16 [Peer] PublicKey = gn65bkiky1eCe9pp1wdc8routkhlf2pfaqydyybz6ea = permitido = 10.10.10.230/32 Y una computadora de cliente podría tener esta configuración más simple:

[Interfaz] privateKey = gi6edusyvn8ugxot8qqd6yc+jyizxihp3ginswrfwge = escuchaport = 21841 [peer] publickey = higo9xnzjmwlkasshitqiybxz0u3wgliuej1pkf8ykw = endpoint = 192.95.5.69: 51820 permitidos = 0.0.0.0/0 En la configuración del servidor, cada par (un cliente) podrá enviar paquetes a la interfaz de red con una IP de origen que coincide con su lista correspondiente de IP permitidas. Por ejemplo, cuando el servidor recibe un paquete de Peer Gn65bkik. , Después de ser descifrado y autenticado, si su fuente IP es 10.10.10.230, luego está permitido en la interfaz; de lo contrario se ha caído.

En la configuración del servidor, cuando la interfaz de red quiere enviar un paquete a un par (un cliente), mira la IP de destino de ese paquete y la compara con la lista de cada par de IP permitidas para ver a qué compañero enviarlo. Por ejemplo, si se le pide a la interfaz de red que envíe un paquete con una IP de destino de 10.10.10.230, lo encriptará utilizando la clave pública de Peer Gn65bkik. , Y luego envíelo al punto final de Internet más reciente de ese compañero.

En la configuración del cliente, su par solo (el servidor) podrá enviar paquetes a la interfaz de red con cualquier IP de origen (desde 0.0.0.0/0 es un comodín). Por ejemplo, cuando se recibe un paquete de Peer Higo9xnz. , Si se descifra y se autentica correctamente, con cualquier IP de origen, entonces está permitido en la interfaz; de lo contrario se ha caído.

En la configuración del cliente, cuando la interfaz de red desea enviar un paquete a su par solo (el servidor), encriptará paquetes para el par solo con cualquier Dirección IP de destino (desde 0.0.0.0/0 es un comodín). Por ejemplo, si se solicita a la interfaz de red que envíe un paquete con cualquier IP de destino, la cifrará utilizando la clave pública del único par higo9xnz. , y luego envíelo al punto final de Internet más reciente del par de la pareja.

En otras palabras, al enviar paquetes, la lista de IP permitidas se comporta como una especie de tabla de enrutamiento, y al recibir paquetes, la lista de IP permitidos se comporta como una especie de lista de control de acceso.

Esto es lo que llamamos un Mesa de enrutamiento cryptokey: La simple asociación de claves públicas y permitido IPS.

Se puede usar cualquier combinación de IPv4 e IPv6, para cualquiera de los campos. WireGuard es completamente capaz de encapsular uno dentro del otro si es necesario.

Debido a que todos los paquetes enviados en la interfaz WireGuard están encriptados y autenticados, y debido a que existe un acoplamiento tan apretado entre la identidad de un par y la dirección IP permitida de un par, los administradores del sistema no necesitan extensiones de firewall complicadas, como en el caso de iPsec, pero más bien simplemente pueden igualar “¿Es de esta IP?? En esta interfaz?”, y tenga la seguridad de que es un paquete seguro y auténtico. Esto simplifica enormemente la gestión de la red y el control de acceso, y ofrece una gran seguridad de que sus reglas iptables realmente están haciendo lo que pretendía que hicieran.

Roaming incorporado

La configuración del cliente contiene un inicial punto final de su par solo (el servidor), para que sepa dónde enviar datos cifrados antes de que haya recibido datos cifrados. La configuración del servidor no tiene puntos finales iniciales de sus pares (los clientes). Esto se debe a que el servidor descubre el punto final de sus pares al examinar desde donde se originan los datos correctamente autenticados. Si el servidor en sí cambia su propio punto final y envía datos a los clientes, los clientes descubrirán el nuevo punto final del servidor y actualizarán la configuración de la misma manera. Tanto el cliente como el servidor envían datos encriptados al punto final IP más reciente para el que descifraron auténticamente datos. Por lo tanto, hay ip de roaming completo en ambos extremos.

Listo para contenedores

WireGuard envía y recibe paquetes cifrados utilizando el espacio de nombres de red en el que se creó originalmente la interfaz de WireGuard. Esto significa que puede crear la interfaz WireGuard en su espacio de nombres de red principal, que tiene acceso a Internet, y luego moverla a un espacio de nombres de red que pertenece a un contenedor Docker como ese contenedor solo interfaz. Esto asegura que la única forma posible de que el contenedor pueda acceder a la red es a través de un túnel de guarda de alambre cifrado seguro.

Aprendiendo más

Considere mirar los comandos y el inicio rápido para una buena idea de cómo se usa WireGuard en la práctica. También hay una descripción del protocolo, la criptografía y el intercambio de claves, además del documento técnico, que proporciona el mayor detalle.

Sobre el proyecto

Código fuente

WireGuard se divide en varios repositorios alojados en el repositorio de Git ZX2C4 y en otros lugares. Consulte la lista de repositorio de proyectos.

Discusiones de IRC

Si tiene problemas para configurar WireGuard o usándolo, el mejor lugar para obtener ayuda es el canal #WireGuard IRC en Libera.Charlar. También discutimos las tareas de desarrollo allí y planificamos el futuro del proyecto.

Lista de correo

Involucrarse en la discusión de desarrollo de WireGuard uniéndose a la lista de correo. Aquí es donde ocurren todas las actividades de desarrollo. Envíe parches usando git-send-emil, similar al estilo de LKML.

Contacto por correo electrónico

Si desea contactarnos en privado por una razón en particular, puede comunicarse con nosotros en [email protected]. Sin embargo, tenga en cuenta que las solicitudes de “apoyo” son mucho más adecuadas para nuestro canal IRC.

Contacto con seguridad

Informe cualquier problema de seguridad a y solo para, [email protected]. No envíe problemas no relacionados con la seguridad a este alias de correo electrónico. No envíe problemas relacionados con la seguridad a diferentes direcciones de correo electrónico.

Licencia

Los componentes del núcleo se liberan bajo el GPLV2, al igual que el kernel Linux en sí mismo. Otros proyectos tienen licencia bajo MIT, BSD, Apache 2.0, o GPL, dependiendo del contexto.

© Copyright 2015-2022 Jason A. Donenfeld. Reservados todos los derechos. “WireGuard” y el logotipo “WireGuard” son marcas registradas de Jason A. Donenfeld.

Este proyecto es de ZX2C4 y de Edge Security, una empresa dedicada a la experiencia en investigación de seguridad de la información.