Tipo de criptografía

Contents

Criptografía y sus tipos

Las funciones hash se utilizan en muchos algoritmos y protocolos criptográficos, incluidos algoritmos MAC, algoritmos de firma digital y protocolos de autenticación. Algunos de los algoritmos de hash más comunes incluyen:

Criptografía 101: Principios clave, tipos principales, casos de uso y algoritmos

Por Shanika Wickramasinghe 13 de febrero de 2023

La criptografía es fundamental para muchos mecanismos de seguridad y privacidad de la información. Hoy, una variedad de algoritmos criptográficos se utilizan en muchas aplicaciones diferentes.

Este artículo explica la criptografía: cómo funciona, principios clave u operaciones de criptografía, tipos de criptografía, casos de uso y más!

¿Qué es la criptografía??

La criptografía puede referirse a cualquier enfoque que oculte información real, utilizando códigos, para evitar la lectura de partes no autorizadas. La criptografía puede proteger:

- Información en reposo, como datos sobre discos duros

- Comunicación electrónica entre varias partes

- Información en uso

El aumento de la criptografía se basa en conceptos matemáticos, un conjunto de algoritmos de cifrado y algoritmos de hashing, para transformar la información de una manera difícil de interpretar o “descifrarse”.

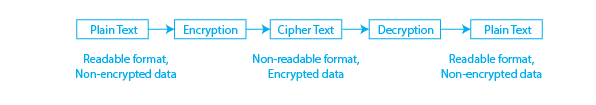

Por ejemplo, suponga que la comunicación entre dos partes está asegurada utilizando principios criptográficos. El mensaje del remitente generalmente se conoce como el “texto sin formato.”Se transforma en un formato inseguible llamado texto cifrado utilizando la clave de cifrado. Cuando el receptor recibe los mensajes, el texto cifrado se transforma en texto sin formato utilizando la clave de descifrado.

Principios clave de la criptografía

Ahora pasemos a los principios que sustentan la criptografía.

Confidencialidad

Los acuerdos de confidencialidad tienen reglas y directrices para mantener la información segura y privada. La confidencialidad debe protegerse utilizando técnicas como el cifrado. Asegura que solo las personas autorizadas puedan acceder a la información en ciertos lugares, y restringe el acceso a otras partes no autorizadas.

(La confidencialidad es un componente del Tríada de seguridad de la CIA.)

Autenticación

El proceso de confirmar que la persona que envió un mensaje específico es el remitente de ese mensaje. Este principio asegura que el receptor reciba el mensaje de un remitente que se le permite hacerlo. Dos mecanismos de autenticación comunes son:

- Tokens de acceso

- Firmas de autenticación

Encriptación

El cifrado es el proceso de transformación de información en un formato ilegible utilizando un algoritmo de cifrado para proteger la privacidad de la información. Solo el receptor puede leerlos usando la clave de descifrado.

Integridad de los datos

Los datos deben ser consistentes y precisos sin ninguna alteración mientras están en tránsito del remitente al receptor. La integridad de los datos asegura que no se haya realizado manipulación a los datos durante su ciclo de vida utilizando técnicas como el hashry criptográfico.

No repudio

El principio de no repudio asegura que el remitente del mensaje no pueda repudiar la autenticidad de su firma utilizando técnicas como firmas digitales.

Gestión de claves

La gestión clave es el proceso de mantener claves criptográficas. Incluye tareas como distribución de claves, generación, rotación, etc. La gestión clave es vital para garantizar la máxima seguridad de un sistema de criptografía, ya que su seguridad depende en gran medida de las claves criptográficas.

Los tres tipos de criptografía principales

Hay tres tipos principales de criptografía. Conozcamos en esta sección.

Criptografía simétrica

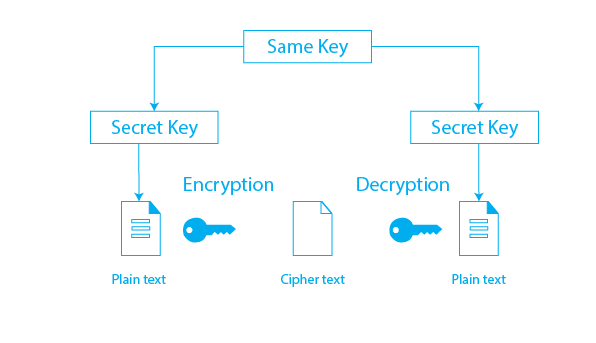

La criptografía simétrica de clave implica encriptar y descifrar el uso de las mismas claves criptográficas. Aquí, el remitente y todos los receptores comparten una clave secreta común. Los mensajes de texto sin formato se transforman en texto de cifrado utilizando una clave de cifrado particular. El receptor puede usar la misma clave de cifrado para descifrar el mensaje usando la clave secreta compartida.

Ejemplos de algoritmos de cifrado de llave simétrica incluyen:

- Estándar de cifrado avanzado (AES)

- Estándar de cifrado de datos (DES)

- Estándar de cifrado de triple datos (triple des)

- Algoritmo de cifrado de datos internacional (idea)

- Protocolo TLS/SSL

El principal inconveniente de este cifrado de clave simétrica es compartir la clave secreta. El secreto compartido debe estar encriptado para evitar el acceso no autorizado. Puede ser una sobrecarga adicional para aplicaciones criptográficas.

Criptografía asimétrica

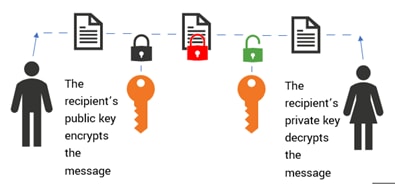

Este tipo de criptografía, conocido como “criptografía de clave pública”, utiliza diferentes claves criptográficas para los procesos de cifrado y descifrado. El remitente y el receptor tienen una clave privada y una clave pública:

- La clave pública se comparte con todas las partes que deben comunicarse con el remitente.

- La clave privada se mantiene en secreto de cada parte.

Aunque existe una conexión matemática entre estas clave privada y los pares de claves públicas, la clave pública no puede generar la clave privada.

La criptografía de clave pública se usa comúnmente en firmas digitales para la autenticación de mensajes. Los remitentes usan sus claves privadas para firmar digitalmente sus mensajes para demostrar su autenticidad. Por lo tanto, el receptor sabe exactamente que el remitente es un tercero de confianza.

De la variedad de algoritmos de criptografía asimétricos (o clave pública), aquí hay algunos ejemplos:

- Criptografía de curva elíptica (ECC)

- Rivest Shamir Adleman (RSA)

- El método de intercambio diffie-hellman

- Protocolo TLS/SSL

Funciones hash

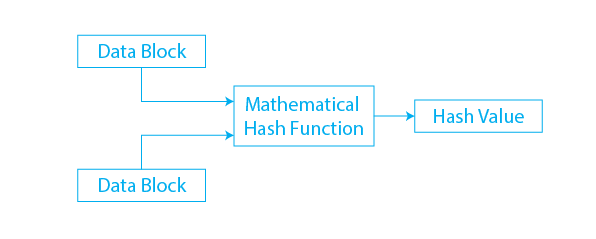

Las funciones hash calculan un valor hash de longitud fija o una “huella digital” en el mensaje de texto sin formato. Estos hashes son exclusivos de cada texto sin formato. Por lo tanto, este tipo de criptografía no usa una clave criptográfica. Las funciones hash ayudan a garantizar la integridad de los datos entre las partes comunicantes. Si el hash produce la misma salida, indica que la información no ha sido alterada, comprometida o dañada.

Las funciones hash se utilizan en muchos algoritmos y protocolos criptográficos, incluidos algoritmos MAC, algoritmos de firma digital y protocolos de autenticación. Algunos de los algoritmos de hash más comunes incluyen:

Cifrado híbrido

Además de los tres tipos principales de criptografía, el cifrado híbrido es otro tipo utilizado para asegurar datos y comunicaciones.

El cifrado híbrido combina la criptografía de clave pública con cifrado simétrico para el cifrado de datos. Este tipo criptográfico genera una clave privada y la cifra utilizando la clave pública. Luego, el mensaje completo con la clave privada cifrada se encriptará con la clave simétrica original. El mensaje codificado se puede descifrar solo si el destinatario conoce la clave privada original.

El cifrado híbrido realiza aleatorización para el cifrado para que no hay dos mensajes que tengan el mismo texto cifrado. Hace que el cifrado sea más seguro.

Aplicaciones y usos casos de criptografía

Con los conceptos explicados, pasemos a los casos de uso más comunes de la criptografía: ¿qué son las personas que realmente usan la criptografía para?

Seguridad de la contraseña de computadora

Almacenar contraseñas como las contraseñas de la base de datos en texto sin formato es arriesgado: cualquier persona que pueda acceder al almacenamiento de contraseña puede leerlas. En cambio, tales contraseñas están encriptadas o hash utilizando un algoritmo de hash como una mejor práctica de seguridad. Cada vez que el sistema se refiere a él, se lo hará y se comparará con el valor de hashed.

CRIPTOMONEDAS

Las criptomonedas como Bitcoin y Ethereum utilizan algoritmos criptográficos como la criptografía de curva elíptica, funciones hash y muchos más para mantener la seguridad y la privacidad de las transacciones. Los nodos blockchain están asegurados con criptografía para permitir a los usuarios comerciar de forma segura con otros usuarios.

Firmas digitales

Las firmas digitales son una de las aplicaciones de la criptografía de clave pública que proporcionan autenticidad e integridad de datos. El remitente genera una firma única utilizando la clave privada y la adjunta al documento, que debe verificarse utilizando la clave pública.

Asegurar datos y almacenamiento de copia de seguridad

Las organizaciones generan volúmenes significativos de datos (más de 2.5 quintillones de bocados por día). Almacenar eso puede ser un riesgo. Cifrar datos en el almacenamiento lo hace más seguro y evita la fuga de datos. La mayoría de las soluciones en la nube hoy en día proporcionan opciones de cifrado junto con opciones de almacenamiento, incluidas las unidades de copia de seguridad.

Además, el cifrado automático se puede habilitar cuando los datos están en tránsito al almacenamiento y mientras están en reposo.

Web seguro

La criptografía ha habilitado las comunicaciones seguras a través de Internet encriptando protocolos de comunicación. Por ejemplo, el uso de HTTPS en la URL indica conectarse a un sitio web seguro que cifra los datos. Es particularmente útil para las pasarelas de pago, donde se necesita crear un canal de comunicación seguro para evitar la filtración de información confidencial.

Otro ejemplo es el protocolo SSH que la mayoría de las personas usan para túneles e inicio de sesión remoto.

Asegurar correos electrónicos

La mayoría de las organizaciones usan el cifrado de archivos para proteger las comunicaciones por correo electrónico, incluidas las conversaciones confidenciales y los archivos adjuntos. Por ejemplo, el cifrado S/MIME y el cifrado de mensajes de Microsoft 365 se utilizan para asegurar los mensajes de correo electrónico de Microsoft 365. Además, PGP/MIME (Extensiones de correo de Internet de privacidad/privacidad bastante buena) es otro tipo popular de cifrado de correo electrónico compatible con los dispositivos Yahoo, AOL y Android.

Algoritmos criptográficos clave

Ya lo hemos nombrado en este artículo, así que echemos un vistazo brevemente cómo funcionan algunos algoritmos criptográficos comunes.

AES

El estándar de cifrado avanzado (AES) es un algoritmo de cifrado simétrico utilizado por muchos gobiernos en todo el mundo. Fue establecido por el Instituto Nacional de Normas y Tecnología (NIST) en la U.S.

Los tamaños clave del cifrado del bloque AES pueden ser de 128, 192 y 256 bits, y el cifrado ocurre en bloques de 128 bits cada uno. Considerado un algoritmo criptográfico fuerte, más seguro que DES y Triple Des, Aes es inquebrantable por muchos ataques.

RSA

El algoritmo RSA (Rivest-Shamir-Adleman) es un algoritmo de cifrado asimétrico inventado por Ron Rivest, Adi Shamir y Leonard Adleman en 1978. Se utiliza para cifrar datos y comunicaciones a través de Internet y para el cifrado de correo electrónico.

Sin embargo, todavía hay varias vulnerabilidades explotables en el RSA. Por ejemplo, los investigadores pudieron descifrar un algoritmo RSA clave de 768 bits. Se recomienda usar 2048 bits como longitud de llave.

Triple des

El estándar de cifrado de datos triple (DES) proporciona más seguridad que el algoritmo DES estándar mediante el uso de tres pases del DE en lugar de uno. Se descubrió que la seguridad del des.m es menos segura que AES. Utiliza teclas de longitud de 56 bits.

Criptografía de curva elíptica (ECC)

ECC es una técnica de cifrado de clave pública que utiliza la arquitectura algebraica de las curvas elípticas con campos finitos y utiliza cifrado, firmas e intercambio de claves. ECC se utiliza en aplicaciones como banca en línea, cifrado de correo electrónico y pagos seguros.

El futuro de la criptografía

La criptografía es el corazón de los mecanismos de seguridad y privacidad en todo el mundo. Transforma los datos de texto plano en texto cifrado en un formato no legible utilizando algoritmos de cifrado. A medida que avanza la tecnología, veremos un crecimiento en más tipos de criptografía. Por ejemplo, el cifrado homomórfico es una tecnología de incipiente. Y luego, considere lo que la computación cuántica podría significar para el cifrado.

Que es Splunk?

Esta publicación no representa necesariamente la posición, estrategias u opinión de Splunk.

Criptografía y sus tipos

Cada actividad humana hoy en día gira en torno a los sistemas informáticos. Esta tecnología informática se utiliza en una variedad de aplicaciones, que incluyen atención médica, educación, banca, software y marketing. Sin embargo, es posible que se pregunte cómo las empresas salvaguardan sus datos. “Criptografía” es la respuesta a esta pregunta. La criptografía ha jugado un papel crucial en la configuración de la era de la información moderna y es esencial para proteger la información confidencial en el mundo conectado de hoy en día. Estudiemos la criptografía y los tipos de criptografía en detalle.

¿Qué es la criptografía??

La criptografía es la práctica de la comunicación segura en presencia de terceros, llamados adversarios. Implica transformar información, llamado Teñamento, en una forma que sea ilegible y que solo puede ser transformada de nuevo en su forma original por alguien que tiene la clave o conocimiento adecuado para hacerlo.

La criptografía se ha utilizado durante siglos para asegurar la comunicación, con el uso registrado más temprano como Scytale, una barra utilizada por los antiguos griegos para cifrar mensajes envolviendo una tira de pergamino a su alrededor. La invención de la computadora moderna ha hecho que la criptografía sea más importante que nunca, ya que ahora se usa para asegurar no solo las comunicaciones militares sino también las transacciones de Internet y el almacenamiento de datos.

Algunos ejemplos de criptografía comunes

Estos son los ejemplos de criptografía:

- Navegación web segura: Cuando visita un sitio web con “HTTPS” en la URL, la comunicación entre su navegador y el sitio web está encriptada utilizando SSL/TLS, que es una forma de criptografía de clave simétrica.

- Banca en línea: Muchos sistemas bancarios en línea utilizan criptografía para asegurar transacciones financieras confidentes y proteger la información personal y financiera de los clientes.

- Correo electrónico: Muchos servicios de correo electrónico utilizan el cifrado para proteger la privacidad y la confidencialidad de los correos electrónicos en tránsito. Por ejemplo, los servicios como Gmail usan la seguridad de la capa de transporte (TLS) para cifrar correos electrónicos.

- Dispositivos móviles: Los dispositivos móviles, como teléfonos inteligentes y tabletas, a menudo usan la criptografía para asegurar datos almacenados en el dispositivo y para proteger las comunicaciones. Por ejemplo, el iOS de Apple utiliza un sistema de cifrado de hardware para asegurar datos sobre iPhones y iPads.

- Almacenamiento en la nube: La criptografía se utiliza para asegurar datos almacenados en la nube. Por ejemplo, Amazon Web Services utiliza el algoritmo de cifrado AES para asegurar los datos almacenados en su Simple Storage Service (S3) y la tienda de bloques de Amazon Elastic (EBS).

Estos son solo algunos ejemplos de criptografía que se usan ampliamente en muchas otras áreas, incluidas VPN, mensajes instantáneos seguros y actualizaciones de software, por nombrar algunas

Características de la criptografía

Estas son las características de la criptografía:

- Confidencialidad: Oculta el contenido de un mensaje de fiestas no autorizadas.

- Integridad: Asegura que un mensaje no haya sido alterado durante la transmisión.

- Autenticación: Verifica la identidad del remitente y receptor de un mensaje.

- No repudio: Evita que el remitente negara haber enviado un mensaje.

- Disponibilidad: Asegura que los usuarios autorizados tengan acceso a la información que necesitan cuando la necesitan.

- Gestión de claves: El proceso de generación, distribución, almacenamiento y reemplazo de claves criptográficas.

- Algoritmo: La fórmula matemática utilizada para cifrar y descifrar mensajes.

- Cifrado/descifrado: El proceso de convertir texto sin formato en texto cifrado y viceversa.

- Cifrado de clave simétrica/asimétrica: El uso de una sola clave compartida para el cifrado y el descifrado o el uso de un par de claves públicas y privadas.

- Funciones hash: Una transformación matemática unidireccional de una entrada (mensaje) en una salida de tamaño fijo (digestión de mensajes).

- Firmas digitales: Una firma que se puede utilizar para autenticar la identidad del remitente de un mensaje y garantizar la integridad del mensaje.

Tipos de criptografía

Hay tres tipos de criptografía

Clave simétrica

La clave simétrica es un tipo de criptografía que también se conoce como criptografía de clave privada o criptografía de clave secreta. Tanto el receptor de información como el remitente usan una sola clave para cifrar y descifrar el mensaje en este caso. Es un método de cifrado y descifrado que utiliza una sola clave compartida para ambas operaciones. La misma clave se usa para cifrar el texto sin formato en texto cifrado y para descifrar el texto cifrado nuevamente en el texto sin formato.

AES es el tipo de criptografía más utilizado en este método (sistema de cifrado avanzado). Los enfoques utilizados en este tipo son completamente simplificados y más rápidos también.

La criptografía de clave simétrica incluye los siguientes tipos:

- Bloquear

- Cifra de bloque

- DES (Sistema de cifrado de datos)

- RC2

- IDEA

- Pescado

- Cifrado de flujo

Las ventajas de la criptografía de clave simétrica incluyen:

- Velocidad: El cifrado y el descifrado son rápidos y eficientes, lo que lo hace adecuado para grandes cantidades de datos.

- Sencillez: La clave compartida única hace que sea más fácil implementar y usar en comparación con la criptografía de la clave asimétrica.

Las desventajas de la criptografía de clave simétrica incluyen:

- Gestión de claves: La distribución segura de la clave compartida entre el remitente y el receptor puede ser un desafío.

- Escalabilidad: Con una gran cantidad de usuarios, el número de claves requeridas puede volverse inmanejable rápidamente.

- Seguridad: Si la clave compartida se ve comprometida, la confidencialidad y la integridad de los datos pueden amenazarse.

Llave asimétrica

La clave asimétrica es tipos de criptografía que también se conoce como criptografía de clave pública. Emplea un método diverso y seguro de transmisión de información. El tipo más común de criptografía utilizado en este método es RSA. Una clave asimétrica se refiere a un método criptográfico que utiliza dos claves diferentes para el cifrado y el descifrado. Las dos claves se llaman la clave pública y la clave privada. La clave pública se usa para cifrar los datos y la clave privada se usa para descifrarlo. La seguridad de este método se basa en el hecho de que es computacionalmente inviable derivar la clave privada de la clave pública. La criptografía de clave asimétrica se usa comúnmente para comunicación segura, firmas digitales e infraestructura de clave pública (PKI).

La criptografía de clave asimétrica incluye los siguientes tipos:

Ventajas de la criptografía de clave asimétrica:

- Seguridad incrementada: El uso de dos claves diferentes lo hace más seguro que la criptografía de llave simétrica.

- No repudio: La firma digital creada usando la clave privada proporciona una prueba de la autenticidad del remitente.

- Escalabilidad: La criptografía de clave asimétrica puede admitir una gran cantidad de usuarios.

- Distribución de clave pública: La clave pública se puede distribuir libremente sin ningún riesgo de seguridad, lo que permite un fácil cifrado de mensajes.

Desventajas de la criptografía de clave asimétrica:

- Sobrecarga computacional: El proceso de cifrado y descifrado que utiliza la criptografía de clave asimétrica es más lento y más intensivo en recursos en comparación con la criptografía de clave simétrica.

- Gestión de claves: La criptografía de clave asimétrica requiere la custodia y la gestión de las claves privadas y públicas.

- Longitud de la llave: La seguridad de la criptografía de clave asimétrica es directamente proporcional a la longitud de la clave utilizada. Las claves más largas requieren más potencia de procesamiento, lo que las hace menos prácticas para algunas aplicaciones.

- Falta de estandarización: La criptografía de clave asimétrica sigue evolucionando y hay una falta de estandarización en términos de algoritmos y longitudes clave, lo que dificulta la interoperabilidad entre diferentes sistemas

Función hash

Tipos de criptografía en el que un algoritmo seguido de una función hash tome una longitud arbitraria del mensaje como entrada y devuelve una longitud fija de la salida. También se conoce como una ecuación matemática porque utiliza valores numéricos como entrada para generar el mensaje hash. Este método no requiere una clave porque funciona en un escenario unidireccional. Cada ronda de operaciones de hash considera la entrada como una matriz del bloque más reciente y genera la última ronda de actividad como salida.

Algunas de las características del hash incluyen:

- Mensaje Digest 5 (MD5)

- Ripemd

- Torbellino

- SHA (algoritmo de hash seguro)

Aplicaciones de la criptografía

Estas son la aplicación de la criptografía:

- Comunicaciones seguras: La criptografía se usa ampliamente para asegurar las comunicaciones a través de Internet, como correo electrónico, mensajes instantáneos y redes privadas virtuales (VPN).

- Protección de Datos: La criptografía se utiliza para proteger datos confidenciales, como información financiera, registros médicos y secretos gubernamentales, del acceso no autorizado, todos estos son ejemplos de criptografía.

- Comercio electrónico y transacciones en línea: La criptografía se utiliza para asegurar transacciones en línea, como compras en línea y banca, para proteger la información confidencial y prevenir el fraude.

- Autenticación: La criptografía se utiliza para autenticar la identidad de usuarios y dispositivos, como certificados digitales, autenticación biométrica y tarjetas inteligentes.

- Computación en la nube: La criptografía se utiliza para asegurar los servicios de computación en la nube, como el almacenamiento y el procesamiento de datos, encriptando datos y controlando el acceso.

- Conexiones inalámbricas: La criptografía se utiliza para asegurar redes inalámbricas, como Wi-Fi, de acceso no autorizado e intercepción de datos.

- Cifrado de disco: La criptografía se utiliza para asegurar datos almacenados en unidades de disco, como cifrado de disco completo y sistemas de archivos cifrados, para evitar el acceso no autorizado.

- Dispositivos móviles: La criptografía se utiliza para asegurar dispositivos móviles, como teléfonos inteligentes y tabletas, para proteger los datos confidenciales y evitar el acceso no autorizado.

- Gestión de derechos digitales: La criptografía se utiliza para proteger los derechos de los titulares de derechos de autor controlando la distribución y el uso de contenido digital, como música, películas y software.

Conclusión

La criptografía es la práctica de convertir información en un formulario codificado para evitar el acceso no autorizado y garantizar su privacidad y confidencialidad. Se utiliza en varios campos, como la seguridad informática, las comunicaciones y las transacciones financieras para asegurar información confidencial de los ojos indiscretos.

Algunos tipos comunes de criptografía son:

- criptografía de llave simétrica

- criptografía asimétrica

- Chaveta.

La criptografía implica el uso de algoritmos y protocolos matemáticos para codificar, transmitir y decodificar datos, y a menudo se basa en claves secretas para garantizar su seguridad.

Preguntas frecuentes (preguntas frecuentes)

Aquí hay algunas preguntas frecuentes relacionadas con “criptografía y tipos de criptografía”.

Pregunta 1: ¿Qué es la criptografía??

Respuesta: La criptografía es la práctica de transformar información de una manera que la haga ilegible para cualquier persona excepto aquellos para quienes está destinado a. Se utiliza para una comunicación segura y para proteger la información confidencial del acceso no autorizado.

Pregunta 2: ¿Cuál es la diferencia entre los tipos simétricos y asimétricos de criptografía??

Respuesta: La criptografía simétrica utiliza la misma clave para el cifrado y el descifrado, mientras que la criptografía asimétrica utiliza dos claves diferentes, una clave pública para el cifrado y una clave privada para el descifrado.

Pregunta 3: ¿Qué es una firma digital??

Respuesta: Una firma digital es un mecanismo matemático utilizado para verificar la autenticidad de los datos digitales. Se crea utilizando la clave privada del remitente y se puede verificar utilizando su clave pública.

Pregunta 4: ¿Qué es una función hash??

Respuesta: Una función hash es una función matemática unidireccional que toma una entrada (o “mensaje”) y devuelve una cadena de caracteres de tamaño fijo, que generalmente es un “resumen” que es exclusivo de los valores únicos de la entrada.

Pregunta 5: ¿Cuál es el propósito de una clave en la criptografía??

Respuesta: Se utiliza una clave en la criptografía para cifrar y descifrar datos. La clave determina la transformación del mensaje original en el mensaje cifrado y viceversa.

Pregunta 6: ¿Qué es un cifrado??

Respuesta: Un cifrado es un algoritmo para cifrar y descifrar datos. Define las reglas para transformar el texto sin formato en texto cifrado y regreso.

Pregunta 7: ¿Cuál es el cifrado simétrico más utilizado??

Respuesta: El estándar de cifrado avanzado (AES) es el cifrado simétrico más utilizado.

Pregunta 8: ¿Cuál es el cifrado asimétrico más utilizado??

Respuesta: El algoritmo RSA es el cifrado asimétrico más utilizado.