Tipos de cifrados

Que es un cifrado? Tipos de cifrados en criptografía

Como el cifrado César y una versión modificada de Caesar Cipher son fácil de romper, el cifrado monoalfabético entra en la imagen. En monoalfabético, cada alfabeto en texto plano puede ser reemplazado por cualquier otro alfabeto, excepto el alfabeto original. Es decir, A puede ser reemplazado por cualquier otro alfabeto de B a Z. B puede ser reemplazado por A o C a Z. C puede ser reemplazado por A, B y D a Z, etc. El cifrado alfabético mono causa dificultad para descifrar el mensaje, ya que hay sustituciones aleatorias y una gran cantidad de permutaciones y combinaciones disponibles.

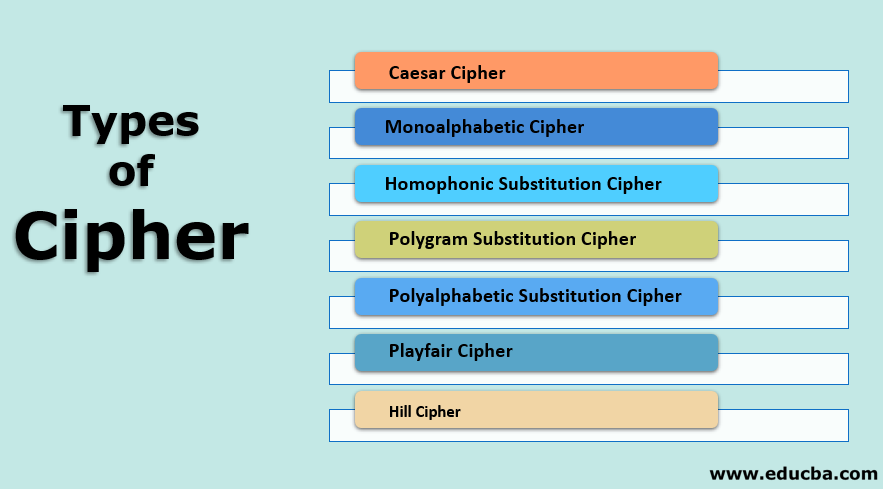

Tipos de cifrado

En el mundo del fraude digital, para evitar nuestros datos, muchas técnicas son útiles para mantener nuestros datos a salvo de los piratas informáticos o cualquier tercero. En este artículo, vamos a discutir los tipos de cifrado. Antes de eso, veamos primero el significado. El texto sin formato es un mensaje o datos que el remitente, el receptor o cualquier tercero pueden legibles. Cuando el texto sin formato se modifica utilizando algunos algoritmos o técnicas, los datos o mensaje resultantes se denominan texto cifrado. En resumen, convirtiendo texto plano, yo.mi., Texto legible, en texto no legible se llama texto cifrado.

Tipos de cifrado

Varios tipos de cifrado se dan de la siguiente manera:

1. Cifrado césar

En Caesar Cipher, el conjunto de caracteres de texto sin formato se reemplaza por cualquier otro carácter, símbolos o números. Es una técnica muy débil para ocultar texto. En el cifrado de César, cada alfabeto en el mensaje se reemplaza por tres lugares hacia abajo. Veamos un ejemplo. El texto sin formato es Educba. Como cifrado César, cada alfabeto se reemplaza por tres lugares hacia abajo. Para que E sea reemplazado por H, D será reemplazado por G, U será reemplazado por X, C será reemplazado por F, B será reemplazado por E, y A será reemplazado por D. Así que aquí, el texto sin formato es Educba y Ciphertext es HGXFED.

El algoritmo de cifrado César es el siguiente:

- Lea cada alfabeto de texto sin formato.

- Reemplace cada alfabeto con 3 lugares hacia abajo.

- Repita el proceso para todo el alfabeto en texto plano.

Una versión modificada de Caesar Cipher: Este cifrado funciona igual que el cifrado César; La única diferencia es: en Caesar Cipher, cada alfabeto se reemplaza por tres lugares hacia abajo, en el que en una versión modificada de CaSar Cipher, un usuario decide el número para reemplazar el alfabeto, y este número será constante. Por ejemplo, en Educba, el número para el reemplazo es 1, por lo que E será reemplazado por F, D será reemplazado por E, U será reemplazado por V, C será reemplazado por D, B será reemplazado por C, y A será reemplazado por B. Así que aquí, el texto sin formato es Educba, y el texto cifrado es FEVDCB.

Una versión modificada del algoritmo de cifrado César es la siguiente.

- Lea cada alfabeto de texto sin formato.

- Tome el número de reemplazo.

- Reemplace cada alfabeto con un número especificado hacia abajo.

- Repita el proceso para todo el alfabeto en texto plano.

2. Cifrado monoalfabético

Como el cifrado César y una versión modificada de Caesar Cipher son fácil de romper, el cifrado monoalfabético entra en la imagen. En monoalfabético, cada alfabeto en texto plano puede ser reemplazado por cualquier otro alfabeto, excepto el alfabeto original. Es decir, A puede ser reemplazado por cualquier otro alfabeto de B a Z. B puede ser reemplazado por A o C a Z. C puede ser reemplazado por A, B y D a Z, etc. El cifrado alfabético mono causa dificultad para descifrar el mensaje, ya que hay sustituciones aleatorias y una gran cantidad de permutaciones y combinaciones disponibles.

3. Cifrado de sustitución homofónica

Un cifrado de sustitución homofónica es similar a una cifrado monoalfabético; La única diferencia está en un monoalfabético, reemplazamos el alfabeto con cualquier otro alfabeto aleatorio, excepto el alfabeto original, en el que en un cifrado de sustitución homofónico, el alfabeto se reemplaza por un alfabeto fijo o un conjunto de alfabetos. El alfabeto de sustitución se reemplaza con el fijo. Por ejemplo, reemplace a con x, e con b, s con a, etc., o reemplace A con E, X o L, B con T, A, Z, etc.

4. Cifrado de sustitución de poligramas

En el cifrado de sustitución de polígrama, en lugar de reemplazar cada alfabeto con otro, el bloque del alfabeto se reemplaza con otro bloque de alfabetos. Reemplace Educba con xyqlab. En este caso, Educba reemplazará con XYQLAB, pero EDU puede ser reemplazado con otro conjunto de bloque. Supongamos que EDU reemplazará con LOD. En este tipo de cifrado, el reemplazo de texto sin formato se realiza bloqueo por bloque en lugar de carácter por carácter.

5. Cifrado de sustitución polalfabética

El cifrado polalfabético también se conoce como cifra vigenera, que Leon Battista Alberti inventa. En la sustitución polalfabética, el cifrado es un método para encriptar textos alfabéticos. Utiliza alfabetos de sustitución múltiple para el cifrado. La tabla de Vigener Square o Vigenere es útil para cifrar el texto. La tabla contiene 26 alfabetos escritos en diferentes filas; Cada alfabeto se desplaza cíclicamente hacia la izquierda de acuerdo con el alfabeto anterior, equivalente a los 26 posibles cifras César. El cifrado utiliza un alfabeto diferente de una de las filas en varios puntos del proceso de cifrado.

Consideremos que el texto original es Educba, y la palabra clave es Apple. Para el proceso de cifrado, E se combina con A, la primera letra del texto original, y E, se combina con A, la primera letra de la clave. Entonces, use la fila E y la columna A del cuadrado Vigenère, que es E E. Del mismo modo, para la segunda letra del texto original, la segunda letra de la clave es útil, y la letra en la fila D y la columna P es S. El resto del texto original está cigado de la misma manera. El cifrado final de Educba es Esjnfa.

6. Cifrado de playfair

Playfair Cipher también se llama Playfair Square. Es una técnica criptográfica que se utiliza o cifrar los datos. El proceso PlayFair Cipher es el siguiente:

- Creación y población de la matriz.

- Proceso de cifrado.

Discutamos los pasos mencionados anteriormente en detalle la creación y la población de la matriz. Utiliza una matriz 5 * 5 para almacenar la palabra clave o la clave, que se utiliza para el proceso de cifrado y descifrado.

Este paso está funcionando de la siguiente manera.

- Ingrese la palabra clave en la matriz de manera en cuanto a fila, yo.mi., de izquierda a derecha y de arriba a abajo.

- Omita las palabras duplicadas en la palabra clave.

- Llene los espacios restantes con el resto del alfabeto (A – z) que no formaron parte de la palabra clave.

Nota: Mientras lo hace, combine I y J en la misma celda de la mesa. i.mi., Si I o J está presente en la palabra clave, deseche tanto I como J mientras llenan el proceso de cifrado de espacio restante.

El proceso de cifrado funciona de la siguiente manera:

- Romper el alfabeto en grupos (cada grupo debe contener dos valores). Los procesos de cifrado estarán en estos grupos.

- Si ambos alfabetos en el grupo son los mismos, agregue X después del primer alfabeto.

- Si ambos alfabetos en el grupo están presentes en la misma fila de la matriz, reemplácelos con los alfabetos a su derecho inmediato, respectivamente. Si el grupo original está en el lado derecho de la fila, entonces ocurre el envoltura del lado izquierdo de la fila.

- Si ambos alfabetos en el grupo están presentes en la misma columna, reemplácelos con los siguientes alfabets inmediatos respectivamente. Si el grupo original está en la parte inferior de la fila, entonces ocurre la envoltura al lado superior de la fila.

- Si ambos alfabetos en el grupo no están en la misma fila o columna, reemplácelos con el alfabeto en la misma fila inmediatamente pero en el otro par de esquinas del rectángulo, que el grupo original define.

7. Cifrado de la colina

Hill Cipher trabaja en múltiples alfabetos al mismo tiempo. Hill Cipher funciona de la siguiente manera:

- Asigne el número a cada alfabeto en texto plano. A = 0, b = 1 …z = 25

- Organice el mensaje de texto sin formato como una matriz de números basado en el paso anterior en formato de número. La matriz resultante es una matriz de texto plano.

- Multiplica la matriz de texto plano con una clave elegida al azar. Tenga en cuenta que la matriz clave debe ser del tamaño de n*n, donde n representa el número de filas en una matriz de texto plano.

- Multiplica ambos la matriz, yo.mi., Paso 2 y Paso 3.

- Calcule el valor mod 26 de la matriz anterior, i.mi., Matriz da como resultado el paso 4.

- Ahora traduce los números a alfabetos, yo.mi., 0 = a, 1 = b, etc.

- El resultado del paso 6 se convierte en nuestro texto cifrado.

Artículos recomendados

Esta es una guía de tipos de cifrado. Aquí discutimos el concepto básico y varios tipos de cifrado, que incluyen cifra César, Monoalfabética y Sustitución Homofónica, respectivamente. También puede mirar los siguientes artículos para obtener más información

- Algoritmos simétricos

- Que es sftp?

- Estándar de cifrado avanzado

- Criptosistemas

Todo en un paquete VBA de Excel

500+ horas de videos HD

15 caminos de aprendizaje

Más de 120 cursos

Certificado de finalización verificable

Acceso de por vida

Programa de capacitación de Masters de analistas financieros

Más de 2000 horas de videos HD

43 caminos de aprendizaje

550+ cursos

Certificado de finalización verificable

Acceso de por vida

Todo en un paquete de ciencias de datos

Más de 2000 horas de videos HD

80 caminos de aprendizaje

400+ cursos

Certificado de finalización verificable

Acceso de por vida

Todo en un paquete de desarrollo de software

5000+ horas de videos HD

149 caminos de aprendizaje

Más de 1050 cursos

Certificado de finalización verificable

Acceso de por vida

Barra lateral primaria

Curso popular en esta categoría

Bulto de cursos de seguros cibernéticos y de piratería ética – 13 cursos en 1 | 3 pruebas simuladas

64+ horas de videos HD

13 cursos

3 pruebas simuladas y cuestionarios

Certificado de finalización verificable

Acceso de por vida

4.5

Que es un cifrado? Tipos de cifrados en criptografía

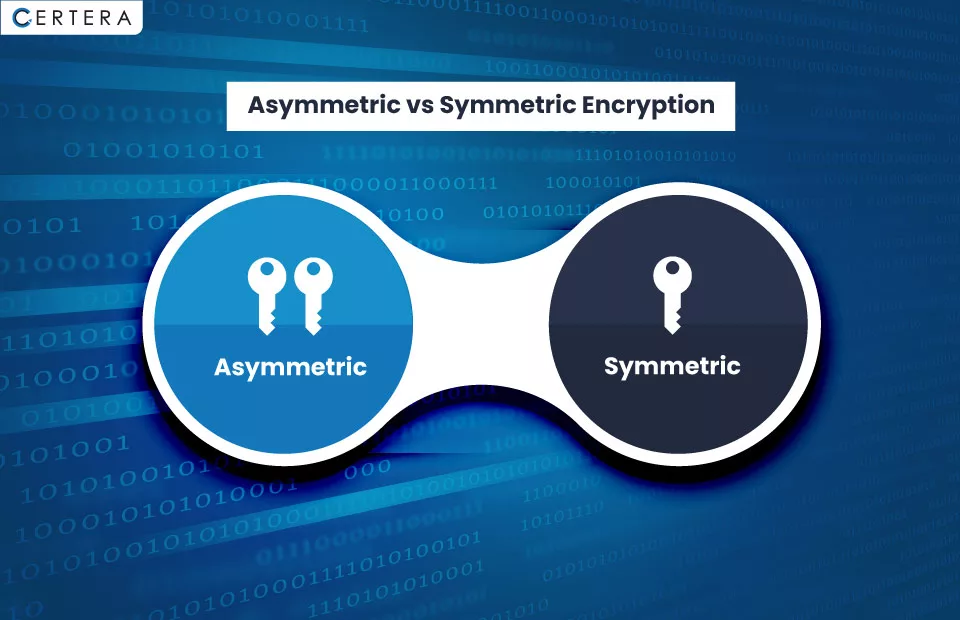

Los cifrados a menudo se agrupan en función de su operación y cómo se aplica su clave al cifrado y el descifrado. Los cifrados de bloque combinan los símbolos en un mensaje de tamaño fijo (el bloque), mientras que los cifrados de flujo usan un flujo continuo de símbolos.

La misma clave se utiliza para el cifrado y el descifrado al utilizar un método crítico simétrico o cifrado. Los algoritmos vitales o cifrados asimétricos emplean una clave diferente para el cifrado y el descifrado.

¿Estás investigando los cifrados?? Entonces has llegado a la ubicación correcta. Este blog cubre casi todos los tipos de cifrados en criptografía.

Que es el cifrado?

- El algoritmo de cifrado se usa comúnmente en criptología, un campo que trata sobre el estudio de los algoritmos criptográficos. Esta técnica se utiliza para cifrar y descifrar datos.

- El cifrado de clave secreta o simétrica dependerá del cifrado simétrico utilizado.

- La misma clave de cifrado y cifrado se usa de la misma manera mediante el método simétrico para cifrar y descifrar los datos.

- El cifrado de clave simétrica, a menudo conocido como cifrado de clave secreta, se basa en cifrados simétricos.

- Puede ser un objetivo convertir el texto plano en cifrado o viceversa.

- Los cifrados cambian los datos al convertir letras u otro texto sin formato en texto cifrado. El texto cifrado debe presentarse en forma de datos aleatorios.

- Al analizar los datos originales y de texto sin formato, el cifrado crea un texto cifrado que parece ser datos aleatorios.

- No importa si el objetivo es convertir el texto sin formato en texto cifrado o texto cifrado en texto sin formato, se utiliza la misma clave de cifrado para cifrar datos de la misma manera, utilizando técnicas de cifrado simétrico.

- El texto cifrado se refiere a los datos generados a través de cualquier técnica.

- Las técnicas modernas de cifrado permiten el cifrado de tráfico de red utilizando comunicación privada en una serie de protocolos de redes, incluidos TLS o seguridad de la capa de transporte.

- Muchos sistemas de comunicación, como televisores digitales, dispositivos móviles y cajeros automáticos, emplean cifrados para proporcionar seguridad y privacidad.

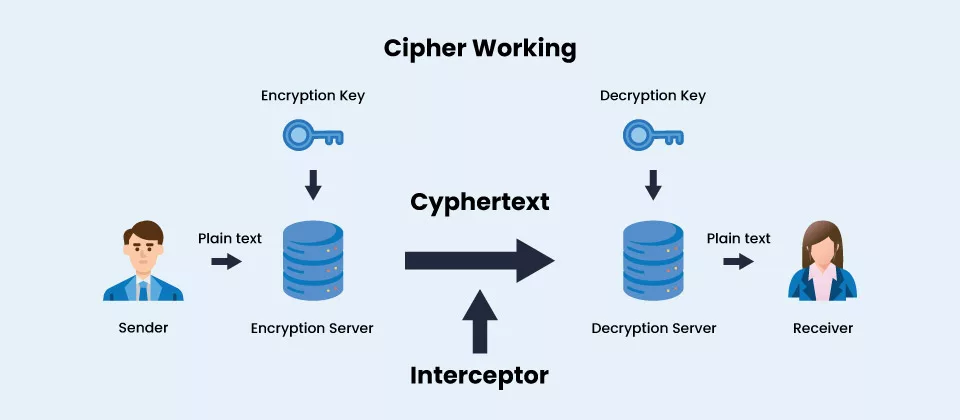

¿Cómo funciona un cifrado??

- Los cifrados usan un método de cifrado para cambiar el texto sin formato, una comunicación legible, en texto cifrado, que parece ser una cadena aleatoria de letras.

- Los cifrados también se llaman cifrados de flujo, ya que pueden cifrar o descifrar bits en una transmisión.

- También pueden usar cifrados de bloques, que rompen el texto cifrado en unidades uniformes de un número predefinido de bits.

- Las implementaciones de cifrado modernas cambian los datos a medida que se encripta utilizando el método de cifrado y una clave secreta.

- CIPHER MÁS RESISTEN ATACTOS DE FORCE BRUTE Cuando sus llaves son más largas (medidas en bits).

- Dependiendo del algoritmo y el caso de uso, los profesionales recomiendan que los cifrados actuales se diseñen con al menos 128 bits o más, incluso si la longitud de la llave no está necesariamente conectada con la resistencia del cifrado.

- Debido a que una clave es un componente tan vital de un proceso de cifrado, la clave se mantiene como un secreto en lugar de un procedimiento en cifrados del mundo real.

- Incluso si alguien está familiarizado con el procedimiento, un mecanismo de cifrado robusto debería facilitar la lectura del texto cifrado con la clave necesaria.

- Como resultado, un cifrado requiere la posesión de una clave o un conjunto de claves por el remitente y el destinatario para que funcione.

- La misma clave se emplea en técnicas simétricas de cifrado de datos esencial y descifrado.

- Los algoritmos de claves asimétricos encriptan y descifran los datos utilizando claves públicas y privadas.

- La criptografía de clave pública asimétrica, comúnmente conocida como cifrado asimétrico, utiliza enteros abiertos que se han emparejado pero no son iguales.

La siguiente es una instantánea de un par de claves:

- La clave pública es accesible para todos.

- La clave secreta a veces llamada clave privada se mantiene oculta.

- Un mensaje se puede encriptar con cualquier clave y decodificar usando la clave opuesta que se usó para cifrarla.

- La clave pública se usa para cifrar mensajes que solo pueden ser leídos por el propietario de la clave privada, incluso si el par de claves solo usa la clave privada o secreta para cifrar o descifrar datos.

¿Por qué son importantes los cifrados??

Al convertir los mensajes en un formato que sea ilegible o ininteligible para las partes no autorizadas, los cifrados garantizan la confidencialidad e integridad de las comunicaciones.

La información y los datos están encriptados utilizando cifras para que solo aquellos con la clave o contraseña adecuados puedan verlo.

Además, los cifrados se utilizan para la verificación de mensajes, las firmas digitales y la autenticación. El uso de cifrados puede protegerse contra el robo de datos, la espía y la piratería de los intentos de piratería y asegurar información confidencial.

Los cifrados simétricos son los más utilizados para proteger la comunicación por Internet. Además, se incluyen en varios protocolos para redes de intercambio de datos.

En particular, cuando se combina con HTTP Secure (HTTPS), TLS y Secure Sockets Sockets Utilizan cifrados para cifrar datos en la capa de aplicación.

Las redes privadas virtuales que conectan a los empleados en oficinas remotas o de sucursales a redes corporativas utilizan protocolos que cifre la transmisión de datos utilizando metodologías vitales simétricas.

Los cifrados simétricos se emplean con frecuencia en redes inalámbricas de Internet, comercio electrónico, sitios web bancarios y servicios de teléfonos móviles para proteger la privacidad de los datos del usuario,

Varios protocolos usan criptografía asimétrica para autenticar y cifrar puntos finales.

También protege la transferencia de claves simétricas utilizadas para el cifrado de datos de sesión. Estos estándares comprenden lo siguiente:

- Http

- Cubierta segura

- Abra bastante buena privacidad

- TLS

- Extensiones de correo de Internet seguras/multipropósito

Tipos de cifrados en criptografía

Existen varios métodos para clasificar los cifrados, incluidos los siguientes:

Los cifrados se pueden clasificar utilizando una variedad de técnicas, como las que se enumeran a continuación:

Cifras de bloqueo

Los datos se cifran en bloques de igual tamaño utilizando Cifras de bloqueo.

Los cifrados de bloques son algoritmos vitales simétricos que funcionan con bloques de datos de longitud fija para producir resultados encriptados. Los datos están encriptados y descifrados utilizando una clave de longitud fija.

Los datos de entrada se separan en bloques de tamaño igual, y el algoritmo usa la misma clave para que todos los bloques funcionen de forma independiente en cada bloque. Estándar de cifrado avanzado (AES), Triple DES (3DES) y el estándar de cifrado de datos (DES) son algunos ejemplos de cifrado de bloques.

Cifradores de transmisión

Los flujos de datos a menudo recibidos y enviados a través de una red se pueden encriptar utilizando Cifradores de transmisión.

Por otro lado, las técnicas vitales simétricas utilizadas por los cifrados de flujo cifran y decodifican los datos un bit o byte a la vez. Crean una llave de teclado, que se utiliza para cifrar y descifrar los datos utilizando una clave y un vector de inicialización (iv).

La salida cifrada se crea combinando la corriente de tecla con el texto sin formato utilizando una técnica XOR. Aplicaciones donde los datos se envían en tiempo real, como la comunicación de video y audio, usan frecuentemente cifrados de transmisión. El flujo cifra rc4 y salsa20 son un par de ejemplos.

Cifrado césar

Se cree que Julius César ha usado este cifrado viajar de forma segura con sus hombres.

En este simple cifrado de sustitución, cada letra del texto sin formato se reubica un número predeterminado de lugares por el alfabeto. Se alega que Caesar trabajó tres turnos.

Los cifrados de sustitución se implementan típicamente escribiendo el alfabeto de texto sin formato, seguido del alfabeto de texto cifrado, cambiado por el número decidido por los participantes. Un cambio de tres letras coloca la letra D sobre la letra de texto sin formato A, E sobre B, etc. El número de caracteres cambiados es una forma básica de una clave.

Atbash

Con este cifrado, el alfabeto de texto sin formato se proyecta nuevamente en sí mismo como un cifrado de reemplazo.

Las letras de texto sin formato A a C se convierten en los texto cifrados z a a a y, respectivamente. Los nombres de Atbash se toman de las primeras y últimas letras del alfabeto hebreo. Han pasado cientos de años desde que no se había utilizado.

Cifrado de sustitución simple

Este también ha estado en uso durante mucho tiempo. Crea una llave de 26 caracteres Sustituyendo un nuevo carácter de texto cifrado por cada letra de texto sin formato.

En contraste con el cicatriz César, el alfabeto de cifrado se mezcla en lugar de ser solo cambiado un número específico de veces.

Cifrado de playfair

En lugar de usar letras individuales como en un cifrado de sustitución básica, pares de letras están encriptados en este enfoque.

Una tabla clave se crea por primera vez en PlayFair Cipher. El texto sin formato está encriptado utilizando la tabla de teclas, una cuadrícula de 55 alfabetos. Una letra del alfabeto (a menudo j) se deja fuera de la mesa porque solo necesitamos 25 en lugar de 26, y cada uno de los 25 debe ser distinto. J se cambia a i si se encuentra en el texto sin formato.

Vigenre

Este cifrado de sustitución polalfabética, que usa Varios alfabetos alternativos, sugiere que se basa en la sustitución. Los cifrados César Basados en las letras de una palabra clave se utilizan como parte del cifrado vigenante en una secuencia de patrones interconectados.

El cuadrado o la mesa vigenère se usa para mezclar el material de origen.

Enigma cifrado

Los alemanes utilizaron un sofisticado sistema de cifrado en la Segunda Guerra Mundial. Después Fregado de texto de entrada de entrada, Utilizó varias ruedas, conectores y cables giratorios para cifrar la salida. La clave de este cifrado era la alineación original de las ruedas y la estructura del tapón.

Cifrado de almohadilla

Una vez un cifra de almohadilla es un cifrado inquebrantable que cifra y descifra las comunicaciones usando una llave aleatoria llamada PAD única. La clave nunca se reutiliza y es mientras el mensaje esté encriptado. La clave es una “almohadilla única”, ya que solo se puede usar una vez.

Envolver!

En conclusión, los cifrados son un tipo crucial de cifrado para asegurar datos privados. La seguridad de la clave es el núcleo de cada cifrado, a pesar de que se han desarrollado varios cifras con el tiempo, cada uno con ventajas y desventajas distintas. Esperamos el desarrollo de métodos de cifrado cada vez más sofisticados a medida que avanza la tecnología.

Preguntas frecuentes

¿Cuáles son los diferentes tipos de cifrados en la criptografía??

- Cifras de bloqueo

- Cifradores de transmisión

- CIPHERS DE SUSTITUCIÓN

- Transposición de cifrados

- Cifrado de almohadilla de una sola vez, etc.

¿Cuál es la diferencia entre los cifrados y la criptografía??

Es el proceso de convertir el texto ordinario en un cifrado que requiere una clave para descifrar. La seguridad de un mensaje a través del cifrado y el descifrado se define como criptografía.

El uso de la criptografía se conoce como cifrado. Es la habilidad de crear códigos utilizando técnicas de cifrado y descifrado.

¿Cuáles son los cuatro tipos básicos de sistemas de cifrado??

- Estándar de cifrado avanzado (AES)

- Pescado.

- Rivest-Shamir-Adleman (RSA)

- Triple des.

Cual es el cifrado más seguro?

Cifrado AES

Los gobiernos, las agencias de seguridad y las empresas regulares utilizan el estándar de cifrado avanzado (AES), uno de los formularios de cifrado más seguros, para comunicaciones sensibles. “AES usa el cifrado de clave simétrico”.

¿Qué es un cifrado en la criptografía??

Los sistemas para cifrar y descifrar datos se denominan cifrados, a menudo conocidos como algoritmos de cifrado. Un cifrado utiliza una clave para revelar el proceso por el cual transforma el mensaje original, conocido como texto sin formato, en texto cifrado.

Publicado el 23 de junio de 2023

Janki Mehta

Janki Mehta es una apasionada entusiasta de la seguridad cibernética que monitorea con entusiasmo los últimos desarrollos en la industria de la seguridad web/cibernética. Ella pone su conocimiento en práctica y ayuda a los usuarios web a armarlos con las medidas de seguridad necesarias para mantenerse a salvo en el mundo digital.

Publicación reciente

Copyright © 2023 Certera LLC. Reservados todos los derechos.