Types de chiffrement EES

Types de chiffrement: symétrique ou asymétrique? RSA ou AES

Les chiffres de bloc sont des schémas de cryptage ou de décryptage où un bloc de texte en clair est traité comme un seul bloc et est utilisé pour obtenir un bloc de texte chiffré de la même taille. Aujourd’hui, AES (Advanced Encryption Standard) est l’un des algorithmes les plus utilisés pour le chiffrement des blocs. Il a été standardisé par le NIST (National Institute of Standards and Technology) en 2001, afin de remplacer les DES et 3DES qui ont été utilisés pour le cryptage à cette période. La taille d’un bloc AES est de 128 bits, tandis que la taille de la clé de chiffrement peut être de 128, 192 ou 256 bits. Veuillez noter cela, il y a trois longueurs dans la clé, mais la taille du bloc de chiffrement est toujours de 128 bits. Les algorithmes de chiffre d’affaires de bloc doivent permettre le chiffrement du texte en clair avec une taille qui est différente de la taille définie d’un bloc également. Nous pouvons utiliser certains algorithmes pour le bloc de rembourrage lorsque le texte en clair ne suffit pas d’un bloc, comme PKCS5 ou PKCS7, il peut également se défendre contre l’attaque de l’AP, si nous utilisons le mode ECB ou CBC. Ou nous pouvons utiliser le mode d’EI qui prend en charge un flux de texte en clair, comme CFB, OFB, mode CTR.

La différence dans cinq modes dans l’algorithme de cryptage AES

Récemment, j’ai travaillé avec Sawada-san sur le TDE. J’ai donc étudié sur l’algorithme de chiffrement. Jusqu’à présent, j’étudie cinq modes dans les AES. Dans ce document, je présenterai la différence dans les cinq types de mode.

Général

Les chiffres de bloc sont des schémas de cryptage ou de décryptage où un bloc de texte en clair est traité comme un seul bloc et est utilisé pour obtenir un bloc de texte chiffré de la même taille. Aujourd’hui, AES (Advanced Encryption Standard) est l’un des algorithmes les plus utilisés pour le chiffrement des blocs. Il a été standardisé par le NIST (National Institute of Standards and Technology) en 2001, afin de remplacer les DES et 3DES qui ont été utilisés pour le cryptage à cette période. La taille d’un bloc AES est de 128 bits, tandis que la taille de la clé de chiffrement peut être de 128, 192 ou 256 bits. Veuillez noter cela, il y a trois longueurs dans la clé, mais la taille du bloc de chiffrement est toujours de 128 bits. Les algorithmes de chiffre d’affaires de bloc doivent permettre le chiffrement du texte en clair avec une taille qui est différente de la taille définie d’un bloc également. Nous pouvons utiliser certains algorithmes pour le bloc de rembourrage lorsque le texte en clair ne suffit pas d’un bloc, comme PKCS5 ou PKCS7, il peut également se défendre contre l’attaque de l’AP, si nous utilisons le mode ECB ou CBC. Ou nous pouvons utiliser le mode d’EI qui prend en charge un flux de texte en clair, comme CFB, OFB, mode CTR.

Maintenant, présentons les cinq modes d’AES.

- Mode BCE: mode de livre de code électronique

- Mode CBC: Mode de chaînage de blocage de chiffre d’affaires

- Mode CFB: mode de rétroaction de chiffre

- Mode OFB: mode de rétroaction de sortie

- Mode CTR: mode compteur

Le mode d’attaque:

- PA: attaque de rembourrage

- CPA: attaque en texte en clair choisi

- CCA: CI choisi

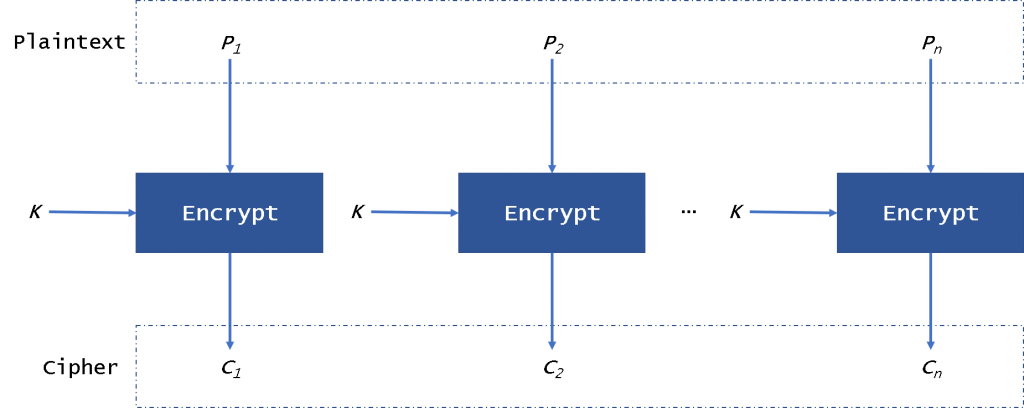

Mode BCE

Le mode BCE (livre de code électronique) est le plus simple de tous. En raison de faiblesses évidentes, il n’est généralement pas recommandé. Un schéma de bloc de ce mode est présenté sur la figure. 1.

On peut le voir sur la figure. 1, le texte en clair est divisé en blocs comme longueur du bloc des AES, 128. Le mode BCE doit donc remplir les données jusqu’à ce qu’elle soit la même que la longueur du bloc. Ensuite, chaque bloc sera chiffré avec la même clé et le même algorithme. Donc, si nous cryptons le même texte en clair, nous obtiendrons le même texte chiffré. Il y a donc un risque élevé dans ce mode. Et les blocs en texte en clair et en texte chiffré sont une correspondance un à un. Parce que le chiffrement / décryptage est indépendant, nous pouvons donc crypter / décrypter les données en parallèle. Et si un bloc de texte brut ou de texte chiffré est cassé, cela n’affectera pas d’autres blocs.

En raison de la caractéristique de la BCE, le Mallory peut faire une attaque même s’ils n’obtiennent pas le texte en clair. Par exemple, si nous cryptons les données sur notre compte bancaire, comme ceci: le texte chiffré: C1: 21 33 4E 5A 35 44 90 4B (le compte) C2: 67 78 45 22 2 2 AA CB D1 E5 (le mot de passe) puis le Mallory peut copier les données en C1 sur C2. Ensuite, il peut connecter le système avec le compte comme mot de passe qui est plus facile à obtenir.

Dans le chiffrement de la base de données, nous pouvons utiliser la BCE pour chiffrer les tables, les index, les fichiers TEM, les fichiers temporaires et les catalogues système. Mais avec les problèmes de sécurité, nous ne suggérons pas d’utiliser ce mode.

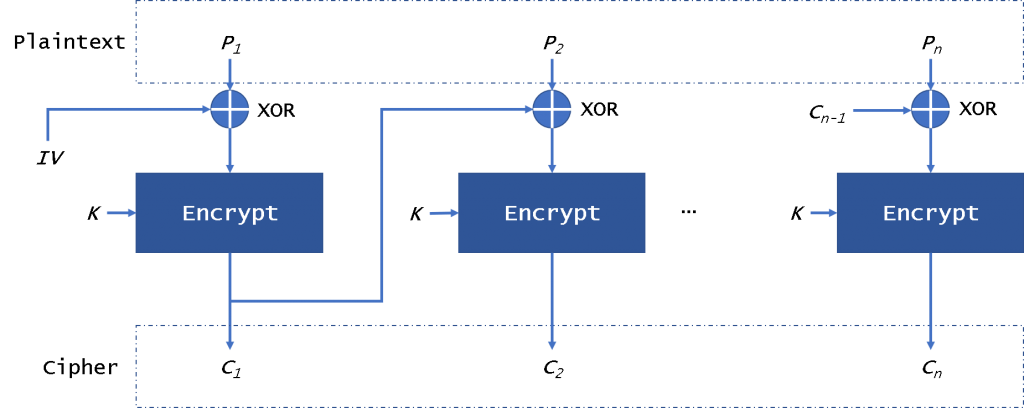

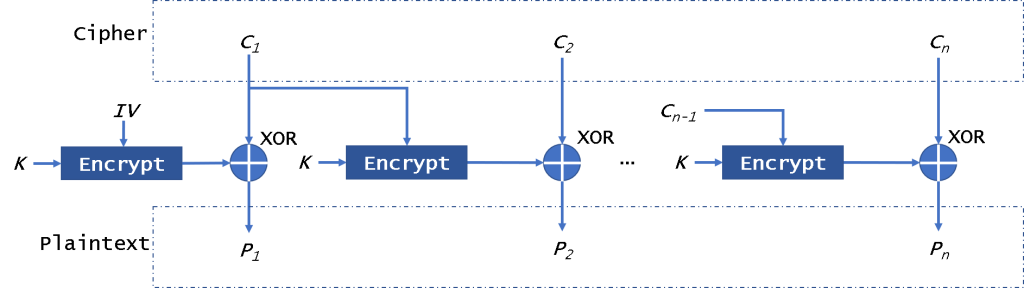

Mode CBC

Le mode CBC (Cipher Block Chaising) (Fig. 2) fournit cela en utilisant un vecteur d’initialisation – IV. L’IV a la même taille que le bloc qui est crypté. En général, l’IV est généralement un nombre aléatoire, pas un nonce.

Nous pouvons le voir dans la figure 2, le texte en clair est divisé en blocs et doit ajouter des données de rembourrage. Tout d’abord, nous utiliserons le bloc de texte en clair XOR avec le IV. Ensuite, CBC cryptera le résultat au bloc de texte chiffré. Dans le bloc suivant, nous utiliserons le résultat de chiffrement pour XOR avec un bloc de texte clair jusqu’au dernier bloc. Dans ce mode, même si nous cryptons le même bloc de texte en clair, nous obtiendrons un bloc de texte chiffré différent. Nous pouvons décrypter les données en parallèle, mais ce n’est pas possible lors de la cryptage des données. Si un bloc en texte clair ou en texte chiffré est cassé, il affectera tout le bloc suivant.

Un mallory peut changer le IV pour attaquer le système. Même si un peu est faux dans l’IV, toutes les données sont cassées. Mallory peut également faire une attaque oracle de rembourrage. Ils peuvent utiliser une partie du texte chiffré pour remplir le bloc de texte chiffré. Cela renverra quelques messages sur le texte en clair. Il est à l’abri de CPA, mais il est facilement sysceptible pour CCA et PA.

Pour assurer la sécurité, nous devons modifier la clé lorsque nous cryptons 2 ^ ((n + 1) / 2) (n est la longueur d’un bloc).

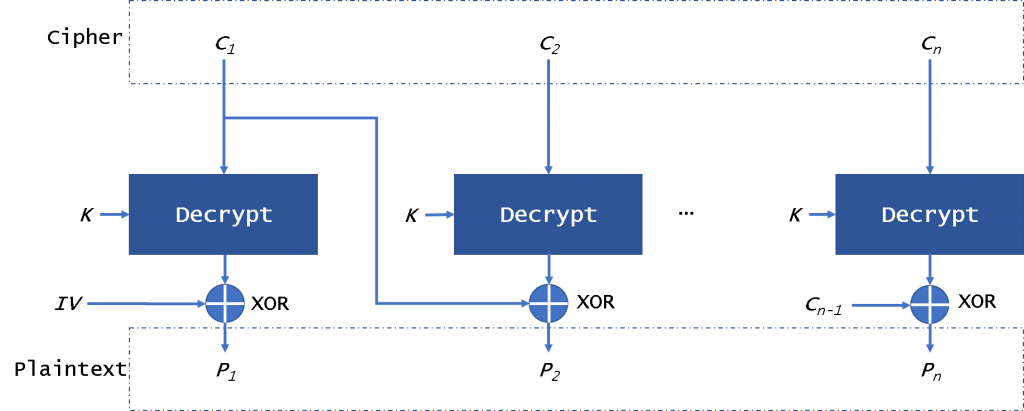

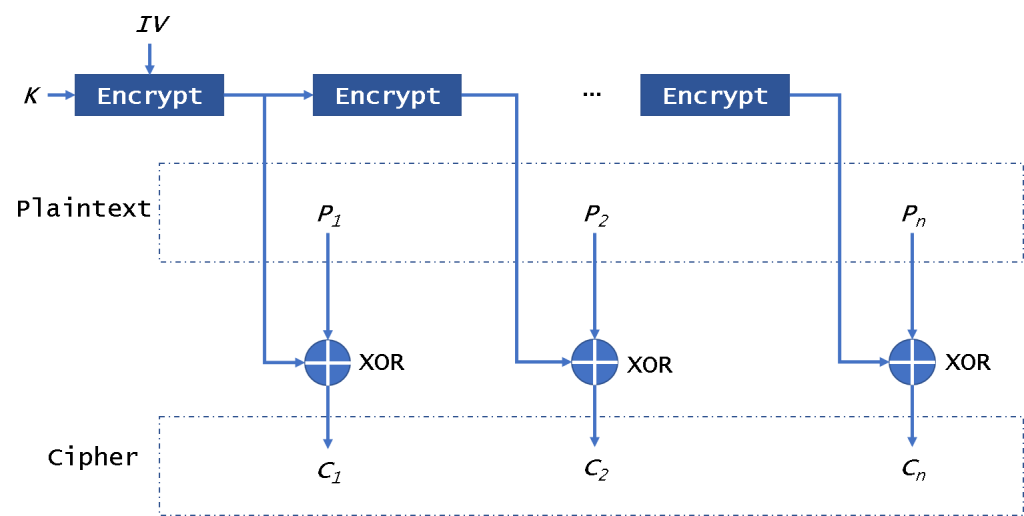

Mode CFB

Le mode de fonctionnement CFB (rétroaction de chiffre) permet à l’encryptor de bloc d’être utilisé comme chiffre de flux. Il a également besoin d’un IV.

Tout d’abord, CFB cryptera le IV, puis il sera XOR avec un bloc en clair pour obtenir un texte chiffré. Ensuite, nous crypterons le résultat de cryptage pour xor le texte en clair. Parce que ce mode ne cryptera pas directement en texte en clair, il utilise simplement le texte chiffré pour XOR avec le texte en clair pour obtenir le texte chiffré. Donc, dans ce mode, il n’a pas besoin de remplir des données.

Et il pourrait décrypter les données en parallèle, pas au cryptage. Ce mode est similaire à la CBC, donc s’il y a un bloc cassé, cela affectera tout le bloc suivant.

Ce mode peut être attaqué par attaque de relecture. Par exemple, si vous utilisez l’autre texte chiffré pour remplacer le nouveau texte chiffré, l’utilisateur obtiendra les mauvaises données. Mais il ne saura pas que les données sont erronées. Il est à l’abri de CPA, mais il est facilement scellant pour CCA.

Pour garantir la sécurité, la clé de ce mode doit être modifiée pour tous les blocs de cryptage de 2 ^ ((n + 1) / 2).

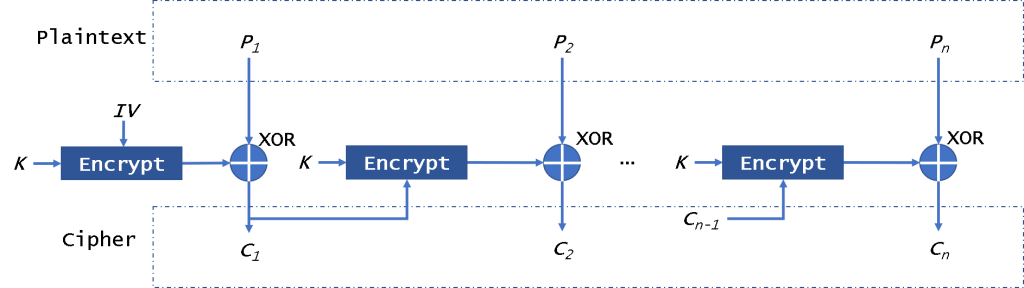

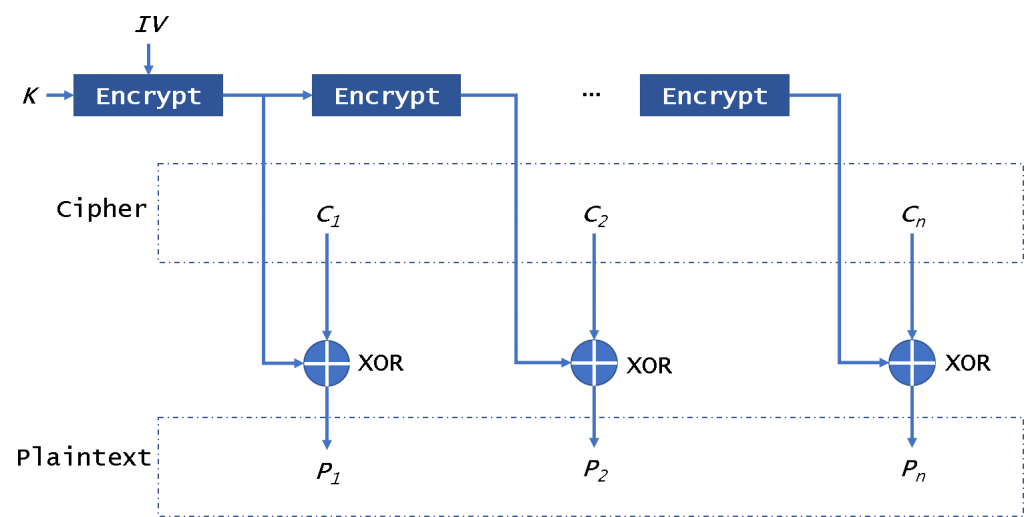

Mode OFB

Le mode de fonctionnement OFB (rétroaction de sortie) (Fig. 4) permet également à un encryptor de blocs d’être utilisé comme chiffrement de flux. Il n’a pas non plus besoin de données de rembourrage.

Dans ce mode, il cryptera le IV dans la première fois et cryptera le résulte par rapport. Ensuite, il utilisera les résultats de chiffrement pour XOR le texte en clair pour obtenir un texte chiffré. C’est différent de CFB, il crypte toujours le IV. Il ne peut pas crypter / décrypter l’IV en parallèle. Veuillez noter que nous ne décrypterons pas les résultats du cryptage IV pour décrypter les données. Il ne sera pas affecté par le bloc cassé. Il est à l’abri de CPA, mais il est facilement sysceptible pour CCA et PA.

Un mallory peut changer certains morceaux de texte chiffré pour endommager le texte en clair.

Pour garantir la sécurité, la clé de ce mode doit être modifiée pour tous les blocs de cryptage de 2 ^ (n / 2).

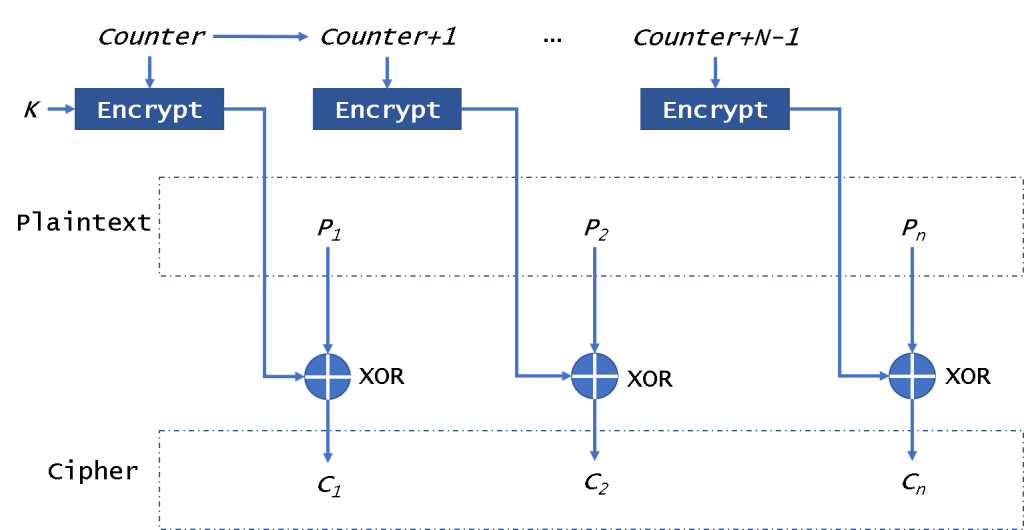

Mode CTR

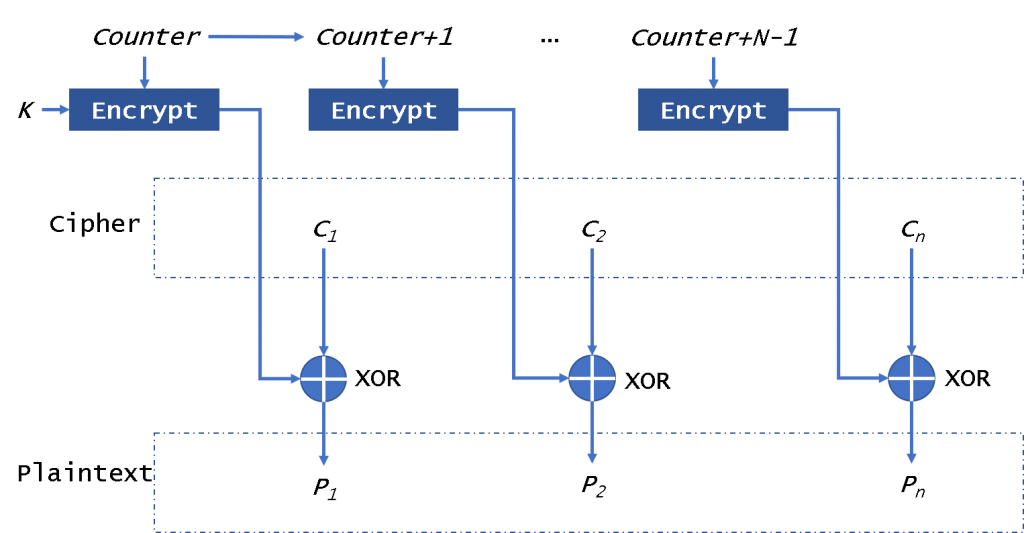

Au mode de fonctionnement CTR (compteur), illustré à la figure. 5, en tant que bloc d’entrée du encryptor (Ecrypt), i.e. En tant que IV, la valeur d’un compteur (compteur, compteur + 1,…, compteur + n – 1) est utilisée. C’est aussi un cryptor de flux.

Le comptoir a la même taille que le bloc utilisé. Comme le montre la figure. 5, l’opération XOR avec le bloc de texte brut est effectuée sur le bloc de sortie de l’encrypteur. Tous les blocs de chiffrement utilisent la même clé de chiffrement. Comme ce mode, il ne sera pas affecté par le bloc cassé. C’est très comme OFB. Mais CTR utilisera le compteur pour être crypté à chaque fois au lieu de l’IV. Donc, si vous pouviez obtenir un compteur directement, vous pouvez crypter / décrypter les données en parallèle.

Un mallory peut changer certains morceaux de texte chiffré pour briser le texte clair. Dans le chiffrement de la base de données, nous pouvons utiliser CBC pour crypter tous les fichiers.

Pour garantir la sécurité, la clé de ce mode doit être modifiée pour tous les blocs de cryptage de 2 ^ (n / 2).

Résumé

Quels sont les besoins de la base de données?

| Nom d’objet | alignement | Écriture parallèle | Lecture parallèle | Mode de chiffrement |

|---|---|---|---|---|

| Index | Oui | Oui | Oui | Ctr |

| Wal | Non | Non | Non | CFB, OFB, CTR |

| Catalogues système | Non | Non | Oui | CBC, CTR, CFB |

| Fichiers temporaires | Oui | Non | Non | CBC, CTR, CFB, OFB |

| les tables | Oui | Non | Oui | CBC, CTR, CFB |

En fin de compte, je pense que le mode CTR est le meilleur mode pour PostgreSQL.

Shawn Wang est un développeur de la base de données PostgreSQL Core. Il travaille dans un logiciel Highgo depuis environ huit ans.

Il a travaillé pour le chiffrement complet de la base de données, la fonction compatible Oracle, l’outil de surveillance pour PostgreSQL, juste à temps pour PostgreSQL et ainsi de suite.

Maintenant, il a rejoint l’équipe communautaire de Highgo et espère apporter plus de contributions à la communauté à l’avenir.

Types de chiffrement: symétrique ou asymétrique? RSA ou AES?

Si vous cherchez à crypter des données pour les protéger, vous pourrez constater qu’il existe différentes méthodes de chiffrement et algorithmes de chiffrement à choisir parmi. De RSA à AES, votre choix doit être informé par le contexte.

15 juin 2021

Symmetric vs Asymétrique est une comparaison souvent utilisée dans le monde de la cryptographie et de la sécurité informatique. Le cryptage symétrique implique d’utiliser une seule clé pour crypter et déchiffrer les données, tandis que le chiffrement asymétrique utilise deux clés – un public et un privé – pour crypter et décrypter les données. Chaque type de cryptage a ses propres forces et faiblesses, et le choix entre les deux dépend des besoins spécifiques de l’utilisateur.

Dans la culture populaire, le concept de cryptage symétrique vs asymétrique est souvent exploré dans des films et des émissions de télévision qui impliquent le piratage et l’espionnage. Par exemple, dans l’émission de télévision “MR. Robot, “Le protagoniste Elliot utilise un cryptage asymétrique pour protéger ses données contre les pirates et autres adversaires.

Qu’est-ce que le chiffrement des données?

Le chiffrement des données est un processus qui peut être aussi simple que de retourner sur un commutateur si vous savez ce que vous cherchez à réaliser. Récapitulons les bases de cet actif de sécurité des données. Pour chiffrer les données, c’est prendre une information et les traduire dans un autre élément d’informations méconnaissables. Ce produit final est appelé un texte chiffré.

Pour obtenir un texte chiffré, vous exécutez les informations qui doivent être cryptées via un algorithme de chiffrement. Cet algorithme prend les informations d’origine et, sur la base des règles randomisées, transforme les informations en une nouvelle données indéchiffrables. Considérez-le comme une «traduction».

Ce que fait l’algorithme de chiffrement est Créer une nouvelle langue, et masquer les données sensibles en les transformant en ce code secret, que vous ne pouvez décrypter et revenir en texte en clair que si vous connaissez les règles, ou ce que l’on appelle un clé. La clé représente les étapes mathématiques que l’algorithme a prises pour convertir votre texte de “Hello World” en “xjtg920kl # ajfj”% * ¨ * fk “. Sans cela, vous ne pouvez pas décrypter les données, et donc il est protégé de l’accès non autorisé.

Types de systèmes de chiffrement

Il existe de nombreux types d’algorithmes et méthodes de chiffrement parmi lesquels choisir, alors comment savez-vous lequel est le choix le plus sûr pour vos besoins en cybersécurité? Commençons par les types les plus courants de systèmes de chiffrement: symétrique contre cryptage asymétrique.

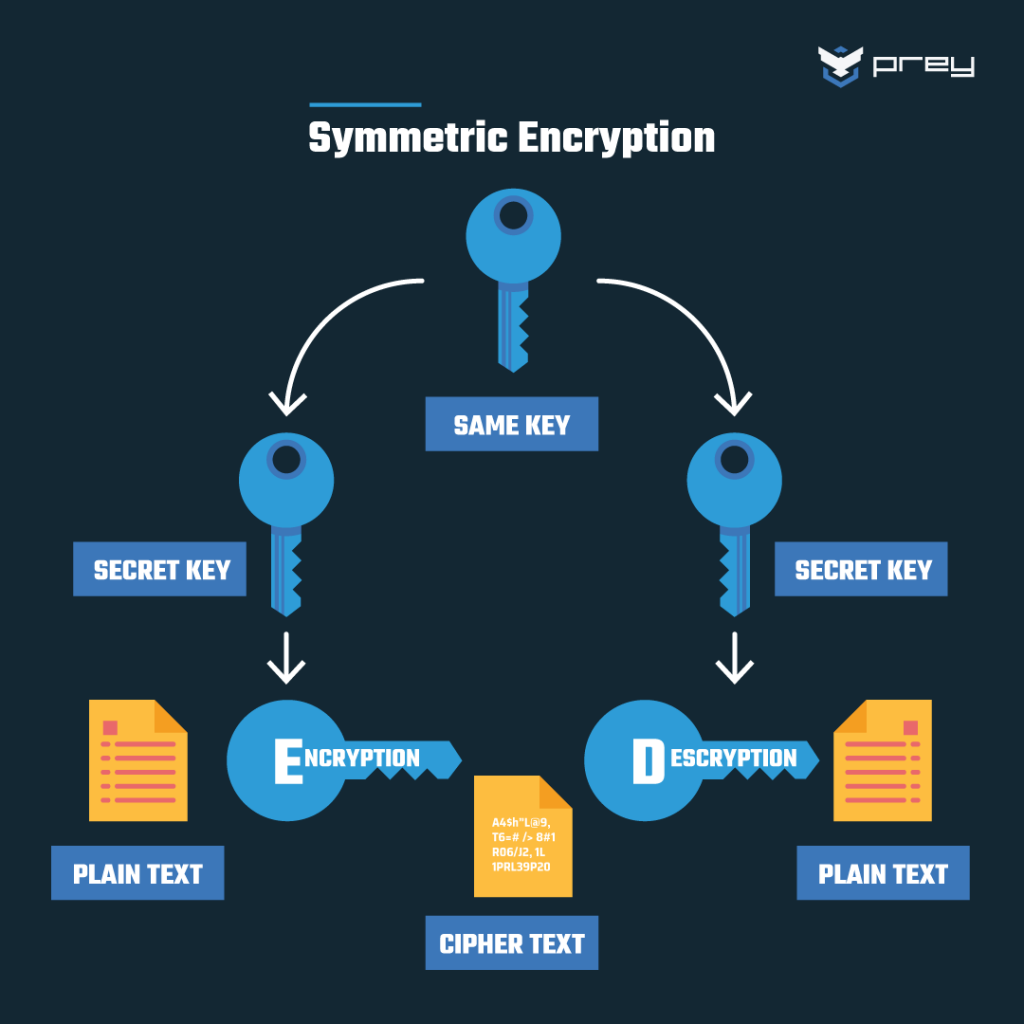

Cryptage symétrique

Dans ce type de cryptage, il n’y a qu’une seule clé, et toutes les parties impliquées utilisent la même clé pour crypter et déchiffrer les informations. En utilisant une seule clé, le processus est simple, selon l’exemple suivant: vous cryptez un e-mail avec une clé unique, envoyez cet e-mail à votre ami Tom, et il utilisera la même clé symétrique pour déverrouiller / décrypter l’e-mail.

Qu’est-ce qu’une clé symétrique?

Une clé symétrique est celle qui peut être utilisée pour crypter et décoder des données. Cela implique que pour décrypter des informations, la même clé qui a été utilisée pour crypter doit être utilisée. Dans la pratique, les clés représentent un secret partagé partagé par deux personnes ou plus qui peuvent être utilisées pour maintenir un lien d’information confidentiel.

Explorer des exemples de cryptage symétrique dans les technologies quotidiennes

Le chiffrement symétrique est une méthode largement utilisée pour sécuriser les données sur diverses applications, offrant une confidentialité et une intégrité. En utilisant une seule clé pour le cryptage et le déchiffrement, les exemples de cryptage symétrique présentent la vitesse et l’efficacité de la technique dans la protection des informations sensibles. De la sécurisation des communications en ligne à un cryptage de fichiers sensibles, le chiffrement symétrique reste un élément essentiel de la cybersécurité moderne.

Trois exemples de chiffrement symétriques pratiques:

- Applications de messagerie sécurisées (E.g., WhatsApp, signal): Ces plates-formes de messagerie utilisent le chiffrement symétrique, comme le protocole de signal, pour s’assurer que les messages sont cryptés de bout en bout, permettant uniquement aux destinataires prévus de lire le contenu.

- Logiciel de cryptage de fichiers (E.g., Veracrypt, axcrypt): Les algorithmes de chiffrement symétriques comme les EI sont utilisés par un logiciel de chiffrement de fichiers pour protéger les données sensibles stockées sur les appareils, garantissant que les données restent sécurisées même si l’appareil est perdu ou volé.

- BitLocker: Lorsque vous activez BitLocker sur un ordinateur Windows pour crypter tous les disques durs. En déverrouillant le PC avec son code d’accès, l’utilisateur décryptera les données sans risque d’exposer sa clé de cryptage secrète.

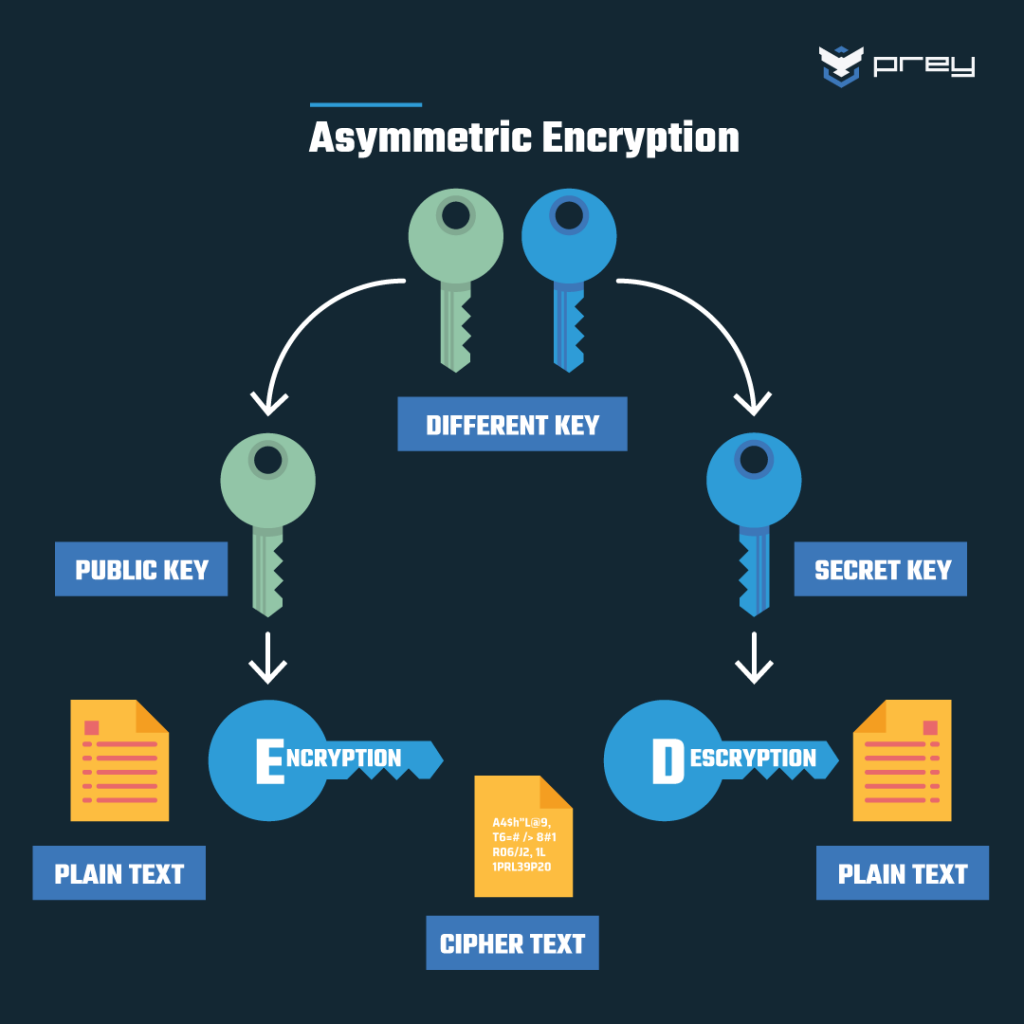

Cryptage asymétrique

Le cryptage asymétrique, en revanche, a été créé pour résoudre le problème inhérent du cryptage symétrique: la nécessité de partager une seule clé de chiffrement qui est utilisée à la fois pour le cryptage et le décryptage des données.

Qu’est-ce qu’une clé asymétrique?

Les clés asymétriques sont la pierre angulaire de l’infrastructure de clés publiques (PKI), une technique de chiffrement qui nécessite deux clés, une pour verrouiller ou crypter le texte en clair et un autre pour déverrouiller ou décrypter le cyphertex. Aucune clé n’exécute les deux fonctions.

Ce type de méthode de chiffrement plus récent et plus sûr utilise deux clés Pour son processus de chiffrement, la clé publique, utilisée pour le chiffrement, et la clé privée utilisée pour le déchiffrement. Ces clés sont liées, connectées et fonctionnent de la manière suivante:

Une clé publique est disponible pour tous ceux qui ont besoin de crypter une information. Cette clé ne fonctionne pas pour le processus de décryptage. Un utilisateur a besoin d’avoir une clé secondaire, la clé privée, pour décrypter ces informations. De cette façon, la clé privée n’est détenue que par l’acteur qui décrypte les informations, sans sacrifier la sécurité lorsque vous évoluez la sécurité.

Explorer des exemples de chiffrement asymétriques dans les technologies quotidiennes

Le cryptage asymétrique joue un rôle essentiel dans la cybersécurité moderne, offrant la confidentialité, l’intégrité et l’authentification dans diverses applications. En utilisant des paires de clés publiques et privées, des exemples de chiffrement asymétriques se trouvent dans une gamme d’industries et de technologies, démontrant son importance dans la sécurisation des informations numériques. Cette méthode de chiffrement polyvalente est devenue un outil essentiel pour protéger les données sensibles et assurer des communications sécurisées.

Trois exemples de chiffrement asymétriques pratiques:

- Communications par e-mail sécurisées (E.g., PGP, S / MIME): Le cryptage asymétrique est utilisé dans des protocoles de communication par e-mail sécurisés tels que une très bonne confidentialité (PGP) et des extensions de messagerie Internet sécurisées / polyvalentes (S / MIME). Ces protocoles exploitent les clés publiques et privées pour chiffrer le contenu des e-mails, en veillant à ce que seul le destinataire prévu avec la bonne clé privée puisse décrypter et lire le message. Cette méthode fournit la confidentialité et maintient l’intégrité des messages.

- Signatures numériques pour l’authenticité et l’intégrité des documents (E.g., Adobe Signe, docugn): Le cryptage asymétrique est également utilisé dans les services de signature numérique comme Adobe Sign et DocuSign. Lorsqu’un utilisateur signe un document numériquement, sa clé privée est utilisée pour créer une signature unique. Le destinataire peut ensuite vérifier l’authenticité et l’intégrité du document à l’aide de la clé publique de l’expéditeur. Ce processus garantit que le document n’a pas été falsifié et confirme l’identité du signataire.

- Échange de clés sécurisé et établissement dans le protocole SSL / TLS pour les sites Web sécurisés: Le cryptage asymétrique joue un rôle essentiel dans les protocoles Secure Sockets Layer (SSL) et les protocoles de sécurité de la couche de transport (TLS), qui sont utilisés pour sécuriser la transmission des données entre le navigateur d’un utilisateur et un site Web. Au cours du processus initial de poignée de main, le chiffrement asymétrique est utilisé pour l’échange sécurisé d’une clé de chiffrement symétrique, qui est ensuite utilisée pour crypter et déchiffrer les données pour le reste de la session. Cette approche combine les avantages de sécurité du chiffrement asymétrique avec la vitesse du cryptage symétrique pour une communication efficace et sécurisée.

Cryptage symétrique vs asymétrique

Le cryptage asymétrique et symétrique est deux techniques principales utilisées pour sécuriser les données. Le chiffrement symétrique utilise la même clé pour le cryptage et le déchiffrement, tandis que le cryptage asymétrique utilise une paire de clés: une clé publique pour le cryptage et une clé privée pour le décryptage. ELI5: Imaginez le cryptage symétrique comme une seule clé qui verrouille et déverrouille un coffre au trésor, tandis que le cryptage asymétrique utilise deux clés – une clé pour verrouiller (public) et une clé différente pour déverrouiller (privé).

Le choix entre le cryptage asymétrique vs symétrique peut être un choix difficile, alors voici quelques différences clés:

- Vitesse: Le cryptage symétrique est généralement plus rapide que le cryptage asymétrique, car il nécessite moins de puissance de calcul, ce qui le rend adapté à la cryptage de grandes quantités de données.

- Distribution des clés: Dans le chiffrement symétrique, la distribution de clés sécurisée est cruciale, car la même clé est utilisée pour le cryptage et le déchiffrement. Le cryptage asymétrique simplifie la distribution des clés, car seule la clé publique doit être partagée, tandis que la clé privée reste confidentielle.

- Utilisation clé: Le chiffrement symétrique utilise une clé partagée unique pour le cryptage et le décryptage, tandis que le chiffrement asymétrique utilise une paire de clés: une clé publique pour le cryptage et une clé privée pour le décryptage.

- Cas d’utilisation: Le chiffrement symétrique est idéal pour le chiffrement des données en vrac et la communication sécurisée dans les systèmes fermés, tandis que le chiffrement asymétrique est souvent utilisé pour les échanges de clés sécurisés, les signatures numériques et l’authentification dans les systèmes ouverts.

- Sécurité: Le cryptage asymétrique est considéré comme plus sûr en raison de l’utilisation de deux clés distinctes, ce qui rend plus difficile pour les attaquants de compromettre le système. Cependant, le chiffrement symétrique peut toujours assurer une sécurité solide lorsqu’il est correctement mis en œuvre avec de solides pratiques de gestion des clés.

Sélection de la bonne méthode de chiffrement pour vos besoins

Le choix entre le chiffrement symétrique et asymétrique dépend des exigences de sécurité et des cas d’utilisation spécifiques. Comprendre quand utiliser le chiffrement symétrique vs asymétrique est crucial pour maintenir des communications sécurisées et protéger les données sensibles. Des facteurs tels que la gestion des clés, l’efficacité de calcul et les fonctionnalités souhaités doivent être prises en compte lors de la décision de quelle méthode de chiffrement convient le mieux à un scénario particulier.

Trois exemples pratiques de quand utiliser le cryptage symétrique vs asymétrique:

- Cryptage de fichiers: Le cryptage symétrique est préféré pour chiffrer les fichiers en raison de sa vitesse et de son efficacité de calcul, ce qui le rend idéal pour gérer de grands volumes de données.

- Échange de clés sécurisé: Le chiffrement asymétrique est couramment utilisé pour l’échange de clés sécurisé dans des protocoles comme SSL / TLS, garantissant que les clés symétriques peuvent être partagées en toute sécurité entre les parties sans être interceptées.

- Signatures numériques: Le cryptage asymétrique convient à la création de signatures numériques, permettant aux utilisateurs d’authentifier des documents et de vérifier leur intégrité en utilisant des paires de clés publiques et privées.

Algorithmes de chiffrement symétriques communs

Les algorithmes de chiffrement symétriques communs sont largement utilisés pour sécuriser les données et les communications. Les exemples de ces algorithmes comprennent la norme de cryptage avancé (AES), la norme de chiffrement des données (DES), la norme de chiffrement des données triple (3DES) et le Blowfish.

Système de chiffrement AES ou de chiffrement avancé

Stimulation est l’un des algorithmes de chiffrement symétriques les plus courants utilisés aujourd’hui, développé en remplacement du DES obsolète (norme de cryptage de données), fissuré par les chercheurs en sécurité en 2005. Ce nouvel algorithme a cherché à résoudre la principale faiblesse de son prédécesseur, une courte longueur de clé de chiffrement vulnérable à la force brute.

AES crypte les informations dans un seul bloc (chiffre de bloc) et le fait un bloc à la fois dans ce qu’on appelle les «tours». Les données sont initialement converties en blocs, puis celles-ci sont chiffrées avec la clé en différents tours en fonction de la taille de la clé: 14 tours pour 256 bits, 12 tours pour 192 bits et 10 coups pour 128 bits. Le processus implique une série d’étapes de manipulation et de mélange de données qui sont effectuées à chaque tour: substitution, transposition, mélange, mélange de colonnes et sous-octets.

Blowfish et Twofish

Flowfish était un autre successeur symétrique de DES, conçu comme un chiffre de bloc comme AES mais avec une longueur de clé qui passe de 32 bits à 448 bits. Il a été conçu comme un outil public, pas sous licence et gratuit. Cette version initiale a été mise à niveau en Deux Poisson, Une version avancée de ce dernier, qui utilise une taille de bloc de 128 bits, extensible jusqu’à 256 bits.

La principale différence avec d’autres algorithmes de chiffrement est qu’il utilise 16 tours de cryptage, indépendamment de la clé ou de la taille des données.

La principale raison pour laquelle Twofish n’est pas considérée.

3DES ou Triple Data Encryption Standard

Enfin, le successeur direct de Des est 3des ou Triple des. Cet algorithme symétrique est une forme avancée de l’algorithme DES déprécié qui utilise une clé 56 bits pour crypter des blocs de données. Son concept est simple: il s’applique à trois fois à chaque bloc d’informations, triplant la clé 56 bits en un 168 bits.

En raison de l’application du même processus trois fois, 3DES est plus lent que ses homologues plus modernes. De plus, en utilisant de petits blocs de données, le risque de décryptage par force brute est plus élevé.

Algorithmes de chiffrement asymétriques communs

Les algorithmes de chiffrement asymétriques communs sont essentiels dans la communication sécurisée et la transmission des données. Des exemples de ces algorithmes comprennent la cryptographie RSA, Diffie-Hellman et Elliptic Curve (ECC).

RSA ou Rivest-Shamir-Adleman

Considéré comme un aliment de base du cryptage asymétrique. Conçu par les ingénieurs qui lui ont donné son nom en 1977, RSA utilise la factorisation du produit de deux nombres premiers pour fournir un chiffrement de 1024 bits et jusqu’à 2048 bits. Selon des recherches menées en 2010, vous auriez besoin de 1500 ans de puissance de calcul pour casser sa plus petite version 768 bits!

Cependant, cela signifie qu’il s’agit d’un algorithme de chiffrement plus lent. Puisqu’il nécessite deux clés différentes de longueur incroyable, le cryptage et le processus de décryptage sont lents, mais le niveau de sécurité qu’il fournit pour des informations sensibles est incomparable.

Cryptographie de la courbe ECC ou elliptique

Cette méthode a été initialement présentée en 1985 par Neal Koblitz et Victor S. Miller, pour être mis en œuvre des années plus tard en 2004. L’ECC utilise une opération mathématique assez difficile basée sur les courbes elliptiques sur un champ fini, dans ce qu’on appelle le diffie-hellman à la courbe elliptique.

Avec ECC, vous avez une courbe, définie par une fonction mathématique, un point de départ (a) et un point de fin (z) dans la courbe. La clé est que pour arriver à z, vous avez fait une série de «houblon» ou de multiplications qui ont abouti à Z. Cette quantité de houblon est la clé privée.

Même si vous avez le point de départ et de fin (clé publique) et la courbe, il est presque impossible de casser la clé privée. En effet.

ECC, ou ECDH, une formule mathématique est d’une telle force qu’elle peut correspondre à un système de clé 1024 bits avec la sécurité avec une clé 164 bits. Dans son cadre le plus élevé, 512 bits, l’ECC peut atteindre un niveau de sécurité comparable d’une clé RSA 15360 bits!

Pour peindre un tableau, les touches RSA 2048 bits sont la norme bancaire, mais ECC 521 bits offre l’équivalent d’une clé RSA 15360 bits.

Compte tenu des faits susmentionnés, l’ECC est considéré comme l’avenir du cryptage. Il est asymétrique, mais il est en mesure de fournir un niveau de sécurité de 256 bits à une longueur de clé maximale de 521 bits, ce qui assure des vitesses de chiffrement rapides avec une complexité élevée de décryptage pour garantir que les données sensibles restent en sécurité.

L’ECC est également extrêmement attrayant pour le mobile, où la puissance de traitement est faible et les transferts de données sont élevés.

AES VS. RSA: comprendre les principales différences

Lorsque vous comparez AES vs. Méthodes de chiffrement RSA, il est essentiel de comprendre leurs forces et applications uniques. Alors qu’AES est un algorithme symétrique conçu pour le chiffrement et le déchiffrement des données rapides, RSA est une méthode asymétrique utilisée principalement pour l’échange de clés sécurisé et les signatures numériques. Dans certains scénarios, l’un peut surperformer l’autre, faisant le choix entre AE et RSA crucial pour une sécurité et une efficacité optimales.

- Sécurisation de stockage de fichiers: AES est préférable en raison de ses vitesses de cryptage et de décryptage plus rapides, ce qui le rend adapté à la cryptage de grandes quantités de données.

- Communications sécurisées: RSA est généralement utilisé pour l’échange de clés dans les protocoles SSL / TLS, assurant un canal sécurisé pour la transmission de données entre les clients et les serveurs.

- Signatures numériques: Les propriétés asymétriques de RSA en font un choix idéal pour créer et vérifier les signatures numériques, assurer l’intégrité et l’authentification des données.

- Services de streaming: AES est couramment utilisé pour protéger le contenu en streaming en raison de ses performances et de sa capacité à gérer le cryptage et le déchiffrement en temps réel.

- Encryption par e-mail: RSA est souvent utilisé pour chiffrer les e-mails, car il permet un échange de clés sécurisé, garantissant que seul le destinataire prévu peut décrypter le message.

Quel algorithme de chiffrement des données est le meilleur?

Eh bien, comme vous pouvez le voir dans la comparaison ci-dessus, cela dépend. Pour certaines personnes, le meilleur pourrait signifier le plus populaire, mais pour d’autres, ce pourrait être le moins cher. Ainsi, au lieu de dire lequel est le plus utilisé ou a le prix d’adoption le plus bas, de peur de faire un récapitulatif rapide de tous les algorithmes et de leurs meilleures qualités:

AES (symétrique)

AES est l’un des algorithmes les plus fréquemment utilisés. Il est rapide, avec une option de longueur de clé variable qui lui donne une sécurité supplémentaire. Il est idéal lors de la gestion de grandes quantités de données cryptées.

Twofish (symétrique – auparavant Blowfish)

L’attraction principale du twofish est sa flexibilité dans les performances, vous donnant un contrôle total de la vitesse de chiffrement.

3des (symétrique)

Malgré ses vitesses plus lentes et son statut généralement dépassé par rapport aux AES, il est toujours largement utilisé dans les services financiers pour crypter les épingles ATM et les mots de passe UNIX.

RSA (asymétrique)

Étant donné que sa vitesse n’est pas pratique pour le traitement de grandes quantités de données, le chiffrement RSA est principalement utilisé dans les signatures numériques, le chiffrement des e-mails, les certificats SSL / TLS et les navigateurs.

ECC (asymétrique)

La combinaison à faible coût, à faible impact et à haute sécurité en fait la norme idéale pour protéger les mobiles et les applications sensibles. C’est peut-être l’algorithme du futur.

Plats à emporter

Le chiffrement, un aspect vital de la cybersécurité moderne, peut sembler intimidant en raison de sa nature multiforme. L’omniprésence des données nécessite sa protection à travers différents états et scénarios, y compris les données au repos et les données en transit. Il faut évaluer attentivement les exigences d’accès, les méthodes de transmission et la nature des interactions impliquant des informations sensibles pour garantir que les mesures de chiffrement appropriées sont mises en œuvre, garantissant ainsi la confidentialité et l’intégrité des données.

Vous pourriez crypter les communications de votre entreprise, les informations sur le navigateur Web, les transactions de commerce électronique, la base de données de votre entreprise, les disques durs ou les données client et utilisateur. Faire la première étape peut sembler difficile, mais il est nécessaire de documenter toutes les interactions de données et de faire un plan. De cette façon, vous comprendrez de quels types de chiffrement vous aurez besoin.

Heureusement, Il existe de nombreux outils de chiffrement simples qui sont déjà à votre disposition, prêts à être activés rapidement lorsque vous déterminez l’étendue de vos protocoles de sécurité des données. FileVault sur MacOS est intégré et prêt à crypter vos ordinateurs Mac avec AES. Les proies peuvent aider avec les ordinateurs Microsoft, en utilisant Bitlocker et AES pour fournir un cryptage de disque à vos appareils. C’est idéal si vous avez une main-d’œuvre distante. Les données sont cryptées à distance, vous n’avez donc pas à vous soucier des tracas, mais vous pouvez assurer la sécurité de votre entreprise.