Types de chiffres

Qu’est-ce qu’un chiffre? Types de chiffres en cryptographie

Comme Caesar Cipher et une version modifiée de César Cipher sont faciles à briser, le chiffre monoalphabétique entre dans l’image. En monoalphabétique, chaque alphabet en texte brut peut être remplacé par tout autre alphabet à l’exception de l’alphabet d’origine. C’est-à-dire que A peut être remplacé par tout autre alphabet de B à Z. B peut être remplacé par A ou C à Z. C peut être remplacé par A, B et D à Z, etc. Le chiffre alphabétique mono entraîne des difficultés à réprimer le message car il existe des substitutions aléatoires et un grand nombre de permutations et de combinaisons sont disponibles.

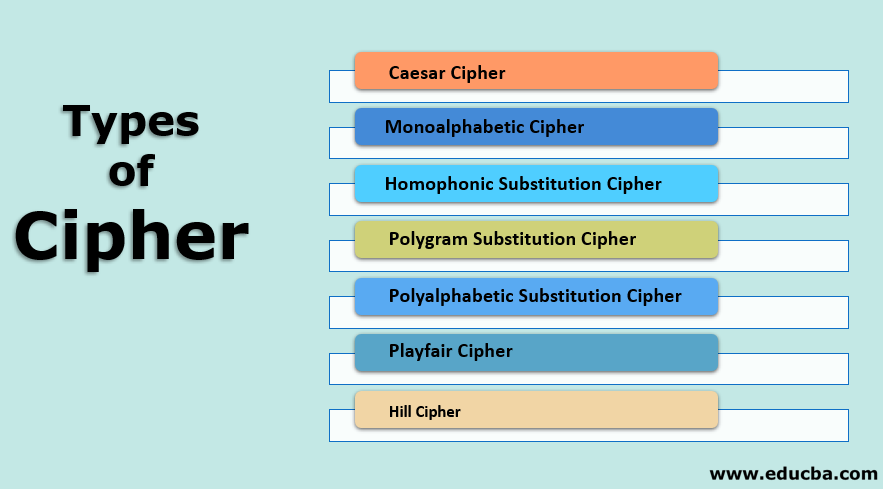

Types de chiffre

Dans le monde de la fraude numérique, pour empêcher nos données, de nombreuses techniques sont utiles pour protéger nos données des pirates ou des tiers. Dans cet article, nous allons discuter des types de chiffre. Avant cela, voyons d’abord le sens. Le texte brut est un message ou des données qui peuvent être lisibles par l’expéditeur, le récepteur ou n’importe quel tiers. Lorsque le texte brut est modifié en utilisant certains algorithmes ou techniques, les données ou le message résultant sont appelés CipherText. En bref, convertissant le texte brut, je.e., Texte lisible, en texte non lisible est appelé chiffrement de chiffre d’affaires.

Types de chiffre

Plusieurs types de chiffre sont indiqués comme suit:

1. Caesar Cipher

Dans Caesar Cipher, l’ensemble des caractères en texte brut est remplacé par tout autre caractère, symboles ou nombres. C’est une technique très faible pour cacher du texte. Dans le chiffre de César, chaque alphabet du message est remplacé par trois endroits vers le bas. Voyons un exemple. Le texte brut est Educba. En tant que chiffre de César, chaque alphabet est remplacé par trois endroits vers le bas. De sorte que E sera remplacé par H, D sera remplacé par g, u sera remplacé par x, C sera remplacé par F, B sera remplacé par E, et A sera remplacé par D. Alors ici, le texte brut est Educba et CipherText est hgxfed.

L’algorithme Caesar Cipher est le suivant:

- Lisez chaque alphabet de texte brut.

- Remplacez chaque alphabet par 3 places.

- Répétez le processus pour tout alphabet en texte brut.

Une version modifiée de Caesar Cipher: Ce chiffre fonctionne de la même manière que Caesar Cipher; La seule différence est – dans César Cipher, chaque alphabet est remplacé par trois places vers le bas, dans laquelle dans une version modifiée de Caesar Cipher, un utilisateur décide du nombre pour remplacer l’alphabet, et ce nombre sera constant. Par exemple, dans Educba, le nombre de remplacement est 1, donc E sera remplacé par F, D sera remplacé par E, U sera remplacé par V, C sera remplacé par D, B sera remplacé par C, et un sera remplacé par b. Alors ici, le texte brut est Educba, et le texte chiffré est fevdcb.

Une version modifiée de l’algorithme de chiffrement Caesar est la suivante.

- Lisez chaque alphabet de texte brut.

- Prenez le numéro de remplacement.

- Remplacez chaque alphabet par un nombre spécifié vers le bas.

- Répétez le processus pour tout alphabet en texte brut.

2. Chiffre monoalphabétique

Comme Caesar Cipher et une version modifiée de César Cipher sont faciles à briser, le chiffre monoalphabétique entre dans l’image. En monoalphabétique, chaque alphabet en texte brut peut être remplacé par tout autre alphabet à l’exception de l’alphabet d’origine. C’est-à-dire que A peut être remplacé par tout autre alphabet de B à Z. B peut être remplacé par A ou C à Z. C peut être remplacé par A, B et D à Z, etc. Le chiffre alphabétique mono entraîne des difficultés à réprimer le message car il existe des substitutions aléatoires et un grand nombre de permutations et de combinaisons sont disponibles.

3. Chiffre de substitution homophonique

Un chiffre de substitution homophonique est similaire à un chiffre monoalphabétique; La seule différence est dans une monoalphabétique, nous remplaçons l’alphabet par tout autre alphabet aléatoire à l’exception de l’alphabet d’origine, dans lequel dans un chiffre de substitution homophonique, l’alphabet est remplacé par un alphabet fixe ou un ensemble d’alphabets. L’alphabet de substitution est remplacé par celui fixe. Par exemple, remplacez A par x, e par b, s par a, etc., ou remplacer A par E, X ou L, B par T, A, Z, etc.

4. Polygram Substitution Cipher

Dans Polygram Substitution Cipher, plutôt que de remplacer chaque alphabet par un autre, le bloc de l’alphabet est remplacé par un autre bloc d’alphabets. Remplacez Educba par xyqlab. Dans ce cas, Educba remplacera par xyqlab, mais Edu peut être remplacé par un autre ensemble de blocs. Supposons que Edu remplacera par lod. Dans ce type de chiffre, le remplacement de texte brut est effectué un bloc par bloc plutôt que par caractère par caractère.

5. Cipher de substitution polyalphabétique

Polyalphabetic Cipher est également connu sous le nom de Cipher Vigenere, que Leon Battista Alberti invente. Dans la substitution polyalphabétique, le chiffre est une méthode de cryptage des textes alphabétiques. Il utilise plusieurs alphabets de substitution pour le cryptage. La table Vigener Square ou Vigenere est utile pour crypter le texte. Le tableau contient 26 alphabets écrits en différentes lignes; Chaque alphabet est décalé cycliquement vers la gauche en fonction de l’alphabet précédent, équivalent aux 26 ciphers de César possibles. Le chiffre utilise un alphabet différent de l’une des lignes à différents moments du processus de chiffrement.

Considérons le texte original est Educba, et le mot-clé est Apple. Pour le processus de chiffrement, E est associé à A, la première lettre du texte d’origine, et E, est associée à A, la première lettre de la clé. Alors utilisez la ligne E et la colonne A du carré Vigène, qui est E. De même, pour la deuxième lettre du texte d’origine, la deuxième lettre de la clé est utile, et la lettre de la ligne D et de la colonne P est S. Le reste du texte d’origine est encpiré de la même manière. Le chiffrement final de Educba est Esjnfa.

6. Playfair Cipher

Playfair Cipher est également appelé Playfair Square. Il s’agit d’une technique cryptographique utilisée o crypter les données. Le processus de chiffrement Playfair est le suivant:

- Création et population de la matrice.

- Processus de chiffrement.

Discutons des étapes susmentionnées en détail la création et la population de la matrice. Il utilise une matrice 5 * 5 pour stocker le mot-clé ou la clé, qui est utilisée pour le processus de cryptage et de décryptage.

Cette étape fonctionne comme suit.

- Entrez le mot-clé dans la matrice d’une manière en ligne, je.e., De gauche à droite et de haut en bas.

- Sauter les mots en double dans le mot-clé.

- Remplissez les espaces restants avec le reste de l’alphabet (A – Z) qui ne faisait pas partie du mot-clé.

Note: Ce faisant, combinez I et J dans la même cellule de la table. je.e., Si je ou j est présent dans le mot-clé, jetez à la fois i et j tout en remplissant le processus de chiffrement d’espace restant.

Le processus de chiffrement fonctionne comme suit:

- Briser l’alphabet en groupes (chaque groupe doit contenir deux valeurs). Les processus de chiffrement seront sur ces groupes.

- Si les deux alphabets du groupe sont les mêmes, ajoutez x après le premier alphabet.

- Si les deux alphabets du groupe sont présents dans la même rangée de la matrice, remplacez-les par les alphabets à leur droite immédiate, respectivement. Si le groupe d’origine est sur le côté droit de la ligne, alors enroulant le côté gauche de la ligne se produit.

- Si les deux alphabets du groupe sont présents dans la même colonne, remplacez-les respectivement par les alphabets immédiats suivants. Si le groupe d’origine est sur le côté inférieur de la ligne, alors enveloppant le côté supérieur de la ligne se produit.

- Si les deux alphabets du groupe ne sont pas dans la même ligne ou la même colonne, remplacez-les par l’alphabet dans la même ligne immédiatement mais dans l’autre paire de coins du rectangle, que le groupe d’origine définit.

7. Chiffre d’affaires

Hill Cipher travaille sur plusieurs alphabets en même temps. Hill Cipher fonctionne comme suit:

- Attribuez le numéro à chaque alphabet en texte brut. A = 0, b = 1….z = 25

- Organisez le message texte brut comme une matrice de nombres en fonction de l’étape ci-dessus au format de nombre. La matrice résultante est une matrice de texte brut.

- Multipliez la matrice de texte brut avec une clé choisie au hasard. Notez que la matrice clé doit être la taille de n * n, où N représente le nombre de lignes dans une matrice de texte brut.

- Multiplier à la fois la matrice, je.e., Étape 2 et étape 3.

- Calculez la valeur mod 26 de la matrice ci-dessus, i.e., La matrice entraîne l’étape 4.

- Traduit maintenant les nombres en alphabets, je.e., 0 = a, 1 = b, etc.

- Le résultat de l’étape 6 devient notre texte chiffré.

Articles recommandés

Ceci est un guide des types de chiffre. Ici, nous discutons du concept de base et de divers types de chiffre, qui incluent le chiffre de substitution Caesar, monoalphabétique et homophonique, respectivement. Vous pouvez également regarder les articles suivants pour en savoir plus –

- Algorithmes symétriques

- Qu’est-ce que SFTP?

- Standard d’encryptage avancé

- Cryptosystèmes

Tout dans un pack VBA Excel

Plus de 500 heures de vidéos HD

15 chemins d’apprentissage

120+ cours

Certificat d’achèvement vérifiable

Accès à vie

Programme de formation des Masters Analyste financier

Plus de 2000 heures de vidéos HD

43 chemins d’apprentissage

Plus de 550 cours

Certificat d’achèvement vérifiable

Accès à vie

En tout dans un pack de science des données

Plus de 2000 heures de vidéos HD

80 chemins d’apprentissage

400+ cours

Certificat d’achèvement vérifiable

Accès à vie

Bundle de développement logiciel en un seul

Plus de 5000 heures de vidéos HD

149 chemins d’apprentissage

1050+ cours

Certificat d’achèvement vérifiable

Accès à vie

Barre latérale primaire

Cours populaire dans cette catégorie

Cyber Security & Ethical Hacking Course Course – 13 cours en 1 | 3 tests simulés

64+ heures de vidéos HD

13 cours

3 tests et quiz simulés

Certificat d’achèvement vérifiable

Accès à vie

4.5

Qu’est-ce qu’un chiffre? Types de chiffres en cryptographie

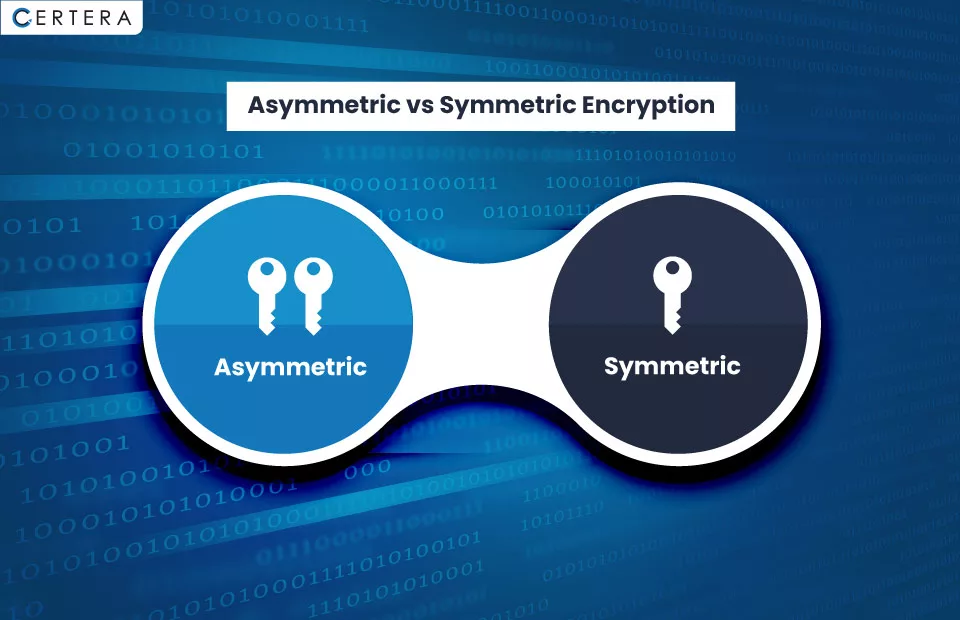

Les chiffres sont souvent regroupés en fonction de leur fonctionnement et de la façon dont leur clé est appliquée au chiffrement et au déchiffrement. Les chiffres des blocs combinent des symboles dans un message de taille fixe (le bloc), tandis que les chiffres de flux utilisent un flux continu de symboles.

La même clé est utilisée pour le cryptage et le déchiffrement lors de l’utilisation d’une méthode critique symétrique ou d’un chiffre. Les algorithmes vitaux asymétriques ou les chiffres utilisent une clé différente pour le cryptage et le déchiffrement.

Recherchez-vous des chiffres? Ensuite, vous êtes venu au bon endroit. Ce blog couvre presque tous les types de chiffres en cryptographie.

Qu’est-ce que Cipher?

- L’algorithme de chiffre est couramment utilisé dans la cryptologie, un domaine traitant de l’étude des algorithmes cryptographiques. Cette technique est utilisée pour crypter et décrypter les données.

- Le cryptage de clés secret ou symétrique dépendra du chiffre symétrique utilisé.

- Le même chiffre et clé de chiffrement sont utilisés de la même manière par la méthode symétrique pour crypter et décrypter les données.

- Le cryptage de clé symétrique, souvent connu sous le nom de cryptage de clés secret, est construit sur des chiffres symétriques.

- Ce peut être un objectif de convertir du texte brut en chiffre d’affaires ou vice versa.

- Les chiffres modifient les données en convertissant des lettres ou un autre texte en clair en texte chiffré. Le texte chiffré doit être présenté sous forme de données aléatoires.

- En analysant les données originales et en texte clair, le chiffre crée un texte chiffré qui semble être des données aléatoires.

- Peu importe si l’objectif est de convertir le texte clair en texte chiffré ou un texte chiffré en texte en clair, la même clé de chiffrement est utilisée pour crypter les données de la même manière, en utilisant des techniques de chiffrement symétriques.

- Le texte chiffré fait référence aux données générées par n’importe quelle technique.

- Les techniques de chiffre d’affaires modernes permettent au chiffrement du trafic réseau en utilisant la communication privée dans un certain nombre de protocoles de réseautage, y compris le TLS ou la sécurité des couches de transport.

- De nombreux systèmes de communication, comme les téléviseurs numériques, les appareils mobiles et les distributeurs automatiques de billets, utilisent des chiffres pour assurer la sécurité et la confidentialité.

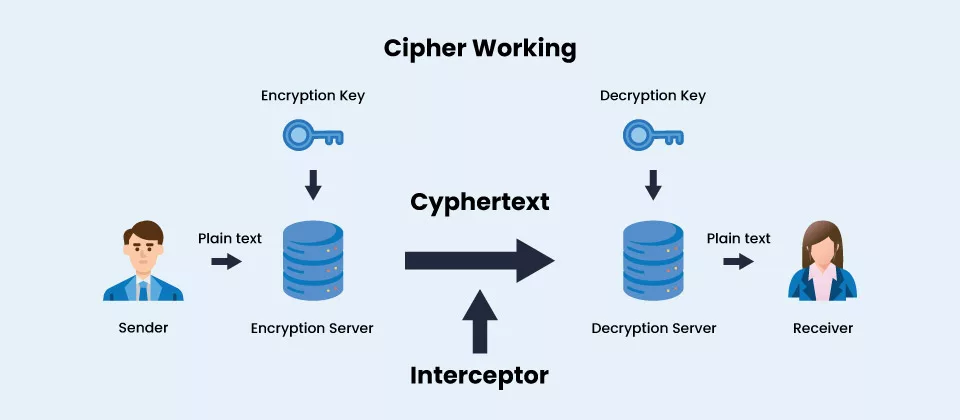

Comment fonctionne un chiffre?

- Les chiffres utilisent une méthode de cryptage pour modifier le texte en clair, une communication lisible, en texte chiffré, qui semble être une chaîne aléatoire de lettres.

- Les chiffres sont également appelés chiffres de flux car ils peuvent crypter ou déchiffrer des bits dans un flux.

- Ils peuvent également utiliser des chiffres de blocs, qui divisent le texte chiffré en unités uniformes d’un nombre prédéfini de bits.

- Les implémentations de chiffre modernes modifient les données car elles sont cryptées en utilisant la méthode de chiffrement et une clé secrète.

- Les chiffres résistent plus aux attaques par force brute lorsque leurs clés sont plus longues (mesurées en bits).

- Selon l’algorithme et le cas d’utilisation, les professionnels recommandent que les chiffres actuels soient conçus avec au moins 128 bits ou plus, même si la longueur de clé n’est pas nécessairement connectée à la résistance au chiffre.

- Parce qu’une clé est un composant si vital d’un processus de chiffrement, la clé est maintenue comme un secret plutôt que comme une procédure dans le chiffre d’affaires réel.

- Même si quelqu’un connaît la procédure, un mécanisme de chiffrement robuste devrait faciliter la lecture du texte chiffré avec la clé nécessaire.

- En conséquence, un chiffre nécessite la possession d’une clé ou d’un ensemble de clés par l’expéditeur et le destinataire pour travailler.

- La même clé est utilisée dans les techniques de chiffrement et de décryptage des données essentielles symétriques.

- Algorithmes de clés asymétriques crypter et décrypter les données à l’aide de clés publiques et privées.

- La cryptographie de clé publique asymétrique, communément appelée cryptage asymétrique, utilise de grands entiers qui ont été appariés mais qui ne sont pas égaux.

Voici un instantané d’une paire de clés:

- La clé publique est accessible à tout le monde.

- La clé secrète parfois appelée la clé privée, est cachée.

- Un message peut être crypté avec n’importe quelle clé et décodé en utilisant la clé opposée qui a été utilisée pour le crypter.

- La clé publique est utilisée pour chiffrer les messages qui ne peuvent être lus que par le propriétaire de la clé privée, même si la paire de clés n’utilise que la clé privée ou secrète pour crypter ou décrypter les données.

Pourquoi les chiffres sont-ils importants?

En convertissant les messages en un format illisible ou inintelligible pour les parties non autorisées, les chiffres garantissent la confidentialité et l’intégrité des communications.

Les informations et les données sont cryptées à l’aide de chiffres afin que seuls ceux avec la clé ou le mot de passe approprié puissent les voir.

De plus, les chiffres sont utilisés pour la vérification des messages, les signatures numériques et l’authentification. L’utilisation de chiffres peut se prémunir contre le vol de données, l’écoute et les tentatives de piratage et les informations sensibles sécurisées.

Les chiffres symétriques sont les plus utilisés pour protéger la communication Internet. De plus, ils sont inclus dans plusieurs protocoles pour les réseaux de partage de données.

En particulier, lorsqu’il est combiné avec HTTP Secure (HTTPS), TLS et la couche sécurisée de sockets utilisent des chiffres pour crypter les données à la couche d’application.

Les réseaux privés virtuels qui connectent les employés dans les bureaux distants ou des succursales aux réseaux d’entreprise utilisent des protocoles qui cryptent la transmission de données à l’aide de méthodologies vitales symétriques.

Les chiffres symétriques sont fréquemment utilisés dans les réseaux Internet sans fil, le commerce électronique, les sites Web bancaires et les services de téléphonie mobile pour protéger la confidentialité des données des utilisateurs,

Plusieurs protocoles utilisent la cryptographie asymétrique pour authentifier et crypter les points de terminaison.

Il protège également le transfert des clés symétriques utilisées pour le chiffrement des données de session. Ces normes comprennent ce qui suit:

- Http

- Enveloppe de protection

- Ouvrez une assez bonne intimité

- TLS

- Extensions de messagerie Internet sécurisées / polyvalentes

Types de chiffres en cryptographie

Il existe plusieurs méthodes pour classer les chiffres, y compris les suivants:

Les chiffres peuvent être classés à l’aide d’une variété de techniques, comme celles énumérées ci-dessous:

Bloquer les chiffres

Les données sont chiffrées dans des blocs de taille égale en utilisant Bloquer les chiffres.

Les chiffres des blocs sont des algorithmes vitaux symétriques qui fonctionnent avec des blocs de données de longueur fixe pour produire des résultats cryptés. Les données sont cryptées et déchiffrées à l’aide d’une clé de longueur fixe.

Les données d’entrée sont séparées en blocs de taille égale et l’algorithme utilise la même clé pour que tous les blocs fonctionnent indépendamment sur chaque bloc. La norme de chiffrement avancée (AES), le triple DES (3DES) et la norme de chiffrement des données (DES) sont quelques exemples de chiffre de bloc.

Stream Ciphers

Les flux de données souvent reçus et envoyés sur un réseau peuvent être cryptés en utilisant Stream Ciphers.

D’un autre côté, les techniques vitales symétriques utilisées par les chiffres de flux crypter et décoder les données un bit ou un octet à la fois. Ils créent un flux de frappe, qui est utilisé pour crypter et déchiffrer les données à l’aide d’une clé et d’un vecteur d’initialisation (IV).

La sortie chiffrée est créée en combinant le flux de touche avec le texte en clair à l’aide d’une technique XOR. Applications où les données sont envoyées en temps réel, comme la communication vidéo et audio, utilisent fréquemment des chiffres de flux. Les chiffres de flux RC4 et Salsa20 sont quelques exemples.

Caesar Cipher

Julius Caesar aurait utilisé ce chiffrement pour voyager en toute sécurité avec ses hommes.

Dans ce chiffre de substitution simple, chaque lettre du texte en clair est déplacée un nombre prédéterminé d’endroits dans l’alphabet. César aurait travaillé trois quarts.

Les chiffres de substitution sont généralement mis en œuvre en écrivant l’alphabet en texte en clair, suivi de l’alphabet de texte chiffré, décalé par le nombre décidé par les participants. Un changement de trois lettres place la lettre D sur la lettre en texte en clair A, E sur B, etc. Le nombre de caractères décalés est une forme de base d’une clé.

Atbash

Avec ce chiffrement, l’alphabet en texte en clair est projeté sur lui-même comme un chiffre de remplacement.

Les lettres en texte en clair A à C sont converties en texte chiffré Z à Y, respectivement. Les noms d’Atbash sont tirés des premières et dernières lettres de l’alphabet hébreu. Des centaines d’années se sont écoulées depuis qu’il n’avait pas été utilisé.

Cipher de substitution simple

Celui-ci est également utilisé depuis très longtemps. Ça crée Une clé de 26 caractères en substituant un nouveau caractère de texte chiffré pour chaque lettre en clair.

Contrairement au chiffre de César, l’alphabet d’encpice est mélangé au lieu d’être décalé seulement un nombre spécifique de fois.

Playfair Cipher

Au lieu d’utiliser des lettres uniques comme dans un chiffre de substitution de base, paires de lettres sont cryptés dans cette approche.

Une table clé est d’abord créée dans le chiffre de playfair. Le texte en clair est crypté à l’aide du tableau des clés, une grille de 55 alphabets. Une lettre de l’alphabet (souvent J) est laissée de la table car nous n’avons besoin que de 25 plutôt que de 26, et chacun des 25 doit être distinct. J est changé en i s’il se trouve dans le texte en clair.

Vigène

Ce chiffre de substitution polyalphabétique, qui utilise plusieurs alphabets alternatifs, suggère qu’il est basé sur la substitution. Les chiffres de César basés sur les lettres d’un mot-clé sont utilisés dans le cadre du chiffrement Vigenère dans une séquence de modèles interconnectés.

Le carré ou la table Vigenère est utilisé pour fouler le matériau source.

Cipher Enigma

Les Allemands ont utilisé un système de chiffrement sophistiqué pendant la Seconde Guerre mondiale. Après frotter le texte en clair d’entrée, Il a utilisé plusieurs roues, connecteurs et fils tournants pour crypter la sortie. La clé de ce chiffre était l’alignement d’origine de la structure des roues et du plugboard.

Cipher à un temps

Un chiffre à pavé à un temps est un Cipher incassable qui cryptent et décrypte les communications à l’aide d’une clé aléatoire appelée pavé unique. La clé n’est jamais réutilisée et est aussi longue que le message est crypté. La clé est un «pavé unique» car il ne peut être utilisé qu’une seule fois.

Conclure!

En conclusion, les chiffres sont un type crucial de cryptage pour sécuriser les données privées. La sécurité de la clé est le cœur de chaque chiffre, même si plusieurs chiffres ont été développés au fil du temps, chacun avec des avantages et des inconvénients distincts. Nous nous attendons au développement de méthodes de chiffrement de plus en plus sophistiquées à mesure que la technologie progresse.

FAQ

Quels sont les différents types de chiffres en cryptographie?

- Bloquer les chiffres

- Stream Ciphers

- Chiffre d’affaires de substitution

- CIPHERS DE TRANSPOSITION

- Cipher de pavé un temps, etc.

Quelle est la différence entre les chiffres et la cryptographie?

C’est le processus de transformation du texte ordinaire en chiffre qui nécessite une clé pour déchiffrer. La sécurité d’un message par cryptage et décryptage est définie comme la cryptographie.

L’utilisation de la cryptographie est connue sous le nom de cryptage. C’est la compétence de création de codes en utilisant des techniques de cryptage et de décryptage.

Quels sont les quatre types de base de systèmes de chiffrement?

- Norme de chiffrement avancée (AES)

- Flowfish.

- Rivest-Shamir-Adleman (RSA)

- Triple des.

Qui est le chiffre le plus sécurisé?

Cryptage AES

Les gouvernements, les agences de sécurité et les entreprises régulières utilisent la norme de chiffrement avancée (AES), l’une des formulaires de chiffrement les plus sécurisés, pour les communications sensibles. «AES utilise un cryptage clé symétrique».

Qu’est-ce qu’un chiffre en cryptographie?

Les systèmes de données de chiffrement et de décryptage sont appelés chiffres, souvent appelés algorithmes de chiffrement. Un chiffre utilise une clé pour révéler le processus par lequel il transforme le message d’origine, connu sous le nom de texte en clair, en texte chiffré.

Publié le 23 juin 2023

Janki Mehta

Janki Mehta est un passionné de cybersécurité qui surveille attentivement les derniers développements de l’industrie du Web / de la cybersécurité. Elle met ses connaissances dans la pratique et aide les utilisateurs du Web en les arminant avec les mesures de sécurité nécessaires pour rester en sécurité dans le monde numérique.

Post récent

Copyright © 2023 CERTERA LLC. Tous droits réservés.