VPN en direct

Contents

Considérations spéciales pour les événements en cours et en direct dans les environnements VPN

Le script analysera automatiquement la liste Azure en fonction de l’URL de téléchargement et des clés de Azurefrontdoor.L’extrémité avant, Il n’est donc pas nécessaire d’obtenir cela manuellement.

VPN en direct

Un VPN (réseau privé virtuel) fournit une connexion sécurisée et privée sur Internet en chiffrant les données transmises entre le périphérique d’un utilisateur et le serveur VPN. Il y a plusieurs raisons pour lesquelles les streamers peuvent utiliser VPN pour diffuser leur contenu en direct (s’ils sont autorisés par la plate-forme de streaming).

Protection en direct. L’utilisation d’un VPN peut protéger votre vidéo en direct en chiffrant les données transmises entre votre appareil et le serveur de la plate-forme de streaming, ce qui rend plus difficile pour quiconque d’intercepter ou de visualiser votre flux vidéo sans autorisation. Cela peut aider à garantir la confidentialité et la sécurité de votre vidéo en direct, en particulier lors du streaming sur des réseaux Wi-Fi publics ou dans des régions avec des politiques Internet restrictives.

La nécessité de passer à des plates-formes qui sont actuellement bloquées pour l’utilisateur. En utilisant un VPN, vous pouvez diffuser sur des plates-formes bloquées par la censure du gouvernement, les politiques en milieu de travail ou les restrictions similaires. Ils vous permettent de contourner ces restrictions en vous connectant à un serveur situé dans une autre région où la plate-forme de streaming n’est pas bloquée.

Le VPN crypte vos données et les achemine via le serveur, ce qui donne l’impression que votre trafic Internet provient de l’emplacement de ce serveur plutôt que de votre emplacement réel. Cela peut vous aider à accéder à la plate-forme bloquée et à diffuser en direct votre contenu sans aucun problème.

Streamster VPN

La fonction VPN est intégrée à l’application Streamster Desktop et disponible dans chaque plan de tarification payé à partir de Lite. Une fois activé, tout votre trafic Internet est chiffré et passe par des serveurs Streamster.

Veuillez noter. La fonctionnalité est prise en charge uniquement dans l’application de bureau, il peut donc être utilisé sur un PC avec Windows OS installé.

Il existe un certain nombre d’avantages à utiliser Streamster comme fournisseur VPN pour le flux en direct:

Aucun logiciel supplémentaire n’est nécessaire. Vous avez besoin d’une seule application pour MultiStream et pour établir votre connexion VPN sécurisée.

Pas de paiements supplémentaires. Le service VPN est inclus dans vos tarifs de restriction.

Vitesse de réseau élevée. Un flux en direct de haute qualité nécessite une vitesse Internet élevée et une connexion stable. Le Streamster VPN est conçu spécialement pour le streaming en direct, donc vous pouvez rester privé pendant le streaming efficace.

Facile à utiliser. Cliquez simplement sur un bouton et votre connexion est sécurisée.

Comment utiliser VPN dans l’application Streamster

1. Téléchargez l’application Streamster et installez-la sur votre PC Windows.

2. Créez le compte Streamster, connectez-vous avec vos informations d’identification sur l’application https: //.ruisseau.IO et choisissez n’importe quel plan de tarification payant.

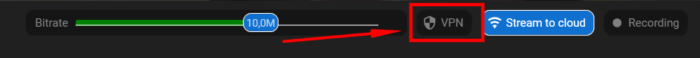

3. Activez VPN en cliquant sur la bascule à droite depuis le curseur de débit.

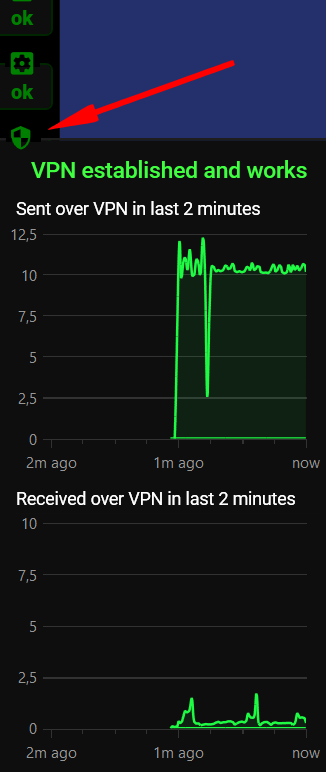

4. Si nécessaire, cliquez sur l’indicateur VPN pour vérifier la santé de votre connexion.

Plans tarifaires avec la fonction VPN disponible

LÉGER

15

/ mois

Ou 0 $.48 par heure dans un plan de paiement

Max. canaux multistériaux: 4

Max. Bitrate (pour chaque canal): 7000 kbps

RÉGULIER

30

/ mois

Ou 0 $.96 par heure dans le plan de paiement

Max. Canaux multi-étages: 6

Max. Bitrate (pour chaque canal): 10000 kbps

PROFESSIONNEL

50

/ mois

Ou 1 $.56 par heure dans le plan de paiement

Max. canaux multistériaux: 8

Max. Bitrate (pour chaque canal): 15000 kbps

FAQ

L’utilisation du VPN affecte-t-elle la qualité de mon streaming en direct?

L’utilisation du VPN augmentera légèrement votre charge réseau (par environ. 5-10%). À condition que votre réseau puisse gérer cela, votre qualité vidéo restera la même.

Y a-t-il des restrictions sur l’utilisation de VPN sur les plates-formes de streaming?

Oui, certaines plateformes ne permettent pas aux streamers d’utiliser des VPN. Nous recommandons fortement d’explorer les règles de chaque plate-forme avant d’utiliser la fonctionnalité VPN.

Est-il légal d’utiliser VPN?

Oui, il est légal d’utiliser un VPN dans la plupart des pays, y compris les États-Unis et l’UE.

Y a-t-il des restrictions sur l’utilisation de Streamster VPN?

Nous n’autorisons pas l’utilisation du VPN pour toute activité illégale, y compris l’utilisation de torrents. Nous nous réservons également le droit de suspendre et / ou de résilier les comptes de tout utilisateur qui viole toutes les lois applicables, à tout moment, à notre discrétion.

Combien coûte le service?

VPN est disponible avec chaque plan payant du Streamster à partir de Lite. Découvrez tous les plans de prix.

Streamster est un logiciel de streaming en direct gratuit avec une fonctionnalité multi-élément basée sur le cloud et une option d’utilisation multi-appareils.

© 2023 Streamster Oü. Tous droits réservés.

Multi-mesures avec

PC

Mac

Téléphone intelligent

Go Pro

Des produits

Application de streaming en direct

Application mobile

Studio d’affaires

Soutien

Centre d’aide

Programme d’affiliation

Blog

termes et conditions

politique de confidentialité

Contactez-nous

Téléchargements

Streamster est un logiciel de streaming en direct gratuit qui prend en charge l’utilisation multi-éteintes basée sur le cloud et l’utilisation multi-appareils.

© 2023 Streamster Oü. Tous droits réservés.

Gérer le consentement des cookies

Nous utilisons des cookies pour optimiser notre site Web et notre service.

Fonctionnel fonctionnel toujours actif

Le stockage ou l’accès technique est strictement nécessaire dans le but légitime d’activer l’utilisation d’un service spécifique explicitement demandé par l’abonné ou l’utilisateur, ou dans le seul but de réaliser la transmission d’une communication sur un réseau de communication électronique.

Préférences Préférences

Le stockage ou l’accès technique est nécessaire dans le but légitime du stockage des préférences qui ne sont pas demandées par l’abonné ou l’utilisateur.

Statistiques statistiques

Le stockage technique ou l’accès utilisé exclusivement à des fins statistiques. Le stockage technique ou l’accès utilisé exclusivement à des fins statistiques anonymes. Sans assignation, la conformité volontaire de la part de votre fournisseur de services Internet ou des enregistrements supplémentaires d’un tiers, les informations stockées ou récupérées à ce seul but ne peuvent généralement pas être utilisées pour vous identifier.

Marketing marketing

Le stockage ou l’accès technique est nécessaire pour créer des profils d’utilisateurs pour envoyer de la publicité, ou pour suivre l’utilisateur sur un site Web ou sur plusieurs sites Web à des fins de marketing similaires.

Considérations spéciales pour les événements en cours et en direct dans les environnements VPN

Cet article fait partie d’un ensemble d’articles qui traitent de l’optimisation de Microsoft 365 pour les utilisateurs distants.

- Pour un aperçu de l’utilisation de la tunneling Split VPN pour optimiser la connectivité Microsoft 365 pour les utilisateurs distants, voir Présentation: VPN Split Tunneling pour Microsoft 365.

- Pour des conseils détaillés sur la mise en œuvre du tunneling Split VPN, voir la mise en œuvre du tunneling Split VPN pour Microsoft 365.

- Pour une liste détaillée des scénarios de tunneling Split VPN, voir les scénarios de tunneling Split VPN communs pour Microsoft 365.

- Pour obtenir des conseils sur la sécurisation du trafic médiatique des équipes dans des environnements de tunneling Split VPN, voir Sécarrage du trafic médiatique des équipes pour le tunneling Split VPN.

- Pour plus d’informations sur l’optimisation des performances des locataires Microsoft 365 pour les utilisateurs en Chine, voir Microsoft 365 Optimisation des performances pour les utilisateurs de Chine.

Le trafic des événements en direct de Microsoft 365 (cela comprend les participants à des événements en direct produits par des équipes et ceux produits avec un encodeur externe via des équipes, des cours d’eau ou de VIVA Engage) et le trafic de flux à la demande est actuellement classé comme Défaut contre Optimiser Dans la liste URL / IP pour le service. Ces points de terminaison sont classés comme Défaut Parce qu’ils sont hébergés sur des CDN qui peuvent également être utilisés par d’autres services. Les clients préfèrent généralement procurer ce type de trafic et appliquer tous les éléments de sécurité normalement effectués sur des points de terminaison comme ceux-ci.

De nombreux clients ont demandé des données URL / IP nécessaires pour connecter leurs utilisateurs à diffuser / en direct des événements directement à partir de leur connexion Internet locale, plutôt que d’acheminer le trafic à haut volume et à la latence via l’infrastructure VPN. En règle générale, cela n’est pas possible sans les espaces de noms dédiés et les informations IP précises pour les points de terminaison, qui ne sont pas prévus pour les points de terminaison Microsoft 365 classés comme Défaut.

Utilisez les étapes suivantes pour activer la connectivité directe pour le service d’événements Stream / Live des clients à l’aide d’un VPN de tunnel forcé. Cette solution est destinée à fournir aux clients une option pour éviter d’achever le trafic d’événements en direct sur le VPN alors qu’il y a un trafic réseau élevé en raison des scénarios de travail à domicile. Si possible, il est conseillé d’accéder au service via un proxy d’inspection.

À l’aide de cette solution, il peut y avoir des éléments de service qui ne se résolvent pas aux adresses IP fournies et ainsi traverser le VPN, mais la majeure partie du trafic à volume élevé comme les données de streaming devrait. Il peut y avoir d’autres éléments en dehors du champ d’application des événements en direct / Stream qui se font prendre par ce déchargement, mais ceux-ci doivent être limités car ils doivent respecter les deux FQDN et La correspondance IP avant d’aller directement.

Il est conseillé aux clients de peser le risque d’envoyer plus de trafic qui contourne le VPN sur le gain de performance pour les événements en direct.

Pour mettre en œuvre l’exception du tunnel forcé pour les équipes d’équipes en direct et le flux, les étapes suivantes doivent être appliquées:

1. Configurer la résolution DNS externe

Les clients ont besoin d’une résolution DNS externe et récursive pour être disponible afin que les noms d’hôtes suivants puissent être résolus en adresses IP.

- *.azureedge.filet

- *.médias.Azur.filet

- *.BMC.monnaie.bureau.filet

*.médias.Azur.filet et *.BMC.monnaie.bureau.filet sont utilisés pour les événements en direct produits par des équipes (événements de démarrage rapide, les événements pris en charge RTMP-in [ID de la feuille de route 84960]) prévue à partir du client des équipes.

Certains de ces points de terminaison sont partagés avec d’autres éléments en dehors des événements Stream / Live, il n’est pas conseillé d’utiliser simplement ces FQDN pour configurer le déchargement VPN même s’il est techniquement possible dans votre solution VPN (par exemple, si cela fonctionne au FQDN plutôt qu’à IP).

Les FQDN ne sont pas requis dans la configuration VPN, ils sont uniquement utilisés dans les fichiers PAC en combinaison avec les IPS pour envoyer le trafic pertinent direct.

2. Implémentez les modifications du fichier PAC (si nécessaire)

Pour les organisations qui utilisent un fichier PAC pour acheminer le trafic via un proxy sur VPN, cela est normalement réalisé en utilisant les FQDN. Cependant, avec des événements en diffusion / live, les noms d’hôtes fournis contiennent des caractères génériques tels que *.azureedge.filet, qui englobe également d’autres éléments pour lesquels il n’est pas possible de fournir des listes IP complètes. Ainsi, si la demande est envoyée directement sur la base du match Wildcard DNS seul, le trafic vers ces points de terminaison sera bloqué car il n’y a pas d’itinéraire via le chemin direct pour celui-ci à l’étape 3 plus tard dans cet article.

Pour résoudre ce problème, nous pouvons fournir les IP suivants et les utiliser en combinaison avec les noms d’hôte dans un exemple de fichier PAC comme décrit à l’étape 1. Le fichier PAC vérifie si l’URL correspond à ceux utilisés pour les événements de flux / live, puis si c’est le cas, il vérifie également si l’IP retourné à partir d’une recherche DNS correspond à celles fournies pour le service. Si les deux correspondre, puis le trafic est acheminé directement. Si l’un ou l’autre élément (FQDN / IP) ne correspond pas, le trafic est envoyé au proxy. En conséquence, la configuration garantit que tout ce qui se résout en IP en dehors de la portée de l’IP et des espaces de noms définis traversera le proxy via le VPN comme normal.

Rassembler les listes actuelles des points de terminaison CDN

Les événements en direct utilisent plusieurs fournisseurs de CDN pour diffuser aux clients, pour offrir la meilleure couverture, qualité et résilience. Actuellement, Azure CDN de Microsoft et de Verizon est utilisé. Au fil du temps, cela pourrait être modifié en raison de situations telles que la disponibilité régionale. Cet article est une source pour vous permettre de vous tenir au courant des plages IP.

Pour Azure CDN de Microsoft, vous pouvez télécharger la liste à partir de Télécharger Azure IP Ranges and Service Tags – Cloud public du centre de téléchargement officiel de Microsoft – Vous devrez rechercher spécifiquement la balise de service Azurefrontdoor.L’extrémité avant dans le JSON; Addressprefixes Affichera les sous-réseaux IPv4 / IPv6. Au fil du temps, les IP peuvent changer, mais la liste des balises de service est toujours mise à jour avant d’être utilisée.

Pour Azure CDN de Verizon (Edgecast), vous pouvez trouver une liste exhaustive en utilisant les nœuds de bord – Liste (Sélectionnez Essayez-le ) – Vous devrez rechercher spécifiquement le Premium_verizon section. Notez que cette API montre tous les IP Edgecast (Origin et Anycast). Actuellement, il n’y a pas de mécanisme pour l’API pour distinguer l’origine et Anycast.

Pour l’implémenter dans un fichier PAC, vous pouvez utiliser l’exemple suivant qui envoie le Microsoft 365 Optimiser le trafic direct (qui est recommandé la meilleure pratique) via FQDN, et le trafic Critical Stream / Live Events Direct via une combinaison du FQDN et de l’IP retourné adresse. Le nom de place Contoso devrait être modifié au nom de votre locataire spécifique où contoso est de Contoso.onmicrosoft.com

Exemple de fichier Pac

Voici un exemple de la façon de générer les fichiers PAC:

- Enregistrez le script ci-dessous sur votre disque dur local comme Get-laipacfile.PS1.

- Accédez à l’URL Verizon et téléchargez le JSON résultant (copiez-le dans un fichier comme cdnedGenodes.JSON)

- Mettez le fichier dans le même dossier que le script.

- Dans une fenêtre PowerShell, exécutez la commande suivante. Changez le nom du locataire pour autre chose si vous voulez les URL SPO. C’est le type 2, donc Optimiser et Permettre (Le type 1 est optimisé uniquement).

.\ Get-ltlepacfile.PS1 -Instance Worldwide -Type 2 -TenantName -CdnedGenodesFilepath .\ cdnedGenodes.JSON -Filepath tle.Pac Get-laipacfile.PS1

# Copyright (c) Microsoft Corporation. Tous droits réservés. # Licencié sous la licence MIT. #Requires -Version 2 [cmdletbinding (supportSShouldProcess = $ true)] param ([Paramètre (obligatoire = $ false)] [Validateset ('Worldwide', 'Allemagne', 'China', 'Usgovdod', 'UsgovgcChigh')] [Chine ',' Usgovdod ',' UsgovgccChigh ')] [Chine' String] $ instance = "Worldwide", [Paramètre (obligatoire = $ false)] [validatenotnullorempty ()] [GUID] $ clientRequestId = [Guid] :: newGuid ().GUID, [Paramètre (obligatoire = $ false)] [validatenotnullorempty ()] [string] $ DirectProxySettings = 'Direct', [Paramètre (obligatoire = $ false)] [ValidatenotNullorempty ()] [String] $ defaultProxySettings = 'proxy 10.dix.dix.10: 8080 ', [Paramètre (obligatoire = $ false)] [Validaterange (1, 2)] [int] $ type = 1, [Paramètre (obligatoire = $ false)] [Switch] $ minuscules = $ false, [Paramètre (Obligatoire = $ false)] [validatenotnullorempty ()] [String] $ locantName, [Paramètre (obligatoire = $ false)] [ValidaSET ('Exchange', 'SharePoint', 'Common', 'Skype')] [String [ ]] $ ServiceAreas, [Paramètre (obligatoire = $ false)] [validatenotnullorempty ()] [String] $ filepath, [Paramètre (obligatoire = $ false)] [validatenotnullorempty ()] [String] $ CdneDeNodesFilePath) #################################################### #################################################### ######### ### Constantes globales #################################### #################################################### ############################## $ BaseServiceUrl = "https: //.bureau.com / points de terminaison / $ instance /?ClientRequestId = "$ DirectProxyVarname =" Direct "$ defaultproxyvarname =" proxyserver "$ bl =" r`n "######################### #################################################### ######################################## ### ### Fonctions pour créer des fichiers PAC #### #################################################### #################################################### ########## Fonction Get-Pacclauses < param( [Parameter(Mandatory = $false)] [string[]] $Urls, [Parameter(Mandatory = $true)] [ValidateNotNullOrEmpty()] [String] $ReturnVarName ) if (!$Urls) < return "" >$ clauses = (($ urls | foreach-Object < "shExpMatch(host, `"$_`")" >) -Join "$ bl ||") @ "if ($ clauses) < return $ReturnVarName; >"@> Fonction Get-PacString < param( [Parameter(Mandatory = $true)] [ValidateNotNullOrEmpty()] [array[]] $MapVarUrls ) @" // This PAC file will provide proxy config to Microsoft 365 services // using data from the public web service for all endpoints function FindProxyForURL(url, host) < var $directProxyVarName = "$DirectProxySettings"; var $defaultProxyVarName = "$DefaultProxySettings"; $( if ($Lowercase) < " host = host.toLowerCase();" >) $ (($ Mapvarurls | foreach-Object < Get-PACClauses -ReturnVarName $_.Item1 -Urls $_.Item2 >) -Join "$ bl $ bl") $ (if (!$ ServiceAreas -or $ ServiceAreas.Contient ('skype')) < Get-TLEPacConfiguration >) return $ defaultProxyVarname; > "@ -replace" ($ bl) "," $ bl $ bl "# Effondrent plus d'une ligne vierge dans le fichier PAC, donc il a l'air mieux. > ################################################### #################################################### ################ ### Fonctions pour obtenir et filtrer les points de terminaison ######################### #################################################### ####################################### # ° < param () $PreBlock = @" // Don't Proxy Teams Live Events traffic if(shExpMatch(host, "*.azureedge.net") || shExpMatch(host, "*.bmc.cdn.office.net") || shExpMatch(host, "*.media.azure.net")) < var resolved_ip = dnsResolveEx(host); "@ $TLESb = New-Object 'System.Text.StringBuilder' $TLESb.Append($PreBlock) | Out-Null if (![string]::IsNullOrEmpty($CdnEdgeNodesFilePath) -and (Test-Path -Path $CdnEdgeNodesFilePath)) < $CdnData = Get-Content -Path $CdnEdgeNodesFilePath -Raw -ErrorAction SilentlyContinue | ConvertFrom-Json | Select-Object -ExpandProperty value | Where-Object < $_.name -eq 'Premium_Verizon'>| SELECT-OBJECT-First 1 -ExpandProperty Propriétés | Select-object -ExpandProperty iPaddressGroups $ cdndata | Select-object -ExpandProperty ipv4Addresss | Objet foreach < if ($TLESb.Length -eq $PreBlock.Length) < $TLESb.Append(" if(") | Out-Null >autre < $TLESb.AppendLine() | Out-Null $TLESb.Append(" || ") | Out-Null >$ Tlesb.APPEND ("ISINNETEX (résolved_ip,` "$ ($ _.StaseIpAddress) / $ ($ _.prefixLength) `") ") | Out null> $ cdndata | Select-object -ExpandProperty ipv6Address | Objet foreach < if ($TLESb.Length -eq $PreBlock.Length) < $TLESb.Append(" if(") | Out-Null >autre < $TLESb.AppendLine() | Out-Null $TLESb.Append(" || ") | Out-Null >$ Tlesb.APPEND ("ISINNETEX (résolved_ip,` "$ ($ _.StaseIpAddress) / $ ($ _.prefixLength) `") ") | Out-null >> $ azureipSurl = invoke-webrequest -uri "https: // www.Microsoft.com / en-us / téléchargement / confirmation.aspx?id = 56519 "-UseBasicParsing -Erroraction SilelyContinue | Select-Object -ExpandProperty Links | Select-Object -ExpandProperty Href | Where-Object < $_.EndsWith('.json') -and $_ -match 'ServiceTags' >| Select-object-premier 1 if ($ azureipSurl) < Invoke-RestMethod -Uri $AzureIPsUrl -ErrorAction SilentlyContinue | Select-Object -ExpandProperty values | Where-Object < $_.name -eq 'AzureFrontDoor.Frontend' >| SELECT-OBJECT-First 1 -ExpandProperty Propriétés | Select-object -ExpandProperty AddressPrefixes | Objet foreach < if ($TLESb.Length -eq $PreBlock.Length) < $TLESb.Append(" if(") | Out-Null >autre < $TLESb.AppendLine() | Out-Null $TLESb.Append(" || ") | Out-Null >$ Tlesb.APPEND ("ISINNETEX (résolved_ip,` "$ _`") ") | Out null >> if ($ tlesb.Longueur -gt $ preblock.Longueur) < $TLESb.AppendLine(")") | Out-Null $TLESb.AppendLine(" <") | Out-Null $TLESb.AppendLine(" return $directProxyVarName;") | Out-Null $TLESb.AppendLine(" >") | Out Null> Sinon < $TLESb.AppendLine(" // no addresses found for service via script") | Out-Null >$ Tlesb.APPENDRE (">") | Retour outre Null $ tlesb.ToString ()> Fonction Get-Regex < param( [Parameter(Mandatory = $true)] [ValidateNotNullOrEmpty()] [string] $Fqdn ) return "^" + $Fqdn.Replace(".", "\.").Replace("*", ".*").Replace("?", ".?") + "$" >Fonction Match-Regexlist < param( [Parameter(Mandatory = $true)] [ValidateNotNullOrEmpty()] [string] $ToMatch, [Parameter(Mandatory = $false)] [string[]] $MatchList ) if (!$MatchList) < return $false >foreach ($ regex dans $ matchlist) < if ($regex -ne $ToMatch -and $ToMatch -match (Get-Regex $regex)) < return $true >> return $ false> Fonction Get-Endpoints < $url = $baseServiceUrl if ($TenantName) < $url += "&TenantName=$TenantName" >if ($ ServiceAreas) < $url += "&ServiceAreas=" + ($ServiceAreas -Join ",") >retour invoke-restmethod -uri $ url> function get-urls < param( [Parameter(Mandatory = $false)] [psobject[]] $Endpoints ) if ($Endpoints) < return $Endpoints | Where-Object < $_.urls >| Objet foreach < $_.urls >| Sort-object -Unique> return @ ()> fonction get-urlvartuple < param( [Parameter(Mandatory = $true)] [ValidateNotNullOrEmpty()] [string] $VarName, [Parameter(Mandatory = $false)] [string[]] $Urls ) return New-Object 'Tuple[string,string[]]'($VarName, $Urls) >fonction get-mapvarurls < Write-Verbose "Retrieving all endpoints for instance $Instance from web service." $Endpoints = Get-Endpoints if ($Type -eq 1) < $directUrls = Get-Urls ($Endpoints | Where-Object < $_.category -eq "Optimize" >) $ non répertoriéPriorityUrls = Get-Urls ($ Points de terminaison | Where-Object < $_.category -ne "Optimize" >) | Where-object < Match-RegexList $_ $directUrls >return @ (get-urlvartuple -varname $ defaultproxyvarname -urls $ NonDirectPriorityUrls get-urlvartuple -varname $ DirectProxyVarname -Urls $ DirecUrls)> elseif ($ type -eq 2) < $directUrls = Get-Urls ($Endpoints | Where-Object < $_.category -in @("Optimize", "Allow")>) $ non répertoriéPriorityUrls = Get-Urls ($ Points de terminaison | Where-Object < $_.category -notin @("Optimize", "Allow") >) | Where-object < Match-RegexList $_ $directUrls >return @ (get-urlvartuple -varname $ defaultproxyvarname -urls $ NonDirectPriorityUrls get-urlvartuple -varname $ DirectProxyvarname -Urls $ DirecUrls)>> ##################### #################################################### ############################################ ### Script principal ### #################################################### #################################################### ########### $ content = get-PacString (get-mapvarurls) if ($ filepath) < $content | Out-File -FilePath $FilePath -Encoding ascii >autre Le script analysera automatiquement la liste Azure en fonction de l’URL de téléchargement et des clés de Azurefrontdoor.L’extrémité avant, Il n’est donc pas nécessaire d’obtenir cela manuellement.

Encore une fois, il n’est pas conseillé d’effectuer un déchargement VPN en utilisant uniquement les FQDN; utilisant les deux Les FQDN et les adresses IP dans la fonction aident à étendre l’utilisation de ce déchargement à un ensemble limité de points de terminaison, y compris les événements en direct / Stream. La façon dont la fonction est structurée entraînera une recherche DNS effectuée pour le FQDN qui correspond directement à celles répertoriées par le client, je.e. La résolution DNS des espaces de noms restants reste inchangé.

Si vous souhaitez limiter le risque de déchargement des points de terminaison non liés aux événements en direct et au flux, vous pouvez supprimer le *.azureedge.filet Domaine de la configuration qui est où se trouve la plupart de ce risque car il s’agit d’un domaine partagé utilisé pour tous les clients Azure CDN. L’inconvénient est que tout événement utilisant un encodeur externe ne sera pas optimisé mais les événements produits / organisés au sein des équipes seront.

3. Configurer le routage sur le VPN pour permettre une sortie directe

La dernière étape consiste à ajouter un itinéraire direct pour l’événement en direct IPS décrit dans Rassembler les listes actuelles des points de terminaison CDN dans la configuration VPN pour s’assurer que le trafic n’est pas envoyé via le tunnel forcé dans le VPN. Des informations détaillées sur la façon de procéder pour Microsoft 365 Optimiser les points de terminaison peuvent être trouvées dans la section Implexe VPN Split Tunneling de la mise en œuvre du tunneling Split VPN pour Microsoft 365. Le processus est exactement le même pour les événements Stream / Live IPS répertoriés dans ce document.

Notez que seuls les IPS (et non les FQDN) de la collecte des listes actuelles des points de terminaison CDN doivent être utilisés pour la configuration VPN.

FAQ

Cela envoie-t-il tout mon trafic au service direct?

Non, cela enverra le trafic de streaming sensible à la latence pour un événement en direct ou une vidéo diffusée directe, tout autre trafic continuera à utiliser le tunnel VPN s’ils ne résolvent pas à l’IPS publié.

Dois-je utiliser les adresses IPv6?

Non, la connectivité ne peut être IPv4 que si nécessaire.

Pourquoi ces IP ne sont-ils pas publiés dans le service URL / IP Microsoft 365?

Microsoft a des contrôles stricts autour du format et du type d’informations qui se trouvent dans le service pour s’assurer que les clients peuvent utiliser de manière fiable les informations pour implémenter un routage sécurisé et optimal en fonction de la catégorie des points finaux.

Le Défaut La catégorie des points de terminaison n’a aucune information IP fournie pour de nombreuses raisons (les points de terminaison par défaut peuvent être en dehors du contrôle de Microsoft, peuvent changer trop fréquemment ou peuvent être en blocs partagés avec d’autres éléments). Pour cette raison, les critères de terminaison par défaut sont conçus pour être envoyés via FQDN à un proxy d’inspection, comme le trafic Web normal.

Dans ce cas, les points de terminaison ci-dessus sont des CDN qui peuvent être utilisés par des éléments contrôlés non microsoft autres que des événements en direct ou des flux, et donc l’envoi directement du trafic signifiera également tout ce qui résout à ces IPS sera également envoyé directement du client. En raison de la nature unique de la crise mondiale actuelle et pour répondre aux besoins à court terme de nos clients, Microsoft a fourni les informations ci-dessus aux clients à utiliser comme ils le voient.

Microsoft s’efforce de reconfigurer les points de terminaison des événements en direct pour leur permettre d’être inclus dans les catégories de points de terminaison Autoriser /.

Ai-je seulement besoin d’autoriser l’accès à ces IPS?

Non, accès à tous les Requis Les points de terminaison marqués dans le service URL / IP sont essentiels pour que le service fonctionne. De plus, tout point final facultatif marqué pour le flux (ID 41-45) est requis.

Quels scénarios ce conseil couvrira-t-il?

- Événements en direct produits dans l’application Teams

- Affichage du contenu hébergé du flux

- Dispositif externe (Encodeur) produit des événements

Ce conseil couvre-t-il le trafic des présentateurs?

Ce n’est pas le cas, le conseil ci-dessus est purement pour ceux qui consomment le service. La présentation à partir des équipes verra le trafic du présentateur s’écouler vers les points de terminaison UDP marqués optimisés répertoriés dans la ligne de service URL / IP avec des conseils de déchargement VPN détaillés décrits dans la section de tunneling Split Implexe.

Cette configuration risque-t-elle un trafic autre que les événements en direct et le flux envoyé directement?

Oui, en raison des FQDN partagés utilisés pour certains éléments du service, cela est inévitable. Ce trafic est normalement envoyé via un proxy d’entreprise qui peut appliquer l’inspection. Dans un scénario de tunnel Split VPN, en utilisant à la fois les FQDN et les IPS étendront ce risque au minimum, mais il existera toujours. Les clients peuvent supprimer le *.azureedge.filet domain from the offload configuration and reduce this risk to a bare minimum but this will remove the offload of Stream-supported Live Events (Teams-scheduled, external encoder events, Viva Engage events produced in Teams, Viva Engage-scheduled external encoder events, and Des événements programmés de flux ou une visualisation à la demande depuis Stream). Les événements prévus et produits en équipe ne sont pas affectés.