Narzędzia ochrony prywatności Open Source – Kompletny przewodnik po bezpieczeństwie online

Prawie wszystko, co robisz online, jest przez kogoś obserwowane. Prywatne i sponsorowane przez państwo organizacje monitorują i rejestrują odwiedzane strony internetowe, czas pozostawania na tych stronach, to, co mówisz w mediach społecznościowych, do kogo wysyłasz wiadomości e-mail, treść tych wiadomości e-mail i inne. Znajdź kroki, które możesz podjąć, aby chronić siebie i swoją prywatność tutaj w Privacy Australia.

Dlaczego powinienem dbać o swoją prywatność? Nie mówię nic, o co powinien się troszczyć i nie mam nic do ukrycia.

Dla tych, którzy nie mają nic do ukrycia, mamy specjalną prośbę. Znamy kogoś, kto chciałby, abyś wysłał mu wszystkie adresy e-mail i powiązane z nimi hasła. Nie tylko te, z których korzystasz w pracy. Chciałby też wszystkich twoich osobistych adresów e-mail i haseł. Przejrzy twoje konta e-mail, a jeśli znajdzie coś, o czym jego zdaniem inni powinni wiedzieć, opublikuje to dla ciebie online. Do tej pory nie mieliśmy nikogo, kto chciałby spełnić tę prośbę.

– Glenn Greenwald w Dlaczego prywatność ma znaczenie – Dyskusja TED

Czytaj także:

- Zobacz, dlaczego ludzie uważają, że nie mają nic do ukrycia. – Wikipedia

- Dyskusja o tym, jak rozmawiać z ludźmi, którzy nie uważają, że prywatność jest problemem. – reddit

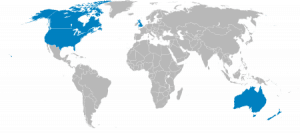

Globalny nadzór masowy – czternaście oczu

Czternaście oczu to nazwa grupy krajów, które dzielą się inteligencją. Ta grupa składa się z Australii, Kanady, Nowej Zelandii, Wielkiej Brytanii, Stanów Zjednoczonych, Danii, Francji, Holandii, Norwegii, Belgii, Niemiec, Włoch, Hiszpanii i Szwecji.

Czternaście oczu to nazwa grupy krajów, które dzielą się inteligencją. Ta grupa składa się z Australii, Kanady, Nowej Zelandii, Wielkiej Brytanii, Stanów Zjednoczonych, Danii, Francji, Holandii, Norwegii, Belgii, Niemiec, Włoch, Hiszpanii i Szwecji.

W tej grupie jest podzbiór o nazwie Pięć oczu. Kraje tworzące Five Eyes – Australia, Kanada, Nowa Zelandia, Wielka Brytania i Stany Zjednoczone zawarły między sobą umowę o nazwie UKUSA. Zgodnie z warunkami tej umowy narody tworzące Pięć Oczu zgodziły się współpracować w celu gromadzenia, analizowania i dzielenia się danymi wywiadowczymi z różnych części świata. Zgodzili się również, aby nie szpiegować się nawzajem jako przeciwnicy. Mimo że zawarli tę umowę, wycieki od Edwarda Snowdena ujawniły, że niektórzy członkowie Five Eyes faktycznie szpiegują swoich obywateli.

Unikają także łamania krajowych przepisów zabraniających gromadzenia danych wywiadowczych na temat własnych obywateli, gromadząc dane wywiadowcze na temat swoich obywateli i dzieląc się nimi. The Nine Eyes składa się z krajów wymienionych w Five Eyes oraz Danii, Francji, Holandii i Norwegii. Kraje członkowskie Pięciu Oczu dzielą inteligencję z członkami Dziewięciu Oczu i Czternastu Oczu. Członkowie Pięciu Oczu i państw członkowskich będących stronami trzecimi (tych, którzy są w Dziewięciu Oczu i Czternastu Oczach, ale nie w Pięciu Oczach) szpiegują się nawzajem.

Pięć oczu

1. Australia

2. Kanada

3. Nowa Zelandia

4. Zjednoczone Królestwo

5. Stany Zjednoczone Ameryki

Dziewięć oczu

6. Dania

7. Francja

8. Holandia

9. Norwegia

Czternaście oczu

10. Belgia

11. Niemcy

12. Włochy

13. Hiszpania

14. Szwecja

Aby chronić swoją prywatność, unikaj usług z siedzibą w Stanach Zjednoczonych

Programy nadzoru w USA, wraz z wykorzystaniem listów bezpieczeństwa narodowego (NSL) i związanych z nimi rozkazów kneblowania, dają rządowi USA swobodę potajemnego zmuszania firm do przekazania dostępu do dokumentacji telekomunikacyjnej i finansowej klienta. Rząd może wykorzystać ten dostęp do szpiegowania tych klientów. Zlecenia kneblowania powiązane z NSL zabraniają odbiorcy tego typu żądania mówienia o tym. Dlatego należy unikać usług w USA.

Ten scenariusz miał miejsce z firmą Ladar Levison i ich bezpieczną usługą e-mail o nazwie Lavabit. Po tym, jak FBI dowiedziało się, że Edward Snowden skorzystał z tej usługi, poprosili Ladara o udzielenie im dostępu do akt Snowdena. Ponieważ Lavabit nie prowadził dzienników i szyfrował zawartość e-mailową swojego klienta, Lavabit nie mógł spełnić żądania FBI. FBI odpowiedziało, podając wezwanie do sądu (z nakazem kneblowania) dla kluczy SSL Lavabit. Dzięki kluczom SSL FBI miałoby dostęp nie tylko do rejestrów Snowdena, ale do całej komunikacji w czasie rzeczywistym (zarówno metadanych, jak i niezaszyfrowanych treści) dla wszystkich klientów Lavabit.

Levision nie był w stanie wygrać tej bitwy. Dali klucze SSL FBI i wycofali Lavabit. W odpowiedzi rząd USA oskarżył Levision o naruszenie wezwania i zagroził aresztowaniem Levision.

Levision ponownie uruchomił Lavabit i opracował nowy standard poczty e-mail o nazwie DIME – Dark Internet Mail Environment. DIME to standard szyfrowania wiadomości e-mail od końca do końca. Obecnie Lavabit oferuje usługi e-mail szyfrowane DIME dla klientów indywidualnych i firm.

Powiązana informacja

- Unikaj wszystkich usług w USA i Wielkiej Brytanii

- Dowód, że kanarki nakazowe działają na podstawie przykładu surespot.

- http://en.wikipedia.org/wiki/UKUSA_Agreement

- http://en.wikipedia.org/wiki/Lavabit#Suspension_and_gag_order

- https://en.wikipedia.org/wiki/Key_disclosure_law

- http://en.wikipedia.org/wiki/Portal:Mass_surveillance

Dostawcy VPN z dodatkowymi warstwami prywatności

Odwiedź naszą stronę główną, aby zobaczyć naszą pełną listę zalecanych usług VPN w Australii.

Nasze kryteria wyboru dostawców VPN dla naszej tabeli:

- Dostawca prowadzi działalność poza krajami należącymi do Five Eyes. Aby uzyskać więcej informacji, przeczytaj Aby chronić swoją prywatność, Unikaj usług w USA

- Dostawca obsługuje oprogramowanie OpenVPN.

- Dostawca obsługuje alternatywne formy płatności, w tym Bitcoin, gotówkę, karty debetowe lub karty gotówkowe.

- Aby otworzyć konto, dostawca nie wymaga żadnych informacji oprócz nazwy użytkownika, hasła i adresu e-mail.

Nie jesteśmy powiązani z żadnym z wymienionych tutaj dostawców VPN, ani nie otrzymujemy żadnej rekompensaty za ich wystawienie.

Warrant Canary Przykłady:

- Kliknij tutaj, aby wyświetlić tabelę porównawczą zawierającą informacje o ponad 150 firmach świadczących usługi VPN.

- Omów tę tabelę na Reddit.

Więcej informacji o sieciach VPN

- Czy Twój dostawca VPN naprawdę utrzymuje prywatność Twoich danych??

(Uwaga: pierwszymi wymienionymi dostawcami są sponsorzy tej witryny). - Jak wzmocnić bezpieczeństwo dowolnej sieci VPN

- Wybierając dostawcę VPN, uważaj na firmy VPN, które płacą za reklamy i fałszywe recenzje.

- Dziesięć kłamstw ujawnionych na temat sieci VPN

(Uwaga: to świetny artykuł, ale strona promuje się w tym utworze). - Dostawca VPN szpieguje własnych klientów, aby powstrzymać hakera.

- Proxy.sh wyjaśnia swoje zasady etyczne i jaki scenariusz może spowodować, że będą monitorować swoje serwery.

- IVPN zbiera adres e-mail i adres IP klientów po rejestracji.

W odpowiedzi przeczytaj ich e-mail. - blackVPN nie będzie już przechowywać dzienników połączeń ze znacznikami czasu, gdy klienci łączą się i rozłączają ze swoimi usługami. Będą teraz usuwać te informacje, gdy klient się rozłączy.

- Unikaj protokołu LT2P / IPSec. Zamiast tego wybierz inny.

Warrant Canary Defined

Kanarek nakazu to zawiadomienie, które informuje użytkowników usługi, że usługodawcy nie doręczono nakazu lub tajnego wezwania. Jeśli kanarek nakazu zostanie usunięty lub przestanie być aktualizowany, użytkownicy usługi powinni założyć, że usługodawcy doręczono nakaz lub tajne wezwanie sądowe, a użytkownicy powinni zaprzestać korzystania z usługi.

Dodatkowi dostawcy VPN

- https://proxy.sh/canary

- https://www.ivpn.net/resources/canary.txt

- https://www.vpnsecure.me/files/canary.txt

- https://www.bolehvpn.net/canary.txt

- https://lokun.is/canary.txt

- https://www.ipredator.se/static/downloads/canary.txt

Dodatkowi dostawcy VPN

- Warrant Canary FAQ

- Lista firm prowadzących kanarki nakazowe.

- Bruce Schneier, znany na całym świecie technolog bezpieczeństwa, krytykuje kanistrów nakazów w artykule na swoim blogu.

Polecane przeglądarki

Przeglądarka Tor

Tor Browser to darmowa przeglądarka internetowa typu open source, która umożliwia dostęp do sieci Tor. Przeglądarka Tor i sieć Tor pomagają uchronić Cię przed śledzeniem poprzez wysyłanie danych przez rozproszoną sieć serwerów.

Tor Browser to darmowa przeglądarka internetowa typu open source, która umożliwia dostęp do sieci Tor. Przeglądarka Tor i sieć Tor pomagają uchronić Cię przed śledzeniem poprzez wysyłanie danych przez rozproszoną sieć serwerów.

Przeglądarka Tor działa w systemach Windows, macOS, GNU / Linux, iOS, Android i OpenBSD

Mozilla Firefox

Firefox to darmowa przeglądarka internetowa typu open source. Organizacja Mozilla bardzo jasno określa, jakie informacje gromadzą na Twój temat, a ich strona internetowa pokazuje, jak wyłączyć tę kolekcję, jeśli chcesz to zrobić. Postępuj zgodnie z naszymi instrukcjami dotyczącymi dostosowywania ustawień w przeglądarce Firefox pod tymi linkami:

Firefox to darmowa przeglądarka internetowa typu open source. Organizacja Mozilla bardzo jasno określa, jakie informacje gromadzą na Twój temat, a ich strona internetowa pokazuje, jak wyłączyć tę kolekcję, jeśli chcesz to zrobić. Postępuj zgodnie z naszymi instrukcjami dotyczącymi dostosowywania ustawień w przeglądarce Firefox pod tymi linkami:

- WebRTC

- about: config

- dodatki do prywatności

Firefox jest dostępny dla systemów Windows, macOS, Linux, BSD, iOS i Android

Odważny

Brave to przeglądarka typu open source, która domyślnie blokuje reklamy i moduły śledzące. Oprócz ochrony prywatności użytkowników Brave pomaga użytkownikom oszczędzać pieniądze, ładując strony szybciej niż konkurenci. Brave został założony przez wynalazcę Javascript i współzałożyciela projektu Mozilla, Brendan Eich.

Brave to przeglądarka typu open source, która domyślnie blokuje reklamy i moduły śledzące. Oprócz ochrony prywatności użytkowników Brave pomaga użytkownikom oszczędzać pieniądze, ładując strony szybciej niż konkurenci. Brave został założony przez wynalazcę Javascript i współzałożyciela projektu Mozilla, Brendan Eich.

Brave jest dostępny dla systemów Windows, macOS, Linux, Android i iOS.

Upewnij się, że przeglądarka nie pozostawia odcisków palców podczas przeglądania sieci.

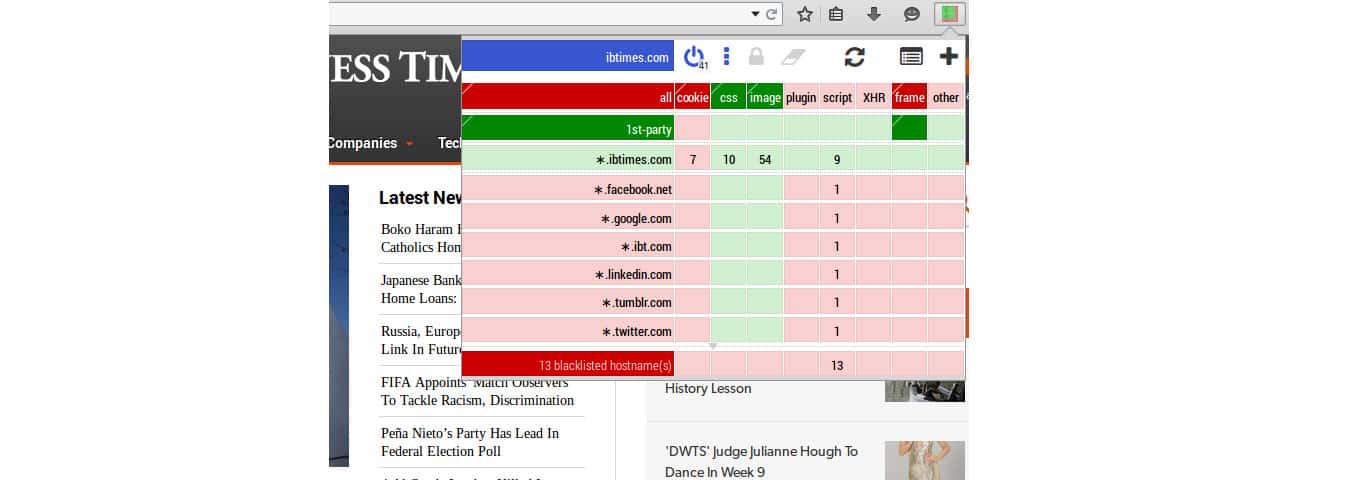

O ile nie podejmiesz kroków w celu zapewnienia sobie ochrony, przeglądarka dostarczy informacji o tobie podczas przeglądania Internetu, co ułatwi identyfikację. Jest to również znane jako „pobieranie odcisków palców”.

Gdy odwiedzasz witrynę, przeglądarka opowiada o Tobie właścicielom tych witryn. Udostępnia informacje, takie jak używana przeglądarka, jakie wtyczki zainstalowała Twoja przeglądarka, strefa czasowa, jaki typ urządzenia używasz w tym czasie i tak dalej. Jeśli zestaw danych, które przeglądarka przekazuje na Twój temat, jest unikalny, możesz być śledzony i identyfikowany nawet bez plików cookie. [Panopticlick] to narzędzie, które pokaże, jak wyjątkowa jest konfiguracja przeglądarki.

Istnieją dwa sposoby, aby uniemożliwić jednoznaczną identyfikację przeglądarki. Pierwszy sposób polega na tym, aby przeglądarka wysyłała ten sam typ informacji, co większość innych przeglądarek, aby nie można było Cię jednoznacznie zidentyfikować. Aby to zrobić, powinieneś mieć takie same czcionki, wtyczki i rozszerzenia, jakie większość ludzi ma w swoich przeglądarkach. Jeśli Twoja przeglądarka na to pozwala, powinieneś użyć sfałszowanego ciągu agenta użytkownika, aby Twoja przeglądarka zidentyfikowała się jako coś innego. Powinieneś wyłączyć DNT i włączyć WebGL jak większość użytkowników sieci. Jeśli wyłączysz Javascript lub użyjesz Linuxa lub TBB, twoja przeglądarka zidentyfikuje cię jako unikalną i ułatwi ci identyfikację.

Łatwiejszym sposobem na uniknięcie jednoznacznej identyfikacji przeglądarki przez użycie wtyczek takich jak Privacy Badger, uBlock Origin i Disconnect. Te wtyczki pomogą Ci zachować prywatność Twojej tożsamości.

Dodatkowe informacje na temat pobierania odcisków palców w przeglądarce

- Peter Eckersley, główny informatyk w Electronic Frontier Foundation, omawia pobieranie odcisków palców, zagrażanie prywatności oraz sposoby zapobiegania temu..

- Redditors omawiają pobieranie odcisków palców w przeglądarce.

- Linki do dodatków prywatności Firefox.

- BrowserLeaks.com – pakiet narzędzi do testowania stron internetowych, który może pokazać, jakie informacje są dostępne na Twój temat podczas surfowania w Internecie.

Upewnij się, że przeglądarka nie pozostawia odcisków palców podczas przeglądania sieci.

WebRTC to nowy protokół komunikacyjny oparty na JavaScript, który może wyciec twój rzeczywisty adres IP spoza twojej sieci VPN.

Chociaż oprogramowanie takie jak NoScript zapobiega temu, prawdopodobnie dla bezpieczeństwa warto również zablokować ten protokół bezpośrednio.

Jak wyłączyć WebRTC w Firefoksie?

W skrócie: Ustaw „media.peerconnection.enabled” na „false” w „about: config”.

Wyjaśniono:

- Wpisz „about: config” w pasku adresu firefox i naciśnij enter.

- Naciśnij przycisk „Będę ostrożny, obiecuję!”

- Wyszukaj „media.peerconnection.enabled”

- Kliknij dwukrotnie wpis, kolumna „Wartość” powinna być teraz „fałsz”

- Gotowy. Wykonaj ponownie test szczelności WebRTC.

Jeśli chcesz się upewnić, że każde ustawienie związane z WebRTC jest naprawdę wyłączone, zmień te ustawienia:- media.peerconnection.turn.disable = true

- media.peerconnection.use_document_iceservers = false

- media.peerconnection.video.enabled = false

- media.peerconnection.identity.timeout = 1

Teraz możesz być w 100% pewien, że WebRTC jest wyłączony.

Jak wyłączyć WebRTC w Google Chrome.

Nie można całkowicie wyłączyć WebRTC w Chrome, ale można zapobiec wyciekom, zmieniając ustawienia routingu Chrome. Dwa rozszerzenia typu open source, które pomogą Ci to zrobić, to WebRTC Leak Prevent i uBlock Origin. Dzięki WebRTC Leak Prevent będziesz musiał sprawdzić opcje i dostosować je odpowiednio do swojej sytuacji. Dzięki uBlock Origin musisz przejść do „Ustawień” i wybrać „Zapobieganie wyciekaniu lokalnych adresów IP z WebRTC”.

Jak wyłączyć WebRTC w Chrome na iOS, Internet Explorer lub Safari.

Chrome na iOS, Internet Explorer i Safari nie używają obecnie protokołu WebRTC. Zalecamy używanie przeglądarki Firefox na wszystkich urządzeniach.

Firefox: Poprawki związane z prywatnością „about: config”

Następujące dodatki muszą zostać odpowiednio skonfigurowane, aby działały w przeglądarce.

Borsuk prywatności

Prywatność Borsuk zatrzymuje śledzenie bez zgody. Jeśli reklamodawca lub zewnętrzny podmiot śledzący śledzi Twoje ruchy online bez Twojej zgody, Privacy Badger uniemożliwi im wyświetlanie treści w przeglądarce. Prywatność Borsuk ma jedno ograniczenie, o którym powinieneś wiedzieć. Nie blokuje Google Analytics. Aby zablokować Google Analytics, musisz użyć blokera, takiego jak uBlock Origin. Privacy Badger współpracuje z Firefox, Opera i Chrome.

uBlock Origin

uBlock Origin to więcej niż bloker reklam. Jest to bloker szerokiego spektrum. Domyślnie blokuje reklamy, moduły śledzące i witryny ze złośliwym oprogramowaniem. Może także blokować skrypty i ramki innych firm w zależności od wybranych ustawień. uBlock Origin współpracuje z Chromium, Firefox, Microsoft Edge i Safari.

Automatyczne usuwanie plików cookie

Po zamknięciu karty funkcja usuwania plików cookie automatycznie usuwa nieużywane pliki cookie. Ten dodatek jest dostępny dla przeglądarki Firefox i Chrome.

HTTPS wszędzie

HTTPS szyfruje komunikację między tobą a witrynami obsługującymi HTTPS. HTTPS Everywhere jest dostępny dla przeglądarek Firefox, Firefox dla Androida, Chrome i Opera.

Decentraleyes

Decentraleyes eliminuje potrzebę ładowania przez przeglądarkę niektórych plików z usług stron trzecich, takich jak Google Hosted Libraries i jQuery CDN. Ten dodatek zawiera kilka często używanych plików, a gdy przeglądarka musi uzyskać dostęp do jednego z nich, Decentraleyes załaduje go lokalnie, co uniemożliwia przeglądarce wywołanie pliku z zewnątrz, a jednocześnie chroni twoją prywatność. Decentraleyes jest kompatybilny z blokerami treści, takimi jak uBlock Origin i Adblock Plus. Jest dostępny dla przeglądarki Firefox. Kod źródłowy dostępny na GitHub.

Zalecamy, aby w przypadku korzystania z Firefoksa używać jednego lub więcej z poniższych dodatków w celu ochrony prywatności.

uMatrix

uMatrix pozwala dokładnie określić, z którymi witrynami może się połączyć Twoja przeglądarka, jakiego rodzaju dane może pobrać Twoja przeglądarka i jakie funkcje może wykonywać Twoja przeglądarka. Ten dodatek jest zalecany dla zaawansowanych użytkowników.

Pakiet NoScript Security Suite

Po zainstalowaniu NoScript witryna musi znajdować się na białej liście, zanim będzie mogła wykonywać skrypty w przeglądarce. Masz kontrolę i jeśli nie wyrazisz zgody, NoScript wyłączy JavaScript, Java, Flash i inne wtyczki w witrynach, w których nie określiłeś, że jest w porządku.

Zalecane dodatki do przeglądarki Firefox w celu ochrony Twojej prywatności

To zbiór prywatności związanych z: modyfikacjami konfiguracji. Pokażemy Ci, jak zwiększyć prywatność przeglądarki Firefox.

Pierwsze kroki:

- Wpisz „about: config” w pasku adresu firefox i naciśnij enter.

- Naciśnij przycisk „Będę ostrożny, obiecuję!”

- Postępuj zgodnie z instrukcjami poniżej…

Przygotowanie:

- privacy.firstparty.isolate = true

- W wyniku wysiłku Tor Uplift preferencja ta izoluje wszystkie źródła identyfikatorów przeglądarki (np. Pliki cookie) do domeny własnej, aby zapobiec śledzeniu w różnych domenach.

- privacy.resistFingerprinting = true

- W wyniku wysiłku Tor Uplift preferencja ta czyni Firefoksa bardziej odpornym na odciski palców przeglądarki.

- privacy.trackingprotection.enabled = true

- To jest nowa wbudowana ochrona śledzenia w Mozilli. Używa listy filtrów Disconnect.me, która jest zbędna, jeśli już używasz filtrów zewnętrznych uBlock Origin, dlatego powinieneś ustawić ją na false, jeśli korzystasz z dodatkowych funkcji.

- browser.cache.offline.enable = false

- Wyłącza pamięć podręczną offline.

- browser.safebrowsing.malware.enabled = false

- Wyłącz sprawdzanie złośliwego oprogramowania w Bezpiecznym przeglądaniu Google. Ryzyko bezpieczeństwa, ale poprawa prywatności.

- browser.safebrowsing.phishing.enabled = false

- Wyłącz Bezpieczne przeglądanie Google i ochronę przed phishingiem. Ryzyko bezpieczeństwa, ale poprawa prywatności.

- browser.send_pings = false

- Ten atrybut byłby użyteczny do umożliwienia witrynom śledzenia kliknięć użytkowników.

- browser.sessionstore.max_tabs_undo = 0

- Nawet jeśli Firefox nie pamięta historii, zamknięte karty są tymczasowo przechowywane w Menu -> Historia -> Ostatnio zamknięte karty.

- browser.urlbar.speculativeConnect.enabled = false

- Wyłącz wstępne ładowanie autouzupełniania adresów URL. Firefox wstępnie ładuje adresy URL, które autouzupełniają się, gdy użytkownik wpisuje się w pasku adresu, co jest niepokojące, jeśli sugeruje się, że adresy URL nie chcą się połączyć. Źródło

- dom.battery.enabled = false

- Właściciele witryn mogą śledzić stan baterii urządzenia. Źródło

- dom.event.clipboardevents.enabled = false

- Wyłącz, aby witryny mogły otrzymywać powiadomienia, jeśli kopiujesz, wklejasz lub wycinasz coś ze strony internetowej, a to pozwala im wiedzieć, która część strony została wybrana.

- geo.enabled = false

- Wyłącza geolokalizację.

- media.navigator.enabled = false

- Strony internetowe mogą śledzić stan mikrofonu i kamery urządzenia.

- network.cookie.cookieBehavior = 1

- Wyłącz pliki cookie

- 0 = Domyślnie akceptuj wszystkie pliki cookie

- 1 = Akceptuj tylko z witryny źródłowej (blokuj pliki cookie stron trzecich)

- 2 = Domyślnie blokuj wszystkie pliki cookie

- network.cookie.lifetimePolicy = 2

- pliki cookie są usuwane na koniec sesji

- 0 = Normalnie akceptuj pliki cookie

- 1 = Monituj o każde ciasteczko

- 2 = Akceptuj tylko dla bieżącej sesji

- 3 = Zaakceptuj przez N dni

- network.http.referer.trimmingPolicy = 2

- Wyślij tylko schemat, host i port w nagłówku strony odsyłającej

- 0 = Wyślij pełny adres URL w nagłówku strony odsyłającej

- 1 = Wyślij adres URL bez ciągu zapytania w nagłówku strony odsyłającej

- 2 = Wyślij tylko schemat, host i port w nagłówku strony odsyłającej

- network.http.referer.XOriginPolicy = 2

- Wysyłaj nagłówek odwołania tylko wtedy, gdy pełne nazwy hostów są zgodne. (Uwaga: jeśli zauważysz znaczące uszkodzenie, możesz spróbować 1 w połączeniu z poprawką XOriginTrimmingPolicy poniżej.) Źródło

- 0 = Wyślij referencję we wszystkich przypadkach

- 1 = Wyślij odnośnika do tych samych stron eTLD

- 2 = Wyślij polecenie tylko wtedy, gdy pełne nazwy hostów są zgodne

- network.http.referer.XOriginTrimmingPolicy = 2

- Podczas wysyłania odwołania do wielu źródeł, wysyłaj tylko schemat, host i port w nagłówku odnośnika dla żądań krzyżowania. Źródło

- 0 = Wyślij pełny adres URL w poleceniu

- 1 = Wyślij adres URL bez ciągu zapytania w Referer

- 2 = Wyślij tylko schemat, host i port w Referer

- webgl.disabled = true

- WebGL stanowi potencjalne zagrożenie bezpieczeństwa. Źródło

Powiązana informacja

- ffprofile.com – Pomaga utworzyć profil Firefox z ustawieniami domyślnymi, które lubisz.

- mozillazine.org – Preferencje związane z bezpieczeństwem i prywatnością.

- User.js Firefox – elementy hartujące – jest to plik konfiguracyjny user.js dla Mozilla Firefox, który ma zahartować ustawienia Firefoksa i zwiększyć jego bezpieczeństwo.

- Ustawienia prywatności – dodatek do przeglądarki Firefox umożliwiający łatwą zmianę wbudowanych ustawień prywatności za pomocą panelu paska narzędzi.

Dostawcy e-maili świadomi prywatności – brak podmiotów stowarzyszonych

Wszyscy dostawcy tu wymienieni działają poza USA i obsługują protokół SMTP TLS. Stół można sortować. Nigdy nie ufaj żadnej firmie ze swoją prywatnością, zawsze szyfruj.

Inny dostawca usług e-mail, który może Cię zainteresować

- Poczta powiernicza – Confidant Mail to system poczty e-mail nieszyfrowanej. Używa GNU Privacy Guard do szyfrowania i uwierzytelniania komunikacji oraz TLS 1.2 do szyfrowania transportu. Twój klucz prywatny pozostaje z tobą, a nie z serwerem poczty powierniczej. Zapewnia to znacznie większe bezpieczeństwo niż systemy poczty e-mail oparte na SMTP. Usługa Confidant Mail jest dostępna dla systemów Windows, macOS i Linux. https://www.confidantmail.org/

Hostuj własną usługę e-mail

Mail-in-a-Box pozwala przejąć całkowitą kontrolę nad pocztą elektroniczną, umożliwiając obsługę własnego serwera pocztowego. Aby skonfigurować Mail-in-a-Box, potrzebujesz serwera w chmurze z co najmniej 1 GB pamięci RAM z systemem Ubuntu 14.04 i własną nazwą domeny. Aby uzyskać więcej informacji odwiedź https://mailinabox.email/

Mail-in-a-Box pozwala przejąć całkowitą kontrolę nad pocztą elektroniczną, umożliwiając obsługę własnego serwera pocztowego. Aby skonfigurować Mail-in-a-Box, potrzebujesz serwera w chmurze z co najmniej 1 GB pamięci RAM z systemem Ubuntu 14.04 i własną nazwą domeny. Aby uzyskać więcej informacji odwiedź https://mailinabox.email/

Dodatkowe zasoby, które pomogą Ci zachować prywatność e-maila

- gpg4usb.org – darmowy, przenośny edytor tekstu o otwartym kodzie źródłowym, który umożliwia szyfrowanie i deszyfrowanie wiadomości tekstowych i plików.

- Koperta pocztowa – rozszerzenie przeglądarki dla Chrome i Firefox, które umożliwia użytkownikowi szyfrowanie wiadomości e-mail wysyłanych za pośrednictwem usług takich jak Gmail, poczta Yahoo i Outlook. Szyfruje wiadomości za pomocą OpenPGP.

- Enigmail – dodatek do Thunderbirda i SeaMonkey. Wykorzystuje OpenPGP do szyfrowania, deszyfrowania, podpisów cyfrowych i weryfikacji wiadomości e-mail.

- TorBirdy – rozszerzenie, które umożliwia użytkownikom Thunderbirda połączenie z siecią Tor.

- Email Privacy Tester – To narzędzie przeprowadza kilka testów, aby sprawdzić, czy Twój klient poczty e-mail zagraża Twojej prywatności.

Linki do artykułów na temat prywatności poczty e-mail

- Jeśli wiadomości e-mail są przechowywane w chmurze, mogą nie być tak prywatne, jak myślisz. Ustawa o ochronie łączności elektronicznej (ECPA), która kiedyś chroniła prywatność wiadomości e-mail przechowywanych na serwerach, nie nadążała za technologią. Adres e-mail przechowywany na serwerze przez ponad sześć miesięcy jest uważany za porzucony i rząd może go przeszukać. W tym artykule opisano, jak wpływa to na prywatność danych przechowywanych w chmurze.

- [Link do OpenMailBox się nie wyświetla]

- FBI przejmuje serwer progresywnego ISP – Aktualizacja konfiskaty FBI serwera od May First / People Link and Riseup.

- Dochodzenie policyjne powoduje naruszenie bezpieczeństwa serwera – Włoska policja pocztowa przeprowadziła dochodzenie w sprawie jednej skrzynki pocztowej w celu szpiegowania całej komunikacji prowadzonej przez serwer Autistici / Inventati.

Polecani klienci e-mailowi

Thunderbird

Thunderbird to darmowy klient poczty e-mail o otwartym kodzie źródłowym opracowany przez Mozilla Foundation. Obsługuje czat w czasie rzeczywistym, wyszukiwanie w sieci oraz opcję Nie śledź.

Thunderbird jest dostępny dla systemów operacyjnych Windows, macOS i Linux.

Claws Mail

Claws Mail to darmowy klient poczty e-mail oparty na GTK +. Użytkownicy mogą używać wtyczek do Claws Mail, aby czytać wiadomości RSS i Atom, załączniki PDF i wiele innych. Claws Mail jest dołączony do Gpg4win, aplikacji szyfrującej dla użytkowników systemu Windows.

Claws Mail jest dostępny dla systemów Windows, macOS, Linux, BSD, Solaris, Unix i innych.

Linki do artykułów na temat prywatności poczty e-mail

- Poczta K-9 – klient poczty e-mail typu open source dla systemu Android. Posiada wiele funkcji, w tym obsługę IMAP push, WebDAV i wiele tożsamości.

- GNU Privacy Guard – bezpłatne oprogramowanie open source oparte na OpenPGP. Umożliwia użytkownikom szyfrowanie i podpisywanie danych oraz wiadomości e-mail. Jest to narzędzie wiersza polecenia, które można zintegrować z kilkoma różnymi czytnikami poczty i graficznymi interfejsami użytkownika, aby ułatwić obsługę.

- MailPile – bezpłatna aplikacja typu open source, która działa jako klient poczty e-mail, wyszukiwarka i osobisty serwer poczty internetowej. Wykorzystuje OpenPGP do szyfrowania wiadomości e-mail i podpisów.

Alternatywy dla poczty elektronicznej

I2P-Bote

I2P-Bote to wtyczka do sieci I2P. Utrzymuje prywatność wiadomości e-mail, zapewniając automatyczne szyfrowanie i podpisy cyfrowe, a także przechowując wiadomości e-mail w rozproszonej tabeli skrótów zamiast na serwerze.

I2P-Bote to wtyczka do sieci I2P. Utrzymuje prywatność wiadomości e-mail, zapewniając automatyczne szyfrowanie i podpisy cyfrowe, a także przechowując wiadomości e-mail w rozproszonej tabeli skrótów zamiast na serwerze.

I2P jest dostępny dla systemów operacyjnych Windows, macOS, Linux, Debian i Android.

Bitmessage

Bitmessage to zdecentralizowany system komunikacji peer-to-peer, który upraszcza proces wysyłania zaszyfrowanych wiadomości e-mail, nie wymagając od użytkowników używania kluczy.

Bitmessage to zdecentralizowany system komunikacji peer-to-peer, który upraszcza proces wysyłania zaszyfrowanych wiadomości e-mail, nie wymagając od użytkowników używania kluczy.

Bitmessage jest darmowy, open source i jest dostępny dla systemów Windows, macOS i Linux.

RetroShare

Retroshare to bezpłatne oprogramowanie typu open source, które pozwala użytkownikowi tworzyć własną bezpieczną, anonimową i zdecentralizowaną sieć. Możesz go używać do łączenia się tylko z osobami, które znasz i którym ufasz.

Retroshare to bezpłatne oprogramowanie typu open source, które pozwala użytkownikowi tworzyć własną bezpieczną, anonimową i zdecentralizowaną sieć. Możesz go używać do łączenia się tylko z osobami, które znasz i którym ufasz.

RetroShare może być używane do forów, wiadomości i VoIP. RetroShare jest dostępny dla systemów Windows, macOS i Linux.

Wyszukiwarki szanujące Twoją prywatność

Aby zmaksymalizować prywatność podczas przeszukiwania Internetu, wybierz jedną z wymienionych tutaj wyszukiwarek.

Searx

Searx to silnik metasearch. Po wpisaniu zapytania w polu wyszukiwania i naciśnięciu klawisza return wyniki będą kombinacją wyników z kilku wyszukiwarek. Searx chroni Twoją prywatność, nie gromadząc ani nie przechowując informacji o Tobie ani Twoich wyszukiwaniach.

Searx to silnik metasearch. Po wpisaniu zapytania w polu wyszukiwania i naciśnięciu klawisza return wyniki będą kombinacją wyników z kilku wyszukiwarek. Searx chroni Twoją prywatność, nie gromadząc ani nie przechowując informacji o Tobie ani Twoich wyszukiwaniach.

Strona startowa

StartPage zapewnia wyniki wyszukiwania z Google i jednocześnie chroni Twoją prywatność. Aby chronić Twoją prywatność, nie rejestrują Twojego adresu IP, nie zbierają danych osobowych o Tobie i nie umieszczają identyfikujących plików cookie w przeglądarce. Każdy wynik wyszukiwania ma opcję proxy, która umożliwia anonimowe odwiedzanie stron internetowych.

StartPage zapewnia wyniki wyszukiwania z Google i jednocześnie chroni Twoją prywatność. Aby chronić Twoją prywatność, nie rejestrują Twojego adresu IP, nie zbierają danych osobowych o Tobie i nie umieszczają identyfikujących plików cookie w przeglądarce. Każdy wynik wyszukiwania ma opcję proxy, która umożliwia anonimowe odwiedzanie stron internetowych.

DuckDuckGo

DuckDuckGo to wyszukiwarka, która korzysta z ponad czterystu źródeł, aby zapewnić najlepszą odpowiedź na twoje pytania. Podczas wyszukiwania za pomocą DuckDuckGo Twoje dane osobowe nie są przechowywane i nigdy nie są śledzone.

DuckDuckGo to wyszukiwarka, która korzysta z ponad czterystu źródeł, aby zapewnić najlepszą odpowiedź na twoje pytania. Podczas wyszukiwania za pomocą DuckDuckGo Twoje dane osobowe nie są przechowywane i nigdy nie są śledzone.

Rozszerzenie dla Firefoksa, które chroni prywatność

- Poprawka linku wyszukiwania Google – dodatek typu open source, który uniemożliwia Google i Yandex zmianę adresów URL wyników wyszukiwania po ich kliknięciu. Wyłączając to zachowanie, ten dodatek zapobiega również śledzeniu kliknięć przez te wyszukiwarki. Poprawka linku do wyszukiwania Google jest dostępna dla przeglądarek Firefox, Chrome i Opera. (Otwarte źródło)

Inne wyszukiwarki z funkcjami prywatności

- Qwant – Qwant to wyszukiwarka z siedzibą we Francji. Qwant chroni prywatność użytkowników, szyfrując ich zapytania i nie śledząc ich ani nie rejestrując ich wyszukiwań.

- MetaGer – MetaGer to wyszukiwarka typu open source z siedzibą w Niemczech. Aby chronić prywatność swoich użytkowników, MetaGer nie zapisuje adresów IP, nie śledzi użytkowników, szyfruje transmisję danych i oferuje serwer proxy, dzięki czemu wyniki wyszukiwania można wyświetlać anonimowo.

- ixquick.eu – ixquick.eu to silnik metasearch, który wyklucza wyniki z Google i Yahoo. Obsługuje go ta sama firma, która prowadzi Startpage.com. Oferuje wyniki przez proxy i nie rejestruje informacji o tobie ani nie umieszcza plików cookie w przeglądarce.

Komunikatory internetowe z szyfrowaniem

Jeśli używasz WhatsApp, Viber, LINE, Telegra lub Threema lub podobnej aplikacji do komunikacji błyskawicznej, powinieneś przełączyć się na usługę szyfrowaną, taką jak te wymienione tutaj, aby chronić swoją prywatność.

Sygnał

Signal to darmowa aplikacja typu open source, która pozwala wysyłać wiadomości grupowe, tekstowe, głosowe, wideo, dokumentowe i graficzne w dowolne miejsce na świecie. Wiadomości i połączenia wysyłane za pomocą Signal są szyfrowane od końca do końca. Możesz również ustawić, aby wiadomości znikały w wybranym czasie.

Signal to darmowa aplikacja typu open source, która pozwala wysyłać wiadomości grupowe, tekstowe, głosowe, wideo, dokumentowe i graficzne w dowolne miejsce na świecie. Wiadomości i połączenia wysyłane za pomocą Signal są szyfrowane od końca do końca. Możesz również ustawić, aby wiadomości znikały w wybranym czasie.

Signal jest dostępny dla systemów Android, iOS, Windows, macOS i Linux opartych na Debianie.

Drut

Wire to aplikacja do przesyłania wiadomości oparta na Szwajcarii. Możesz używać Wire do czatu, połączeń telefonicznych, zdjęć, muzyki, wideo i zdjęć. Wszystko przesyłane przez drut jest szyfrowane od końca do końca. Jedno słowo ostrzeżenia: Wire będzie przechowywać listę wszystkich osób, z którymi się kontaktujesz, dopóki nie usuniesz konta. Drut jest bezpłatny do użytku osobistego.

Wire to aplikacja do przesyłania wiadomości oparta na Szwajcarii. Możesz używać Wire do czatu, połączeń telefonicznych, zdjęć, muzyki, wideo i zdjęć. Wszystko przesyłane przez drut jest szyfrowane od końca do końca. Jedno słowo ostrzeżenia: Wire będzie przechowywać listę wszystkich osób, z którymi się kontaktujesz, dopóki nie usuniesz konta. Drut jest bezpłatny do użytku osobistego.

Wire jest dostępny dla systemów Android, iOS, Windows, macOS, Linux i przeglądarek internetowych (Chrome, Firefox, Edge i Opera).

Rykoszet

Ricochet to darmowa usługa przesyłania wiadomości typu open source, która działa w sieci Tor. Każda wiadomość wysyłana przez Ricochet jest anonimowa i szyfrowana od początku do końca.

Ricochet to darmowa usługa przesyłania wiadomości typu open source, która działa w sieci Tor. Każda wiadomość wysyłana przez Ricochet jest anonimowa i szyfrowana od początku do końca.

Rykoszet jest dostępny dla systemów Windows, Mac i Linux.

Inne usługi wiadomości błyskawicznych z funkcjami prywatności

ChatSecure

bezpłatna aplikacja do przesyłania wiadomości typu open source na iOS. Oferuje kompleksowe szyfrowanie za pośrednictwem OMEMO i OTR przez XMPP.

bezpłatna aplikacja do przesyłania wiadomości typu open source na iOS. Oferuje kompleksowe szyfrowanie za pośrednictwem OMEMO i OTR przez XMPP.

Cryptocat

darmowa aplikacja typu open source, która używa do szyfrowania protokołu OMEMO. Cryptocat jest dostępny dla systemów Windows, macOS i Linux.

darmowa aplikacja typu open source, która używa do szyfrowania protokołu OMEMO. Cryptocat jest dostępny dla systemów Windows, macOS i Linux.

Kontalk

Kontalk to aplikacja do przesyłania wiadomości typu open source, która działa w rozproszonej sieci obsługiwanej przez wolontariuszy. Używa XMPP do szyfrowania komunikacji klient-serwer i serwer-serwer. Kontalk jest dostępny dla systemów Android, macOS, Linux i Windows.

Kontalk to aplikacja do przesyłania wiadomości typu open source, która działa w rozproszonej sieci obsługiwanej przez wolontariuszy. Używa XMPP do szyfrowania komunikacji klient-serwer i serwer-serwer. Kontalk jest dostępny dla systemów Android, macOS, Linux i Windows.

Dodatkowe informacje na temat szyfrowanych komunikatorów internetowych

- Ricochet przechodzi profesjonalny audyt bezpieczeństwa i pokazuje, że poważnie podchodzą do kwestii bezpieczeństwa.

- Jak komunikować się online bez oglądania lub śledzenia.

- Link do pobrania aplikacji Signal APK, jeśli jesteś zaawansowanym użytkownikiem o specjalnych potrzebach. Niezalecane dla zwykłych użytkowników.

- Wire przechowuje listę wszystkich kontaktów klientów, dopóki konto klienta nie zostanie usunięte.

- Audyt pokazuje, że aplikacja do przesyłania wiadomości Telegram nie jest bezpieczna dla IND-CCA.

- Redditowy wątek dyskusyjny na temat Telegramu i tego, czy tak naprawdę jest prywatny, jak w reklamie.

Komunikatory wideo i głosowe z szyfrowaniem

Jeśli jesteś użytkownikiem Skype, Viber lub Google Hangouts, powinieneś przełączyć się na usługę szyfrowaną, taką jak te wymienione tutaj, aby chronić swoją prywatność.

Sygnał

Signal to darmowa aplikacja typu open source, która pozwala wysyłać wiadomości grupowe, tekstowe, głosowe, wideo, dokumentowe i graficzne w dowolne miejsce na świecie. Wiadomości wysyłane z Signal są szyfrowane od końca do końca. Możesz również ustawić, aby wiadomości znikały w wybranym czasie.

Signal to darmowa aplikacja typu open source, która pozwala wysyłać wiadomości grupowe, tekstowe, głosowe, wideo, dokumentowe i graficzne w dowolne miejsce na świecie. Wiadomości wysyłane z Signal są szyfrowane od końca do końca. Możesz również ustawić, aby wiadomości znikały w wybranym czasie.

Signal jest dostępny dla systemów Android, iOS, Windows, macOS i Linux opartych na Debianie.

Drut

Wire to aplikacja do przesyłania wiadomości oparta na Szwajcarii. Możesz używać Wire do czatu, połączeń telefonicznych, zdjęć, muzyki, wideo i zdjęć. Wszystko przesyłane przez drut jest szyfrowane od końca do końca. Jedno słowo ostrzeżenia: Wire będzie przechowywać listę wszystkich osób, z którymi się kontaktujesz, dopóki nie usuniesz konta. Drut jest bezpłatny do użytku osobistego.

Wire to aplikacja do przesyłania wiadomości oparta na Szwajcarii. Możesz używać Wire do czatu, połączeń telefonicznych, zdjęć, muzyki, wideo i zdjęć. Wszystko przesyłane przez drut jest szyfrowane od końca do końca. Jedno słowo ostrzeżenia: Wire będzie przechowywać listę wszystkich osób, z którymi się kontaktujesz, dopóki nie usuniesz konta. Drut jest bezpłatny do użytku osobistego.

Wire jest dostępny dla Androida, iOS, Windows, macOS, Linux i Internetu.

Linphone

Linphone to aplikacja VoIP typu open source, która wykorzystuje protokół SIP do połączeń głosowych i wideo, wiadomości błyskawicznych i udostępniania plików. Linphone oferuje kompleksowe szyfrowanie za pomocą zRTP, TLS i SRTP.

Linphone to aplikacja VoIP typu open source, która wykorzystuje protokół SIP do połączeń głosowych i wideo, wiadomości błyskawicznych i udostępniania plików. Linphone oferuje kompleksowe szyfrowanie za pomocą zRTP, TLS i SRTP.

Linphone jest dostępny dla systemów Android, iOS, Windows10 mobile, macOS, Windows na komputery stacjonarne i Linux.

Inne usługi wiadomości wideo i głosowych z funkcjami prywatności

Jitsi

zestaw bezpłatnych i otwartych aplikacji stworzonych do bezpiecznego prowadzenia wideokonferencji online. Jitsi na komputery oferuje czat, udostępnianie pulpitu, przesyłanie plików i obsługę wiadomości błyskawicznych.

Tox

darmowa, otwarta, rozproszona, peer-to-peer aplikacja do przesyłania wiadomości głosowych i wideo, oferująca kompleksowe szyfrowanie. Tox jest dostępny dla systemów Windows, macOS, Linux, iOS, Android i FreeBSD.

Pierścień

darmowa, rozproszona aplikacja do obsługi wideo, głosu i komunikatorów internetowych, która oferuje szyfrowanie. Pierścień jest dostępny dla systemów Linux, Windows, macOS i Android.

Artykuły i linki z dodatkowymi informacjami na temat szyfrowanych komunikatorów głosowych i wideo

- Link do pobrania aplikacji Signal APK, jeśli jesteś zaawansowanym użytkownikiem o specjalnych potrzebach. Niezalecane dla zwykłych użytkowników.

- Wire przechowuje listę wszystkich kontaktów klientów, dopóki konto klienta nie zostanie usunięte.

Usługi udostępniania plików z funkcjami prywatności

OnionShare

OnionShare to darmowa aplikacja typu open source do udostępniania plików dowolnej wielkości. Umożliwia użytkownikom anonimowe i bezpieczne udostępnianie plików za pośrednictwem usługi cebulowej Tor. Generuje tajny adres URL, do którego odbiorca musi pobrać plik.

OnionShare to darmowa aplikacja typu open source do udostępniania plików dowolnej wielkości. Umożliwia użytkownikom anonimowe i bezpieczne udostępnianie plików za pośrednictwem usługi cebulowej Tor. Generuje tajny adres URL, do którego odbiorca musi pobrać plik.

OnionShare jest dostępny dla systemów Windows, MacOS i Linux.

Magiczny tunel czasoprzestrzenny

Magic Wormhole to narzędzie do udostępniania plików z wiersza poleceń. Został zaprojektowany, aby uniknąć złożoności innych zaszyfrowanych systemów udostępniania plików. Chroni prywatność użytkowników poprzez PAKE (wymiana kluczy uwierzytelnionych hasłem).

Magic Wormhole to narzędzie do udostępniania plików z wiersza poleceń. Został zaprojektowany, aby uniknąć złożoności innych zaszyfrowanych systemów udostępniania plików. Chroni prywatność użytkowników poprzez PAKE (wymiana kluczy uwierzytelnionych hasłem).

Usługi przechowywania w chmurze z funkcjami prywatności

Jeśli używasz Dropbox, Dysku Google, Microsoft OneDrive, Apple iCloud lub podobnej usługi do przechowywania danych w chmurze, powinieneś przełączyć się na usługę, która chroni Twoją prywatność, jak te wymienione tutaj.

Seafile

Seafile to aplikacja do przechowywania plików, która oferuje wbudowane szyfrowanie i synchronizację plików. Użytkownicy mogą dostarczyć własny serwer lub skorzystać z usługi chmurowej Seafile do przechowywania plików. Wersja Community Edition przeznaczona dla użytkowników udostępniających własne serwery jest bezpłatna. Wersja Pro, przeznaczona dla klientów, których pliki są hostowane przez usługę chmurową Seafile, jest bezpłatna dla maksymalnie 3 użytkowników. Zarówno wersja Community, jak i wersja Pro zapewniają uwierzytelnianie dwuskładnikowe. Wersja Pro Edition oferuje także zdalne czyszczenie, dziennik audytu i integrację antywirusa.

Seafile to aplikacja do przechowywania plików, która oferuje wbudowane szyfrowanie i synchronizację plików. Użytkownicy mogą dostarczyć własny serwer lub skorzystać z usługi chmurowej Seafile do przechowywania plików. Wersja Community Edition przeznaczona dla użytkowników udostępniających własne serwery jest bezpłatna. Wersja Pro, przeznaczona dla klientów, których pliki są hostowane przez usługę chmurową Seafile, jest bezpłatna dla maksymalnie 3 użytkowników. Zarówno wersja Community, jak i wersja Pro zapewniają uwierzytelnianie dwuskładnikowe. Wersja Pro Edition oferuje także zdalne czyszczenie, dziennik audytu i integrację antywirusa.

Oprogramowanie klienckie jest dostępne dla systemów Windows, macOS, Linux, iOS i Android.

Oprogramowanie serwera jest dostępne dla systemów Linux, Raspberry Pi i Windows.

NextCloud

NextCloud to aplikacja do przechowywania plików, która pozwala użytkownikom bezpiecznie przechowywać dane w domu, na wybranym serwerze lub u jednego z dostawców usług NextCloud. NextCloud jest darmowym i otwartym oprogramowaniem.

NextCloud to aplikacja do przechowywania plików, która pozwala użytkownikom bezpiecznie przechowywać dane w domu, na wybranym serwerze lub u jednego z dostawców usług NextCloud. NextCloud jest darmowym i otwartym oprogramowaniem.

NextCloud jest dostępny dla systemów Windows, macOS, Linux, Android, iOS i Windows Mobile.

Najmniejszy autorytet S4

Least Authority oferuje usługę przechowywania w chmurze o nazwie S4 (Simple Secure Storage Service) dla klientów indywidualnych. S4 zapewnia szyfrowanie po stronie klienta dla przechowywanych plików. Dostęp do danych można uzyskać za pomocą Gridsync (graficzny interfejs użytkownika) lub interfejsu wiersza poleceń. Usługa kosztuje 25 USD miesięcznie.

Least Authority oferuje usługę przechowywania w chmurze o nazwie S4 (Simple Secure Storage Service) dla klientów indywidualnych. S4 zapewnia szyfrowanie po stronie klienta dla przechowywanych plików. Dostęp do danych można uzyskać za pomocą Gridsync (graficzny interfejs użytkownika) lub interfejsu wiersza poleceń. Usługa kosztuje 25 USD miesięcznie.

Gridsync jest dostępny dla systemów MacOS, Linux i Windows.

Kolejna usługa przechowywania w chmurze do rozważenia

- Muonium – Muonium to darmowy dostawca pamięci masowej w chmurze typu open source, który zapewnia anonimowość i kompleksowe szyfrowanie plików.

Dodatkowe informacje

- Cryptomator – prosta, bezpłatna aplikacja do przechowywania plików typu open source, która umożliwia szyfrowanie zawartości i nazw plików za pomocą AES. Dostępne dla systemów Windows, macOS, Linux, Android i iOS

- Najlepsze plany NBN – chociaż nieco niepowiązane, jest to przewodnik po najlepszych dostawcach NBN w Australii. Porównałem je według funkcji prędkości i prywatności, ponieważ niektórzy dostawcy usług internetowych aktywnie sprzedają dane klientów.

Aplikacje, które pozwalają hostować własny serwer w chmurze

Jeśli korzystasz z Dropbox, Dysku Google, Microsoft OneDrive, Apple iCloud lub podobnej usługi i chcesz samodzielnie hostować serwer w chmurze, zapoznaj się z tymi opcjami.

Seafile

Seafile to aplikacja do przechowywania plików, która oferuje wbudowane szyfrowanie i synchronizację plików. Użytkownicy mogą dostarczyć własny serwer lub skorzystać z usługi chmurowej Seafile do przechowywania plików. Wersja Community Edition przeznaczona dla użytkowników udostępniających własne serwery jest bezpłatna. Wersja Pro, przeznaczona dla klientów, których pliki są hostowane przez usługę chmurową Seafile, jest bezpłatna dla maksymalnie 3 użytkowników. Zarówno wersja Community, jak i wersja Pro zapewniają uwierzytelnianie dwuskładnikowe. Wersja Pro Edition oferuje także zdalne czyszczenie, dziennik audytu i integrację antywirusa.

Seafile to aplikacja do przechowywania plików, która oferuje wbudowane szyfrowanie i synchronizację plików. Użytkownicy mogą dostarczyć własny serwer lub skorzystać z usługi chmurowej Seafile do przechowywania plików. Wersja Community Edition przeznaczona dla użytkowników udostępniających własne serwery jest bezpłatna. Wersja Pro, przeznaczona dla klientów, których pliki są hostowane przez usługę chmurową Seafile, jest bezpłatna dla maksymalnie 3 użytkowników. Zarówno wersja Community, jak i wersja Pro zapewniają uwierzytelnianie dwuskładnikowe. Wersja Pro Edition oferuje także zdalne czyszczenie, dziennik audytu i integrację antywirusa.

Oprogramowanie klienckie jest dostępne dla systemów Windows, MacOS, Linux, iOS i Android.

Oprogramowanie serwera jest dostępne dla systemów Linux, Raspberry Pi i Windows.

Pydio

Pydio to aplikacja do udostępniania plików typu open source dla firm. Dostęp do plików można uzyskać przez interfejs sieciowy, komputer stacjonarny lub urządzenie mobilne. Można go wdrożyć na serwerze zlokalizowanym w siedzibie firmy lub w prywatnej chmurze. Pydio ma różne ustawienia zabezpieczeń, które można dostosować do polityki prywatności firmy, która z niej korzysta.

Pydio to aplikacja do udostępniania plików typu open source dla firm. Dostęp do plików można uzyskać przez interfejs sieciowy, komputer stacjonarny lub urządzenie mobilne. Można go wdrożyć na serwerze zlokalizowanym w siedzibie firmy lub w prywatnej chmurze. Pydio ma różne ustawienia zabezpieczeń, które można dostosować do polityki prywatności firmy, która z niej korzysta.

Dostępne dla systemów Windows, MacOS, Linux, Android, iOS lub przez Internet.

Tahoe-LAFS

LAFS to skrót od Least-Authority File Store. Tahoe-LAFS to system pamięci masowej w chmurze, który jest darmowy i open source. Działa poprzez szyfrowanie komunikacji i rozpowszechnianie ich na kilku serwerach. LAFS jest systemem używanym przez Least Authority S4.

LAFS to skrót od Least-Authority File Store. Tahoe-LAFS to system pamięci masowej w chmurze, który jest darmowy i open source. Działa poprzez szyfrowanie komunikacji i rozpowszechnianie ich na kilku serwerach. LAFS jest systemem używanym przez Least Authority S4.

Dostępne dla Windows, MacOS i Linux.

Dodatkowe informacje

- NextCloud – NextCloud to aplikacja do przechowywania plików, która pozwala użytkownikom bezpiecznie przechowywać dane w domu, na wybranym serwerze lub u jednego z dostawców usług NextCloud. NextCloud jest darmowym i otwartym oprogramowaniem.

- Muonium – Muonium to darmowy dostawca pamięci masowej w chmurze typu open source, który zapewnia anonimowość i kompleksowe szyfrowanie plików.

- Recenzje hostingu – Przyjrzeliśmy się najlepszym firmom hostingowym i porównaliśmy je pod względem szybkości i bezpieczeństwa.

Aplikacje do synchronizacji plików z funkcjami prywatności

Sparkle Share

Sparkle Share to darmowa i otwarta aplikacja do synchronizacji plików. Oferuje szyfrowanie zarówno po stronie klienta, jak i serwera.

Sparkle Share to darmowa i otwarta aplikacja do synchronizacji plików. Oferuje szyfrowanie zarówno po stronie klienta, jak i serwera.

Dostępne dla Windows, MacOS i Linux

Syncany

Syncany to aplikacja do przechowywania i udostępniania plików w chmurze typu open source, która synchronizuje pliki z dowolnym rodzajem pamięci. Twoje pliki są szyfrowane przed ich przesłaniem. Syncany nie jest aktywnie utrzymywane.

Syncany to aplikacja do przechowywania i udostępniania plików w chmurze typu open source, która synchronizuje pliki z dowolnym rodzajem pamięci. Twoje pliki są szyfrowane przed ich przesłaniem. Syncany nie jest aktywnie utrzymywane.

Dostępne dla MacOS, Windows i Linux

Synchronizacja

Syncthing to bezpłatna i otwarta aplikacja do zdecentralizowanego udostępniania plików, która umożliwia przechowywanie danych w dowolnym miejscu. Chroni twoją prywatność, szyfrując całą komunikację z TLS. Żaden serwer centralny nigdy nie jest zaangażowany w transport lub synchronizację danych.

Syncthing to bezpłatna i otwarta aplikacja do zdecentralizowanego udostępniania plików, która umożliwia przechowywanie danych w dowolnym miejscu. Chroni twoją prywatność, szyfrując całą komunikację z TLS. Żaden serwer centralny nigdy nie jest zaangażowany w transport lub synchronizację danych.

Dostępne dla Mac OS X, Windows, Linux, FreeBSD, Solaris i OpenBSD

Inne aplikacje serwera Cloud z funkcjami prywatności

- git-annex – git-annex to aplikacja wiersza poleceń, która pozwala synchronizować pliki z git. Jeśli nie masz komfortu korzystania z wiersza poleceń, możesz użyć asystenta git-annex, który jest dołączony do pakietu git-annex.

Aplikacje do zarządzania hasłami

Jeśli obecnie używasz 1Password, LastPass, Roboform lub iCloud Keychain do zarządzania hasłami, zalecamy poszukiwanie bezpieczniejszej alternatywy tutaj.

Hasło główne

Master Password to darmowa aplikacja typu open source, która działa poprzez algorytmiczne generowanie haseł według potrzeb. Twoja prywatność jest chroniona dzięki temu rozwiązaniu, ponieważ wygenerowane hasła nie są zapisywane na twoim urządzeniu i nie są przesyłane przez sieć.

Master Password to darmowa aplikacja typu open source, która działa poprzez algorytmiczne generowanie haseł według potrzeb. Twoja prywatność jest chroniona dzięki temu rozwiązaniu, ponieważ wygenerowane hasła nie są zapisywane na twoim urządzeniu i nie są przesyłane przez sieć.

Hasło główne jest dostępne dla systemów iOS, MacOS, Android, Windows, Linux i Internetu.

KeePass / KeePassX

KeePass to darmowy menedżer haseł o otwartym kodzie źródłowym, zaprojektowany z myślą o łatwości użytkowania. Dzięki KeePass hasła są przechowywane w zaszyfrowanej bazie danych, która jest zabezpieczona kluczem głównym lub plikiem kluczy. Bazy danych są szyfrowane za pomocą AES i Twofish. Odwiedź te linki, aby uzyskać więcej informacji na temat [KeePassX] (obecnie nieobsługiwany) i [KeePassXC]

KeePass to darmowy menedżer haseł o otwartym kodzie źródłowym, zaprojektowany z myślą o łatwości użytkowania. Dzięki KeePass hasła są przechowywane w zaszyfrowanej bazie danych, która jest zabezpieczona kluczem głównym lub plikiem kluczy. Bazy danych są szyfrowane za pomocą AES i Twofish. Odwiedź te linki, aby uzyskać więcej informacji na temat [KeePassX] (obecnie nieobsługiwany) i [KeePassXC]

Dostępne dla systemów Windows, MacOS, Linux, Android i BSD

LessPass

LessPass to darmowa aplikacja typu open source, która została opracowana w celu ułatwienia zarządzania hasłami. LessPass działa na podstawie obliczania haseł zamiast ich generowania i przechowywania. Nigdy nie przechowuje haseł w bazie danych i nie musi synchronizować się z urządzeniem, aby działać. Wykorzystuje PBKDF2 i sha-256.

LessPass to darmowa aplikacja typu open source, która została opracowana w celu ułatwienia zarządzania hasłami. LessPass działa na podstawie obliczania haseł zamiast ich generowania i przechowywania. Nigdy nie przechowuje haseł w bazie danych i nie musi synchronizować się z urządzeniem, aby działać. Wykorzystuje PBKDF2 i sha-256.

Dostępne dla systemów Windows, MacOS, Linux, Android, Firefox i Chrome.

Inne aplikacje do zarządzania hasłami

- Bezpieczny generator haseł – Narzędzie online, które generuje silne i losowe hasła. Generowanie hasła odbywa się w przeglądarce.

- SuperGenPass – darmowy generator haseł typu open source działający w przeglądarce. Przekształca Twoje hasło główne w unikalne hasło dla każdej odwiedzanej witryny. Twoje hasła nigdy nie są przechowywane ani przesyłane.

- Hasło bezpieczne – bezpłatna, otwarta aplikacja haseł, która pozwala zarządzać istniejącymi hasłami i generować nowe hasła zgodnie z własnymi zasadami. Dzięki Password Safe przechowujesz hasła w jednej lub kilku zaszyfrowanych bazach danych. Zaprojektowany z miłością przez eksperta ds. Bezpieczeństwa Bruce’a Schneiera, zdecydowanie zalecamy używanie PW Safe, jeśli chcesz wesprzeć ruch narzędzi ochrony prywatności open source.

Dodatkowe informacje o generowaniu hasła

- John Oliver z Late Week Tonight i Edward Snowden omawiają hasła (Youtube).

Przepisy międzynarodowe dotyczące ujawniania kluczowych informacji

Linki związane z kluczowymi przepisami dotyczącymi ujawniania informacji

Przepisy dotyczące ujawniania kluczy określają warunki, na jakich dana osoba jest zmuszona do przekazania kluczy szyfrujących urzędnikom organów ścigania. Przepisy różnią się w poszczególnych krajach, ale większość krajów wymaga nakazu. Steganografia i metody szyfrowania danych, które zapewniają wiarygodną zaprzeczalność, to dwa sposoby, w jakie ludzie mogą się bronić przed kluczowymi przepisami dotyczącymi ujawniania informacji.

Steganografia odnosi się do ukrywania jednej wiadomości, obrazu lub pliku w innej wiadomości, obrazie lub pliku. Na potrzeby naszego kontekstu ukryta wiadomość to zazwyczaj taka, która zawiera zaszyfrowane informacje. Aby zapewnić wiarygodną zaprzeczenie, ukryta wiadomość musiałaby zostać zaszyfrowana w taki sposób, aby przeciwnik nie był w stanie udowodnić, że ukryta wiadomość istnieje.

Narody, które mają kluczowe przepisy dotyczące ujawniania informacji

- Antigua i Barbuda

- Australia

- Kanada

- Francja

- Indie

- Norwegia

- Afryka Południowa

- Zjednoczone Królestwo

Narody, w których mogą obowiązywać lub mogą nie obowiązywać kluczowe przepisy dotyczące ujawniania informacji

- Belgia *

- Finlandia *

- Nowa Zelandia (niejasne)

- Szwecja (proponowane)

- Holandia *

- Stany Zjednoczone (patrz powiązane informacje)

Narody, w których nie obowiązują przepisy dotyczące ujawniania kluczowych informacji

- Republika Czeska

- Polska

* jeśli osoba inna niż podejrzany lub rodzina podejrzanego wie, jak uzyskać dostęp do systemu, może być wymagane podzielenie się tym, co on lub ona wie.

Łącza do dodatkowych usług szyfrowania plików

- Dogłębne spojrzenie na kluczowe przepisy dotyczące ujawniania informacji z Wikipedii.

- Odpowiedzi na pytanie dotyczące kluczowych przepisów dotyczących ujawniania informacji w Law Stack Exchange.

- Maria Hoffman, starszy prokurator w Electronic Frontier Foundation, mówi o kluczowych przepisach dotyczących ujawniania informacji i wymuszonym deszyfrowaniu w DEFCON 20.

Aplikacje do szyfrowania plików

Jeśli obecnie nie szyfrujesz dysku twardego, rekordów e-mail lub archiwów plików, zalecamy skorzystanie z jednej z tych aplikacji do szyfrowania.

Łącza do dodatkowych usług szyfrowania plików

- Cryptomator – prosta, bezpłatna aplikacja do przechowywania plików typu open source, która umożliwia szyfrowanie zawartości i nazw plików za pomocą AES.

- miniLock – skontrolowany, sprawdzony przez siebie dodatek do szyfrowania plików dla Google Chrome i Chromium.

- AES Crypt – aplikacja do szyfrowania plików oparta na Advanced Encryption Standard. Jest prosty w użyciu, a po instalacji wymaga jedynie kliknięcia pliku i wprowadzenia hasła. Dostępne dla systemów Windows, Mac, Linux i Android.

- DiskCryptor – aplikacja do szyfrowania plików typu open source, której można użyć do szyfrowania niektórych lub wszystkich partycji dysku na dysku. Obsługuje AES, Twofish i Serpent. Działa w systemie Windows.

VeraCrypt

VeraCrypt to darmowa aplikacja typu open source oparta na TrueCrypt 7.1a. Może tworzyć wirtualny zaszyfrowany dysk, może szyfrować partycję lub urządzenie magazynujące, działa w czasie rzeczywistym i ma na celu zapewnić wiarygodną zaprzeczalność.

VeraCrypt to darmowa aplikacja typu open source oparta na TrueCrypt 7.1a. Może tworzyć wirtualny zaszyfrowany dysk, może szyfrować partycję lub urządzenie magazynujące, działa w czasie rzeczywistym i ma na celu zapewnić wiarygodną zaprzeczalność.

Dostępne dla Windows, MacOS i Linux.

GNU Privacy Guard

Darmowe oprogramowanie open source oparte na OpenPGP. Może być używany jako narzędzie wiersza poleceń lub może być używany z aplikacjami frontonu. Szyfruje i podpisuje dane oraz komunikację e-mail.

Darmowe oprogramowanie open source oparte na OpenPGP. Może być używany jako narzędzie wiersza poleceń lub może być używany z aplikacjami frontonu. Szyfruje i podpisuje dane oraz komunikację e-mail.

Dostępne dla systemów Windows, Vista i Linux.

PeaZip

PeaZip to bezpłatne narzędzie typu open source do zarządzania plikami i tworzenia archiwów plików. Obsługuje ponad 180 różnych formatów plików. PeaZip oferuje kilka metod zabezpieczania danych, w tym szyfrowanie przy użyciu AES, Twofish lub Serpent, szyfrowanego menedżera haseł, uwierzytelnianie dwuskładnikowe (opcjonalne, niewymagane) oraz bezpieczne narzędzia do usuwania i mieszania plików.

PeaZip to bezpłatne narzędzie typu open source do zarządzania plikami i tworzenia archiwów plików. Obsługuje ponad 180 różnych formatów plików. PeaZip oferuje kilka metod zabezpieczania danych, w tym szyfrowanie przy użyciu AES, Twofish lub Serpent, szyfrowanego menedżera haseł, uwierzytelnianie dwuskładnikowe (opcjonalne, niewymagane) oraz bezpieczne narzędzia do usuwania i mieszania plików.

Dostępne dla systemów Windows, MacOS, Android i Debian.

Sieci poza siecią Surface

Jeśli chcesz uzyskać dostęp do treści w ciemnej sieci, przejrzyj informacje w tej sekcji.

Projekt Tor

Sieć Tor umożliwia użytkownikom omijanie sieci Surface przez sieć serwerów obsługiwanych przez wolontariuszy. Tor rozdziela twoją komunikację między kilka połączeń przekaźnikowych, aby chronić twoją tożsamość.

Sieć Tor umożliwia użytkownikom omijanie sieci Surface przez sieć serwerów obsługiwanych przez wolontariuszy. Tor rozdziela twoją komunikację między kilka połączeń przekaźnikowych, aby chronić twoją tożsamość.

Dostępne dla systemów Windows, Mac, Linux, iOS, Android i OpenBSD

Sieć I2P

Sieć I2P to sieć nakładkowa, która pozwala użytkownikom komunikować się anonimowo. Wszelka komunikacja z siecią jest szyfrowana od końca do końca. I2P obsługuje pocztę e-mail, przeglądanie stron internetowych, hosting witryn internetowych, wiadomości błyskawiczne, blogowanie, fora i przechowywanie plików.

Sieć I2P to sieć nakładkowa, która pozwala użytkownikom komunikować się anonimowo. Wszelka komunikacja z siecią jest szyfrowana od końca do końca. I2P obsługuje pocztę e-mail, przeglądanie stron internetowych, hosting witryn internetowych, wiadomości błyskawiczne, blogowanie, fora i przechowywanie plików.

Dostępne dla Windows, MacOS, Linux, Android

Projekt Freenet

Freenet to zdecentralizowana, rozproszona sieć. Pliki i komunikacja są szyfrowane, a węzły anonimizowane w Freenet. Użytkownicy mogą udostępniać pliki, publikować strony internetowe i rozmawiać na forach.

Freenet to zdecentralizowana, rozproszona sieć. Pliki i komunikacja są szyfrowane, a węzły anonimizowane w Freenet. Użytkownicy mogą udostępniać pliki, publikować strony internetowe i rozmawiać na forach.

Dostępne dla Windows, MacOS i Linux

Łącza do dodatkowych sieci poza siecią Surface

- ZeroNet – Sieć peer to peer korzystająca z sieci BitTorrent i kryptografii Bitcoin.

- Retroshare – bezpłatne oprogramowanie typu open source, które pozwala użytkownikowi stworzyć bezpieczną, anonimową i zdecentralizowaną sieć do wysyłania zaszyfrowanej komunikacji.

- GNUnet – pakiet narzędzi i aplikacji do tworzenia zdecentralizowanych aplikacji chroniących prywatność.

- IPFS – system dystrybucji plików peer-to-peer. Celem IPFS jest zastąpienie HTTP i sprawienie, aby Internet był bardziej wydajny i opłacalny. [Link do ostrzeżenia o prywatności].

Sieci poza siecią Surface

Jeśli obecnie korzystasz z Facebooka, Twittera lub Google+, zalecamy poszukiwanie bezpieczniejszej alternatywy dla mediów społecznościowych.

diaspora *

diaspora to zdecentralizowana sieć społecznościowa, która jest uruchamiana z serwerów (które nazywają „strąkami”) na całym świecie. Aby dołączyć do diaspory, musisz znaleźć kapsułę i zarejestrować się w niej. W diasporze możesz zachować prywatność swojej tożsamości i wybrać, kto widzi twoje informacje.

diaspora to zdecentralizowana sieć społecznościowa, która jest uruchamiana z serwerów (które nazywają „strąkami”) na całym świecie. Aby dołączyć do diaspory, musisz znaleźć kapsułę i zarejestrować się w niej. W diasporze możesz zachować prywatność swojej tożsamości i wybrać, kto widzi twoje informacje.

Friendica

Friendica to zdecentralizowana sieć społecznościowa obsługująca protokół diaspory. Użytkownicy mogą komunikować się z użytkownikami w Friendica, a także z użytkownikami w diasporze i Hubzilli. Friendica obsługuje również dwukierunkową komunikację z serwisami Twitter, App.net, GNU Social i Mail.

Friendica to zdecentralizowana sieć społecznościowa obsługująca protokół diaspory. Użytkownicy mogą komunikować się z użytkownikami w Friendica, a także z użytkownikami w diasporze i Hubzilli. Friendica obsługuje również dwukierunkową komunikację z serwisami Twitter, App.net, GNU Social i Mail.

GNU Social

GNU Social został opracowany jako aplikacja społecznościowa, która pozwala użytkownikom kontrolować własne dane i utrzymywać kontakty. GNU Social został opracowany ze Status Net.

GNU Social został opracowany jako aplikacja społecznościowa, która pozwala użytkownikom kontrolować własne dane i utrzymywać kontakty. GNU Social został opracowany ze Status Net.

Link do dodatkowej zdecentralizowanej sieci społecznościowej

- Mastodont – darmowa, otwarta, zdecentralizowana sieć społecznościowa. Opiera się na GNU Social.

Dodatkowe informacje o sieciach społecznościowych

- Usuń swoje konto na Facebooku – kliknij ten link, aby trwale usunąć swoje konto na Facebooku.

- Przewodnik po usuwaniu konta Facebook – instrukcje krok po kroku, jak pozbyć się konta Facebook.

Usługi nazw domen dla większego bezpieczeństwa

DNSCrypt

DNSCrypt to darmowy i otwarty protokół nazw domen, który zapobiega fałszowaniu nazw domen. DNSCrypt używa kryptografii, aby upewnić się, że komunikacja przychodząca z określonego programu rozpoznawania nazw DNS jest autentyczna i nie została zmodyfikowana ani zmieniona.

DNSCrypt to darmowy i otwarty protokół nazw domen, który zapobiega fałszowaniu nazw domen. DNSCrypt używa kryptografii, aby upewnić się, że komunikacja przychodząca z określonego programu rozpoznawania nazw DNS jest autentyczna i nie została zmodyfikowana ani zmieniona.

Dostępne dla systemów Windows, MacOS, Linux, Android i iOS.

OpenNIC

OpenNic to własna alternatywa dla rejestrów nazw domen, takich jak ICANN. Oferują one kilka unikalnych domen najwyższego poziomu (w tym .bbs, .chan, .indy i kilka innych) niedostępnych w innych rejestrach. Ponadto, jeśli spełniasz ich wymagania, możesz zaproponować i hostować własną TLD za ich pośrednictwem.

OpenNic to własna alternatywa dla rejestrów nazw domen, takich jak ICANN. Oferują one kilka unikalnych domen najwyższego poziomu (w tym .bbs, .chan, .indy i kilka innych) niedostępnych w innych rejestrach. Ponadto, jeśli spełniasz ich wymagania, możesz zaproponować i hostować własną TLD za ich pośrednictwem.

Linki do dodatkowych usług nazw domen

- Nie ma śladu – NoTrack to serwer DNS, który chroni Twoją prywatność, zastępując żądania śledzenia z ponad 10 000 domen śledzenia. Może być również używany do blokowania reklam. Dostępne dla systemu Linux.

- NameCoin – NameCoin to darmowa i otwarta aplikacja oparta na bitcoinie, która zasila TLD .bit.

Bezpieczne robienie notatek

Jeśli obecnie korzystasz z Evernote, Google Keep lub Microsoft OneNote, zalecamy poszukiwanie bezpieczniejszej aplikacji do robienia notatek tutaj.

Laverna

Laverna to darmowa aplikacja do robienia notatek typu open source, która oferuje edytor przecen, tryb wolny od rozpraszania uwagi oraz możliwość szyfrowania notatek. Możesz go używać z kontami Dropbox lub RemoteStorage.

Laverna to darmowa aplikacja do robienia notatek typu open source, która oferuje edytor przecen, tryb wolny od rozpraszania uwagi oraz możliwość szyfrowania notatek. Możesz go używać z kontami Dropbox lub RemoteStorage.

Dostępne dla systemów Linux, MacOS i Windows.

Turtl

Turtl to darmowa aplikacja typu open source do robienia notatek, zapisywania dokumentów, zakładek do stron, przechowywania zdjęć i nie tylko. Używa kluczy kryptograficznych do ochrony danych. Możesz użyć hostowanego Turtl lub uruchomić własny serwer Turtl.

Turtl to darmowa aplikacja typu open source do robienia notatek, zapisywania dokumentów, zakładek do stron, przechowywania zdjęć i nie tylko. Używa kluczy kryptograficznych do ochrony danych. Możesz użyć hostowanego Turtl lub uruchomić własny serwer Turtl.

Dostępne dla systemów Windows, MacOS, Linux i Android.

Standardowe uwagi

Standard Notes to darmowa aplikacja do robienia notatek typu open source zaprojektowana z myślą o prostocie i prywatności. Używa AES-256 do szyfrowania notatek i oferuje automatyczną synchronizację, dostęp do Internetu i dostęp offline. Użytkownicy, którzy chcą dodatkowych funkcji, mogą subskrybować usługę rozszerzoną, która oferuje pełny dostęp do ich rozszerzeń i automatyczne kopie zapasowe w chmurze.

Standard Notes to darmowa aplikacja do robienia notatek typu open source zaprojektowana z myślą o prostocie i prywatności. Używa AES-256 do szyfrowania notatek i oferuje automatyczną synchronizację, dostęp do Internetu i dostęp offline. Użytkownicy, którzy chcą dodatkowych funkcji, mogą subskrybować usługę rozszerzoną, która oferuje pełny dostęp do ich rozszerzeń i automatyczne kopie zapasowe w chmurze.

Dostępne dla systemów MacOS, Windows, iOS, Linux i Android

Link do dodatkowej bezpiecznej aplikacji do sporządzania notatek

- Papierkowa robota – darmowa aplikacja do robienia notatek typu open source. Aby go użyć, potrzebujesz serwera z Linuxem, Apache, MySQL i PHP.

Bezpieczne robienie notatek

PrivateBin

PrivateBin jest pastebinem typu open source, który zapewnia bezpieczeństwo twoich past poprzez szyfrowanie i deszyfrowanie ich w przeglądarce. Serwer nie ma dostępu do past. Pasty mogą być chronione hasłem. Aby go użyć, musisz zainstalować go na własnym serwerze lub znaleźć serwer, na którym możesz go używać i któremu ufasz. Aby zobaczyć listę serwerów z uruchomionym PrivateBin, odwiedź stronę. tutaj

PrivateBin jest pastebinem typu open source, który zapewnia bezpieczeństwo twoich past poprzez szyfrowanie i deszyfrowanie ich w przeglądarce. Serwer nie ma dostępu do past. Pasty mogą być chronione hasłem. Aby go użyć, musisz zainstalować go na własnym serwerze lub znaleźć serwer, na którym możesz go używać i któremu ufasz. Aby zobaczyć listę serwerów z uruchomionym PrivateBin, odwiedź stronę. tutaj

0bin

0bin to darmowa, otwarta biblioteka pastebin, która szyfruje pasty w przeglądarce za pomocą Javascript. Twórcy 0bin twierdzą, że ich celem nie jest ochrona użytkowników 0bin. Ich celem jest ochrona tych, którzy hostują 0bin, przed pozywaniem o zawartość past. Ich metodologia szyfrowania została skonfigurowana, aby zapewnić hostom możliwą zaprzeczalność. Możesz użyć 0bin na 0bin.net lub pobrać kod i skonfigurować go na własnym serwerze.

0bin to darmowa, otwarta biblioteka pastebin, która szyfruje pasty w przeglądarce za pomocą Javascript. Twórcy 0bin twierdzą, że ich celem nie jest ochrona użytkowników 0bin. Ich celem jest ochrona tych, którzy hostują 0bin, przed pozywaniem o zawartość past. Ich metodologia szyfrowania została skonfigurowana, aby zapewnić hostom możliwą zaprzeczalność. Możesz użyć 0bin na 0bin.net lub pobrać kod i skonfigurować go na własnym serwerze.

Linki do dodatkowych bezpiecznych pastebins

- Disroot – Disroot oferuje pakiet bezpiecznych usług, w tym pastebin PrivateBin.

- Hastebin – Hastebin to aplikacja pastebin typu open source. Możesz użyć go w Internecie lub pobrać kod i uruchomić na własnym serwerze.

Narzędzia zwiększające wydajność

Etherpad

Etherpad to darmowy edytor tekstu typu open source. Możesz używać go samodzielnie lub edytować dokument Etherpad w czasie rzeczywistym z grupą. Możesz zainstalować Etherpad na własnym serwerze lub użyć go w jednym z kilku publicznie dostępnych wystąpień.

Etherpad to darmowy edytor tekstu typu open source. Możesz używać go samodzielnie lub edytować dokument Etherpad w czasie rzeczywistym z grupą. Możesz zainstalować Etherpad na własnym serwerze lub użyć go w jednym z kilku publicznie dostępnych wystąpień.

Dostępne dla Windows, MacOS i Linux

EtherCalc

EtherCalc to darmowa aplikacja do obsługi arkuszy kalkulacyjnych typu open source. Możesz używać go samodzielnie lub wspólnie. Możesz użyć wersji dostępnej na stronie internetowej lub zainstalować ją na własnym serwerze.

EtherCalc to darmowa aplikacja do obsługi arkuszy kalkulacyjnych typu open source. Możesz używać go samodzielnie lub wspólnie. Możesz użyć wersji dostępnej na stronie internetowej lub zainstalować ją na własnym serwerze.

Dostępne dla Windows, MacOS, Linus, FreeBSD

ProtectedText

Protected Text to bezpłatna usługa, która pozwala użytkownikom przechowywać zaszyfrowane notatki. Tekst chroniony szyfruje tekst w przeglądarce. Nie śledzą użytkowników i nie wyświetlają reklam. Usługa nie wymaga rejestracji w celu korzystania. Użytkownicy wybierają nazwę pliku i zapisują go wraz z hasłem po zakończeniu.

Protected Text to bezpłatna usługa, która pozwala użytkownikom przechowywać zaszyfrowane notatki. Tekst chroniony szyfruje tekst w przeglądarce. Nie śledzą użytkowników i nie wyświetlają reklam. Usługa nie wymaga rejestracji w celu korzystania. Użytkownicy wybierają nazwę pliku i zapisują go wraz z hasłem po zakończeniu.

Linki do dodatkowych narzędzi zwiększających wydajność

- Disroot – Disroot oferuje pakiet bezpiecznych usług, w tym Etherpad i EtherCalc.

- Dudle – Bezpłatna aplikacja do sondowania i planowania online. Korzystanie z niego nie wymaga rejestracji.

Zwiększone bezpieczeństwo systemów operacyjnych

Jeśli obecnie korzystasz z systemu Microsoft Windows lub Apple OSX, zalecamy poszukaj tutaj bezpieczniejszego systemu operacyjnego.

Qubes OS

Qubes OS to darmowy system operacyjny typu open source zaprojektowany jako bezpieczna alternatywa dla innych systemów operacyjnych. Podejście Qubes do bezpieczeństwa to „bezpieczeństwo przez podział na przedziały”. Różne zadania wykonywane na komputerze są podzielone na „quby”, które są od siebie oddzielone. W ten sposób, jeśli jedna kostka zostanie zainfekowana przez złośliwe oprogramowanie, nie może narazić innych kostek.

Qubes OS to darmowy system operacyjny typu open source zaprojektowany jako bezpieczna alternatywa dla innych systemów operacyjnych. Podejście Qubes do bezpieczeństwa to „bezpieczeństwo przez podział na przedziały”. Różne zadania wykonywane na komputerze są podzielone na „quby”, które są od siebie oddzielone. W ten sposób, jeśli jedna kostka zostanie zainfekowana przez złośliwe oprogramowanie, nie może narazić innych kostek.

Debian

Debian to darmowy system operacyjny typu open source stworzony przez członków Projektu Debian. Systemy Debian używają Linuksa lub FreeBSD do uruchamiania. Debian zawiera ponad 51 000 darmowych aplikacji. Możesz zainstalować Debiana z płyty CD, możesz pobrać go online lub możesz kupić komputer z preinstalowanym Debianem.

Debian to darmowy system operacyjny typu open source stworzony przez członków Projektu Debian. Systemy Debian używają Linuksa lub FreeBSD do uruchamiania. Debian zawiera ponad 51 000 darmowych aplikacji. Możesz zainstalować Debiana z płyty CD, możesz pobrać go online lub możesz kupić komputer z preinstalowanym Debianem.

Trisquel

Trisquel to darmowy system operacyjny oparty na systemie Linux. Dostępnych jest kilka wydań w zależności od potrzeb. Został pierwotnie opracowany, aby zapewnić system operacyjny obsługujący język galicyjski.

Trisquel to darmowy system operacyjny oparty na systemie Linux. Dostępnych jest kilka wydań w zależności od potrzeb. Został pierwotnie opracowany, aby zapewnić system operacyjny obsługujący język galicyjski.

Ostrzeżenie

Jeśli chcesz zachować swoją prywatność, unikaj systemu Windows 10 za wszelką cenę.

Linki do dodatkowych systemów operacyjnych

- OpenBSD – bezpłatny system operacyjny z Kanady, który został zaprojektowany tak, aby przypominać UNIX. Celem programistów jest bycie numerem jeden w dziedzinie bezpieczeństwa. Kryptografia jest osadzona w kilku miejscach w systemie operacyjnym OpenBSD. Ponadto mają zespół kontroli bezpieczeństwa, który kontroluje OpenBSD od 1996 roku.

- Arch Linux – Arch Linux został zaprojektowany jako wersja Linux-a dla majsterkowiczów. Domyślna instalacja zawiera tylko to, co jest potrzebne do obsługi systemu operacyjnego, a użytkownik może go zmodyfikować w razie potrzeby. Parabola to darmowy system operacyjny typu open source pochodzący z Arch Linux.

- Whonix – Whonix to darmowy system operacyjny oparty na Tor i Debian GNU / Linux. Został zaprojektowany z myślą o bezpieczeństwie i prywatności i osiąga to poprzez użycie sieci Tor i architektury używającej maszyn wirtualnych.

- Subgraph OS – Subgraph został zaprojektowany tak, aby był łatwy w użyciu, ale trudny do ataku. Jest wyposażony w jądro zahartowane Grsecurity, wymaga od użytkowników zaszyfrowanych systemów plików, ogranicza aplikacje tak, aby korzystali wyłącznie z sieci Tor, i ma bezpieczny komunikator i bezpieczny klient poczty e-mail. Subgraph oparty jest na Debian GNU / Linux.

10 najbardziej krytycznych luk w zabezpieczeniach Internetu Rzeczy OWASP

- Słabe, zgadywalne lub zakodowane hasła – Korzystanie z łatwych, brutalnie wymuszonych, publicznie dostępnych lub niezmiennych poświadczeń, w tym backdoorów w oprogramowaniu układowym lub oprogramowaniu klienckim, które zapewniają nieautoryzowany dostęp do wdrożonych systemów.

- Niebezpieczne usługi sieciowe – Niepotrzebne lub niepewne usługi sieciowe działające na samym urządzeniu, szczególnie te narażone na działanie Internetu, które zagrażają poufności, integralności / autentyczności lub dostępności informacji lub pozwalają na nieuprawnione zdalne sterowanie…

- Niebezpieczne interfejsy ekosystemów – Niezabezpieczone interfejsy WWW, zaplecza, chmury lub mobilne w ekosystemie poza urządzeniem, co pozwala na uszkodzenie urządzenia lub powiązanych z nim komponentów. Typowe problemy to brak uwierzytelnienia / autoryzacji, brak lub słabe szyfrowanie oraz brak filtrowania danych wejściowych i wyjściowych.

- Brak mechanizmu bezpiecznej aktualizacji – Brak możliwości bezpiecznej aktualizacji urządzenia. Obejmuje to brak weryfikacji oprogramowania układowego na urządzeniu, brak bezpiecznej dostawy (niezaszyfrowany w transporcie), brak mechanizmów zapobiegających cofaniu i brak powiadomień o zmianach bezpieczeństwa z powodu aktualizacji.

- Używanie niezabezpieczonych lub nieaktualnych komponentów – Używanie przestarzałych lub niepewnych komponentów / bibliotek oprogramowania, które mogą pozwolić na uszkodzenie urządzenia. Obejmuje to niepewne dostosowywanie platform systemu operacyjnego oraz korzystanie z oprogramowania lub komponentów innych firm z zagrożonego łańcucha dostaw.

- Niewystarczająca ochrona prywatności – Dane osobowe użytkownika przechowywane na urządzeniu lub w ekosystemie, które są wykorzystywane w sposób niepewny, niewłaściwy lub bez pozwolenia.

- Niebezpieczne przesyłanie i przechowywanie danych – Brak szyfrowania lub kontroli dostępu do wrażliwych danych w dowolnym miejscu ekosystemu, w tym w spoczynku, w transporcie lub podczas przetwarzania.

- Brak zarządzania urządzeniami – Brak wsparcia bezpieczeństwa na urządzeniach wdrożonych w produkcji, w tym zarządzania zasobami, zarządzania aktualizacjami, bezpiecznego wycofywania z eksploatacji, monitorowania systemów i możliwości reagowania.

- Niebezpieczne ustawienia domyślne – Urządzenia lub systemy dostarczane z niezabezpieczonymi ustawieniami domyślnymi lub brak możliwości zwiększenia bezpieczeństwa systemu poprzez ograniczenie operatorom możliwości modyfikowania konfiguracji.

- Brak fizycznego utwardzenia – Brak fizycznych środków hartowania, umożliwiających potencjalnym napastnikom uzyskanie poufnych informacji, które mogą pomóc w przyszłym zdalnym ataku lub przejąć kontrolę lokalną nad urządzeniem.

Prywatne systemy operacyjne na żywo

Ogony

Tails to darmowy system operacyjny na żywo oparty na Debian GNU / Linux, który można uruchomić z pamięci USB lub DVD. Wszystkie aplikacje działające w Tails, które wymagają dostępu do Internetu, muszą przejść przez sieć Tor, aby chronić twoją prywatność. Tails jest wyposażony w narzędzia kryptograficzne do szyfrowania plików i wiadomości i nie pozostawia żadnych śladów na komputerze, na którym jest używany.

Tails to darmowy system operacyjny na żywo oparty na Debian GNU / Linux, który można uruchomić z pamięci USB lub DVD. Wszystkie aplikacje działające w Tails, które wymagają dostępu do Internetu, muszą przejść przez sieć Tor, aby chronić twoją prywatność. Tails jest wyposażony w narzędzia kryptograficzne do szyfrowania plików i wiadomości i nie pozostawia żadnych śladów na komputerze, na którym jest używany.

KNOPPIX