Protokoły VPN: PPTP vs L2TP / IPSec vs SSTP vs IKEv2 / IPsec

Bezpieczeństwo w Internecie stało się ważnym tematem w dzisiejszym świecie. Za każdym razem, gdy korzystasz z Internetu, czy to z komputera, czy ze smartfona, Twoje dane osobowe są zagrożone. Hakerzy próbują ukraść dane i nie masz nawet pewności, którym firmom zaufać.

Jeśli chcesz poważnie zająć się ochroną swojej prywatności w Internecie, najlepszym krokiem, jaki możesz zrobić, jest inwestowanie w dobrą usługę wirtualnej sieci prywatnej (VPN) dla wszystkich twoich urządzeń. Prawdopodobnie słyszałeś o VPN w wiadomościach, ale możesz nie być pewien, jak dokładnie działają.

W tym artykule omówimy zalety korzystania z VPN i omówimy różne protokoły używane obecnie. Pamiętaj, że nie wszystkie VPN są równe, a technologia protokołu, którą wybrali, jest dużym powodem.

Dlaczego warto korzystać z VPN

Najłatwiejszym sposobem na zrozumienie funkcji VPN jest wyobrażenie sobie tego jako własnego prywatnego tunelu na ruchliwej autostradzie.

Podczas korzystania z normalnego połączenia internetowego cały ruch wypływa z domowej sieci Wi-Fi i do otwartego Internetu. Twój dostawca usług internetowych (ISP) jest odpowiedzialny za przekierowanie tych danych do odpowiedniego miejsca.

Po włączeniu klienta VPN ruch jest najpierw przesyłany przez bezpieczny tunel, zanim dotrze do otwartego Internetu. Dane nadal przesyłane są przez sieć twojego dostawcy usług internetowych, ale są w pełni szyfrowane, więc hakerzy nie mogą go przechwycić i odkodować. Ponadto VPN zapewniają anonimowy adres IP, co jeszcze bardziej utrudnia śledzenie Twojej aktywności online.

Ogólnie rzecz biorąc, sprytnym pomysłem jest korzystanie z VPN podczas łączenia się z Internetem. Klienci VPN są dostępni dla wszystkich systemów operacyjnych i typów urządzeń, w tym tabletów i telefonów. VPN są szczególnie ważne, jeśli dużo podróżujesz lub polegasz na publicznych hotspotach Wi-Fi, ponieważ są one podatne na cyberataki.

Omówienie protokołów VPN

Podczas wyszukiwania online znajdziesz setki różnych opcji dla klientów i usług VPN. Co dokładnie odróżnia jeden od drugiego?

Ważne jest, aby skupić się na technologii protokołu używanej przez narzędzie VPN, ponieważ określi to, jak bezpieczne i niezawodne jest to rozwiązanie.

Ponieważ technologia VPN ewoluowała z czasem, pojawiły się nowe protokoły, podczas gdy starsze straciły przychylność. Wszystkie VPN mają spełniać tę samą funkcję zabezpieczenia ruchu online, ale robią to za pomocą różnych metod uwierzytelniania i szyfrowania.

Uwierzytelnianie dotyczy sposobu logowania się do klienta lub usługi VPN. Poświadczenia są wymagane do identyfikacji użytkownika i zachowania poufności danych. Metoda szyfrowania protokołu VPN obsługuje faktyczne kodowanie informacji, dzięki czemu nikt inny nie może go ukraść ani odczytać.

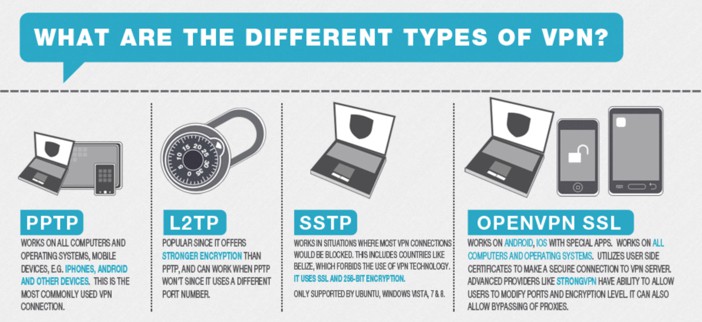

PPTP

Pierwszy z protokołów sieciowych wynalezionych dla usług VPN nosił nazwę Point to Point Tunneling Protocol (PPTP). W pierwszych dniach Internetu PPTP była jedyną dostępną opcją VPN. Stało się tak częściowo dlatego, że został zaprojektowany przez Microsoft i zawarty we wczesnych wersjach systemu operacyjnego Windows. Zarówno darmowe VPN, jak i niektóre droższe odpowiedniki z naszej listy najlepszych australijskich kategorii VPN korzystają z protokołów PPTP.

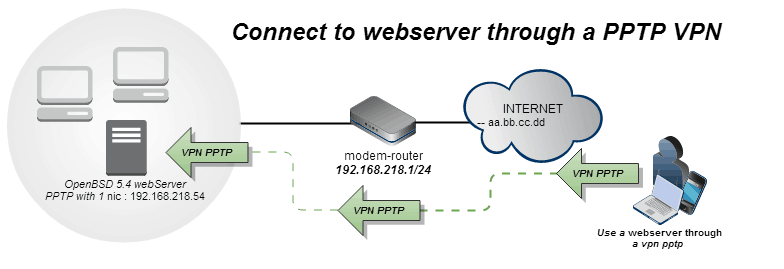

Ruch przesyłany przez PPTP używa portu 1723 za pośrednictwem protokołu kontroli transportu (TCP). Obsługuje wiele różnych metod uwierzytelniania i przenosi żądania sieciowe przez tunel, który używa Generic Route Encapsulation (GRE), który jest protokołem zaprojektowanym przez Cisco.

Chociaż PPTP ma za sobą duże firmy, protokół ma szereg problemów związanych z bezpieczeństwem co doprowadziło do spadku popularności. Niektóre usługi VPN nadal oferują tę opcję, ponieważ jest to najłatwiejszy protokół do skonfigurowania i skonfigurowania, ale luka w metodzie szyfrowania PPTP oznacza, że nie można jej ufać w codziennym użytkowaniu.

L2TP / IPSec

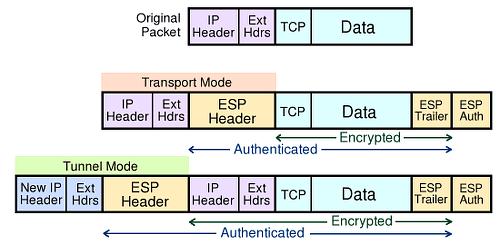

Po wykryciu pierwszych błędów bezpieczeństwa w PPTP, Cisco powróciło do procesu projektowania i pomogło stworzyć silny protokół. L2TP / IPSec składa się w rzeczywistości z dwóch oddzielnych części: protokołu L2TP (Layer Two Tunneling Protocol) do routingu i zabezpieczenia protokołu internetowego (IPSec) do szyfrowania.

Przenosząc tunel VPN do warstwy 2 sieci, znanej jako warstwa łącza danych, Cisco utrudnił hakerom infiltrację bezpiecznego połączenia. Ponadto IPSec dodał 256-bitowy klucz szyfrujący, który zapewnia wystarczające bezpieczeństwo, aby można go było uznać za ściśle tajne.

L2TP / IPSec jest oferowany jako rozwiązanie VPN w większości nowoczesnych systemów operacyjnych, choć ogólnie jego konfiguracja zajmuje więcej czasu. Ponadto czasami szybkość sieci z L2TP / IPSec może być mniejsza niż w przypadku innych protokołów VPN. Zwiększone bezpieczeństwo L2TP / IPSec nadal sprawia, że jest to atrakcyjna opcja dla internautów.

SSTP

Chociaż VPN są teraz zalecane dla wszystkich typów urządzeń, we wczesnych dniach Internetu były używane głównie przez firmy, które potrzebowały sposobu bezpiecznego dostępu do systemów ze zdalnych lokalizacji. Ponieważ Microsoft miał taką dominację w świecie korporacyjnym, odegrał znaczącą rolę w rozwoju i utrzymaniu różnych protokołów VPN.

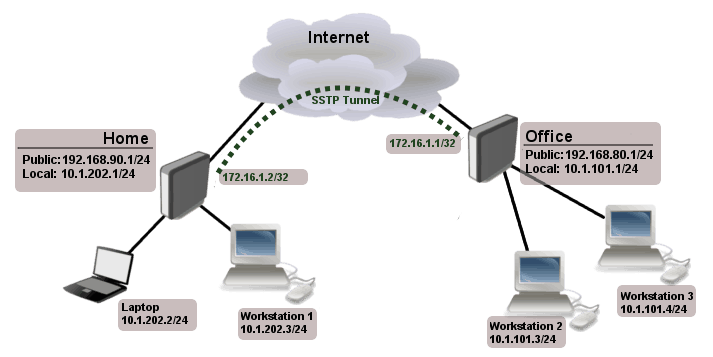

Protokół SSTP (Secure Socket Tunneling Protocol) był projektem prowadzonym w całości przez Microsoft. Używa portu TCP 443 i działa w taki sam sposób, jak certyfikaty SSL w sieci, które są reprezentowane przez symbol kłódki obok adresu URL w przeglądarce.

SSTP jest uważany za bardzo bezpieczny protokół, ale jest dostępna tylko dla komputerów z systemem Windows i ma inne ograniczenia. Nie obsługuje wszystkich rodzajów ruchu internetowego i służy przede wszystkim do umożliwienia użytkownikom pulpitu zdalnego łączenia się z systemami z sieci zewnętrznych.

IKEv2 / IPsec

Jak wspomniano wcześniej, uwierzytelnianie jest kluczowym elementem działania wszystkich sieci VPN. Każda sesja, którą otworzysz w bezpiecznym tunelu, zostanie przypisana do twojego urządzenia i informacji o użytkowniku, aby żądania sieciowe mogły być kierowane tam iz powrotem do sieci lokalnej.

L2TP była pierwszą metodą uwierzytelnienia, która została sparowana z protokołem szyfrowania IPSec. Obecnie niektórzy dostawcy VPN oferują opcję włączenia Internet Key Exchange w wersji 2 (IKEv2) jako alternatywnej formy uwierzytelnienia. IKEv2 może być używany z routerami VPN lub usługami opartymi na certyfikatach.

IKEv2 / IPSec jest uważany za wysoce bezpieczny protokół VPN ze względu na jego niezawodność i bezpieczeństwo podczas negocjacji nowej sesji tunelowej. Niestety niektóre urządzenia mobilne mogą nie mieć natywnej obsługi lub można je skonfigurować tylko ze starszą wersją, znaną jako IKEv1, która może być podatna na ataki cybernetyczne.

Jeśli czytasz mój artykuł na temat najlepszych australijskich platform handlowych, polecam IPsec jako protokół do bezpiecznych transakcji online.

OpenVPN TCP

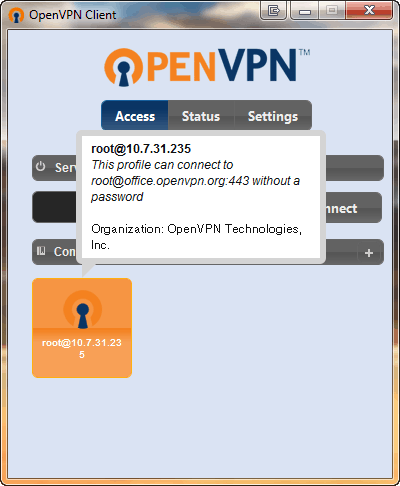

Na początku 2000 roku społeczność programistów open source zaczęła szukać nowej alternatywnej formy protokołu VPN. Rezultat stał się znany jako OpenVPN, który jest obecnie dostępny na licencji bezpłatnej lub komercyjnej i może działać w jednym z dwóch mechanizmów: TCP lub UDP.

Na początku 2000 roku społeczność programistów open source zaczęła szukać nowej alternatywnej formy protokołu VPN. Rezultat stał się znany jako OpenVPN, który jest obecnie dostępny na licencji bezpłatnej lub komercyjnej i może działać w jednym z dwóch mechanizmów: TCP lub UDP.

Wersja TCP OpenVPN kieruje ruch przez ten sam kanał co protokół PPTP, ale robi to w znacznie bezpieczniejszy sposób. Podczas wymiany klucza uwierzytelniającego używany jest protokół SSL, a następnie niestandardowa metoda szyfrowania zabezpiecza transfer danych. Dużym tego przykładem jest biblioteka OpenSSL, która oferuje szeroki zakres szyfry i algorytmy szyfrowania.

OpenVPN TCP jest bardzo elastycznym protokołem, ale z tego powodu należy zachować ostrożność przy wyborze dostawcy. Wiele firm to dodawanie wtyczek lub skryptów innych firm, aby działały na OpenVPN TCP. Mogą one dodawać przydatne funkcje, ale mogą również wpływać na wydajność, a nawet wprowadzać nowe obawy dotyczące bezpieczeństwa.

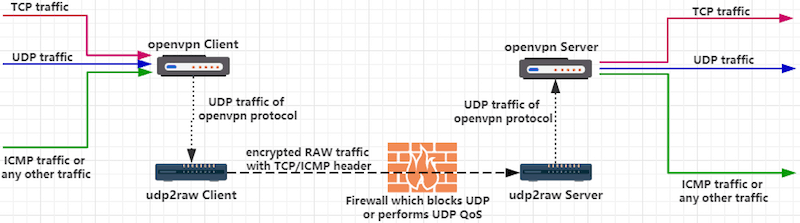

OpenVPN UDP

Jak wspomniano wcześniej, protokół OpenVPN jest również obsługiwany przez inny mechanizm. W wersji UDP (User Datagram Protocol) dane są przesyłane kanałem bezstanowym, który nie musi przeprowadzać cyfrowego uzgadniania między nadawcą wiadomości a odbiorcą. TCP obejmuje ten uścisk dłoni, który może zająć trochę czasu, ale także gwarantuje, że wiadomości są dostarczane i potwierdzane na obu końcach sieci VPN.

Celem OpenVPN UDP jest maksymalnie skrócić opóźnienie podczas łączenia z otwartym Internetem. Ponieważ każde żądanie nie musi wykonywać osobnego uzgadniania, warstwa VPN może szybciej przenosić pakiety danych, nie czekając na odpowiedź innych węzłów sieci. Większość dostawców korzystających z OpenVPN konfiguruje swoich klientów domyślnie do korzystania z opcji UDP.

Protokół UDP jest najczęściej używany do przesyłania strumieniowego audio, wideo lub usług gier, gdy spodziewana jest pewna utrata pakietów i nie zepsuje doświadczenia. Jeśli chodzi o OpenVPN, opcja UDP oferuje doskonałą wydajność i szybkość, ale niezawodność może ucierpieć, ponieważ twoje bezpieczne dane nie zawsze docierają do zamierzonego miejsca docelowego.

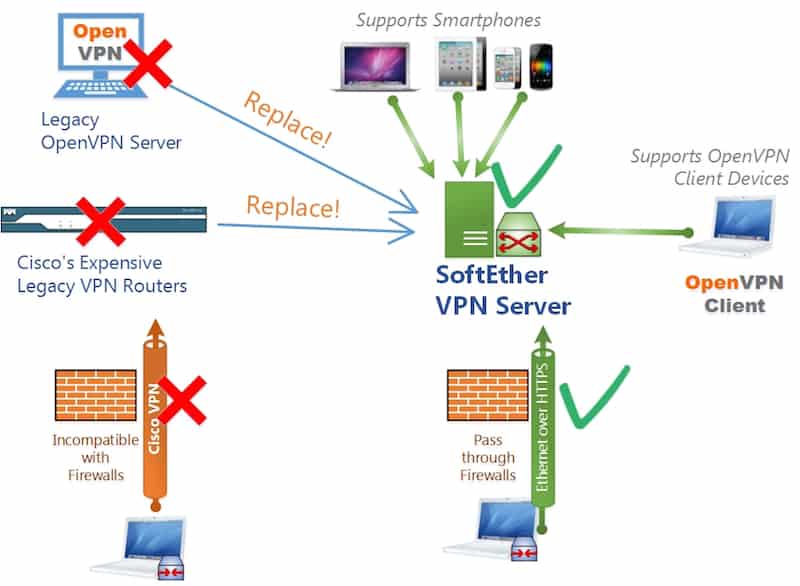

SoftEther

SoftEther to kolejny projekt typu open source, który sprzedaje się jako alternatywa dla OpenVPN i innych protokołów obsługiwanych przez Microsoft i Cisco. Jest obecnie dostępny na komputery Mac i Windows, a także serwery z różnymi wersjami systemu Linux.

Jedną z wielkich zalet SoftEther jest jego kompatybilność ze wszystkimi innymi protokołami VPN. Może działać obok infrastruktury, którą już posiadasz, konfigurując środowisko VPN do zdalnego dostępu lub tunelowania między lokalizacjami. SoftEther używa niestandardowej formy szyfrowania opartej na standardzie SSL, ale nadal jest w stanie zintegrować się z większością zapór ogniowych i blokad bezpieczeństwa.

SoftEther VPN zawiera interfejs użytkownika do konfigurowania ustawień zabezpieczeń i protokołów, ale jest bardziej złożony niż opcje wbudowane w większość nowoczesnych systemów operacyjnych. SoftEther działa najlepiej w środowisku chmurowym, takim jak Amazon Web Services lub Microsoft Azure, gdzie można go wdrożyć w całym przedsiębiorstwie.

WireGuard

Podczas gdy wiele starszych protokołów VPN osiągnęło poziom dojrzałości, w którym nowe prace są rzadkie, protokół WireGuard stanowi jedną z nowszych opcji i nadal jest intensywnie rozwijany. Celem WireGuard jest zaoferowanie prostego, szybkiego rozwiązania VPN dla osób i organizacji.

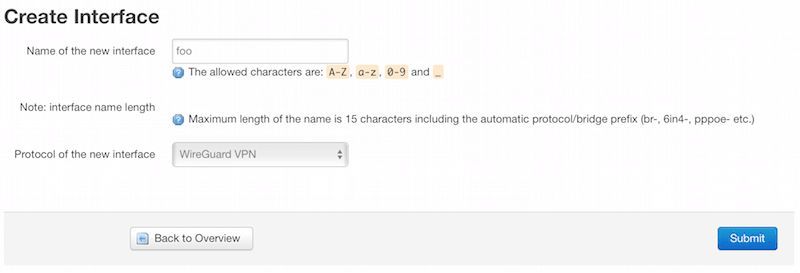

WireGuard początkowo był projektem przeznaczonym do uruchomienia w systemie Linux, ale teraz został rozszerzony o obsługę innych systemów operacyjnych i urządzeń mobilnych. Po zainstalowaniu protokołu WireGuard dodaje on zupełnie nowy interfejs do ustawień sieciowych, który jest osadzony na niskim poziomie urządzenia, dzięki czemu zakłócenia zewnętrzne są minimalne.

WireGuard jest uważany za najnowocześniejsze rozwiązanie VPN dzięki swojemu podejściu do szyfrowania. Narzędzie wykorzystuje coś, co nazywa się routingiem kryptokey, do kontrolowania zakresu adresów IP, które są dozwolone przez bezpieczny tunel VPN. Zależy to od sieci węzłów równorzędnych, które komunikują się ze sobą za pośrednictwem WireGuard.

WireGuard stara się być rozwiązaniem VPN typu open source, ale ponieważ projekt nie wydał jeszcze stabilnej wersji swojego oprogramowania, istnieje nadal istnieje ryzyko korzystania z niego jako jedynego narzędzia VPN.

Dolna linia

W dzisiejszych czasach naruszenia bezpieczeństwa danych i hakowania ważniejsze niż kiedykolwiek jest podjęcie kroków w celu zapewnienia bezpieczeństwa w Internecie. Dużą częścią pozostawania prywatnym w Internecie jest upewnienie się, że Twoje dane przepływają przez bezpieczne kanały. Inwestowanie w niezawodnego dostawcę i narzędzie VPN jest najlepszym sposobem na to.

Próbując porównać różne rozwiązania VPN dostępne na rynku, należy sprawdzić technologie i protokoły, z których każdy korzysta. Jak pokazaliśmy, niektóre protokoły są nieaktualne, a inne wciąż dojrzewają. Chcesz znaleźć narzędzie VPN, które równoważy szybkość, niezawodność i bezpieczeństwo.

Dodatkowe zasoby

- Wyjaśnienie protokołów Cisco Systems VPN

- Penn State – Porównanie protokołów VPN – IPSec, PPTP i L2TP

28.04.2023 @ 09:15

ał z protokołem Layer 2 Tunneling Protocol (L2TP), który jest bardziej bezpieczny i niezawodny. L2TP jest protokołem tunelowania, który działa na poziomie drugiej warstwy modelu OSI. Oznacza to, że L2TP nie zapewnia bezpośredniego szyfrowania, ale działa w połączeniu z protokołem IPSec, który zapewnia silne szyfrowanie i uwierzytelnianie. L2TP / IPSec jest obecnie jednym z najbezpieczniejszych protokołów VPN dostępnych na rynku. Jest to również jedna z najczęściej stosowanych opcji przez firmy i organizacje, ponieważ zapewnia wysoki poziom bezpieczeństwa i niezawodności. OpenVPN OpenVPN to otwarty protokół VPN, który jest dostępny na wielu platformach, w tym na systemach Windows, Mac, Linux, Android i iOS. OpenVPN jest uważany za jeden z najbezpieczniejszych protokołów VPN, ponieważ zapewnia silne szyfrowanie i uwierzytelnianie. OpenVPN jest również bardzo elastyczny i może działać na różnych portach i protokołach, co czyni go idealnym rozwiązaniem dla użytkowników, którzy chcą dostosować swoje ustawienia VPN. OpenVPN jest również łatwy w konfiguracji i używaniu, co czyni go popularnym wyborem dla użytkowników domowych i firm. Podsumowanie Bezpieczeństwo w Internecie jest ważnym tematem, a korzystanie z VPN jest jednym z najlepszych sposobów na ochronę swojej prywatności online. Istnieje wiele różnych protokołów VPN, ale ważne jest, aby wybrać protokół, który zapewni silne szyfrowanie i uwierzytelnianie. L2TP / IPSec i OpenVPN są obecnie uważane za najbezpieczniejsze protokoły VPN, a ich