नॉर्ड वीपीएन कुंजी

Contents

हैकर्स ने नॉर्डवीपीएन के लिए सीक्रेट क्रिप्टो कुंजियाँ चोरी कीं. यहाँ हम अब तक क्या जानते हैं

साइबर सुरक्षा बहुत जटिल लग सकती है, लेकिन नॉर्डवीपीएन इसे उतना ही आसान बनाता है जितना कि यह हो जाता है. अत्याधुनिक प्रौद्योगिकियां हैकर्स और मैलवेयर से आपकी इंटरनेट गतिविधि को ढालें, आपको सार्वजनिक वाई-फाई नेटवर्क पर सुरक्षित रखें, और यहां तक कि कष्टप्रद विज्ञापनों को ब्लॉक करें.

तुलना करें और नॉर्डवीपीएन सीडी कुंजियाँ खरीदें

साइबर सुरक्षा बहुत जटिल लग सकती है, लेकिन नॉर्डवीपीएन इसे उतना ही आसान बनाता है जितना कि यह हो जाता है. अत्याधुनिक प्रौद्योगिकियां हैकर्स और मैलवेयर से आपकी इंटरनेट गतिविधि को ढालें, आपको सार्वजनिक वाई-फाई नेटवर्क पर सुरक्षित रखें, और यहां तक कि कष्टप्रद विज्ञापनों को ब्लॉक करें.

विशेषताएँ:

- पता है कि आपका डेटा हमेशा निजी होता है – वास्तविक इंटरनेट गोपनीयता बस एक क्लिक दूर है. Nordvpn आपके IP पते की सुरक्षा करता है और यह सुनिश्चित करता है कि कोई और यह नहीं देख सकता कि आप कौन सी वेबसाइट पर जाते हैं या आप कौन सी फाइलें डाउनलोड करते हैं.

- बिना किसी प्रतिबंध के इंटरनेट का आनंद लें – व्यवसाय या आनंद के लिए यात्रा करना? विदेश में अध्ययन या काम करना? अपनी पसंदीदा वेबसाइटों और मनोरंजन सामग्री तक पहुंच रखें, और सेंसरशिप या बैंडविड्थ सीमाओं के बारे में भूल जाएं.

- किसी भी डिवाइस पर सुरक्षित महसूस करें – आप एक एकल NordVPN खाते के साथ 6 उपकरणों को सुरक्षित कर सकते हैं – कंप्यूटर, स्मार्टफोन, राउटर और बहुत कुछ. वीपीएन कभी भी आसान और अधिक लचीला नहीं रहा है: घर पर, कार्यालय में और जाने पर.

हैकर्स ने नॉर्डवीपीएन के लिए सीक्रेट क्रिप्टो कुंजियाँ चोरी कीं. यहाँ हम अब तक क्या जानते हैं

19 महीने पहले ब्रीच हुआ था. लोकप्रिय वीपीएन सेवा केवल अब इसका खुलासा कर रही है.

डैन गुडिन – 21 अक्टूबर, 2019 10:48 अपराह्न यूटीसी

पाठक टिप्पणी

हैकर्स ने लोकप्रिय वर्चुअल नेटवर्क प्रदाता नॉर्डवीपीएन द्वारा उपयोग किए जाने वाले एक सर्वर का उल्लंघन किया और एन्क्रिप्शन कुंजियों को चुरा लिया, जिसका उपयोग इसके ग्राहक आधार के खंडों पर डिक्रिप्शन हमलों को माउंट करने के लिए किया जा सकता है.

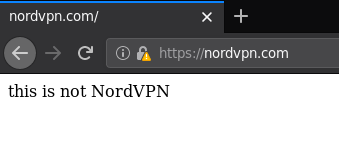

हमले में उपयोग किए गए कमांड के एक लॉग से पता चलता है कि हैकर्स के पास रूट एक्सेस था, जिसका अर्थ है कि उनके पास सर्वर पर लगभग अनपेक्षित नियंत्रण था और उस पर संग्रहीत किसी भी डेटा के बारे में केवल पढ़ या संशोधित कर सकते थे।. लीक हुई तीन निजी कुंजियों में से एक का उपयोग एक डिजिटल प्रमाण पत्र को सुरक्षित करने के लिए किया गया था जो NordVPN के लिए HTTPS एन्क्रिप्शन प्रदान करता है.कॉम. मार्च 2018 के उल्लंघन के कुछ सात महीने बाद, अक्टूबर 2018 तक समाप्त होने के लिए कुंजी निर्धारित नहीं की गई थी. हमलावरों ने नॉर्डवीपीएन को प्रतिरूपित करने के लिए समझौता प्रमाण पत्र का उपयोग किया हो सकता है.कॉम वेबसाइट या माउंट मैन-इन-द-मिडिल अटैक पर रियल एक पर जाने वाले लोगों पर. कम से कम मई 2018 से ब्रीच का विवरण ऑनलाइन घूम रहा है.

कमांड लॉग के आधार पर, लीक हुई गुप्त कुंजियों में से एक निजी प्रमाणपत्र प्राधिकरण को सुरक्षित करने के लिए दिखाई दिया, जिसे नॉर्डवीपीएन ने डिजिटल प्रमाणपत्र जारी करने के लिए उपयोग किया था. उन प्रमाणपत्रों को नॉर्डवीपीएन के नेटवर्क में या विभिन्न प्रकार के अन्य संवेदनशील उद्देश्यों के लिए अन्य सर्वरों के लिए जारी किया जा सकता है. तीसरे प्रमाण पत्र के नाम ने सुझाव दिया कि इसका उपयोग कई अलग -अलग संवेदनशील उद्देश्यों के लिए भी किया जा सकता है, जिसमें उस सर्वर को सुरक्षित करना शामिल है जो ब्रीच में समझौता किया गया था.

खुलासे के रूप में इस बात का सबूत सामने आया कि यह सुझाव दिया गया है कि दो प्रतिद्वंद्वी वीपीएन सेवाएं, टॉरगार्ड और वाइकिंगवीपीएन ने भी एन्क्रिप्शन कीज़ को लीक करने वाले उल्लंघनों का अनुभव किया. एक बयान में, टॉरगार्ड ने कहा कि एक परिवहन परत सुरक्षा प्रमाणपत्र के लिए एक गुप्त कुंजी *.टोरगार्डवीपीएनएसीसी.कॉम चोरी हो गया था. चोरी 2017 सर्वर ब्रीच में हुई. एक स्क्वीड प्रॉक्सी सर्टिफिकेट से संबंधित चोरी का डेटा.

टोरगार्ड के अधिकारियों ने ट्विटर पर कहा कि निजी कुंजी प्रभावित सर्वर पर नहीं थी और हमलावर “उन कुंजियों के साथ कुछ भी नहीं कर सकते थे.”सोमवार के बयान में कहा गया कि टॉरगार्ड ने 2018 की शुरुआत तक समझौता किए गए सर्वर को नहीं हटाया. टॉरगार्ड ने यह भी कहा कि उसने पिछले मई में वीपीएन उल्लंघनों का सीखा है, “और संबंधित विकास में हमने नॉर्डवीपीएन के खिलाफ कानूनी शिकायत दर्ज की।.”

Vikingvpn के अधिकारियों ने अभी तक टिप्पणी नहीं की है.

गंभीर चिंता

उन कुंजियों में से एक 31 दिसंबर, 2018 को समाप्त हो गया, और दूसरा उसी वर्ष 10 जुलाई को इसकी कब्र पर गया, एक कंपनी के प्रवक्ता ने मुझे बताया. उसने यह नहीं कहा कि उन कुंजियों का उद्देश्य क्या था. एक क्रिप्टोग्राफी फीचर जिसे परफेक्ट फॉरवर्ड सेक्रेसी के रूप में जाना जाता है, ने सुनिश्चित किया कि हमलावर केवल एन्क्रिप्टेड पैकेट को कैप्चर करके ट्रैफ़िक को डिक्रिप्ट नहीं कर सकते हैं क्योंकि वे इंटरनेट पर यात्रा करते हैं. हालांकि, कुंजियाँ अभी भी सक्रिय हमलों में उपयोग की जा सकती थीं, जिसमें हैकर्स डेटा को इंटरसेप्ट और डिक्रिप्ट करने के लिए अपने स्वयं के सर्वर पर लीक हुई चाबियों का उपयोग करते हैं.

यह स्पष्ट नहीं था कि हमलावर सर्वर पर कितने समय तक मौजूद रहे या यदि वे अन्य गंभीर अपराधों के लिए अपनी अत्यधिक विशेषाधिकार प्राप्त पहुंच का उपयोग करने में सक्षम थे. सुरक्षा विशेषज्ञों ने कहा कि सर्वर समझौता की गंभीरता – चाबियों की चोरी और नॉर्डवीपीएन से विवरण की कमी के साथ जुड़ी – गंभीर चिंताओं को बढ़ा दिया.

यहाँ कुछ डैन गुइडो, जो बिट्स के सुरक्षा फर्म ट्रेल के सीईओ हैं, ने मुझे बताया:

समझौता किए गए मास्टर सीक्रेट्स, जैसे कि नॉर्डवीपीएन से चुराए गए, का उपयोग प्रमुख पुनर्जागरणों के बीच की खिड़की को डिक्रिप्ट करने और उनकी सेवा को दूसरों के लिए लागू करने के लिए किया जा सकता है. मुझे परवाह नहीं है कि क्या लीक किया गया था जितना कि उस तक पहुंचने के लिए आवश्यक पहुंच थी. हम नहीं जानते कि क्या हुआ, आगे क्या पहुंच प्राप्त हुई, या क्या दुरुपयोग हुआ हो सकता है. इस प्रकार के मास्टर सीक्रेट्स और रूट सर्वर एक्सेस तक पहुंचने के बाद कई संभावनाएं हैं.

असुरक्षित दूरस्थ प्रबंधन

संवाददाताओं को जारी किए गए एक बयान में, नॉर्डवीपीएन अधिकारियों ने हमले में किए गए नुकसान को सीमित कर दिया.

सर्वर में कोई उपयोगकर्ता गतिविधि लॉग नहीं थी. हमारे कोई भी एप्लिकेशन प्रमाणीकरण के लिए उपयोगकर्ता-निर्मित क्रेडेंशियल्स नहीं भेजते हैं, इसलिए उपयोगकर्ता नाम और पासवर्ड को भी इंटरसेप्ट नहीं किया जा सकता था. सुरक्षा शोधकर्ताओं द्वारा इंटरनेट पर पाई जाने वाली सटीक कॉन्फ़िगरेशन फ़ाइल 5 मार्च, 2018 को मौजूद होना बंद हो गया. यह एक अलग मामला था, कोई अन्य डेटासेंटर प्रदाता जो हम उपयोग करते हैं, वह प्रभावित नहीं हुआ है.

ब्रीच एक असुरक्षित रिमोट-मैनेजमेंट सिस्टम का शोषण करने वाले हैकर्स का परिणाम था, जो एक सर्वर नॉर्डवीपीएन पर स्थापित एक फिनलैंड-आधारित डेटा सेंटर के प्रशासक पट्टे पर दिया गया था. अनाम डेटा सेंटर, बयान में कहा गया है, कमजोर प्रबंधन प्रणाली स्थापित किए बिना कभी भी इसे अपने NordVPN को बताए बिना. दूरस्थ प्रबंधन प्रणाली के कुछ महीनों बाद प्रकाश में आने के बाद नॉर्डवीपीएन ने डेटा सेंटर के साथ अपने अनुबंध को समाप्त कर दिया.

Nordvpn ने पहली बार ट्विटर पर इस तरह के तीसरे पक्ष की रिपोर्टों के बाद रविवार को संवाददाताओं को उल्लंघन का खुलासा किया. बयान में कहा गया है कि नॉर्डवीपीएन के अधिकारियों ने ग्राहकों को उल्लंघन का खुलासा नहीं किया, जबकि यह सुनिश्चित किया कि इसके बाकी नेटवर्क इसी तरह के हमलों के लिए असुरक्षित नहीं थे.

बयान ने टीएलएस कुंजी को समाप्त कर दिया, भले ही यह ब्रीच के बाद सात महीने के लिए मान्य था. कंपनी के अधिकारियों ने लिखा:

एक्सपायर्ड टीएलएस कुंजी उसी समय ली गई थी जब डेटासेंटर का शोषण किया गया था. हालाँकि, कुंजी का उपयोग संभवतः किसी अन्य सर्वर के VPN ट्रैफ़िक को डिक्रिप्ट करने के लिए नहीं किया जा सकता था. उसी नोट पर, वेबसाइट ट्रैफ़िक का दुरुपयोग करने का एकमात्र संभव तरीका एक एकल कनेक्शन को रोकने के लिए एक व्यक्तिगत और जटिल MITM हमले का प्रदर्शन करके था, जिसने NordVPN तक पहुंचने की कोशिश की.कॉम.

दावा के रूप में कठिन नहीं है

यह सुझाव है कि सक्रिय मैन-इन-द-मिडिल हमले जटिल या अव्यवहारिक हैं जो समस्याग्रस्त हैं. इस तरह के हमले सार्वजनिक नेटवर्क पर या इंटरनेट सेवाओं के कर्मचारियों द्वारा किए जा सकते हैं. वे ठीक उसी प्रकार के हमलों के हैं जिनसे वीपीएन की रक्षा करने के लिए माना जाता है.

एक सुरक्षा सलाहकार ने कहा, “टीएलएस ट्रैफ़िक को इंटरसेप्ट करना उतना कठिन नहीं है जितना कि वे ऐसा लगते हैं।”. “इसे करने के लिए उपकरण हैं, और मैं कॉन्फ़िगरेशन की दो लाइनों के साथ अपने टीएलएस कुंजी का उपयोग करके एक वेब सर्वर सेट करने में सक्षम था. हमलावर को पीड़ित के यातायात को रोकने में सक्षम होने की आवश्यकता होगी (ई).जी. सार्वजनिक वाई-फाई पर).”

यह भी ध्यान दें कि बयान केवल कहता है कि एक्सपायर्ड टीएलएस कुंजी का उपयोग किसी अन्य सर्वर के वीपीएन ट्रैफ़िक को डिक्रिप्ट करने के लिए नहीं किया जा सकता था. कथन ने अन्य दो कुंजियों का कोई उल्लेख नहीं किया है और उन्होंने किस प्रकार की पहुंच की अनुमति दी है. एक निजी प्रमाणपत्र प्राधिकरण का समझौता विशेष रूप से गंभीर हो सकता है क्योंकि यह हमलावरों को सीए द्वारा उत्पन्न कई कुंजियों से समझौता करने की अनुमति दे सकता है.

अपने सभी अंडे एक टोकरी में डालते हैं

VPNs ने कंप्यूटर के सभी इंटरनेट ट्रैफ़िक को एक एकल एन्क्रिप्टेड सुरंग में डाल दिया, जो केवल डिक्रिप्टेड है और प्रदाता के सर्वर में से एक तक पहुंचने के बाद अपने अंतिम गंतव्य पर भेजा गया है. यह वीपीएन प्रदाता को अपने ग्राहकों की ऑनलाइन आदतों और मेटाडेटा की भारी मात्रा में देखने की स्थिति में डालता है, जिसमें सर्वर आईपी पते, एसएनआई जानकारी और कोई भी ट्रैफ़िक शामिल नहीं है जो एन्क्रिप्टेड नहीं है.

वीपीएन प्रदाता को CNET, TECHRADAR और PCMAG से सिफारिशें और अनुकूल समीक्षा मिली है. लेकिन हर कोई इतना sunuine नहीं रहा है. वीपीएन में विशेषज्ञता वाले एक वरिष्ठ नेटवर्क इंजीनियर केनेथ व्हाइट ने लंबे समय से नॉर्डवीपीएन और टॉरगार्ड को दो वीपीएन के रूप में सूचीबद्ध किया है, क्योंकि अन्य बातों के अलावा, वे पूर्व-साझा कीज़ ऑनलाइन पोस्ट करते हैं.

अग्रिम पठन

अधिक जानकारी उपलब्ध होने तक, यह कहना मुश्किल है कि नॉर्डवीपीएन का उपयोग करने वाले लोगों को कैसे जवाब देना चाहिए. कम से कम, उपयोगकर्ताओं को ब्रीच और कुंजियों और किसी भी अन्य डेटा के बारे में कई और विवरण प्रदान करने के लिए NordVPN को दबाना चाहिए।. इस बीच, केनेथ व्हाइट ने सुझाव दिया कि लोग पूरी तरह से सेवा से बाहर निकलते हैं.

“मैंने नॉर्डवीपीएन सहित वर्षों से अधिकांश उपभोक्ता वीपीएन सेवाओं के खिलाफ सिफारिश की है,” उन्होंने मुझे बताया. “[सेवाओं की] घटना की प्रतिक्रिया और पीआर स्पिन का प्रयास यहां केवल उस राय को लागू किया गया है. उन्होंने लापरवाही से कार्यकर्ताओं के जीवन को इस प्रक्रिया में जोखिम में डाल दिया है. वे एक घटना की गंभीरता को कम कर रहे हैं जो उन्होंने भी पता नहीं लगाया था, जिसमें हमलावरों ने व्यवस्थापक एलएक्ससी ‘गॉड मोड’ एक्सेस किया था. और उन्होंने केवल ग्राहकों को सूचित किया जब पत्रकार टिप्पणी के लिए उनके पास पहुंचे.”

पदोन्नत टिप्पणियाँ

Thipirat3king सीनियरियस लर्कियस

डैन गुइडो की कंपनी ट्रेल ऑफ बिट्स आपकी पसंद के क्लाउड प्रदाता के साथ अपने स्वयं के निजी वीपीएन को सेटअप करने के लिए GitHub पेज पर Ansible स्क्रिप्ट का एक सुविधाजनक सेट प्रदान करती है (VPN वैकल्पिक रूप से एक PIHOLE के रूप में कार्य कर सकता है, DNS स्तर विज्ञापन अवरुद्ध के साथ). इसे एल्गो कहा जाता है. केनेथ व्हाइट (लेख में भी उद्धृत) ने इसका समर्थन किया है, जैसा कि ग्रुगक है.

GitHub.com/trailofbits/algo

29 पोस्ट | पंजीकृत 1/31/2013

पाठक टिप्पणी

डैन गुडिन डैन गुडिन एआरएस टेक्निका में वरिष्ठ सुरक्षा संपादक हैं, जहां वह मैलवेयर, कंप्यूटर जासूसी, बोटनेट्स, हार्डवेयर हैकिंग, एन्क्रिप्शन और पासवर्ड के कवरेज की देखरेख करते हैं. अपने खाली समय में, वह बागवानी, खाना पकाने और स्वतंत्र संगीत दृश्य का पालन करता है.