Τύποι κρυπτογράφησης AES

Contents

Τύποι κρυπτογράφησης: συμμετρική ή ασύμμετρη? RSA ή AES

Οι κρυπτογράφοι μπλοκ είναι σχήματα για κρυπτογράφηση ή αποκρυπτογράφηση όπου ένα μπλοκ απλού κείμενο αντιμετωπίζεται ως ένα μόνο μπλοκ και χρησιμοποιείται για να αποκτήσει ένα μπλοκ κρυπτογράφου με το ίδιο μέγεθος. Σήμερα, το AES (Advanced Encryption Standard) είναι ένας από τους πιο χρησιμοποιημένους αλγόριθμους για κρυπτογράφηση μπλοκ. Έχει τυποποιηθεί από το NIST (Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας) το 2001, προκειμένου να αντικατασταθούν οι DES και 3DEs που χρησιμοποιήθηκαν για κρυπτογράφηση κατά την περίοδο αυτή. Το μέγεθος ενός μπλοκ AES είναι 128 bits, ενώ το μέγεθος του κλειδιού κρυπτογράφησης μπορεί να είναι 128, 192 ή 256 bits. Σημειώστε αυτό, υπάρχουν τρία μήκος στο κλειδί, αλλά το μέγεθος του μπλοκ κρυπτογράφησης είναι πάντα 128 bits. Οι αλγόριθμοι κρυπτογράφησης θα πρέπει να επιτρέπουν την κρυπτογράφηση του απλού κείμενο με το μέγεθος που είναι διαφορετικό από το καθορισμένο μέγεθος ενός μπλοκ επίσης. Μπορούμε να χρησιμοποιήσουμε μερικούς αλγόριθμους για το μπλοκ padding όταν το απλό κείμενο δεν είναι αρκετό ένα μπλοκ, όπως το PKCS5 ή το PKCS7, μπορεί επίσης να υπερασπιστεί την επίθεση PA, αν χρησιμοποιούμε λειτουργία ECB ή CBC. Ή μπορούμε να χρησιμοποιήσουμε τη λειτουργία των ΑΕ που υποστηρίζουν ένα ρεύμα απλού κείμενο, όπως το CFB, OFB, CTR Mode.

Η διαφορά σε πέντε τρόπους στον αλγόριθμο κρυπτογράφησης AES

Πρόσφατα, έκανα κάποια δουλειά με το Sawada-san στο TDE. Έτσι σπούδασα στον αλγόριθμο κρυπτογράφησης. Μέχρι στιγμής, μελετά πέντε τρόπους στο AES. Σε αυτό το έγγραφο, θα εισαγάγω τη διαφορά στα πέντε είδη λειτουργίας.

Γενικός

Οι κρυπτογράφοι μπλοκ είναι σχήματα για κρυπτογράφηση ή αποκρυπτογράφηση όπου ένα μπλοκ απλού κείμενο αντιμετωπίζεται ως ένα μόνο μπλοκ και χρησιμοποιείται για να αποκτήσει ένα μπλοκ κρυπτογράφου με το ίδιο μέγεθος. Σήμερα, το AES (Advanced Encryption Standard) είναι ένας από τους πιο χρησιμοποιημένους αλγόριθμους για κρυπτογράφηση μπλοκ. Έχει τυποποιηθεί από το NIST (Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας) το 2001, προκειμένου να αντικατασταθούν οι DES και 3DEs που χρησιμοποιήθηκαν για κρυπτογράφηση κατά την περίοδο αυτή. Το μέγεθος ενός μπλοκ AES είναι 128 bits, ενώ το μέγεθος του κλειδιού κρυπτογράφησης μπορεί να είναι 128, 192 ή 256 bits. Σημειώστε αυτό, υπάρχουν τρία μήκος στο κλειδί, αλλά το μέγεθος του μπλοκ κρυπτογράφησης είναι πάντα 128 bits. Οι αλγόριθμοι κρυπτογράφησης θα πρέπει να επιτρέπουν την κρυπτογράφηση του απλού κείμενο με το μέγεθος που είναι διαφορετικό από το καθορισμένο μέγεθος ενός μπλοκ επίσης. Μπορούμε να χρησιμοποιήσουμε μερικούς αλγόριθμους για το μπλοκ padding όταν το απλό κείμενο δεν είναι αρκετό ένα μπλοκ, όπως το PKCS5 ή το PKCS7, μπορεί επίσης να υπερασπιστεί την επίθεση PA, αν χρησιμοποιούμε λειτουργία ECB ή CBC. Ή μπορούμε να χρησιμοποιήσουμε τη λειτουργία των ΑΕ που υποστηρίζουν ένα ρεύμα απλού κείμενο, όπως το CFB, OFB, CTR Mode.

Τώρα ας παρουσιάσουμε τους πέντε τρόπους AES.

- Λειτουργία ΕΚΤ: Λειτουργία βιβλίου ηλεκτρονικού κώδικα

- Λειτουργία CBC: Λειτουργία αλυσίδας μπλοκ κρυπτογράφησης

- Λειτουργία CFB: Λειτουργία ανάδρασης κρυπτογράφησης

- Λειτουργία OFB: Λειτουργία ανατροφοδότησης εξόδου

- Λειτουργία CTR: Λειτουργία μετρητή

Η λειτουργία επίθεσης:

- PA: Επίθεση με επένδυση

- CPA: Επιλεγμένη επίθεση με πλάγια

- CCA: Επιλεγμένο CI

Λειτουργία ΕΚΤ

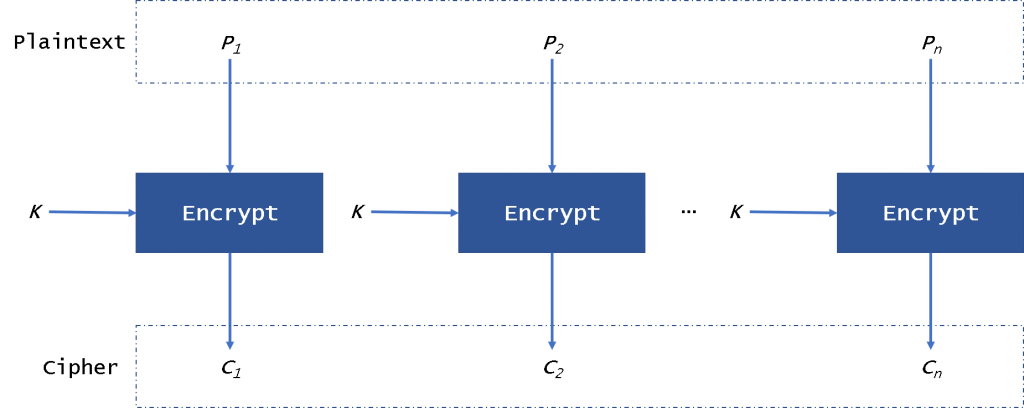

Η λειτουργία ECB (ηλεκτρονικό βιβλίο κώδικα) είναι η απλούστερη από όλα. Λόγω προφανών αδυναμιών, γενικά δεν συνιστάται. Ένα σχήμα μπλοκ αυτής της λειτουργίας παρουσιάζεται στο σύκο. 1.

Μπορούμε να το δούμε στο σύκο. 1, το απλό κείμενο χωρίζεται σε μπλοκ ως το μήκος του μπλοκ του AES, 128. Έτσι, η λειτουργία ΕΚΤ χρειάζεται να τοποθετήσει δεδομένα μέχρι να είναι ίδια με το μήκος του μπλοκ. Τότε κάθε μπλοκ θα κρυπτογραφηθεί με το ίδιο κλειδί και τον ίδιο αλγόριθμο. Έτσι, αν κρυπτογραφήσουμε το ίδιο απλό κείμενο, θα πάρουμε το ίδιο κρυπτογράφημα. Υπάρχει λοιπόν υψηλός κίνδυνος σε αυτόν τον τρόπο. Και τα κείμενα και τα μπλοκ κρυπτογράφησης είναι μια αλληλογραφία ένα προς ένα. Επειδή η κρυπτογράφηση/ αποκρυπτογράφηση είναι ανεξάρτητη, έτσι μπορούμε να κρυπτογραφήσουμε/ αποκρυπτογραφήσουμε τα δεδομένα παράλληλα. Και αν σπάσει ένα μπλοκ με κείμενο ή κρυπτογράφημα, δεν θα επηρεάσει άλλα μπλοκ.

Λόγω του χαρακτηριστικού της ΕΚΤ, το Mallory μπορεί να κάνει μια επίθεση ακόμα κι αν δεν πάρει το plaintext. Για παράδειγμα, εάν κρυπτογραφήσουμε τα δεδομένα σχετικά με τον τραπεζικό μας λογαριασμό, όπως αυτό: το κρυπτογράφημα: C1: 21 33 4E 5A 35 44 90 4B (ο λογαριασμός) C2: 67 78 45 22 AA CB D1 E5 (ο κωδικός πρόσβασης) τότε το Mallory Μπορεί να αντιγράψει τα δεδομένα στο C1 έως το C2. Τότε μπορεί να συνδεθεί στο σύστημα με τον λογαριασμό ως τον κωδικό πρόσβασης που είναι πιο εύκολος.

Στην κρυπτογράφηση βάσης δεδομένων, μπορούμε να χρησιμοποιήσουμε την ΕΚΤ για να κρυπτογραφήσουμε τους πίνακες, τους ευρετηρίου, τα αρχεία WAL, Temp και τους καταλόγους συστήματος. Αλλά με τα ζητήματα της ασφάλειας, δεν προτείνουμε να χρησιμοποιήσετε αυτήν τη λειτουργία.

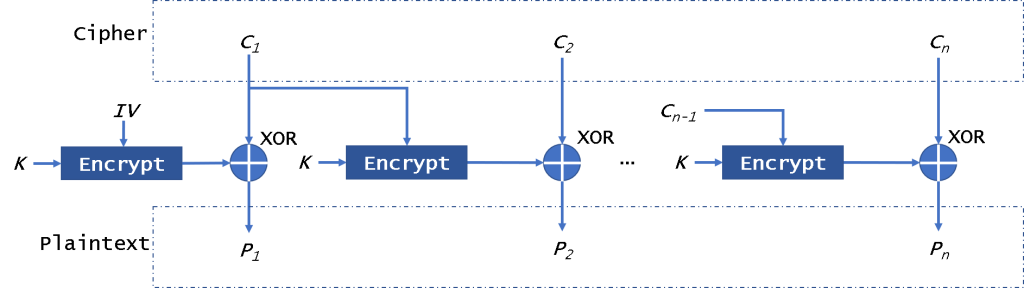

Λειτουργία CBC

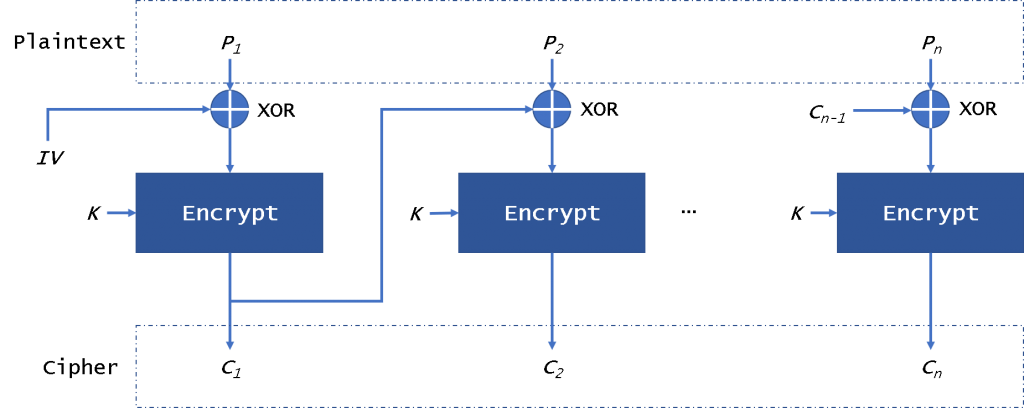

Η λειτουργία CBC (Chaining Block Chaining) CBC (Εικ. 2) Παρέχει αυτό χρησιμοποιώντας ένα φορέα αρχικοποίησης – IV. Το IV έχει το ίδιο μέγεθος με το μπλοκ που είναι κρυπτογραφημένο. Σε γενικές γραμμές, το IV είναι συνήθως ένας τυχαίος αριθμός, όχι nonce.

Μπορούμε να το δούμε στο Σχήμα 2, το απλό κείμενο χωρίζεται σε μπλοκ και πρέπει να προσθέσει δεδομένα επένδυσης. Πρώτον, θα χρησιμοποιήσουμε το κείμενο Block XOR με το IV. Στη συνέχεια, η CBC θα κρυπτογραφήσει το αποτέλεσμα στο μπλοκ κρυπτογράφησης. Στο επόμενο μπλοκ, θα χρησιμοποιήσουμε το αποτέλεσμα της κρυπτογράφησης στο XOR με μπλοκ πλάκας μέχρι το τελευταίο μπλοκ. Σε αυτή τη λειτουργία, ακόμη και αν κρυπτογραφήσουμε το ίδιο μπλοκ πλάκας, θα έχουμε ένα διαφορετικό μπλοκ κρυπτογράφησης. Μπορούμε να αποκρυπτογραφήσουμε τα δεδομένα παράλληλα, αλλά δεν είναι δυνατόν κατά την κρυπτογράφηση δεδομένων. Εάν σπάσει ένα κείμενο ή ένα μπλοκ κρυπτογράφησης, θα επηρεάσει όλα τα επόμενα μπλοκ.

Ένα Mallory μπορεί να αλλάξει το IV για να επιτεθεί στο σύστημα. Ακόμα κι αν ένα κομμάτι είναι λάθος στο IV, όλα τα δεδομένα έχουν σπάσει. Ο Mallory μπορεί επίσης να κάνει μια επίθεση Oracle Padding. Μπορούν να χρησιμοποιήσουν ένα μέρος του κρυπτογράφου για να τοποθετήσουν το μπλοκ κρυπτογράφου. Αυτό θα επιστρέψει μερικά μηνύματα σχετικά με το απλό κείμενο. Είναι ασφαλές από το CPA, αλλά είναι εύκολα συνολικό σε CCA και PA.

Για να διασφαλίσουμε την ασφάλεια, πρέπει να αλλάξουμε το κλειδί όταν κρυπτογραφούμε 2^((n+1)/2) (n είναι το μήκος ενός μπλοκ).

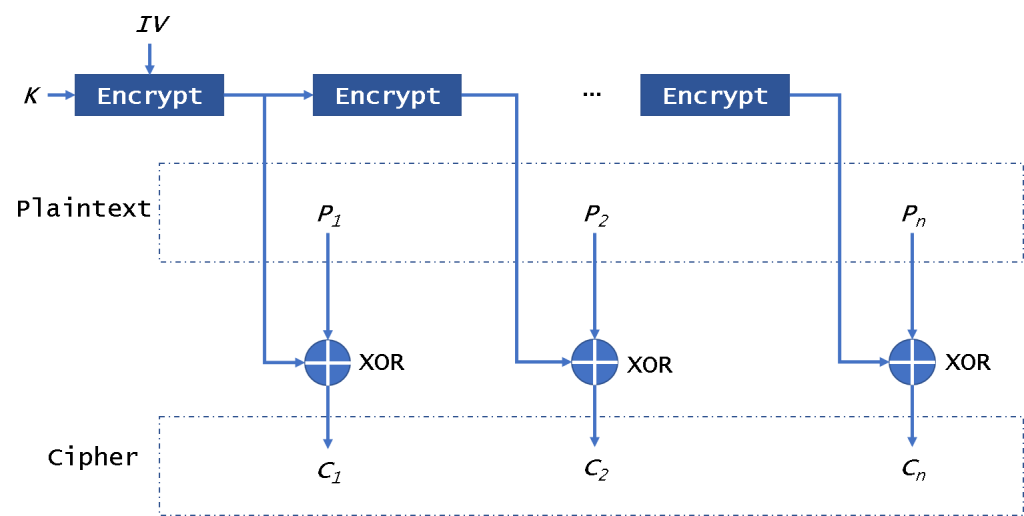

Λειτουργία CFB

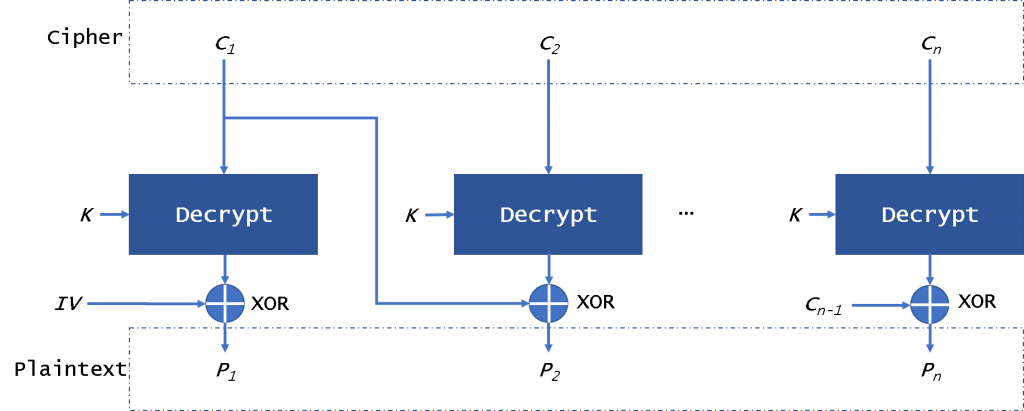

Ο τρόπος λειτουργίας CFB (Feedback Feedback) επιτρέπει στον κρυπτογραφητή μπλοκ να χρησιμοποιηθεί ως κρυπτογραφημένος ρεύμα. Χρειάζεται επίσης ένα IV.

Πρώτον, το CFB θα κρυπτογραφήσει το IV, τότε θα XOR με μπλοκ Plaintext για να πάρει κρυπτογράφημα. Τότε θα κρυπτογραφήσουμε το αποτέλεσμα κρυπτογράφησης στο XOR το απλό κείμενο. Επειδή αυτή η λειτουργία δεν θα κρυπτογραφεί απευθείας το PlainTex. Έτσι, σε αυτή τη λειτουργία, δεν χρειάζεται να τοποθετήσουν δεδομένα.

Και θα μπορούσε να αποκρυπτογραφήσει τα δεδομένα παράλληλα, όχι κρυπτογράφηση. Αυτή η λειτουργία είναι παρόμοια με την CBC, οπότε αν υπάρχει σπασμένο μπλοκ, θα επηρεάσει όλα τα ακόλουθα μπλοκ.

Αυτή η λειτουργία μπορεί να επιτεθεί με επίθεση επανάληψης. Για παράδειγμα, εάν χρησιμοποιείτε το άλλο ciphertext για να αντικαταστήσετε το νέο ciphertext, ο χρήστης θα λάβει λάθος δεδομένα. Αλλά δεν θα γνωρίζει ότι τα δεδομένα είναι λάθος. Είναι ασφαλές από το CPA, αλλά είναι εύκολα σύλλογο για CCA.

Για να εξασφαλιστεί η ασφάλεια, το κλειδί σε αυτόν τον τρόπο πρέπει να αλλάξει για κάθε 2^((n+1)/2) μπλοκ κρυπτογράφησης.

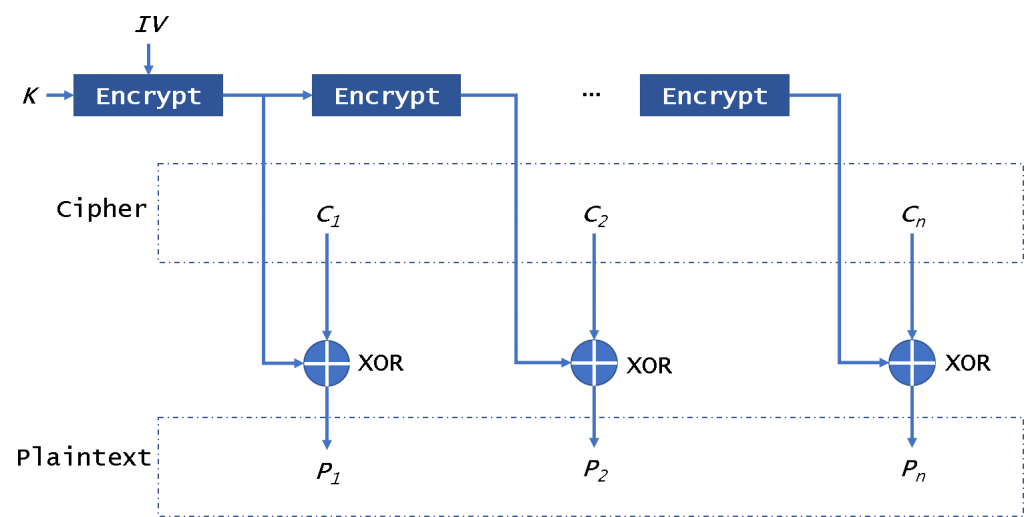

Λειτουργία OFB

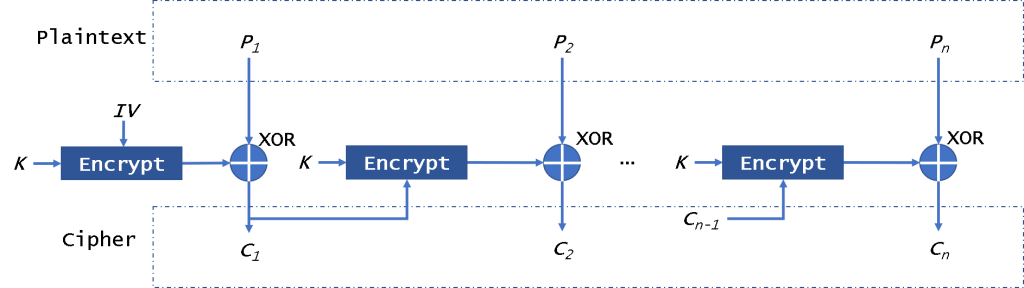

Ο τρόπος λειτουργίας OFB (εξόδου ανατροφοδότησης) (Εικ. 4) Επίσης, επιτρέπει στον κρυπτογραφητή μπλοκ να χρησιμοποιηθεί ως κρυπτογραφητής ρεύματος. Επίσης, δεν χρειάζεται δεδομένα παραπετετών.

Σε αυτή τη λειτουργία, θα κρυπτογραφήσει το IV κατά την πρώτη φορά και θα κρυπτογραφήσει. Στη συνέχεια, θα χρησιμοποιήσει τα αποτελέσματα κρυπτογράφησης στο XOR το απλό κείμενο για να λάβετε κρυπτογράφημα. Είναι διαφορετικό από το CFB, πάντα κρυπτογραφεί το IV. Δεν μπορεί να κρυπτογραφήσει/αποκρυπτογραφήσει το IV παράλληλα. Λάβετε υπόψη ότι δεν θα αποκρυπτογραφήσουμε τα αποτελέσματα κρυπτογράφησης IV για να αποκρυπτογραφήσετε δεδομένα. Δεν θα επηρεαστεί από το σπασμένο μπλοκ. Είναι ασφαλές από το CPA, αλλά είναι εύκολα συνολικό σε CCA και PA.

Ένα Mallory μπορεί να αλλάξει μερικά κομμάτια κρυπτογράφου για να βλάψει το απλό κείμενο.

Για να εξασφαλιστεί η ασφάλεια, το κλειδί σε αυτόν τον τρόπο πρέπει να αλλάξει για κάθε 2^(n/2) μπλοκ κρυπτογράφησης.

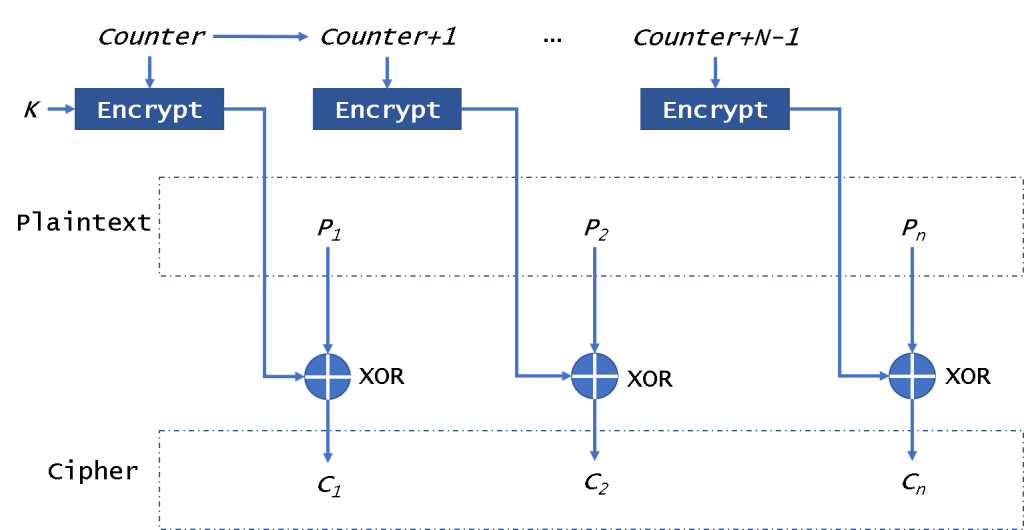

Λειτουργία CTR

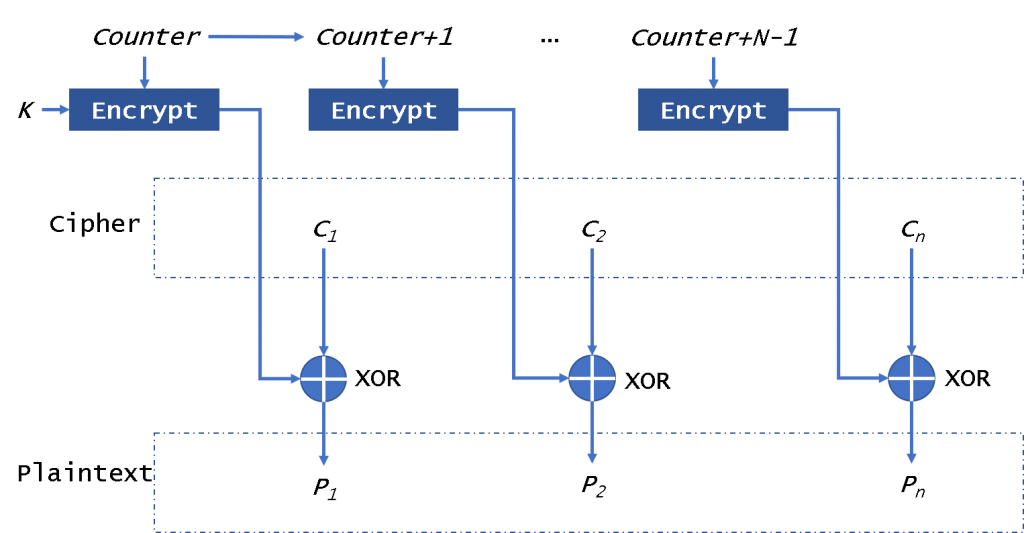

Στον τρόπο λειτουργίας CTR (Counter), που φαίνεται στο ΣΧ. 5, ως μπλοκ εισόδου στον κρυπτογραφητή (κρυπτογράφηση), i.μι. Ως IV, χρησιμοποιείται η τιμή ενός μετρητή (Counter, Counter + 1,…, Counter + N – 1). Είναι επίσης ένας κρυπτογραφητής ρεύματος.

Ο μετρητής έχει το ίδιο μέγεθος με το χρησιμοποιημένο μπλοκ. Όπως φαίνεται στο σύκο. 5, η λειτουργία XOR με το μπλοκ του απλού κειμένου εκτελείται στο μπλοκ εξόδου από τον κρυπτογραφητή. Όλα τα μπλοκ κρυπτογράφησης χρησιμοποιούν το ίδιο κλειδί κρυπτογράφησης. Καθώς αυτή η λειτουργία, δεν θα επηρεαστεί από το σπασμένο μπλοκ. Είναι πολύ σαν το B. Αλλά το CTR θα χρησιμοποιήσει τον πάγκο για να κρυπτογραφηθεί κάθε φορά αντί του IV. Έτσι, αν μπορούσατε να πάρετε αντίθετα απευθείας, μπορείτε να κρυπτογραφήσετε/αποκρυπτογραφήσετε δεδομένα παράλληλα.

Ένα Mallory μπορεί να αλλάξει μερικά κομμάτια κρυπτογράφου για να σπάσει το απλό κείμενο. Στην κρυπτογράφηση βάσης δεδομένων, μπορούμε να χρησιμοποιήσουμε την CBC για να κρυπτογραφήσουμε όλα τα αρχεία.

Για να εξασφαλιστεί η ασφάλεια, το κλειδί σε αυτόν τον τρόπο πρέπει να αλλάξει για κάθε 2^(n/2) μπλοκ κρυπτογράφησης.

Περίληψη

Που είναι η βάση δεδομένων που χρειάζεται?

| Όνομα αντικειμένου | ευθυγραμμία | Παράλληλη εγγραφή | Παράλληλη ανάγνωση | Λειτουργία κρυπτογράφησης |

|---|---|---|---|---|

| Ευρετήριο | Ναί | Ναί | Ναί | CTR |

| Wal | όχι | όχι | όχι | CFB, OFB, CTR |

| Κατάλογοι συστήματος | όχι | όχι | Ναί | CBC, CTR, CFB |

| Προσωρινά αρχεία | Ναί | όχι | όχι | CBC, CTR, CFB, OFB |

| Τραπέζια | Ναί | όχι | Ναί | CBC, CTR, CFB |

Στο τέλος, νομίζω ότι η λειτουργία CTR είναι η καλύτερη λειτουργία για το PostgreSQL.

Ο Shawn Wang είναι προγραμματιστής του Core Database PostgreSQL. Εργάζεται στο λογισμικό Highgo για περίπου οκτώ χρόνια.

Έκανε κάποια εργασία για την πλήρη κρυπτογράφηση βάσης δεδομένων, τη συνάρτηση συμβατή με την Oracle, το εργαλείο παρακολούθησης για το PostgreSQL, εγκαίρως για το PostgreSQL και ούτω καθεξής.

Τώρα έχει ενταχθεί στην ομάδα Highgo Community και ελπίζει να συμβάλει περισσότερο στην κοινότητα στο μέλλον.

Τύποι κρυπτογράφησης: συμμετρική ή ασύμμετρη? RSA ή AES?

Αν ψάχνετε να κρυπτογραφήσετε δεδομένα για να τα προστατεύσετε, ίσως διαπιστώσετε ότι υπάρχουν διαφορετικές μεθόδους κρυπτογράφησης και αλγόριθμους κρυπτογράφησης για να διαλέξετε. Από το RSA σε AES, η επιλογή σας θα πρέπει να ενημερώνεται από το πλαίσιο.

15 Ιουνίου 2021

Η συμμετρική έναντι της ασύμμετρης είναι μια σύγκριση που χρησιμοποιείται συχνά στον κόσμο της κρυπτογραφίας και της ασφάλειας των υπολογιστών. Η συμμετρική κρυπτογράφηση περιλαμβάνει τη χρήση ενός μόνο κλειδιού για την κρυπτογράφηση και την αποκρυπτογράφηση των δεδομένων, ενώ η ασύμμετρη κρυπτογράφηση χρησιμοποιεί δύο πλήκτρα – ένα δημόσιο και ένα ιδιωτικό – για να κρυπτογραφήσει και να αποκρυπτογραφήσει δεδομένα. Κάθε τύπος κρυπτογράφησης έχει τα δικά του πλεονεκτήματα και αδυναμίες και η επιλογή μεταξύ των δύο εξαρτάται από τις συγκεκριμένες ανάγκες του χρήστη.

Στη λαϊκή κουλτούρα, η έννοια της συμμετρικής έναντι της ασύμμετρης κρυπτογράφησης συχνά διερευνάται σε ταινίες και τηλεοπτικές εκπομπές που περιλαμβάνουν hacking και κατασκοπεία. Για παράδειγμα, στην τηλεοπτική εκπομπή “MR. Robot, “Ο πρωταγωνιστής Elliot χρησιμοποιεί ασύμμετρη κρυπτογράφηση για να προστατεύσει τα δεδομένα του από χάκερ και άλλους αντιπάλους.

Τι είναι η κρυπτογράφηση δεδομένων?

Η κρυπτογράφηση δεδομένων είναι μια διαδικασία που μπορεί να είναι τόσο εύκολη όσο η αναστροφή ενός διακόπτη αν ξέρετε τι θέλετε να επιτύχετε. Ας ανακεφαλαιώσουμε τα βασικά αυτού του περιουσιακού στοιχείου ασφαλείας δεδομένων. Για να κρυπτογραφήσετε τα δεδομένα είναι να λάβετε μια πληροφορία και να τα μεταφράσετε σε ένα άλλο κομμάτι μη αναγνωρίσιμων πληροφοριών. Αυτό το τελικό προϊόν ονομάζεται α κρυπτογράφημα.

Για να πάρετε ένα κρυπτογράφημα, εκτελείτε τις πληροφορίες που πρόκειται να κρυπτογραφηθούν μέσω ενός αλγορίθμου κρυπτογράφησης. Αυτός ο αλγόριθμος λαμβάνει τις αρχικές πληροφορίες και, με βάση τυχαιοποιημένους κανόνες, μετατρέπει τις πληροφορίες σε ένα νέο, αδιαμφισβήτητο κομμάτι δεδομένων. Σκεφτείτε το ως «μετάφραση».

Τι κάνει ο αλγόριθμος κρυπτογράφησης είναι Δημιουργήστε μια νέα γλώσσα, και να αποκρύψετε ευαίσθητα δεδομένα μετατρέποντάς τα σε αυτόν τον μυστικό κώδικα, τον οποίο μπορείτε μόνο να αποκρυπτογραφήσετε και να γυρίσετε πίσω σε απλό κείμενο εάν γνωρίζετε τους κανόνες ή τι λέγεται α κλειδί. Το κλειδί αντιπροσωπεύει τα μαθηματικά βήματα που πήρε ο αλγόριθμος για να μετατρέψει το κείμενό σας από το “Hello World” σε “XJTG920KL#AJFJ”%*¨*FK “. Χωρίς αυτό, δεν μπορείτε να αποκρυπτογραφήσετε τα δεδομένα και έτσι προστατεύεται από μη εξουσιοδοτημένη πρόσβαση.

Τύποι συστημάτων κρυπτογράφησης

Υπάρχουν πολλοί διαφορετικοί τύποι αλγορίθμων κρυπτογράφησης και μεθόδων για να διαλέξετε, έτσι πώς ξέρετε ποια είναι η ασφαλέστερη επιλογή για τις ανάγκες σας στον κυβερνοχώρο? Ας ξεκινήσουμε με τους πιο συνηθισμένους τύπους συστημάτων κρυπτογράφησης: συμμετρικός εναντίον ασύμμετρη κρυπτογράφηση.

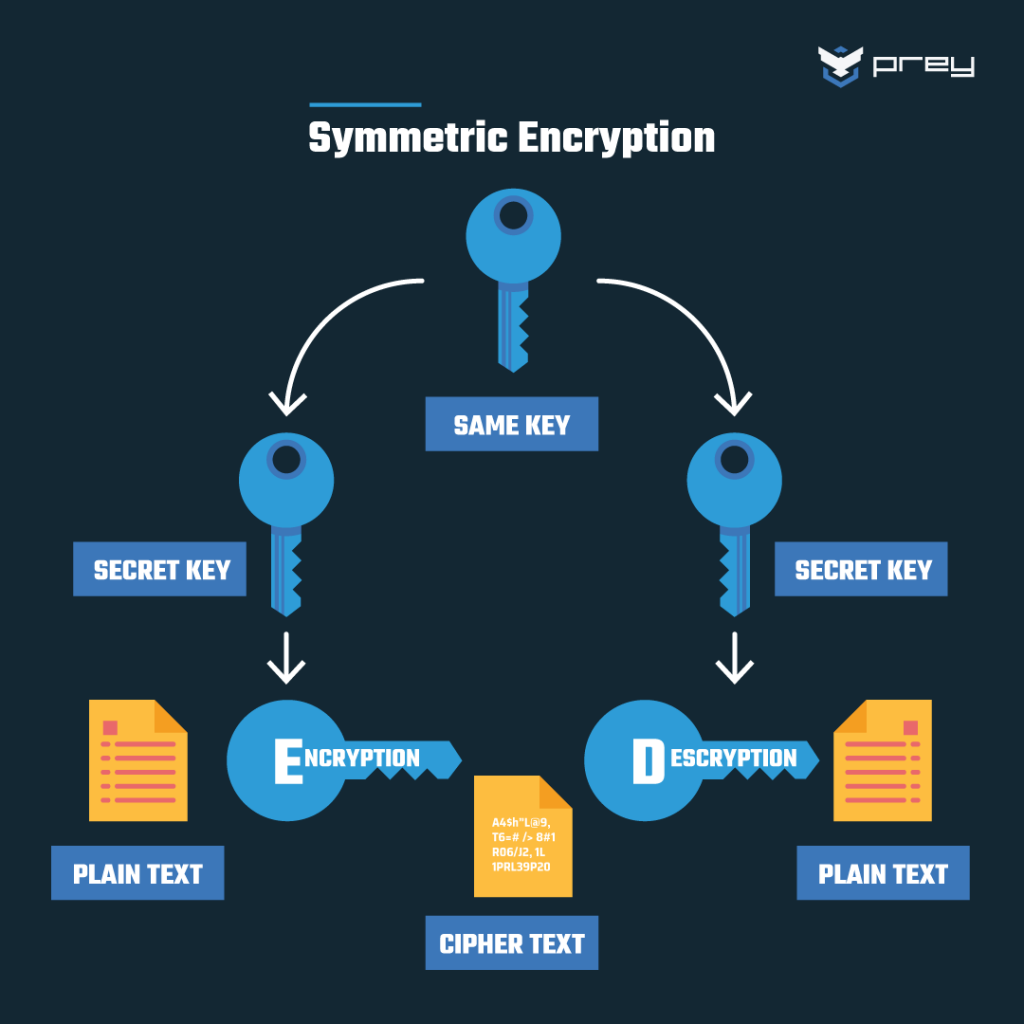

Συμμετρική κρυπτογράφηση

Σε αυτόν τον τύπο κρυπτογράφησης, υπάρχει μόνο ένα κλειδί και όλα τα εμπλεκόμενα μέρη χρησιμοποιούν το ίδιο κλειδί για να κρυπτογραφούν και να αποκρυπτογραφούν πληροφορίες. Χρησιμοποιώντας ένα μόνο κλειδί, η διαδικασία είναι απλή, σύμφωνα με το ακόλουθο παράδειγμα: κρυπτογραφείτε ένα μήνυμα ηλεκτρονικού ταχυδρομείου με ένα μοναδικό κλειδί, στείλτε αυτό το μήνυμα ηλεκτρονικού ταχυδρομείου στον φίλο σας Tom και θα χρησιμοποιήσει το ίδιο συμμετρικό κλειδί Για να ξεκλειδώσετε/αποκρυπτογραφήσετε το email.

Τι είναι ένα συμμετρικό κλειδί?

Ένα συμμετρικό κλειδί είναι αυτό που μπορεί να χρησιμοποιηθεί για την κρυπτογράφηση και την αποκωδικοποίηση δεδομένων. Αυτό σημαίνει ότι για να αποκρυπτογραφήσει τις πληροφορίες, το ίδιο κλειδί που χρησιμοποιήθηκε για την κρυπτογράφηση πρέπει να χρησιμοποιηθεί. Στην πράξη, τα κλειδιά αντιπροσωπεύουν ένα κοινό μυστικό που μοιράζονται δύο ή περισσότερα άτομα που μπορούν να χρησιμοποιηθούν για να διατηρήσουν έναν σύνδεσμο εμπιστευτικών πληροφοριών.

Εξερεύνηση συμμετρικών παραδειγμάτων κρυπτογράφησης στις καθημερινές τεχνολογίες

Η συμμετρική κρυπτογράφηση είναι μια ευρέως χρησιμοποιούμενη μέθοδος για την εξασφάλιση δεδομένων σε διάφορες εφαρμογές, παρέχοντας εμπιστευτικότητα και ακεραιότητα. Χρησιμοποιώντας ένα μόνο κλειδί τόσο για κρυπτογράφηση όσο και για αποκρυπτογράφηση, τα συμμετρικά παραδείγματα κρυπτογράφησης παρουσιάζουν την ταχύτητα και την αποτελεσματικότητα της τεχνικής στην προστασία των ευαίσθητων πληροφοριών. Από την εξασφάλιση ηλεκτρονικών επικοινωνιών στην κρυπτογράφηση ευαίσθητα αρχεία, η συμμετρική κρυπτογράφηση παραμένει ένα ζωτικό συστατικό της σύγχρονης ασφάλειας στον κυβερνοχώρο.

Τρία πρακτικά συμμετρικά παραδείγματα κρυπτογράφησης:

- Ασφαλείς εφαρμογές ανταλλαγής μηνυμάτων (e.σολ., Whatsapp, σήμα): Αυτές οι πλατφόρμες ανταλλαγής μηνυμάτων χρησιμοποιούν συμμετρική κρυπτογράφηση, όπως το πρωτόκολλο σήματος, για να διασφαλιστεί ότι τα μηνύματα είναι κρυπτογραφημένα από άκρο σε άκρο, επιτρέποντας μόνο στους προβλεπόμενους παραλήπτες να διαβάζουν το περιεχόμενο.

- Λογισμικό κρυπτογράφησης αρχείων (e.σολ., Veracrypt, Axcrypt): Οι συμμετρικοί αλγόριθμοι κρυπτογράφησης όπως το AES χρησιμοποιούνται με λογισμικό κρυπτογράφησης αρχείων για την προστασία ευαίσθητων δεδομένων που είναι αποθηκευμένα σε συσκευές, εξασφαλίζοντας ότι τα δεδομένα παραμένουν ασφαλή ακόμη και αν η συσκευή έχει χαθεί ή κλαπεί.

- Bitlocker: Όταν ενεργοποιείτε το BitLocker σε έναν υπολογιστή Windows για να κρυπτογραφήσετε όλους τους σκληρούς δίσκους. Με το ξεκλείδωμα του υπολογιστή με τον κωδικό πρόσβασής του, ο χρήστης θα αποκρυπτογραφήσει τα δεδομένα χωρίς τον κίνδυνο να εκθέσει το μυστικό κλειδί κρυπτογράφησης του.

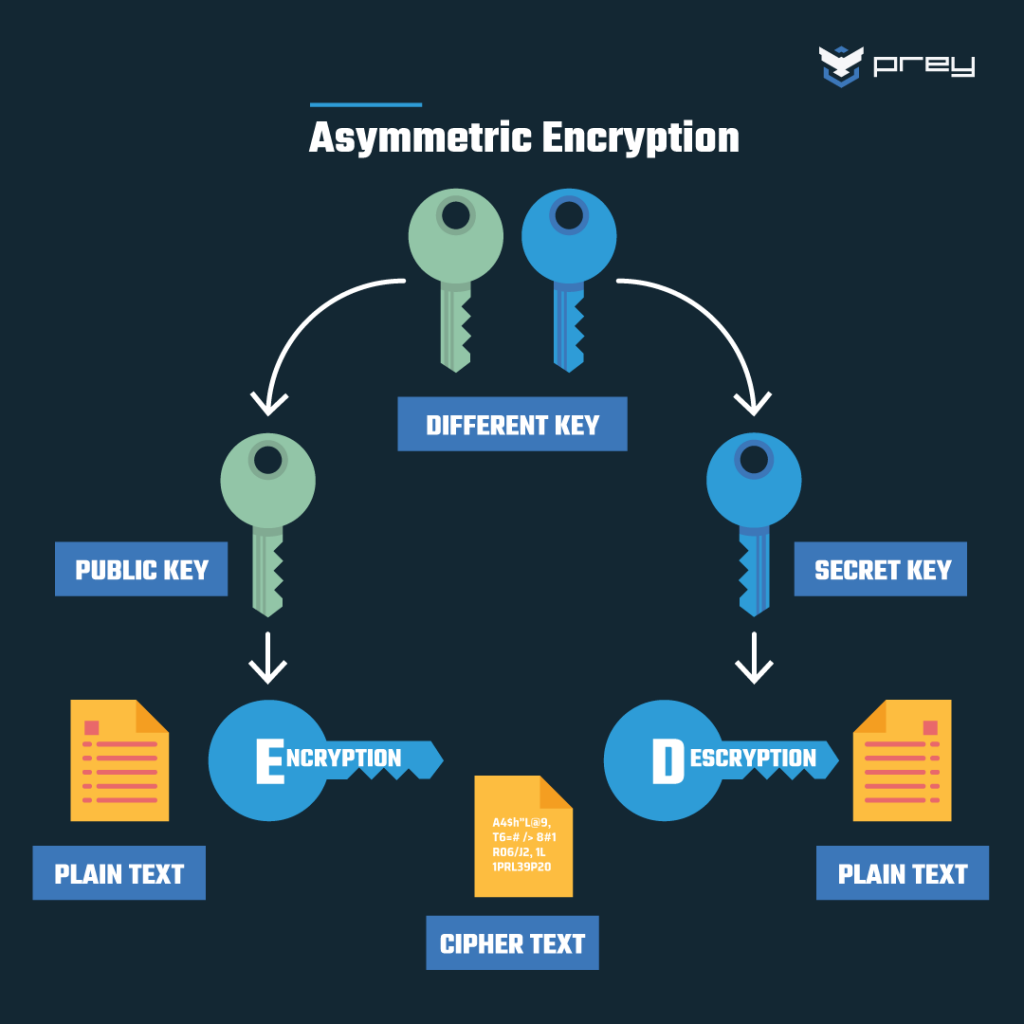

Ασύμμετρη κρυπτογράφηση

Η ασύμμετρη κρυπτογράφηση, από την άλλη πλευρά, δημιουργήθηκε για την επίλυση του εγγενούς θέματος της συμμετρικής κρυπτογράφησης: η ανάγκη να μοιραστείτε ένα μόνο κλειδί κρυπτογράφησης που χρησιμοποιείται τόσο για κρυπτογράφηση και αποκρυπτογράφηση δεδομένων.

Τι είναι ένα ασύμμετρο κλειδί?

Τα ασύμμετρα κλειδιά αποτελούν τον ακρογωνιαίο λίθο της δημόσιας υποδομής (PKI), μια τεχνική κρυπτογράφησης που απαιτεί δύο πλήκτρα, ένα για να κλειδώσει ή να κρυπτογραφήσει το απλό κείμενο και ένα άλλο για να ξεκλειδώσετε ή να αποκρυπτογραφήσετε το cyphertext. Ούτε το κλειδί εκτελεί και τις δύο λειτουργίες.

Αυτή η νεότερη και ασφαλέστερη μορφή κρυπτογράφησης χρησιμοποιεί δύο κλειδιά Για τη διαδικασία κρυπτογράφησης, το δημόσιο κλειδί, που χρησιμοποιείται για την κρυπτογράφηση και το ιδιωτικό κλειδί που χρησιμοποιείται για αποκρυπτογράφηση. Αυτά τα κλειδιά σχετίζονται, συνδέονται και λειτουργούν με τον ακόλουθο τρόπο:

Ένα δημόσιο κλειδί είναι διαθέσιμο για όποιον χρειάζεται να κρυπτογραφήσει ένα κομμάτι πληροφοριών. Αυτό το κλειδί δεν λειτουργεί για τη διαδικασία αποκρυπτογράφησης. Ένας χρήστης πρέπει να έχει ένα δευτερεύον κλειδί, το ιδιωτικό κλειδί, για να αποκρυπτογραφήσει αυτές τις πληροφορίες. Με αυτόν τον τρόπο, το ιδιωτικό κλειδί κρατείται μόνο από τον ηθοποιό που αποκρυπτογραφεί τις πληροφορίες, χωρίς να θυσιάζει την ασφάλεια καθώς κλιμακώνετε την ασφάλεια.

Εξερεύνηση ασύμμετρων παραδειγμάτων κρυπτογράφησης στις καθημερινές τεχνολογίες

Η ασύμμετρη κρυπτογράφηση διαδραματίζει κρίσιμο ρόλο στη σύγχρονη ασφάλεια στον κυβερνοχώρο, παρέχοντας εμπιστευτικότητα, ακεραιότητα και έλεγχο ταυτότητας σε διάφορες εφαρμογές. Χρησιμοποιώντας ζεύγη δημόσιων και ιδιωτικών κλειδιών, βρίσκονται ασύμμετρες παραδείγματα κρυπτογράφησης σε μια σειρά βιομηχανιών και τεχνολογιών, αποδεικνύοντας τη σημασία της για την εξασφάλιση ψηφιακών πληροφοριών. Αυτή η ευέλικτη μέθοδος κρυπτογράφησης έχει γίνει ένα βασικό εργαλείο για τη διασφάλιση ευαίσθητων δεδομένων και την εξασφάλιση ασφαλών επικοινωνιών.

Τρία πρακτικά ασύμμετρους παραδείγματα κρυπτογράφησης:

- Ασφαλίστε τις επικοινωνίες ηλεκτρονικού ταχυδρομείου (e.σολ., PGP, S/MIME): Η ασύμμετρη κρυπτογράφηση χρησιμοποιείται σε ασφαλή πρωτόκολλα επικοινωνίας ηλεκτρονικού ταχυδρομείου, όπως η αρκετά καλή ιδιωτικότητα (PGP) και οι επεκτάσεις αλληλογραφίας Internet/πολλαπλών χρήσεων (S/MIME). Αυτά τα πρωτόκολλα αξιοποιούν τα δημόσια και ιδιωτικά κλειδιά για να κρυπτογραφήσουν το περιεχόμενο ηλεκτρονικού ταχυδρομείου, εξασφαλίζοντας μόνο τον προβλεπόμενο παραλήπτη με το σωστό ιδιωτικό κλειδί μπορεί να αποκρυπτογραφήσει και να διαβάσει το μήνυμα. Αυτή η μέθοδος παρέχει εμπιστευτικότητα και διατηρεί ακεραιότητα μηνυμάτων.

- Ψηφιακές υπογραφές για αυθεντικότητα και ακεραιότητα εγγράφων (e.σολ., Adobe Sign, DocUsign): Η ασύμμετρη κρυπτογράφηση χρησιμοποιείται επίσης σε υπηρεσίες ψηφιακής υπογραφής όπως το Adobe Sign και το DocUsign. Όταν ένας χρήστης υπογράφει ψηφιακά ένα έγγραφο, το ιδιωτικό κλειδί τους χρησιμοποιείται για τη δημιουργία μιας μοναδικής υπογραφής. Ο παραλήπτης μπορεί στη συνέχεια να επαληθεύσει την αυθεντικότητα και την ακεραιότητα του εγγράφου χρησιμοποιώντας το δημόσιο κλειδί του αποστολέα. Αυτή η διαδικασία εξασφαλίζει ότι το έγγραφο δεν έχει παραβιαστεί και επιβεβαιώνει την ταυτότητα του υπογράφοντος.

- Ασφαλίστε την ανταλλαγή κλειδιών και την εγκατάσταση σε πρωτόκολλο SSL/TLS για ασφαλείς ιστοσελίδες: Η ασύμμετρη κρυπτογράφηση διαδραματίζει ζωτικό ρόλο στο πρωτόκολλα Secure Sockets Layer (SSL) και σε πρωτόκολλα ασφαλείας στρώματος μεταφοράς (TLS), τα οποία χρησιμοποιούνται για την εξασφάλιση της μετάδοσης δεδομένων μεταξύ του προγράμματος περιήγησης του χρήστη και ενός ιστότοπου. Κατά τη διάρκεια της αρχικής διαδικασίας χειραψίας, χρησιμοποιείται ασύμμετρη κρυπτογράφηση για την ασφαλή ανταλλαγή ενός συμμετρικού κλειδιού κρυπτογράφησης, το οποίο στη συνέχεια χρησιμοποιείται για την κρυπτογράφηση και την αποκρυπτογράφηση των δεδομένων για το υπόλοιπο της συνεδρίας. Αυτή η προσέγγιση συνδυάζει τα πλεονεκτήματα ασφαλείας της ασύμμετρης κρυπτογράφησης με την ταχύτητα της συμμετρικής κρυπτογράφησης για αποτελεσματική και ασφαλή επικοινωνία.

Συμμετρική έναντι ασύμμετρης κρυπτογράφησης

Η ασύμμετρη και η συμμετρική κρυπτογράφηση είναι δύο βασικές τεχνικές που χρησιμοποιούνται για την εξασφάλιση δεδομένων. Η συμμετρική κρυπτογράφηση χρησιμοποιεί το ίδιο κλειδί τόσο για κρυπτογράφηση όσο και για αποκρυπτογράφηση, ενώ η ασύμμετρη κρυπτογράφηση χρησιμοποιεί ένα ζευγάρι πλήκτρων: ένα δημόσιο κλειδί για κρυπτογράφηση και ένα ιδιωτικό κλειδί για αποκρυπτογράφηση. ELI5: Φανταστείτε τη συμμετρική κρυπτογράφηση ως ένα μόνο κλειδί που κλειδώνει και ξεκλειδώνει ένα στήθος θησαυρού, ενώ η ασύμμετρη κρυπτογράφηση χρησιμοποιεί δύο πλήκτρα – ένα κλειδί για να κλειδώσει (δημόσιο) και ένα διαφορετικό κλειδί για ξεκλειδώματα (ιδιωτικό).

Η επιλογή μεταξύ ασύμμετρης έναντι συμμετρικής κρυπτογράφησης μπορεί να είναι μια δύσκολη επιλογή, οπότε εδώ υπάρχουν μερικές βασικές διαφορές:

- Ταχύτητα: Η συμμετρική κρυπτογράφηση είναι γενικά ταχύτερη από την ασύμμετρη κρυπτογράφηση, καθώς απαιτεί λιγότερη υπολογιστική ισχύ, καθιστώντας την κατάλληλη για την κρυπτογράφηση μεγάλων ποσοτήτων δεδομένων.

- Διανομή κλειδιού: Στη συμμετρική κρυπτογράφηση, η ασφαλής κατανομή κλειδιών είναι ζωτικής σημασίας, καθώς το ίδιο κλειδί χρησιμοποιείται τόσο για κρυπτογράφηση όσο και για αποκρυπτογράφηση. Η ασύμμετρη κρυπτογράφηση απλοποιεί την βασική κατανομή, καθώς μόνο το δημόσιο κλειδί πρέπει να μοιραστεί, ενώ το ιδιωτικό κλειδί παραμένει εμπιστευτικό.

- Χρήση κλειδιού: Η συμμετρική κρυπτογράφηση χρησιμοποιεί ένα μόνο κοινό κλειδί τόσο για κρυπτογράφηση όσο και για αποκρυπτογράφηση, ενώ η ασύμμετρη κρυπτογράφηση χρησιμοποιεί ένα ζευγάρι πλήκτρων: ένα δημόσιο κλειδί για κρυπτογράφηση και ένα ιδιωτικό κλειδί για αποκρυπτογράφηση.

- Χρήση περιπτώσεων: Η συμμετρική κρυπτογράφηση είναι ιδανική για κρυπτογράφηση χύδην δεδομένων και ασφαλή επικοινωνία εντός κλειστών συστημάτων, ενώ η ασύμμετρη κρυπτογράφηση χρησιμοποιείται συχνά για ασφαλείς ανταλλαγές κλειδιών, ψηφιακές υπογραφές και έλεγχο ταυτότητας σε ανοιχτά συστήματα.

- Ασφάλεια: Η ασύμμετρη κρυπτογράφηση θεωρείται πιο ασφαλής λόγω της χρήσης δύο ξεχωριστών κλειδιών, καθιστώντας πιο δύσκολο για τους επιτιθέμενους να θέσουν σε κίνδυνο το σύστημα. Ωστόσο, η συμμετρική κρυπτογράφηση μπορεί ακόμα να παρέχει ισχυρή ασφάλεια όταν εφαρμόζεται σωστά με ισχυρές πρακτικές διαχείρισης βασικών.

Επιλέγοντας τη σωστή μέθοδο κρυπτογράφησης για τις ανάγκες σας

Η επιλογή μεταξύ συμμετρικής και ασύμμετρης κρυπτογράφησης εξαρτάται από τις συγκεκριμένες απαιτήσεις ασφαλείας και περιπτώσεις χρήσης. Η κατανόηση του πότε πρέπει να χρησιμοποιήσετε τη συμμετρική έναντι της ασύμμετρης κρυπτογράφησης είναι ζωτικής σημασίας για τη διατήρηση ασφαλών επικοινωνιών και την προστασία ευαίσθητων δεδομένων. Παράγοντες όπως η βασική διαχείριση, η υπολογιστική απόδοση και η επιθυμητή λειτουργικότητα θα πρέπει να λαμβάνονται υπόψη όταν αποφασίζουμε ποια μέθοδος κρυπτογράφησης ταιριάζει καλύτερα σε ένα συγκεκριμένο σενάριο.

Τρία πρακτικά παραδείγματα για το πότε πρέπει να χρησιμοποιηθούν συμμετρικές έναντι ασύμμετρης κρυπτογράφησης:

- Κρυπτογράφηση αρχείων: Η συμμετρική κρυπτογράφηση προτιμάται για την κρυπτογράφηση αρχείων λόγω της ταχύτητας και της υπολογιστικής απόδοσης της, καθιστώντας το ιδανικό για τον χειρισμό μεγάλων όγκων δεδομένων.

- Ασφαλής ανταλλαγή κλειδιών: Η ασύμμετρη κρυπτογράφηση χρησιμοποιείται συνήθως για την ασφαλή ανταλλαγή κλειδιών σε πρωτόκολλα όπως το SSL/TLS, εξασφαλίζοντας ότι τα συμμετρικά κλειδιά μπορούν να μοιραστούν με ασφάλεια μεταξύ των μερών χωρίς να παρεμποδιστούν.

- Ψηφιακές υπογραφές: Η ασύμμετρη κρυπτογράφηση είναι κατάλληλη για τη δημιουργία ψηφιακών υπογραφών, επιτρέποντας στους χρήστες να πιστοποιούν τα έγγραφα και να επαληθεύσουν την ακεραιότητά τους χρησιμοποιώντας δημόσια και ιδιωτικά ζεύγη κλειδιών.

Κοινοί συμμετρικοί αλγόριθμοι κρυπτογράφησης

Οι συνήθεις συμμετρικοί αλγόριθμοι κρυπτογράφησης χρησιμοποιούνται ευρέως για την εξασφάλιση δεδομένων και επικοινωνιών. Παραδείγματα αυτών των αλγορίθμων περιλαμβάνουν προχωρημένο πρότυπο κρυπτογράφησης (AES), πρότυπο κρυπτογράφησης δεδομένων (DES), πρότυπο κρυπτογράφησης τριπλών δεδομένων (3DES) και blowfish και blowfish.

Κρυπτογράφηση ή προηγμένο σύστημα κρυπτογράφησης AES

ΑΕ είναι ένας από τους πιο συνηθισμένους συμμετρικούς αλγόριθμους κρυπτογράφησης που χρησιμοποιούνται σήμερα, που αναπτύχθηκε ως αντικαταστάτης του ξεπερασμένου προτύπου DES (Data Encryption Standard), που ραγίζεται από ερευνητές ασφαλείας το 2005. Αυτός ο νέος αλγόριθμος προσπάθησε να λύσει την κύρια αδυναμία του προκατόχου του, ένα σύντομο μήκος κλειδί κρυπτογράφησης ευάλωτο σε βίαιη δύναμη.

Το AES κρυπτογραφεί πληροφορίες σε ένα μόνο μπλοκ (μπλοκ κρυπτογράφημα) και το κάνει ένα μπλοκ κάθε φορά σε αυτό που ονομάζεται «γύρους». Τα δεδομένα μετατρέπονται αρχικά σε μπλοκ και στη συνέχεια αυτά είναι κρυπτογραφημένα με το κλειδί σε διαφορετικούς γύρους ανάλογα με το μέγεθος του κλειδιού: 14 γύρους για 256-bits, 12 γύρους για 192-bits και 10 γύρους για 128-bits. Η διαδικασία περιλαμβάνει μια σειρά βημάτων χειρισμού δεδομένων και ανάμιξης που γίνονται κάθε γύρος: αντικατάσταση, μεταφορά, ανάμειξη, μίγμα στήλης και υποβρύχια.

Blowfish και twofish

Φούσκωμα ήταν ένας άλλος συμμετρικός διάδοχος του DES, σχεδιασμένος ως μπλοκ κρυπτογραφημένος όπως το AES αλλά με ένα βασικό μήκος που πηγαίνει από 32 bits σε 448 bits. Σχεδιάστηκε ως δημόσιο εργαλείο, όχι με άδεια και δωρεάν. Αυτή η αρχική έκδοση αναβαθμίστηκε σε Δίδυμος, Μια προηγμένη έκδοση του τελευταίου, η οποία χρησιμοποιεί ένα μέγεθος μπλοκ 128-bits, επεκτάσιμη μέχρι 256-bits.

Η κύρια διαφορά με άλλους αλγόριθμους κρυπτογράφησης είναι ότι χρησιμοποιεί 16 γύρους κρυπτογράφησης, ανεξάρτητα από το κλειδί ή το μέγεθος των δεδομένων.

Ο κύριος λόγος για τον οποίο το Twofish δεν θεωρείται ο κορυφαίος συμμετρικός αλγόριθμος είναι ότι η AES απέκτησε αναγνώριση και υιοθετήθηκε γρήγορα ως πρότυπο από τους κατασκευαστές, που σημαίνει ότι είχε το ανώτερο τεχνικό άκρο.

3des ή τριπλό πρότυπο κρυπτογράφησης δεδομένων

Τέλος, ο άμεσος διάδοχος στο Ερασιτέχνης είναι 3DES ή Τριπλό des. Αυτός ο συμμετρικός αλγόριθμος είναι μια προχωρημένη μορφή του αλγόριθμου DES που χρησιμοποιεί ένα κλειδί 56 bit για την κρυπτογράφηση των μπλοκ δεδομένων. Η ιδέα του είναι απλή: εφαρμόζει τρεις φορές σε κάθε μπλοκ πληροφοριών, τριπλασιάζοντας το κλειδί 56-bit σε ένα 168-bit ένα.

Λόγω της εφαρμογής της ίδιας διαδικασίας τρεις φορές, το 3DES είναι πιο αργό από τα πιο σύγχρονα ομολόγους της. Επιπλέον, με τη χρήση μικρών μπλοκ δεδομένων, ο κίνδυνος αποκρυπτογράφησης με βίαιη δύναμη είναι υψηλότερος.

Κοινοί ασύμμετροι αλγόριθμοι κρυπτογράφησης

Οι συνήθεις ασύμμετροι αλγόριθμοι κρυπτογράφησης είναι απαραίτητοι για την ασφαλή επικοινωνία και μετάδοση δεδομένων. Παραδείγματα αυτών των αλγορίθμων περιλαμβάνουν κρυπτογραφία RSA, Diffie-Hellman και Elliptic Curve (ECC).

RSA ή RIVEST -SHAMIR -ADLEMAN

Θεωρείται βασική ασύμμετρη κρυπτογράφηση. Σχεδιασμένο από τους μηχανικούς που του έδωσαν το όνομά του το 1977, η RSA χρησιμοποιεί τον παράγοντα του προϊόντος δύο πρωταρχικών αριθμών για την παροχή κρυπτογράφησης 1024-bits και μήκους κλειδιού μέχρι 2048-bit. Σύμφωνα με την έρευνα που διεξήχθη το 2010, θα χρειαστείτε 1500 χρόνια υπολογιστικής ισχύος για να σπάσετε τη μικρότερη έκδοση 768-bit της!

Ωστόσο, αυτό σημαίνει ότι είναι ένας πιο αργός αλγόριθμος κρυπτογράφησης. Δεδομένου ότι απαιτεί δύο διαφορετικά κλειδιά απίστευτου μήκους, η κρυπτογράφηση και η διαδικασία αποκρυπτογράφησης είναι αργή, αλλά το επίπεδο ασφάλειας που προβλέπει ευαίσθητες πληροφορίες είναι ασύγκριτο.

ECC ή Elliptic Curve Cryptography

Αυτή η μέθοδος αρχικά τοποθετήθηκε το 1985 από τους Neal Koblitz και Victor S. Μίλερ, μόνο για να εφαρμοστεί χρόνια αργότερα το 2004. Το ECC χρησιμοποιεί μια αρκετά δύσκολη μαθηματική λειτουργία που βασίζεται σε ελλειπτικές καμπύλες σε ένα πεπερασμένο πεδίο, σε αυτό που ονομάζεται ελλειπτική καμπύλη Diffie-Hellman.

Με το ECC έχετε μια καμπύλη, που ορίζεται από μια λειτουργία μαθηματικών, ένα σημείο εκκίνησης (α) και ένα τελικό σημείο (z) στην καμπύλη. Το κλειδί είναι ότι για να φτάσετε στο Z, έχετε κάνει μια σειρά “λυκίσκου”, ή πολλαπλασιασμούς που οδήγησαν στο Z. Αυτό το ποσό του λυκίσκου είναι το ιδιωτικό κλειδί.

Ακόμα κι αν έχετε το σημείο εκκίνησης και λήξης (δημόσιο κλειδί) και την καμπύλη, είναι σχεδόν αδύνατο να σπάσετε το ιδιωτικό κλειδί. Αυτό οφείλεται στο γεγονός ότι το ECC είναι αυτό που ονομάζεται “trapdoor”, ή μια μαθηματική λειτουργία που είναι εύκολη και γρήγορη ολοκλήρωση, αλλά εξαιρετικά δύσκολο να αντιστραφεί.

ECC, ή ECDH, ένας μαθηματικός τύπος έχει τέτοια δύναμη ώστε να μπορεί να ταιριάζει με ένα σύστημα κλειδιών 1024-bit με ασφάλεια με κλειδί 164 bit. Στην υψηλότερη ρύθμιση, 512-bits, το ECC μπορεί να επιτύχει ένα συγκρίσιμο επίπεδο ασφάλειας ενός κλειδιού RSA 15360-bit!

Για να ζωγραφίσει μια εικόνα, τα πλήκτρα RSA 2048-bit είναι το τραπεζικό πρότυπο, αλλά το 521-bit ECC προσφέρει το ισοδύναμο ενός κλειδιού RSA 15360-bit.

Λαμβάνοντας υπόψη τα προαναφερθέντα γεγονότα, το ECC θεωρείται το μέλλον της κρυπτογράφησης. Είναι ασύμμετρο, όμως είναι σε θέση να παρέχει ένα επίπεδο ασφαλείας 256 bits σε μέγιστο μήκος κλειδιού 521 bits, γεγονός που εξασφαλίζει γρήγορες ταχύτητες κρυπτογράφησης με υψηλή πολυπλοκότητα αποκρυπτογράφησης για να εξασφαλιστεί ότι τα ευαίσθητα δεδομένα παραμένουν ασφαλή.

Το ECC είναι επίσης εξαιρετικά ελκυστικό για το κινητό, όπου η ισχύς επεξεργασίας είναι χαμηλή και οι μεταφορές δεδομένων είναι υψηλές.

AES VS. RSA: Κατανόηση των βασικών διαφορών

Κατά τη σύγκριση του AES VS. Μέθοδοι κρυπτογράφησης RSA, είναι απαραίτητο να κατανοήσουμε τα μοναδικά τους πλεονεκτήματα και εφαρμογές. Ενώ το AES είναι ένας συμμετρικός αλγόριθμος σχεδιασμένος για ταχεία κρυπτογράφηση και αποκρυπτογράφηση δεδομένων, η RSA είναι μια ασύμμετρη μέθοδος που χρησιμοποιείται κυρίως για ασφαλή ανταλλαγή κλειδιών και ψηφιακές υπογραφές. Σε ορισμένα σενάρια, μπορεί κανείς να ξεπεράσει το άλλο, κάνοντας την επιλογή μεταξύ AES και RSA κρίσιμη για τη βέλτιστη ασφάλεια και αποδοτικότητα.

- Ασφάλιση αποθήκευσης αρχείων: Το AES είναι προτιμότερο λόγω της ταχύτερης κρυπτογράφησης και των ταχύτητων αποκρυπτογράφησης, καθιστώντας την κατάλληλη για κρυπτογράφηση μεγάλων ποσοτήτων δεδομένων.

- Ασφαλείς επικοινωνίες: Το RSA χρησιμοποιείται συνήθως για την ανταλλαγή κλειδιών σε πρωτόκολλα SSL/TLS, εξασφαλίζοντας ένα ασφαλές κανάλι για τη μετάδοση δεδομένων μεταξύ πελατών και διακομιστών.

- Ψηφιακές υπογραφές: Οι ασύμμετρες ιδιότητες της RSA καθιστούν την ιδανική επιλογή για τη δημιουργία και την επαλήθευση των ψηφιακών υπογραφών, εξασφαλίζοντας την ακεραιότητα και τον έλεγχο ταυτότητας δεδομένων.

- Υπηρεσίες ροής: Το AES χρησιμοποιείται συνήθως για την προστασία του περιεχομένου συνεχούς ροής λόγω της απόδοσής του και της ικανότητάς του να χειρίζεται την κρυπτογράφηση και την αποκρυπτογράφηση σε πραγματικό χρόνο.

- Κρυπτογράφηση email: Το RSA χρησιμοποιείται συχνά για την κρυπτογράφηση μηνυμάτων ηλεκτρονικού ταχυδρομείου, καθώς επιτρέπει την ασφαλή ανταλλαγή κλειδιών, εξασφαλίζοντας ότι μόνο ο προβλεπόμενος παραλήπτης μπορεί να αποκρυπτογραφήσει το μήνυμα.

Ποιος αλγόριθμος κρυπτογράφησης δεδομένων είναι ο καλύτερος?

Λοιπόν, όπως μπορείτε να δείτε στη σύγκριση παραπάνω, εξαρτάται. Για μερικούς ανθρώπους, το καλύτερο θα μπορούσε να σημαίνει πιο δημοφιλές, αλλά για άλλους μπορεί να είναι το φθηνότερο. Έτσι, αντί να λέμε ποιο είναι το πιο χρησιμοποιούμενο ή έχει τη χαμηλότερη τιμή υιοθεσίας, μήπως δεν κάνει μια γρήγορη ανασκόπηση όλων των αλγορίθμων και των καλύτερων ιδιοτήτων τους:

AES (συμμετρικό)

Το AES είναι ένας από τους πιο συχνά χρησιμοποιούμενους αλγόριθμους. Είναι γρήγορο, με μια επιλογή μεταβλητού κλειδιού που δίνει επιπλέον ασφάλεια. Είναι ιδανικό όταν χειρίζεστε μεγάλες ποσότητες κρυπτογραφημένων δεδομένων.

Twofish (συμμετρικό – προηγουμένως blowfish)

Το κύριο αξιοθέατο του Twofish είναι η ευελιξία της στην απόδοση, δίνοντάς σας τον απόλυτο έλεγχο της ταχύτητας κρυπτογράφησης.

3DES (συμμετρικά)

Παρά τις βραδύτερες ταχύτητες και γενικά ξεπερασμένη κατάσταση σε σύγκριση με την AES, εξακολουθεί να χρησιμοποιείται ευρέως σε χρηματοπιστωτικές υπηρεσίες για την κρυπτογράφηση καρφίτσες ATM και τους κωδικούς πρόσβασης UNIX.

RSA (ασύμμετρη)

Δεδομένου ότι η ταχύτητά του δεν είναι βολική για την επεξεργασία μεγάλων ποσοτήτων δεδομένων, η κρυπτογράφηση RSA χρησιμοποιείται κυρίως σε ψηφιακές υπογραφές, κρυπτογράφηση ηλεκτρονικού ταχυδρομείου, πιστοποιητικά SSL/TLS και προγράμματα περιήγησης.

ECC (ασύμμετρη)

Ο συνδυασμός χαμηλού κόστους, χαμηλού επιπέδου, υψηλής ασφάλειας καθιστά το ιδανικό πρότυπο για την προστασία ευαίσθητων κινητών τηλεφώνων και εφαρμογών. Μπορεί πιθανώς να είναι ο αλγόριθμος του μέλλοντος.

Διαδρομές

Η κρυπτογράφηση, μια ζωτική πτυχή της σύγχρονης ασφάλειας στον κυβερνοχώρο, μπορεί να φαίνεται τρομακτική λόγω της πολύπλευρης φύσης της. Η πανταχού παρούσα δεδομένα απαιτεί την προστασία του σε διάφορα κράτη και σενάρια, συμπεριλαμβανομένων δεδομένων σε ηρεμία και δεδομένα κατά τη διαμετακόμιση. Κάποιος πρέπει να αξιολογήσει προσεκτικά τις απαιτήσεις πρόσβασης, τις μεθόδους μετάδοσης και τη φύση των αλληλεπιδράσεων που αφορούν ευαίσθητες πληροφορίες για να διασφαλιστεί ότι εφαρμόζονται τα κατάλληλα μέτρα κρυπτογράφησης, διασφαλίζοντας έτσι την εμπιστευτικότητα και την ακεραιότητα των δεδομένων.

Θα μπορούσατε να κρυπτογραφείτε τις επικοινωνίες της επιχείρησής σας, τις πληροφορίες του προγράμματος περιήγησης στο Web, τις συναλλαγές ηλεκτρονικού εμπορίου, τη βάση δεδομένων της εταιρείας σας, τους σκληρούς δίσκους ή τα δεδομένα πελατών και χρηστών. Η λήψη του πρώτου βήματος μπορεί να φαίνεται δύσκολη, αλλά είναι απαραίτητο να τεκμηριώσετε όλες τις αλληλεπιδράσεις δεδομένων και να κάνετε ένα σχέδιο. Με αυτόν τον τρόπο, θα καταλάβετε τι είδους κρυπτογράφηση θα χρειαστείτε.

Ευτυχώς, Υπάρχουν πολλά απλά εργαλεία κρυπτογράφησης που είναι ήδη στη διάθεσή σας, έτοιμα να ενεργοποιηθούν γρήγορα καθώς υπολογίζετε την έκταση των πρωτοκόλλων ασφαλείας δεδομένων σας. Το FileVault στο MacOS έρχεται ενσωματωμένο και έτοιμο να κρυπτογραφήσει τους υπολογιστές Mac με AES. Το Prey μπορεί να βοηθήσει με τους Microsoft Computers, χρησιμοποιώντας το BitLocker και το AES για την παροχή κρυπτογράφησης δίσκων στις συσκευές σας. Είναι ιδανικό εάν έχετε απομακρυσμένο εργατικό δυναμικό. Τα δεδομένα είναι κρυπτογραφημένα εξ αποστάσεως, οπότε δεν χρειάζεται να ανησυχείτε για την ταλαιπωρία, αλλά μπορεί να κρατήσει την εταιρεία σας ασφαλής.