Clave NORD VPN

Contents

Los piratas informáticos roban claves criptográficas secretas para nordvpn. Esto es lo que sabemos hasta ahora

La ciberseguridad puede parecer muy compleja, pero NordVPN lo hace tan fácil como es. Las tecnologías de vanguardia protegen su actividad de Internet de piratas informáticos y malware, lo protegen en redes de Wi-Fi públicas e incluso bloquean anuncios molestos.

Compare y compre claves de CD Nordvpn

La ciberseguridad puede parecer muy compleja, pero NordVPN lo hace tan fácil como es. Las tecnologías de vanguardia protegen su actividad de Internet de piratas informáticos y malware, lo protegen en redes de Wi-Fi públicas e incluso bloquean anuncios molestos.

Características:

- Sepa que sus datos son siempre privados – La privacidad real de Internet está a solo un clic de distancia. NordVPN protege su dirección IP y se asegura de que nadie más pueda ver qué sitios web visita o qué archivos descarga.

- Disfruta de Internet sin restricciones – Viajar por negocios o placer? Estudiar o trabajar en el extranjero? Mantenga el acceso a sus sitios web favoritos y contenido de entretenimiento, y olvídate de la censura o los límites de ancho de banda.

- Siéntete seguro en cualquier dispositivo – Puede asegurar hasta 6 dispositivos con una sola cuenta de NordVPN: computadoras, teléfonos inteligentes, enrutadores y más. VPN nunca ha sido más fácil y más flexible: en casa, en la oficina y en la marcha.

Los piratas informáticos roban claves criptográficas secretas para nordvpn. Esto es lo que sabemos hasta ahora

La violación ocurrió hace 19 meses. El servicio VPN popular solo lo revela ahora.

Dan Goodin – 21 de octubre de 2019 10:48 PM UTC

Comentarios del lector

Los piratas informáticos violaron un servidor utilizado por el popular proveedor de red virtual NordVPN y robaron claves de cifrado que podrían usarse para montar ataques de descifrado en segmentos de su base de clientes.

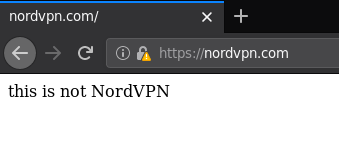

Un registro de los comandos utilizados en el ataque sugiere que los piratas informáticos tenían acceso a la raíz, lo que significa que tenían un control casi sin restricciones sobre el servidor y podían leer o modificar casi cualquier datos almacenados en él. Se usó una de las tres claves privadas filtradas para asegurar un certificado digital que proporcionó un cifrado HTTPS para NORDVPN.comunicarse. La clave no se extendió hasta octubre de 2018, unos siete meses después de la violación de marzo de 2018. Los atacantes podrían haber utilizado el certificado comprometido para hacerse pasar por el NordVPN.COM Sitio web o Ataques de Monte Man-in-the-Middle a personas que visitan el Real. Los detalles de la violación han estado circulando en línea desde al menos mayo de 2018.

Según el registro de comando, otra de las claves secretas filtradas parecía asegurar una autoridad de certificado privado que NordVPN utilizó para emitir certificados digitales. Esos certificados pueden emitirse para otros servidores en la red de NordVPN o para una variedad de otros fines sensibles. El nombre del tercer certificado sugirió que también podría haberse utilizado para muchos propósitos sensibles diferentes, incluida la obtención del servidor que se vio comprometido en la violación.

Las revelaciones surgieron cuando surgieron evidencia sugiriendo que dos servicios de VPN rivales, Torguard y VikingVPN, también experimentaron infracciones que filtraron claves de cifrado. En un comunicado, Torguard dijo una clave secreta para un certificado de seguridad de la capa de transporte para *.torguardvpnaccess.com fue robado. El robo ocurrió en una violación del servidor 2017. Los datos robados relacionados con un certificado de proxy de calamar.

Los funcionarios de Torguard dijeron en Twitter que la clave privada no estaba en el servidor afectado y que los atacantes “no podían hacer nada con esas claves.”La declaración del lunes continuó diciendo que Torguard no eliminó el servidor comprometido hasta principios de 2018. Torguard también dijo que se enteró de las violaciones de VPN en mayo pasado “, y en un desarrollo relacionado presentamos una queja legal contra NordVPN.”

Los funcionarios de VikingVPN aún no han hecho comentario.

Preocupaciones serias

Una de esas claves expiró el 31 de diciembre de 2018, y la otra fue a su tumba el 10 de julio del mismo año, me dijo una portavoz de la compañía. Ella no dijo cuál era el propósito de esas claves. Una característica de criptografía conocida como el secreto perfecto para avanzar, aseguró que los atacantes no podían descifrar el tráfico simplemente capturando paquetes encriptados mientras viajaban por Internet. Sin embargo, las claves aún podrían haberse utilizado en ataques activos, en los que los piratas informáticos usan claves filtradas en su propio servidor para interceptar y descifrar datos.

No estaba claro cuánto tiempo los atacantes permanecieron presentes en el servidor o si pudieron usar su acceso altamente privilegiado para cometer otros delitos graves. Los expertos en seguridad dijeron que la gravedad del compromiso del servidor, acoplado con el robo de las claves y la falta de detalles de NordVPN, cruzaron serias preocupaciones.

Aquí me dijo algo de lo que Dan Guido, quien es el CEO de la firma de seguridad Trail of Bits, me dijo:

Los secretos maestros comprometidos, como los robados de NordVPN, pueden usarse para descifrar la ventana entre las renegociaciones clave y hacer pasar su servicio a los demás. No me importa lo que se haya filtrado tanto como el acceso que se hubiera requerido para alcanzarlo. No sabemos qué sucedió, qué mayor acceso se obtuvo o qué abuso puede haber ocurrido. Hay muchas posibilidades una vez que tiene acceso a este tipo de secretos maestros y acceso al servidor raíz.

Gestión remota insegura

En una declaración emitida a los reporteros, los funcionarios de NordVPN caracterizaron el daño que se hizo en el ataque como limitado.

El servidor en sí no contenía registros de actividad del usuario. Ninguna de nuestras aplicaciones envía credenciales creadas por el usuario para la autenticación, por lo que los nombres de usuario y las contraseñas tampoco podrían haber sido interceptados. El archivo de configuración exacto que se encuentra en Internet por los investigadores de seguridad dejó de existir el 5 de marzo de 2018. Este fue un caso aislado, ningún otro proveedor de centros de datos que usamos se han visto afectados.

La violación fue el resultado de que los piratas informáticos explotan un sistema inseguro de gestión remota que los administradores de un centro de datos con sede en Finlandia instalaron en un servidor NordVPN arrendado. El Centro de datos no identificado, según el comunicado, instaló el sistema de gestión vulnerable sin revelarlo a su NORDVPN. NordVPN rescindió su contrato con el centro de datos después de que el sistema de administración remota salió a la luz unos meses después.

NordVPN reveló por primera vez la violación a los periodistas el domingo después de informes de terceros como este en Twitter. El comunicado dijo que los funcionarios de NordVPN no revelaron la violación a los clientes, mientras que aseguró que el resto de su red no fuera vulnerable a ataques similares.

La declaración se refería a la clave TLS como expirada, a pesar de que fue válida durante siete meses después de la violación. Funcionarios de la compañía escribieron:

La clave TLS vencida se tomó al mismo tiempo que se explotó el centro de datos. Sin embargo, la clave no podría haberse utilizado para descifrar el tráfico VPN de cualquier otro servidor. En la misma nota, la única forma posible de abusar del tráfico del sitio web fue realizar un ataque MITM personalizado y complicado para interceptar una sola conexión que intentó acceder a NordVPN.comunicarse.

No tan duro como se afirma

La sugerencia de que los ataques activos del hombre en el medio son complicados o poco prácticos para llevar a cabo es problemática. Dichos ataques pueden llevarse a cabo en redes públicas o por empleados de servicios de Internet. Son precisamente el tipo de ataques con los que se supone que las VPN deben proteger.

“Interceptar el tráfico de TLS no es tan difícil como parece”, dijo un consultor de seguridad que usa el mango hexDefined y ha pasado las últimas 36 horas analizando los datos expuestos en la violación. “Hay herramientas para hacerlo, y pude configurar un servidor web utilizando su tecla TLS con dos líneas de configuración. El atacante necesitaría poder interceptar el tráfico de la víctima (e.gramo. en Wi-Fi público).”

Tenga en cuenta también que la declaración solo dice que la clave TLS vencida no podría haberse utilizado para descifrar el tráfico VPN de cualquier otro servidor. La declaración no menciona las otras dos claves y qué tipo de acceso permitieron. El compromiso de una autoridad de certificado privado podría ser especialmente severo porque podría permitir a los atacantes comprometer múltiples claves generadas por la CA.

Poner todos tus huevos en una canasta

Los VPN ponen todo el tráfico de Internet de una computadora en un solo túnel encriptado que solo se descifró y se envía a su destino final después de llegar a uno de los servidores del proveedor. Eso coloca al proveedor de VPN en la posición de ver grandes cantidades de los hábitos y metadatos en línea de sus clientes, incluidas las direcciones IP del servidor, la información de SNI y cualquier tráfico que no esté encriptado.

El proveedor de VPN ha recibido recomendaciones y revisiones favorables de CNET, TechRadar y PCMAG. Pero no todos han sido tan optimistas. Kenneth White, un ingeniero de redes senior especializado en VPN, ha enumerado durante mucho tiempo a NordVPN y Torguard como dos de las VPN para rechazar porque, entre otras cosas, publican claves previas en el servicio en línea.

Otras lecturas

Hasta que esté disponible más información, es difícil decir con precisión cómo deben responder las personas que usan NordVPN. Como mínimo, los usuarios deben presionar NORDVPN para proporcionar muchos más detalles sobre la violación y las claves y cualquier otro datos filtrados. Kenneth White, mientras tanto, sugirió que las personas se muden del servicio por completo.

“He recomendado a la mayoría de los servicios de VPN de consumo durante años, incluido NordVPN”, me dijo. “La respuesta a incidentes de [los servicios] e intento de giro de relaciones públicas aquí solo ha hecho cumplir esa opinión. Han puesto en riesgo la vida de los activistas en el proceso. Están minimizando la gravedad de un incidente que ni siquiera detectaron, en el que los atacantes tenían acceso a Admin LXC ‘Modo Dios’ sin restricciones. Y solo notificaron a los clientes cuando los reporteros se comunicaron con ellos para hacer comentarios.”

Comentarios promocionados

The Prpirat3king Seniorius Lurkius

La compañía de Dan Guido Trail of Bits ofrece un conjunto conveniente de scripts Ansible en su página de GitHub para configurar su propia VPN privada con su proveedor de nube de elección (la VPN también puede actuar opcionalmente como un Pihole, con Bloqueo de AD de nivel DNS). Se llama algo. Kenneth White (también citado en el artículo) ha respaldado sus agallas, al igual que el Grugq.

github.com/senderofbits/algo

29 publicaciones | Registrado el 1/31/2013

Comentarios del lector

Dan Goodin Dan Goodin es editor de seguridad senior en ARS Technica, donde supervisa la cobertura de malware, espionaje por computadora, botnets, piratería de hardware, cifrado y contraseñas. En su tiempo libre, disfruta de la jardinería, la cocina y siguiendo la escena musical independiente.