Clé NORD VPN

Contents

Les pirates volent des clés de cryptographie secrètes pour Nordvpn. Voici ce que nous savons jusqu’à présent

La cybersécurité peut sembler très complexe, mais NordVPN le rend aussi facile. Les technologies de pointe protègent votre activité Internet à partir de pirates et de logiciels malveillants, de vous protéger sur des réseaux Wi-Fi publics et même de bloquer les publicités ennuyeuses.

Comparez et achetez des touches CD Nordvpn

La cybersécurité peut sembler très complexe, mais NordVPN le rend aussi facile. Les technologies de pointe protègent votre activité Internet à partir de pirates et de logiciels malveillants, de vous protéger sur des réseaux Wi-Fi publics et même de bloquer les publicités ennuyeuses.

Caractéristiques:

- Sachez que vos données sont toujours privées – La vraie confidentialité Internet n’est qu’un clic. NORDVPN protège votre adresse IP et s’assure que personne d’autre ne peut voir quels sites Web vous visitez ou quels fichiers vous téléchargez.

- Profitez d’Internet sans restrictions – Voyager pour les affaires ou le plaisir? Étudier ou travailler à l’étranger? Gardez l’accès à vos sites Web préférés et à votre contenu de divertissement, et oubliez les limites de censure ou de bande passante.

- Se sentir en sécurité sur n’importe quel appareil – Vous pouvez sécuriser jusqu’à 6 appareils avec un seul compte NordVPN – ordinateurs, smartphones, routeurs et plus. VPN n’a jamais été plus facile et plus flexible: à la maison, au bureau et en déplacement.

Les pirates volent des clés de cryptographie secrètes pour Nordvpn. Voici ce que nous savons jusqu’à présent

La brèche s’est produite il y a 19 mois. Le service VPN populaire ne le divulgue que maintenant.

Dan Goodin – 21 octobre 2019 22:48 PM UTC

Commentaires du lecteur

Les pirates ont violé un serveur utilisé par le fournisseur de réseaux virtuels populaire NordVPN et des touches de chiffrement volées qui pourraient être utilisées pour monter des attaques de décryptage sur les segments de sa clientèle.

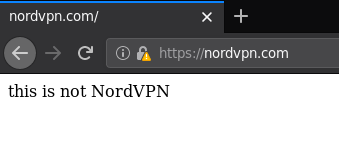

Un journal des commandes utilisés dans l’attaque suggère que les pirates avaient un accès racine, ce qui signifie qu’ils avaient un contrôle presque sans entrave sur le serveur et pouvaient lire ou modifier à peu près toutes les données stockées dessus. L’une des trois clés privées divulguées a été utilisée pour sécuriser un certificat numérique qui a fourni un chiffrement HTTPS pour NORDVPN.com. La clé ne devrait pas expirer avant octobre 2018, environ sept mois après la violation de mars 2018. Les attaquants auraient pu utiliser le certificat compromis pour imiter le nordvpn.COM SITE WEB OU MOUR MOUR. Les détails de la violation circulent en ligne depuis au moins mai 2018.

Sur la base du journal des commandes, une autre des clés secrètes divulguées semblait sécuriser une autorité de certificat privé que NORDVPN a utilisé pour délivrer des certificats numériques. Ces certificats peuvent être délivrés pour d’autres serveurs du réseau de Nordvpn ou à diverses autres fins sensibles. Le nom du troisième certificat a suggéré qu’il aurait également pu être utilisé à de nombreuses fins sensibles différentes, notamment la sécurisation du serveur qui a été compromis dans la violation.

Les révélations sont venues alors que des preuves ont fait surface suggérant que deux services de VPN rivaux, Torguard et VikingVPN, ont également connu des brèches qui ont divulgué des clés de chiffrement. Dans un communiqué, Torguard a déclaré une clé secrète pour un certificat de sécurité de la couche de transport pour *.torguardvpnaccess.com a été volé. Le vol s’est produit dans une brèche de serveur 2017. Les données volées liées à un certificat de proxy de calmar.

Les responsables de Torguard ont déclaré sur Twitter que la clé privée n’était pas sur le serveur affecté et que les attaquants “ne pouvaient rien faire avec ces clés.”La déclaration de lundi a dit que Torguard n’a pas supprimé le serveur compromis avant le début de 2018. Torguard a également déclaré avoir appris les violations du VPN en mai dernier, “et dans un développement connexe, nous avons déposé une plainte légale contre NORDVPN.”

Les responsables de VikingVPN n’ont pas encore commenté.

Préoccupations graves

L’une de ces clés a expiré le 31 décembre 2018, et l’autre s’est rendue dans sa tombe le 10 juillet de la même année, m’a dit une porte-parole de l’entreprise. Elle n’a pas dit quel était le but de ces clés. Une caractéristique de cryptographie connue sous le nom de Secrecy avant-avant parfait a permis que les attaquants ne puissent pas décrypter le trafic simplement en capturant des paquets cryptés lorsqu’ils voyageaient sur Internet. Les clés, cependant, auraient encore pu être utilisées dans des attaques actives, dans lesquelles les pirates utilisent des clés divulguées sur leur propre serveur pour intercepter et décrypter les données.

On ne savait pas combien de temps les assaillants sont restés présents sur le serveur ou s’ils pouvaient utiliser leur accès très privilégié pour commettre d’autres infractions graves. Les experts en sécurité ont déclaré que la gravité du compromis du serveur – contre le vol des clés et le manque de détails de NordVPN – ont fait de sérieuses préoccupations.

Voici quelques-uns de ce que Dan Guido, qui est le PDG de la société de sécurité Trail of Bits, m’a dit:

Les secrets de maîtres compromis, comme ceux volés à NordVPN, peuvent être utilisés pour décrypter la fenêtre entre les renégociations clés et usurper leur service à d’autres. Je me fiche de ce qui a été divulgué autant que l’accès qui aurait été nécessaire pour l’atteindre. Nous ne savons pas ce qui s’est passé, quel accès supplémentaire a été acquis, ni quel abus a pu se produire. Il existe de nombreuses possibilités une fois que vous avez accès à ces types de secrets maîtres et d’accès au serveur racine.

Gestion à distance non sécurisée

Dans une déclaration publiée aux journalistes, les responsables de Nordvpn ont caractérisé les dégâts qui ont été causés dans l’attaque comme limité.

Le serveur lui-même ne contenait aucun journal d’activité utilisateur. Aucune de nos applications n’envoie des informations d’identification créées par l’utilisateur pour l’authentification, donc les noms d’utilisateur et les mots de passe n’auraient pas pu être interceptés non plus. Le fichier de configuration exact trouvé sur Internet par des chercheurs en sécurité a cessé d’exister le 5 mars 2018. C’était un cas isolé, aucun autre fournisseur de données que nous utilisons n’a été affecté.

La brèche était le résultat de pirates exploitant un système de gestion à distance non sécurisé que les administrateurs d’un centre de données basé sur la Finlande ont été installés sur un serveur NORDVPN loué. Le centre de données anonyme, selon le communiqué, a installé le système de gestion vulnérable sans jamais le divulguer à son nordvpn. NORDVPN a mis fin à son contrat avec le centre de données après que le système de gestion à distance a été révélé quelques mois plus tard.

Dimanche, NORDVPN a révélé la violation des journalistes à la suite de rapports tiers comme celui-ci sur Twitter. Le communiqué indique que les responsables de Nordvpn n’ont pas divulgué la violation des clients alors qu’il garantissait que le reste de son réseau n’était pas vulnérable aux attaques similaires.

La déclaration a ensuite fait référence à la touche TLS expirée, même si elle était valable pendant sept mois après la brèche. Les responsables de l’entreprise ont écrit:

La clé TLS expirée a été prise en même temps que le centre de données a été exploité. Cependant, la clé n’aurait pas pu être utilisée pour décrypter le trafic VPN d’un autre serveur. Sur la même note, la seule façon possible d’abuser du trafic du site Web a été de réaliser une attaque MITM personnalisée et compliquée pour intercepter une seule connexion qui a tenté d’accéder à NordVPN.com.

Pas aussi dur que ce que prétend

La suggestion selon laquelle les attaques actives de l’homme au milieu sont compliquées ou peu pratiques à réaliser est problématique. Ces attaques peuvent être menées sur des réseaux publics ou par des employés de services Internet. Ils sont précisément le type d’attaques contre lesquelles les VPN sont censés protéger.

“Intercepter le trafic TLS n’est pas aussi difficile qu’ils le paraissent”, a déclaré un consultant en sécurité qui utilise la poignée Hexdefined et a passé les 36 dernières heures à analyser les données exposées dans la brèche. “Il existe des outils pour le faire, et j’ai pu configurer un serveur Web en utilisant leur clé TLS avec deux lignes de configuration. L’attaquant devrait être en mesure d’intercepter le trafic de la victime (E.g. sur le Wi-Fi public).”

Notez également que l’instruction indique seulement que la clé TLS expirée n’aurait pas pu être utilisée pour décrypter le trafic VPN d’un autre serveur. La déclaration ne fait aucune mention des deux autres clés et quel type d’accès ils ont permis. Le compromis d’une autorité de certificat privé pourrait être particulièrement grave car il pourrait permettre aux attaquants de compromettre plusieurs clés générées par l’AC.

Mettre tous vos œufs dans un seul panier

Les VPN ont placé tout le trafic Internet d’un ordinateur dans un seul tunnel crypté qui n’est décrypté et envoyé à sa destination finale après avoir atteint l’un des serveurs du fournisseur. Cela place le fournisseur VPN en position de voir d’énormes quantités des habitudes et métadonnées en ligne de ses clients, y compris les adresses IP de serveur, les informations SNI et tout trafic qui n’est pas crypté.

Le fournisseur VPN a reçu des recommandations et des critiques favorables de CNET, Techradar et PCMAG. Mais tout le monde n’a pas été si optimiste. Kenneth White, un ingénieur de réseau senior spécialisé dans les VPN, a longtemps répertorié NordVPN et Torguard comme deux des VPN à rejeter parce que, entre autres, ils publient des clés pré-partagées en ligne.

Dès la lecture

Jusqu’à ce que plus d’informations soient disponibles, il est difficile de dire précisément comment les personnes qui utilisent NordVPN devraient répondre. Au minimum, les utilisateurs doivent appuyer sur NORDVPN pour fournir de nombreux détails sur la brèche et les clés et toute autre donnée qui a été divulguée. Kenneth White, quant à lui, a suggéré que les gens quittent complètement le service.

“J’ai recommandé contre la plupart des services de VPN à la consommation pendant des années, y compris NordVPN”, m’a-t-il dit. “La réponse aux incidents [des services] et la tentative de spin de relations publiques ici n’ont fait qu’imposer cette opinion. Ils ont imprégné la vie des militants en danger dans le processus. Ils minimisent la gravité d’un incident qu’ils n’ont même pas détecté, dans lequel les attaquants avaient l’accès à l’administrateur sans entraves “ Mode Dieu ”. Et ils n’ont informé les clients que lorsque les journalistes les ont contactés pour commenter.”

Commentaires promus

thepirat3king senior lurkius

La société de bits de Dan Guido propose un ensemble pratique de scripts anible sur sa page github pour configurer votre propre VPN privé avec votre fournisseur de cloud de choix (le VPN peut également agir éventuellement comme un pihole, avec un blocage de niveau DNS). Ça s’appelle algo. Kenneth White (également cité dans l’article) a approuvé ses tripes, tout comme le Grugq.

github.com / trailofbits / algo

29 messages | enregistré le 31/01/2013

Commentaires du lecteur

Dan Goodin Dan Goodin est rédacteur en chef de la sécurité chez ARS Technica, où il supervise la couverture des logiciels malveillants, l’espionnage informatique, les botnets, le piratage matériel, le chiffrement et les mots de passe. Dans ses temps libres, il aime le jardinage, la cuisine et la suite de la scène musicale indépendante.