Criptografía básica

Contents

Una descripción general de la criptografía: conceptos básicos

Con este cifrado, simplemente cambiamos cada letra un número establecido de espacios hacia arriba o hacia abajo del alfabeto.

Introducción a la criptografía

Aquí hay una guía simple y paso a paso de la criptografía. He cubierto la historia de la criptografía, los tipos, los cifrados y las funciones.

La criptografía, o el arte y la ciencia de encriptar información confidencial, alguna vez fue exclusiva de los ámbitos del gobierno, la academia y los militares. Sin embargo, con los recientes avances tecnológicos, la criptografía ha comenzado a impregnar todas las facetas de la vida cotidiana.

Todo, desde su teléfono inteligente hasta su banca, se basa en gran medida en la criptografía para mantener su información segura y su sustento seguro.

Y desafortunadamente, debido a las complejidades inherentes de la criptografía, muchas personas suponen que este es un tema que es mejor dejar a los piratas informáticos de sombrero negro, conglomerados multimillonarios y la NSA.

Pero nada podría estar más lejos de la verdad.

Con las grandes cantidades de datos personales que circulan por Internet, ahora es más importante que nunca aprender cómo protegerse con éxito de las personas con malas intenciones.

En este artículo, les voy a presentar una guía simple para principiantes para la criptografía.

Mi objetivo es ayudarlo a comprender exactamente qué es la criptografía, cómo es, cómo se usa y cómo puede aplicarla para mejorar su seguridad digital y hacerse a prueba de hackers.”Aquí hay tabla de contenido:

- Criptografía a través de la historia

- Comprensión de los cifrados: la base de todas las criptografía

- ¿Por qué importa la criptografía?

- Tipos de criptografía

- Tipos de funciones criptográficas

- Criptografía para el cotidiano Joe y Jane

- La criptografía no es perfecta

1. Criptografía a lo largo de la historia

Desde los amanecer de la civilización humana, la información ha sido uno de nuestros activos más preciados.

La capacidad de nuestra especie (o incapacidad) para mantener secretos y ocultar información ha eliminado los partidos políticos, cambió la marea de las guerras y derrocó a gobiernos enteros.

Volvamos a la Guerra Revolucionaria Americana para un ejemplo rápido de criptografía en la práctica .

Supongamos que una valiosa información sobre el plan del ejército británico para atacar a un campamento estadounidense fue interceptada por la milicia local.

Dado que esto es 1776 y, por lo tanto, pre-iphone, el general Washington no pudo solo disparar un mensaje de texto rápido a los oficiales al mando en el campamento en cuestión.

Tendría que enviar un mensajero que transportara alguna forma de correspondencia escrita o mantendría el mensaje bloqueado en su cabeza.

Y aquí es donde los Padres Fundadores habrían golpeado un problema.

El mensajero antes mencionado ahora debe viajar a través de millas y millas de territorio enemigo arriesgando la captura y la muerte para transmitir el mensaje.

Y si el era interceptado? Deletreaba malas noticias para el equipo de EE. UU.

Los captores británicos simplemente podrían haber matado al mensajero a la vista, poniendo fin a la comunicación.

Podrían haberlo “persuadido” para que compartiera el contenido del mensaje, lo que dejaría la información inútil.

O, si el mensajero fuera un amigo de Benedict Arnold, podría haber sobornado al mensajero para difundir información falsa, lo que resultó en la muerte de milicias de milicias estadounidenses.

Sin embargo, con la cuidadosa aplicación de la criptografía, Washington podría haber aplicado un método de cifrado conocido como cifrado (más sobre esto en un segundo) para mantener el contenido del mensaje a salvo de las manos enemigas.

Una réplica del cifrado de cilindro de Thomas Jefferson en el Museo Cryptológico Nacional

Suponiendo que confió el cifrado solo a sus oficiales más leales, esta táctica aseguraría que incluso si el mensaje era Interceptado, el mensajero no tendría conocimiento de su contenido. Por lo tanto, los datos serían indescifrables e inútiles para el enemigo.

Ahora veamos un ejemplo más moderno, banca.

Todos los días, se transmiten registros financieros confidenciales entre bancos, procesadores de pagos y sus clientes. Y si te das cuenta o no, todos estos registros deben almacenarse en algún momento en una gran base de datos.

Sin criptografía, esto sería un problema, un muy grande problema.

Si alguno de estos registros se almacenara o transmitiera sin cifrado, sería una temporada abierta para los piratas informáticos y su cuenta bancaria disminuiría rápidamente a $ 0.

Sin embargo, los bancos lo saben y han pasado por un proceso extenso para aplicar métodos de cifrado avanzados para mantener su información fuera de las manos de los piratas informáticos y los alimentos en su mesa.

Entonces, ahora que tiene una visión de la criptografía de 30,000 pies y cómo se ha utilizado, hablemos de algunos de los detalles más técnicos que rodean este tema.

2. Comprensión de los cifrados: la base de todas las criptografía

*Nota: Para los fines de este artículo, me referiré a los mensajes en un formato fácilmente legible como “texto sin formato” y mensajes encriptados o ilegibles como “texto cifrado”. Tenga en cuenta que las palabras “cifrado” y “criptografía” también se utilizarán indistintamente “*

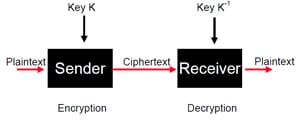

La criptografía, en su nivel más fundamental, requiere dos pasos: cifrado y descifrado. El proceso de cifrado utiliza un cifrado para cifrar el texto sin formato y convertirlo en texto cifrado. El descifrado, por otro lado, aplica el mismo cifrado para convertir el texto cifrado en texto sin formato.

Aquí hay un ejemplo de cómo funciona esto.

Digamos que querías cifrar un mensaje simple, “Hola”.

Entonces nuestro texto sin formato (mensaje) es “hola”.

Ahora podemos aplicar una de las formas más simples de cifrado conocidas como “Cifrado de César” (también conocido como cifra de turno) al mensaje.

Con este cifrado, simplemente cambiamos cada letra un número establecido de espacios hacia arriba o hacia abajo del alfabeto.

Entonces, por ejemplo, la imagen a continuación muestra un cambio de 3 letras.

Al aplicar este cifrado, nuestro “hola” de texto sin formato se convierte en el texto cifrado “khoor”

Al ojo inexperto “Khoor” se parece en nada a “Hola”. Sin embargo, con el conocimiento del cifrado de César, incluso el criptógrafo más novato podría descifrar rápidamente el mensaje y descubrir su contenido.

Una breve palabra sobre el polimorfismo

Antes de continuar, quiero tocar un tema más avanzado conocido como polimorfismo .

Mientras que las complejidades de este tema se extienden mucho más allá del ámbito de esta guía, su creciente prevalencia exige que incluya una breve explicación.

El polimorfismo es básicamente un cifrado que se cambia con cada uso. Lo que significa que cada vez que se usa, produce un conjunto diferente de resultados. Entonces, si encriptaste el Exacto mismo conjunto de datos Dos veces, cada nuevo cifrado sería diferente del anterior.

Volvamos a nuestro ejemplo original con el texto sin formato “Hola.”Si bien el primer cifrado daría como resultado” Khoor “, con la aplicación de un cifrado polimórfico, el segundo cifrado podría dar lugar a algo así como” GDKKN “(donde cada letra se desplaza por un peldaño del alfabeto)

El polimorfismo se usa más comúnmente en algoritmos de cifrado para cifrar computadoras, software e información basada en la nube.

3. ¿Por qué importa la criptografía??

Quiero prefacio el resto de este artículo con una advertencia.

Durante el resto de este artículo, explicaré exactamente cómo funciona la criptografía y cómo se aplica hoy. Al hacerlo, tendré que emplear una cantidad significativa de jerga técnica que a veces puede parecer tediosa.

Pero tengan paciencia conmigo y presta atención. Comprender cómo todas las piezas encajan juntas asegurarán que pueda maximizar su seguridad personal y mantener su información fuera de las manos incorrectas.

Entonces, antes de ir a toda velocidad, explicando la criptografía simétrica y asimétrica, AES y MD5, quiero explicar, en términos de laicos, por qué esto importa y por qué tú debe cuidar.

Para empezar, discutamos la única alternativa real a la criptografía, la ofuscación. La ofuscación se define como ” El acto de hacer algo poco claro, oscuro o ininteligible “. Significa que, para transmitir un mensaje seguro, debe retener parte de la información requerida para comprender el mensaje.

Que, por defecto, significa que solo tomaría a una persona con conocimiento del mensaje original para divulgar las piezas faltantes al público.

Con la criptografía, se requieren una clave específica y numerosos cálculos. Incluso si alguien supiera el método de cifrado utilizado, no podría descifrar el mensaje sin la clave correspondiente, haciendo que su información sea mucho más segura.

Para entender por qué la criptografía en realidad importa que no necesite buscar más allá de algo que todos conocemos y amamos, Internet.

Por diseño, Internet fue creado para transmitir mensajes de una persona a otra, de manera similar al servicio postal. Internet entrega “paquetes” del remitente al destinatario, y sin las diversas formas de criptografía que discutiremos en un momento, cualquier cosa que enviaste sería visible para la población general.

Esos mensajes privados que quisiste enviar a tu cónyuge? El mundo entero podría verlos. Tu información bancaria?

Cualquiera con un enrutador podría interceptar sus fondos y redirigirlos a su propia cuenta. Sus correos electrónicos de trabajo discuten secretos confidenciales de la empresa? También podría empaquétalos y enviarlos a sus competidores.

Afortunadamente, nosotros hacer tener algoritmos criptográficos que protejan activamente casi todos nuestros datos personales.

Sin embargo, esto no significa que esté completamente seguro.

No debe buscar más allá de los recientes ataques contra compañías como Adultfinder y Anthem Inc. Para darse cuenta de que las grandes corporaciones no siempre implementan los sistemas necesarios para proteger su información.

Su seguridad personal es su responsabilidad, nadie más.

Y cuanto antes pueda desarrollar una sólida comprensión de los sistemas establecidos, antes podrá tomar decisiones informadas sobre cómo puede proteger sus datos.

Entonces, con eso fuera del camino, vamos a las cosas buenas.

4. Tipos de criptografía

Hay cuatro tipos principales de criptografía en uso hoy, cada uno con sus propias ventajas y desventajas únicas.

Se llaman hash, criptografía simétrica, criptografía asimétrica y algoritmos de intercambio de claves.

1. Chaveta

El hashing es un tipo de criptografía que cambia un mensaje en una cadena de texto ilegible con el fin de verificar el contenido del mensaje, no Ocultar el mensaje en sí.

Este tipo de criptografía se usa más comúnmente para proteger la transmisión de software y archivos grandes donde el editor de los archivos o software los ofrece para descargar. La razón de esto es que, si bien es fácil calcular el hash, es extremadamente difícil encontrar una entrada inicial que proporcione una coincidencia exacta para el valor deseado.

Por ejemplo, cuando descarga Windows 10, descarga el software que luego ejecuta el archivo descargado a través del mismo algoritmo de hashing. Luego compara el hash resultante con el proporcionado por el editor. Si ambos coinciden, entonces la descarga se completa.

Sin embargo, si existe incluso la más mínima variación en el archivo descargado (ya sea a través de la corrupción del archivo o la intervención intencional de un tercero), cambiará drásticamente el hash resultante, potencialmente anulando la descarga.

Actualmente, los algoritmos de hash más comunes son MD5 y SHA-1, sin embargo, debido a las múltiples debilidades de estos algoritmo, la mayoría de las nuevas aplicaciones están haciendo la transición al algoritmo SHA-256 en lugar de sus predecesores más débiles.

2. Criptografía simétrica

La criptografía simétrica, probablemente la forma más tradicional de criptografía, es también el sistema con el que probablemente esté más familiarizado.

Este tipo de criptografía utiliza una sola clave para cifrar un mensaje y luego descifrar ese mensaje después de la entrega.

Dado que la criptografía simétrica requiere que tenga un canal seguro para entregar la tecla de cifrado al destinatario, este tipo de criptografía es casi inútil para transmitir datos (después de todo, si tiene una forma segura de entregar la clave, ¿por qué no entregar el mensaje de la misma manera?).

Como tal, su aplicación principal es la protección de los datos de descanso (E.gramo. Discos duros y bases de datos)

En el ejemplo de la Guerra Revolucionaria que mencioné anteriormente, el método de Washington para transmitir información entre sus oficiales se habría basado en un sistema de criptografía simétrica. Él y todos sus oficiales habrían tenido que reunirse en una ubicación segura, compartir la clave acordada y luego cifrar y descifrar la correspondencia utilizando esa misma clave.

La criptografía simétrica más moderna se basa en un sistema conocido como AES o estándares de cifrado avanzados .

Por ejemplo, los siguientes servicios VPN usan el cifrado AES:

Si bien los modelos de DES tradicionales fueron la norma de la industria durante muchos años, DES fue atacado y roto públicamente en 1999, lo que provocó que el Instituto Nacional de Normas y Tecnología organizara un proceso de selección para un modelo más fuerte y actualizado.

Después de una ardua competencia de 5 años entre 15 cifrados diferentes, incluido Marte de IBM, RC6 de RSA Security, Serpent, Twofish y Rijndael, el NIST seleccionó a Rijndael como el cifrado ganador .

Luego se estandarizó en todo el país, obteniendo el nombre AES o estándares de cifrado avanzados. Este cifrado todavía se usa ampliamente hoy e incluso es implementado por la NSA a los efectos de proteger la información de alto secreto.

3. Criptografía asimétrica

La criptografía asimétrica (como su nombre) utiliza dos claves diferentes para el cifrado y el descifrado, a diferencia de la clave única utilizada en la criptografía simétrica.

La primera clave es una clave pública utilizada para cifrar un mensaje, y la segunda es una clave privada que se utiliza para descifrarlos. La gran parte de este sistema es que solo la clave privada se puede usar para descifrar mensajes cifrados enviados desde una clave pública.

Si bien este tipo de criptografía es un poco más complicado, es probable que esté familiarizado con varias de sus aplicaciones prácticas.

Se usa al transmitir archivos de correo electrónico, conectarse de forma remota a servidores e incluso firmar digitalmente archivos PDF. Ah, y si miras en tu navegador y notas una URL que comienza con “https: //”, ese es un excelente ejemplo de criptografía asimétrica que mantiene tu información segura.

4. Algoritmos de intercambio de claves

Aunque este tipo particular de criptografía no es particularmente aplicable para las personas fuera del ámbito de la seguridad cibernética, quería mencionar brevemente para garantizar que tenga una comprensión completa de los diferentes algoritmos criptográficos.

Un algoritmo de intercambio de claves, como Diffie-Hellman, se utiliza para intercambiar de forma segura las claves de cifrado con una parte desconocida.

A diferencia de otras formas de cifrado, no está compartiendo información durante el intercambio de claves. El objetivo final es crear una clave de cifrado con otra parte que luego se pueda usar con las formas mencionadas de criptografía.

Aquí hay un ejemplo de la wiki de Diffie-Hellman para explicar exactamente cómo funciona esto.

Digamos que tenemos dos personas, Alice y Bob, que están de acuerdo con un color inicial aleatorio. El color es información pública y no necesita mantenerse en secreto (pero debe ser diferente cada vez). Entonces Alice y Bob seleccionan un color secreto que no comparten con nadie.

Ahora, Alice y Bob mezclan el color secreto con el color inicial, lo que resulta en sus nuevas mezclas. Luego intercambian públicamente sus colores mixtos. Una vez que se realiza el intercambio, ahora agregan su propio color privado a la mezcla que recibieron de su pareja, y el resultado de una mezcla compartida idéntica.

5. Los 4 tipos de funciones criptográficas

Entonces, ahora que comprenden un poco más sobre los diferentes tipos de criptografía, muchos de ustedes probablemente se preguntan cómo se aplica en el mundo moderno.

Hay cuatro formas principales en que la criptografía se implementa en la seguridad de la información. Estas cuatro aplicaciones se denominan “Funciones criptográficas”.

1. Autenticación

Cuando usamos el sistema criptográfico correcto, podemos establecer la identidad de un usuario o sistema remoto con bastante facilidad. El ejemplo de esto es el certificado SSL de un servidor web que proporciona prueba al usuario que está conectado al servidor correcto.

La identidad en cuestión es no el usuario, sino la clave criptográfica de ese usuario. Lo que significa que cuanto más segura es la clave, más segura es la identidad del usuario y viceversa.

Aquí hay un ejemplo.

Digamos que le envío un mensaje que he cifrado con mi clave privada y luego descifrará ese mensaje usando mi clave pública. Suponiendo que las claves son seguras, es seguro asumir que soy el remitente real del mensaje en cuestión.

Si el mensaje contiene datos altamente confidenciales, puedo asegurar un nivel de seguridad elevado encriptando el mensaje con mi clave privada y entonces con su clave pública, lo que significa que usted es la única persona que realmente puede leer el mensaje y estará seguro de que el mensaje vino de mí.

La única estipulación aquí es que las claves públicas están asociadas con sus usuarios de manera confiable, e.gramo. un directorio de confianza.

Para abordar esta debilidad, la comunidad creó un objeto llamado certificado que contiene el nombre del emisor, así como el nombre del sujeto para quien se emite el certificado. Esto significa que la forma más rápida de determinar si una clave pública es segura es tener en cuenta si el emisor del certificado también tiene un certificado.

Un ejemplo de este tipo de criptografía en acción es bastante buena privacidad, o PGP, un paquete de software desarrollado por Phil Zimmerman que proporciona cifrado y autenticación para aplicaciones de almacenamiento de correo electrónico y archivos.

Este paquete de software proporciona a los usuarios cifrado de mensajes, firmas digitales, compresión de datos y compatibilidad de correo electrónico.

Aunque Zimmerman tuvo algunos problemas legales con el software inicial que utilizó un RSA para el transporte clave, las versiones de MIT PGP 2.6 y posterior son un software libre legal para uso personal, y Viacrypt 2.7 y las versiones posteriores son alternativas comerciales legales.

2. No repudio

Este concepto es especialmente importante para cualquier persona que use o desarrolle aplicaciones financieras o de comercio electrónico.

Uno de los grandes problemas que enfrentaron los pioneros de comercio electrónico fue la naturaleza generalizada de los usuarios que refutarían las transacciones una vez que ya habían ocurrido. Se crearon herramientas criptográficas para garantizar que cada usuario único hubiera realizado una solicitud de transacción que sería irrefutable en un momento posterior.

Por ejemplo, supongamos que un cliente de su banco local solicita una transferencia de dinero que se pague a otra cuenta. Más adelante en la semana, afirman que nunca han realizado la solicitud y exigen que el monto total sea reembolsado a su cuenta.

Sin embargo, mientras ese banco haya tomado medidas para garantizar el no repudio a través de la criptografía, pueden probar que la transacción en cuestión fue, de hecho, autorizada por el usuario.

3. Confidencialidad

Con fugas de información y un número aparentemente interminable de escándalos de privacidad que llegan a los titulares, manteniendo su información privada, bueno, el privado es probablemente una de sus mayores preocupaciones. Esta es la función exacta para la cual los sistemas criptográficos se desarrollaron originalmente.

Con las herramientas de cifrado correctas, los usuarios pueden proteger datos confidenciales de la compañía, registros médicos personales o simplemente bloquear su computadora con una contraseña simple.

4. Integridad

Otro uso importante de la criptografía es asegurarse de que los datos no se vean en los datos durante la transmisión o el almacenamiento.

Por ejemplo, el uso de un sistema criptográfico para garantizar la integridad de los datos garantiza que las empresas de rival no puedan manipular la correspondencia interna de su competidor y los datos confidenciales.

La forma más común de lograr la integridad de los datos a través de la criptografía es mediante el uso de hashes criptográficos para salvaguardar la información con una suma de verificación segura.

6. Criptografía para el cotidiano Joe y Jane

Entonces, ahora que hemos pasado por los conceptos básicos de qué es la criptografía, cómo se usa, son aplicaciones diferentes y por qué es importante, echemos un vistazo a cómo puede aplicar la criptografía en su vida cotidiana.

Y quiero comenzar esta sección señalando que ya Confíe en la criptografía todos los días para mantenerse seguro!

¿Ha usado una tarjeta de crédito recientemente?? Tocó una película de Blu-ray? Conectado a wifi? Visitó un sitio web?

Todas estas acciones dependen de la criptografía para garantizar que su información y activos sean seguros.

Pero para aquellos de ustedes que desean una capa adicional de protección, aquí hay un par de formas en que pueden implementar aún más cifrado en su vida.

Descargue una VPN para proteger su

Una VPN o una red privada virtual le permite crear una conexión segura a otra red a través de Internet público.

Estas son herramientas altamente versátiles que le permiten acceder a sitios web restringidos, ocultar su actividad de navegación de los ojos en WiFi público y acceder de forma remota a sus servidores privados.

Aquí hay algunos ejemplos de cómo se usan.

Digamos que usted es un ejecutivo de nivel C en una gran empresa. Está fuera en reuniones de negocios y desea iniciar sesión en su red corporativa privada de forma remota.

Esta es en realidad una tarea increíblemente fácil. Todo lo que necesita hacer es conectarse primero a Internet público a través de un ISP y luego iniciar una conexión VPN utilizando el servidor VPN de la compañía y el software específico y VOILA! Ahora tiene acceso a su red privada.

O tal vez sea un empleado independiente de ubicación que trabaje principalmente en cafeterías locales. Las conexiones públicas como las redes de su amigable vecindario Starbucks son notoriamente inseguros, lo que significa que cualquier hacker que valga la pena podría espiar fácilmente su actividad y robar datos confidenciales relacionados con sus proyectos actuales.

Sin embargo, con una VPN, puede conectarse a una red altamente segura que lo protegerá de los ojos indiscretos de los piratas informáticos menos éticos de las cafeterías.

Las VPN incluso se pueden utilizar en países extranjeros para acceder a sitios web restringidos a la región . Por ejemplo, si viaja en Asia, es probable que el gobierno chino tenga una serie de leyes de censura draconiana que bloquean el acceso público a aplicaciones como Facebook e Instagram.

Sin embargo, siempre que tenga una VPN preinstalada en su dispositivo, puede conectarse rápidamente a una red segura en su ciudad natal y tener acceso instantáneo a todos los sitios web y plataformas que normalmente usa.

Si bien las VPN son una gran herramienta para cualquier persona que busque aumentar la seguridad de su red, es importante que sea selectivo con cual Proveedor de VPN que usa.

Si desea comparar el costo, la seguridad y las velocidades de diferentes servicios, puede consultar el resto de nuestro sitio para obtener una revisión y comparación exhaustiva de las VPN más populares en el mercado .

Descargar https en todas partes

Las páginas HTTPS generalmente usan SSL (capa de enchufes seguras) o TLS (seguridad de la capa de transporte) para aumentar la seguridad de su experiencia de navegación con una infraestructura de clave pública asimétrica.

Este tipo de conexión revuelve los mensajes que se están enviando entre su computadora y el sitio web que está viendo para asegurarse de que sea menos susceptible para los hackers.

Esto es extremadamente importante siempre que esté transmitiendo información personal confidencial o detalles financieros.

“HTTPS en todas partes” es una extensión de navegador de código abierto gratuita compatible con Chrome, Firefox y Opera. Con esta extensión, cualquier sitio web que visite se verá obligado a utilizar una conexión HTTPS en lugar de la conexión HTTP menos segura siempre que sea compatible.

Instalar bitLocker (para Windows) o fileVault2 (para Mac)

Si desea tomar pasos adicionales (más allá de solo inicio de sesión en contraseña) para asegurarse de que su información personal esté asegurada en su PC o computadora portátil, le recomiendo que instale BitLocker o FilEvault2 .

Estos dispositivos de cifrado de disco protegen sus datos mediante el uso del algoritmo de criptografía AES para proporcionar cifrado para volúmenes completos. Si opta por este software, asegúrese de escribir sus credenciales y mantenerlas en una ubicación segura. Si pierde estas credenciales, es casi seguro que siempre perderá el acceso a toda su información cifrada.

7. La criptografía no es perfecta

En este punto, espero que haya desarrollado una comprensión concreta de la criptografía y sus aplicaciones para la vida cotidiana.

Pero antes de terminar, quiero dejarte con una advertencia.

Mientras que la criptografía ciertamente puede proporcionarte más seguridad, no puede proporcionarle total seguridad.

Con la gran cantidad de ataques que han sucedido en los últimos años, incluidos los ataques de Tesco Bank, Departamento de Justicia y Ataques de Friendfinder (solo por nombrar algunos), está bastante claro que la criptografía tiene sus deficiencias.

Y si bien la gran mayoría de ustedes pueden dormir profundamente sabiendo que las grandes corporaciones están trabajando todo lo posible para garantizar la transmisión y el almacenamiento seguros de sus datos, es importante darse cuenta de que no es impermeable a un ataque similar.

No se dice que esto disuade a usar los métodos de cifrado antes mencionados, simplemente para informarle que incluso los mejores algoritmos criptográficos fueron diseñados por equipos imperfectos de personas y están sujetos a violación.

Entonces, a medida que pasas por tu vida diaria, ten en cuenta esta realidad y date cuenta de que “más seguro” no significa “totalmente seguro”.

Conclusión

Al desarrollar una mayor comprensión de los métodos de cifrado comunes y los algoritmos de criptografía en la circulación hoy, estará mejor equipado para protegerse de posibles ataques cibernéticos y violaciones en la seguridad de los datos.

Aunque la criptografía no es perfecta, es necesario para garantizar la seguridad continua de su información personal. Y con el paisaje en rápida evolución de los datos modernos, este tema es más importante que nunca antes.

¿Tiene alguna pregunta sobre la criptografía que no respondí?? Cualquier práctica mejor que haya usado para protegerse de las amenazas? Déjame saber abajo en los comentarios.

Últimas revisiones

- Revisión ExpressVPN (Leer más …)

- Revisión AVG VPN (Leer más …)

- Surfshark Review (Leer más …)

- HOXX VPN Review (lea más …)

- Expressvpn vs nordvpn (lea más …)

- Revisión de protonvpn (leer más …)

- Revisión de Mullvad (Leer más …)

No sé qué es una VPN y qué puedes hacer con ella?

Lea esta guía para principiantes: ¿Qué es una VPN? .

Nuestra misión

Somos tres entusiastas apasionados de la privacidad en línea que decidieron dedicar su tiempo libre probando diferentes proveedores de VPN.

Hemos hecho esto desde 2015 y seguimos siendo fuertes en 2022. Todas nuestras reseñas son imparciales, transparentes y honestas.

Ayúdanos dejando tu propia reseña a continuación:

Colaboradores

- Rob Mardisalu (Fundador)

- THEBESTVPN Team (VPN Pruebas y análisis)

- Usted (agregue su reseña aquí)

Hasta la fecha, hemos revisado 78 proveedores de VPN y publicamos más de 1.600 revisiones de usuarios.

© 2023 thebestvpn.comunicarse – Las mejores VPN, revisiones y comparación

Una descripción general de la criptografía: conceptos básicos

La criptografía básicamente significa mantener la información en secreto o oculto. Hay una serie de características asociadas con la criptografía. Una es la confidencialidad, lo que básicamente significa que debemos asegurarnos de que nadie verá nuestra información mientras viaja a través de una red. La autenticación y el control de acceso también es otra capacidad proporcionada por la criptografía. Algunas otras capacidades proporcionadas por la criptografía son no repudios e integridad que se explican a continuación.

Simétrico vs. asimétrico

Las encriptaciones simétricas y asimétricas se están utilizando métodos de cifrado de datos en las redes y computadoras actuales. El cifrado simétrico es un tipo de cifrado en el que se usa la misma clave para cifrar y descifrar la misma información. Esto significa que se requiere o se usa la misma información durante el proceso de cifrado y descifrado. Siendo la misma clave de cifrado para ambos extremos, debe mantenerse en secreto. Por lo tanto, esto significa que si una persona obtiene la clave, él o ella puede leer toda la información que habíamos encriptado. En caso de que se pierdan la clave, es importante que uno lo reemplace inmediatamente. La seguridad es una clave simétrica normalmente es un gran desafío debido al hecho de que uno no está seguro de si a muchas personas o un solo individuo.

El cifrado simétrico se está utilizando actualmente debido al hecho de que es muy rápido de usar. Esto se debe al hecho de que se requieren muy pocos recursos. Con respecto a este aspecto, muchas personas tienden a combinar tanto simétricas como asimétricas no solo para la seguridad sino también para un trabajo rápido y eficiente.

El cifrado asimétrico es otro tipo de cifrado que se encontrará con. Se conoce comúnmente la criptografía de clave pública ya que hay dos claves que se necesitan. Una de las claves será una clave privada que uno tendrá que mantenerlo en sí mismo y no compartirlo con los demás. También hay una clave pública que se puede dar a todos. Uno puede ponerlo en un servidor público, por ejemplo,. Esta es una clave a la que todos deberían tener acceso. La clave privada solo debe estar disponible para uno. Esto se debe al hecho de que la clave privada es la que permite a las personas enviar un datos en formularios cifrados, mientras que la clave privada permite descifrar la información cifrada con una clave pública. Por lo tanto, esto significa que nadie puede descifrar datos utilizando una clave pública.

Con la combinación de cifrado simétrico y asimétrico, hay mucha flexibilidad en términos de encriptar los datos, enviarlos a otras personas y descifrarlo.

Claves de sesión

Las claves de sesión son tipos especiales de claves criptográficas que solo se pueden usar una vez. Esto significa que si una clave de sesión encripta alguna información en un momento particular, no se puede usar nuevamente para cifrar cualquier otra información.

Diferencias fundamentales y métodos de cifrado

Bloque vs. arroyo

El cifrado de cifrado de bloque implica tomar un bloque completo de información y encriptarla como un bloque completo al mismo tiempo. En la mayoría de los casos, los bloques son normalmente de 64 bits o 128 bits. Esto significa que su tamaño está predeterminado y sigue siendo el mismo durante el cifrado y el descifrado. Al usar el método de cifrado de bloque, uno debe asegurarse de que tenga cierta confusión para que los datos encriptados parezcan mucho muy diferentes. Al usar los cifrados de bloque, también se puede implementar el concepto de difusión donde la salida se vuelve totalmente diferente de la entrada.

Stream Cipher es otro tipo de cifrado que se usa con cifrado simétrico. Contrariamente al bloque donde todo el cifrado se realiza a la vez, el cifrado en los cifrados de la corriente se realiza un poco a la vez. Este es un tipo de cifrado que puede funcionar a una velocidad muy alta y requiere baja complejidad de hardware. Un aspecto importante a saber al usar cifras de flujo es que el vector de inicialización nunca debe ser el mismo cuando uno comienza a hacer algunas de las secuencias porque alguien puede descubrir fácilmente el vector de inicialización y la clave de cifrado que uno está usando y usarlo cada vez que uno Enviar datos a través de la red. Asegúrese de que el vector de inicialización de uno siempre cambie cuando uno lo use para cifrar información.

Cifrado de transporte

El cifrado de transporte es un aspecto de la criptografía que implica encriptar datos que están en movimiento. En este caso, uno debe asegurarse de que los datos que se envían a través de una red no pueden ser vistos por otras personas. Además, las claves de cifrado no deben ser visibles para otros. El cifrado de transporte se puede implementar con el uso de un concentrador VPN. Si uno está fuera de la oficina, usará algún software para enviar datos al concentrador VPN donde se descifrará y luego se enviará a la red local de una manera que pueda entenderse.

Con este tipo de cifrado, se vuelve muy difícil para un individuo aprovechar la red de uno y buscar una conversación entre dos estaciones de trabajo ya que la información ya está revuelta.

No repudio

El no repudio significa que la información que hemos recibido no se puede atribuir a otra persona y no hay forma de que puedan recuperarla. En términos de criptografía, agregamos una perspectiva diferente a la que podemos agregar una prueba de integridad para que sepamos que la información que recibimos está intacta y podemos estar seguros de que la información que recibimos proviene de la fuente.

Con esto, también se puede tener una prueba de origen donde uno tiene una gran seguridad de que el origen de la información se autentica desde la fuente.

Chaveta

Un hash criptográfico es una forma de tomar datos existentes, un archivo, imagen, correo electrónico o texto que se ha creado y crear una cadena de digestiones de mensajes. Si uno quiere verificar un hash criptográfico, se puede enviar el mensaje a otra persona y pedirle que lo hash y si los hashes coinciden, entonces el archivo es el mismo en ambos lados.

Una característica importante del hash es un viaje de ida. Esto significa que uno no puede mirar el hash y descubrir cuál era el texto original. Este es un método que se utiliza para almacenar contraseñas, ya que si alguien obtiene el hash, él o ella no puede resolver la contraseña original.

Un hash también puede actuar como una firma digital, ya que puede ofrecer alguna autenticación de los archivos y datos de uno. También garantiza que los datos que se reciben tienen integridad. Por lo tanto, esto significa que uno no tiene que cifrar toda la información.

También se debe asegurar que los hashes no tengan colisión. Esto básicamente significa que dos mensajes diferentes que contienen información diferente no pueden tener el mismo hash.

Custodia de llave

Básicamente, cuando estamos hablando de depósito en garantía, estamos hablando de un tercero que nos está sosteniendo algo. En el contexto de la criptografía, esto se refiere a las claves de cifrado. En este caso, requiere que un tercero almacene la clave de cifrado para que podamos descifrar la información en caso de que la clave original se pierda. En este caso, la clave de cifrado debe mantenerse en un lugar muy seguro para que otros accedan otros. El custodia clave también ayuda cuando se trata de la recuperación de datos.

El cifrado simétrico en el contexto de la custodia clave significa que uno mantiene la clave de uno en algún lugar asegurándose de que se ponga en una caja fuerte para que nadie pueda acceder a ella.

El cifrado asimétrico en este caso significa que uno necesita tener una clave privada adicional que se pueda usar para descifrar la información. El proceso de llegar al custodia de la clave es tan importante como la clave, ya que debe ser consciente de qué circunstancias puede incitar a uno a obtener la clave y quién puede acceder a la clave. Tener el proceso correcto en su lugar y uno tiene las ideas correctas detrás de lo que uno está haciendo con el custodia clave, se convierte en una parte valiosa para mantener la integridad y la seguridad de los datos de uno.

Esteganografía

La esteganografía es una forma de encriptar o ocultar información, pero uno todavía tiene la información a la vista todo el tiempo. Esta es una forma de asegurar las cosas haciéndolas oscurecer, lo que en realidad no es seguridad. Los mensajes parecen invisibles, pero está justo antes de uno. En otros casos, puede estar integrado en imágenes, sonidos y documentos. Esto significa que en tal caso, todo lo que vemos es el texto de la portada de eso está por encima de la información oculta.

Una forma de implementar la esteganografía es ocultando la información en los paquetes de red. Es obvio que los paquetes se mueven muy rápido y, por lo tanto, es posible enviar mucha información integrada en los paquetes.

También se puede usar una imagen en esteganografía. Esto significa que uno puede incrustar la información en la imagen en sí.

Firmas digitales

En la criptografía, las firmas digitales se utilizan para verificar la no repudio. Esto básicamente significa que estamos firmando digitalmente un mensaje o archivo. En este caso, no se requiere ningún tipo de cifrado en el mensaje, ya que con la firma digital, un individuo está en condiciones de verificar que el mensaje provenga de uno y no fue cambios en el curso. Uno puede suspirarlo con la clave privada y las personas a las que se ha enviado el mensaje usará la clave pública para verificar que el mensaje fuera de uno. Esta es la parte importante de tener claves públicas en esa posición para verificar los remitentes de los diversos mensajes que uno recibe.

Si se verifica una firma digital con su fuente, entonces se asegura que el archivo o la información no ha sufrido ningún cambio entre el remitente y el receptor.

Uso de tecnologías probadas

Hay muchas formas diferentes a través de las cuales las personas pueden implementar la criptografía. En la mayoría de los casos, las personas podrían no estar familiarizadas con las tecnologías más criptográficas y, en este caso, se les aconseja utilizar tecnologías probadas para cifrar sus datos. En este caso, las personas reducen su dependencia excesiva de los tipos de cifrado de datos más comunes. Además, con el uso de tecnologías de cifrado probadas, uno puede tener un amplio rango desde el cual se puede elegir.

Curva elíptica y criptografía cuántica

La criptografía de la curva elíptica es una tecnología emergente en criptografía. Esta es una tecnología creada para tratar las numerosas restricciones asociadas con el cifrado asimétrico, como numerosos números matemáticos. Este método de criptografía utiliza curvas en lugar de números donde cada curva tiene una fórmula matemática asociada con ella.

La criptografía cuántica también es otra tecnología emergente en criptografía. Tal como su nombre sugiere, esta es una tecnología que emplea el uso de la física cuántica y la aplicación en los cálculos y métodos de cifrado que estamos haciendo dentro de nuestra criptografía.

Clave efímera

Las claves efímeras son tipos especiales de claves criptográficas que se generan para ejecutar cada proceso de establecimiento de clave. Hay casos en los que se usa una clave efímera más de una vez en una sola sesión, especialmente en los casos en que solo se genera un par de claves efímeros para cada mensaje.

Secreto perfecto hacia adelante

El secreto perfecto para avanzar también es otro tipo de tecnología criptográfica cuyo objetivo principal es garantizar que la información o más bien los paquetes de datos que se envían a través de una red se envían con secreto de nivel superior para evitar la detección. En este caso, dichos paquetes se envían normalmente cuando hay mucho tráfico que viaja a través de una red, ya que es muy difícil identificar un paquete específico si la transmisión está completamente cargada.

En general, la criptografía es una tecnología cuyo uso e implementación está aumentando rápidamente. Esto se debe a que es un muy buen método para garantizar la seguridad de la información. A través de la criptografía, cualquier información puede encriptarse o escribir de tal manera que sea muy difícil para otra persona de leer si no puede descifrarla.

Use el simulador de examen VCE para abrir archivos VCE

Introducción de criptografía

Criptografía es el estudio y la práctica de las técnicas para la comunicación segura en presencia de terceros llamados adversarios. Se trata de desarrollar y analizar protocolos que eviten que los terceros maliciosos recuperen la información que se comparte entre dos entidades siguiendo los diversos aspectos de la seguridad de la información. La comunicación segura se refiere al escenario donde un adversario no puede acceder al mensaje o datos compartidos entre dos partes entre dos partes. En criptografía, un adversario es una entidad maliciosa, cuyo objetivo es recuperar información preciosa o datos, socavando así los principios de seguridad de la información. La confidencialidad de los datos, la integridad de los datos, la autenticación y la no repudio son principios básicos de la criptografía moderna.

- Confidencialidad se refiere a ciertas reglas y directrices generalmente ejecutadas bajo acuerdos de confidencialidad que aseguran que la información esté restringida a ciertas personas o lugares.

- Integridad de los datos se refiere a mantener y asegurarse de que los datos se mantengan precisos y consistentes durante todo su ciclo de vida.

- Autenticación es el proceso de asegurarse de que la pieza de datos reclamada por el usuario le pertenezca.

- No repudio se refiere a la capacidad de asegurarse de que una persona o una parte asociada con un contrato o una comunicación no pueda negar la autenticidad de su firma sobre su documento o el envío de un mensaje.

Considere dos fiestas Alice y Bob. Ahora, Alice quiere enviar un mensaje M a Bob en un canal seguro. Entonces, lo que sucede es el siguiente. El mensaje del remitente o a veces llamado texto sin formato, se convierte en un formulario inseguible utilizando una clave k. El texto resultante obtenido se llama texto cifrado. Este proceso se conoce como cifrado. En el momento de recibir, el texto cifrado se convierte nuevamente en el texto sin formato usando la misma clave K, para que el receptor pueda leerlo. Este proceso se conoce como descifrado.

Alice (remitente) Bob (receptor) C = E (M, K) ----> M = D (C, K)

Aquí, C se refiere al texto cifrado, mientras que E y D son los algoritmos de cifrado y descifrado respectivamente. Consideremos el caso de Caesar Cipher o Shift Cipher como ejemplo. Como su nombre indica, en el cifrado de César, cada personaje de una palabra es reemplazado por otro personaje bajo algunas reglas definidas. Por lo tanto, si A es reemplazado por D, B por E y así sucesivamente. Entonces, cada personaje de la palabra se cambiaría por una posición de 3. Por ejemplo:

Texto sin formato: geeksforgeeks cifrado: jhhnvirujhhnv

Nota: Incluso si el adversario sabe que el cifrado se basa en el cifrado de César, no puede predecir el texto sin formato, ya que no tiene la clave en este caso, que es cambiar los caracteres por tres lugares. Consulte la introducción a las criptominologías.

Tipos de criptografía:

Hay varios tipos de criptografía, cada una con sus propias características y aplicaciones únicas. Algunos de los tipos más comunes de criptografía incluyen:

1. Criptografía de llave simétrica: Este tipo de criptografía implica el uso de una sola clave para cifrar y descifrar datos. Tanto el remitente como el receptor usan la misma clave, que debe mantenerse en secreto para mantener la seguridad de la comunicación.

2. Criptografía de llave asimétrica: La criptografía asimétrica de clave, también conocida como criptografía de clave pública, utiliza un par de claves, una clave pública y una clave privada, para cifrar y descifrar datos. La clave pública está disponible para cualquier persona, mientras que el propietario mantiene en secreto la clave privada.

Funciones hash: Una función hash es un algoritmo matemático que convierte los datos de cualquier tamaño en una salida de tamaño fijo. Las funciones hash a menudo se usan para verificar la integridad de los datos y garantizar que no se haya manejado con.

Aplicaciones de la criptografía:

La criptografía tiene una amplia gama de aplicaciones en la comunicación moderna, que incluyen:

- Transacciones seguras en línea: La criptografía se utiliza para asegurar transacciones en línea, como la banca en línea y el comercio electrónico, encriptando datos confidenciales y protegiéndolo del acceso no autorizado.

- Firmas digitales: Las firmas digitales se utilizan para verificar la autenticidad y la integridad de los documentos digitales y garantizar que no hayan sido manejadas con.

- Protección de contraseña: Las contraseñas a menudo se cifran utilizando algoritmos criptográficos para protegerlas de ser robados o interceptados.

Aplicaciones militares e de inteligencia: la criptografía se usa ampliamente en aplicaciones militares y de inteligencia para proteger la información y las comunicaciones clasificadas.

Desafíos de la criptografía:

Si bien la criptografía es una herramienta poderosa para asegurar información, también presenta varios desafíos, que incluyen:

- Gestión de claves: La criptografía se basa en el uso de claves, que deben administrarse cuidadosamente para mantener la seguridad de la comunicación.

- Computación cuántica: El desarrollo de la computación cuántica plantea una amenaza potencial para los algoritmos criptográficos actuales, que pueden volverse vulnerables a los ataques.

- Error humano: La criptografía es tan fuerte como su eslabón más débil, y el error humano puede comprometer fácilmente la seguridad de una comunicación.

Última actualización: 20 de marzo, 2023

Como artículo