Cyber Attacks Statistics 2023

Contents

2023 Les statistiques et les tendances des cyberattaques doivent savoir

«Les attaquants se sont souvent tournés vers les organisations de soins de santé parce que les violations et les incidents ont un impact élevé. Parce que les soins de santé sont un service essentiel, les organisations sont plus susceptibles de payer des rançons pour fournir des soins continus lorsque les perturbations commerciales peuvent avoir des conséquences dévastatrices. De plus, les organisations de soins de santé possèdent des données de grande valeur, telles que des informations personnelles et financières. Les attaquants peuvent souvent revendre des enregistrements à des prix élevés sur la toile sombre.«Le piratage a provoqué 80% des violations des données sur les soins de santé en 2022 (SecurityIntelligence.com)

Tendances et statistiques de la cybersécurité; Des menaces plus sophistiquées et persistantes jusqu’à présent en 2023

2023 texte écrit sur un fond de code binaire fluide. Concept de célébration du Nouvel An 2023.

Le rythme de l’innovation technologique a conduit à une transformation dans de nombreux domaines de notre vie. En 2023, bien que ce ne soit que le printemps, l’impact des technologies émergentes, y compris l’intelligence artificielle / l’apprentissage automatique, la 5G, l’IoT et.

L’introduction de ces technologies potentiellement perturbatrices a des implications sur la cybersécurité et les défis de nous protéger en sécurité. En particulier, l’IA est le sujet brûlant de l’orientation car l’intelligence artificielle générative peut tirer parti de la propulsion de chatppt pour le code, et l’apprentissage de l’IA / machine pour amplifier les capacités d’ingénierie sociale et aider à identifier les vulnérabilités cibles pour les pirates. Ces tendances et statistiques technologiques évolutives racontent déjà une histoire pour 2023.

Alors que les données continuent d’être produites et stockées dans de plus grandes volumes, et comme la connectivité se développe considérablement à l’échelle mondiale sur Internet, la surface d’attaque est devenue plus exploitable par les lacunes et les vulnérabilités pour les pirates criminels et nationaux d’État-nation. Et ils profitent.

En fait, les cyberattaques mondiales ont déjà augmenté de 7% au T1 2023. «Les cyberattaques hebdomadaires ont augmenté dans le monde de 7% au T1 2023 par rapport à la même période l’année dernière, chaque entreprise confrontée à une moyenne de 1248 attaques par semaine. Les chiffres proviennent du dernier rapport de recherche de Check Point, qui suggère également que le secteur de l’éducation et de la recherche a connu le plus grand nombre d’attaques, atteignant une moyenne de 2507 par organisation par semaine (une augmentation de 15% par rapport au premier trimestre 2022). Le rapport de point de contrôle montre également que 1 organisation sur 31 dans le monde a connu une attaque de ransomware chaque semaine au premier trimestre de 2023.«Les cyberattaques mondiales augmentent de 7% au T1 2023 – InfoSecurity Magazine (Infoscurity-Magazine.com)

De plus, les principales statistiques de logiciels malveillants pour 2023 ajoutent aux difficultés de cybersécurité. On estime que 560 000 nouveaux logiciels malveillants sont détectés chaque jour et qu’il y a maintenant plus d’un milliard de programmes de logiciels malveillants qui circulent. Cela se traduit par quatre entreprises victimes de ransomwares à chaque minute. Un froid pas si commun: les statistiques des logiciels malveillants en 2023 (DataProt.filet)

Plus de Forbes Advisor

Meilleurs comptes d’épargne à haut rendement de septembre 2023

Kevin Payne

Donateur

Meilleurs comptes d’épargne d’intérêt de 5% de septembre 2023

Cassidy Horton

Donateur

Pour couronner le tout avec des statistiques plus alarmantes, jusqu’à présent, près de 340 millions de personnes ont été affectées par des violations ou des fuites de données déclarées publiquement en 2023 selon un tracker de violation de données publique créé par le U.K. Site d’information The Independent. Cyber Security Today, 28 avril 2023 – Données sur plus de 340 millions de personnes exposées jusqu’à présent cette année | It World Canada News

Interface de mondialisation futuriste, un sens des graphiques abstraits de la science et de la technologie.

La sécurisation des données sous forme de vulnérabilités et la surface mondiale d’attaque Internet se développe

L’année dernière, les connexions mondiales 5G ont augmenté de 76% en 2022 à 1.05b; La pénétration de la 5G a atteint 32% en Amérique du Nord. Les connexions mondiales 5G sont définies pour atteindre 1.9b en 2023. Pour la cybersécurité, cela signifie moins de latence et des attaques plus rapides par les acteurs de la menace. Connexions globales 5G définies pour frapper 1.9b en 2023 | Tech TV (TVTechnology.com)

Les cyberattaques et les vulnérabilités se développent. Un nouveau rapport, le rapport sur l’état des cyber-actifs (SCAR), montre que la société de gestion des cyber-actifs Jupiterone, a analysé plus de 291 millions d’actifs, conclusions et politiques pour déterminer l’état actuel des actifs du cloud d’entreprise. Le rapport a révélé que le nombre d’actifs géré en moyenne a augmenté de 133% en glissement annuel, passant de 165 000 en 2022 à 393 419 en 2023. Le nombre de vulnérabilités de sécurité s’est développée de manière disproportionnée, augmentant de 589%. Selon le rapport, les données sont le type d’actif le plus vulnérable, représentant près de 60% de toutes les résultats de la sécurité.

«Le rapport a également souligné les défis auxquels les équipes de sécurité sont confrontées, montrant qu’en moyenne, une équipe de sécurité est responsable de 393 419 actifs et attributs, 830 639 risques de sécurité potentiels et 55 473 politiques. Cela a conduit à la fatigue de la sécurité et aux pénuries de personnel dans de nombreuses organisations. »Rapport: les cyber-vulnérabilités montent en flèche 589%, soulignant l’importance de la cybersécurité | Wral Techwire

Alors que de nombreux secteurs de l’industrie ont été la cible de cyberattaques, notamment financière, éducation et commerce de détail, l’industrie des soins de santé est toujours dans les poils des pirates criminels. Cela a du sens, car de nombreuses institutions de santé n’ont toujours pas l’investissement et l’expertise en matière de cybersécurité car leur financement va à l’équipement et aux opérations médicales. Les pirates criminels ont tendance à opter pour les fruits peu suspendus. Dans le cas des soins de santé, les risques de responsabilité font du ransomware un moyen logique d’extorsion.

Stéthoscope sur le clavier pour ordinateur portable, éclairage bleu

Les soins de santé sont toujours entravés par les cyberattaques

«Selon le coût IBM 2022 d’un rapport de violation de données, l’industrie des soins de santé est toujours l’industrie la plus coûteuse pour une violation – à 10 $.1 million en moyenne – pour la douzième année consécutive. Fortified Health a révélé que 78% des violations de données en 2022 provenaient de piratage et d’incidents informatiques, une augmentation de 45% en 2018. L’accès non autorisé – la deuxième cause principale – a représenté 38% des incidents en 2018 et n’est désormais responsable que 16%. Les autres causes notées étaient le vol, la perte et la mauvaise élimination des données.”

«Les attaquants se sont souvent tournés vers les organisations de soins de santé parce que les violations et les incidents ont un impact élevé. Parce que les soins de santé sont un service essentiel, les organisations sont plus susceptibles de payer des rançons pour fournir des soins continus lorsque les perturbations commerciales peuvent avoir des conséquences dévastatrices. De plus, les organisations de soins de santé possèdent des données de grande valeur, telles que des informations personnelles et financières. Les attaquants peuvent souvent revendre des enregistrements à des prix élevés sur la toile sombre.«Le piratage a provoqué 80% des violations des données sur les soins de santé en 2022 (SecurityIntelligence.com)

Cyber Attaque en utilisant la technique de phishing. Illustration numérique.

Soyez prudent sur ce sur quoi vous cliquez sur

Le phishing est toujours l’une des méthodes préférées utilisées par les pirates criminels. Pourquoi, parce qu’il est facile à faire et à réussir, surtout maintenant que de nombreuses attaques sont automatisées.

De nouvelles recherches montrent que jusqu’à la moitié de toutes les pièces jointes HTML sont malveillantes. «Ce taux de prévalence HTML malveillante est double par rapport à ce qu’il était l’année dernière et ne semble pas être le résultat de campagnes d’attaque de masse qui envoient le même attachement à un grand nombre de personnes.”

«Barracuda a utilisé sa télémétrie pour effectuer une analyse en mai 2022 et a constaté que 21% des accessoires HTML, ses produits scannaient ce mois-ci. C’était de loin le ratio malveillant / nettoyage le plus élevé de tout type de fichier envoyé par e-mail, mais cela a progressé progressivement depuis lors, atteignant 45.7% en mars de cette année.Donc, pour quiconque reçoit une pièce jointe HTML par e-mail en ce moment, il y a une chance sur deux, les attaques «utilisent de plus en plus les pièces jointes de courrier électronique HTML | CSO en ligne

Rendu 3D Attaque des ransomwares de texte brillant sur le chipset informatique. logiciels espions, malware, Virus Trojan, . [+] Concept d’attaque de pirate

Ransomware, le fléau continue

Les technologies émergentes combinées à la capacité d’être payée dans des crypto-monnaies difficiles à tracer ont accéléré les attaques de ransomware ces dernières années. La tendance se poursuit, les demandes de rançon, les temps de recouvrement, les paiements et les poursuites pour violation de la hausse.

«En 2022, nous avons vu une augmentation des demandes de rançon moyens, des paiements de rançon moyens et des temps de récupération moyens dans la plupart des industries», ont écrit les auteurs du rapport. «L’accalmie en ransomware qui a marqué le début de l’année est terminée. Les groupes de ransomware ont repris les attaques et les organisations doivent redoubler leurs efforts pour se défendre contre les attaques croissantes.”

Les actifs numériques et la gestion des données de Baker Hostetlet ont examiné plus de 1 160 incidents à partir de 2022. Alors que de nombreuses organisations ont renforcé la sécurité et la résilience, les données montrent que les acteurs de la menace continuent de s’adapter et de trouver des pied sur le réseau via des logiciels malveillants évasifs, l’ingénierie sociale, le «bombardement d’authentification multi-facteurs» et la farce des informations d’identification.”

Le temps moyen pour se remettre des ransomwares a augmenté dans presque tous les secteurs, «et dans la plupart des cas, de manière significative.»En 2021, le temps de récupération moyen pour tous les secteurs était un peu plus d’une semaine. L’année dernière, les secteurs de la vente au détail, du restaurant et de l’hôtellerie ont connu une augmentation du temps de récupération moyen de 7.8 jours en 2021 à 14.9 jours en 2022, ou une augmentation de 91%.

Les soins de santé ont connu une augmentation de 69% de la durée de la reprise, suivie d’une augmentation de 54% pour les secteurs de l’énergie et de la technologie, et 46% dans les segments de l’industrie gouvernementale. Ces augmentations reflétaient une augmentation des demandes de rançon dans 6 des 8 industries, avec un paiement moyen de 600 688 $.«Les exigences de rançon, les temps de recouvrement, les paiements et les poursuites contre les poursuites en hausse | SC Media (scmagazine.com)

Pour un examen détaillé de la menace des ransomwares, veuillez consulter mon ransomware de l’article Forbes sur un déchaînement:

Homme d’affaires détenant un panneau d’interface virtuelle de distribution de réseaux logistiques mondiales et . [+] Transport, logistique intelligente, innovation Future of Transport sur un centre d’entrepôt de grands entrepôts.

La chaîne d’approvisionnement a besoin de renforcement de la cybersécurité

L’une des plus grandes vulnérabilités des cyberattaques a été sur la chaîne d’approvisionnement. Cela a été mis en évidence par le pipeline colonial et les violations des vents solaires et bien d’autres. C’est une tâche formidable de protéger toute entreprise ou organisation contre la gamme de cyberclites, mais lorsqu’ils font partie d’une chaîne d’approvisionnement avec d’autres parties ou vendeurs, cela devient même un défi plus large. La réalité est que 9 entreprises sur 10 ont récemment détecté des risques de sécurité de la chaîne d’approvisionnement logiciels.

«L’enquête sur les risques de la chaîne d’approvisionnement des logiciels de réversion a révélé que près de 90% des professionnels de la technologie ont détecté des risques importants dans leur chaîne d’approvisionnement logicielle au cours de la dernière année. Plus de 70% ont déclaré que les solutions de sécurité des applications actuelles ne fournissent pas les protections nécessaires. Plus de 300 cadres mondiaux, technologies et professionnels de la sécurité à tous les niveaux d’ancienneté directement responsables des logiciels dans les entreprises, ont été interrogés pour l’étude.”

«Presque tous les répondants (98%) ont reconnu que les problèmes de chaîne d’approvisionnement des logiciels présentent un risque commercial important, citant les préoccupations au-delà du code avec les vulnérabilités, les expositions de secrets, la falsification et les erreurs de certificat erronées. Fait intéressant, plus de la moitié des professionnels de la technologie (55%) ont cité des secrets divulgués par le code source comme un risque commercial grave suivi d’un code malveillant (52%) et d’un code suspect (46%).»9 sociétés sur 10 ont détecté des risques de sécurité de la chaîne d’approvisionnement logiciels | Magazine de sécurité

Et les données publiées par le Ransomware Landscape Report de Black Kite Kite’s 2023 Ransomware Landscape révèle que le nombre de victimes de ransomwares annoncées en mars 2023 était presque le double de celle d’avril 2022 et 1.6 fois plus élevé que le mois de pointe en 2022. D’autres résultats clés du 1er avril 2022 au 31 mars 2023, notamment:

- Les industries ciblées les plus fabriquées étaient la fabrication (19.5%), des services professionnels, scientifiques et techniques (15.3%) et les services éducatifs (6.1%).

- Les États-Unis étaient le pays le plus ciblé, représentant 43% des organisations de victimes, suivis du Royaume-Uni (5.7%) et l’Allemagne (4.4%).

- Les groupes de ransomwares ont tendance à cibler les entreprises avec des revenus annuels d’environ 50 millions de dollars à 60 millions de dollars, avec des fournisseurs tiers qui sont souvent ciblés pour l’extorsion des informations du client.

- Les groupes de ransomware supérieurs pendant la période d’analyse comprenaient Lockbit (29%), Alphavm (BlackCat) (8.6%), et Black Basta (7.2%).

Bouton de violation de données sur le clavier de l’ordinateur

La cachette des violations est une politique dangereuse

Étant donné que la réputation de l’entreprise et les cours des actions peuvent être affectés par une divulgation de violation, c’est souvent une réticence à signaler une incursion au public. Les nouvelles lois qui nécessitent une divulgation, en particulier dans la communauté bancaire et financière, sont dans les livres et devraient aider à réprimer cette tendance, mais apparemment, il n’a pas encore pris racine.

«De nouvelles recherches publiées par le fournisseur de cybersécurité Bitdefender ont étudié aujourd’hui plus de 400 professionnels de l’informatique et de la sécurité qui travaillent dans des entreprises avec 1 000 employés ou plus. Bitdefender a constaté que 42% des professionnels de l’informatique et de la sécurité interrogés avaient été invités à garder les violations confidentielles – je.e., pour les couvrir – quand ils auraient dû être signalés. “

«Peut-être encore plus choquant, 29.9% des répondants ont admis avoir réellement gardé une violation confidentielle au lieu de le signaler. Cette recherche souligne qu’un nombre alarmant d’organisations sont disposés à ignorer leurs obligations de signaler les violations de données aux régulateurs et aux clients, dans le but d’éviter les sanctions juridiques et financières.»Un tiers des organisations admettent couvrer les violations de données | S’aventurer

Cette image appartient à la série “AI – Artificial Intelligence Background”

Atténuer les menaces émergentes

Bien que les menaces soient plus sophistiquées et capables, il existe certaines mesures de cyber-hygiène de base que toute entreprise ou individu peut faire pour se faire moins d’une cible. Ils comprennent:

Authentification multi-facteurs (MFA): MFA aide à limiter la possibilité d’accès non autorisé. L’application du MFA «toujours sur» par des contrôles physiques supplémentaires ou des codes secondaires temporaires rend la vie pour un cybercrimiral plus difficile.

Gestion de l’identité et de l’accès: La gestion de l’identité et de l’accès («IAM») garantit que seules les bonnes personnes et les postes de travail dans votre organisation peuvent accéder aux outils dont ils ont besoin pour faire leur travail. Grâce à des applications unique, votre organisation peut gérer les applications des employés sans qu’ils se connectent à chaque application en tant qu’administrateur.

Gestion de mot de passe solide: Il y a des remèdes pratiques pour aller au-delà de cette mauvaise habitude d’utiliser des mots de passe faciles à casser. N’utilisez pas de mots de passe par défaut sur vos appareils et lorsque vous créez des mots de passe, rendez-les compliqués. Envisagez de les faire longtemps ou d’utiliser des phrases avec des lettres, des chiffres et des caractères.

Outils de protection: Pour une meilleure protection, envisagez également d’utiliser des pare-feu et de l’ajout de logiciels de détection d’antivirus et d’intrusion à vos appareils.

Mise à jour et sauvegarde: Assurez-vous de mettre à jour et de corriger votre réseau en temps opportun et de maintenir un programme de sauvegarde robuste qui segment et crypte des données sensibles.

Avoir enfin un Plan de réponse aux incidents, Quiconque dans le cyber-univers croissant et sophistiqué peut devenir une victime et les attaquants ont toujours un avantage asymétrique.

Ce n’est qu’un petit instantané de certaines des tendances et des statistiques qui émergent sur le cyber écosystème en 2023. Il est plus important que jamais d’être vigilant et cyber-conscient, car il y a beaucoup à craindre à l’horizon cyber-menace.

A propos de l’auteur:

Chuck Brooks est un leader d’opinion globalement reconnu et une cybersécurité experte en la matière et des technologies émergentes. Chuck est également une faculté auxiliaire du programme de gestion des risques de cybersécurité de l’Université de Georgetown où il enseigne des cours sur la gestion des risques, les technologies de sécurité intérieure et la cybersécurité. LinkedIn nommé Chuck comme «les 5 meilleurs techniciens à suivre sur LinkedIn.”Il a été nommé« Person de cybersécurité de l’année pour 2022 »par le Cyber Express, et comme l’un des« 10 meilleurs experts en cybersécurité et technologie »du mieux, en tant que« 50 premiers influenceurs mondiaux en risque, conformité »,» par Thompson Reuters, «Best of the Tury in Security» par Ciso Platform, et par IFSEC, and Thinkers 360 comme «# 2 Global Cybersecurity Influencener.”Il a été présenté dans les 2020, 2021 et 2022″ Onalytica “Who’s Who in Cybersecurity” Il a également été nommé l’un des 5 meilleurs dirigeants à suivre la cybersécurité par la mosaïque exécutive, il est un expert GovCon pour exécutif Mosaic / Govcon Wire, il, il, il, il, il, il est également un expert en cybersécurité pour «The Network» au Washington Post, rédacteur en visite chez Homeland Security Today, et contributeur à Skytop Media, et à Forbes. Il a une maîtrise en relations internationales de l’Université de Chicago, un baccalauréat en sciences politiques de l’Université DePauw et un certificat en droit international de la Haye Academy of International Law.

2023 Les statistiques et les tendances des cyberattaques doivent savoir

Les cyberattaques ont été notées le cinquième risque le mieux noté en 2020 et sont devenus la nouvelle norme dans les secteurs public et privé. Cette industrie risquée continue de croître en 2023 alors que les cyberattaques IoT devraient doubler d’ici 2025. De plus, le rapport sur les risques mondiaux du World Economic Forum indique que le taux de détection (ou de poursuites) est aussi faible que 0.05 pour cent dans le u.S.

Si vous êtes l’un des nombreux qui dirigent une startup croissante, vous savez que le paysage est en constante évolution et 2020 a apporté plusieurs changements, pour dire le moins. La pandémie a affecté tous les types d’entreprises – grandes et petites. Si quoi que ce soit, la cybercriminalité amplifiée pandémique en raison de l’incertitude autour du travail à distance et de la façon de protéger votre entreprise.

La cybercriminalité, qui comprend tout, du vol ou du détournement de fonds au piratage et à la destruction des données, est en hausse de 600% en raison de la pandémie Covid-19. Presque chaque industrie a dû adopter de nouvelles solutions et a forcé les entreprises à s’adapter, rapidement.

Comment pouvez-vous préparer votre startup pour la sécurité des données en 2023 et au-delà? Dans ce guide, nous disséquons les statistiques, les faits, les chiffres et les tendances les plus importants.

Le coût moyen d’un L’attaque de ransomware unique est de 1 $.85 millions.

Obtenez un devis gratuit aujourd’hui pour savoir combien une police de cyber-assurance pourrait vous sauver.

Coûts de la cybercriminalité

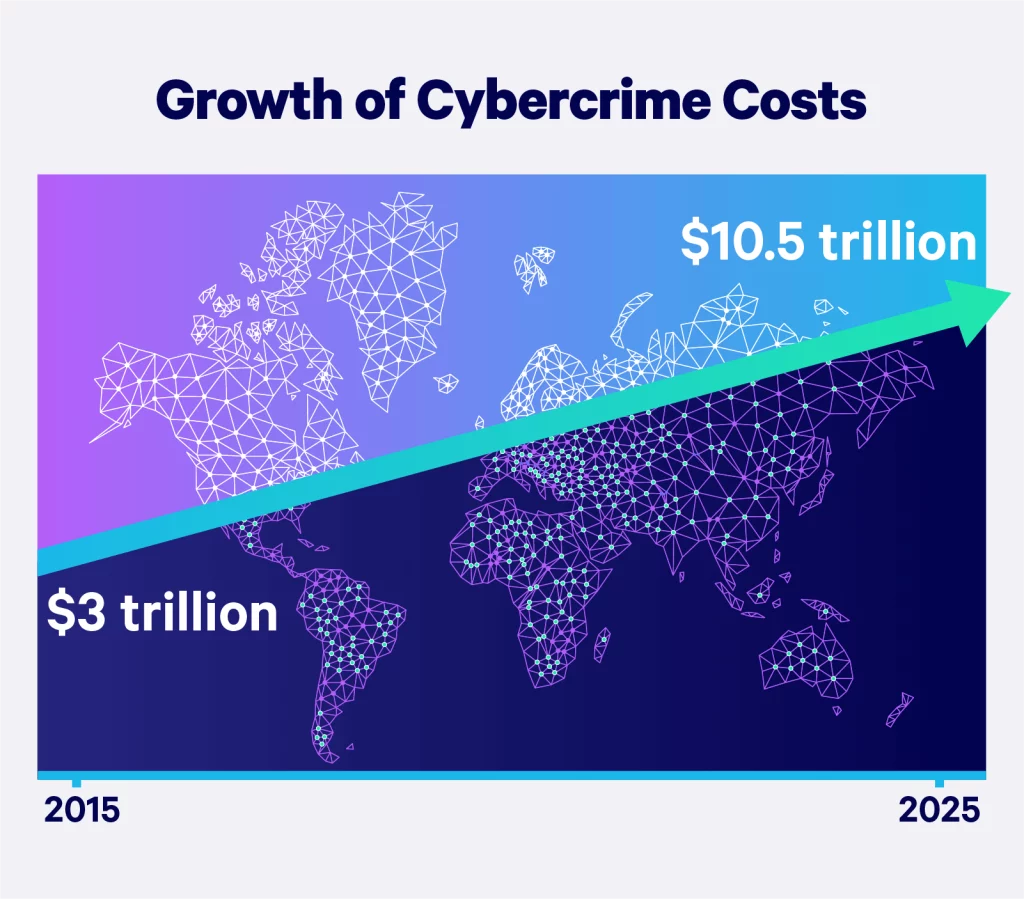

La cybercriminalité coûtera aux entreprises dans le monde environ 10 $.5 billions par an d’ici 2025, contre 3 billions de dollars en 2015. À un taux de croissance de 15 pour cent d’une année sur l’autre – Cybersecurity Ventures rapporte également que la cybercriminalité représente le plus grand transfert de richesse économique de l’histoire.

Cybercriminalité pour les petites et moyennes entreprises

Les cyberattaques contre toutes les entreprises, mais en particulier les petites à moyennes entreprises, deviennent plus fréquentes, ciblées et complexes. Selon le coût de l’étude sur la cybercriminalité d’Accenture, 43% des cyberattaques sont destinées aux petites entreprises, mais seulement 14% sont prêts à se défendre.

Non seulement une cyberattaque perturbe les opérations normales, mais elle peut causer des dommages aux actifs informatiques importants et aux infrastructures qui peuvent être impossibles à récupérer sans le budget ni les ressources pour le faire.

Les petites entreprises ont du mal à se défendre à cause de cela. Selon le rapport sur l’état de cybersécurité de l’Institut Ponemon, les petites et moyennes entreprises du monde entier rapportent des expériences récentes avec les cyberattaques:

- Mesures de sécurité insuffisantes: 45% disent que leurs processus sont inefficaces pour atténuer les attaques.

- Fréquence des attaques: 66% ont connu une cyberattaque au cours des 12 derniers mois.

- Contexte des attaques: 69% disent que les cyberattaques sont de plus en plus ciblées.

Les types d’attaques les plus courants contre les petites entreprises comprennent:

- Phishing / génie social: 57%

- Dispositifs compromis / volés: 33%

- Vol d’identification: 30%

En comprenant les cibles des attaques et des conséquences, en tant que chef d’entreprise, vous pouvez minimiser le potentiel, gagner de la valeur dans vos efforts de cybersécurité et même empêcher les futures attaques.

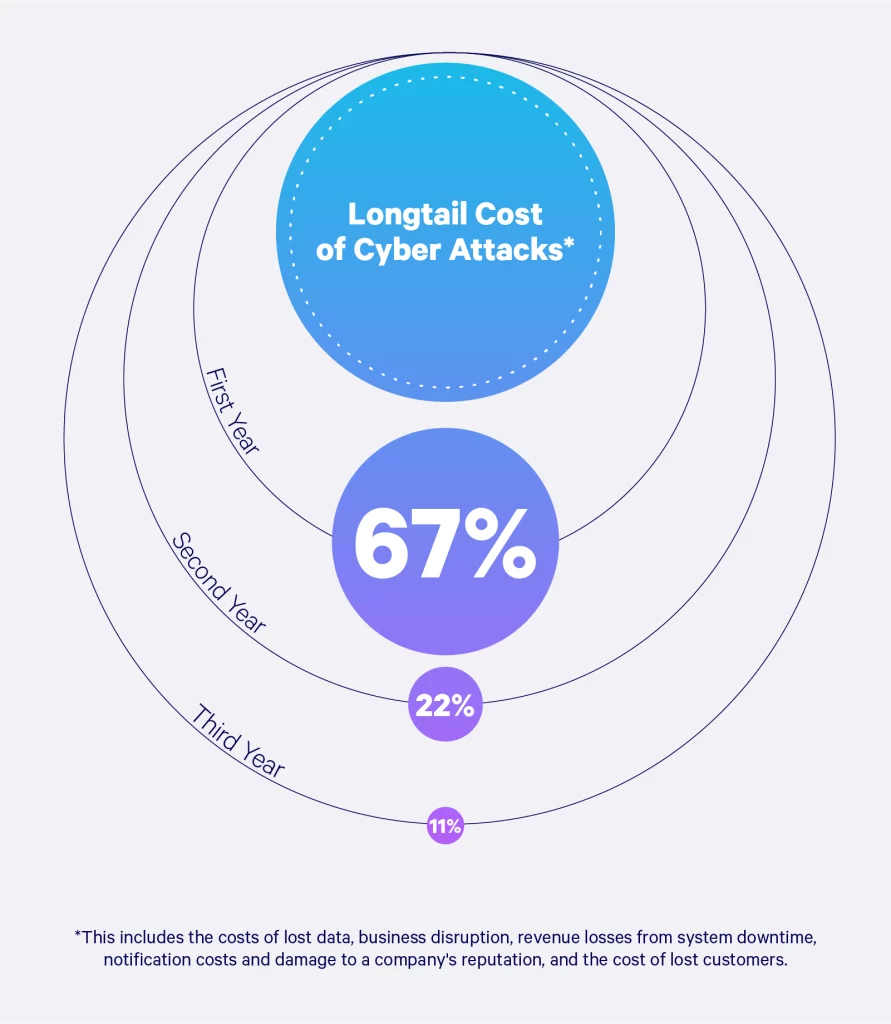

Coût à queue long des cyberattaques

Les coûts à long terme d’une violation de données peuvent s’étendre pendant des mois à des années et inclure des dépenses importantes dont les entreprises ne connaissent pas ou ne prévoient pas dans leur planification.

Ces coûts comprennent la perte de données, les perturbations des entreprises, les pertes de revenus du système d’arrêt du système, les coûts de notification ou même les dommages à la réputation d’une marque. Dans le visuel ci-dessous, nous décrivons les impacts auxquels une entreprise peut être confrontée de la première année à la troisième année.

Impact et gravité des cyberattaques

Les cyberattaques peuvent avoir un impact sur une organisation à bien des égards – des perturbations mineures des opérations aux pertes financières majeures. Quel que soit le type de cyberattaque, chaque conséquence a une certaine forme de coût, qu’elle soit monétaire ou autrement.

Les conséquences de l’incident de la cybersécurité peuvent toujours avoir un impact. Vous trouverez ci-dessous cinq domaines où votre entreprise peut souffrir:

- Pertes financières

- Perte de productivité

- Dommage à la réputation

- Responsabilité juridique

- Problèmes de continuité des activités

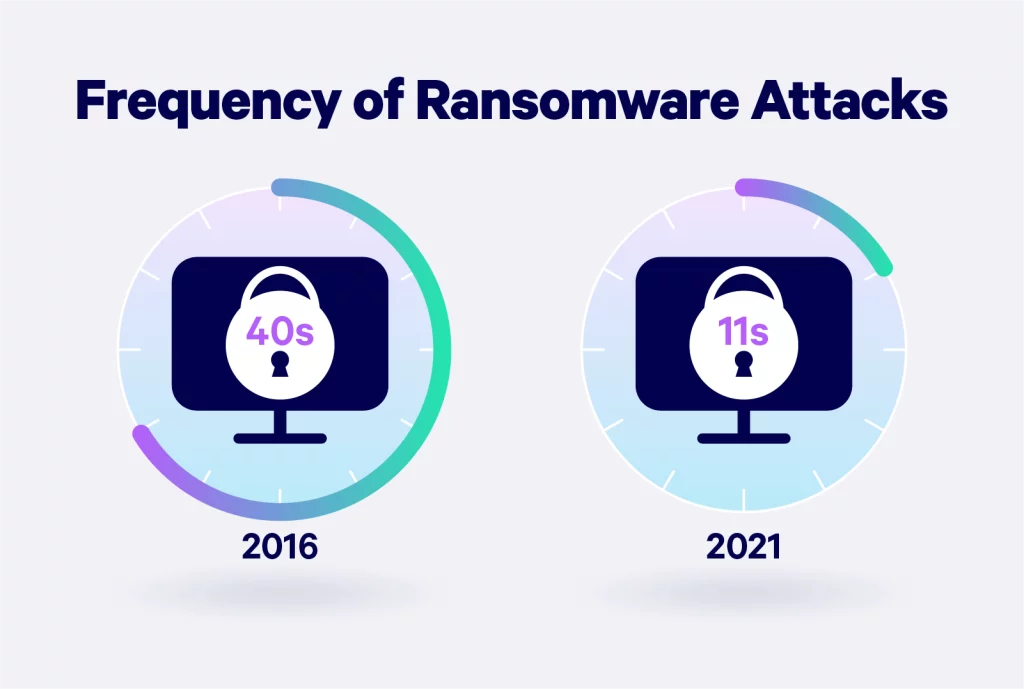

Les attaques de ransomwares deviennent plus répandues comme préoccupation. En 2022, 70% des entreprises ont été victimes de ransomwares. Cela devrait atteindre toutes les 11 secondes d’ici 2021, selon un rapport de Cybersecurity Ventures. Cette cyberattaque se produit lorsque des logiciels malveillants sont utilisés pour restreindre l’accès à un système informatique ou à des données, jusqu’à ce que la victime paie une rançon demandée par le criminel.

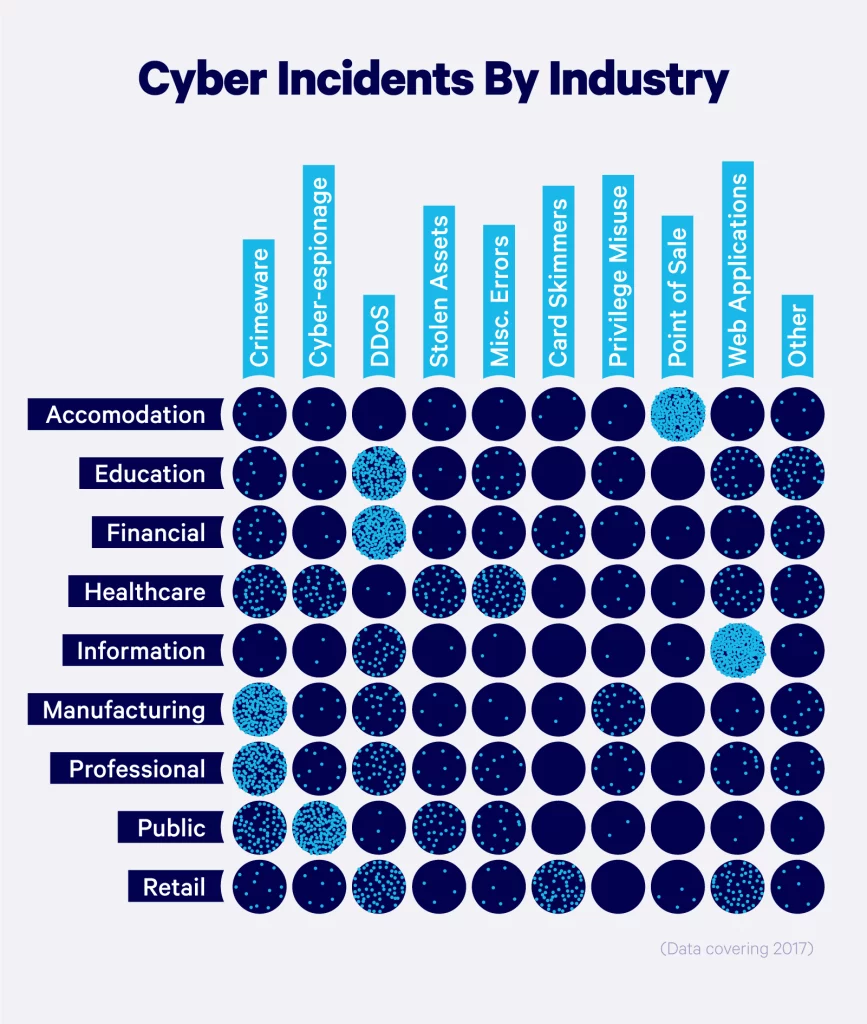

Cyberattaques par industrie

Certaines industries sont plus vulnérables aux cyberattaques que d’autres, simplement en raison de la nature de leur entreprise. Bien que toute industrie puisse être soumise à une violation de données, les plus à risque sont des entreprises étroitement impliquées dans la vie quotidienne des gens.

Les entreprises qui détiennent des données sensibles ou des informations personnellement identifiables sont des objectifs communs pour les pirates. Les types d’entreprises ou d’organisations les plus vulnérables aux cyberattaques comprennent:

- Banques et institutions financières: Contenir les informations de carte de crédit, les informations de compte bancaire et les données personnelles des clients ou des clients.

- Institutions de soins de santé: Référentiels pour les dossiers de santé, les données de recherche clinique et les dossiers des patients tels que les numéros de sécurité sociale, les informations de facturation et les réclamations d’assurance.

- Sociétés: A des données inclusives telles que les concepts de produits, la propriété intellectuelle, les stratégies de marketing, les bases de données des clients et des employés,.

- L’enseignement supérieur: Contenir des informations sur les données d’inscription, la recherche universitaire, les dossiers financiers et les informations personnellement identifiables comme les noms, les adresses et les informations de facturation.

Dans le visuel ci-dessous, nous décomposons les types communs de cyber-incidents et les impacts variables sur les industries.

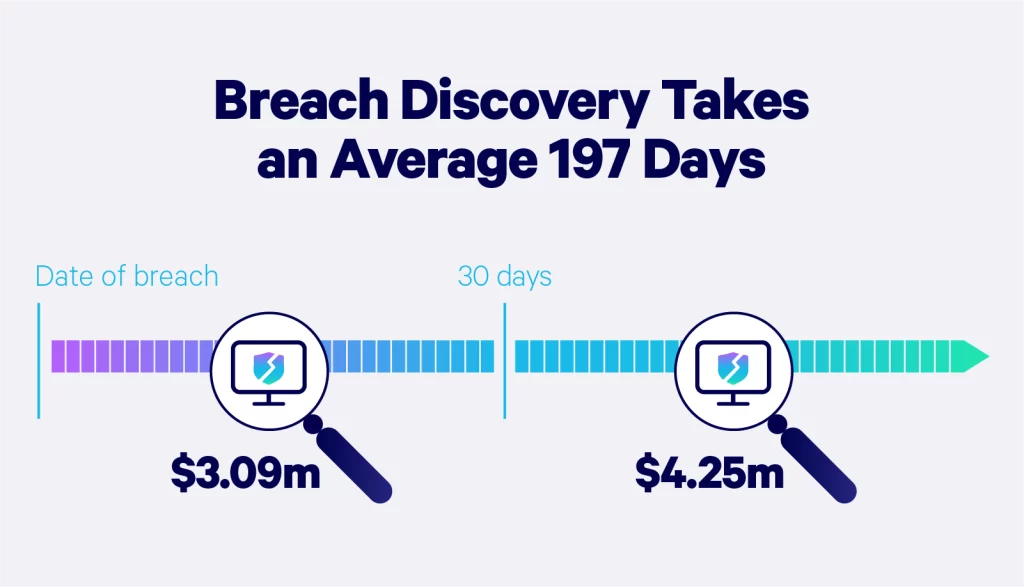

Découverte de violation

La découverte de violation, c’est lorsque l’entreprise ou l’entreprise prend conscience que l’incident s’est produit. Selon IBM, il faut une entreprise 197 jours pour découvrir la violation et jusqu’à 69 jours pour la contenir.

Les entreprises qui contenaient une violation en moins de 30 jours ont économisé plus d’un million de dollars par rapport à celles qui ont pris plus de 30 jours. Une réponse lente à une violation de données peut causer encore plus de problèmes à votre entreprise. Cela peut entraîner une perte de confiance des clients, de productivité ou d’amendes majeures.

Un plan de réponse à la violation des données est un moyen proactif de se préparer en cas de violation. La mise en place d’une stratégie de gestion des risques pour lutter contre les incidents tels que les violations peut minimiser l’impact sur votre entreprise et vos résultats. Un plan de réponse aux incidents, par exemple, fournit des conseils à votre équipe pendant les phases de détection, de confinement, d’enquête, de correction et de récupération.

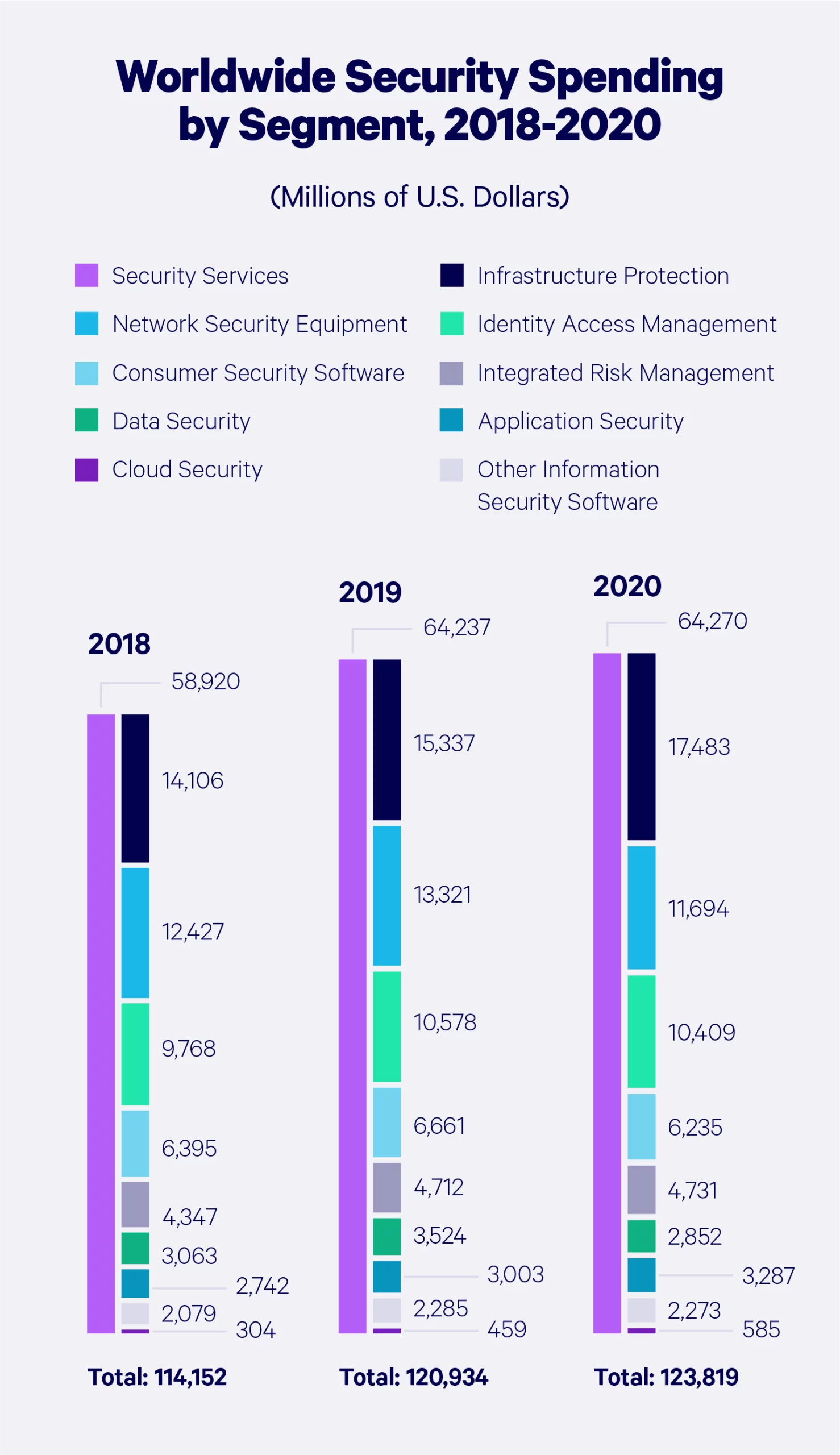

Dépenses de sécurité de l’information

Les revenus du rapport sur le marché de Statista sur le marché de la cybersécurité devraient atteindre 162 milliards de dollars en 2023. Il devrait montrer un taux de croissance annuel de 2023 à 2028 sur 9.63%, résultant en un volume de marché de 256 $.50 milliards d’ici 2028.

Dépenses de sécurité mondiales

Jetons un coup d’œil à la façon dont les dépenses de cybersécurité ont augmenté dans le monde – décomposé par le produit ou le service.

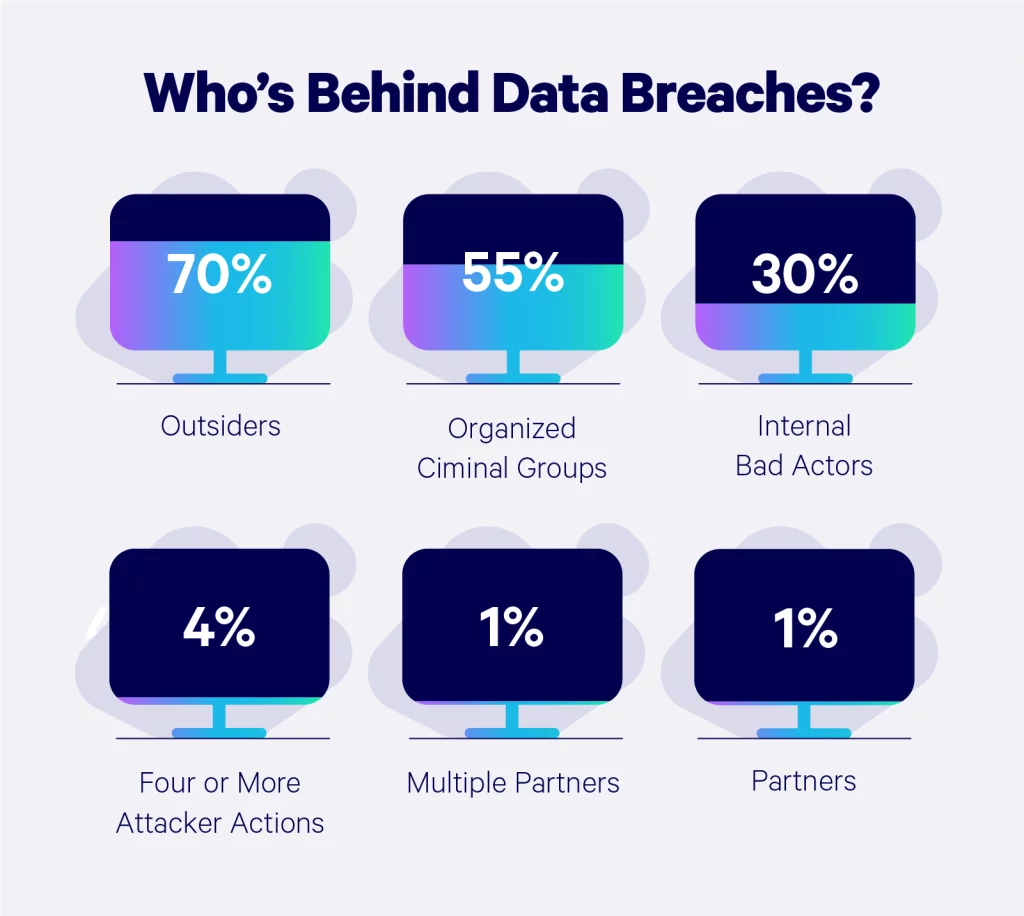

Qui est derrière les violations de données?

La personne moyenne peut supposer que les fichiers d’une base de données d’entreprise sont un tas de documents ennuyeux, mais les pirates connaissent la dure vérité sur ce disque dur.

Selon le rapport des enquêtes sur les violations de données de Verizon, la majorité des cyberattaques sont déclenchées par des étrangers, des initiés, des partenaires d’entreprise, des groupes de criminalité organisés et des groupes affiliés. Nous décomposons les pourcentages de chacun:

Comment réduire le risque de cyberattaques

Avec les menaces croissantes de pirates mal gérant vos données, la mise en œuvre de processus pour prévenir les violations de la sécurité des données est le plan d’action le plus responsable après avoir eu une assurance de violation professionnelle professionnelle adéquate.

Les lois sur la violation des données varient selon l’État, donc selon l’endroit où se trouve votre entreprise, il existe différents facteurs à prendre en considération. Notifications autour de la violation, ce qui est couvert et les pénalités seront différentes en fonction de l’incidence et de l’état dans lequel vous vous trouvez.

1. Réduire les transferts de données

Le transfert de données entre les appareils commerciaux et personnels est souvent inévitable en raison de la quantité croissante d’employés qui travaillent à distance. Garder les données sensibles sur les appareils personnels augmente considérablement la vulnérabilité aux cyberattaques.

2. Télécharger attentivement

Le téléchargement de fichiers à partir de sources non vérifiées peut exposer vos systèmes et appareils aux risques de sécurité. Il est important de télécharger uniquement des fichiers à partir de sources et d’éviter les téléchargements inutiles pour réduire la sensibilité à votre appareil à partir de logiciels malveillants.

3. Améliorer la sécurité du mot de passe

La force du mot de passe est la première ligne de défense contre diverses attaques. L’utilisation de chaînes de symboles qui n’ont pas de sens, les changements de mot de passe réguliers et ne jamais les écrire ou les partager sont une étape cruciale pour protéger vos données sensibles.

4. Mettre à jour le logiciel de périphérique

Les fournisseurs de logiciels travaillent dur pour rendre leur logiciel plus sécurisé en continu, et l’installation régulière des dernières mises à jour rendra vos appareils moins vulnérables aux attaques.

5. Surveiller les fuites de données

La surveillance régulière de vos données et l’identification des fuites existantes aideront à atténuer les retombées potentielles de la fuite de données à long terme. Les outils de surveillance des violations de données surveillent activement et vous alertent une activité suspecte.

6. Élaborer un plan de réponse à la violation

Les violations de données peuvent arriver aux entreprises les plus prudentes et les plus disciplinées. L’établissement d’un plan formel pour gérer les incidents potentiels de violation de données, le plan de réponse à la cyber-attaque primaire et le plan de récupération de la cyberattaque aideront les organisations de toute taille à répondre aux attaques réelles et contiendront leurs dommages potentiels.

Il est clair que les entreprises sont sous une menace constante de cybercriminalité et doivent prendre des mesures pour défendre leurs données. N’attendez pas jusqu’à ce qu’il soit trop tard, prenez des mesures aujourd’hui pour éviter de futures violations de données et les conséquences qui suivent. Semblable à la nécessité d’avoir une assurance cyber-responsabilité adéquate, une protection adéquate des données est essentielle.