Descripción general de la criptografía

Contents

¿Qué es la criptografía?? Una descripción completa

Si está interesado en leer más en profundidad sobre cómo funciona Bitcoin, puede hacerlo en Bitcoin.organizar.

5. Introducción a la criptografía

En esta clase, le enseñaremos los componentes básicos de la criptografía y, en particular, lo suficiente como para tener una sensación de cómo funcionan a nivel conceptual. Comprender la criptografía a nivel conceptual le dará una buena intuición sobre cómo los sistemas industriales usan la criptografía en la práctica. Sin embargo, la criptografía en la práctica es muy difícil de acertar. Las implementaciones criptográficas reales del mundo real requieren una gran atención al detalle y tienen cientos de posibles dificultades. Por ejemplo, la información privada podría filtrarse a través de varios canales laterales, los generadores de números aleatorios pueden salir mal, y las primitivas criptográficas pueden perder toda la seguridad si los usa de la manera incorrecta. No tendremos tiempo para enseñarle todos esos detalles y trampas en CS 161, por lo que nunca debe implementar su propia criptografía utilizando los algoritmos que le enseñamos en esta clase. En cambio, la criptografía que le mostramos en esta clase se trata tanto de educarlo como un consumidor como educarlo como ingeniero. Si se encuentra con una conexión encriptada entre dos computadoras, o si necesita enviar un mensaje encriptado a otra persona, debe usar herramientas criptográficas bien vetteas existentes. Sin embargo, a menudo se enfrentará al problema de comprender cómo se supone que algo funciona. También se le puede pedir que evalúe la diferencia entre alternativas. Para eso, deberá comprender la ingeniería criptográfica subyacente involucrada. Del mismo modo, a veces hay aplicaciones que aprovechan las primitivas criptográficas de manera no critografía, por lo que es útil conocer las primitivas. Nunca se sabe cuándo necesita un hash, un HMAC o un cifrado de bloque para una tarea de no seguridad que aproveche sus propiedades de aleatoriedad. En resumen, sepa que le vamos a enseñar lo suficiente criptografía para ser peligroso, pero no lo suficiente como para implementar la criptografía de fuerza industrial en la práctica.

5.2. Breve historia de la criptografía

La palabra “criptografía” proviene de las raíces latinas cripta, que significa secreto, y gráfico, significado escribir. Entonces la criptografía es literalmente el estudio de cómo escribir mensajes secretos. Los esquemas para enviar mensajes secretos se remontan a la antigüedad. Hace 2.000 años, Julius César empleó lo que se conoce hoy como el “Cepher César”, que consiste en permitir el alfabeto al desplazar cada carta por una cantidad fija. Por ejemplo, si César usara un cambio de \ (3 \), el mensaje “Criptografía” se codificaría como “Fubswrjudskb”. Con el desarrollo del telégrafo (comunicación electrónica) durante el siglo XIX, la necesidad de cifrado en comunicaciones militares y diplomáticas se volvió particularmente importante. Los códigos utilizados durante este período de “pluma e tinta” fueron relativamente simples ya que los mensajes tenían que decodificarse a mano. Los códigos tampoco eran muy seguros, según los estándares modernos. La segunda fase de la criptografía, la “era mecánica”, fue el resultado de un proyecto alemán para crear un dispositivo mecánico para encriptar mensajes en un código inquebrantable. La resultante Enigma la máquina fue una hazaña notable de la ingeniería. Aún más notable fue el esfuerzo británico masivo durante la Segunda Guerra Mundial para romper el código. El éxito británico en romper el Código de Enigma ayudó a influir en el curso de la guerra, acortándola en aproximadamente un año, según la mayoría de los expertos. Hubo tres factores importantes en la ruptura del Código de Enigma. Primero, los británicos lograron obtener una réplica de una máquina de enigma que trabaja de Polonia, que había descifrado una versión más simple del código. En segundo lugar, los aliados se basaron en una gran cantidad de fuerza intelectual, primero con los polacos, que emplearon un gran contingente de matemáticos para descifrar la estructura, y luego de los británicos, cuyo proyecto incluyó a Alan Turing, uno de los padres fundadores de la informática. El tercer factor fue la gran escala del esfuerzo que rompe el código. Los alemanes pensaron que el enigma era casi inquebrantable, pero lo que no se encontraron en el nivel de compromiso sin precedentes que los británicos viertaron para romperlo, una vez que los descreminos de código hicieron suficiente progreso inicial para mostrar el potencial de éxito. En su apogeo, la organización británica de rota de código empleó a más de 10,000 personas, un nivel de esfuerzo que superó enormemente todo lo que los alemanes habían anticipado. También desarrollaron sistemas electromecánicos que, en paralelo, podrían buscar una increíble cantidad de claves posibles hasta que se encontrara la correcta. La criptografía moderna se distingue por su dependencia de las matemáticas y las computadoras electrónicas. Tiene sus primeras raíces en el trabajo de Claude Shannon después de la Segunda Guerra Mundial. El análisis de la cojín de una sola vez (discutido en el próximo capítulo) se debe a Shannon. A principios de la década de 1970, vio la introducción de un criptosistema estandarizado, DES, por el Instituto Nacional de Estándares de Tecnología (NIST). DES respondió la creciente necesidad de estándares de cifrado digital en banca y otras empresas. La década que comenzó a fines de la década de 1970 vio una explosión de trabajo sobre una teoría computacional de la criptografía.

5.3. Definiciones

Intuitivamente, podemos ver que el Cepher César no es seguro (pruebe los 26 cambios posibles y recuperará el mensaje original), pero ¿cómo podemos demostrar que es, de hecho, inseguro?? Para estudiar formalmente la criptografía, tendremos que definir un marco matemáticamente riguroso que nos permita analizar la seguridad de varios esquemas criptográficos. El resto de esta sección define algunos términos importantes que aparecerán en toda la unidad.

5.4. Definiciones: Alice, Bob, Eve y Mallory

El problema más básico en la criptografía es garantizar la seguridad de las comunicaciones en un medio inseguro. Dos miembros recurrentes del elenco de personajes en la criptografía son Alicia y Beto, quienes desean comunicarse de forma segura como si estuvieran en la misma habitación o se les proporcionara una línea dedicada e inadapcable. Sin embargo, solo tienen una línea telefónica disponible o una conexión a Internet sujeta a un toque de un adversario de espía, Víspera. En algunos entornos, Eva puede ser reemplazada por un adversario activo Malla, ¿Quién puede manipular las comunicaciones además de esconderse con ellas?. El objetivo es diseñar un esquema para revolver los mensajes entre Alice y Bob de tal manera que Eva no tiene idea de los contenidos de su intercambio, y Mallory no puede manipular el contenido de su intercambio sin ser detectado. En otras palabras, deseamos simular el canal de comunicación ideal usando solo el canal inseguro disponible.

5.5. Definiciones: claves

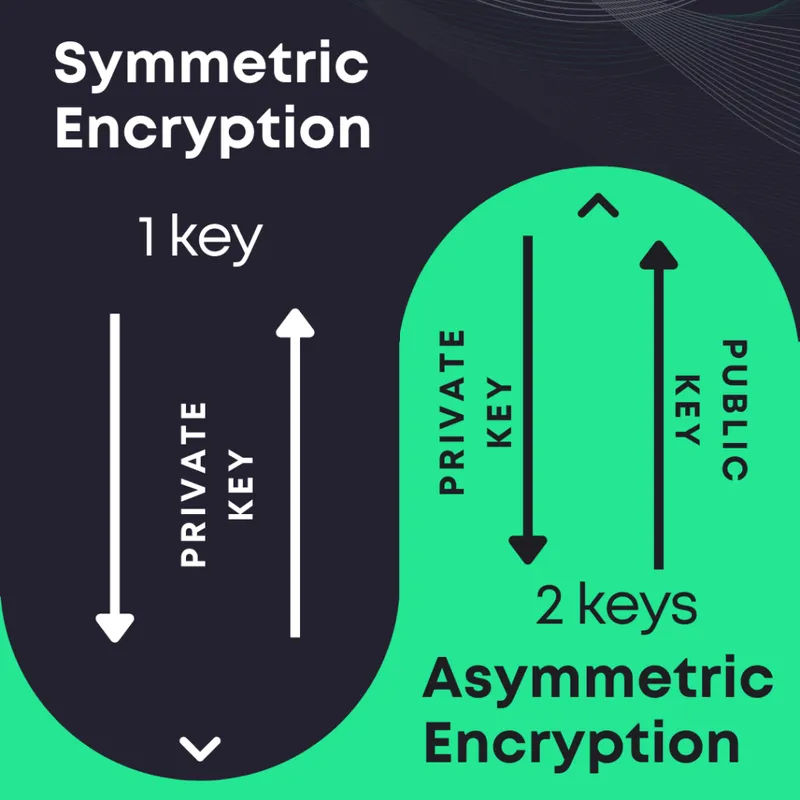

El bloque de construcción más básico de cualquier sistema criptográfico (o criptosistema) es el llave. La clave es un valor secreto que nos ayuda a asegurar mensajes. Muchos algoritmos y funciones criptográficas requieren una clave como entrada para bloquear o desbloquear algún valor secreto. Hay dos modelos clave principales en la criptografía moderna. En el clave simétrica Modelo, Alice y Bob conocen el valor de una clave secreta, y deben asegurar sus comunicaciones utilizando este valor secreto compartido. En el llave asimétrica modelo, cada persona tiene una clave secreta y una correspondiente Llave pública. Es posible que recuerde el cifrado RSA de CS 70, que es un esquema de cifrado de clave asimétrica.

5.6. Definiciones: confidencialidad, integridad, autenticidad

En la criptografía, hay tres propiedades de seguridad principales que queremos lograr. Confidencialidad es la propiedad que evita que los adversarios lean nuestros datos privados. Si un mensaje es confidencial, entonces un atacante no sabe su contenido. Puede pensar en la confidencialidad como bloquear y desbloquear un mensaje en una caja de seguridad. Alice usa una llave para bloquear el mensaje en un cuadro y luego envía el mensaje (en el cuadro bloqueado) sobre el canal inseguro a Bob. Eve puede ver el cuadro bloqueado, pero no puede acceder al mensaje en el interior, ya que no tiene una llave para abrir el cuadro. Cuando Bob recibe el cuadro, puede desbloquearlo usando la clave y recuperar el mensaje. La mayoría de los algoritmos criptográficos que garantizan que la confidencialidad funcione de la siguiente manera: Alice utiliza una clave para encriptar un mensaje cambiándolo a una forma revuelta que el atacante no puede leer. Luego envía este mensaje cifrado sobre el canal inseguro a Bob. Cuando Bob recibe el mensaje cifrado, usa la clave para descifrar el mensaje volviendo a cambiarlo a su forma original. A veces llamamos al mensaje Texto sin formato Cuando no está encriptado y texto en cifrado Cuando está encriptado. Incluso si el atacante puede ver el texto cifrado cifrado, no debe poder descifrarlo nuevamente en el texto sin formato correspondiente, solo el destinatario previsto, Bob, debe poder descifrar el mensaje. Integridad es la propiedad que impide que los adversarios manipulen nuestros datos privados. Si un mensaje tiene integridad, entonces un atacante no puede cambiar su contenido sin ser detectado. Autenticidad es la propiedad que nos permite determinar quién creó un mensaje determinado. Si un mensaje tiene autenticidad, entonces podemos estar seguros de que el mensaje fue escrito por la persona que dice haberlo escrito. Puede estar pensando que la autenticidad y la integridad parecen muy relacionadas, y estaría en lo correcto; Tiene sentido que antes de que pueda demostrar que un mensaje proviene de una persona en particular, primero debe demostrar que el mensaje no fue cambiado. En otras palabras, antes de que puedas probar la autenticidad, primero debes poder probar la integridad. Sin embargo, estas no son propiedades idénticas y analizaremos algunos casos de borde a medida que profundizamos en la unidad criptográfica. Puede pensar en algoritmos criptográficos que aseguran la integridad y la autenticidad al agregar un sello en el mensaje que se está enviando. Alice usa la tecla para agregar un sello especial, como un trozo de cinta en el sobre, en el mensaje. Luego envía el mensaje sellado sobre el canal no seguro. Si Mallory manipula el mensaje, romperá la cinta en el sobre y, por lo tanto, romperá el sello. Sin la llave, Mallory no puede crear su propio sello. Cuando Bob recibe el mensaje, verifica que el sello no sea modelado antes de desanimar el sobre y revelar el mensaje. La mayoría de los algoritmos criptográficos que garantizan la integridad y la autenticidad funcionan de la siguiente manera: Alice genera un etiqueta o firma en un mensaje. Ella envía el mensaje con la etiqueta a Bob. Cuando Bob recibe el mensaje y la etiqueta, verifica que la etiqueta es válida para el mensaje que se envió. Si el atacante modifica el mensaje, la etiqueta ya no debe ser válida, y la verificación de Bob fallará. Esto permitirá a Bob detectar si el mensaje ha sido alterado y ya no es el mensaje original de Alice. El atacante no debe poder generar etiquetas válidas para sus mensajes maliciosos. Una propiedad relacionada que podemos querer que nuestro criptosistema tenga es negación. Si Alice y Bob se comunican de forma segura, Alice podría querer publicar un mensaje de Bob y mostrarlo a un juez, alegando que vino de Bob. Si el criptosistema tiene negación, no hay una prueba criptográfica disponible para garantizar que el mensaje publicado de Alice provenga de Bob. Por ejemplo, considere un caso en el que Alice y Bob usan la misma clave para generar una firma en un mensaje, y Alice publica un mensaje con una firma válida. Entonces el juez no puede estar seguro de que el mensaje vino de Bob: la firma podría haber sido creada plausiblemente por Alice.

5.7: Descripción general de los esquemas

Observaremos las primitivas criptográficas que proporcionan confidencialidad, integridad y autenticación tanto en la tecla simétrica como en la tecla asimétrica.

| Llave simétrica | Llave asimétrica | |

|---|---|---|

| Confidencialidad | Bloquear cifras con modos de encadenamiento (E.gramo., AES-CBC) | Cifrado de clave pública (e.gramo., El Gamal, cifrado RSA) |

| Integridad y autenticación | Macs (E.gramo., AES-CBC-MAC) | Firmas digitales (E.gramo., Firmas RSA) |

- Hashes criptográficos Proporcione un resumen unidireccional: permiten a alguien condensar un mensaje largo en una breve secuencia de lo que parecen ser bits aleatorios. Los hashes criptográficos son irreversibles, por lo que no puede pasar del hash resultante al mensaje original, pero puede verificar rápidamente que un mensaje tiene un hash dado.

- Muchos sistemas y problemas criptográficos necesitan muchos bits aleatorios. Para generarlos usamos un generador de números pseudo aleatorios, Un proceso que toma una pequeña cantidad de aleatoriedad verdadera y lo estira en una secuencia larga que debería ser indistinguible de los datos aleatorios reales.

- Intercambio de llaves esquemas (E.gramo. Diffie-Hellman Key Exchange) Permitir que Alice y Bob usen un canal de comunicación inseguro para acordar una clave secreta aleatoria compartida que se usa posteriormente para el cifrado de tecla simétrica.

5.8. Definiciones: el principio de Kerckhoff

Examinemos ahora el modelo de amenaza, que en este entorno implica responder a la pregunta: cuán poderosos son los atacantes Eve y Mallory?

Para considerar esta pregunta, recuerde Principio de Kerckhoff De las notas anteriores sobre los principios de seguridad:

Cryptosystems debe permanecer seguro incluso cuando el atacante conoce todos los detalles internos del sistema. La clave debe ser lo único que debe mantenerse en secreto, y el sistema debe estar diseñado para facilitar la cambio de llaves que se filtran (o se sospecha que se filtran). Si se filtran sus secretos, generalmente es mucho más fácil cambiar la clave que reemplazar cada instancia del software en ejecución. (Este principio está estrechamente relacionado con La máxima de Shannon: no confíe en la seguridad a través de la oscuridad.)

De acuerdo con el principio de Kerckhoff, asumiremos que el atacante conoce los algoritmos de cifrado y descifrado. 1 La única información que falta el atacante es la (s) clave (s) secreta (s).

5.9. Definiciones: modelos de amenazas

Al analizar la confidencialidad de un esquema de cifrado, existen varias posibilidades sobre cuánto acceso tiene un atacante de espía Eve al canal inseguro:

- Eve ha logrado interceptar un solo mensaje cifrado y desea recuperar el texto sin formato (el mensaje original). Esto se conoce como un ataque solo con texto en cifrado.

- Eve ha interceptado un mensaje cifrado y también tiene información parcial sobre el texto sin formato, lo que ayuda a deducir la naturaleza del cifrado. Este caso es un Ataque conocido de texto sin formato. En este caso, el conocimiento de Eva del texto sin formato es parcial, pero a menudo consideramos el conocimiento completo de una instancia de texto sin formato.

- Eve puede capturar un mensaje encriptado de Alice a Bob y volver a enviar el mensaje encriptado a Bob nuevamente. Esto se conoce como un reproducir. Por ejemplo, Eve captura el cifrado del mensaje “Hey Bob’s Automatic Pague System: Pague Eve $$ 100 $” y lo envía repetidamente a Bob para que Eve reciba varias veces. Es posible que Eve no conozca el descifrado del mensaje, pero aún puede enviar el cifrado repetidamente para llevar a cabo el ataque.

- Eva puede engañar a Alice para cifrar mensajes arbitrarios de la elección de Eva, para los cuales Eve puede observar los texto cifrados resultantes. (Esto podría suceder si EVE tiene acceso al sistema de cifrado o puede generar eventos externos que llevarán a Alice a enviar mensajes predecibles en respuesta.) En algún otro momento, Alice cifra un mensaje que es desconocido para Eva; Eve intercepta el cifrado del mensaje de Alice y tiene como objetivo recuperar el mensaje dado lo que Eve ha observado sobre las encriptaciones anteriores. Este caso se conoce como un Ataque elegido.

- Eva puede engañar a Bob para que descifren algunos textos de cifrado. Eve le gustaría usar esto para aprender el descifrado de algún otro texto cifrado (diferente de los texto cifrado que Eve engañó a Bob para que se descifrara). Este caso se conoce como un ataque de texto-texto elegido.

- Una combinación de los dos casos anteriores: Eva puede engañar a Alice para que cifre algunos mensajes de la elección de Eve, y puede engañar a Bob para que descifren algunos texto cifrado de la elección de Eve. Eve le gustaría aprender el descifrado de algún otro texto cifrado que fue enviado por Alice. (Para evitar hacer que este caso sea trivial, Eva no puede engañar a Bob para que descifren el texto cifrado enviado por Alice.) Este caso se conoce como un Ataque elegido por texto/cifrado, y es el modelo de amenaza más grave.

Hoy, generalmente insistimos en que nuestros algoritmos de cifrado proporcionan seguridad contra los ataques de texto y texto en cifrado elegido, tanto porque esos ataques son prácticos en algunos entornos y porque de hecho es factible proporcionar una buena seguridad incluso contra este poderoso modelo de ataque.

Sin embargo, por simplicidad, esta clase se centrará principalmente en la seguridad contra los ataques elegidos por texto.

- La historia del enigma ofrece una posible justificación para esta suposición: dado cuán ampliamente se usaba el enigma, era inevitable que tarde o temprano los aliados tenían sus manos en una máquina de enigma, y de hecho lo hicieron. ↩

¿Qué es la criptografía?? Una descripción completa

Podcasts, videos y artículos curados. Todo gratis.

Si está buscando convertirse en desarrollador de backend, o simplemente mantenerse actualizado con las últimas tecnologías y tendencias de backend, encontró el lugar correcto. Suscríbase a continuación para obtener una copia de nuestro boletín, el arranque.Dev Beat, cada mes en tu bandeja de entrada. Sin spam, sin patrocinadores, totalmente gratis.

�� ¿Qué es la criptografía??

En pocas palabras, la criptografía proporciona un método para la comunicación segura. Detiene las partes no autorizadas, comúnmente conocidas como adversarios o piratas informáticos, desde obtener acceso a los mensajes secretos comunicados entre las partes autorizadas. El método que proporciona la criptografía se llama encriptación.

El cifrado transforma una clave y una entrada, el Texto sin formato, en una salida encriptada, el texto en cifrado. Los algoritmos de cifrado solo se consideran seguros si los atacantes no pueden determinar ninguna propiedad del texto sin formato o la clave cuando se presenta solo con el texto cifrado. Un atacante no debería poder averiguar cualquier cosa sobre una clave, incluso si tienen muchas combinaciones de texto sin formato/texto cifrado que usan esa clave.

Un ejemplo del mundo real sería la información de la tarjeta de crédito que usa para compras en Amazon u otros sitios de comercio electrónico. El código en su navegador web cifra el texto sin formato, su número de tarjeta, en texto cifrado, que para alguien sin las claves se vería como un texto ilegible y aleatorio. Sin embargo, una vez que su número de tarjeta alcanza su destinatario previsto, la tienda en línea, su software lo descifraría en texto sin formato para que puedan cobrarle por su compra.

�� Principios de criptografía

Los principios centrales de la criptografía moderna incluyen:

- Confidencialidad

- Integridad

- No repudio

- Autenticación

Pasemos cada uno por uno.

�� Confidencialidad

La confidencialidad de los datos asegura que los datos se limiten a aquellos que están autorizados para verlo. Los datos solo deben ser visibles para aquellos que poseen información crítica, como la clave de descifrado, por ejemplo.

�� Integridad

La integridad de los datos se refiere a la precisión, legitimidad y consistencia de la información en un sistema. Cuando se envía un mensaje, particularmente utilizando un medio no confiable como Internet, la integridad de datos nos asegura que un mensaje no fue alterado o alterado accidentalmente.

Usemos el ejemplo de las órdenes militares. Estamos en guerra y un general del ejército necesita enviar una orden de retiro a sus tropas al otro lado del mar. Sin una garantía de integridad de datos, un hacker podría interceptar el mensaje, cambiar el pedido y enviarlo en camino. El ejército podría recibir una orden de avanzar y entrar directamente en una trampa que el general sabía sobre.

�� No repudio

El no repudio asegura que nadie puede negar la validez de los datos en cuestión, y en realidad es un término legal utilizado en seguridad cibernética. El no repudio generalmente se realiza mediante el uso de un servicio que proporciona prueba del origen y la integridad de la información. Hace que sea casi imposible negar con éxito quién o de dónde vino un mensaje.

El no repudio es similar a la integridad de los datos, pero tiene más que ver con saber OMS envió la información, y menos con si fue o no cambió por el camino. En el ejemplo militar desde arriba, incluso si pudiéramos garantizar que la orden de retirada nunca fue manipulada, el no repudio sería una forma de garantizar que fuera el general quien dio la orden en primer lugar, y no algún espía enemigo.

�� Autenticación

Hay dos tipos de autenticación típicamente utilizados en la criptografía.

- La autenticación de integridad como Mac o HMAC asegura que los datos no hayan sido manipulados con.

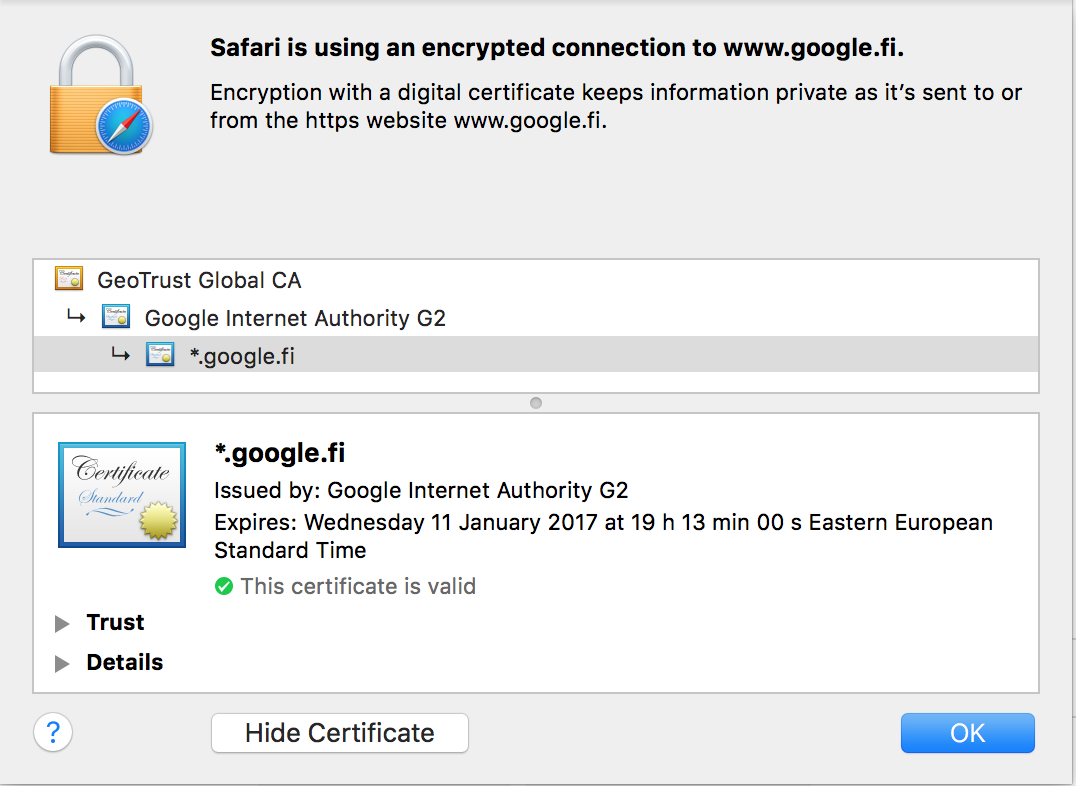

- La autenticación de origen, como un certificado SSL, se puede utilizar para verificar la identidad de quién creó la información. Cada vez que se conecta a un sitio web a través de HTTPS, su navegador asegura que esté conectado al sitio que cree que está al verificar el certificado SSL.

�� Directrices para criptógrafos

Nunca intentes diseñar tu propio criptosistema. Los mejores criptógrafos del mundo diseñan rutinariamente criptosistemas con serios defectos de seguridad. Resulta que es en realidad Difícil de construir un sistema seguro. Hay demasiados vectores de ataque para considerar.

Para que un criptosistema se considere “lo suficientemente seguro”, debe pasar por un intenso escrutinio por parte de la comunidad de seguridad. “Seguridad a través de la oscuridad”, o el hecho de que los atacantes pueden no tener conocimiento de su sistema, es algo en lo que nunca se debe confiar en. De hecho, los buenos sistemas exponen a los atacantes cómo funcionan. Solo las llaves privadas deben mantenerse en secreto.

El enemigo conoce el sistema. Uno debe diseñar sistemas bajo el supuesto de que el enemigo se familiarizará inmediatamente con ellos.

Según el principio de Kerckhoffs

Siempre tome medidas razonables para proteger las claves que utilizan sus sistemas de software.

Nunca almacenar claves de cifrado en texto plano con los datos que protegen. Ese es el equivalente virtual de bloquear la puerta de su casa y dejar la llave en el marco. Es el primer lugar que mirará un atacante.

Echemos un vistazo a algunas reglas generales para almacenar claves de forma segura.

- Proteja sus claves privadas con fuertes listas de control de acceso, o ACLS. Siga el principio de menor privilegio, es decir, solo permita a aquellos que realmente necesita las claves para obtener acceso a ellos.

- Use una contraseña segura o administrador secreto Para realizar un seguimiento de tus teclas. Los buenos gerentes secretos encriptarán sus claves utilizando una función de derivación clave fuerte como bcrypt o scrypt.

- En casos extremos, un módulo de seguridad de hardware es un dispositivo físico que se puede usar para almacenar las claves fuera de línea de forma segura. Las aplicaciones de software pueden acceder a HSMS conectados a la misma máquina. El HSM actualy realiza descifrado en el HSM en sí, por lo que las teclas nunca dejan el dispositivo.

Por último, asegúrese de utilizar solo fortalezas clave y modos operativos que cumplan con las últimas mejores prácticas de la industria. Por ejemplo, AES-256 generalmente se debe usar sobre AES-128, si no es por otra razón que su tamaño clave más grande proporciona más entropía al ir a un algoritmo cuántico.

�� ¿Qué problemas prácticos resuelven la criptografía??

Un sistema seguro proporciona los cuatro principios de la criptografía a los sistemas del mundo real. La confidencialidad, la integridad, la autenticación y el no repudio son propiedades necesarias en el software moderno, y no serían posibles sin criptografía.

Los sistemas de software, especialmente aquellos que existen en la Web, a menudo tienen muchos puntos finales, clientes, dependencias, redes y servidores. Todas las máquinas físicas que se requieren para que su aplicación de crucigrama funcione debe comunicarse a través de redes que no se pueden confiar en. La comunicación en Internet se lleva a cabo sobre redes públicas abiertas que pueden ser comprometidas trivialmente por atacantes externos.

Hay dos tipos principales de ataques que existen en redes abiertas:

- En un ataque pasivo: El hacker escucha una conexión de red y lee información confidencial a medida que se transmite.

- En un ataque activo: El atacante se hace pasar por un cliente o servidor, intercepta las comunicaciones destinadas a él en tránsito y modifica la información antes de reenviarla a su destino original.

La protección de confidencialidad e integridad proporcionada por protocolos criptográficos como SSL/TLS puede proteger las comunicaciones de la espía maliciosa y la manipulación de. La protección de la autenticación asegura que los datos que recibe realmente provienen de quién creía que provenía. Por ejemplo, ¿está enviando su número de seguro social a su banco o a un príncipe nigeriano??

La criptografía no solo es útil para los datos en tránsito, sino que también se puede utilizar para proteger los datos en reposo. Los datos que simplemente se almacenan en un disco en una base de datos se pueden encriptar para evitar que los futuros accesos lo lean. Este tipo de cifrado ocurre cuando bloquea su teléfono o computadora y mantiene su información segura si sus dispositivos son robados.

�� Tipos de criptografía

Hay tres tipos principales de criptografía:

- Cifrado de clave simétrica

- Cifrado de clave asimétrica

- Funciones hash

�� Criptografía de clave simétrica

El cifrado simétrico utiliza el misma clave para cifrado y descifrado. El remitente y el receptor del mensaje usan una única clave compartida para cifrar y descifrar mensajes. Los sistemas de claves simétricas son más rápidos y simples, pero compartir las claves es difícil. Si necesita comunicarse sobre un medio inseguro, ¿cómo obtendría la clave del destinatario en primer lugar??

La respuesta es que para la comunicación a otra parte, probablemente desee usar el cifrado asimétrico, que cubriremos en breve. El cifrado simétrico sobresale cuando está encriptando información en reposo. Por ejemplo, su administrador de contraseñas cifra sus contraseñas, pero no se están enviando a nadie. Solo necesitas una clave, porque eres la única que la usa.

Los algoritmos de cifrado simétricos comunes incluyen AES y DES.

�� Criptografía clave asimétrica

Utiliza el cifrado asimétrico Diferentes claves para cifrado y descifrado. Un par de claves que están relacionadas criptográficamente se utilizan para cifrar y descifrar información. Se utiliza una clave pública para el cifrado, mientras que su clave privada se usa para el descifrado.

Si quiero recibir un mensaje de mi esposa, le enviaría mi clave pública. La clave pública es solo eso, público. Si alguien intercepta la clave, no es un problema, no podrá usarla para descifrar nada.

Mi esposa luego usaría mi clave pública para cifrar un mensaje para mí. Ahora, dado que soy el único que posee la clave privada correspondiente, podré descifrar ese mensaje una vez que lo reciba.

Algoritmos de cifrado asimétricos comunes ECC y RSA.

| Propiedades | Simétrico | Asimétrico |

|---|---|---|

| Llaves | Una sola clave | Una clave privada y pública |

| Velocidad | Más rápido, simple | Más lento, más complejo |

| Casos de uso | Cifrado masivo de datos en reposo | Cifrado de datos en tránsito entre dos partes |

| Principios proporcionados | Confidencialidad | Confidencialidad, autenticación, no repudio |

�� Funciones hash

El tercer tipo de criptografía más común involucra funciones hash. No se usa ninguna clave en este algoritmo. Se calcula un valor de longitud fija a partir del texto sin formato, lo que hace que sea imposible que se recupere el contenido del texto sin formato.

Sin embargo, debido a que el mismo texto sin formato siempre se ha convertido en la misma salida, se puede usar para, por ejemplo, comparar las contraseñas sin almacenarlas nunca.

Las funciones populares de hash incluyen SHA-256, Bcrypt y Scrypt.

�� Cryptología vs criptografía vs criptoanálisis

�� Cryptología

La criptología es la ciencia de los mensajes secretos. Cualquier cosa que tenga que ver con hacer códigos de fabricación o romper el dominio de la criptología. La criptología también puede considerarse como el estudio del cifrado y el descifrado. En pocas palabras, la criptografía y la criptoanálisis son las dos ramas bajo el paraguas de la criptología.

- Criptografía: Estudio de construcción de criptosistemas seguros.

- Criptoanálisis: estudio de la ruptura de criptosistemas.

- Criptología: Estudio de criptografía y criptoanálisis.

La criptología es extremadamente pesada en matemáticas, como la teoría de números y la aplicación de fórmulas y algoritmos. Una anécdota interesante es que la criptología fue el principal campo de estudio de los primeros informáticos, incluido el propio Alan Turing.

�� Criptografía

Las personas a menudo usan perezosamente “criptografía” en lugar de la palabra “criptología”, pero en realidad, la criptografía se centra solo en la construcción de criptosistemas.

Por ejemplo, el diseño de AES-256, el sistema que nos permite cifrar la información personal sobre nuestros teléfonos y computadoras portátiles, habría sido principalmente criptografía trabajar.

�� criptoanálisis

El criptoanálisis es el inverso de la criptografía. Es el estudio de cómo romper los códigos secretos, no hacerlos. Sin embargo, tener una comprensión sólida del criptoanálisis es fundamental en la criptografía, ya que uno debe conocer a su enemigo.

Imagine que el FBI obtiene su teléfono móvil personal, y quieren espiar para ver lo que ha estado haciendo. Los métodos que emplearían para “descifrar” el código y descifrar el contenido de su teléfono serían técnicas de criptoanálisis.

Para obtener más información, tenemos una publicación completa sobre Cryptología vs Criptografía

�� ¿Qué es la computación cuántica, y la computación cuántica rompe la criptografía?

Cuando un bit clásico contiene un solo valor binario como 0 o 1, un qubit puede contener ambos valores simultáneamente. Esto significa que un solo qubit puede contener mucha más información que un bit clásico, y todo esto es posible por el fenómeno de la superposición. Esta propiedad única les permite procesar información en tiempo potencialmente logarítmico, o en otras palabras, exponencialmente más rápido que las computadoras clásicas.

Se han demostrado matemáticamente que muchos algoritmos de cifrado asimétricos están rompidos por las computadoras cuánticas utilizando el algoritmo de Shor. Debido a que los algoritmos como RSA dependen en gran medida del hecho de que las computadoras normales no pueden encontrar factores primos rápidamente, se han mantenido seguros durante años. Con las computadoras cuánticas rompiendo esa suposición, entonces puede ser hora de encontrar nuevos estándares.

Por otro lado, se cree que el cifrado simétrico, o más específicamente AES-256, es resistente a. Eso significa que no se espera que las computadoras cuánticas puedan reducir el tiempo de ataque lo suficiente como para ser efectivos si los tamaños clave son lo suficientemente grandes.

Para obtener más información, lea nuestra publicación sobre si AES-256 es resistente a

�� ¿Cómo utilizan la criptografía bitcoin, criptomonedas y otras blockchains??

Bitcoin y otras criptomonedas dependen de algoritmos criptográficos para funcionar, de ahí la “criptografía” en el nombre. Bitcoin utiliza dos métodos criptográficos primarios. El primero es el cifrado asimétrico. Una billetera bitcoin es, en esencia, una colección de claves privadas que se pueden usar para firmar transacciones en la red. Bitcoin y otras tecnologías de blockchain utilizan firmas criptográficas, que son una forma de cifrado asimétrico, para garantizar que cuando envíe un bitcoin a su amigo, fue usted quien lo envió.

El segundo es el hash. Bitcoin Mining utiliza el algoritmo SHA-256 para actuar como una prueba de trabajo en la red. Debido a que el resultado de las funciones hash no se puede adivinar fácilmente, la red puede confiar en que un actor en la red ha gastado una gran cantidad de energía calculando el resultado de un cálculo.

La razón por la que nos importa que alguien le haya tomado mucho trabajo agregar un nuevo bloque a la cadena de bloques es hacerlo más seguro. Cada minero tiene que resolver una difícil “lotería de hashing” para agregar un nuevo bloque, pero si fuera demasiado fácil, cualquiera podría agregar nuevos bloques rápidamente para reescribir la cadena de bloques en su beneficio. El consenso de prueba de trabajo es lo que hace que Bitcoin sea la red pública más segura jamás creada en la historia humana.

Si está interesado en leer más en profundidad sobre cómo funciona Bitcoin, puede hacerlo en Bitcoin.organizar.

�� Historia de la criptografía: una línea de tiempo de eventos importantes

La criptología es un muy jóvenes ciencias. Aunque los humanos han tenido formas rudimentarias de criptografía durante miles de años, el estudio sistemático de la criptología como ciencia solo comenzó hace unos cien años. El advenimiento de las computadoras hizo que la criptografía muchos órdenes de magnitud sean más complejos de lo que había sido anteriormente.

- 1900 a. C – Primera evidencia de símbolos alterados en el texto encontrado en la tumba de Khnumhotep II en Egipto. Los escritos no estaban destinados a ser secretos, pero son la primera evidencia que tenemos de alguien que altere los símbolos de codificación.

- 100 BC – Cifrado de césar. Se sabía que Julius César usaba una forma de cifrado para transmitir mensajes secretos a sus generales del ejército publicados en el frente de la guerra. Este cifrado de sustitución, conocido como cifra César, es quizás el cifrado histórico más mencionado (un algoritmo utilizado para el cifrado o el descifrado) en la literatura académica. Es un cifrado simple donde cada carácter del texto plano es simplemente sustituido por otro carácter para formar el texto cifrado. Por ejemplo, “A” se convierte en “D”, “B” se convierte en “E”, y así sucesivamente.

- 500 AD – Cifrado de Vigenere. Vigenere diseñó un cifrado que se dice que fue el primer cifrado en usar una llave secreta.

- 1800Máquina de rotor hebern. A principios de 1800, cuando todo se volvió eléctrico, Hebern diseñó un dispositivo electromecánico que usaba un solo rotor en el que la llave secreta está incrustada en un disco giratorio. La tecla codificó un cuadro de sustitución y cada teclado en el teclado dio como resultado la salida de texto cifrado. Al igual que los cifrados César y Vigenere, la máquina de Hebern se rompió utilizando frecuencias de letras.

- 1918 – Enigma. La máquina Engima fue inventada por el ingeniero alemán Arthur Scherbius al final de la Primera Guerra Mundial y fue muy utilizada por las fuerzas alemanas durante la Segunda Guerra Mundial. La máquina Enigma utilizó 3 o más rotores que giran a diferentes velocidades a medida que escribe en el teclado y la salida de las letras correspondientes del texto cifrado. En el caso del enigma, la clave era la configuración inicial de los rotores.

- 1943 Alan Turing y otros en su equipo en Bletchley Park, completan el “Heath Robinson”, una máquina especializada para la ruptura de cifrado. Este equipo también fue responsable de descifrar la máquina Enigma durante la Segunda Guerra Mundial.

- 1948 – Claude Shannon escribe un documento responsable de establecer nuestra base matemática moderna de la teoría de la información.

- 1970 – Cifrado de lucifer. A principios de la década de 1970, un equipo de IBM diseñó un cifrado llamado Lucifer. La Oficina de Normas de la Nación (ahora NIST) en la U.S. Pon una solicitud de propuestas para un cifra de bloque que se convertiría en un estándar nacional. Lucifer finalmente fue aceptado y se convirtió en DES (estándar de cifrado de datos).

- 1977 – Cifrado de clave pública de RSA inventado por Ron Rivest, Adi Shamir y Leonard Adleman.

- 1991 – Phil Zimmermann lanza PGP.

- 1994 – Protocolo de encriptación de capas de enchufes seguras liberado por Netscape, que ahora asegura la mayoría de la red moderna.

- 1994 – Peter Shor diseña un algoritmo que permite que las computadoras cuánticas determinen la factorización de enteros abiertos rápidamente.

- 1997 – Des roto por una búsqueda exhaustiva. En 1997 y en los años siguientes, Des se rompió por un exhaustivo ataque de búsqueda. El principal problema con DES era el pequeño tamaño de la clave de cifrado. A medida que aumentaba la potencia informática, se hizo fácil forzar todas las diferentes combinaciones de la clave para obtener un posible mensaje de texto sin formato.

- 2000 – AES aceptado como re reemplazo. En 1997, NIST nuevamente emitió una solicitud de propuesta de un nuevo cifre de bloque. Recibió 50 presentaciones. En 2000, aceptó a Rijndael, y lo bautizó como AES o el Estándar de Cifrado Avanzado.

- 2004 – MD5 demuestra ser vulnerable a las colisiones

- 2009 – Lanzamiento de la red de bitcoins

�� para su posterior estudio

Para principiantes: Si te has inspirado para aprender la criptografía como principiante a la codificación y la informática, tenemos un plan de estudios completo del curso de la informática para llevarte de un principiante a nivel de posgrado. Como la criptografía es un tema más avanzado, le sugerimos que comience con nuestra Python Learn.

Para codificadores experimentados: Recomendamos nuestro curso de criptografía Learn que cubre todo, desde los conceptos básicos de los ataques de cifrado y fuerza bruta hasta los cifrados, cifras de bloqueo y funciones hash.

Criptografía explicada

La criptografía es el arte y la ciencia de la escritura secreta. Es la base de la identidad en línea, la privacidad y la seguridad. Solo la aplicación de criptografía cuidadosa y bien ejecutada permitirá mantener la información privada oculta de los ojos y los oídos que. Los orígenes del término ‘criptografía’ en sí provienen de dos palabras del idioma griego – κρυπτός (kryptós) que significa secreto o oculto, y γράφειν (grafeo) que escribe escribir.

Nuestro mundo moderno se basa en medios electrónicos para crear, almacenar y transferir información. La seguridad de esta vida digital debe mucho a la criptografía. La criptografía se cruza con nuestra vida cotidiana en más formas de que las personas se dan cuenta comúnmente.

Aplicaciones prácticas cotidianas

Nuestros teléfonos móviles, computadoras, servicios en línea y casi todas las comunicaciones personales en línea dependen de diferentes algoritmos y métodos criptográficos para la protección de la privacidad e integridad de las identidades y datos involucrados.

En el transcurso de un día ordinario, utilizamos muchos dispositivos criptográficos, a veces bastante avanzados, hay tarjetas inteligentes en nuestras billeteras, computadoras portátiles en nuestros escritorios, teléfonos móviles en nuestros bolsillos, sistemas de información de vehículos en nuestros automóviles, cerraduras electrónicas en nuestras puertas, etcétera.

Algoritmos: transformando datos

Los algoritmos criptográficos son las herramientas básicas de este comercio. Un algoritmo es un método o una técnica que se aplica a los datos. Cuando se usa un algoritmo para cifrar (ocultar) los datos, la información legible (a menudo denominada “texto sin formato”) se transforma en un formulario inseguible (encriptado). Cuando se devuelve un datos cifrados (o “texto cifrado”) a su forma legible, el proceso se llama descifrado.

Algunos algoritmos son bidireccionales (o simétricos), lo que significa que el mismo algoritmo (y clave) se usa tanto para el cifrado como para el descifrado. Por el contrario, un algoritmo un direccional funciona de una sola manera (es decir. la operación no se puede revertir). Un ejemplo de un algoritmo criptográfico individual es un algoritmo hash que produce un hash, una “huella digital” digital de los datos procesados. El hash identifica de manera confiable los datos de origen y no hay dos conjuntos de datos que produzcan el mismo hash, sin embargo, esta huella digital no se puede volver a los datos originales.

Hay tres categorías principales de estos algoritmos:

- Llave pública algoritmos de criptografía

- Datos protección contra la integridad algoritmos

- Algoritmos de cifrado simétrico.

Aproximadamente estas tres categorías de algoritmos atienden a tres necesidades básicas diferentes:

- Confiable autenticación (de usuarios y otras entidades)

- Datos protección contra la integridad

- Protección de datos privacidad.

Esta división es una especie de simplificación, pero servirá para este artículo. Para un análisis más exhaustivo, consulte una fuente autorizada como la criptografía aplicada del Sr. Bruce Schneier .

Autenticación con claves públicas

Si bien la criptografía de clave pública permite el cifrado de datos para la protección de la privacidad (y se utiliza para eso en algunos casos, como el esquema de protección por correo electrónico PGP), es engorroso y computacionalmente costoso para ser utilizado para la protección de datos a granel. En su lugar, se usa más comúnmente para implementar una autenticación en línea sólida.

La autenticación fuerte es el caso de uso más destacado de la criptografía de clave pública, y en este papel (a menudo sin saberlo) lo usamos a diario.

Los conceptos importantes en los criptosistemas de clave pública son:

- Pares de claves que consisten en una clave pública y una clave privada

- Algoritmos de criptografía de clave pública como RSA, DSA y ECDSA

- Longitudes de llave. Para obtener más información, consulte las pautas de tamaño clave

Usos prácticos de cripto asimétrico

La criptografía asimétrica y los pares de claves privadas/públicas se usan ampliamente en la autenticación de tarjetas inteligentes, la autenticación de clave pública SSH y la autenticación de los servidores de los servicios en línea asegurados por HTTPS.

La criptografía asimétrica es la tecnología central detrás de la infraestructura de clave pública (PKI) que permite la emisión escalable, la revocación y la gestión de los certificados digitales. Los certificados se utilizan para una autenticación sólida y firmas digitales y forman la base de la confianza para otros métodos y protocolos de seguridad, como SSL/TLS. A veces se ha llamado a PKI la oficina de tarjetas de identificación de Internet, ya que PKI permite que el tercero confiable se compone de la verificación de identidad de compañeros que no se han encontrado antes.

Protección contra la integridad

Nuestras vidas diarias se dividen en increíbles volúmenes de datos todos los días: nuestros registros de salud, información financiera, registros de empleo, suscripciones de servicios y otras partes de nuestra vida cotidiana se registran y se transmiten entre varios sistemas en línea. El tejido de nuestras vidas depende de la integridad de esa asombrosa masa de datos: cada bit de esta información debe permanecer exactamente como es. La integridad de los datos nos mantiene vivos, en algunos casos literalmente.

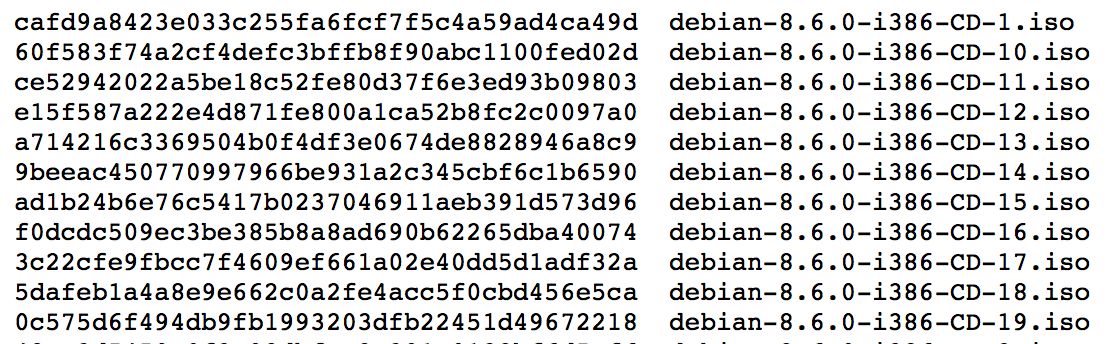

La criptografía ofrece métodos para proteger e inspeccionar la integridad de los datos digitales en forma de hashing y algoritmos de digestión de mensajes. Estas funciones unidireccionales pueden tomar un dato dado de tamaño arbitrario y calcular una pequeña huella digital de esos datos. Esta huella digital, el hash, es exclusiva de esa data particular, e incluso un pequeño cambio en los datos da como resultado un hash completamente diferente. Estos hashes permiten la detección de modificaciones en los datos y son un componente esencial de cualquier criptosistema que requiera la protección de la integridad de los datos.

SHA-1 y SHA-2 son algoritmos de hash comunes .

Usos prácticos de los algoritmos hash

Asegurar la integridad de los datos que se han recibido de fuentes en línea es una de las aplicaciones prácticas más comunes de los algoritmos hash. Un ejemplo bastante simple y manual del uso de hashes son varios escenarios de descarga de archivos, donde los hashes publicados permiten a los descargadores verificar la integridad del archivo que reciben.

De una manera más avanzada y automatizada, los diferentes algoritmos hash se han integrado en protocolos de comunicaciones seguras, escáneres de virus, sistemas de gestión de contenido y plataformas de comercio electrónico. En estas aplicaciones prácticas, se están utilizando hashes criptográficos y digestiones de mensajes para garantizar la integridad de los datos a medida que atraviesa entre sistemas y redes.

Protección de la privacidad de datos

El uso de criptografía más común y probablemente más fácil de entender son los cifrados simétricos . Un algoritmo de cifrado simétrico es un método que hace datos “ocultos” cuando se aplica en una dirección y devuelve los datos legibles cuando se usan en la otra dirección. Las funciones clave simétricas (secretas) como la contraseña para los datos protegidos. Estos algoritmos suelen ser bastante rápidos de ejecutar, y se usan ampliamente para garantizar la privacidad de los datos en comunicaciones de red, bases de datos/discos duros y otras aplicaciones donde los volúmenes relativamente grandes de datos deben procesarse criptográficamente en tiempo real (o cerca de tiempo real).

Dado que la clave que se utiliza para el cifrado y el descifrado de datos debe compartirse con cada punto final de la conexión encriptada, o con cada destinatario de los datos cifrados, la generación de clave y el intercambio son una característica crítica de criptosistemas que usan cifrados simétricos. Un mecanismo de intercambio de claves común en los protocolos de seguridad es el intercambio de claves Diffie-Hellman .

Los cifrados simétricos comunes son, por ejemplo,:

Usos prácticos de los cifrados simétricos

Los cifrados simétricos se utilizan en comunicaciones seguras en línea de innumerables maneras. Las redes privadas virtuales (VPN) que conectan ramas remotas en una sola red corporativa protegen las comunicaciones de datos con protocolos que usan cifrados simétricos: el cifrado es la magia detrás de SSL, IPSEC, SSH y otros protocolos de seguridad de red. Los cifrados simétricos también protegen la privacidad de los datos en la telefonía móvil, la mayoría de las redes WiFi, y en prácticamente todos los servicios de banca y comercio electrónico en línea.

Los datos en REST Solutions utilizan algoritmos de cifrado simétricos rápidos para encriptar el contenido del disco contra el uso ilegítimo. Un algoritmo de cifrado común en este caso de uso es el AES-XXS .

Claves criptográficas y gestión de claves

Un criptosistema es un múltiplo de sus piezas: una preocupación de seguridad esencial en cualquier sistema es la forma en que se gestionan las claves de cifrado. Incluso el algoritmo de cifrado más fuerte no ofrece seguridad si el atacante puede obtener acceso a las claves de cifrado .

Las redes empresariales en general se han diseñado con cuidadosas consideraciones para la gestión de identidad y acceso. Los principios rectores de proporcionar acceso a recursos basados en el papel de un individuo (ya sea un usuario o un proceso) o de la segregación de deberes proporcionan un punto de partida para una implementación de control de acceso bien diseñada. Estos principios deben aplicarse a la práctica en todos los aspectos del acceso empresarial. Hasta ahora, el control de acceso a nivel de usuario ha estado en el centro de atención de IAM, pero en los últimos tiempos el enfoque ha estado cambiando hacia los problemas de acceso confiable hasta ahora no abordados.

Nosotros en SSH Secure Communications entre sistemas, aplicaciones automatizadas y personas. Nos esforzamos por construir comunicaciones seguras a prueba de futuro para que las empresas y las organizaciones crezcan de manera segura en el mundo digital.

- Soluciones

- Suite de confianza cero

- Criptografía segura de cuántica (QSC)

- Colaboración segura 2024

- Mitigación de riesgos de seguridad

- OT SEGURIDAD

- Seguridad de MSP

- Secure Active Directory

- Acceso justo a tiempo

- Acceso seguro a los proveedores

- Seguridad de la nube híbrida

- Gestión de credenciales y secretos

- Auditoría y cumplimiento

- Privx ™ Hybrid Pam

- UKM Zero Trust ™

- Tectia SSH Client/Server ™

- Tectia ™ z/OS

- SSH Secure Collaboration 2024

- Correo seguro 2024

- Signo seguro

- NQX ™ Safe

- SSH Risk Evalation ™

- Servicios profesionales

- Apoyo

- Carreras

- Referencias

- Descargas

- Manuales

- Eventos y seminarios web

- Blog

- Sobre nosotros

- Contacto

- Inversores

- Socios

- Prensa

Manténgase al tanto de lo último en ciberseguridad

Ser el primero en saber sobre las nuevas soluciones de SSH, el producto

Actualizaciones, nuevas funciones y otras noticias de SSH!