Estadísticas de ataques cibernéticos 2023

Contents

2023 Estadísticas y tendencias de ataque cibernético imprescindible

“Los atacantes a menudo ponen sus miras en las organizaciones de atención médica porque las infracciones e incidentes tienen un alto impacto. Debido a que la atención médica es un servicio esencial, es más probable que las organizaciones paguen rescates para brindar atención continua cuando las interrupciones comerciales pueden tener consecuencias devastadoras. Además, las organizaciones de atención médica poseen datos de alto valor, como información personal y financiera. Los atacantes a menudo pueden revender registros de precios altos en la web oscura.”La piratería causó el 80% de las violaciones de datos de atención médica en 2022 (SecurityIntelligence.com)

Tendencias y estadísticas de ciberseguridad; Amenazas más sofisticadas y persistentes hasta ahora en 2023

2023 Texto escrito en un código binario que fluye en fondo. Año Nuevo 2023 Concepto de celebración.

El ritmo de la innovación tecnológica ha llevado a una transformación en muchas áreas de nuestras vidas. En 2023, aunque solo es primavera, el impacto de las tecnologías emergentes, incluida la inteligencia artificial/aprendizaje automático, 5G, IoT y Quantum está afectando significativamente todo lo relacionado con Internet.

La introducción de estas tecnologías potencialmente disruptivas tiene implicaciones en la ciberseguridad y los desafíos de mantenernos seguros. En particular, la IA es el tema candente de enfoque, ya que la inteligencia artificial generativa puede aprovechar el código de chatgpt, y el aprendizaje de IA/máquina para amplificar las capacidades de ingeniería social y ayudar a identificar las vulnerabilidades objetivo para los hackers. Estas tendencias y estadísticas tecnológicas en evolución ya están contando una historia para 2023.

A medida que los datos se continúan produciendo y almacenados en mayores volúmenes, y a medida que la conectividad se expande en todo el mundo en Internet, la superficie de ataque se ha vuelto más explotable con la brechas y las vulnerabilidades para los piratas informáticos del estado y nación. Y se están aprovechando.

De hecho, los ataques cibernéticos globales aumentaron en un 7% en el primer trimestre de 2023. “Los ataques cibernéticos semanales han aumentado en todo el mundo en un 7% en el primer trimestre de 2023 en comparación con el mismo período del año pasado, y cada empresa enfrenta un promedio de 1248 ataques por semana. Las cifras provienen del último informe de investigación de Check Point, que también sugiere que el sector de educación e investigación experimentó el mayor número de ataques, aumentando a un promedio de 2507 por organización por semana (un aumento del 15% en comparación con el Q1 2022). El informe de Check Point también muestra que 1 de cada 31 organizaciones en todo el mundo experimentaron un ataque de ransomware semanalmente durante el primer trimestre de 2023.Los ataques cibernéticos globales aumentan en un 7% en el primer trimestre de 2023 – Revista Infosecurity (Infosecurity -Magazine.com)

Además, las estadísticas clave de malware para 2023 se suman a las dificultades de ciberseguridad. Se estima que se detectan 560,000 nuevas piezas de malware todos los días y que ahora circulan más de mil millones de programas de malware. Esto se traduce en cuatro compañías que caen víctimas de los ataques de ransomware cada minuto. Un frío no tan común: estadísticas de malware en 2023 (Dataprot.neto)

Más de Forbes Advisor

Las mejores cuentas de ahorro de alto rendimiento de septiembre de 2023

Kevin Payne

Contribuyente

Las mejores cuentas de ahorro de intereses del 5% de septiembre de 2023

Cassidy Horton

Contribuyente

Para colmo con estadísticas más alarmantes, hasta ahora casi 340 millones de personas se han visto afectadas por violaciones o filtraciones de datos informados públicamente en 2023 de acuerdo con un rastreador de violación de datos públicos creado por la U.K. sitio de noticias The Independent. Cyber Security Today, 28 de abril de 2023 – Datos sobre más de 340 millones de personas expuestas en lo que va del año | IT World Canada News

Interfaz de globalización futurista, un sentido de gráficos abstractos de la ciencia y la tecnología.

Asegurar datos como vulnerabilidades y la superficie global de ataque de Internet crece

El año pasado, las conexiones globales 5G aumentaron un 76% en 2022 a 1.05b; La penetración 5G alcanzó el 32% en América del Norte. Las conexiones globales 5G están configuradas para llegar a 1.9B en 2023. Para ciberseguridad, eso significa menos latencia y ataques más rápidos por parte de los actores de amenaza. Conexiones globales 5G establecidas para llegar a 1.9B en 2023 | TV Tech (TVTechnology.com)

Tanto los ataques cibernéticos como las vulnerabilidades se están expandiendo. Un nuevo informe, el Informe del Estado de los Activos Cibernéticos (SCAR) muestra publicado por la compañía de gestión de activos cibernéticos Jupiterone, analizado más de 291 millones de activos, hallazgos y políticas para determinar el estado actual de los activos de la nube empresarial. El informe encontró que el número de organizaciones de activos administra en promedio ha aumentado en un 133% año tras año, de 165,000 en 2022 a 393,419 en 2023. El número de vulnerabilidades de seguridad ha crecido desproporcionadamente, subiendo un 589%. Según el informe, los datos son el tipo de activo más vulnerable, que representa casi el 60% de todos los hallazgos de seguridad.

“El informe también destacó los desafíos que enfrentan los equipos de seguridad, lo que demuestra que, en promedio, un equipo de seguridad es responsable de 393,419 activos y atributos, 830,639 riesgos de seguridad potenciales y 55,473 políticas. Esto ha llevado a la fatiga de seguridad y a la escasez de personal en muchas organizaciones. “Informe: Vulnerabilidades cibernéticas se disparan 589%, subrayando la importancia de la ciberseguridad | WRAL TECHWIRE

Si bien muchos sectores de la industria han sido el objetivo de los ataques cibernéticos, incluidos los financieros, la educación y el comercio minorista, la industria de la salud todavía está en la cruz de los hackers criminales. Esto tiene sentido, ya que muchas instituciones de salud aún carecen de la inversión y la experiencia adecuadas en ciberseguridad porque sus fondos se destinan a equipos y operaciones médicas. Los piratas informáticos criminales tienden a ir por la fruta baja. En el caso de la atención médica, los riesgos de responsabilidad hacen que el ransomware sea un medio lógico de extorsión.

Estetoscopio en el teclado de la computadora portátil, iluminación azul

La atención médica todavía es obstaculizada por los ataques cibernéticos

“Según el informe del costo de IBM 2022 de un informe de violación de datos, la industria de la salud sigue siendo la industria más costosa por una violación, a $ 10.1 millón en promedio: por duodécimo año consecutivo. Fortified Health encontró que el 78% de las infracciones de datos en 2022 eran de piratería e incidentes de TI, un aumento del 45% en 2018. El acceso no autorizado, la segunda causa principal, representó el 38% de los incidentes en 2018 y ahora solo es responsable del 16%. Otras causas observadas fueron robo, pérdida y eliminación de datos inadecuados.”

“Los atacantes a menudo ponen sus miras en las organizaciones de atención médica porque las infracciones e incidentes tienen un alto impacto. Debido a que la atención médica es un servicio esencial, es más probable que las organizaciones paguen rescates para brindar atención continua cuando las interrupciones comerciales pueden tener consecuencias devastadoras. Además, las organizaciones de atención médica poseen datos de alto valor, como información personal y financiera. Los atacantes a menudo pueden revender registros de precios altos en la web oscura.”La piratería causó el 80% de las violaciones de datos de atención médica en 2022 (SecurityIntelligence.com)

Ataque cibernético utilizando la técnica de phishing. Ilustración digital.

Tenga cuidado con lo que hace clic

El phishing sigue siendo uno de los métodos preferidos utilizados por los piratas informáticos criminales. Por qué, porque es fácil de hacer y exitoso, especialmente ahora que muchos de los ataques se están automatizando.

Una nueva investigación muestra que hasta la mitad de todos los archivos adjuntos de correo electrónico HTML son maliciosos. “Esta tasa de prevalencia maliciosa de HTML es doble en comparación con lo que fue el año pasado y no parece ser el resultado de campañas de ataque masivo que envían el mismo apego a una gran cantidad de personas.”

“Barracuda usó su telemetría para realizar un análisis en mayo de 2022 y descubrió que el 21% de los accesorios HTML escaneados ese mes eran maliciosos. Esta fue, con mucho, la relación maliciosa-limpieza más alta de cualquier tipo de archivo enviado por correo electrónico, pero progresivamente empeoró desde entonces, llegando a 45.7% en marzo de este año.Por lo tanto, para cualquiera que reciba un archivo adjunto HTML por correo electrónico en este momento, hay una de las posibilidades de que los ataques maliciosos “utilizan cada vez más los archivos adjuntos de correo electrónico HTML malicioso | CSO en línea

3D Rendering Attacado de ransomware de texto brillante en el chipset de computadora. Spyware, malware, virus troyano, . [+] Concepto de ataque del hacker

Ransomware, el Scourge continúa

Las tecnologías emergentes combinadas con la capacidad de pagarse en criptomonedas que son difíciles de rastrear han acelerado los ataques de ransomware en los últimos años. La tendencia continúa, las demandas de rescate, los tiempos de recuperación, los pagos y las demandas por incumplimiento, todo.

“En 2022, vimos aumentos en las demandas promedio de rescate, los pagos promedio de rescate y los tiempos de recuperación promedio en la mayoría de las industrias”, escribieron los autores del informe. “La pausa en el ransomware que marcó el comienzo del año ha terminado. Los grupos de ransomware han reanudado los ataques, y las organizaciones deben redoblar sus esfuerzos para defenderse de los ataques crecientes.”

Los activos digitales y la gestión de datos de Baker Hostetlet examinaron más de 1,160 incidentes de 2022. Si bien muchas organizaciones han reforzado la seguridad y la resiliencia, los datos muestran que los actores de amenaza continúan adaptándose y encuentran puntos de apoyo en la red a través de malware evasivo, ingeniería social, “bombardeo de autenticación multifactor” y relleno de credenciales.”

El tiempo promedio para recuperarse del ransomware aumentó en casi todos los sectores, “y en la mayoría de los casos, significativamente.”En 2021, el tiempo de recuperación promedio para todos los sectores fue de poco más de una semana. El año pasado, los sectores minoristas, de restaurantes y hospitalidad vieron un aumento en el tiempo de recuperación promedio de 7.8 días en 2021 a 14.9 días en 2022, o un aumento del 91%.

Healthcare vio un aumento del 69% en la duración de la recuperación, seguido de un aumento del 54% para los sectores de energía y tecnología, y el 46% en los segmentos de la industria gubernamental. Estos aumentos reflejaron un aumento en las demandas de rescate en 6 de 8 industrias, con un pago promedio de $ 600,688.”Demandas de rescate, tiempos de recuperación, pagos y demandas por incumplimiento, todo en aumento | SC Media (scmagazine.com)

Para un examen detallado de la amenaza de ransomware, consulte mi artículo de Forbes Ransomware en un alboroto:

Empresario que posee el panel de interfaz virtual de distribución de redes de logística global y . [+] Transporte, Logística inteligente, Innovación Futuro del transporte en el fondo de almacén de grandes almacenes.

La cadena de suministro necesita refuerzo de ciberseguridad

Una de las mayores vulnerabilidades para los ataques cibernéticos ha sido en la cadena de suministro. Esto fue destacado por la tubería colonial y las violaciones de los vientos solares y muchas otras. Es una tarea formidable para proteger a cualquier negocio u organización de la matriz de ataques cibernéticos, pero cuando forman parte de una cadena de suministro con otras partes o proveedores, se convierte en un desafío más amplio. La realidad es que 9 de cada 10 compañías han detectado recientemente los riesgos de seguridad de la cadena de suministro de software.

“Reversing LABS Software Supply Chain Survey Survey encontró que casi el 90% de los profesionales de la tecnología detectaron riesgos significativos en su cadena de suministro de software en el último año. Más del 70% dijo que las soluciones de seguridad de aplicaciones actuales no proporcionan las protecciones necesarias. Se encuestó al estudio más de 300 ejecutivos mundiales de ejecutivos, tecnología y seguridad en todos los niveles de antigüedad directamente responsables del software en las empresas empresariales.”

“Casi todos los encuestados (98%) reconocieron que los problemas de la cadena de suministro de software representan un riesgo comercial significativo, citando preocupaciones más allá del código con vulnerabilidades, exposiciones de secretos, manipulación y configuraciones erróneas de certificados. Curiosamente, más de la mitad de los profesionales de la tecnología (55%) citaron secretos filtrados a través del código fuente como un riesgo comercial grave seguido de código malicioso (52%) y código sospechoso (46%).”9 de cada 10 compañías detectaron riesgos de seguridad de la cadena de suministro de software | Revista de seguridad

Y los datos publicados del Informe de paisajismo de ransomware 2023 de Black Kite considera que el número de víctimas de ransomware anunciadas en marzo de 2023 fue casi el doble de abril de 2022 y 1.6 veces más alto que el mes pico en 2022. Otros hallazgos clave desde el 1 de abril de 2022, hasta el 31 de marzo de 2023, incluyen:

- Las industrias más importantes fueron la fabricación (19.5%), servicios profesionales, científicos y técnicos (15.3%) y servicios educativos (6.1%).

- Estados Unidos era el país mejor dirigido, que representa el 43% de las organizaciones de víctimas, seguido del Reino Unido (5.7%) y Alemania (4.4%).

- Los grupos de ransomware tienden a atacar a empresas con ingresos anuales de alrededor de $ 50 millones a $ 60 millones, con los proveedores de terceros a menudo dirigidos a la extorsión de información del cliente.

- Los principales grupos de ransomware durante el período de análisis incluyeron Lockbit (29%), Alphavm (BlackCat) (8.6%) y Black Basta (7.2%).

Botón de violación de datos en el teclado de la computadora

Ocultar las violaciones es una política peligrosa

Debido a que la reputación de la empresa y los precios de las acciones pueden verse afectados por una divulgación de incumplimiento, eso es a menudo una renuencia a informar una incursión al público. Las nuevas leyes que requieren divulgación, especialmente en la comunidad bancaria y financiera están en los libros y deberían ayudar a sofocar esta tendencia, pero aparentemente aún no ha arraigado.

“Una nueva investigación publicada por el proveedor de ciberseguridad Bitdefender encuestó hoy a más de 400 profesionales de TI y seguridad que trabajan en empresas con 1,000 o más empleados. Bitdefender descubrió que el 42% de los profesionales de la seguridad y los profesionales de la seguridad se les había dicho que mantuvieran las violaciones confidenciales, yo.mi., Para cubrirlos, cuando deberían haber sido reportados. “

“Quizás aún más sorprendentemente, 29.El 9% de los encuestados admitió haber mantenido una violación confidencial en lugar de informarla. Esta investigación destaca que un número alarmante de organizaciones está dispuesto a ignorar sus obligaciones de informar violaciones de datos a los reguladores y clientes, en un intento de evitar sanciones legales y financieras.”Un tercio de las organizaciones admiten cubrir las violaciones de datos | VentureBeat

Esta imagen pertenece a la serie “AI – Fondo de inteligencia artificial”

Mitigar las amenazas emergentes

Si bien las amenazas son más sofisticadas y capaces, existen algunas medidas básicas de ciber-higiene que cualquier empresa o individuo puede hacer para hacerse menos objetivo. Incluyen:

Autenticación multifactor (MFA): MFA ayuda a limitar la posibilidad de acceso no autorizado. Hacer cumplir MFA “siempre encendido” a través de controles físicos adicionales o códigos secundarios temporales hace que la vida de un cibercriminal sea más difícil.

Gestión de identidad y acceso: Gestión de identidad y acceso (“IAM”) asegura que solo las personas adecuadas y los roles de trabajo en su organización puedan acceder a las herramientas que necesitan para hacer su trabajo. A través de las aplicaciones de inicio de sesión único, su organización puede administrar aplicaciones de empleados sin que inicie sesión en cada aplicación como administrador.

Administración de contraseñas de Strong: Hay remedios prácticos para superar ese mal hábito de usar contraseñas fáciles para descifrar. No use contraseñas predeterminadas en sus dispositivos y cuando cree contraseñas las complican. Considere hacerlos largos o usar frases con letras, números y caracteres.

Herramientas de protección: Para una mejor protección, también considere usar firewalls y agregar antivirus y software de detección de intrusos a sus dispositivos.

Actualización y copia de seguridad: Asegúrese de actualizar y parchear su red de manera oportuna y mantener un programa de copia de seguridad robusto que segmentos y cifre datos confidenciales.

Finalmente tengo un Plan de respuesta a incidentes, Cualquier persona en el creciente y sofisticado universo cibernético puede convertirse en una víctima y los atacantes siempre tienen una ventaja asimétrica.

Esta es solo una pequeña instantánea de algunas de las tendencias y estadísticas que están surgiendo en el ecosistema cibernético en 2023. Es más importante que nunca estar atento y cibernético, ya que hay mucho de qué preocuparse en el horizonte de amenaza cibernética.

Sobre el Autor:

Chuck Brooks es un líder de pensamiento reconocido a nivel mundial y una ciberseguridad experta en la materia y tecnologías emergentes. Chuck también es una facultad adjunta en el programa de gestión de riesgos de ciberseguridad de la Universidad de Georgetown, donde enseña cursos sobre gestión de riesgos, tecnologías de seguridad nacional y ciberseguridad. LinkedIn nombró a Chuck como una de las 5 mejores personas tecnológicas que siguen en LinkedIn.”Fue nombrado” Persona del año de ciberseguridad para 2022 “por Cyber Express, y como uno de los” 10 mejores expertos en seguridad y tecnología cibernética “del mundo por mejor calificado, como un” 50 principales influenciadores globales en riesgo, cumplimiento “. por Thompson Reuters, “Lo mejor de la palabra en seguridad” de CISO Platform, y de IFSEC, y Pensadores 360 como el “#2 Global Cybersecurity Influencer.”Fue aparecido en el 2020, 2021 y 2022 Onalytica” Who’s Who Who en ciberseguridad “También fue nombrado uno de los 5 principales ejecutivos en seguir con la seguridad cibernética por el Mosaic ejecutivo, es un experto en el gobierno para el Ejecutivo Mosaic/Govcon Wire, También es un experto en ciberseguridad para “The Network” en The Washington Post, editor visitante de Homeland Security Today, y contribuyente a Skytop Media, y para Forbes. Tiene una maestría en relaciones internacionales de la Universidad de Chicago, una licenciatura en ciencias políticas de la Universidad de DePauw y un certificado de derecho internacional de la Academia de Derecho Internacional de La Haya.

2023 Estadísticas y tendencias de ataque cibernético imprescindible

Los ataques cibernéticos han sido calificados como el quinto riesgo mejor calificado en 2020 y se ha convertido en la nueva norma en los sectores público y privado. Esta industria arriesgada continúa creciendo en 2023 a medida que se espera que los ataques cibernéticos de IoT se dupliquen para 2025. Además, el informe de riesgo global de 2020 del Foro Económico Mundial establece que la tasa de detección (o enjuiciamiento) es tan baja como 0.05 por ciento en la U.S.

Si usted es uno de los muchos que dirigen una startup en crecimiento, sabe que el paisaje está cambiando y 2020 trae varios cambios, por decir lo menos. La pandemia afectó a todo tipo de empresas: grandes y pequeñas. En todo caso, la pandemia amplificó el delito cibernético debido a la incertidumbre en torno al trabajo remoto y cómo proteger su negocio.

El delito cibernético, que incluye todo, desde robo o malversación de fondos hasta piratería y destrucción de datos, ha aumentado un 600% como resultado de la pandemia Covid-19. Casi todas las industrias han tenido que adoptar nuevas soluciones y obligó a las empresas a adaptarse, rápidamente.

¿Cómo puede preparar su inicio para la seguridad de los datos en 2023 y más allá?? En esta guía, diseccionamos las estadísticas de ciberseguridad más importantes, los hechos, las cifras y las tendencias en relación con su inicio.

El costo promedio de un El ataque de ransomware único cuesta $ 1.85 millones.

Obtenga una cotización gratuita hoy para saber cuánto podría ahorrarle una póliza de seguro cibernético.

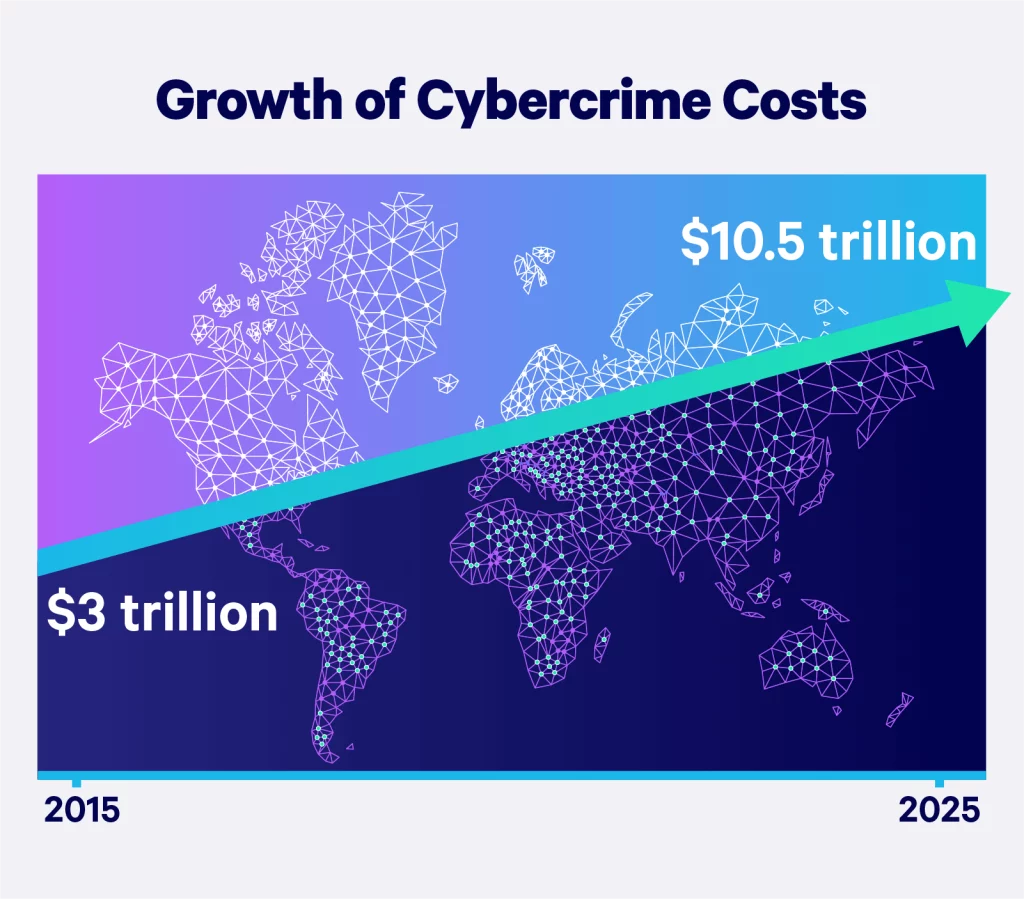

Costos del delito cibernético

El delito cibernético costará a las empresas en todo el mundo un estimado de $ 10.5 billones anuales para 2025, por encima de $ 3 billones en 2015. A una tasa de crecimiento del 15 por ciento año tras año, CyberseCurity Ventures también informa que el delito cibernético representa la mayor transferencia de riqueza económica en la historia.

Cibercrimen para pequeñas y medianas empresas

Los ataques cibernéticos contra todas las empresas, pero particularmente pequeñas a las empresas de tamaño mediano, son cada vez más frecuentes, atacados y complejos. Según el costo del estudio de cibercrimen de Accenture, el 43% de los ataques cibernéticos están dirigidos a pequeñas empresas, pero solo el 14% está preparado para defenderse.

Un ataque cibernético no solo interrumpe las operaciones normales, sino que puede causar daños a activos e infraestructura de TI importantes que pueden ser imposibles de recuperarse sin el presupuesto o los recursos para hacerlo.

Pequeñas empresas que luchan por defenderse debido a esto. Según el informe del estado de ciberseguridad del Instituto Ponemon, los negocios pequeños a medianos en todo el mundo informan experiencias recientes con ataques cibernéticos:

- Medidas de seguridad insuficientes: 45% dice que sus procesos son ineficaces en ataques mitigantes.

- Frecuencia de ataques: 66% ha experimentado un ataque cibernético en los últimos 12 meses.

- Antecedentes de ataques: 69% dice que los ataques cibernéticos se están volviendo más atacados.

Los tipos más comunes de ataques a las pequeñas empresas incluyen:

- Phishing/ingeniería social: 57%

- Dispositivos comprometidos/robados: 33%

- Robo de credenciales: 30%

Al comprender los objetivos de los ataques y las consecuencias, como líder empresarial, puede minimizar el potencial, ganar valor en sus esfuerzos de ciberseguridad e incluso prevenir futuros ataques.

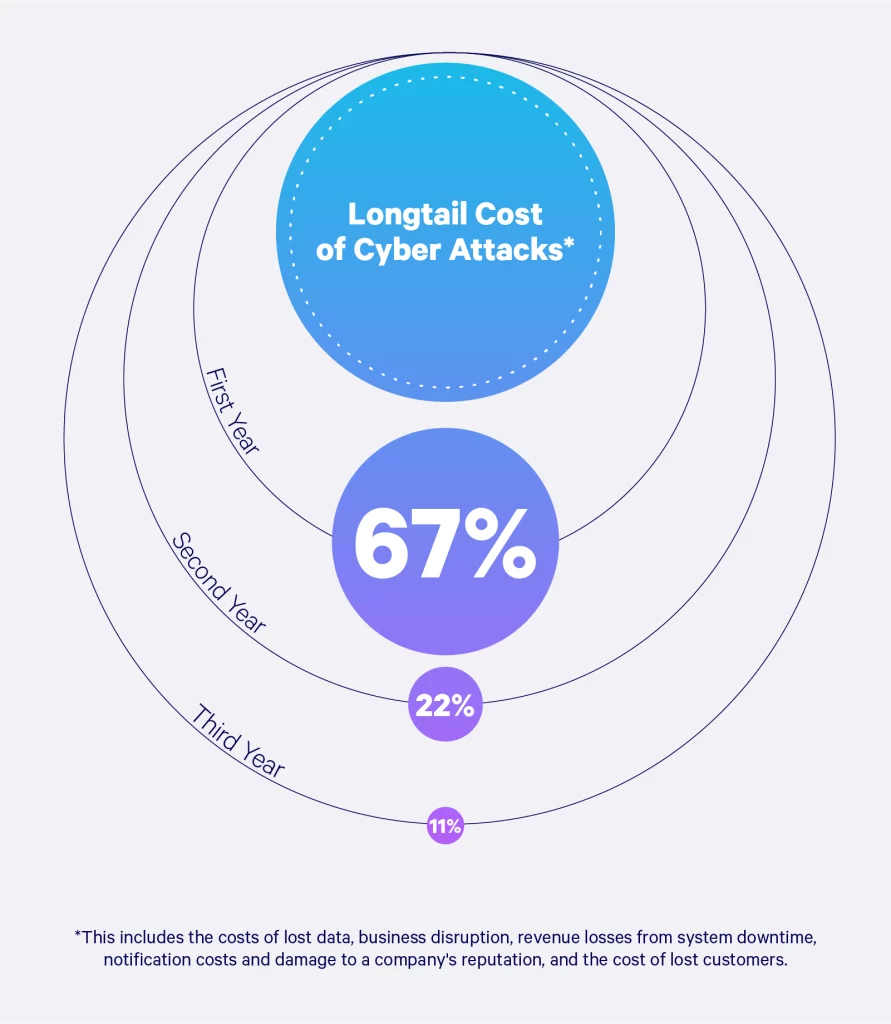

Costo de cola larga de ataques cibernéticos

Los largos costos de cola de una violación de datos pueden extenderse durante meses o años e incluir gastos significativos que las empresas no conocen o no anticipan en su planificación.

Estos costos incluyen datos perdidos, interrupción del negocio, pérdidas de ingresos del tiempo de inactividad del sistema, costos de notificación o incluso daños a la reputación de una marca. En la imagen de la siguiente manera, describimos los impactos que un negocio puede enfrentar desde el primer año hasta el tercer año.

Impacto y gravedad de los ataques cibernéticos

Los ataques cibernéticos pueden afectar a una organización de muchas maneras, desde interrupciones menores en las operaciones hasta grandes pérdidas financieras. Independientemente del tipo de ataque cibernético, cada consecuencia tiene algún tipo de costo, ya sea monetario o de otro modo.

Las consecuencias del incidente de ciberseguridad aún pueden afectar sus semanas de negocios, si no meses, más tarde. A continuación hay cinco áreas donde su negocio puede sufrir:

- Pérdidas financieras

- Pérdida de productividad

- Daño de reputación

- Responsabilidad legal

- Problemas de continuidad del negocio

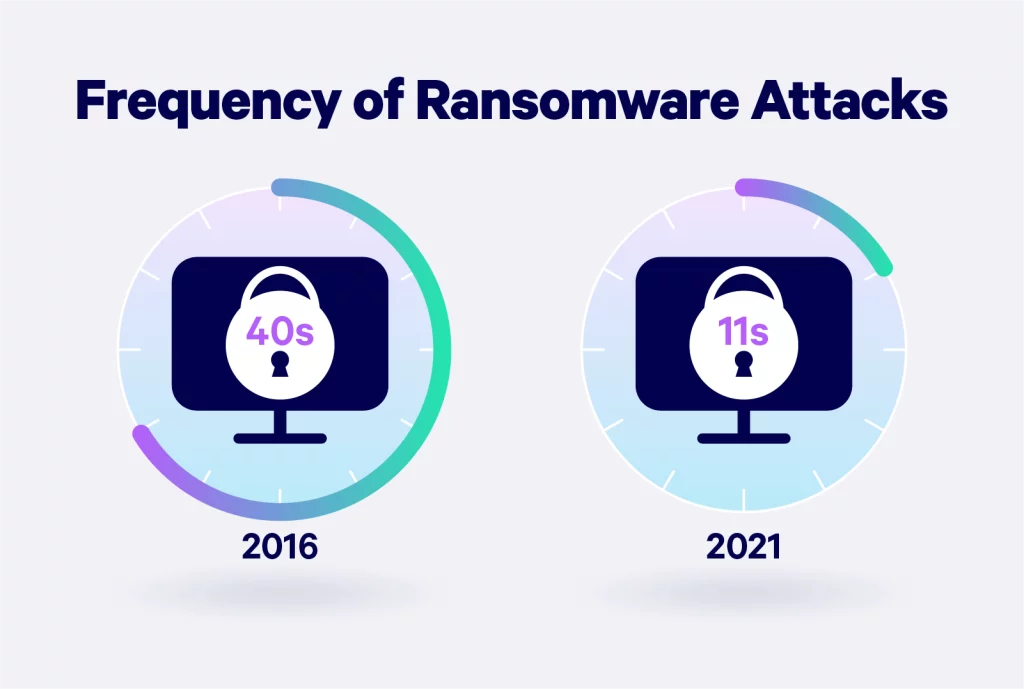

Los ataques de ransomware se están volviendo más frecuentes como preocupación. En 2022, el 70% de las empresas fueron víctimas de los ataques de ransomware. Se espera que esto aumente cada 11 segundos para 2021, según un informe de CyberseCurity Ventures. Este ataque cibernético ocurre cuando el software malicioso se usa para restringir el acceso a un sistema informático o datos, hasta que la víctima paga el rescate solicitado por el criminal.

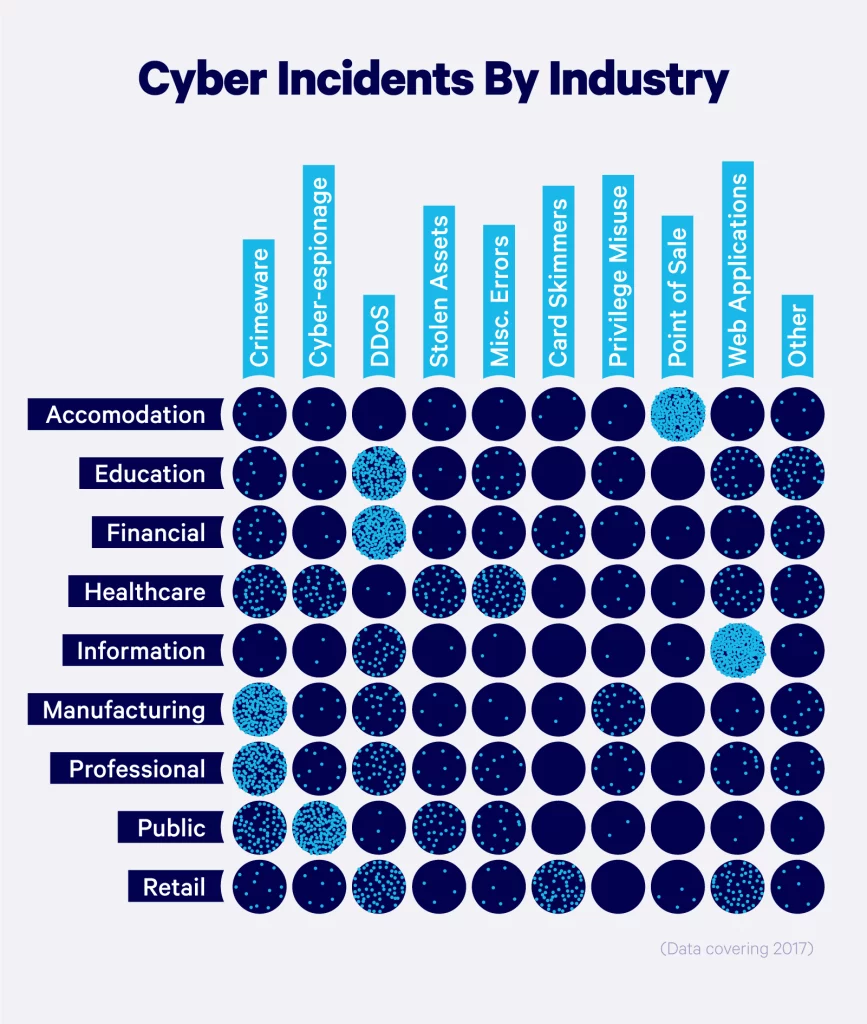

Ataques cibernéticos por la industria

Algunas industrias son más vulnerables a los ataques cibernéticos que otras, simplemente debido a la naturaleza de su negocio. Si bien cualquier industria podría estar sujeta a una violación de datos, las más en riesgo son empresas que están estrechamente involucradas con la vida diaria de las personas.

Las empresas que poseen datos confidenciales o información de identificación personal son objetivos comunes para los piratas informáticos. Los tipos de empresas u organizaciones que son más vulnerables a los ataques cibernéticos incluyen:

- Bancos e instituciones financieras: Contener información de la tarjeta de crédito, información de la cuenta bancaria y datos personales de clientes o clientes.

- Instituciones de atención médica: Repositorios para registros de salud, datos de investigación clínica y registros de pacientes como números de seguridad social, información de facturación y reclamos de seguro.

- Corporaciones: Tiene datos inclusivos tales como conceptos de productos, propiedad intelectual, estrategias de marketing, bases de datos de clientes y empleados, acuerdos de contratos, presiones de clientes y más.

- Educación más alta: Mantenga información sobre datos de inscripción, investigación académica, registros financieros e información de identificación personal, como nombres, direcciones e información de facturación.

En la imagen visual a continuación, desglosamos tipos comunes de incidentes cibernéticos y los diferentes impactos en las industrias.

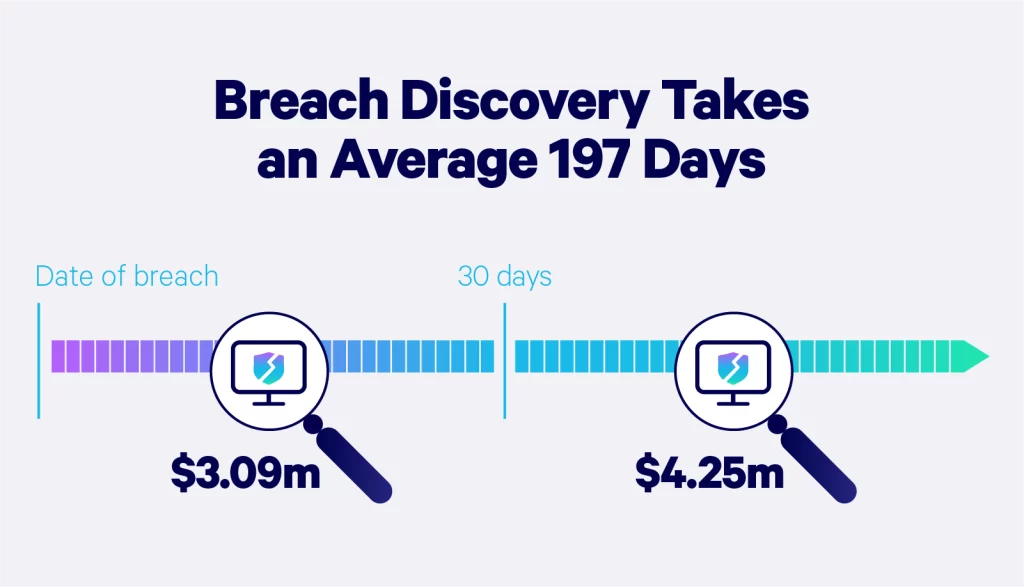

Descubrimiento de violación

El descubrimiento de violación es cuando la empresa o la empresa se da cuenta de que ocurrió el incidente. Según IBM, lleva 197 días a una empresa descubrir la violación y hasta 69 días para contenerla.

Las empresas que contenían una violación en menos de 30 días ahorraron más de $ 1 millón en comparación con las que tomaron más de 30 días. Una respuesta lenta a una violación de datos puede causar aún más problemas para su empresa. Puede resultar en una pérdida de confianza del cliente, productividad o grandes multas.

Un plan de respuesta de violación de datos es una forma proactiva de prepararse en caso de que ocurra una violación. Tener una estrategia de gestión de riesgos para combatir incidentes como violaciones puede minimizar el impacto en su empresa y en los resultados. Un plan de respuesta a incidentes, por ejemplo, proporciona orientación para su equipo durante las fases de detección, contención, investigación, remediación y recuperación.

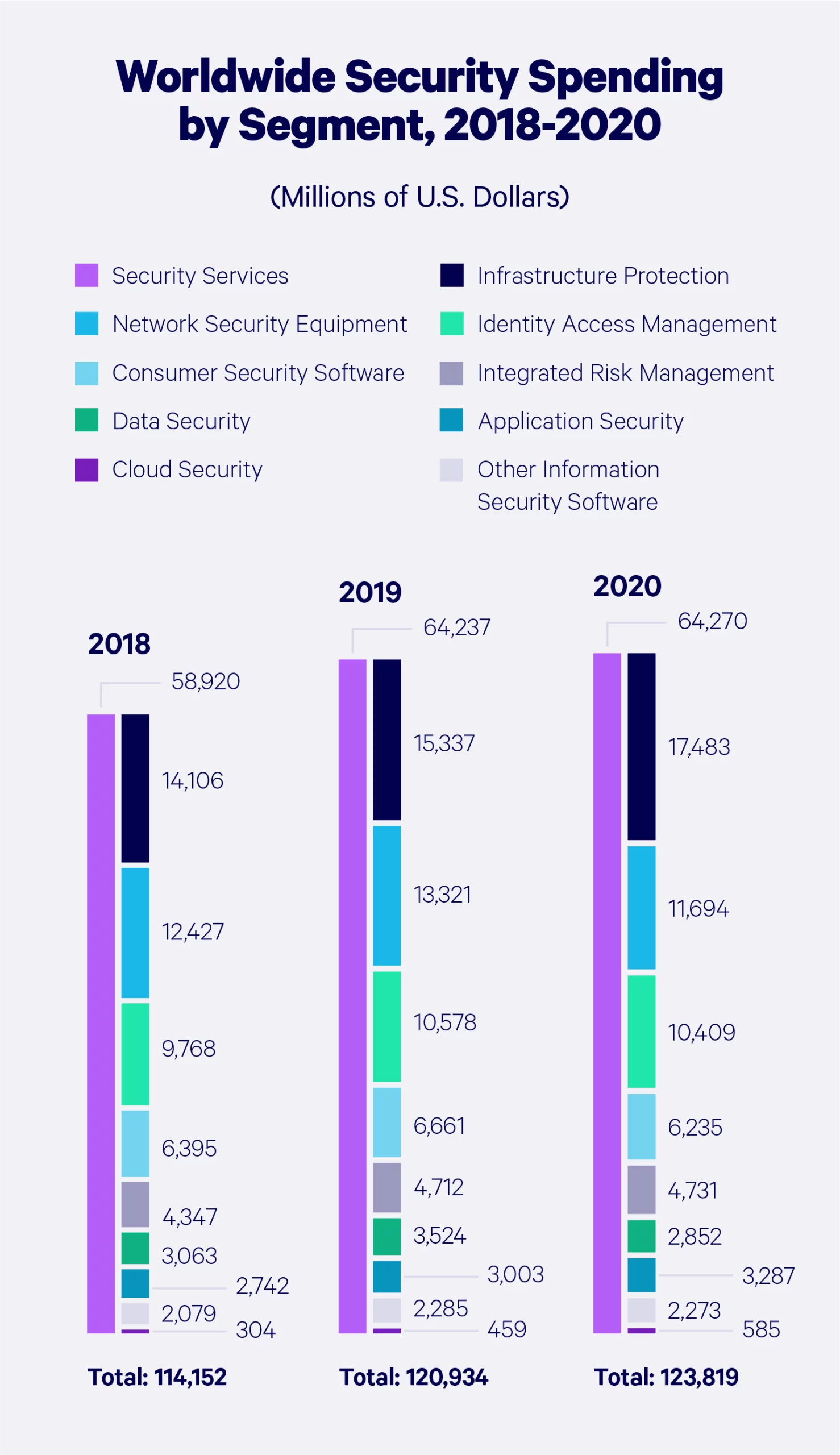

Gastos de seguridad de la información

Se proyecta que los ingresos del informe de Statista Market en el mercado de seguridad cibernética alcanzarán los $ 162 mil millones en 2023. Se espera que muestre una tasa de crecimiento anual de 2023 a 2028 de 9.63%, lo que resulta en un volumen de mercado de $ 256.50 mil millones para 2028.

Gasto de seguridad global

Echemos un vistazo a cómo el gasto de ciberseguridad ha crecido en todo el mundo, desglosado por producto o servicio.

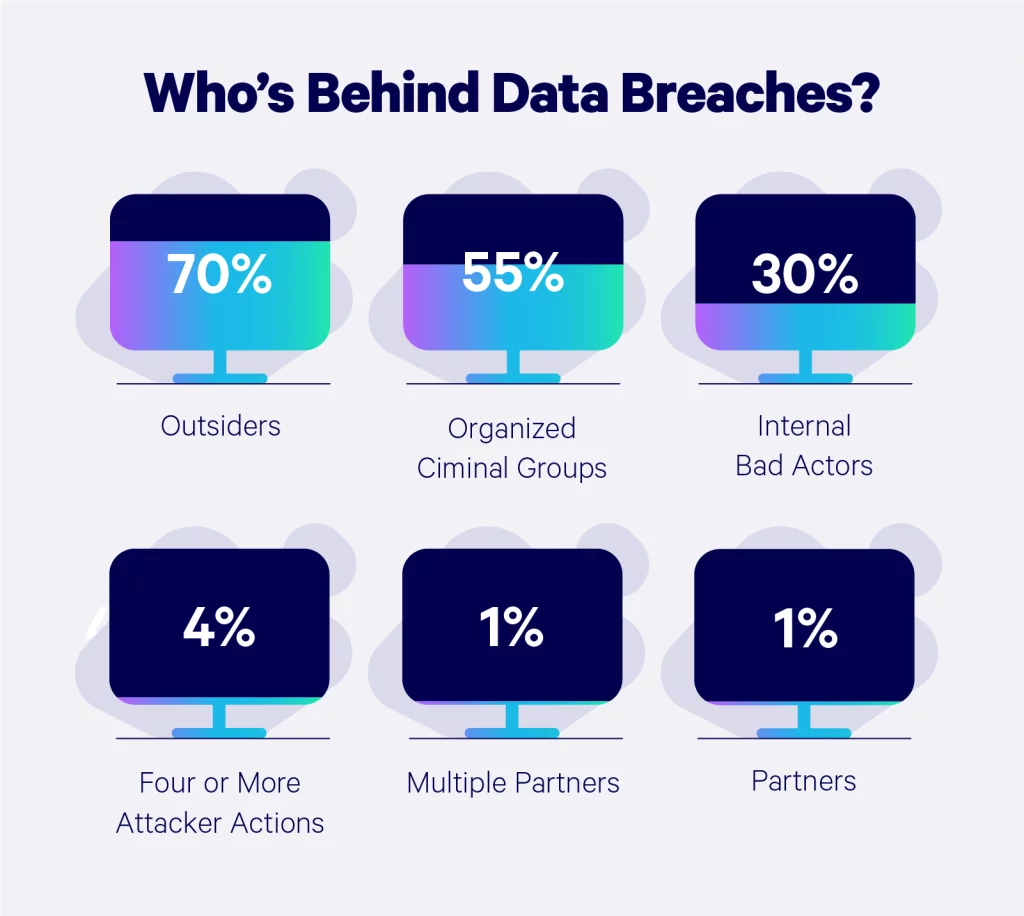

¿Quién está detrás de las violaciones de datos??

La persona promedio podría asumir que los archivos en una base de datos de la empresa son un montón de documentos aburridos, pero los piratas informáticos saben la dura verdad sobre ese disco duro.

Según el informe de Investigaciones de Investigación de Datos de Verizon, la mayoría de los ataques cibernéticos son desencadenados por extraños, expertos, socios de la compañía, grupos de delitos organizados y grupos afiliados. Desglosamos los porcentajes de cada uno:

Cómo reducir el riesgo de ataques cibernéticos

Con las crecientes amenazas de los piratas informáticos que maltratan sus datos, la implementación de procesos para evitar violaciones de seguridad de datos es el curso de acción más responsable después de tener un seguro de violación de datos profesional adecuado.

Las leyes de violación de datos varían según el estado, por lo que dependiendo de dónde se encuentre su negocio, hay diferentes factores a tener en cuenta. Las notificaciones alrededor de la violación, lo que está cubierto y las sanciones se verán diferentes dependiendo de la incidencia y el estado en el que se encuentre en.

1. Reducir las transferencias de datos

La transferencia de datos entre dispositivos comerciales y personales a menudo es inevitable como resultado de la creciente cantidad de empleados que trabajan de forma remota. Mantener datos confidenciales sobre dispositivos personales aumenta significativamente la vulnerabilidad a los ataques cibernéticos.

2. Descargar con cuidado

La descarga de archivos de fuentes no verificadas puede exponer sus sistemas y dispositivos a riesgos de seguridad. Es importante descargar solo archivos de fuentes y evitar descargas innecesarias para reducir la susceptibilidad de su dispositivo de malware.

3. Mejorar la seguridad de la contraseña

La fuerza de la contraseña es la primera línea de defensa contra una variedad de ataques. Usar cadenas de símbolos que no tienen un significado, la contraseña regular cambia y nunca los escribe o compartirlos es un paso crucial para proteger sus datos confidenciales.

4. Actualizar software del dispositivo

Los proveedores de software trabajan duro en hacer que su software sea más seguro, e instalar regularmente las últimas actualizaciones hará que sus dispositivos sean menos vulnerables a los ataques.

5. Monitorear las filtraciones de datos

Monitorear regularmente sus datos e identificar fugas existentes ayudará a mitigar las posibles consecuencias de la fuga de datos a largo plazo. Las herramientas de monitoreo de violación de datos monitorean y alerta activamente sobre actividades sospechosas.

6. Desarrollar un plan de respuesta de violación

Las violaciones de datos pueden ocurrir incluso a las empresas más cuidadosas y disciplinadas. Establecer un plan formal para gestionar posibles incidentes de violación de datos, el plan de respuesta de ataque cibernético primario y el plan de recuperación de ataque cibernético ayudará a las organizaciones de cualquier tamaño a responder a los ataques reales y contener su daño potencial.

Está claro que las empresas están bajo una amenaza constante de delito cibernético y deben tomar medidas para defender sus datos. No espere hasta que sea demasiado tarde, tome medidas hoy para evitar futuras violaciones de datos y las consecuencias que siguen. Similar a la necesidad de tener un seguro adecuado de responsabilidad cibernética, es esencial tener una protección de datos adecuada.