Estándar de cifrado

Contents

Servicios de tecnología de la información

Se requiere cifrado de datos en tránsito para reducir el riesgo de que los datos no cifrados se intercepten o monitoreen a medida que se transmite en redes confiables o no confiables. El acceso no autorizado podría poner en peligro la confidencialidad de los datos institucionales confidenciales. Los ISM de CUU y la unidad universitaria son responsables de garantizar que se cumplan los siguientes requisitos de cifrado dentro de las unidades que son responsables:

Estándar de cifrado de datos (DES) | Serie 1

Este artículo habla sobre el estándar de cifrado de datos (DES), un algoritmo de cifrado histórico conocido por su longitud de clave de 56 bits. Exploramos su funcionamiento, transformación clave y proceso de cifrado, arrojando luz sobre su papel en la seguridad de los datos y sus vulnerabilidades en el contexto actual.

Que es des?

El estándar de cifrado de datos (DES) es un cifrado de bloque con una longitud de clave de 56 bits que ha jugado un papel importante en la seguridad de los datos . El estándar de cifrado de datos (DES) se ha encontrado vulnerable a ataques muy poderosos, por lo tanto, la popularidad de DES se ha encontrado ligeramente en declive. DES es un cifra de bloques y cifra datos en bloques de tamaño de 64 bits cada uno, lo que significa que 64 bits de texto plano van como la entrada a DES, que produce 64 bits de texto cifrado. El mismo algoritmo y clave se utilizan para el cifrado y el descifrado, con pequeñas diferencias. La longitud de la tecla es 56 bits .

La idea básica se muestra a continuación:

Hemos mencionado que DES usa una llave de 56 bits. En realidad, la clave inicial consta de 64 bits. Sin embargo, incluso antes de que el proceso DES comience, cada octavo bit de la clave se descarta para producir una llave de 56 bits. Es decir, las posiciones de bit 8, 16, 24, 32, 40, 48, 56 y 64 se descartan.

Por lo tanto, el descarte de cada octavo bit de la clave produce un Llave de 56 bits del original Llave de 64 bits .

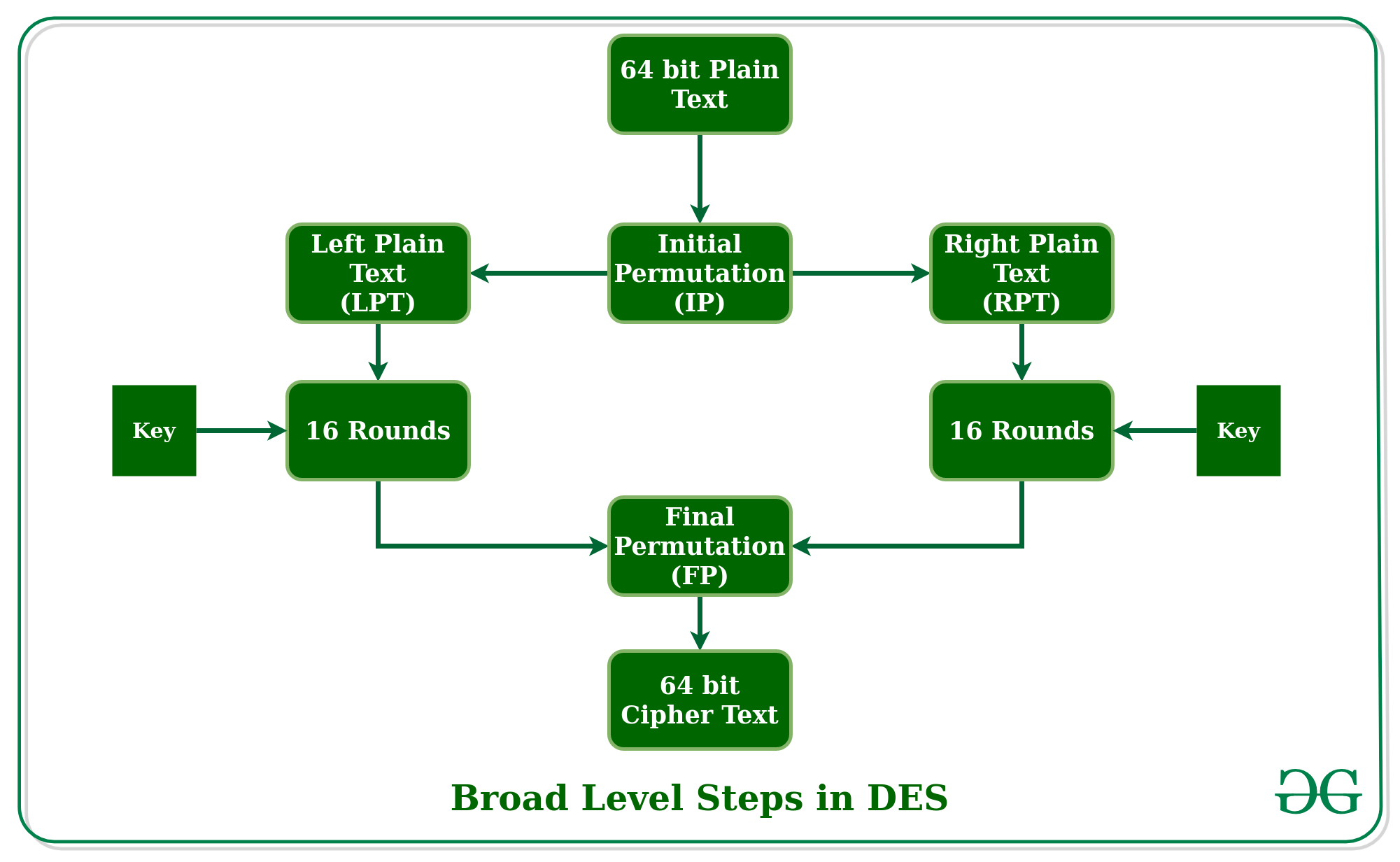

DES se basa en los dos atributos fundamentales de la criptografía: sustitución (también llamada confusión) y transposición (también llamada difusión). DES consta de 16 pasos, cada uno de los cuales se llama ronda. Cada ronda realiza los pasos de sustitución y transposición. Discutamos ahora los pasos de nivel amplio en DES.

- En el primer paso, el bloque de texto plano de 64 bits se entrega a una función de permutación inicial (IP).

- La permutación inicial se realiza en texto plano.

- A continuación, la permutación inicial (IP) produce dos mitades del bloque permutado; Diciendo texto sin formato izquierdo (LPT) y texto sin formato derecho (RPT).

- Ahora cada LPT y RPT pasan por 16 rondas del proceso de cifrado.

- Al final, LPT y RPT se reincorporan y se realiza una permutación final (FP) en el bloque combinado

- El resultado de este proceso produce un texto cifrado de 64 bits.

Permutación inicial (IP)

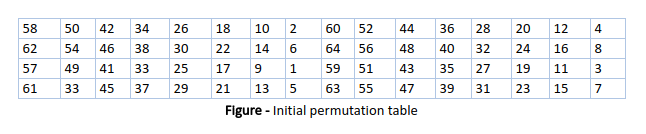

Como hemos señalado, la permutación inicial (IP) ocurre solo una vez y ocurre antes de la primera ronda. Sugiere cómo debe proceder la transposición en IP, como se muestra en la figura. Por ejemplo, dice que la IP reemplaza el primer bit del bloque de texto sin formato original con el 58º bit del texto sin formato original, el segundo bit con el 50 ° bit del bloque de texto sin formato original, y así sucesivamente.

Esto no es más que malabares de posiciones de bits del bloque de texto sin formato original. La misma regla se aplica a todas las otras posiciones de bits que se muestran en la figura.

Como hemos señalado después de que se realice IP, el bloque de texto permitido de 64 bits resultante se divide en dos medios bloques. Cada bloque medio consta de 32 bits, y cada una de las 16 rondas, a su vez, consiste en los pasos de nivel amplio descritos en la figura.

Paso 1: Transformación de clave

Hemos notado que la tecla inicial de 64 bits se transforma en una tecla de 56 bits al descartar cada octavo bit de la clave inicial. Por lo tanto, para cada una llave de 56 bits está disponible. A partir de esta clave de 56 bits, se genera una subconteración diferente de 48 bits durante cada ronda utilizando un proceso llamado transformación de la clave. Para esto, la clave de 56 bits se divide en dos mitades, cada una de 28 bits. Estas mitades se desplazan circularmente a la izquierda por una o dos posiciones, dependiendo de la ronda.

Por ejemplo: Si los números redondos 1, 2, 9 o 16 el cambio se realiza solo por una posición para otras rondas, el cambio circular se realiza por dos posiciones. El número de bits clave cambiados por ronda se muestra en la figura.

Después de un cambio apropiado, se seleccionan 48 de los 56 bits. De los 48 podríamos obtener 64 o 56 bits basados en requisitos que nos ayuda a reconocer que este modelo es muy versátil y puede manejar cualquier rango de requisitos necesarios o proporcionados. Para seleccionar 48 de los 56 bits, la tabla se muestra en la figura que se proporciona a continuación. Por ejemplo, después del turno, el bit número 14 se mueve a la primera posición, el bit número 17 se mueve a la segunda posición, y así sucesivamente. Si observamos la tabla, nos daremos cuenta de que contiene solo posiciones de 48 bits. El bit número 18 se descarta (no lo encontraremos en la tabla), como otros 7, para reducir una llave de 56 bits a una llave de 48 bits. Dado que el proceso de transformación clave implica la permutación, así como una selección de un subconjunto de 48 bits de la clave original de 56 bits, se llama permutación de compresión.

Debido a esta técnica de permutación de compresión, se utiliza un subconjunto diferente de bits clave en cada ronda. Que hace que des no sea fácil de romper.

Paso 2: Permutación de expansión

Recuerde que después de la permutación inicial, teníamos dos áreas de texto plana de 32 bits llamadas texto sin formato izquierdo (LPT) y texto sin formato (RPT). Durante la permutación de expansión, el RPT se expande de 32 bits a 48 bits. Los bits también se permiten, por lo tanto, se llaman permutación de expansión. Esto sucede ya que el RPT de 32 bits se divide en 8 bloques, con cada bloque que consta de 4 bits. Luego, cada bloque de 4 bits del paso anterior se expande a un bloque correspondiente de 6 bits, I.mi., por bloque de 4 bits, se agregan 2 bits más.

Este proceso da como resultado la expansión, así como una permutación del bit de entrada mientras crea salida. El proceso de transformación clave comprime la tecla de 56 bits a 48 bits. Entonces el proceso de permutación de expansión expande el RPT de 32 bits a 48 bits . Ahora la clave de 48 bits es XOR con RPT de 48 bits y la salida resultante se da al siguiente paso, que es el Sustitución de S-Box .

Pitón

# Código Python3 para el enfoque anterior

# Hexadecimal a la conversión binaria

Def hex2bin (s):

MP = < '0' : "0000" , for i in range ( len (s)): bin = bin + mp[s[i]] return bin # Binary to hexadecimal conversion def bin2hex(s): mp = < "0000" : '0' , for i in range ( 0 , len (s), 4 ): ch = ch + s[i] ch = ch + s[i + 1 ] ch = ch + s[i + 2 ] ch = ch + s[i + 3 ] hex = hex + mp[ch] return hex # Binary to decimal conversion def bin2dec(binary): binary1 = binary decimal, i, n = 0 , 0 , 0 while (binary ! = 0 ): dec = binary % 10 decimal = decimal + dec * pow ( 2 , i) binary = binary / / 10 return decimal # Decimal to binary conversion def dec2bin(num): res = bin (num).replace( "0b" , "") if ( len (res) % 4 ! = 0 ): div = len (res) / 4 div = int (div) counter = ( 4 * (div + 1 )) - len (res) for i in range ( 0 , counter): res = '0' + res return res # Permute function to rearrange the bits def permute(k, arr, n): permutation = "" for i in range ( 0 , n): permutation = permutation + k[arr[i] - 1 ] return permutation # shifting the bits towards left by nth shifts def shift_left(k, nth_shifts): for i in range (nth_shifts): for j in range ( 1 , len (k)): # calculating xow of two strings of binary number a and b def xor(a, b): for i in range ( len (a)): if a[i] = = b[i]: ans = ans + "0" ans = ans + "1" return ans # Table of Position of 64 bits at initial level: Initial Permutation Table initial_perm = [ 58 , 50 , 42 , 34 , 26 , 18 , 10 , 2 , 60 , 52 , 44 , 36 , 28 , 20 , 12 , 4 , 62 , 54 , 46 , 38 , 30 , 22 , 14 , 6 , 64 , 56 , 48 , 40 , 32 , 24 , 16 , 8 , 57 , 49 , 41 , 33 , 25 , 17 , 9 , 1 , 59 , 51 , 43 , 35 , 27 , 19 , 11 , 3 , 61 , 53 , 45 , 37 , 29 , 21 , 13 , 5 , 63 , 55 , 47 , 39 , 31 , 23 , 15 , 7 ] # Expansion D-box Table exp_d = [ 32 , 1 , 2 , 3 , 4 , 5 , 4 , 5 , 6 , 7 , 8 , 9 , 8 , 9 , 10 , 11 , 12 , 13 , 12 , 13 , 14 , 15 , 16 , 17 , 16 , 17 , 18 , 19 , 20 , 21 , 20 , 21 , 22 , 23 , 24 , 25 , 24 , 25 , 26 , 27 , 28 , 29 , 28 , 29 , 30 , 31 , 32 , 1 ] # Straight Permutation Table per = [ 16 , 7 , 20 , 21 , 29 , 12 , 28 , 17 , 1 , 15 , 23 , 26 , 5 , 18 , 31 , 10 , 2 , 8 , 24 , 14 , 32 , 27 , 3 , 9 , 19 , 13 , 30 , 6 , 22 , 11 , 4 , 25 ] # S-box Table sbox = [[[ 14 , 4 , 13 , 1 , 2 , 15 , 11 , 8 , 3 , 10 , 6 , 12 , 5 , 9 , 0 , 7 ], [ 0 , 15 , 7 , 4 , 14 , 2 , 13 , 1 , 10 , 6 , 12 , 11 , 9 , 5 , 3 , 8 ], [ 4 , 1 , 14 , 8 , 13 , 6 , 2 , 11 , 15 , 12 , 9 , 7 , 3 , 10 , 5 , 0 ], [ 15 , 12 , 8 , 2 , 4 , 9 , 1 , 7 , 5 , 11 , 3 , 14 , 10 , 0 , 6 , 13 ]], [[ 15 , 1 , 8 , 14 , 6 , 11 , 3 , 4 , 9 , 7 , 2 , 13 , 12 , 0 , 5 , 10 ], [ 3 , 13 , 4 , 7 , 15 , 2 , 8 , 14 , 12 , 0 , 1 , 10 , 6 , 9 , 11 , 5 ], [ 0 , 14 , 7 , 11 , 10 , 4 , 13 , 1 , 5 , 8 , 12 , 6 , 9 , 3 , 2 , 15 ], [ 13 , 8 , 10 , 1 , 3 , 15 , 4 , 2 , 11 , 6 , 7 , 12 , 0 , 5 , 14 , 9 ]], [[ 10 , 0 , 9 , 14 , 6 , 3 , 15 , 5 , 1 , 13 , 12 , 7 , 11 , 4 , 2 , 8 ], [ 13 , 7 , 0 , 9 , 3 , 4 , 6 , 10 , 2 , 8 , 5 , 14 , 12 , 11 , 15 , 1 ], [ 13 , 6 , 4 , 9 , 8 , 15 , 3 , 0 , 11 , 1 , 2 , 12 , 5 , 10 , 14 , 7 ], [ 1 , 10 , 13 , 0 , 6 , 9 , 8 , 7 , 4 , 15 , 14 , 3 , 11 , 5 , 2 , 12 ]], [[ 7 , 13 , 14 , 3 , 0 , 6 , 9 , 10 , 1 , 2 , 8 , 5 , 11 , 12 , 4 , 15 ], [ 13 , 8 , 11 , 5 , 6 , 15 , 0 , 3 , 4 , 7 , 2 , 12 , 1 , 10 , 14 , 9 ], [ 10 , 6 , 9 , 0 , 12 , 11 , 7 , 13 , 15 , 1 , 3 , 14 , 5 , 2 , 8 , 4 ], [ 3 , 15 , 0 , 6 , 10 , 1 , 13 , 8 , 9 , 4 , 5 , 11 , 12 , 7 , 2 , 14 ]], [[ 2 , 12 , 4 , 1 , 7 , 10 , 11 , 6 , 8 , 5 , 3 , 15 , 13 , 0 , 14 , 9 ], [ 14 , 11 , 2 , 12 , 4 , 7 , 13 , 1 , 5 , 0 , 15 , 10 , 3 , 9 , 8 , 6 ], [ 4 , 2 , 1 , 11 , 10 , 13 , 7 , 8 , 15 , 9 , 12 , 5 , 6 , 3 , 0 , 14 ], [ 11 , 8 , 12 , 7 , 1 , 14 , 2 , 13 , 6 , 15 , 0 , 9 , 10 , 4 , 5 , 3 ]], [[ 12 , 1 , 10 , 15 , 9 , 2 , 6 , 8 , 0 , 13 , 3 , 4 , 14 , 7 , 5 , 11 ], [ 10 , 15 , 4 , 2 , 7 , 12 , 9 , 5 , 6 , 1 , 13 , 14 , 0 , 11 , 3 , 8 ], [ 9 , 14 , 15 , 5 , 2 , 8 , 12 , 3 , 7 , 0 , 4 , 10 , 1 , 13 , 11 , 6 ], [ 4 , 3 , 2 , 12 , 9 , 5 , 15 , 10 , 11 , 14 , 1 , 7 , 6 , 0 , 8 , 13 ]], [[ 4 , 11 , 2 , 14 , 15 , 0 , 8 , 13 , 3 , 12 , 9 , 7 , 5 , 10 , 6 , 1 ], [ 13 , 0 , 11 , 7 , 4 , 9 , 1 , 10 , 14 , 3 , 5 , 12 , 2 , 15 , 8 , 6 ], [ 1 , 4 , 11 , 13 , 12 , 3 , 7 , 14 , 10 , 15 , 6 , 8 , 0 , 5 , 9 , 2 ], [ 6 , 11 , 13 , 8 , 1 , 4 , 10 , 7 , 9 , 5 , 0 , 15 , 14 , 2 , 3 , 12 ]], [[ 13 , 2 , 8 , 4 , 6 , 15 , 11 , 1 , 10 , 9 , 3 , 14 , 5 , 0 , 12 , 7 ], [ 1 , 15 , 13 , 8 , 10 , 3 , 7 , 4 , 12 , 5 , 6 , 11 , 0 , 14 , 9 , 2 ], [ 7 , 11 , 4 , 1 , 9 , 12 , 14 , 2 , 0 , 6 , 10 , 13 , 15 , 3 , 5 , 8 ], [ 2 , 1 , 14 , 7 , 4 , 10 , 8 , 13 , 15 , 12 , 9 , 0 , 3 , 5 , 6 , 11 ]]] # Final Permutation Table final_perm = [ 40 , 8 , 48 , 16 , 56 , 24 , 64 , 32 , 39 , 7 , 47 , 15 , 55 , 23 , 63 , 31 , 38 , 6 , 46 , 14 , 54 , 22 , 62 , 30 , 37 , 5 , 45 , 13 , 53 , 21 , 61 , 29 , 36 , 4 , 44 , 12 , 52 , 20 , 60 , 28 , 35 , 3 , 43 , 11 , 51 , 19 , 59 , 27 , 34 , 2 , 42 , 10 , 50 , 18 , 58 , 26 , 33 , 1 , 41 , 9 , 49 , 17 , 57 , 25 ] def encrypt(pt, rkb, rk): pt = hex2bin(pt) # Initial Permutation pt = permute(pt, initial_perm, 64 ) print ( "After initial permutation" , bin2hex(pt)) left = pt[ 0 : 32 ] right = pt[ 32 : 64 ] for i in range ( 0 , 16 ): # Expansion D-box: Expanding the 32 bits data into 48 bits right_expanded = permute(right, exp_d, 48 ) # XOR RoundKey[i] and right_expanded xor_x = xor(right_expanded, rkb[i]) # S-boxex: substituting the value from s-box table by calculating row and column for j in range ( 0 , 8 ): row = bin2dec( int (xor_x[j * 6 ] + xor_x[j * 6 + 5 ])) col = bin2dec( int (xor_x[j * 6 + 1 ] + xor_x[j * 6 + 2 ] + xor_x[j * 6 + 3 ] + xor_x[j * 6 + 4 ])) val = sbox[j][row][col] sbox_str = sbox_str + dec2bin(val) # Straight D-box: After substituting rearranging the bits sbox_str = permute(sbox_str, per, 32 ) # XOR left and sbox_str result = xor(left, sbox_str) left = result left, right = right, left print ( "Round " , i + 1 , " " , bin2hex(left), " " , bin2hex(right), " " , rk[i]) # Combination combine = left + right # Final permutation: final rearranging of bits to get cipher text cipher_text = permute(combine, final_perm, 64 ) return cipher_text pt = "123456ABCD132536" key = "AABB09182736CCDD" # Key generation # --hex to binary key = hex2bin(key) # --parity bit drop table keyp = [ 57 , 49 , 41 , 33 , 25 , 17 , 9 , 1 , 58 , 50 , 42 , 34 , 26 , 18 , 10 , 2 , 59 , 51 , 43 , 35 , 27 , 19 , 11 , 3 , 60 , 52 , 44 , 36 , 63 , 55 , 47 , 39 , 31 , 23 , 15 , 7 , 62 , 54 , 46 , 38 , 30 , 22 , 14 , 6 , 61 , 53 , 45 , 37 , 29 , 21 , 13 , 5 , 28 , 20 , 12 , 4 ] # getting 56 bit key from 64 bit using the parity bits key = permute(key, keyp, 56 ) # Number of bit shifts shift_table = [ 1 , 1 , 2 , 2 , 2 , 2 , 2 , 2 , 1 , 2 , 2 , 2 , 2 , 2 , 2 , 1 ] # Key- Compression Table : Compression of key from 56 bits to 48 bits key_comp = [ 14 , 17 , 11 , 24 , 1 , 5 , 3 , 28 , 15 , 6 , 21 , 10 , 23 , 19 , 12 , 4 , 26 , 8 , 16 , 7 , 27 , 20 , 13 , 2 , 41 , 52 , 31 , 37 , 47 , 55 , 30 , 40 , 51 , 45 , 33 , 48 , 44 , 49 , 39 , 56 , 34 , 53 , 46 , 42 , 50 , 36 , 29 , 32 ] left = key[ 0 : 28 ] # rkb for RoundKeys in binary right = key[ 28 : 56 ] # rk for RoundKeys in hexadecimal for i in range ( 0 , 16 ): # Shifting the bits by nth shifts by checking from shift table left = shift_left(left, shift_table[i]) right = shift_left(right, shift_table[i]) # Combination of left and right string combine_str = left + right # Compression of key from 56 to 48 bits round_key = permute(combine_str, key_comp, 48 ) rkb.append(round_key) rk.append(bin2hex(round_key)) print ( "Encryption" ) cipher_text = bin2hex(encrypt(pt, rkb, rk)) print ( "Cipher Text : " , cipher_text) print ( "Decryption" ) rkb_rev = rkb[:: - 1 ] rk_rev = rk[:: - 1 ] text = bin2hex(encrypt(cipher_text, rkb_rev, rk_rev)) print ( "Plain Text : " , text) # This code is contributed by Aditya Jain

Javascript

// Defina des key y sin texto

const key = “0123456789ABCDEF”;

const asignxt = “Hola, mundo!”;

// Realizar el cifrado

const des = new des (clave);

const ciftext = des.cifrado (texto sin formato);

// Realizar des descifrado

const descifrado = des.Decrypt (texto cifrado);

// Imprimir resultados

consola.LOG (“EntrextExt:”, Ensintext);

consola.log (“cifrado de texto:”, cifrado de texto);

consola.log (“descifrado:”, descifrado);

// Definir la clase

constructor (clave) < // Initialize DES with key this .key = CryptoJS.enc.Hex.parse(key); encrypt(plaintext) < // Perform DES encryption on plaintext const encrypted = CryptoJS.DES.encrypt( // Return ciphertext as hex string return encrypted.ciphertext.toString(); decrypt(ciphertext) < // Parse ciphertext from hex string const ciphertextHex = CryptoJS.enc.Hex.parse(ciphertext); // Perform DES decryption on ciphertext const decrypted = CryptoJS.DES.decrypt( // Return decrypted plaintext as UTF-8 string return decrypted.toString(CryptoJS.enc.Utf8); Producción

. 60Af7Ca5 Ronda 12 FF3C485F 22A5963B C2C1E96A4BF3 Ronda 13 22A5963B 387CCDAA 99C31397C91F Ronda 14 387CCDAA BD2DD2AB 251B8BC717D0 Ronda 15 BD2D2AB CF26B47222330C5330C5330C5333 9212 CF26B472 181C5D75C66D TEXTO DE CIPHER: C0B7A8D05F3A829C DESCRIPCIÓN Después de la permutación inicial: 19BA9212CF26B472 después de dividir:L0 = 19BA9212 R0 = CF26B472 Ronda 1 CF26B472 BD2DD2AB 181C5D75C66D Ronda 2 BD2DD2AB 387CCDAA 3330C5D9A36D Ronda 337CCDAA 22A5963B 251B8BC71717D0 Ronda 4 C31397C91F Ronda 5 FF3C485F 6CA6CB20 C2C1E96A4BF3 Ronda 6 6CA6CB20 10AF9D37 6D55560AF7CA5 Round 7 10AF9D37 308BEE97 02765708B5BF REDOND 8 308BEE97 A9FC20A3 844BEE97 3 2E8F9C65 34F822F0C66D Ronda 10 2E8F9C65 A15A4B87 708Ad2DDB3C0 Ronda 11 A15A4B87 236779C2 C1948E87475E Ronda 12 236779C2 B8089591 69A629FEC913 Round 13 B8089591 4A1212121212120F22T EE3 Ronda 14 4A1210F6 5A78E394 06EDA4ACF5B5 ROUDA 15 5A78E394 18CA18AD 4568581ABCCE Round 16 14A7D678 18CA18ad 194CD072DE8C TEXTO DE PORMISO: 123456ABCD132536

Producción:

Cifrado:

Después de la permutación inicial: 14A7D67818CA18AD

Después de dividir: L0 = 14A7D678 R0 = 18CA18AD

Ronda 1 18CA18AD 5A78E394 194CD072DE8C

Ronda 2 5A78E394 4A1210F6 4568581ABCCE

Ronda 3 4A1210F6 B8089591 06EDA4ACF5B5

Ronda 4 B8089591 236779C2 DA2D032B6EE3

Ronda 5 236779C2 A15A4B87 69A629FEC913

Ronda 6 A15A4B87 2E8F9C65 C1948E87475E

Ronda 7 2E8F9C65 A9FC20A3 708AD2DDB3C0

Ronda 8 A9FC20A3 308BEE97 34F822F0C66D

Ronda 9 308BEE97 10AF9D37 84BB4473DCCC

Ronda 10 10AF9D37 6CA6CB20 02765708B5BF

Ronda 11 6CA6CB20 FF3C485F 6D5560AF7CA5

Ronda 12 FF3C485F 22A5963B C2C1E96A4BF3

Ronda 13 22A5963B 387CCDAA 99C31397C91F

Ronda 14 387CCDAA BD2DD2AB 251B8BC717D0

Ronda 15 BD2DD2AB CF26B472 3330C5D9A36D

Ronda 16 19BA9212 CF26B472 181C5D75C66D

Texto de cifrado: C0B7A8D05F3A829C

Descifrado

Después de la permutación inicial: 19BA9212CF26B472

Después de dividir: L0 = 19BA9212 R0 = CF26B472

Ronda 1 CF26B472 BD2DD2AB 181C5D75C66D

Ronda 2 BD2DD2AB 387CCDAA 3330C5D9A36D

Ronda 3 387CCDAA 22A5963B 251B8BC717D0

Ronda 4 22A5963B FF3C485F 99C31397C91F

Ronda 5 FF3C485F 6CA6CB20 C2C1E96A4BF3

Ronda 6 6CA6CB20 10AF9D37 6D5560AF7CA5

Ronda 7 10AF9D37 308BEE97 02765708B5BF

Ronda 8 308BEE97 A9FC20A3 84BB4473DCCC

Ronda 9 A9FC20A3 2E8F9C65 34F822F0C66D

Ronda 10 2E8F9C65 A15A4B87 708AD2DDB3C0

Ronda 11 A15A4B87 236779C2 C1948E87475E

Ronda 12 236779C2 B8089591 69A629FEC913

Ronda 13 B8089591 4A1210F6 DA2D032B6EE3

Ronda 14 4A1210F6 5A78E394 06EDA4ACF5B5

Ronda 15 5A78E394 18CA18AD 4568581ABCCE

Ronda 16 14A7D678 18CA18AD 194CD072DE8C

Texto plano: 123456ABCD132536

Conclusión

En conclusión, el estándar de cifrado de datos (DES) es un cifrado de bloque con una longitud de clave de 56 bits que ha jugado un papel importante en la seguridad de los datos. Sin embargo, debido a las vulnerabilidades, su popularidad ha disminuido. DES opera a través de una serie de rondas que involucran transformación clave, permutación de expansión y sustitución, produciendo en última instancia con texto de texto sin formato. Si bien Des tiene importancia histórica, es crucial considerar alternativas de cifrado más seguras para las necesidades modernas de protección de datos.

Preguntas frecuentes

Q.1 : Lo que debe considerarse como una alternativa a DES para el cifrado de datos?

Respuesta:

Para las necesidades modernas de cifrado de datos, considere usar algoritmos de cifrado más fuertes como AES (estándar de cifrado avanzado).

Q.2 : ¿Cómo se genera la subclave de 48 bits para cada ronda en DES??

Respuesta:

La subproceso de 48 bits para cada ronda en DES se deriva de la clave de 56 bits a través de un proceso de cambio circular y permutación, asegurando la diversidad clave.

Última actualización: 20 de septiembre, 2023

Como artículo

Estándar de cifrado

Este estándar admite y suplementa políticas de tecnología FSU y proporciona mejores prácticas de seguridad y privacidad adicionales. Define los requisitos para el uso de tecnologías de cifrado para proteger los datos y recursos de FSU. El cifrado es el proceso de codificación de mensajes o información para proteger los datos o la comunicación y se puede aplicar a los datos que se almacenan (en reposo) o se transmiten (en tránsito) a través de las redes.

El cumplimiento de este estándar es obligatorio y se aplica de la misma manera que las políticas que admite. Los estándares se revisarán y actualizarán periódicamente según sea necesario para cumplir con las amenazas emergentes, los cambios en los requisitos legales y reglamentarios, y los avances tecnológicos. Todos los usuarios deben cumplir con este estándar u obtener una excepción de acuerdo con la solicitud de excepción a la política de seguridad de TI.

II. Definiciones

Unidad universitaria consolidada – Un grupo consolidado de unidades universitarias relacionadas que tiene autoridad de gestión y responsabilidad para el cumplimiento de las políticas, estándares y directrices de TI.

Incidente de seguridad de la información – una amenaza sospechosa, intentada, exitosa o inminente de acceso no autorizado, uso, divulgación, violación, modificación o destrucción de información; interferencia con las operaciones de tecnología de la información; o violación significativa de la política de uso responsable.

III. Estándar

FSU ha adoptado el marco NIST para mejorar la ciberseguridad de la infraestructura crítica junto con los controles NIST 800-53 como la base de un enfoque basado en el riesgo para la gestión de la seguridad cibernética. El núcleo del Marco de Ciberseguridad (CSF) utiliza funciones comunes de ciberseguridad, actividades y resultados deseados para alinear la política universitaria con la gestión del riesgo de TI. El CSF Core aprovecha los estándares de la industria, las directrices y las prácticas para establecer expectativas de referencia de ciberseguridad para todas las unidades universitarias.

Las unidades universitarias son responsables de utilizar este marco y controles para evaluar sus riesgos, amenazas, vulnerabilidades y tolerancias de riesgos únicos para determinar un plan de gestión de riesgos apropiado que cumpla con las políticas de tecnología FSU, estándares y directrices.

Los controles que respaldan este estándar incluyen, pero no se limitan a:

Marco y controles de ciberseguridad NIST

| Función | Categoría | Resultado deseado (Subcategoría) |

| Proteger (PR) | Seguridad de datos (PR.Ds): La información y los registros (datos) se gestionan de acuerdo con la estrategia de riesgo de la organización para proteger la confidencialidad, la integridad y la disponibilidad de información. | PRS.DS-1: Data-in-Rest está protegido |

| PRS.DS-2: Los datos en tránsito están protegidos | ||

| PRS.DS-5: Se implementan protecciones contra fugas de datos |

Crosterial completo de CSF a los controles: NIST Crosswalk

*El cuadro NIST anterior que describe el marco y los controles de ciberseguridad y el enlace a otros principios e información de NIST Crosswalk de ninguna manera pertenece o es propiedad de la Universidad Estatal de Florida.

Funciones y responsabilidades

Director de Seguridad de la Información (CISO) y la Oficina de Seguridad y Privacidad de la Información (ISPO)

El CISO dirige la Oficina de Seguridad y Privacidad de la Información (ISPO) para la Universidad. El CISO informa al CIO y al Provost y sirve como el CISO y el Director de Privacidad de FSU. CISO e ISPO son responsables de hacer cumplir la aplicación de los controles de seguridad operativos apropiados necesarios para mitigar los riesgos asociados con la divulgación, pérdida o robo no autorizados de información universitaria.

Dean, Director o Jefe de Departamento (DDDH) de la Unidad Universitaria Consolidada (CUU) (DDDH)

El decano, director, jefe de departamento u otro puesto gerencial responsable de proteger la confidencialidad, la disponibilidad y la integridad de los activos de TI de la universidad dentro de una CUU. El CUU DDDH tiene la responsabilidad de garantizar la seguridad y la privacidad de TI para las unidades dentro de la CUU.

Gerente de Seguridad de la Información de la Unidad Universitaria Consolidada (CUU) (ISM)

El enlace designado por el Decano de CUU, Director o Jefe de Departamento (DDDH) responsable de coordinar el Programa de Seguridad de la Información de la CUU. El CUU ISM es el punto de contacto central entre las unidades universitarias e ISPO para problemas de seguridad. Las responsabilidades de CUU ISM se incluirán en las descripciones de posición.

Gerente de Seguridad de la Información de la Unidad Universitaria (ISM)

El enlace designado por un decano de la unidad universitario, director o jefe de departamento (DDDH) responsable de garantizar el cumplimiento de una unidad universitaria con las políticas de TI de seguridad, las normas y las directrices, en coordinación con el programa de seguridad de la información de su CUU designado.

Custodio de datos

El decano, director, jefe de departamento u otro gerente que es en última instancia responsable de la integridad, los informes precisos y el uso de los recursos de datos universitarios, basados en el Estándar de seguridad de datos.

Administrador de datos

El empleado (s) de la unidad universitaria (s) delegó la responsabilidad de supervisión operativa de los recursos de datos por parte del custodio de datos.

Clasificación de datos

Los custodios de datos son responsables de clasificar todos los datos de los cuales son responsables de acuerdo con los requisitos del estándar de seguridad de datos. La clasificación de datos determina las protecciones y controles de seguridad de referencia que son apropiados y requeridos para proteger la confidencialidad, la integridad y la disponibilidad de datos, incluidos los estándares de seguridad mínima aplicables para el cifrado de todos los datos institucionales accedidos, creados, procesados o procesados o procesados. transmitido.

Los usuarios deben ejercer precaución para proteger y asegurar datos, dispositivos y medios de almacenamiento portátiles de FSU.

Cifrado automático

Acciones de red/nube aprobadas por FSU (E.gramo. OneDrive, SharePoint) proporciona un cifrado automático y almacenamiento seguro cuando se usa. Los usuarios que eligen no usar acciones de red son responsables de cumplir con todos los requisitos de cifrado según lo definido por este estándar. Para obtener más información, consulte Directrices para el uso de servicios personales en la nube (FSU.edu).

Gestión de claves

Para evitar la pérdida de datos, los procesos de gestión de clave deben estar vigentes y documentados antes de cifrar datos en reposo. Los ISM de CUU y la unidad universitaria son responsables de garantizar que las unidades y las personas que procesan, mantienen, almacenan o transmiten datos de riesgo de alto riesgo o moderados que cumplan con un plan de gestión de clave criptográfica documentado que protege la creación, uso, distribución, almacenamiento y Recuperación de claves criptográficas. La gestión de clave efectiva es fundamental para evitar la divulgación no autorizada y garantizar el acceso a los datos cuando sea necesario. Si se pierde una clave, es muy probable que los datos en el dispositivo no se puedan recuperar, particularmente si no hay otras copias de los datos disponibles.

Las claves criptográficas son un tipo de información de seguridad de TI clasificada como datos de alto riesgo, y deben estar encriptadas mientras se almacenan. Las claves deben almacenarse por separado de los datos cifrados. Las teclas almacenadas en medio físico (papel, CD, almacenamiento flash) deben permanecer constantemente bloqueadas en una ubicación segura.

Cifrado de datos en reposo

El cifrado de datos en REST significa cifrado de datos cuando se almacena en un servidor o medio de almacenamiento. Hay dos formas de cifrar datos en reposo.

- Cifrado de disco completo, También conocido como cifrado de disco completo, cifra todo el dispositivo, particiones de disco a la vez o sectores de disco en uso en el momento del cifrado y los sectores adicionales a medida que se generan datos. Proporciona una buena protección contra la pérdida de datos debido al robo u otra pérdida y requiere menos atención sobre cómo se administran los archivos.

- Cifrado a nivel de archivo cifra de archivos individuales. Hay dos métodos para el cifrado a nivel de archivo:

- Los archivos se descifran solo cuando se usan, generalmente el caso con el cifrado basado en aplicaciones.

- Los archivos no se vuelven a encriptar automáticamente al verse o la edición se completa, ya que es el caso con utilidades de cifrado independiente. La clave para descifrar el archivo debe compartirse por separado del archivo a través de un método de transmisión diferente. Esto a veces se conoce como cifrado basado en contenedores.

El método de cifrado apropiado debe seleccionarse en función de la clasificación de datos y el tipo de dispositivo. Los ISM de CUU y la unidad universitaria son responsables de garantizar configuraciones seguras y cumplir con los siguientes requisitos de cifrado dentro de sus unidades:

tabla 1. Requisitos de cifrado para datos en reposo

Tipo de dispositivo Clasificación de datos Datos de alto riesgo Datos de riesgo moderados Datos de bajo riesgo Dispositivos en centros de datos o instalaciones protegidas Requerido,

Los datos almacenados en los dispositivos del centro de datos también están cubiertos por los requisitos del estándar de seguridad física de TI.Discreción de la unidad Medios de almacenamiento portátiles y extraíbles Requerido,

Se debe brindar atención adicional a la seguridad de los medios portátiles y está restringido a fines relacionados con el trabajo para la copia de seguridad o el almacenamiento.Discreción de la unidad Computadoras portátiles y otros dispositivos portátiles Requerido Requerido Recomendado Escritorios Requerido Requerido Discreción de la unidad Dispositivos de propiedad personal Almacenamiento de datos de riesgo de alto riesgo o moderado no permitidos Discreción de la unidad Almacenamiento de la base de datos Requerido Requerido Copias de seguridad de datos y archivos Requerido Discreción de la unidad Cifrado de datos en tránsito

Se requiere cifrado de datos en tránsito para reducir el riesgo de que los datos no cifrados se intercepten o monitoreen a medida que se transmite en redes confiables o no confiables. El acceso no autorizado podría poner en peligro la confidencialidad de los datos institucionales confidenciales. Los ISM de CUU y la unidad universitaria son responsables de garantizar que se cumplan los siguientes requisitos de cifrado dentro de las unidades que son responsables:

Tabla 2. Requisitos de cifrado para datos en tránsito

Método Clasificación de datos Datos de alto riesgo Datos de riesgo moderados Datos de bajo riesgo Información enviada por correo electrónico Requerido Requerido Discreción de la unidad Datos transmitidos entre dispositivos dentro de la red FSU Requerido Requerido Discreción de la unidad Información transmitida fuera de la red FSU Requerido Requerido Discreción de la unidad Administración de hardware, software o aplicaciones realizadas a través de una red Requerido Requerido Requerido Los siguientes son ejemplos de tecnologías comúnmente empleadas que proporcionan cifrado de datos en tránsito.

Red privada virtual (VPN): Los usuarios que viajan en negocios universitarios o que necesitan acceder a la red FSU y cualquier datos universitarios de alto riesgo o riesgo moderado de una red no universitaria o pública debe iniciar sesión en la red privada virtual de FSU. También permite el acceso a aplicaciones o datos que requieren una conexión en el campus. Para obtener más información, consulte su catálogo de servicios – VPN.

Tráfico web seguro (https): HTTPS es un protocolo que cifra el tráfico entre un navegador web y una aplicación basada en la web. Las unidades deberán utilizar un servicio de certificado proporcionado por la universidad. Consulte el catálogo de servicios de su servicio para su catálogo de servicios – Enterprise SSL.

Seguridad de la capa de transporte (TLS): TLS es un protocolo criptográfico que proporciona seguridad de comunicaciones de extremo a extremo a través de las redes y se usa ampliamente para las comunicaciones de Internet y las transacciones en línea.

Informe de incidentes

Los incidentes ocurren cuando un estudiante, personal, contratista o miembro de la facultad de FSU viola este estándar, requisitos legales específicos o obligaciones contractuales. Es responsabilidad de cada estudiante, personal, contratista o miembro de la facultad de FSU informar inmediatamente a los incidentes de seguridad y privacidad de la información sospechosos al Director de Seguridad de la Información (CISO) en [email protected]. El CUU ISM o la unidad universitaria ISM debe informar al CISO de cualquier incidente sospechoso o confirmado dentro de las 24 horas. Consulte el estándar de respuesta a incidentes de TI para obtener más información.

IV. Referencias

- Marco de ciberseguridad NIST (CSF)

- NIST 800-53 Rev. 4, controles de alto impacto

- TI SEGURIDAD Y PROCEDIMIENTOS DE INCENDENTES DE PRIVACIÓN Y PROCEDIMIENTOS DE INFORMACIÓN

- Red privada virtual FSU

- Enterprise SSL

- FIPS 140-2 Requisitos de seguridad para módulos criptográficos

- Guía para usar estándares criptográficos en el gobierno federal: mecanismos criptográficos (NIST.Gobierno)

- Directrices para el uso de servicios personales en la nube