Meilleur type VPN

Contents

Les protocoles VPN ont expliqué: lequel est le meilleur

Sorti en 2014, Softether est l’un des nouveaux protocoles VPN disponibles. Les premiers signes sont qu’il offre une bonne sécurité sans compromettre la vitesse.

Quel protocole VPN dois-je utiliser? (Easy Guide – Mis à jour 2023)

Les réseaux privés virtuels (VPN) sont une solution inestimable à un problème répandu aujourd’hui – préserver votre anonymat et votre sécurité sur Internet. Le groupe curieux parmi les millions d’utilisateurs de VPN s’intéresse très probablement non seulement à l’obtention d’un VPN mais aussi à en savoir plus sur ses tenants et aboutissants. Cet article s’adresse à ceux d’entre vous qui souhaitent avoir une meilleure idée des protocoles VPN, ainsi que de ceux que vous devriez chercher et opter pour.

Nous avons déjà donné une explication approfondie sur les différents protocoles VPN, ainsi que leurs avantages et leurs inconvénients. Si vous souhaitez vous familiariser en détail, assurez-vous de jeter un œil. Cet article fournira des informations plus concises pour ceux qui veulent une réponse rapide et simple sur le meilleur protocole VPN global.

Bases du protocole

Au cas où vous partez de zéro, un protocole VPN dans les termes les plus simples est le pain et le beurre de chaque service VPN. Ils sont l’épine dorsale composés de protocoles de transmission et de normes de chiffrement qui vous accordent un accès rapide et sécurisé aux serveurs VPN et retour. Il existe cinq principaux protocoles VPN: Openvpn, Pptp, L2TP / IPSEC, Ikev2, et Détails du protocole SSTP

Voici les aspects les plus importants de chaque protocole VPN:

Openvpn

- Protocole open source relativement nouveau, considéré comme «l’étalon-or» en raison de sa fiabilité.

- Extrêmement populaire auprès des services tiers, aucun support natif sur aucune plate-forme.

- Prend en charge un large éventail d’algorithmes, garantissant le meilleur niveau de sécurité.

- L’un des protocoles les plus rapides disponibles – la vitesse dépend du niveau de chiffrement, mais les utilisateurs réguliers ne se sentiront pas entravés dans la majorité des cas.

- La configuration peut sembler délicate à première vue, mais chaque service VPN valable est livré avec un processus automatisé nécessitant une entrée utilisateur minimale.

IKEV2 (Internet Key Exchange v2)

- Protocole de tunneling basé sur IPSEC, développé par Microsoft et Cisco.

- Stable et sécurisé grâce aux capacités de reconnexion et à la prise en charge d’une variété d’algorithmes.

- Fournit dans le service de vitesse. C’est relativement plus rapide que L2TP, SSTP et PPTP.

- Prend en charge les appareils BlackBerry, mais autrement la disponibilité de la plate-forme

- La technologie propriétaire, donc votre opinion dépend de vos sentiments globaux envers Microsoft; Cependant, des versions identiques open source existent.

L2TP (Protocole de tunneling de couche 2)

- Provenant du L2F de Cisco et du PPTP de Microsoft.

- N’offre aucune sécurité en soi, c’est pourquoi il est généralement associé à iPsec.

- Intégré sur tous les appareils / systèmes d’exploitation compatibles VPN modernes.

- Un protocole total décent, mais des fuites récentes indiquent qu’elle est compromise par la NSA.

- N’offre aucun avantage réel par rapport à OpenVPN.

SSTP (Secure Socket Tunneling Protocol)

- Introduit pour la première fois dans Windows Vista SP1 par Microsoft.

- Entièrement intégré dans Windows – d’autres plates-formes peuvent ne pas être en mesure de l’utiliser.

- Contourne la plupart des pare-feu avec facilité.

- En tant que propre technologie de Microsoft, elle offre peu de rassurance quant à l’endroit où vos données vont.

- Rapide et relativement sécurisé, mais la vulnérabilité aux baiges en fait l’un des protocoles les moins attrayants.

PPTP (protocole de tunneling point à point)

- Le premier protocole VPN pris en charge par Windows.

- Pris en charge par chaque appareil compatible VPN.

- Très rapidement en raison de la norme de chiffrement plus faible.

- Extrêmement peu sûr – connu pour être facilement fissuré par la NSA pendant longtemps;

- Malgré le correctif Microsoft PPTP, ils recommandent toujours d’utiliser d’autres protocoles tels que SSTP ou L2TP / IPSEC.

Conclusion

En conclusion, pour l’utilisation quotidienne non critique, OpenVPN, L2TP / IPSEC et IKEV2 sont des options fiables. Vous pouvez également trouver SSTP adapté si vous êtes un utilisateur de Windows, mais nous nous avertions contre son utilisation en raison de vulnérabilités potentielles. Cette prudence s’étend également à L2TP et IKEV2; En termes de sécurité, l’efficacité de ces protocoles dépend en grande partie de votre confiance dans Microsoft. Même si vous êtes un fervent partisan de Microsoft, nous vous conseillons d’utiliser PPTP uniquement comme une option finale, car son efficacité dans la préservation de votre vie privée est assez obsolète.

Pour assurer la plus grande sécurité, vous devez opter pour un protocole avec un historique éprouvé d’être dépourvu de vulnérabilités reconnues. Actuellement, OpenVPN est le seul protocole qui répond à ce critère. De plus, c’est l’un des poignées de protocoles sécurisés accessibles sur plusieurs plates-formes.

Aussi vital soit-il, savoir quel est le meilleur protocole VPN n’aura pas d’importance si vous ne choisissez pas un service qui le prend en charge. Par conséquent, nous avons compilé une liste des meilleurs VPN disponibles sur le marché – chacun d’entre eux a OpenVPN et d’autres protocoles rapides et sécurisés entièrement intégrés dans leurs services, ainsi que des processus de configuration faciles pour une expérience VPN fluide qui répondra à votre attentes. Regarde:

Les protocoles VPN ont expliqué: lequel est le meilleur?

JP Jones est notre CTO. Il a plus de 25 ans d’expérience en génie logiciel et en réseautage et supervise tous les aspects techniques de notre processus de test VPN.

- Qu’est-ce qu’un VPN?

- Protocoles VPN

Notre verdict

OpenVPN est le protocole VPN le plus sécurisé. Il est compatible avec une gamme de chiffres de chiffrement, notamment AES-256, Blowfish et Chacha20. Il n’a pas de vulnérabilités connues et est soutenu nativement par presque tous les services VPN. Alors que nous recommandons OpenVPN, Wireguard est une alternative sécurisée et plus rapide.

Les protocoles VPN sont l’ensemble des règles qui décrivent comment créer une connexion sécurisée entre votre appareil et un serveur VPN.

Ils sont également connus sous le nom de protocoles de tunneling, car ils sont responsables de la formation du tunnel VPN qui cache votre activité Web à partir de snoopers Internet.

Les VPN utilisent protocoles Pour connecter votre appareil en toute sécurité à un serveur VPN, puis utiliser un chiffrer pour crypter les données qui voyagent à travers cette connexion. Pour plus de détails, lisez notre guide du débutant sur le fonctionnement des VPN.

Dans ce guide, nous expliquerons et comparerons les différents types de protocoles VPN et suggérerons quel protocole est le mieux en fonction de vos besoins.

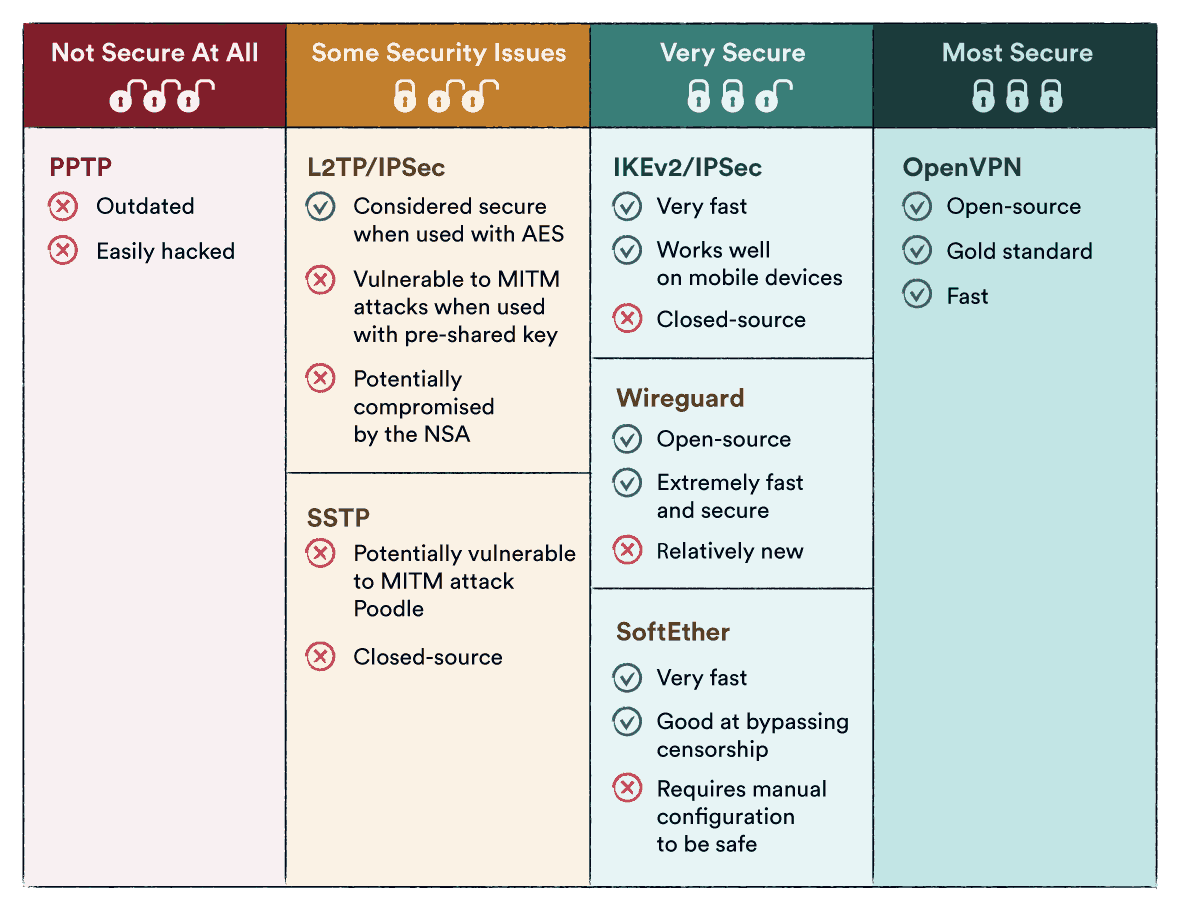

- OpenVPN: meilleur protocole VPN

- Wireguard: protocole VPN le plus rapide

- IKEV2 / IPSEC: Excellent protocole pour les utilisateurs mobiles

- Softher: Bon pour contourner la censure du Web

- L2TP / IPSEC: Le protocole lent ne vaut pas la peine d’être utilisé

- SSTP: protocole de source fermée avec certains risques

- PPTP: un protocole sans sécurité et obsolète

Qu’y a-t-il dans ce guide

- Les 7 protocoles VPN principaux expliqués

- Quel est le meilleur protocole VPN?

- Comment choisir le protocole VPN

Qu’y a-t-il dans ce guide

- Les 7 protocoles VPN principaux expliqués

- Quel est le meilleur protocole VPN?

- Comment choisir le protocole VPN

Les 7 protocoles VPN principaux expliqués

Votre choix de protocole VPN varie en fonction du VPN que vous utilisez.

Certains services VPN vous permettent de choisir parmi un large éventail de protocoles. D’autres VPN ne vous laisseront pas du tout choisir.

Chaque protocole a ses propres forces et faiblesses, et vous devez comprendre les différences entre elles afin de choisir le bon protocole pour votre activité Internet.

Voici le Sept protocoles VPN les plus couramment utilisés et leurs avantages:

1. OpenVPN: le meilleur protocole VPN

| Avantages | Les inconvénients |

|---|---|

| Soutenu nativement par presque tous les services VPN | Consommation de bande passante élevée |

| Open source | Pas le protocole VPN le plus rapide autour |

| Été complètement testé sur une longue période | Base de code lourd |

| Aucune vulnérabilité connue | |

| Les utilisateurs peuvent choisir entre les versions UDP et TCP | |

| Compatible avec une gamme de chiffres, y compris AES-256 | |

| Prend en charge le secret avant parfait | |

| Le protocole VPN standard au cours des 2 dernières décennies |

RÉSUMÉ : OpenVPN est toujours le meilleur protocole VPN que nous ayons testé. Il s’agit du principal protocole VPN de l’industrie depuis plus d’une décennie, équilibrant experte la sécurité incassable avec des performances rapides. Nous vous recommandons d’utiliser OpenVPN chaque fois qu’il est disponible.

Créée en 2001 par James Yonan, OpenVPN est considéré comme le protocole VPN le plus sécurisé il y a.

Le logiciel est open-source et existe depuis plus de deux décennies, ce qui signifie que les chercheurs en sécurité ont passé beaucoup de temps à le tester pour les faiblesses et les insécurités.

Actuellement, OpenVPN n’a pas de vulnérabilités connues, Vous pouvez donc être sûr que votre connexion VPN est sûre et privée lorsque vous utilisez OpenVPN.

Le protocole est compatible avec un large éventail de chiffres de chiffrement, y compris AES, Blowfish et Chacha20.

OpenVPN est également un protocole hautement configurable. Presque toutes les applications VPN prennent en charge OpenVPN sur la plupart des principales plates-formes, notamment Microsoft Windows, Apple MacOS, Android, Linux et iOS.

Pour les plates-formes non prises en charge, vous pourrez généralement télécharger un fichier de configuration qui vous permettra de configurer manuellement une connexion OpenVPN.

OpenVPN peut fonctionner avec deux protocoles de communication différents: TCP et UDP. Ce sont des protocoles de transport de couches qui régissent à quel point vos données sont transmises sur le réseau.

La principale différence entre eux est que OpenVPN UDP est plus rapide, mais OpenVPN TCP fournit une connexion plus fiable Parce qu’il vaut mieux contourner les pare-feu.

Notre conseil est de toujours essayer UDP pour votre connexion VPN. Si vous trouvez que cela ne fonctionne pas, passez à TCP.

L’inconvénient principal d’OpenVPN est qu’il n’est pas aussi rapide, léger ou efficace que certains des autres protocoles VPN. Ses vitesses sont bonnes, mais pas aussi rapides que Wire Guarard ou IKEV2.

C’est aussi le protocole VPN avec le les plus grandes exigences de bande passante. Comme le montrent nos tests d’utilisation des données VPN, OpenVPN consomme beaucoup plus de données que tout autre protocole VPN. Cela signifie que si vous utilisez votre VPN sur Mobile, vous atteignerez la limite de données de votre contrat autour de 20% plus rapidement.

Quand utiliser OpenVPN:

- Si la confidentialité et la sécurité sont votre priorité absolue absolue, vous devez utiliser OpenVPN dans la mesure du possible.

Quand ne pas utiliser OpenVPN:

- Si la vitesse est cruciale pour votre activité (E.g. jeu).

- Si vous utilisez un VPN tout en étant connecté aux données cellulaires (E.g. 3G / 4G). Vous atteignerez votre allocation maximale plus rapidement et paierez plus en charges itinérantes à l’étranger.

2. Wireguard: le protocole VPN le plus rapide

| Avantages | Les inconvénients |

|---|---|

| Base de code très légère | Il y a des problèmes de confidentialité avec sa configuration par défaut |

| Vitesses extrêmement rapides | Pas encore pris en charge par chaque service VPN |

| Open source | A besoin de temps pour être complètement éprouvé |

| Consommation de données limitée | Ne peut être utilisé qu’avec UDP |

| Aucun problème de sécurité connu | |

| Bon à gérer les changements de réseau | |

| Prend en charge le secret avant parfait | |

| Très facile à configurer manuellement |

RÉSUMÉ : Wireguard est le plus récent protocole VPN sur la scène, et il correspond rapidement à OpenVPN. Ses performances et son efficacité sont excellentes, et il n’y a aucun signe d’insécurité (encore). Si vous n’êtes pas inquiet pour son immaturité, alors Wire Guérique pourrait être le meilleur protocole VPN pour vous.

WireGuard est un protocole de tunneling open source relativement nouveau conçu pour être plus rapide et plus efficace que le protocole OpenVPN le plus populaire. Pour comparer les deux protocoles, lisez notre guide en profondeur WireGuard vs OpenVPN.

Sorti en 2019, Wireguard a fait une grande impression sur l’industrie VPN. De nombreux VPN ont agi rapidement pour intégrer Wireguard dans leur service, et beaucoup en ont fait leur protocole par défaut.

WireGuard livre sur bon nombre de son créateur Jason A. Promesses de Donenfeld:

- C’est remarquablement rapide. Selon les tests internes de Wireguard, il fonctionne plus de 3 fois plus rapidement qu’OpenVPN. Nous avons vu des résultats similaires dans nos propres tests, en particulier sur les connexions à longue distance.

- La base de code est impressionnante. Wireguard est à seulement 4 000 lignes de code, ce qui est environ 100 fois plus petit que les homologues comme OpenVPN et IKEV2. Non seulement c’est bon pour les performances, mais il devrait également améliorer la sécurité. Une base de code plus petite rend le protocole plus facile à auditer et réduit la surface d’attaque des pirates.

- L’utilisation des données est minime. Nos tests ont révélé que Wireguard est de loin le protocole VPN lourd la moins bande passante. Par rapport aux 20% d’OpenVPN, Wireguard ajoute seulement une consommation supplémentaire de données de 4% à votre activité normale. En savoir plus à ce sujet dans notre guide des VPN et des données mobiles.

L’enfant de Wireguard est le principal facteur qui travaille actuellement contre lui. Bien que ses références de performance soient excellentes et qu’il n’y a pas encore de signes de vulnérabilités de sécurité, il faudra du temps pour établir une véritable confiance.

Cela s’applique également à son chiffre. Wireguard n’est pas compatible avec les chiffres éprouvés, comme AES-256. Au lieu de cela, il utilise le Chacha20 relativement nouveau. Tous les indicateurs suggèrent que Chacha20 est très sécurisé et potentiellement encore plus rapide que les AE, mais les utilisateurs soucieux de la confidentialité prennent toujours du temps pour se réchauffer vers de nouvelles technologies de chiffrement.

Il y en a aussi problèmes de confidentialité À propos de la configuration par défaut de Wireguard. Les serveurs VPN doivent stocker un journal temporaire de votre adresse IP pour que le protocole fonctionne. Ce n’est pas une exigence avec d’autres protocoles VPN, ce qui est préoccupant s’il n’est pas traité.

Heureusement, les atténuations peuvent être mises en place pour surmonter ce problème. NORDVPN, par exemple, intègre Wireguard à son système de double NAT propriétaire pour créer un protocole personnalisé plus sûr appelé Nordlynx. De même, Mullvad Supprime votre adresse IP Après dix minutes d’inactivité.

Voici une liste des services VPN qui prennent actuellement en charge Wireguard:

- Astrante

- Azirevpn

- Cactusvpn

- Cyberghost

- Cacher.moi

- Ivpn

- Mullvad

- Nordvpn

- Pia

- Strongvpn

- Surfshark

- Torguard

- VPN.CA

- Vyprvpn

- Vide

Nous nous attendons à ce que ce nombre augmente à mesure que Wireguard atteint l’acceptation grand public.

Quand utiliser Wireguard:

- Tous les premiers signes suggèrent que Wireguard est aussi sûr et sécurisé qu’OpenVPN, et beaucoup plus rapidement. Si vous êtes heureux de faire confiance à un protocole plus récent, nous vous recommandons d’utiliser Wireguard pour toute activité.

- Wireguard est particulièrement bon pour les utilisateurs de VPN mobiles en raison de sa faible consommation de bande passante.

Quand ne pas utiliser Wireguard:

- Si vous êtes particulièrement prudent quant à votre confidentialité et à votre sécurité en ligne, vous préférez peut-être donner plus de temps à Wire Guétre pour faire ses preuves. Vous devriez également vous méfier des services VPN qui ne prennent pas de mesures pour surmonter l’exigence de journalisation IP du protocole.

- Wireguard n’est pas aussi bon pour contourner les pare-feu que les autres protocoles VPN car il n’est compatible avec UDP. Si vous cherchez à contourner la censure, vous pouvez avoir plus de succès ailleurs.

3. IKEV2 / IPSEC: Excellent protocole pour les utilisateurs mobiles

| Avantages | Les inconvénients |

|---|---|

| Fournit une connexion très stable | Source fermée (sauf pour Linux) |

| Offre des vitesses rapides | Peut-être compromis par la NSA |

| Compatible avec une gamme de chiffres, y compris AES-256 | Mauvais pour contourner les pare-feu |

| Bon à gérer les changements de réseau | |

| Prend en charge le secret avant parfait |

RÉSUMÉ : IKEV2 / IPSEC est un protocole VPN rapide qui fournit une connexion très stable pour les utilisateurs mobiles qui basculent régulièrement entre les réseaux. Il y a des soupçons qu’il a peut-être été piraté par la NSA, mais pour la navigation régulière, nous recommandons IKEV2 comme protocole sûr et sécurisé.

Internet Key Exchange version 2 (IKEV2) est un protocole VPN particulièrement populaire parmi les utilisateurs mobiles.

Il offre des vitesses de connexion très rapides et utilise un protocole Mobike pour gérer de manière transparente le changement des réseaux. Cela rend IKEV2 idéal pour les utilisateurs de VPN mobiles, qui basculent fréquemment entre les données cellulaires et les réseaux WiFi.

IKEV2 a été développé dans une collaboration entre Microsoft et Cisco, et est un successeur de l’IKEV1 original.

En soi, IKEV2 ne fournit aucun cryptage. Il se concentre sur l’authentification et la création d’un tunnel VPN sécurisé. C’est pourquoi IKEV2 est généralement combiné avec IPSEC (Internet Protocol Security) pour former IKEV2 / IPSEC.

IPSEC est une suite de protocoles de sécurité qui utilisent des chiffres de 256 bits, comme AES, Camellia ou Chacha20. Après que IKEV2 a établi une connexion sécurisée entre votre appareil et le serveur VPN, IPSEC crypte vos données pour son voyage à travers le tunnel.

IKEV2 / IPSEC est pris en charge par la plupart des services VPN, mais malheureusement, sa base de code est fermée.

Le protocole semble sécurisé de l’extérieur, mais sans la transparence de la source ouverte, il est impossible de vérifier que Microsoft n’a pas construit de déambulations ou d’autres vulnérabilités.

NOTE: Les versions Linux d’IKEV2 / IPSEC sont open-source et les audits n’ont montré rien de fâcheux avec le protocole. Pour cette raison, la nature à la source fermée de IKEV2 est moins préoccupante qu’avec d’autres protocoles de source fermée, tels que SSTP.

Des chercheurs en sécurité comme Edward Snowden ont également suggéré que IPSEC était délibérément affaibli Pendant sa création. Bien que cela ne soit pas confirmé, il est largement soupçonné que tout protocole VPN basé sur IPSEC peut être compromis par la NSA.

Il n’y a aucune preuve suggérant que IKEV2 / IPSEC est vulnérable aux adversaires moins sophistiqués, tels que des pirates ou des FAI. Il s’agit d’un protocole VPN rapide, flexible et surtout sûr qui fonctionnera bien sur votre téléphone portable.

Ikev2 Fonctionne uniquement sur le port UDP 500. Il s’agit d’un port facile pour les pare-feu et les administrateurs WiFi à bloquer, ce qui signifie que IKEV2 / IPSEC n’est pas un protocole VPN efficace pour contourner la censure dans des endroits comme la Chine ou la Russie.

Quand utiliser ikev2 / ipsec:

- Si vous utilisez un VPN sur votre mobile et que vous basculez régulièrement entre les données WiFi et cellulaire (E.g. 3G / 4G).

Quand ne pas utiliser ikev2 / ipsec:

- Si vous essayez de contourner les pare-feu sur le réseau local de votre école ou de travail, ou de contourner la censure dans un pays autoritaire.

- Si vous êtes particulièrement inquiet pour votre vie privée et votre anonymat. IKEV2 étant fermé de la source et de l’association possible d’IPSEC avec la NSA suffit pour mettre en doute la vie privée de IKEV2 / IPSEC.

4. Softher: Bon pour contourner la censure

| Avantages | Les inconvénients |

|---|---|

| Open source | Sortie uniquement en 2014 |

| Vitesses très rapides | Nécessite une configuration manuelle pour être en sécurité |

| Compatible avec une gamme de chiffres, y compris AES-256 | Pas soutenu nativement sur un système d’exploitation |

| Bon pour contourner les pare-feu | Compatible avec seulement quelques services VPN |

RÉSUMÉ : Softether est un protocole très rapide et raisonnablement sécurisé. Il est particulièrement bon pour contourner la censure, mais les utilisateurs devraient se méfier de ses paramètres de configuration par défaut et du manque de compatibilité VPN traditionnelle.

Softether est un protocole VPN open source initialement développé dans le cadre d’une thèse de maîtrise à l’Université de Tsukuba.

Sorti en 2014, Softether est l’un des nouveaux protocoles VPN disponibles. Les premiers signes sont qu’il offre une bonne sécurité sans compromettre la vitesse.

SoftEther prend en charge de forts chiffres de chiffrement, y compris AES-256 et RSA-4096. Il possède également des vitesses qui auraient 13 fois plus rapides qu’OpenVPN.

Il est également bien conçu pour contourner la censure sur le Web lourd. Softether bases ses protocoles de chiffrement et d’authentification sur OpenSSL. Comme SSTP et OpenVPN, cela signifie qu’il peut utiliser le port TCP 433, ce qui est très difficile pour les pare-feu et les systèmes de censure à bloquer.

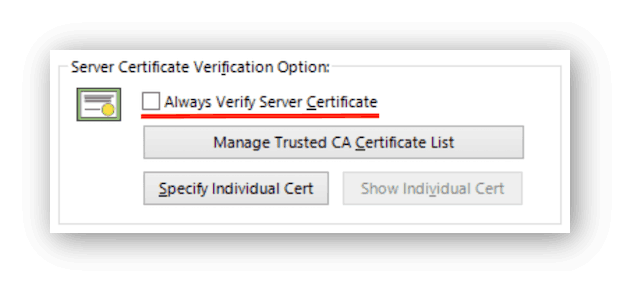

En 2018, Softether a reçu un audit de sécurité de 80 heures qui a révélé 11 vulnérabilités de sécurité. Ceux-ci ont été corrigés dans une mise à jour ultérieure, mais les chercheurs de l’Université d’Aalto ont récemment découvert que douceur est parfois vulnérable aux attaques de l’homme au milieu.

En effet, la configuration par défaut est pour les clients ne pas vérifier le certificat du serveur. Les attaquants peuvent donc imiter un serveur VPN et accéder aux informations d’identification des utilisateurs et à l’activité en ligne.

Lorsque vous utilisez doucement, assurez-vous de cocher le Vérifiez toujours le certificat de serveur boîte dans les nouveaux paramètres de connexion VPN.

Les paramètres par défaut de Softether n’incluent pas la vérification du certificat de serveur

Softether n’est pas pris en charge nativement sur aucun système d’exploitation et très peu de fournisseurs de VPN prennent actuellement en charge son utilisation. De ceux que nous avons testés, seulement Cacher.moi et Cactusvpn Soutenez le protocole Softether.

Quand utiliser doucement:

- Si votre service VPN le prend en charge, vous pouvez utiliser Softether pour une navigation rapide et sûre.

- Il est particulièrement efficace pour surmonter les pare-feu et contourner la censure.

Quand ne pas utiliser doucement:

- Ne commencez pas à utiliser Softether tant que vous n’aurez pas activé «toujours vérifier le certificat de serveur».

5. L2TP / IPSEC: lent et ne vaut pas la peine d’utiliser

| Avantages | Les inconvénients |

|---|---|

| La double encapsulation offre une sécurité accrue | Peut-être compromis par la NSA |

| Soutenu nativement sur la plupart des plateformes | Plus lent que les autres protocoles VPN |

| Compatible avec une gamme de chiffres, y compris AES-256 | Susceptible des attaques d’homme dans le milieu |

RÉSUMÉ : L2TP / IPSEC est un protocole VPN relativement lent qui nécessite que les solutions de contournement soient utilisées en toute sécurité. Même alors, ça n’en vaut pas la peine. Il y aura presque toujours un protocole VPN plus sûr et plus rapide disponible.

Créé en 1999 en tant que successeur de PPTP, Protocole de tunneling de couche 2 (L2TP) est un protocole facile à utiliser qui est soutenu nativement par la plupart des services VPN, sur la plupart des appareils.

Comme IKEV2, L2TP se combine avec IPSec pour former un protocole VPN hybride L2TP / IPSEC. Malheureusement, cela signifie qu’il est sensible aux mêmes problèmes de confidentialité – soulevés par Edward Snowden – qu’IPSEC a été compromis par la NSA.

Il y a aussi un défaut de sécurité séparé avec L2TP. Ce problème se pose lorsqu’il est utilisé avec un service VPN qui utilise des clés pré-partagées.

Si les clés de chiffrement du VPN sont disponibles en téléchargement en ligne, il ouvre la possibilité pour les attaquants de falsifier les informations d’authentification, d’identiter votre serveur VPN et d’écouter votre connexion. Ceci est connu comme une attaque d’homme au milieu.

L2TP propose une double fonction d’encapsulation, qui enveloppe vos données en deux couches de protection. Bien que cela améliore la sécurité du protocole, cela le ralentit également considérablement.

Les protocoles plus anciens comme L2TP peuvent également être incompatibles avec NAT, ce qui peut causer des problèmes de connectivité. Dans ce cas, vous devrez utiliser une fonctionnalité VPN sur votre routeur pour vous connecter à un VPN à l’aide de L2TP.

L2TP / IPSEC est le protocole VPN le plus lent de cette liste.

Quand utiliser L2TP / IPSEC:

- Nous recommandons de ne pas utiliser du tout L2TP / IPSec.

Quand ne pas utiliser L2TP / IPSEC:

- N’utilisez pas L2TP si vous révèlez des informations personnelles, préoccupées par la surveillance de la NSA ou l’utilisation d’un VPN qui partage publiquement ses clés de chiffrement en ligne.

6. SSTP: source fermée avec des risques potentiels

| Avantages | Les inconvénients |

|---|---|

| Bon pour contourner les pare-feu | Source fermée |

| Facile à configurer sur Windows | Peut être sensible aux attaques de l’homme au milieu |

| Utilise un cryptage AES-256 fort | Liens inquiétants avec la NSA |

RÉSUMÉ : SSTP est un bon protocole VPN en termes de performance: il est assez rapide et très efficace pour contourner la censure. Il a des problèmes notables de confidentialité et de sécurité, cependant. Pour ces raisons, vous devez éviter d’utiliser SSTP pour le trafic sensible dans la mesure du possible.

Secure Socket Tunneling Protocol (SSTP) est un protocole propriétaire détenu et exploité par Microsoft. Il est fermé, donc les détails de sa mise en œuvre ne sont pas clairs.

Nous savons que SSTP est basé sur les normes de chiffrement SSL / TLS.

C’est bien car il permet à SSTP d’utiliser le port TCP 443. C’est le port que tous les circulation HTTPS régulière circulent, ce qui rend très difficile pour les pare-feu de bloquer.

En conséquence, SSTP est un protocole VPN efficace à utiliser si vous essayez de contourner la censure, comme le grand pare-feu de Chine.

D’un autre côté, SSL 3.0 est vulnérable à une attaque de l’homme dans le milieu connu sous le nom de Poodle. Il n’a pas été confirmé si le SSTP est également affecté par cette vulnérabilité, mais à notre avis, cela ne vaut pas le risque.

Il y a aussi le problème des coopérations passées de Microsoft avec la NSA. En tant que protocole de source fermée produits par Microsoft, il est possible que la NSA ait construit une porte dérobée.

Quand utiliser SSTP:

- Si vous essayez de contourner l’école, le travail ou les pare-feu gouvernementaux, et qu’il n’y a pas de meilleur protocole disponible.

Quand ne pas utiliser SSTP:

- Étant donné la possibilité d’une attaque à caniche et / ou d’une surveillance de la NSA, n’utilisez pas SSTP pour aucune activité où votre vie privée, votre sécurité ou votre anonymat est de la plus haute importance.

7. PPTP: obsolète et peu sûr

| Avantages | Les inconvénients |

|---|---|

| Vitesses très rapides | Vulnérabilités de sécurité connues |

| Soutenu nativement sur presque toutes les plateformes | Non compatible avec les clés de chiffrement 256 bits |

| Facile à configurer | Ne contournera pas la censure |

| Aurait été craqué par la NSA | |

| Inefficace comme un outil de confidentialité |

RÉSUMÉ : PPTP est rapide car il ne protège pas ou ne sécurisse pas vos données. Si vous utilisez PPTP pour créer votre tunnel VPN, votre trafic est facilement exposé aux écoutes et il est peu probable que vous soyez en mesure de débloquer des restrictions géographiques ou de contourner les pare-feu.

Le protocole de tunneling point à point (PPTP) était le protocole VPN d’origine. Développé par Microsoft Engineer Gurdeep Singh-Pall en 1996, il a marqué la naissance de la technologie VPN.

De nos jours, PPTP est obsolète et complètement dangereux à utiliser dans un VPN grand public.

Nous ne recommandons pas d’utiliser PPTP à moins que ce soit absolument nécessaire. Il est obsolète comme un outil de confidentialité et de sécurité.

PPTP offre des vitesses rapides, mais c’est en partie parce que la clé de chiffrement la plus forte qu’il peut utiliser est 128 bits. Il n’est pas compatible avec le chiffre AES-256 de qualité militaire que les VPN les plus sécurisés utilisent.

Le protocole échange de la vitesse pour la sécurité d’une manière qui le laisse avec plusieurs vulnérabilités connues. Par exemple, il a été démontré qu’un attaquant qualifié peut pirater une connexion VPN cryptée en PPTP en quelques minutes en quelques minutes.

La NSA aurait également exploité les insécurités de PPTP pour collecter d’énormes quantités de données auprès des utilisateurs de VPN.

Bien qu’il soit encore parfois utilisé dans les réseaux VPN d’entreprise, Vous devriez certainement éviter d’utiliser PPTP pour votre VPN personnel. Certains fournisseurs de VPN ont même choisi de cesser complètement de soutenir le PPTP en raison de ses vulnérabilités.

Quand utiliser PPTP:

- Nous ne recommandons pas d’utiliser PPTP. La seule exception pourrait être si vous recherchez simplement des vitesses rapides et que vous ne vous souciez pas de la confidentialité ou de la sécurité.

Quand ne pas utiliser PPTP:

- Il est particulièrement important que vous n’utilisiez jamais le PPTP pour une activité impliquant des informations sensibles, telles que les coordonnées bancaires ou les mots de passe.

Protocoles VPN propriétaires

Un certain nombre de services VPN n’offrent pas seulement les protocoles énumérés ci-dessus. Beaucoup créent également le leur. Ceux-ci sont appelés protocoles VPN propriétaires.

L’utilisation d’un protocole VPN propriétaire est livré avec des avantages et des inconvénients. Le principal positif est qu’il est probablement plus rapide que les autres options offertes.

Après avoir passé du temps et de l’argent à créer un nouveau protocole, il est naturel qu’un service VPN consacre ses meilleurs serveurs et infrastructures pour le rendre aussi rapide que possible. Les fournisseurs affirment souvent que c’est plus sûr aussi.

D’un autre côté, ces protocoles sont généralement presque entièrement opaque.

Les protocoles open source comme OpenVPN ont été étudiés par des milliers de personnes pour s’assurer qu’elle est sûre, sécurisée et fait exactement ce qu’elle promet. Les protocoles VPN propriétaires ont tendance à être fermés, il est donc très difficile de dire exactement ce qui se passe dans les coulisses.

Le nombre de fournisseurs de VPN qui utilisent leur propre protocole VPN est petit, mais croissant régulièrement. Voici quelques importants à rechercher:

- Astrill – OpenWeb et Stealthvpn

- ExpressVPN – Lightway

- Bouclier de hotspot – Hydra

- Hidder – Camovpn

- Nordvpn – nordlynx

- VPN Unlimited – KeepSolid Wise

- VYPRVPN – Chameleon

- X-VPN – Protocole x

Quel est le meilleur protocole VPN?

Le meilleur protocole VPN à utiliser dépend de Pourquoi vous avez besoin d’un VPN et quelles qualités vous apprécient le plus.

Voici un tableau résumant comment les différents protocoles se comparent:

| Protocole | Chiffrement | Vitesse | Fiabilité | Faiblesses |

|---|---|---|---|---|

| OpenVPN TCP | 256 bits | Modéré | Très haut | Pas connu |

| OpenVPN UDP | 256 bits | Rapide | Haut | Pas connu |

| Pptp | 128 bits | Très vite | Modéré | Connu |

| L2TP / IPSEC | 256 bits | Modéré | Modéré | Soupçonné |

| Sstp | 256 bits | Rapide | Très haut | Soupçonné |

| Doucement | 256 bits | Très vite | Très haut | Besoin de fixer |

| Ikev2 / ipsec | 256 bits | Très vite | Haut | Soupçonné |

| Givré | 256 bits | Très vite | Haut | Pas connu |

OpenVPN est le protocole VPN le plus sécurisé autour. C’est le meilleur à utiliser lorsque la confidentialité et la sécurité sont cruciales, et tout va bien avec des vitesses et une flexibilité réduites.

Vous devez utiliser OpenVPN pour accéder à l’Internet gratuit dans des états de haut cents, ou lors du torrent, par exemple.

Si OpenVPN n’est pas disponible, Softether est une autre bonne option pour contourner la censure.

Wireguard est le protocole VPN le plus rapide Nous avons vu. Il semble également extrêmement sûr et sécurisé, bien que son immaturité signifie que nous favorisons toujours OpenVPN pour les tâches très sensibles. Utilisez Wireguard pour toute activité où la vitesse est vitale, comme le jeu ou le streaming.

Wireguard est également le La plupart du protocole VPN efficace des données. Si vous utilisez un VPN sur votre téléphone portable et que vous vous inquiétez de la consommation de données, utilisez Wireguard. Cela maintiendra votre utilisation des données au minimum.

Ikev2 est Un autre bon protocole pour les utilisateurs de VPN mobiles. Son protocole Mobike en fait Meilleur pour gérer les changements de réseau fréquents et soudains (e.g. entre les données wifi et cellulaire).

L’utilisation des données d’IKEV2 n’est pas aussi faible que Wireguard, mais elle est encore beaucoup plus efficace que d’autres protocoles VPN comme OpenVPN.

Comment choisir le protocole VPN

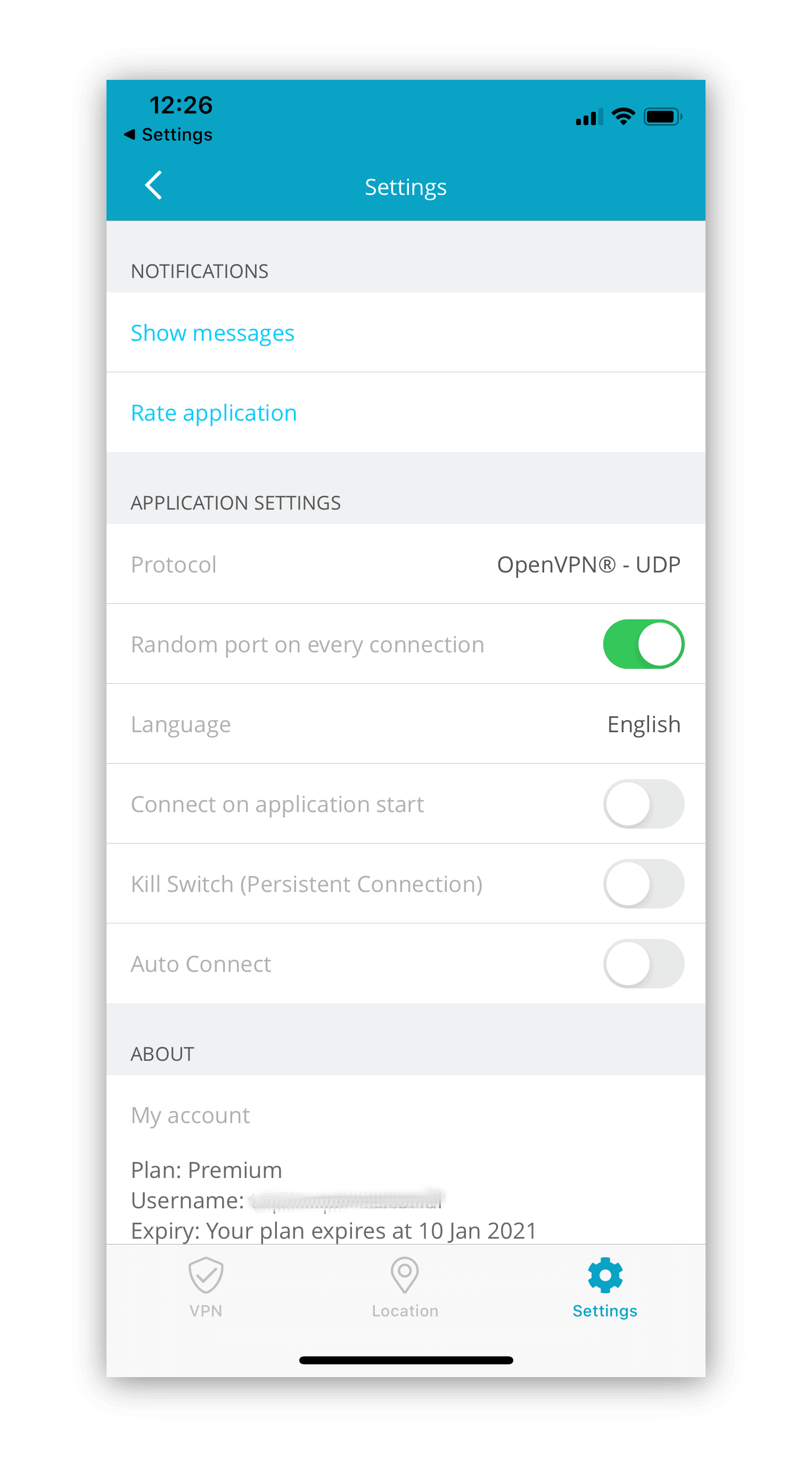

La plupart des services VPN vous permettent de modifier le protocole VPN dans le menu Paramètres de l’application VPN.

Si tel est le cas, ouvrez simplement le menu Paramètres et sélectionnez le protocole VPN que vous souhaitez utiliser. Parfois, ils seront cachés dans une liste déroulante.

Cacher.Paramètres iOS de moi

S’il n’y a pas d’option pour sélectionner le protocole dans l’application personnalisée, vous pourrez peut-être installer d’autres protocoles à l’aide de la configuration manuelle.

NORDVPN est un exemple d’un service VPN qui s’exécute sur OpenVPN mais permet une installation manuelle d’Ikev2.

Si votre service VPN prend en charge la configuration du protocole alternatif, assurez-vous de suivre attentivement les instructions données sur son site Web.

N’oubliez pas que même un VPN utilisant les protocoles et les chiffres les plus sécurisés sur le marché peut mettre vos données personnelles en danger d’autres manières.

Pour en savoir plus, lisez notre guide des politiques de journalisation VPN ou consultez nos recherches sur les fuites de données VPN.