Type de cryptographie

Contents

Cryptographie et ses types

Les fonctions de hachage sont utilisées dans de nombreux algorithmes et protocoles cryptographiques, notamment des algorithmes Mac, des algorithmes de signature numérique et des protocoles d’authentification. Certains des algorithmes de hachage les plus courants comprennent:

Cryptographie 101: principes clés, types majeurs, cas d’utilisation et algorithmes

Par Shanika Wickramasinghe 13 février 2023

La cryptographie est fondamentale pour de nombreux mécanismes de sécurité de l’information et de confidentialité. Aujourd’hui, une variété d’algorithmes cryptographiques sont utilisés dans de nombreuses applications différentes.

Cet article explique la cryptographie: comment cela fonctionne, les principes clés ou les opérations de cryptographie, les types de cryptographie, les cas d’utilisation et plus!

Qu’est-ce que la cryptographie?

La cryptographie peut se référer à toute approche qui cache des informations réelles, en utilisant des codes, pour empêcher la lecture des parties non autorisées. La cryptographie peut protéger:

- Informations au repos, telles que les données sur les disques durs

- Communication électronique entre plusieurs parties

- Informations d’utilisation

La cryptographie croissante s’appuie sur des concepts mathématiques – un ensemble d’algorithmes de chiffrement et d’algorithmes de hachage – pour transformer les informations d’une manière difficile à interpréter ou à «fissurer».

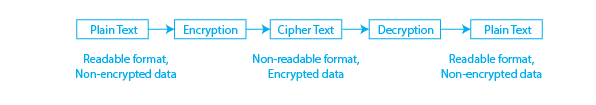

Par exemple, supposons que la communication entre deux parties soit sécurisée en utilisant des principes cryptographiques. Le message de l’expéditeur est généralement connu comme le «texte en clair.”Il est transformé en un format illisible appelé CipherText en utilisant la touche de chiffrement. Lorsque le récepteur reçoit les messages, le texte chiffré est transformé en texte en clair à l’aide de la clé de décryptage.

Principes clés de la cryptographie

Passons maintenant aux principes qui sous-tendent la cryptographie.

Confidentialité

Les accords de confidentialité ont des règles et des directives pour maintenir les informations sécurisées et privées. La confidentialité doit être protégée à l’aide de techniques comme le chiffrement. Il garantit que seules les personnes autorisées peuvent accéder aux informations à certains endroits – et il restreint l’accès à d’autres parties non autorisées.

(La confidentialité est une composante du Triade de sécurité de la CIA.)

Authentification

Le processus de confirmation que la personne qui a envoyé un message spécifique est l’expéditeur de ce message. Ce principe garantit que le récepteur reçoit le message d’un expéditeur autorisé à le faire. Deux mécanismes d’authentification communs sont:

- Tokens d’accès

- Signatures d’autheurs

Chiffrement

Le chiffrement est le processus de transformation des informations en un format illisible à l’aide d’un algorithme de chiffrement pour protéger la confidentialité des informations. Seul le récepteur peut les lire en utilisant la clé de décryptage.

Intégrité des données

Les données doivent être cohérentes et précises sans modification lorsqu’ils sont en transit de l’expéditeur vers le récepteur. L’intégrité des données garantit qu’aucune manipulation n’a été effectuée aux données pendant son cycle de vie en utilisant des techniques comme le hachage cryptographique.

Non-répudiation

Le principe de non-représentation garantit que l’expéditeur de messages ne peut pas répudier l’authenticité de sa signature en utilisant des techniques comme les signatures numériques.

Gestion clé

La gestion des clés est le processus de maintien des clés cryptographiques. Il comprend des tâches comme la distribution des clés, la génération, la rotation, etc. La gestion des clés est essentielle pour garantir la sécurité maximale d’un système de cryptographie, car sa sécurité repose fortement sur les clés cryptographiques.

Les trois principaux types de cryptographie

Il existe trois principaux types de cryptographie. Faisons les connaître dans cette section.

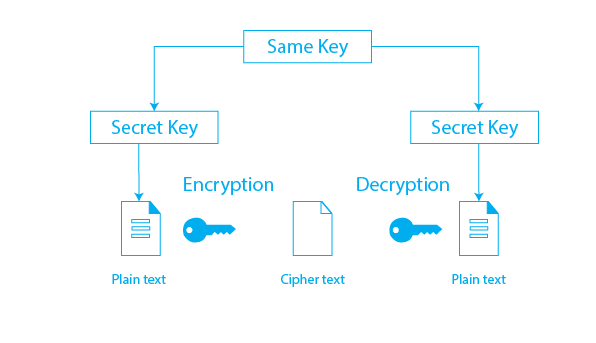

Cryptographie symétrique

La cryptographie à clé symétrique implique le cryptage et le décryptage en utilisant les mêmes clés cryptographiques. Ici, l’expéditeur et tous les récepteurs partagent une clé secrète commune. Les messages en texte clair sont transformés en texte de chiffre à l’aide d’une clé de chiffrement particulière. Le récepteur peut utiliser la même clé de chiffrement pour décrypter le message en utilisant la clé secrète partagée.

Des exemples d’algorithmes de chiffrement à clé symétrique comprennent:

- Norme de chiffrement avancée (AES)

- Norme de chiffrement des données (DES)

- Triple Data Encryption Standard (Triple DES)

- Algorithme international de chiffrement des données (IDEA)

- Protocole TLS / SSL

L’inconvénient majeur de ce cryptage à clé symétrique est de partager la clé secrète. Le secret partagé doit être crypté pour éviter un accès non autorisé. Il peut s’agir de frais généraux supplémentaires pour les applications cryptographiques.

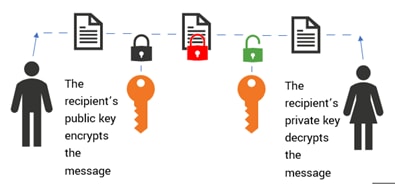

Cryptographie asymétrique

Ce type de cryptographie, connu sous le nom de «cryptographie par clé publique», utilise différentes clés cryptographiques pour les processus de chiffrement et de décryptage. L’expéditeur et le récepteur ont une clé privée et une clé publique:

- La clé publique est partagée avec toutes les parties qui doivent communiquer avec l’expéditeur.

- La clé privée est gardée secrète de chaque partie.

Bien qu’il existe un lien mathématique entre ces paires de clés privées et de clé publique, la clé publique ne peut pas générer la clé privée.

La cryptographie par clé publique est couramment utilisée dans les signatures numériques pour l’authentification des messages. Les expéditeurs utilisent leurs clés privées pour signer numériquement leurs messages pour prouver leur authenticité. Ainsi, le récepteur sait exactement que l’expéditeur est un tiers de confiance.

De la variété des algorithmes de cryptographie asymétrique (ou clé publique), voici quelques exemples:

- Cryptographie de la courbe elliptique (ECC)

- Rivest Shamir Adleman (RSA)

- La méthode d’échange Diffie-Hellman

- Protocole TLS / SSL

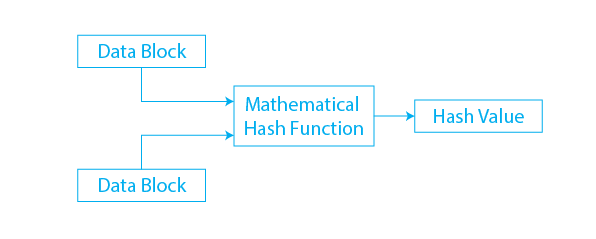

Fonctions de hachage

Les fonctions de hachage calculent une valeur de hachage de longueur fixe ou une «empreinte digitale» sur le message texte brut. Ces hachages sont uniques à chaque texte en clair. Par conséquent, ce type de cryptographie n’utilise pas de clé cryptographique. Les fonctions de hachage aident à assurer l’intégrité des données entre les parties communicantes. Si le hachage produit la même sortie, cela indique que les informations n’ont pas été modifiées, compromises ou endommagées.

Les fonctions de hachage sont utilisées dans de nombreux algorithmes et protocoles cryptographiques, notamment des algorithmes Mac, des algorithmes de signature numérique et des protocoles d’authentification. Certains des algorithmes de hachage les plus courants comprennent:

Cryptage hybride

En plus des trois principaux types de cryptographie, le chiffrement hybride est un autre type utilisé pour sécuriser les données et les communications.

Le chiffrement hybride combine la cryptographie à clé publique avec un cryptage symétrique pour le cryptage des données. Ce type cryptographique génère une clé privée et le chiffre en utilisant la clé publique. Ensuite, le message complet avec la clé privée cryptée sera cryptée avec la clé symétrique d’origine. Le message codé ne peut être déchiffré que si le destinataire connaît la clé privée d’origine.

Le chiffrement hybride effectue une randomisation pour le chiffrement afin qu’aucun message n’aura le même texte chiffré. Cela rend le cryptage plus sécurisé.

Applications et utilisation des cas de cryptographie

Avec les concepts expliqués, tournons-nous vers les cas d’utilisation les plus courants de cryptographie – que sont réellement des gens qui utilisent réellement la cryptographie pour?

Sécurité des mots de passe de l’ordinateur

Le stockage de mots de passe comme les mots de passe de la base de données en texte brut est risqué – Quiconque peut accéder au stockage du mot de passe peut les lire. Au lieu de cela, ces mots de passe sont cryptés ou hachés à l’aide d’un algorithme de hachage comme meilleure pratique de sécurité. Chaque fois que le système y fait référence, il sera haché et comparé à la valeur hachée.

Crypto-monnaies

Les crypto-monnaies comme Bitcoin et Ethereum utilisent des algorithmes cryptographiques tels que la cryptographie de la courbe elliptique, les fonctions de hachage et bien d’autres pour maintenir la sécurité et la confidentialité des transactions. Les nœuds de blockchain sont sécurisés avec la cryptographie pour permettre aux utilisateurs de négocier en toute sécurité avec d’autres utilisateurs.

Signatures numériques

Les signatures numériques sont l’une des applications de la cryptographie par clé publique qui fournissent l’authenticité et l’intégrité des données. L’expéditeur génère une signature unique en utilisant la clé privée et l’attache au document, qui doit être vérifiée en utilisant la clé publique.

Données sécurisées et stockage de sauvegarde

Les organisations génèrent des volumes importants de données (plus de 2.5 bouchées de quintillions par jour). Stocker qui peut être un risque. Le chiffrement des données dans le stockage le rend plus sécurisé et empêche la fuite de données. La plupart des solutions cloud offrent de nos jours des options de chiffrement ainsi que des options de stockage, y compris les lecteurs de sauvegarde.

De plus, le chiffrement automatique peut être activé lorsque les données sont en transit vers le stockage et au repos.

Web sécurisé

La cryptographie a permis des communications sécurisées sur Internet en chiffrant les protocoles de communication. Par exemple, l’utilisation de HTTPS dans l’URL indique la connexion à un site Web sécurisé qui crypte les données. Il est particulièrement utile pour les passerelles de paiement, où un canal de communication sécurisé doit être créé pour éviter la fuite d’informations sensibles.

Un autre exemple est le protocole SSH que la plupart des gens utilisent pour le tunneling et la connexion à distance.

Sécuriser les e-mails

La plupart des organisations utilisent le chiffrement des fichiers pour protéger les communications par e-mail, y compris les conversations et pièces jointes sensibles. Par exemple, le chiffrement S / MIME et le cryptage des messages Microsoft 365 sont utilisés pour sécuriser les messages électroniques Microsoft 365. De plus, PGP / MIME (assez bonne confidentialité / extensions de courrier Internet polyvalent) est un autre type populaire de chiffrement par e-mail pris en charge par les appareils Yahoo, AOL et Android.

Algorithmes cryptographiques clés

Nous les avons déjà nommés dans cet article, alors jetons un bref aperçu du fonctionnement de certains algorithmes cryptographiques courants.

Stimulation

La norme de chiffrement avancée (AES) est un algorithme de chiffrement symétrique utilisé par de nombreux gouvernements du monde entier. Il a été établi par l’Institut national des normes et de la technologie (NIST) dans le U.S.

Les tailles clés du chiffre de blocs AES peuvent être de 128, 192 et 256 bits, et le cryptage se produit en blocs de 128 bits chacun. Considéré comme un algorithme cryptographique fort, plus sûr que DES et Triple DES, AES est incassable par de nombreuses attaques.

RSA

L’algorithme RSA (Rivest-Shamir-Adleman) est un algorithme de chiffrement asymétrique inventé par Ron Rivest, Adi Shamir et Leonard Adleman en 1978. Il est utilisé pour crypter les données et les communications sur Internet et pour le chiffrement des e-mails.

Cependant, il existe encore plusieurs vulnérabilités exploitables dans la RSA. Par exemple, les chercheurs ont pu casser un algorithme RSA clé 768 bits. Il est recommandé d’utiliser 2048 bits comme longueur de clé.

Triple des

La norme de chiffrement Triple Data (DES) offre plus de sécurité que l’algorithme DES standard en utilisant trois passes du DES plutôt qu’un. La sécurité du DES standard s’est avérée moins sûre que les AES. Il utilise des touches de longueur de 56 bits.

Cryptographie de la courbe elliptique (ECC)

L’ECC est une technique de chiffrement à clé publique qui utilise l’architecture algébrique des courbes elliptiques avec des champs finis et utilise le chiffrement, les signatures et l’échange de clés. L’ECC est utilisé dans des applications comme les services bancaires en ligne, le chiffrement des e-mails et les paiements sécurisés.

L’avenir de la cryptographie

La cryptographie est le cœur des mécanismes de sécurité et de confidentialité dans le monde entier. Il transforme les données de texte brut en texte chiffré dans un format illisible à l’aide d’algorithmes de chiffrement. À mesure que la technologie progresse, nous verrons la croissance de plus de types de cryptographie. Par exemple, le cryptage homomorphe est une technologie d’enfant. Et puis – considérez ce que l’informatique quantique pourrait signifier pour le cryptage.

Qu’est-ce que Splunk?

Cette publication ne représente pas nécessairement la position, les stratégies ou l’opinion de Splunk.

Cryptographie et ses types

Chaque activité humaine tourne de nos jours autour des systèmes informatiques. Cette technologie informatique est utilisée dans une variété d’applications, notamment les soins de santé, l’éducation, la banque, les logiciels et le marketing. Cependant, vous vous demandez peut-être comment les entreprises sauvent leurs données. “Cryptographie” est la réponse à cette question. La cryptographie a joué un rôle crucial dans la formation de l’ère de l’information moderne et est essentiel pour protéger les informations sensibles dans le monde connecté d’aujourd’hui. Étudons en détail la cryptographie et les types de cryptographie.

Qu’est-ce que la cryptographie?

La cryptographie est la pratique d’une communication sécurisée en présence de tiers, appelés adversaires. Il s’agit de transformer des informations, appelé texte en clair, en une forme illisible et ne peut être transformée que sa forme d’origine par quelqu’un qui a la clé ou la connaissance appropriée pour le faire.

La cryptographie est utilisée depuis des siècles pour sécuriser la communication, la plus ancienne utilisation enregistrée étant la scytale, une tige utilisée par les anciens Grecs pour crypter les messages en emballant une bande de parchemin autour d’elle. L’invention de l’ordinateur moderne a rendu la cryptographie plus importante que jamais, car elle est maintenant utilisée pour sécuriser non seulement les communications militaires, mais aussi les transactions Internet et le stockage de données.

Quelques exemples de cryptographie courants

Ce sont les exemples de cryptographie:

- Secure Web Secure: Lorsque vous visitez un site Web avec “HTTPS” dans l’URL, la communication entre votre navigateur et le site Web est cryptée à l’aide de SSL / TLS, qui est une forme de cryptographie clé symétrique.

- Services bancaires en ligne: De nombreux systèmes bancaires en ligne utilisent la cryptographie pour sécuriser les transactions financières sensibles et protéger les informations personnelles et financières des clients.

- E-mail: De nombreux services de messagerie utilisent le cryptage pour protéger la confidentialité et la confidentialité des e-mails en transit. Par exemple, des services comme Gmail utilisent la sécurité de la couche de transport (TLS) pour chiffrer les e-mails.

- Appareils mobiles: Les appareils mobiles, tels que les smartphones et les tablettes, utilisent souvent la cryptographie pour sécuriser les données stockées sur l’appareil et pour protéger les communications. Par exemple, iOS d’Apple utilise un système de chiffrement matériel pour sécuriser les données sur les iPhones et les iPads.

- Stockage en ligne: La cryptographie est utilisée pour sécuriser les données stockées dans le cloud. Par exemple, Amazon Web Services utilise l’algorithme de cryptage AES pour sécuriser les données stockées dans son service de stockage simple (S3) et le Amazon Elastic Block Store (EBS).

Ce ne sont que quelques exemples de cryptographie qui sont largement utilisés dans de nombreux autres domaines, y compris les VPN, la messagerie instantanée sécurisée et les mises à jour logicielles pour n’en nommer que quelques-uns

Caractéristiques de la cryptographie

Ce sont les caractéristiques de la cryptographie:

- Confidentialité: Cache le contenu d’un message de parties non autorisées.

- Intégrité: S’assure qu’un message n’a pas été modifié pendant la transmission.

- Authentification: Vérifie l’identité de l’expéditeur et du récepteur d’un message.

- Non-répudiation: Empêche l’expéditeur de nier d’avoir envoyé un message.

- Disponibilité: S’assure que les utilisateurs autorisés ont accès aux informations dont ils ont besoin lorsqu’ils en ont besoin.

- Gestion clé: Le processus de génération, de distribution, de stockage et de remplacement des clés cryptographiques.

- Algorithme: La formule mathématique utilisée pour crypter et déchiffrer les messages.

- Cryptage / décryptage: Le processus de conversion en clair en texte chiffré et vice versa.

- Cryptage à clé symétrique / asymétrique: L’utilisation d’une seule clé partagée pour le cryptage et le décryptage ou l’utilisation d’une paire de clés publiques et privées.

- Fonctions de hachage: Une transformation mathématique unidirectionnelle d’une entrée (message) en une sortie de taille fixe (message digest).

- Signatures numériques: Une signature qui peut être utilisée pour authentifier l’identité de l’expéditeur d’un message et assurer l’intégrité du message.

Types de cryptographie

Il existe trois types de cryptographie

Clé symétrique

La clé symétrique est un type de cryptographie qui également connu sous le nom de cryptographie de clé privée ou de cryptographie de clé secrète. Le récepteur d’informations et l’expéditeur utilisent une seule clé pour crypter et déchiffrer le message dans ce cas. Il s’agit d’une méthode de cryptage et de décryptage qui utilise une seule clé partagée pour les deux opérations. La même clé est utilisée pour crypter le texte en clair en texte chiffré et pour décrypter le texte chiffré en texte en clair.

AES est le type de cryptographie le plus couramment utilisé dans cette méthode (Système de chiffrement avancé). Les approches utilisées dans ce type sont complètement rationalisées et plus rapides également.

La cryptographie à clé symétrique comprend les types suivants:

- Bloc

- Bloquer le chiffre

- DES (Data Encryption System)

- Rc2

- IDÉE

- Flowfish

- Cipher Stream

Les avantages de la cryptographie clé symétrique comprennent:

- Vitesse: Le chiffrement et le décryptage sont rapides et efficaces, ce qui le rend adapté à de grandes quantités de données.

- Simplicité: La clé partagée unique facilite la mise en œuvre et l’utilisation par rapport à la cryptographie de clé asymétrique.

Les inconvénients de la cryptographie clé symétrique comprennent:

- Gestion clé: La distribution sécurisée de la clé partagée entre l’expéditeur et le récepteur peut être un défi.

- Évolutivité: Avec un grand nombre d’utilisateurs, le nombre de clés requis peut rapidement devenir ingérable.

- Sécurité: Si la clé partagée est compromise, la confidentialité et l’intégrité des données peuvent être menacées.

Clé asymétrique

La clé asymétrique est des types de cryptographie qui également connue sous le nom de cryptographie par clé publique. Il utilise une méthode diversifiée et sécurisée de transmission d’information. Le type de cryptographie le plus courant utilisé dans cette méthode est RSA. Une clé asymétrique fait référence à une méthode cryptographique qui utilise deux clés différentes pour le cryptage et le déchiffrement. Les deux clés sont appelées la clé publique et la clé privée. La clé publique est utilisée pour crypter les données et la clé privée est utilisée pour le déchiffrer. La sécurité de cette méthode est basée sur le fait qu’il est impossible de dériver la clé privée de la clé publique. La cryptographie de clé asymétrique est couramment utilisée pour la communication sécurisée, les signatures numériques et l’infrastructure de clé publique (PKI).

La cryptographie de clé asymétrique comprend les types suivants:

Avantages de la cryptographie clé asymétrique:

- Sécurité accrue: L’utilisation de deux clés différentes le rend plus sécurisé que la cryptographie de clés symétriques.

- Non-répudiation: La signature numérique créée à l’aide de la clé privée fournit une preuve de l’authenticité de l’expéditeur.

- Évolutivité: La cryptographie à clé asymétrique peut prendre en charge un grand nombre d’utilisateurs.

- Distribution de clé publique: La clé publique peut être distribuée librement sans aucun risque de sécurité, permettant un chiffrement facile des messages.

Inconvénients de la cryptographie clé asymétrique:

- Frais généraux de calcul: Le processus de cryptage et de décryptage utilisant la cryptographie de clé asymétrique est plus lent et plus gourmand en ressources par rapport à la cryptographie clé symétrique.

- Gestion clé: La cryptographie à clé asymétrique nécessite la garde et la gestion des clés privées et publiques.

- Longueur clé: La sécurité de la cryptographie de clé asymétrique est directement proportionnelle à la longueur de la clé utilisée. Les clés plus longues nécessitent plus de puissance de traitement, ce qui les rend moins pratiques pour certaines applications.

- Manque de normalisation: La cryptographie clé asymétrique est toujours en évolution et il y a un manque de normalisation en termes d’algorithmes et de longueurs de clés, ce qui rend difficile l’interopérabilité entre différents systèmes

Fonction de hachage

Types de cryptographie dans laquelle un algorithme suivi d’une fonction de hachage prend une longueur arbitraire du message en entrée et renvoie une longueur fixe de la sortie. Il est également appelé équation mathématique car il utilise des valeurs numériques comme entrée pour générer le message de hachage. Cette méthode ne nécessite pas de clé car elle fonctionne dans un scénario à sens unique. Chaque cycle d’opérations de hachage considère la saisie comme un tableau du bloc le plus récent et génère le dernier cycle d’activité.

Certaines des fonctionnalités du hachage comprennent:

- Message Digest 5 (MD5)

- Rompre

- Tourbillon

- SHA (Algorithme de hachage sécurisé)

Applications de la cryptographie

Ce sont l’application de la cryptographie:

- Communications sécurisées: La cryptographie est largement utilisée pour sécuriser les communications sur Internet, comme les e-mails, la messagerie instantanée et les réseaux privés virtuels (VPN).

- Protection des données: La cryptographie est utilisée pour protéger les données sensibles, telles que les informations financières, les dossiers médicaux et les secrets du gouvernement, contre l’accès non autorisé, tous ces exemples de cryptographie.

- Commerce électronique et transactions en ligne: La cryptographie est utilisée pour sécuriser les transactions en ligne, telles que les achats en ligne et les services bancaires, pour protéger les informations sensibles et prévenir la fraude.

- Authentification: La cryptographie est utilisée pour authentifier l’identité des utilisateurs et des appareils, tels que les certificats numériques, l’authentification biométrique et les cartes à puce.

- Cloud computing: La cryptographie est utilisée pour sécuriser les services de cloud computing, tels que le stockage et le traitement des données, en chiffrant les données et en contrôlant l’accès.

- Réseaux sans fil: La cryptographie est utilisée pour sécuriser les réseaux sans fil, tels que le Wi-Fi, de l’accès non autorisé et de l’interception des données.

- Cryptage du disque: La cryptographie est utilisée pour sécuriser les données stockées sur des lecteurs de disque, tels que le chiffrement à disque complet et les systèmes de fichiers cryptés, pour éviter un accès non autorisé.

- Appareils mobiles: La cryptographie est utilisée pour sécuriser les appareils mobiles, tels que les smartphones et les tablettes, pour protéger les données sensibles et éviter un accès non autorisé.

- Gestion des droits numériques: La cryptographie est utilisée pour protéger les droits des détenteurs de droits d’auteur en contrôlant la distribution et l’utilisation du contenu numérique, telles que la musique, les films et les logiciels.

Conclusion

La cryptographie est la pratique de la conversion d’informations en un formulaire codé pour éviter un accès non autorisé et assurer sa confidentialité et sa confidentialité. Il est utilisé dans divers domaines tels que la sécurité informatique, les communications et les transactions financières pour sécuriser les informations sensibles de Prying Eyes.

Certains types courants de cryptographie sont:

- cryptographie à clé symétrique

- cryptographie à clé asymétrique

- Hachage.

La cryptographie implique l’utilisation d’algorithmes et de protocoles mathématiques pour coder, transmettre et décoder les données, et s’appuie souvent sur des clés secrètes pour assurer sa sécurité.

Questions fréquemment posées (FAQ)

Voici quelques questions fréquemment posées liées à «la cryptographie et les types de cryptographie».

Question 1: Qu’est-ce que la cryptographie?

Répondre: La cryptographie est la pratique de la transformation des informations d’une manière qui la rend illisible à quiconque sauf à ceux pour qui il est destiné. Il est utilisé pour une communication sécurisée et pour protéger les informations sensibles contre l’accès non autorisé.

Question 2: Quelle est la différence entre les types de cryptographie symétrique et asymétrique?

Répondre: La cryptographie symétrique utilise la même clé pour le cryptage et le déchiffrement, tandis que la cryptographie asymétrique utilise deux clés différentes, une clé publique pour le cryptage et une clé privée pour le déchiffrement.

Question 3: Qu’est-ce qu’une signature numérique?

Répondre: Une signature numérique est un mécanisme mathématique utilisé pour vérifier l’authenticité des données numériques. Il est créé à l’aide de la clé privée de l’expéditeur et peut être vérifié en utilisant sa clé publique.

Question 4: Qu’est-ce qu’une fonction de hachage?

Répondre: Une fonction de hachage est une fonction mathématique unidirectionnelle qui prend une entrée (ou “message”) et renvoie une chaîne de caractères de taille fixe, qui est généralement un “digest” qui est unique aux valeurs uniques de l’entrée.

Question 5: Quel est le but d’une clé de la cryptographie?

Répondre: Une clé est utilisée dans la cryptographie pour crypter et décrypter les données. La clé détermine la transformation du message d’origine en message chiffré et vice versa.

Question 6: Qu’est-ce qu’un chiffre?

Répondre: Un chiffre est un algorithme pour chiffrer et décrypter les données. Il définit les règles de transformation en clair en texte chiffré et dos.

Question 7: Quel est le chiffre symétrique le plus utilisé?

Répondre: La norme de chiffrement avancée (AES) est le chiffre symétrique le plus couramment utilisé.

Question 8: Quel est le chiffre asymétrique le plus utilisé?

Répondre: L’algorithme RSA est le chiffre asymétrique le plus couramment utilisé.