Tutoriel des bases de la cryptographie

Contents

Tutoriel de cryptographie

■ Clef secrète: La clé secrète est également entrée dans l’algorithme de chiffrement. La clé est une valeur indépendante du texte en clair et de l’algorithme. L’algorithme produira une sortie différente en fonction de la clé spécifique utilisée à l’époque. Les substitutions et transformations exactes effectuées par l’algorithme dépendent de la clé.

Tutoriel de cryptographie

Cryptographie je s une technique de sécurisation de la communication en convertissant le texte brut en texte chiffré inintelligible. Il s’agit de divers algorithmes et protocoles pour garantir la confidentialité des données, l’intégrité, l’authentification et la non-répudiation. Les deux principaux types de cryptographie sont la cryptographie clé symétrique et la cryptographie clé asymétrique et elle joue un rôle vital en assurant la sécurité et la confidentialité des informations dans le monde numérique d’aujourd’hui et permet des transactions en ligne sécurisées, protège les données sensibles stockées dans les bases de données et assure la confidentialité de la confidentialité de la confidentialité de la confidentialité de la confidentialité de la confidentialité de la confidentialité de la confidentialité de la confidentialité de communication. Alors que la technologie continue d’avancer, la cryptographie reste un outil crucial dans la bataille en cours pour protéger nos informations des pirates.

Dans ce Tutoriel de cryptographie , Nous avons couvert les bases et les concepts avancés de cryptographie, y compris la cryptographie à clé symétrique, la cryptographie à clé asymétrique ainsi que la cryptanalyse, la cryptographie de clé publique et plus encore. Il fournit une base solide dans les concepts principaux de la cryptographie, ainsi que des informations sur ses applications pratiques.

À la fin de ce tutoriel, vous aurez une compréhension de base du fonctionnement de la cryptographie et de la façon dont il peut être utilisé pour protéger vos informations.

Qu’est-ce que la cryptographie?

La cryptographie est une technique de sécurisation d’informations et de communications grâce à l’utilisation de certains algorithmes afin que seules les personnes pour lesquelles les informations sont destinées à les comprendre et à les traiter.

Index de tutoriel de cryptographie

Voici les derniers sujets de la cryptographie (bases de l’avancé):

Cryptographie – Tableau du contenu

- Introduction

- Types de cryptographie

- Norme de chiffrement des données (DES)

- Norme de chiffrement avancée (AES)

- Algorithmes de cryptographie clé et RSA

- Cryptologie, cryptographie et cryptanalyse

- Techniques de cryptographie usagées communes

- Intégrité des données dans la cryptographie

- Différence importante B / W Sujets de la cryptographie

Introduction

- Introduction à la cryptographie

- Histoire de la cryptographie

- Principes de cryptographie

- Cryptographie et ses types

- Avantages et inconvénients de la cryptographie

- Applications de la cryptographie

- Qu’est-ce que la cryptosystème?

- Composants de la cryptosystème

- Attaques contre cryptosystème

Types de cryptographie

- Cryptographie clé symétrique

- Cipher Stream

- Bloquer le chiffre

- Techniques de substitution

- Cipher Ceaser

- Chiffre monoalphabétique

- Playfair Cipher

- Chiffre d’affaires

- Cipher polyalphabétique

- Coussin unique

- Cipher de clôture de rail

- Transposition colonne

- Rivest-Shamir-Adelman (RSA)

- Échange de clés Diffie-Hellman

- Norme de signature numérique (DSS)

Norme de chiffrement des données (DES)

- Qu’est-ce que le chiffrement des données?

- Algorithmes de chiffrement

- Sha

- RC4

- Fonctions de hachage

- Flowfish

Norme de chiffrement avancée (AES)

- Introduction aux AES

- Structure AES

- Fonction de transformation AES

- Transformation des octets de substitution

- Transformation SHIFTROWS

- Transformation de mixcolumns

- Transformation AddRoundKey

Algorithmes de cryptographie clé et RSA

- Qu’est-ce que la cryptographie clé publique?

- Quatre algorithmes asymétriques publics publics

- Rivest-Shamir-Adleman (RSA)

- Algorithme de signature numérique courbe elliptique (ECDSA)

- Algorithme de signature numérique (DSA)

- Protocole de l’accord de clé Diffie-Hellman

Cryptologie, cryptographie et cryptanalyse

- Introduction à la cryptologie

- Types de crptologie

- Cryptographie

- Cryptanalyse

- Introduction à la cryptanalyse

- Types d’attaques cryptanalytiques

- Attaque de table arc-en-ciel

- Attaque de dictionnaire

- Attaque de force brute

Techniques de cryptographie usagées communes

- Algorithmes de cryptographie sur mesure (cryptographie hybride)

- Un aperçu de la cryptographie cloud

- Cryptographie quantique

- Stéganographie d’image en cryptographie

- Cryptographie d’ADN

- Algorithme de mot de passe (OTP) en cryptographie

- Cryptographie moderne

Intégrité des données dans la cryptographie

- Fonctions de hachage de cryptographie

- Authentification des messages

- Cryptographie Signatures numériques

- Infrastructure clé publique

Différence importante B / W Sujets de la cryptographie

- Cryptographie classique et cryptographie quantique

- Différence entre la stéganographie et la cryptographie

- Différence entre le cryptage et la cryptographie

- Différence entre la cryptographie et la cybersécurité

- Différence entre les fonctions de hachage, les algorithmes symétriques et asymétriques

- Différence entre le chiffre de flux et le chiffre de bloc

Caractéristiques de la cryptographie

Vous trouverez ci-dessous quelques caractéristiques de la cryptographie:-

- Confidentialité: La cryptographie garde vos informations sensibles cachées des pirates en les transformant en une forme illisible.

- Intégrité: La cryptographie garantit que vos données restent intactes et inchangées pendant la transmission ou le stockage.

- Authentification: La cryptographie aide à vérifier l’identité d’un expéditeur et confirme l’origine d’un message.

- Non-répudiation: La cryptographie empêche l’expéditeur de nier son implication dans un message ou une transaction.

- Gestion clé: La cryptographie gère en toute sécurité les clés utilisées pour le cryptage et le déchiffrement.

- Évolutivité: La cryptographie peut gérer différents niveaux de volume de données et de complexité, des messages individuels aux grandes bases de données.

- Interopérabilité: La cryptographie permet une communication sécurisée entre différents systèmes et plateformes.

- Adaptabilité: La cryptographie évolue continuellement pour rester en avance sur les menaces de sécurité et les progrès technologiques.

Comment fonctionne la cryptographie?

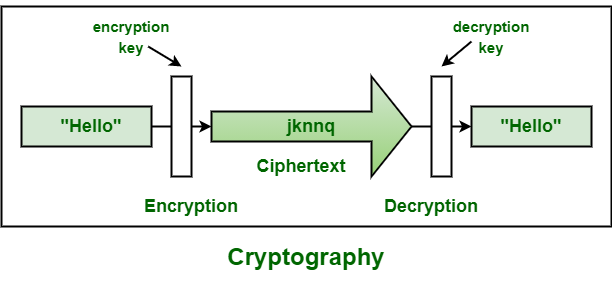

■ Texte en clair: Il s’agit du message ou des données intelligibles d’origine qui est introduite dans l’algorithme comme entrée.

■ Algorithme de cryptage: L’algorithme de chiffrement effectue diverses substitutions et transformations sur le texte en clair.

Comment fonctionne la cryptographie?

■ Clef secrète: La clé secrète est également entrée dans l’algorithme de chiffrement. La clé est une valeur indépendante du texte en clair et de l’algorithme. L’algorithme produira une sortie différente en fonction de la clé spécifique utilisée à l’époque. Les substitutions et transformations exactes effectuées par l’algorithme dépendent de la clé.

■ CIPHERText: CipherText est le message brouillé produit comme sortie. Cela dépend du texte en clair et de la clé secrète. Pour un message donné, deux clés différentes produiront deux textes chiffrés différents. Le texte chiffré est un flux de données apparemment aléatoire et, en l’état, est inintelligible.

■ Algorithme de décryptage: Il s’agit essentiellement de l’algorithme de chiffrement en marche arrière. Il prend le texte chiffré et la clé secrète et produit le texte en clair d’origine.

Par exemple:- Disons que vous voulez envoyer un message secret à votre ami. Vous pouvez écrire le message sur un morceau de papier et le sceller dans une enveloppe. Cependant, si quelqu’un interceptait l’enveloppe, il pourrait l’ouvrir et lire le message. Au lieu de cela, vous pouvez crypter le message à l’aide d’un algorithme cryptographique. Cela transformerait le message en texte chiffré qui est illisible par des individus non autorisés.

Vous pouvez ensuite envoyer le texte chiffré à votre ami, qui pourrait le décrypter en utilisant le même algorithme cryptographique et clé. La sécurité d’un système cryptographique dépend de la force de l’algorithme cryptographique et du secret des clés. Si l’algorithme cryptographique est faible, il peut être possible de briser le chiffrement et de lire le texte en clair. Si les clés ne sont pas gardées secrètes, elles peuvent être compromises, ce qui permettrait aux individus non autorisés de décrypter le texte chiffré.

Applications de la cryptographie

- Les usages: La cryptographie trouve une application approfondie dans divers domaines pour assurer la sécurité des données et protéger les informations sensibles.

- Communication sécurisée : La cryptographie permet des canaux de communication sécurisés, tels que les applications de messagerie cryptées et les réseaux privés virtuels (VPN), pour protéger les conversations et les données transmises sur Internet.

- Commerce électronique et transactions en ligne : La cryptographie est cruciale pour sécuriser les transactions de commerce électronique, les services bancaires en ligne et les systèmes de paiement numérique. Il protège les informations financières sensibles, telles que les détails de la carte de crédit et les numéros d’identification personnels (broches).

- Stockage de mot de passe : Le stockage de mots de passe est essentiel en toute sécurité pour éviter un accès non autorisé aux comptes d’utilisateurs. Les techniques cryptographiques comme le hachage et le salage aident à protéger les mots de passe contre les compromis facilement en cas de violation de données.

- Gestion des droits numériques (DRM) : Les systèmes de gestion des droits numériques (DRM) utilisent la cryptographie pour appliquer la protection des droits d’auteur et empêcher la copie ou la distribution non autorisée de contenu numérique, tels que les livres électroniques, la musique et les films.

FAQ sur la cryptographie

1. Quel est le but de la cryptographie?

Le but de la cryptographie est de sécuriser et de protéger les informations sensibles en les codant pour une manière que seules les parties autorisées peuvent comprendre.

2. Comment fonctionne la cryptographie clés asymétrique?

La cryptographie de clé asymétrique fonctionne en utilisant une paire de clés mathématiquement liées: une clé publique pour le chiffrement et une clé privée pour le déchiffrement.

3. Qui sont les algorithmes clés symétriques couramment utilisés?

Les algorithmes de clés symétriques couramment utilisés incluent AES (Advanced Encryption Standard), DES (Data Encryption Standard) et 3DES (Triple Data Encryption Standard).

4. Les ordinateurs quantiques peuvent-ils briser les systèmes cryptographiques existants?

Les ordinateurs quantiques ont le potentiel de briser les systèmes cryptographiques existants en raison de leur capacité à résoudre certains problèmes mathématiques beaucoup plus rapidement que les ordinateurs traditionnels.

5. Comment la cryptographie est-elle utilisée dans les transactions de commerce électronique? Donnez des réponses à ces questions en une seule ligne

La cryptographie est utilisée dans les transactions de commerce électronique pour chiffrer les données sensibles, telles que les informations de carte de crédit, pendant la transmission pour assurer sa confidentialité et son intégrité.

Dernière mise à jour: 12 juil 2023

Comme un article

Tutoriel de cryptographie

De la vue de l’observation des oiseaux, la cryptographie signifie la méthode de protection des données à l’aide du code, d’une manière où elle ne peut être accessible que par l’utilisateur pour lequel les informations sont destinées à être! Dans ce tutoriel de cryptographie, vous apprendrez tout sur la cryptographie, ce que c’est, le cryptage symétrique, le cryptage asymétrique et bien plus encore. Apprenez tout à ce sujet maintenant!

Compétences couvertes

- Tutoriel de cryptographie

Sujets couverts

- Qu’est-ce que la cryptographie

- Cryptage symétrique

- Cryptage asymétrique

Trouvez notre CEH (V12) – cours de formation en ligne en ligne certifiée en ligne dans les meilleures villes:

Nom Date Lieu CEH V12 – Cours de piratage éthique certifié 21 octobre -19 novembre 2023,

Lot de week-endTa ville Voir les détails CEH V12 – Cours de piratage éthique certifié 6 novembre -1 décembre 2023,

Lot en semaineTa ville Voir les détails A propos de l’auteur

Simple

Simplilearn est l’un des principaux fournisseurs mondiaux de formation en ligne pour le marketing numérique, le cloud computing, la gestion de projet, la science des données, l’informatique, le développement de logiciels et de nombreuses autres technologies émergentes.