Première cryptographie

Contents

Origine de la cryptographie

Si l’utilisation d’un chiffre de substitution simple comme l’analyse de fréquence ne craque pas le code, un attaquant pourrait effectuer une attaque par force brute. Ce type d’attaque implique de tester chaque changement possible sur un petit extrait du message. Donc, si le message est écrit en anglais, cela nécessiterait un maximum de 26 tests car il y a 26 lettres dans l’alphabet anglais. Bien que ce ne soit pas une attaque particulièrement sophistiquée, elle est efficace.

L’histoire de la cryptographie: l’histoire

La cryptographie est la science des secrets. Signifiant littéralement «Écriture cachée», la cryptographie est une méthode pour cacher et protéger les informations en utilisant un code, ou chiffre, seulement déchiffrable par son destinataire prévu. Aujourd’hui, la cryptographie moderne est essentielle à l’Internet sécurisé, à la cybersécurité d’entreprise et à la technologie de la blockchain. Cependant, la première utilisation des chiffres remonte à environ 100 avant JC.

Dans cette série en trois parties, nous explorerons l’histoire de la cryptographie avant le 20e siècle, au 20e siècle et dans les temps modernes.

Cryptographie historique

Boîte de César

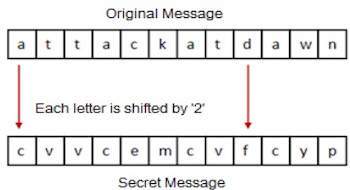

La «boîte César» ou «César Cipher» est l’un des premiers chiffres connus. Développé environ 100 avant JC, il a été utilisé par Julius Caesar pour envoyer des messages secrets à ses généraux sur le terrain. Dans le cas où l’un de ses messages a été intercepté, son adversaire ne pouvait pas les lire. Cela lui a évidemment donné un grand avantage stratégique. Alors, quel était le code?

César a déplacé chaque lettre de son message trois lettres à droite pour produire ce qu’on pourrait appeler le texte chiffré. Le texte chiffré est ce que l’ennemi verrait au lieu du vrai message. Ainsi, par exemple, si les messages de César étaient écrits dans l’alphabet anglais, chaque lettre “A” dans le message deviendrait un “D”, les “B” deviendraient “E” et les “X” deviendront “A” A.”Ce type de chiffre est appelé de manière appropriée un« chiffre de quart.”

Le numéro magique de César était de trois, cependant, une utilisation moderne du chiffre de César est un code appelé “Rot13.”Rot13, abréviation de” rotation de 13 places “, déplace chaque lettre de l’alphabet anglais 13 espaces. Il est souvent utilisé dans des forums en ligne pour masquer des informations telles que des spoilers de films et d’émissions de télévision, des solutions aux puzzles ou à des jeux, ou du matériel offensif. Le code est facilement fissable, cependant, il cache les informations du coup d’œil rapide.

Ghostvolt en solo

Cryptage de fichiers solides rock pour tout le monde

Protéger contre le vol de données et verrouiller facilement n’importe quel fichier avec un cryptage automatisé, organiser avec le balisage de fichiers et partager en toute sécurité vos fichiers avec n’importe qui.

Cryptanalyse: casser une boîte de César

La partie la plus difficile de briser une boîte César est de déterminer le langage du message qu’il encode. Une fois que le Code Cracker figure cela, deux scénarios sont considérés. L ‘«attaquant» utilise une technique telle que l’analyse de fréquence, soit ils utilisent ce que l’on appelle une attaque de force brute.

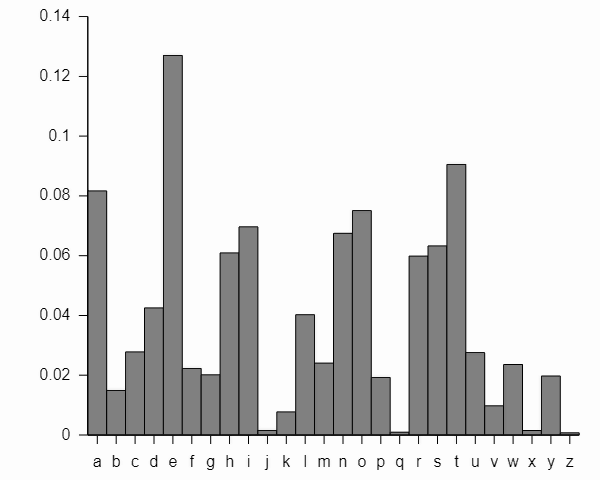

Dans un premier cas, l’attaquant sait que certaines lettres sont utilisées plus fréquemment que d’autres. Par exemple, A, E, O et T sont les lettres les plus couramment utilisées, tandis que Q, X et Z sont les moins. Les fréquences relatives de chaque lettre en anglais sont indiquées dans le graphique ci-dessous.

Si l’utilisation d’un chiffre de substitution simple comme l’analyse de fréquence ne craque pas le code, un attaquant pourrait effectuer une attaque par force brute. Ce type d’attaque implique de tester chaque changement possible sur un petit extrait du message. Donc, si le message est écrit en anglais, cela nécessiterait un maximum de 26 tests car il y a 26 lettres dans l’alphabet anglais. Bien que ce ne soit pas une attaque particulièrement sophistiquée, elle est efficace.

Le chiffre de Vigenère

Le chiffre de Vigenère, créé au XVIe siècle, utilise un élément non trouvé dans un chiffre de César: une clé secrète. Le créateur du code choisit n’importe quel mot ou combinaison de lettres au hasard pour être la clé, par exemple: «chien.”Le mot-clé choisi sera ensuite adapté au message en texte clair que vous souhaitez crypter, par exemple”.”Vous pouvez voir que le mot-clé” chien “est plus court que le mot” attaque “par trois lettres. Dans ce cas, répétez votre clé jusqu’à ce qu’elle correspond au nombre de lettres dans votre message en clair. Dans ce cas, vous auriez alors “dogdog.”

Maintenant, vous pourrez créer le texte chiffré. Pour ce faire, vous devrez utiliser le graphique ci-dessous.

Les colonnes sont les lettres de la clé secrète, tandis que les lignes sont les lettres du message en texte clair. Ainsi, pour notre exemple, la première lettre de notre clé est «D», tandis que la première lettre de notre mot en clair est «A.«Alors, trouvez où ils se croisent sur le graphique, et vous trouverez la première lettre de notre texte chiffré, qui est« D.”Ensuite, les deuxièmes lettres de nos mots de clé et de texte en clair sont respectivement« O »et« T ». Ils se croisent à «H.«Vous continueriez ceci jusqu’à ce que vous terminez les six lettres.

Message en texte clair: ATTAQUE

Clé: CHIEN CHIEN

CIPHERText: Dhzdqq

Cryptanalyse: fissurer un chiffre de Vigenère

En raison de l’utilisation d’une clé, le chiffre de Vigenère ne peut pas être initialement craqué en utilisant une analyse de fréquence simple comme vous pouvez le faire avec un chiffre de César. Cependant, la principale faiblesse d’un chiffre de Vigène est la répétition de la clé. Ainsi, dans notre exemple, «chien» a été répété deux fois afin de faire correspondre le nombre de lettres dans le mot «Attaque.”Si un attaquant devine la longueur de la clé, il devient beaucoup plus facile de craquer. Le texte chiffré est ensuite traité comme une série de petits chiffres de César, et une méthode telle qu’une analyse de fréquence pourrait ensuite être effectuée pour casser le code.

Mais comment un attaquant peut-il deviner la longueur de la clé? Il existe en fait deux méthodes: l’examen Kasiski et le test Friedman. Si l’attaquant remarque qu’il y a des segments de texte répétés dans le texte chiffré, un examen Kasiski serait efficace pour craquer le code. L’attaquant compterait la distance des lettres entre le texte répété pour avoir une bonne idée de la durée de la clé. Le test Friedman adopte une approche algébrique en utilisant une formule pour mesurer l’inégalité des fréquences de lettres de chiffre pour briser le chiffre. Plus le texte est long, plus cette technique est précise

Coming: Ciphers du 20e siècle

La boîte César et le chiffre de Vigenère sont deux des premiers chiffres connus. Ils ont été les pionniers de l’utilisation du cryptage pour protéger les données de communication sensibles et l’utilisation d’une clé secrète dans le cryptage. Dans le prochain article de cette série, nous allons passer au 20e siècle. Nous verrons comment la cryptographie a évolué lorsqu’elle est motivée par les intérêts militaires et les organisations protégeant leur propriété intellectuelle

Ghostvolt en solo

Cryptage de fichiers solides rock pour tout le monde

• Protéger contre le vol de données

• Verrouiller facilement n’importe quel fichier

• Cryptage automatisé

• Partage de fichiers sécurisé

• Balise de fichier

• Super facile à utiliser

Origine de la cryptographie

L’être humain depuis des âges avait deux besoins inhérents – (a) pour communiquer et partager des informations et (b) communiquer sélectivement. Ces deux besoins ont donné naissance à l’art de coder les messages de telle manière que seules les personnes prévues pourraient avoir accès à l’information. Les personnes non autorisées ne pouvaient extraire aucune information, même si les messages brouillés tombaient dans leur main.

L’art et la science de la dissimulation des messages pour introduire le secret dans la sécurité de l’information sont reconnus comme la cryptographie.

Le mot «cryptographie» a été inventé en combinant deux mots grecs, «krypto» signifiant caché et «graphène» signifiant écrire.

Histoire de la cryptographie

L’art de la cryptographie est considéré comme né avec l’art de l’écriture. À mesure que les civilisations évoluaient, les êtres humains se sont organisés en tribus, groupes et royaumes. Cela a conduit à l’émergence d’idées telles que le pouvoir, les batailles, la suprématie et la politique. Ces idées ont encore alimenté les besoins naturels des gens pour communiquer secrètement avec un receveur sélectif qui à son tour a également assuré l’évolution continue de la cryptographie.

Les racines de la cryptographie se trouvent dans les civilisations romaines et égyptiennes.

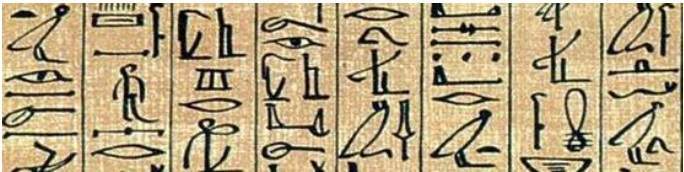

Hiéroglyphe – la plus ancienne technique cryptographique

La première preuve connue de cryptographie peut être attribuée à l’utilisation de «hiéroglyphe». Il y a environ 4000 ans, les Égyptiens communiquaient par des messages écrits en hiéroglyphe. Ce code était le secret connu uniquement des scribes qui avaient l’habitude de transmettre des messages au nom des rois. Un de ces hiéroglyphes est illustré ci-dessous.

Plus tard, les chercheurs sont passés à l’utilisation de chiffres de substitution mono-alphabétique simples pendant 500 à 600 avant JC. Cela impliquait de remplacer les alphabets de message par d’autres alphabets par une règle secrète. Ce règle est devenu un clé Pour récupérer le message du message brouillé.

La méthode romaine antérieure de cryptographie, populairement connue sous le nom de César Shift Cipher, repose sur le décalage des lettres d’un message par un numéro convenu (trois était un choix commun), le destinataire de ce message renverrait les lettres par le même numéro et obtiendrait le message d’origine.

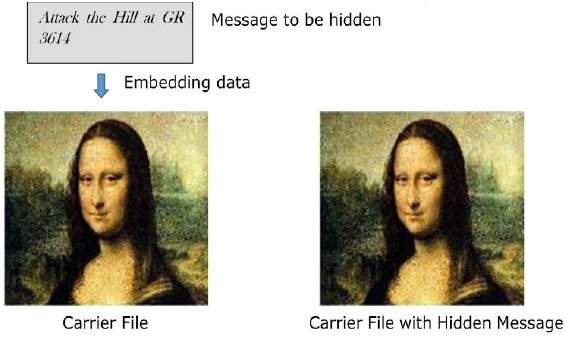

Stéganographie

La stéganographie est similaire mais ajoute une autre dimension à la cryptographie. Dans cette méthode, les gens veulent non seulement protéger le secret d’une information en les dissimulant, mais ils veulent également s’assurer qu’une personne non autorisée n’obtient aucune preuve que les informations existent même. Par exemple, filigrane invisible.

Dans Steganography, un receveur involontaire ou un intrus n’est pas au courant du fait que les données observées contiennent des informations cachées. En cryptographie, un intrus est normalement conscient que les données sont communiquées, car ils peuvent voir le message codé / brouillé.

Évolution de la cryptographie

C’est pendant et après la Renaissance européenne, divers États italiens et papaux ont mené la prolifération rapide des techniques cryptographiques. Diverses techniques d’analyse et d’attaque ont été recherchées à cette époque pour briser les codes secrètes.

- Techniques de codage améliorées telles que Codage vigenere a vu le jour au XVe siècle, qui a offert des lettres de déménagement dans le message avec un certain nombre d’endroits variables au lieu de les déplacer le même nombre d’endroits.

- Ce n’est qu’après le 19 e siècle, la cryptographie est passée des approches ad hoc pour le chiffrement de l’art et de la science de la sécurité de l’information plus sophistiqués.

- Au début du 20ème siècle, l’invention des machines mécaniques et électromécaniques, comme les Machine de rotor Enigma, fourni des moyens plus avancés et efficaces de codage des informations.

- Pendant la période de la Seconde Guerre mondiale, les deux cryptographie et cryptanalyse est devenu excessivement mathématique.

Avec les avancées qui se déroulent dans ce domaine, les organisations gouvernementales, les unités militaires et certaines maisons d’entreprise ont commencé à adopter les applications de la cryptographie. Ils ont utilisé la cryptographie pour protéger leurs secrets des autres. Maintenant, l’arrivée des ordinateurs et d’Internet a apporté une cryptographie efficace à la portée des gens du commun.

Lancez votre carrière

Soyez certifié en terminant le cours