Cryptographie simple

Contents

Ciphers traditionnels

P → 16, O → 15, I → 9, N → 14 et T → 20.

Cipher de substitution simple

Le chiffre de substitution simple est un chiffre qui est utilisé depuis plusieurs centaines d’années (une excellente histoire est donnée dans Simon Singhs “ The Code Book ”). Il consiste essentiellement à substituer chaque caractère en texte clair à un caractère différent. Il diffère du chiffre de César en ce que l’alphabet de chiffre n’est pas simplement l’alphabet décalé, il est complètement brouillé.

Le chiffre de substitution simple offre très peu de sécurité de communication, et il sera démontré qu’il peut être facilement brisé même à la main, d’autant plus que les messages deviennent plus longs (plus de plusieurs centaines de caractères chiffrés).

Exemple §

Voici un exemple rapide des étapes de chiffrement et de décryptage impliquées dans le simple chiffre de substitution. Le texte que nous crypterons est «défendre le mur est du château».

Les clés du chiffre de substitution simple se composent généralement de 26 lettres (par rapport au numéro unique du Caeser Cipher). Un exemple de clé est:

Alphabet ordinaire: ABCDEFGHIJKLMNOPQRSTUVWXYZ CIPHER Alphabet: PhqgiumEyylnofdxjkrcvstzwb

Un exemple de cryptage utilisant la clé ci-dessus:

Texte en clair: Défendez le mur est du château chiffré: giuifg cei iprc tpnn du cei qprcni

Il est facile de voir comment chaque caractère dans le texte en clair est remplacé par la lettre correspondante dans l’alphabet de chiffre. Le décryptage est tout aussi facile, en allant de l’alphabet de chiffre. Lorsque vous générez des clés, il est populaire d’utiliser un mot clé, e.g. ‘Zebra’ pour le générer, car il est beaucoup plus facile de se souvenir d’un mot clé par rapport à un fouillis aléatoire de 26 caractères. En utilisant le mot-clé «zèbre», la clé deviendrait:

Cipher Alphabet: Zebracdfghijklmnopqstuvwxy

Cette clé est ensuite utilisée de manière identique à l’exemple ci-dessus. Si votre mot clé a des caractères répétés e.g. ‘Mammoth’, veillez à ne pas inclure les caractères répétés dans l’alphabet de chiffre.

Exemple javascript §

Autres implémentations §

Pour encilz vos propres messages dans Python, vous pouvez utiliser le module Pycipher. Pour l’installer, utiliser pip install pycipher. Pour encilz les messages avec le chiffre de substitution (ou un autre chiffre, voir ici pour la documentation):

>>> de l'importation pycipiste simplesubstitution >>> ss = simplesubstitution ('phqgiumEyylnofdxjkrcvstzwb') >>> ss.Encher («défendre le mur est du château») «giuifgceiiprctpnnduceiqprcni» >>> ss.Depice ('giuifgceiiprctpnnduceiqprcni') 'défendez-le-pasthelofthecastle' Cryptanalyse §

Voir cryptanalyse du chiffre de substitution à un guide sur la façon de briser automatiquement ce chiffrement.

Le chiffre de substitution simple est assez facile à casser. Même si le nombre de clés est d’environ 2 88.4 (un très grand nombre), il y a beaucoup de redondance et d’autres propriétés statistiques du texte anglais qui facilitent la détermination d’une clé raisonnablement bonne. La première étape consiste à calculer la distribution de fréquence des lettres dans le texte de chiffre. Cela consiste à compter combien de fois chaque lettre apparaît. Le texte anglais naturel a une distribution très distincte qui peut être utilisée Aidez les codes à fissurer. Cette distribution est la suivante:

Cela signifie que la lettre «e» est la plus courante et apparaît près de 13% du temps, tandis que «z» apparaît bien moins de 1% du temps. L’application du chiffre de substitution simple ne change pas ces frequncics de lettre, il les fait simplement un peu affronter (dans l’exemple ci-dessus, “ e ‘est en train de «i», ce qui signifie que «i» sera le caractère le plus courant dans le chiffre texte). Un cryptanalyste doit trouver la clé qui a été utilisée pour crypter le message, ce qui signifie trouver le mappage pour chaque personnage. Pour des morceaux de texte raisonnablement grands (plusieurs centaines de caractères), il est possible de remplacer simplement le caractère de texte chiffré le plus courant par «E», le deuxième caractère de texte chiffré le plus courant par «t» etc. pour chaque caractère (remplacer selon l’ordre dans l’image à droite). Cela se traduira par une très bonne approximation du texte en clair d’origine, mais uniquement pour des pièces de texte avec des propriétés statistiques proches de celles pour l’anglais, qui n’est garanti que pour de longues étendues de texte.

De courts morceaux de texte ont souvent besoin de plus d’expertise pour se fissurer. Si la ponctuation originale existe dans le message, E.g. ‘GiUifg cei iprc tpnn du cei qprcni’, alors il est possible d’utiliser les règles suivantes pour deviner certains des mots, puis, en utilisant ces informations, certaines des lettres de l’alphabet de chiffre sont connues.

| Mots à une lettre | A, je. |

| Des mots fréquents à deux lettres | de, à, dans, il est, soit, comme, à, donc, nous, lui, par ou, sur, si, si, moi, mon, up, et, go, non, nous, je suis |

| Des mots fréquents à trois lettres | les, et, pour, mais, mais non, vous, tous, tout, peut, elle avait, elle, un, un, notre, dehors, jour, obtenir, lui, lui, comment, mec, nouveau, maintenant, maintenant, vieux, voir, deux ans, qui, garçon, a fait, son, laisse, mettez, disons, elle aussi utilise |

| Des mots fréquents à quatre lettres | que, avec, cela, ce sera, votre, de, ils, ils savent, veulent, bien, bien, beaucoup, un peu de temps |

* Les informations dans le tableau ci-dessus ont été empruntées au site Web de Simon Singhs, http: // www.Simonsingh.net / the_black_chamber / hintsandtips.htm

Habituellement, la ponctuation dans le texte chiffré est supprimée et le texte chiffré est placé dans des blocs tels que «Giuif gceii prcTp nnduc eiqpr cnizz», ce qui empêche les astuces précédentes de travailler. Il existe cependant de nombreuses autres caractéristiques de l’anglais qui peuvent être utilisées. Le tableau ci-dessous répertorie certains autres faits qui peuvent être utilisés pour déterminer la clé correcte. Seuls les quelques exemples les plus courants sont donnés pour chaque règle.

Pour plus d’informations sur d’autres langues, voir les fréquences des lettres pour diverses langues.

| Lettres uniques les plus fréquentes | E t a o i n s h r d l u |

| Digraphes les plus fréquents | thr on a re he in ed nd ha at er es of or nt ea ti to it st io le est ou ar as de rt ve |

| Trigraphes les plus fréquents | le et tha ent ion tio for nde a nce edt tis oft sth les hommes |

| Doubles les plus courants | ss ee tt ff ll mm oo |

| Lettres initiales les plus fréquentes | T o a w b c d s f m r h i y e g l n p u j k |

| Lettres finales les plus fréquentes | E s t d n r y f l o g h a k m p u w |

* Les informations dans le tableau ci-dessus ont été empruntées au site Web de Simon Singhs, http: // www.Simonsingh.net / the_black_chamber / hintsandtips.htm

Il y a plus d’astuces qui peuvent être utilisées en plus de celles énumérées ici, peut-être qu’un jour ils seront inclus ici. En attendant, utilisez votre moteur de recherche préféré pour trouver plus d’informations.

Les références §

- Wikipedia a une bonne description du processus de chiffrement / décryptage, de l’histoire et de la cryptanalyse de cet algorithme

- “ The Code Book ” de Simon Singh est une excellente introduction aux chiffres et aux codes, et comprend une section sur les chiffres de substitution.

- Singh, Simon (2000). Le livre de code: La science du secret de l’Égypte ancienne à la cryptographie quantique . ISBN 0-385-49532-3.

Le site Web de Simon Singh propose de bons outils de résolution de chiffres de substitution:

- http: // www.Simonsingh.net / the_black_chamber / fréquence analyse.html

- http: // www.Simonsingh.net / the_black_chamber / fréquence.htm

- http: // www.Simonsingh.net / the_black_chamber / hintsandtips.htm

Ciphers traditionnels

Dans le deuxième chapitre, nous avons discuté des principes fondamentaux de la cryptographie moderne. Nous avons assimilé la cryptographie à une boîte à outils où diverses techniques cryptographiques sont considérées comme les outils de base. L’un de ces outils est le cryptage de clé symétrique où la clé utilisée pour le chiffrement et le déchiffrement est la même.

Dans ce chapitre, nous discutons plus loin de cette technique et de ses applications pour développer divers cryptosystèmes.

Systèmes cryptographiques antérieurs

Avant de poursuivre, vous devez connaître certains faits sur les cryptosystèmes historiques –

- Tous ces systèmes sont Basé sur un cryptage de clés symétriques schème.

- Le seul service de sécurité que ces systèmes fournissent est la confidentialité des informations.

- Contrairement aux systèmes modernes qui sont des données numériques et traitent comme des nombres binaires, les systèmes antérieurs ont travaillé sur les alphabets comme élément de base.

Ces systèmes cryptographiques antérieurs sont également appelés chiffres. En général, un chiffre n’est qu’un ensemble d’étapes (un algorithme) pour effectuer à la fois un chiffrement et le décryptage correspondant.

Caesar Cipher

Il s’agit d’un chiffre mono-alphabétique dans lequel chaque lettre du texte clair est substituée par une autre lettre pour former le texte chiffré. C’est une forme la plus simple de schéma de chiffre de substitution.

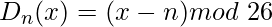

Ce cryptosystème est généralement appelé Chiffre d’affaires. Le concept consiste à remplacer chaque alphabet par un autre alphabet qui est «décalé» par un nombre fixe entre 0 et 25.

Pour ce type de schéma, l’expéditeur et le récepteur sont d’accord sur un «numéro de quart de travail secret» pour déplacer l’alphabet. Ce nombre qui est compris entre 0 et 25 devient la clé du cryptage.

Le nom «Caesar Cipher» est parfois utilisé pour décrire le chiffre de décalage lorsque le «décalage de trois» est utilisé.

Processus de chiffre d’affaires

- Afin de crypter une lettre en texte en clair, l’expéditeur positionne la règle coulissante sous le premier ensemble de lettres en texte en clair et la glisse à gauche par le nombre de positions du quart de secours secret.

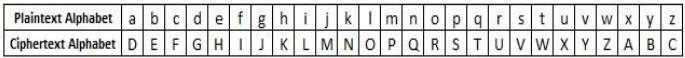

- La lettre en clair est ensuite cryptée à la lettre de texte chiffré sur la règle coulissante en dessous. Le résultat de ce processus est illustré dans l’illustration suivante pour un décalage convenu de trois positions. Dans ce cas, le «tutoriel» en jeu en clair est crypté dans le texte chiffré «wxwruldo». Voici l’alphabet de texte chiffré pour un décalage de 3 –

- En recevant le texte chiffré, le récepteur qui connaît également le changement secret, positionne son souverain coulissant sous l’alphabet de texte chiffré et le glisse à droite par le numéro de quart convenu, 3 dans ce cas.

- Il remplace ensuite la lettre de texte chiffré par la lettre en texte clair sur la règle coulissante en dessous. Par conséquent, le texte chiffré «wxwruldo» est décrypté en «tutoriel». Pour décrypter un message codé avec un décalage de 3, générez l’alphabet en texte en clair à l’aide d’un décalage de «-3» comme indiqué ci-dessous –

Valeur de sécurité

César Cipher est pas un sécurisé cryptosystème car il n’y a que 26 clés possibles à essayer. Un attaquant peut effectuer une recherche de clés exhaustive avec des ressources informatiques limitées disponibles.

Cipher de substitution simple

C’est une amélioration du chiffre de César. Au lieu de déplacer les alphabets par un certain nombre, ce schéma utilise une certaine permutation des lettres en alphabet.

Par exemple, un.B…..Y.Z et Z.Y …… b.A sont deux permutations évidentes de toutes les lettres en alphabet. La permutation n’est rien d’autre qu’un ensemble d’alphabets mélangés.

Avec 26 lettres en alphabet, les permutations possibles sont 26! (Factoriel de 26) qui est égal à 4×10 26 . L’expéditeur et le récepteur peuvent choisir l’une de ces permutations possibles comme alphabet de texte chiffré. Cette permutation est la clé secrète du schéma.

Processus de chiffre de substitution simple

- Écrivez les alphabets A, B, C. Z dans l’ordre naturel.

- L’expéditeur et le récepteur décident d’une permutation sélectionnée au hasard des lettres de l’alphabet.

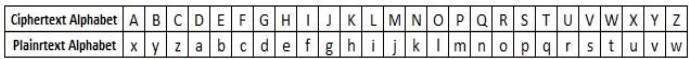

- Sous les alphabets d’ordre naturel, écrivez la permutation choisie des lettres de l’alphabet. Pour le cryptage, l’expéditeur remplace chaque lettre en texte en clair en substituant la lettre de permutation qui est directement en dessous dans le tableau. Ce processus est montré dans l’illustration suivante. Dans cet exemple, la permutation choisie est k, d, g, . O. Le «point» en jeu en clair est chiffré en «MJBXZ».

Voici un alphabet de texte chiffré mélangé, où l’ordre des lettres de texte chiffré est une clé.

- En recevant le texte chiffré, le récepteur, qui connaît également la permutation choisie au hasard, remplace chaque lettre de texte chiffré sur la ligne inférieure avec la lettre en texte clair correspondant dans la ligne supérieure. Le texte chiffré «MJBXZ» est décrypté en «point».

Valeur de sécurité

Le chiffre de substitution simple est une amélioration considérable par rapport au chiffre de César. Le nombre possible de clés est grand (26!) Et même les systèmes informatiques modernes ne sont pas encore assez puissants pour lancer confortablement une attaque de force brute pour briser le système. Cependant, le chiffre de substitution simple a un design simple et il est susceptible de concevoir des défauts, disons en choisissant une permutation évidente, ce cryptosystème peut être facilement brisé.

Chiffre monoalphabétique et polyalphabétique

Le chiffre monoalphabétique est un chiffre de substitution dans lequel pour une clé donnée, l’alphabet de chiffre pour chaque alphabet de plaine est fixé tout au long du processus de cryptage. Par exemple, si «A» est chiffré comme «D», pour un certain nombre d’occurrence dans ce texte en clair, «A» sera toujours chiffré à «D».

Tous les chiffres de substitution dont nous avons discuté plus tôt dans ce chapitre sont monoalphabétiques; Ces chiffres sont très sensibles à la cryptanalyse.

Le chiffre polyalphabétique est un chiffre de substitution dans lequel l’alphabet de chiffre à l’alphabet ordinaire peut être différent à différents endroits pendant le processus de chiffrement. Les deux exemples suivants, Playfair et Vigenere Cipher sont des chiffres polyalphabétiques.

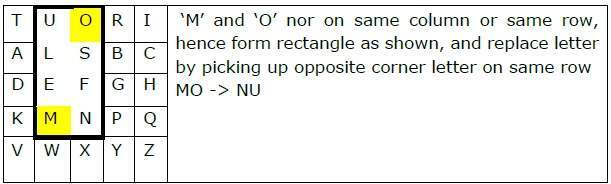

Playfair Cipher

Dans ce schéma, les paires de lettres sont cryptées, au lieu de lettres uniques comme dans le cas d’un chiffre de substitution simple.

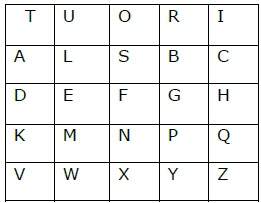

Dans Playfair Cipher, initialement un tableau clé est créé. Le tableau des clés est une grille 5 × 5 d’alphabets qui agit comme la clé pour crypter le texte en clair. Chacun des 25 alphabets doit être unique et une lettre de l’alphabet (généralement J) est omise de la table car nous n’avons besoin que de 25 alphabets au lieu de 26. Si le texte en clair contient j, alors il est remplacé par i.

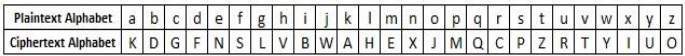

L’expéditeur et le récepteur de déicide sur une clé particulière, disent des «tutoriels». Dans un tableau clé, les premiers caractères (allant à droite) dans le tableau est la phrase, à l’exclusion des lettres en double. Le reste de la table sera rempli des lettres restantes de l’alphabet, dans l’ordre naturel. Le tableau clé fonctionne pour être –

Processus de chiffre de jeu

- Tout d’abord, un message en clair est divisé en paires de deux lettres (digraphs). S’il y a un nombre impair de lettres, un z est ajouté à la dernière lettre. Disons que nous voulons crypter le message «cacher de l’argent». Il sera écrit comme – hi de mo ne yz

- Les règles du cryptage sont –

- Si les deux lettres se trouvent dans la même colonne, prenez la lettre en dessous de chacune (revenez en haut si en bas)

T U O R je «H» et «I» sont dans la même colonne, prenez donc la lettre en dessous pour remplacer. Salut → QC UN L S B C D E F g H K M N P Q V W X Y Z T U O R je «D» et «E» sont dans la même rangée, apportez donc une lettre à droite pour remplacer. De → ef UN L S B C D E F g H K M N P Q V W X Y Z

- Si aucune des deux règles précédentes n’est vraie, formez un rectangle avec les deux lettres et prenez les lettres dans le coin horizontal opposé du rectangle.

En utilisant ces règles, le résultat du chiffrement de «cacher de l’argent» avec la clé des «tutoriels» serait –

Décriture le chiffre Playfair est aussi simple que de faire le même processus à l’envers. Le récepteur a la même clé et peut créer la même table clé, puis décrypter tous les messages faits en utilisant cette clé.

Valeur de sécurité

C’est aussi un chiffre de substitution et est difficile à casser par rapport au chiffre de substitution simple. Comme en cas de chiffre d’affaires de substitution, la cryptanalyse est également possible sur le chiffre de playfair, mais elle serait contre 625 paires de lettres possibles (alphabets 25×25) au lieu de 26 alphabets possibles différents possibles.

Le chiffre Playfair a été utilisé principalement pour protéger les secrets importants mais non critiques, car il est rapide à utiliser et ne nécessite aucun équipement spécial.

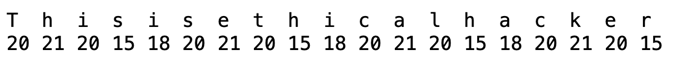

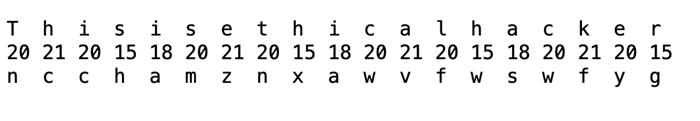

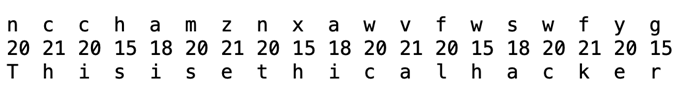

Vigenere Cipher

Ce schéma de Cipher utilise une chaîne de texte (disons, un mot) comme clé, qui est ensuite utilisée pour effectuer un certain nombre de changements sur le texte en clair.

Par exemple, supposons que la clé est «point». Chaque alphabet de la clé est converti en sa valeur numérique respective: dans ce cas,

P → 16, O → 15, I → 9, N → 14 et T → 20.

Ainsi, la clé est: 16 15 9 14 20.

Processus de chiffre de vigenere

- L’expéditeur et le récepteur décident d’une clé. Dites «point» est la clé. La représentation numérique de cette clé est «16 15 9 14 20».

- L’expéditeur veut crypter le message, dire «Attaque du sud-est». Il organisera le texte en clair et la clé numérique comme suit –

- Il déplace maintenant chaque alphabet en texte en clair par le nombre écrit en dessous pour créer un texte chiffré comme indiqué ci-dessous –

- Ici, chaque caractère en texte clair a été décalé par un montant différent – et ce montant est déterminé par la clé. La clé doit être inférieure ou égale à la taille du message.

- Pour le décryptage, le récepteur utilise la même clé et les changements de chiffre d’affaires reçus dans l’ordre inverse pour obtenir le texte en clair.

Valeur de sécurité

Vigenere Cipher a été conçu en peaufinant le chiffre de César standard pour réduire l’efficacité de la cryptanalyse sur le texte chiffré et rendre un cryptosystème plus robuste. C’est significativement plus sûr qu’un chiffre de César ordinaire.

Dans l’histoire, il était régulièrement utilisé pour protéger les informations politiques et militaires sensibles. Il était appelé le Cipher incassable En raison de la difficulté qu’il a posée à la cryptanalyse.

Variantes du chiffre de vigenere

Il y a deux cas particuliers de chiffre vigenere –

- La longueur du mot-clé est la même que le message plaint. Ce cas est appelé Cipher vernal. Il est plus sûr que le chiffre vigere typique.

- Vigenere Cipher devient un cryptosystème avec un secret parfait, qui s’appelle Coussin unique.

Coussin unique

Les circonstances sont –

- La longueur du mot-clé est la même que la longueur du texte en clair.

- Le mot-clé est une chaîne d’alphabets générée de manière aléatoire.

- Le mot-clé n’est utilisé qu’une seule fois.

Valeur de sécurité

Comparons Shift Cipher avec un pavé unique.

Shift Cipher – Facile à casser

En cas de chiffre d’affaires, le message entier aurait pu avoir un changement entre 1 et 25. C’est une très petite taille et une force très facile à brute. Cependant, chaque personnage ayant maintenant son propre changement individuel entre 1 et 26, les clés possibles se développent de façon exponentielle pour le message.

Pad à une fois – impossible à casser

Disons-nous, nous cryptons le nom «point» avec un pavé unique. C’est un texte de 5 lettres. Pour briser le texte chiffré par force brute, vous devez essayer toutes les possibilités de clés et effectuer un calcul pour (26 x 26 x 26 x 26 x 26) = 26 5 = 11881376 fois. C’est pour un message avec 5 alphabets. Ainsi, pour un message plus long, le calcul se développe de façon exponentielle avec chaque alphabet supplémentaire. Cela rend le calcul de calcul impossible de briser le texte chiffré par une force brute.

CIPHER DE TRANSPOSITION

C’est un autre type de chiffre où l’ordre des alphabets dans le texte en clair est réorganisé pour créer le texte chiffré. Les alphabets en texte en clair ne sont pas remplacés.

Un exemple est un chiffre de «transposition en colonnes simple» où le texte en clair est écrit horizontalement avec une certaine largeur d’alphabet. Ensuite, le texte chiffré est lus verticalement comme indiqué.

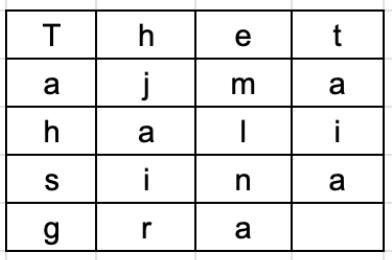

Par exemple, le texte en clair est «la statue d’or est dans la onzième grotte» et la clé aléatoire secrète choisie est «cinq». Nous organisons ce texte horizontalement dans le tableau avec un nombre de colonnes égales à la valeur clé. Le texte résultant est illustré ci-dessous.

Le texte chiffré est obtenu par colonne de lecture verticalement vers le bas du premier à la dernière colonne. Le texte chiffré est «gnuneaoseenvltiltedasehehetivc».

Pour décrypter, le récepteur prépare un tableau similaire. Le nombre de colonnes est égal au nombre clé. Le nombre de lignes est obtenu en divisant le nombre d’alphabets totaux de texte chiffré par valeur clé et arrondissement du quotient à la valeur entière suivante.

Le récepteur écrit ensuite le texte chiffré reçu verticalement en bas et de gauche à la colonne droite. Pour obtenir le texte, il lit horizontalement de gauche à droite et de la ligne de haut en bas.

Lancez votre carrière

Soyez certifié en terminant le cours

César Cipher en cryptographie

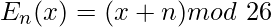

(Phase de cryptage avec décalage n)

(Phase de décryptage avec décalage n)

Exemples :

Texte : Abcdefghijklmnopqrstuvwxyz Changement: 23 Chiffrer: Xyzabcdefghijklmnopqrstuvw Texte : Attackatonce Changement: 4 Chiffrer: Exxegoexsrgi

Avantages:

- Facile à mettre en œuvre et à utiliser ainsi, ce qui rend adapté aux débutants pour en savoir plus sur le chiffrement.

- Peut être implémenté physiquement, comme avec un ensemble de disques rotatifs ou un ensemble de cartes, connu sous le nom de Scytale, qui peut être utile dans certaines situations.

- Ne nécessite qu’un petit ensemble d’informations pré-partagées.

- Peut être modifié facilement pour créer une variante plus sécurisée, comme en utilisant des valeurs de décalage multiples ou des mots clés.

Désavantages:

- Il n’est pas sûr contre les méthodes de décryptage modernes.

- Vulnérable aux attaques de texte connu, où un attaquant a accès aux versions cryptées et non cryptées des mêmes messages.

- Le petit nombre de clés possibles signifie qu’un attaquant peut facilement essayer toutes les clés possibles jusqu’à ce que la bonne est trouvée, la rendant vulnérable à une attaque de force brute.

- Il ne convient pas au long cryptage de texte car il serait facile de craquer.

- Il ne convient pas à une communication sécurisée car il est facilement cassé.

- Ne fournit pas de confidentialité, d’intégrité et d’authenticité dans un message.

Caractéristiques du chiffre de César:

- Cipher de substitution: Le chiffre de César est un type de chiffre de substitution, où chaque lettre dans le texte en clair est remplacée par une lettre un nombre fixe de positions dans l’alphabet.

- Clé fixe: le chiffre de César utilise une clé fixe, qui est le nombre de positions par lesquelles les lettres sont décalées. Cette clé est connue à la fois de l’expéditeur et du récepteur.

- Cryptage symétrique: le chiffre de César est une technique de cryptage symétrique, ce qui signifie que la même clé est utilisée pour le cryptage et le déchiffrement.

- Espace de clés limité: Le Caesar Cipher a un espace de clés très limité de seulement 26 clés possibles, car il n’y a que 26 lettres dans l’alphabet anglais.

- Vulnérable aux attaques de force brute: le chiffre de César est vulnérable aux attaques de force brute, car il n’y a que 26 clés possibles à essayer.

- Facile à mettre en œuvre: le Caesar Cipher est très facile à mettre en œuvre et ne nécessite que des opérations arithmétiques simples, ce qui en fait un choix populaire pour les tâches de chiffrement simples.

Règles pour le chiffre de César:

- Choisissez un nombre entre 1 et 25. Ce sera votre valeur de «décalage».

- Notez les lettres de l’alphabet dans l’ordre, de A à Z.

- Changez chaque lettre de l’alphabet par la valeur «Shift». Par exemple, si la valeur de décalage est de 3, A deviendrait D, B deviendrait E, C deviendrait F, et ainsi de suite.

- Crypter votre message en remplaçant chaque lettre par la lettre décalée correspondante. Par exemple, si la valeur de décalage est de 3, le mot «bonjour» deviendrait «khoor».

- Pour décrypter le message, inversez simplement le processus en retirant chaque lettre du même montant. Par exemple, si la valeur de décalage est de 3, le message chiffré «Khoor» deviendrait «bonjour».

Algorithme pour Caesar Cipher:

Saisir:

- Choisissez une valeur de décalage entre 1 et 25.

- Notez l’alphabet dans l’ordre de A à Z.

- Créez un nouvel alphabet en décalant chaque lettre de l’alphabet d’origine par la valeur de décalage. Par exemple, si la valeur de décalage est de 3, le nouvel alphabet serait:

- A b c d e f g h i j k l m n o p q r s t u v w x y z

D e f g h i j k l m n o p q r s t u v w x y z a b c - Remplacez chaque lettre du message par la lettre correspondante du nouvel alphabet. Par exemple, si la valeur de décalage est de 3, le mot «bonjour» deviendrait «khoor».

- Pour décrypter le message, retirez chaque lettre du même montant. Par exemple, si la valeur de décalage est de 3, le message chiffré «Khoor» deviendrait «bonjour».

Procédure:

- Traverser le texte donné un caractère à la fois .

- Pour chaque personnage, transformez le caractère donné selon la règle, selon que nous cryptons ou décryptons le texte.

- Retourner la nouvelle chaîne générée.

Un programme qui reçoit un texte (chaîne) et une valeur de changement de vitesse (entier) et renvoie le texte crypté.