Concepts de cryptographie

Contents

Concepts de cryptographie

Tous les services et outils cryptographiques que AWS prennent en charge vous fournissent des méthodes pour crypter et décrypter vos données. D’autres services AWS cryptent automatiquement et de manière transparente les données qu’ils stockent et gèrent pour vous.

Cryptographie et ses types

La cryptographie est une technique de sécurisation d’informations et de communications grâce à l’utilisation de codes afin que seule la personne pour laquelle les informations sont destinées à les comprendre et à les traiter. Empêcher un accès non autorisé à l’information. Le préfixe «crypte» signifie «caché» et le suffixe «graphy» signifie «écrire». En cryptographie, les techniques qui sont utilisées pour protéger les informations sont obtenues des concepts mathématiques et un ensemble de calculs basés sur des règles appelés algorithmes pour convertir des messages de manière à ce qu’il soit difficile de le décoder. Ces algorithmes sont utilisés pour la génération de clés cryptographiques, la signature numérique, la vérification pour protéger la confidentialité des données, la navigation sur le Web sur Internet et pour protéger les transactions confidentielles telles que les transactions de carte de crédit et de carte de débit.

Techniques utilisées pour la cryptographie: Dans l’ère des ordinateurs d’aujourd’hui, la cryptographie est souvent associée au processus où un texte brut ordinaire est converti en texte de chiffre qui est le texte fait de telle sorte que le récepteur prévu du texte ne peut que le décoder et donc ce processus est connu sous le nom de cryptage. Le processus de conversion du texte chiffré en texte brut Ceci est connu sous le nom de décryptage.

Les caractéristiques de la cryptographie sont les suivantes:

- Confidentialité: Les informations ne sont accessibles que par la personne pour laquelle elle est destinée et aucune autre personne, sauf qu’il ne peut y accéder.

- Intégrité: Les informations ne peuvent pas être modifiées en stockage ou en transition entre l’expéditeur et le récepteur prévu sans aucun ajout aux informations détectées.

- Non-répudiation: Le créateur / expéditeur des informations ne peut pas refuser son intention d’envoyer des informations ultérieurement.

- Authentification: Les identités de l’expéditeur et du récepteur sont confirmées. Ainsi que la destination / l’origine des informations sont confirmées.

Types de cryptographie: En général, il existe trois types de cryptographie:

- Cryptographie clé symétrique: Il s’agit d’un système de chiffrement où l’expéditeur et le récepteur de message utilisent une seule clé commune pour crypter et déchiffrer les messages. Les systèmes de clés symétriques sont plus rapides et plus simples, mais le problème est que l’expéditeur et le récepteur doivent échanger une clé de manière sécurisée. Le système de cryptographie symétrique à clé symétrique est le système de chiffrement des données (DES) et le système de cryptage avancé (AES).

- Fonctions de hachage: Il n’y a aucune utilisation d’une clé dans cet algorithme. Une valeur de hachage avec une longueur fixe est calculée selon le texte brut, ce qui rend impossible la récupération du contenu du texte brut. De nombreux systèmes d’exploitation utilisent des fonctions de hachage pour chiffrer les mots de passe.

- Cryptographie clé asymétrique: Sous ce système, une paire de clés est utilisée pour crypter et déchiffrer des informations. La clé publique d’un récepteur est utilisée pour le chiffrement et la clé privée d’un récepteur est utilisée pour le déchiffrement. La clé publique et la clé privée sont différentes. Même si la clé publique est connue par tout le monde, le récepteur prévu ne peut que le décoder parce qu’il connaît seul sa clé privée. L’algorithme de cryptographie clé asymétrique la plus populaire est l’algorithme RSA.

Applications de la cryptographie:

- Mots de passe de l’ordinateur: La cryptographie est largement utilisée dans la sécurité informatique, en particulier lors de la création et de la gestion des mots de passe. Lorsqu’un utilisateur se connecte, son mot de passe est haché et comparé au hachage qui avait été stocké précédemment. Les mots de passe sont hachés et cryptés avant d’être stockés. Dans cette technique, les mots de passe sont cryptés de sorte que même si un pirate a accès à la base de données de mots de passe, il ne peut pas lire les mots de passe.

- Currences numériques: Pour protéger les transactions et prévenir la fraude, les monnaies numériques comme Bitcoin utilisent également la cryptographie. Les algorithmes complexes et les clés cryptographiques sont utilisés pour protéger les transactions, ce qui rend presque difficile la falsification de ou de forger les transactions.

- Secure Web Secure: La sécurité de navigation en ligne est fournie par l’utilisation de la cryptographie, qui protège les utilisateurs de l’écoute et des assauts de l’homme au milieu. La cryptographie de clé publique est utilisée par les protocoles Secure Sockets Layer (SSL) et Transport Layer Security).

- Signatures électroniques: Les signatures électroniques servent d’équivalent numérique d’une signature manuscrite et sont utilisés pour signer des documents. Les signatures numériques sont créées à l’aide de la cryptographie et peuvent être validées à l’aide de la cryptographie de la clé publique. Dans de nombreux pays, les signatures électroniques sont exécutoires par la loi, et leur utilisation se développe rapidement.

- Authentification: La cryptographie est utilisée pour l’authentification dans de nombreuses situations différentes, comme lors de l’accès à un compte bancaire, de la connexion à un ordinateur ou de l’utilisation d’un réseau sécurisé. Les méthodes cryptographiques sont utilisées par des protocoles d’authentification pour confirmer l’identité de l’utilisateur et confirmer qu’ils ont les droits d’accès requis à la ressource.

- Crypto-monnaies: La cryptographie est fortement utilisée par les crypto-monnaies comme Bitcoin et Ethereum pour protéger les transactions, contrecarrer la fraude et maintenir l’intégrité du réseau. Les algorithmes complexes et les clés cryptographiques sont utilisés pour protéger les transactions, ce qui rend presque difficile la falsification de ou de forger les transactions.

- Cryptage de bout en bout: Le chiffrement de bout en bout est utilisé pour protéger les communications bidirectionnelles comme les conversations vidéo, les messages instantanés et les e-mails. Même si le message est crypté, il garantit que seuls les récepteurs prévus peuvent lire le message. Le chiffrement de bout en bout est largement utilisé dans les applications de communication comme WhatsApp et Signal, et il offre un niveau élevé de sécurité et de confidentialité pour les utilisateurs.

Avantages

- Contrôle d’accès: La cryptographie peut être utilisée pour le contrôle d’accès afin de s’assurer que seules les parties avec les autorisations appropriées ont accès à une ressource. Seuls ceux qui ont la bonne clé de décryptage peuvent accéder à la ressource grâce au chiffrement.

- Communication sécurisée: Pour une communication en ligne sécurisée, la cryptographie est cruciale. Il propose des mécanismes sécurisés pour transmettre des informations privées comme les mots de passe, les numéros de compte bancaire et d’autres données sensibles sur Internet.

- Protection contre les attaques: La cryptographie aide à la défense contre divers types d’agressions, notamment la relecture et les attaques de l’homme au milieu. Il offre des stratégies pour repérer et arrêter ces assauts.

- Conformité aux exigences légales: La cryptographie peut aider les entreprises à répondre à une variété d’exigences légales, notamment la protection des données et la législation sur la vie privée.

Dernière mise à jour: 22 avril 2023

Comme un article

Concepts de cryptographie

Lorsque vous travaillez avec des outils et services cryptographiques, vous risquez de rencontrer un certain nombre de concepts de base.

- Données authentifiées supplémentaires (AAD)

- cryptage asymétrique et symétrique

- cryptage authentifié

- authentification

- bloquer le chiffre

- texte chiffré

- cryptage côté client et côté serveur

- clé de données

- décryptage

- chiffrement

- Algorithme de cryptage

- contexte de cryptage

- cryptage d’enveloppe

- Module de sécurité matérielle (HSM)

- clé de chiffrement

- la clef maitresse

- texte en clair

- Clé privée

- Clé publique

- Cipher Stream

Données authentifiées supplémentaires (AAD)

Données non secrètes fournies aux opérations de cryptage et de décryptage pour ajouter une intégrité et une vérification d’authenticité supplémentaires sur les données cryptées. En règle générale, l’opération de décryptation échoue si l’AAD fourni à l’opération de crypte ne correspond pas à l’AAD fourni à l’opération de décryptation.

cryptage authentifié

Cryptage authentifié Utilise des données authentifiées supplémentaires (AAD) pour fournir la confidentialité, l’intégrité des données et les assurances d’authenticité sur les données cryptées.

Par exemple, l’API ECRYPT AWS Key Management Service (AWS KMS) et les méthodes de chiffrement du SDK de cryptage AWS prennent un contexte de chiffrement qui représente des données authentifiées supplémentaires (AAD). Le contexte de chiffrement est lié cryptographiquement aux données cryptées afin que le même contexte de cryptage soit nécessaire pour décrypter les données. Pour apprendre à utiliser le contexte du chiffrement pour protéger l’intégrité des données cryptées, voyez comment protéger l’intégrité de vos données cryptées en utilisant le service de gestion des clés AWS et EncryptionContext dans le blog AWS Security.

cryptage asymétrique et symétrique

Le cryptage symétrique utilise la même clé secrète pour effectuer à la fois les processus de cryptage et de décryptage.

Cryptage asymétrique, également appelé cryptage à clé publique, utilise deux clés, une clé publique pour le cryptage et une clé privée correspondante pour le déchiffrement. La clé publique et la clé privée sont liées mathématiquement de sorte que lorsque la clé publique est utilisée pour le cryptage, la clé privée correspondante doit être utilisée pour le décryptage. Les algorithmes de chiffrement sont soit symétriques ou asymétriques.

authentification

Le processus de vérification de l’identité, c’est-à-dire déterminant si une entité est qui elle prétend être et que les informations d’authentification n’ont pas été manipulées par des entités non autorisées.

bloquer le chiffre

Un algorithme qui fonctionne sur des blocs de données de longueur fixe, un bloc à la fois, plutôt que de crypter un bit à la fois comme dans les chiffres de flux.

Les données cryptées. CipherText est généralement la sortie d’un algorithme de chiffrement fonctionnant sur le texte en clair. CipherText est illisible sans connaître l’algorithme et une clé secrète.

cryptage côté client et côté serveur

Cryptage côté client Encrypting des données à sa source ou à proximité, comme le chiffrement des données dans l’application ou le service qui les génère.

Cryptage côté serveur Crypting des données à sa destination, c’est-à-dire l’application ou le service qui les reçoit.

La méthode que vous choisissez dépend de la sensibilité de vos données et des exigences de sécurité de votre application. Le cryptage côté client et côté serveur diffère dans le moment, où et qui crypte et décrypte les données. Ils ne définissent pas nécessairement comment les données sont cryptées et peuvent utiliser le même processus. De plus, ils ne sont pas exclusifs. Vous pouvez souvent utiliser le cryptage côté client et côté serveur sur les mêmes données.

AWS prend en charge le cryptage côté client et côté serveur. La plupart des services AWS qui stockent ou gèrent les données des clients offrent une option de chiffrement côté serveur ou effectuent un chiffrement côté serveur de vos données par défaut. Ces services cryptent de manière transparente vos données avant de les écrire sur le disque et de les déchiffrer de manière transparente lorsque vous y accédez. La plupart des services AWS qui prennent en charge le cryptage côté serveur sont intégrés au service de gestion des clés AWS (AWS KMS) pour protéger les clés de chiffrement qui protègent vos données. Pour une liste de services intégrés, voir AWS Service Intégration .

AWS prend également en charge les bibliothèques de chiffrement côté client, telles que le SDK du cryptage AWS, le client de chiffrement DynamoDB et le cryptage côté client Amazon S3. Pour aider à choisir la bibliothèque qui répond le mieux à vos besoins, voyez comment choisir un service PKI.

Dans le chiffrement de l’enveloppe, un clé de données ou clé de chiffrement des données est une clé de chiffrement qui est utilisée pour protéger les données. Les clés de données diffèrent des clés maîtres et des clés de cryptage des clés, qui sont généralement utilisées pour crypter d’autres clés de chiffrement.

Le terme clé de données se réfère généralement à la façon dont la clé est utilisée, pas comment elle est construite. Comme toutes les clés de chiffrement, une clé de données est généralement implémentée comme un tableau d’octets qui répond aux exigences de l’algorithme de chiffrement qui l’utilise. En tant que tels, les clés de données peuvent être utilisées pour chiffrer les données ou d’autres clés de données.

Souvent, un outil ou un service génère une clé de données unique pour chaque élément de données, comme un élément de base de données, un e-mail ou une autre ressource. Ensuite, il crypte toutes les clés de données sous la même clé maître.

Plusieurs outils et services AWS fournissent des clés de données.

- Le HSMS dans un cluster AWS CloudHSM génère des clés de chiffrement qui peuvent être utilisées comme clés de données, clés de cryptage de clés ou clés de maîtrise.

- Vous pouvez demander à AWS Key Management Service (AWS KMS) pour générer une clé de données. Il renvoie une clé en texte clair et une copie de cette clé qui est cryptée sous les clés Master Client que vous spécifiez.

décryptage

Le processus de transformation du texte chiffré en texte en clair. Les algorithmes de décryptage nécessitent généralement une clé de chiffrement et peuvent nécessiter d’autres entrées, telles que les vecteurs d’initialisation (IV) et des données authentifiées supplémentaires (AAD).

Le processus de conversion de données lisibles en texte en clair en une forme illisible, connue sous le nom de texte chiffré, pour la protéger. La formule utilisée pour crypter les données, connues sous le nom d’algorithme de chiffrement, doit être presque impossible (en utilisant la technologie actuelle et anticipée) pour s’inverser sans connaissance des entrées de l’algorithme. Ces entrées peuvent inclure une clé de chiffrement et d’autres données aléatoires et déterminées.

Tous les services et outils cryptographiques que AWS prennent en charge vous fournissent des méthodes pour crypter et décrypter vos données. D’autres services AWS cryptent automatiquement et de manière transparente les données qu’ils stockent et gèrent pour vous.

Algorithme de cryptage

Une procédure ou un ensemble d’instructions ordonnées qui spécifie précisément comment les données en texte clair sont transformées en données cryptées ou en texte chiffré. L’entrée dans un algorithmes de chiffrement comprend les données en texte en clair et une clé de chiffrement. La sortie comprend le texte chiffré.

Par exemple, AWS Key Management Service (AWS KMS) utilise l’algorithme symétrique de norme de chiffrement avancée (AES) en mode galois / compteur (GCM), appelé AES-GCM. AWS CloudHSM prend en charge les clés pour plusieurs algorithmes de chiffrement.

contexte de cryptage

Un type de données authentifiées supplémentaires (AAD). Il se compose généralement de paires non-secrètes, arbitraires, noms-valeur. Dans la plupart des cas, vous pouvez fournir un contexte de chiffrement lorsque vous chiffrez les données. Le même contexte de chiffrement doit être fourni pour décrypter les données. Le contexte de chiffrement est généralement facultatif mais recommandé.

Le terme contexte de cryptage A différentes significations dans divers services et outils AWS. Cela peut être déroutant, alors assurez-vous de comprendre comment votre outil ou service interprète ce terme.

Les outils et services suivants prennent en charge un contexte de chiffrement.

- Dans AWS Key Management Service (AWS KMS), un contexte de chiffrement est une collection de paires de noms-valeur non sectaires. Lorsque vous fournissez un contexte de chiffrement à une opération de chiffrement, AWS KMS le lie cryptographiquement au texte chiffré. Pour décrypter les données, vous devez fournir une correspondance exacte et sensible à la cas pour le contexte de cryptage. AWS KMS comprend le contexte de chiffrement dans les journaux AWS Cloudtrail des opérations cryptographiques. En tant que tel, vous pouvez utiliser un contexte de chiffrement bien conçu pour vous aider à suivre et à auditer l’utilisation de vos clés de chiffrement pour des projets ou des types de données particuliers. AWS KMS vous permet également d’utiliser tout ou partie du contexte de chiffrement comme condition pour une autorisation dans une politique ou une subvention. Par exemple, vous pouvez permettre à un utilisateur d’utiliser une clé principale pour décrypter les données uniquement lorsque le contexte de chiffrement comprend une valeur particulière. Pour plus de détails, voir le contexte du chiffrement dans le Guide des développeurs de services de gestion des clés AWS.

- Le SDK AWS Encryption prend également en charge un contexte de chiffrement en option dans toutes les opérations cryptographiques. Cependant, vous ne fournissez pas le contexte de chiffrement à l’opération de décryptage. Au lieu de cela, lorsqu’il crypte les données, le SDK enregistre le contexte de chiffrement (en texte clair) avec le texte chiffré dans le message crypté qu’il renvoie. Lorsque vous demandez au SDK de décrypter le message crypté, le SDK utilise le contexte de cryptage qu’il a enregistré. Vous pouvez toujours utiliser le contexte de chiffrement pour fournir une vérification supplémentaire de vos données. Lorsque vous décryptez les données, vous pouvez obtenir et examiner le contexte de chiffrement et renvoyer les données décryptées qu’après avoir vérifié que le contexte de cryptage a la valeur attendue.

- Le client DynamoDB Encryption utilise contexte de cryptage pour signifier quelque chose de différent de son utilisation dans AWS KMS ou le SDK AWS Encryption. Le Contexte de chiffrement DynamoDB est une collection d’informations sur la table et l’élément de table que vous transmettez à un fournisseur de matériaux cryptographiques (CMP). Il n’est pas lié à AAD.

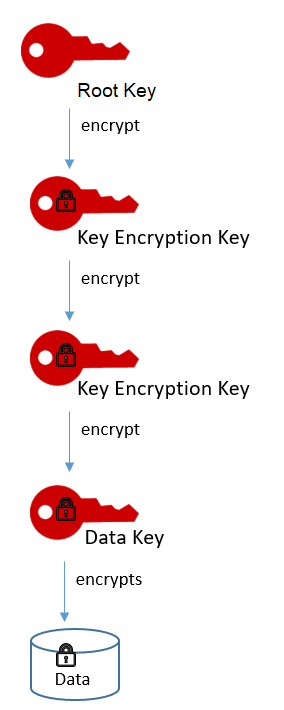

cryptage d’enveloppe

Une stratégie pour protéger les clés de chiffrement que vous utilisez pour crypter vos données. Tout d’abord, vous chiffrez les données en texte en clair avec une clé de données. Ensuite, pour protéger la clé de données, vous les cryptez sous une autre clé, connue sous le nom de clé de cryptage de clé.

Le chiffrement de la clé de données est plus efficace que la réincurpacture des données sous la nouvelle clé car elle est plus rapide et produit un texte chiffré beaucoup plus petit.

Vous pouvez même crypter la clé de chiffrement des données sous une autre clé de chiffrement et crypter cette clé de chiffrement sous une autre clé de chiffrement. Mais, finalement, une clé doit rester en texte en clair afin que vous puissiez décrypter les clés et vos données. Cette clé de cryptage de clé en clair de niveau supérieur est connue sous le nom de clé maître, comme indiqué dans le diagramme suivant.

Plusieurs outils et services cryptographiques AWS prennent en charge le chiffrement de l’enveloppe. AWS Key Management Service (AWS KMS) protège la clé principale qui doit rester en texte en clair. Il fournit des clés maîtres qui ne quittent jamais le service non crypté. AWS KMS prend en charge les opérations qui génèrent des clés de données cryptées sous votre clé principale. Vous pouvez utiliser les clés de données pour crypter vos données en dehors de AWS KMS.

Le SDK AWS Encryption crypte automatiquement vos données avec une clé de données cryptée par une clé principale que vous spécifiez. Le client DynamoDB Encryption prend en charge de nombreuses stratégies de chiffrement, y compris le chiffrement de l’enveloppe avec une clé principale client AWS KMS ou avec des clés que vous fournissez.

Module de sécurité matérielle (HSM)

Un appareil informatique qui effectue des opérations cryptographiques et fournit un stockage sécurisé pour les clés cryptographiques. De nombreux HSM ont des fonctionnalités qui les rendent résistants à la falsification ou fournissent une détection de falsification fiable.

AWS CloudHSM vous permet de créer, gérer et contrôler votre propre HSMS dans le cloud. AWS Key Management Service (AWS KMS) génère et protège les clés de maîtrise client (CMKS) qu’il fournit dans les HSM validés FIPS 140-2 qu’il gère pour vous. AWS KMS vous permet également de créer vos CMK dans un magasin de clés personnalisé soutenu par un cluster AWS CloudHSM que vous possédez et gérez.

clé de chiffrement

Dans le chiffrement de l’enveloppe, un clé de chiffrement est une clé de chiffrement qui est utilisée pour crypter une clé de données ou une autre clé de cryptage de clé. Pour protéger la clé de cryptage clé, il est chiffré en utilisant une clé principale.

Le terme clé de chiffrement fait référence à la façon dont la clé est utilisée, pas comment elle est construite. Comme toutes les clés de chiffrement, une clé de cryptage clé est généralement implémentée comme un tableau d’octets qui répond aux exigences de l’algorithme de cryptage qui l’utilise.

Plusieurs services AWS fournissent des clés de cryptage des clés.

- Le HSMS dans un cluster AWS CloudHSM génère des clés de chiffrement qui peuvent être utilisées comme clés de données, clés de cryptage de clés ou clés de maîtrise.

- Vous pouvez demander à AWS Key Management Service (AWS KMS) pour générer une clé de données, puis utiliser cette clé comme clé de cryptage de clé en dehors d’AWS KMS.

la clef maitresse

Dans le chiffrement de l’enveloppe, une clé principale est une clé de chiffrement qui est utilisée pour crypter d’autres clés de chiffrement, telles que les clés de données et les clés de cryptage des clés. Contrairement aux clés de données et aux clés de cryptage des clés, les clés de maître doivent être conservées en texte en clair afin qu’elles puissent être utilisées pour décrypter les clés qu’ils cryptent.

Le terme la clef maitresse se réfère généralement à la façon dont la clé est utilisée, pas comment elle est construite. Comme toutes les clés de chiffrement, une clé principale est généralement implémentée comme un tableau d’octets qui répond aux exigences de l’algorithme de chiffrement qui l’utilise.

AWS Key Management Service (AWS KMS) génère et protégez les clés Master. Ses clés de maîtrise client (CMKS) sont créées, gérées, utilisées et supprimées entièrement dans AWS KMS.

Plusieurs services AWS fournissent des clés de maîtrise.

- Le HSMS dans un cluster AWS CloudHSM génère des clés de chiffrement qui peuvent être utilisées comme clés de données, clés de cryptage de clés ou clés de maîtrise.

- AWS Key Management Service (AWS KMS) génère et protège les clés maîtres. Ses clés de maîtrise client (CMKS) sont créées, gérées, utilisées et supprimées entièrement dans AWS KMS.

texte en clair

Informations ou données sous une forme non cryptée, non protégée ou lisible par l’homme.

Clé privée

L’une des deux clés, ainsi que les clés publiques, ont utilisé pour protéger les données d’un schéma de chiffrement asymétrique. Les clés publiques et privées sont générées algorithmiques en tandem: la clé publique est distribuée à plusieurs entités de confiance, et l’une de ses clés privées appariées est distribuée à une seule entité. De cette façon, un message peut être authentifié Parce que la signature clé publique prouve qu’une entité de confiance a chiffré et l’a envoyée. Le contenu du message peut également être garanti de sorte que seul un titulaire de clé privé peut le décrypter.

L’une des deux clés, ainsi que des clés privées, utilisée pour protéger les données d’un schéma de chiffrement asymétrique. Les clés publiques et privées sont générées algorithmiques en tandem: la clé publique est distribuée à plusieurs entités de confiance, et l’une de ses clés privées appariées est distribuée à une seule entité. De cette façon, un message peut être authentifié Parce que la signature clé publique prouve qu’une entité de confiance a chiffré et l’a envoyée. Le contenu du message peut également être garanti de sorte que seul un titulaire de clé privé peut le décrypter.

Cipher Stream

Un algorithme qui fonctionne un peu de données à la fois plutôt que de crypter un bloc de données à la fois comme dans les chiffres de bloc.