Bases du cryptage

Contents

Concepts de base du cryptage en cryptographie

Pendant des décennies, les attaquants ont tenté de déchiffrer de telles clés via une force brute, c’est-à-dire en essayant encore et encore. Les cybercriminels ont progressivement accès à une puissance de calcul plus puissante, ce qui leur permet d’avoir accès aux systèmes même lorsque des défauts existent.

Qu’est-ce que le cryptage? (Concepts de base, processus et types)

Le cryptage est la procédure de convertissement des données en un code secret qui cache la véritable signification des données. La cryptographie est le domaine du chiffrement et du décryptage des informations.

Le cryptage est depuis longtemps une méthode populaire de sauvegarde des données sensibles. Historiquement, les militaires et les gouvernements l’ont utilisé. Le chiffrement est utilisé pour protéger les données sur les ordinateurs et les dispositifs de stockage, ainsi que les données en transit via des réseaux, dans les temps modernes.

- Les données non cryptées sont appelées texte en clair en informatique, tandis que les données cryptées sont appelées texte chiffré.

- Les algorithmes de chiffrement, souvent appelés chiffres, sont des formules qui sont utilisées pour coder et décoder les communications.

- Un chiffre doit inclure une variable dans le cadre de son algorithme pour être efficace. La variable, connue sous le nom de clé, est ce qui distingue la sortie d’un chiffre.

- Lorsqu’une partie non autorisée intercepte un message chiffré, l’intrus doit comprendre le chiffre utilisé par l’expéditeur pour crypter le message et dont les clés ont été utilisées comme variables. Le cryptage est une technique de sécurité cruciale en raison du temps et de la complexité de deviner ces informations.

Comment fonctionne le cryptage?

Quelque chose d’aussi basique que “Bonjour, monde!”Peut être considéré comme des informations originales ou un texte brut. En tant que texte crypté, cela peut sembler quelque chose de perplexe comme 7 * # 0 + gvu2x – quelque chose de apparemment sans lien avec le texte en clair

Le cryptage, en revanche, est un processus logique dans lequel la personne recevant les données cryptées – mais pas la clé – peut simplement la décoder et la renvoyer en texte clair.

Pendant des décennies, les attaquants ont tenté de déchiffrer de telles clés via une force brute, c’est-à-dire en essayant encore et encore. Les cybercriminels ont progressivement accès à une puissance de calcul plus puissante, ce qui leur permet d’avoir accès aux systèmes même lorsque des défauts existent.

Lorsque les données sont maintenues, par exemple dans une base de données, elles doivent être cryptées “au repos” et lorsqu’elles sont accessibles ou envoyées entre les parties, elle doit être cryptée “en transit.”

Algorithme de cryptage

Une technique mathématique pour convertir le texte en clair (données) en texte chiffré est connue sous le nom de Algorithme de cryptage. La clé sera utilisée par un algorithme pour modifier les données de manière prévisible. Même si les données cryptées semblent aléatoires, la clé peut être utilisée pour la convertir en texte en clair.

Blowfish, Advanced Encryption Standard (AES), Rivest Cipher 4 (RC4), RC5, RC6, Data Encryption Standard (DES) et TWOFISH sont parmi les algorithmes de chiffrement les plus régulièrement utilisés. Le chiffrement a progressé à travers le temps, d’un système utilisé principalement par les gouvernements pour les activités de haut niveau à un incontournable pour les entreprises cherchant à protéger la sécurité et la vie privée de leurs données.

Différents types de cryptage

Il existe plusieurs formes de chiffrement, chacune avec son propre ensemble d’avantages et d’applications.

Cryptage symétrique

Une seule clé secrète est nécessaire pour coder et déchiffrer des informations dans cette méthode de chiffrement simple. Bien qu’il s’agisse de la méthode de cryptage la plus ancienne et la plus connue, il a l’inconvénient d’exiger que les deux parties aient accès à la clé utilisée pour crypter les données avant de pouvoir la décoder.

AES-128, AES-192 et AES-256 sont des méthodes de chiffrement symétriques. Le chiffrement symétrique est l’approche recommandée pour transférer des données en vrac car elle est moins difficile et fonctionne également plus vite.

Cryptage asymétrique

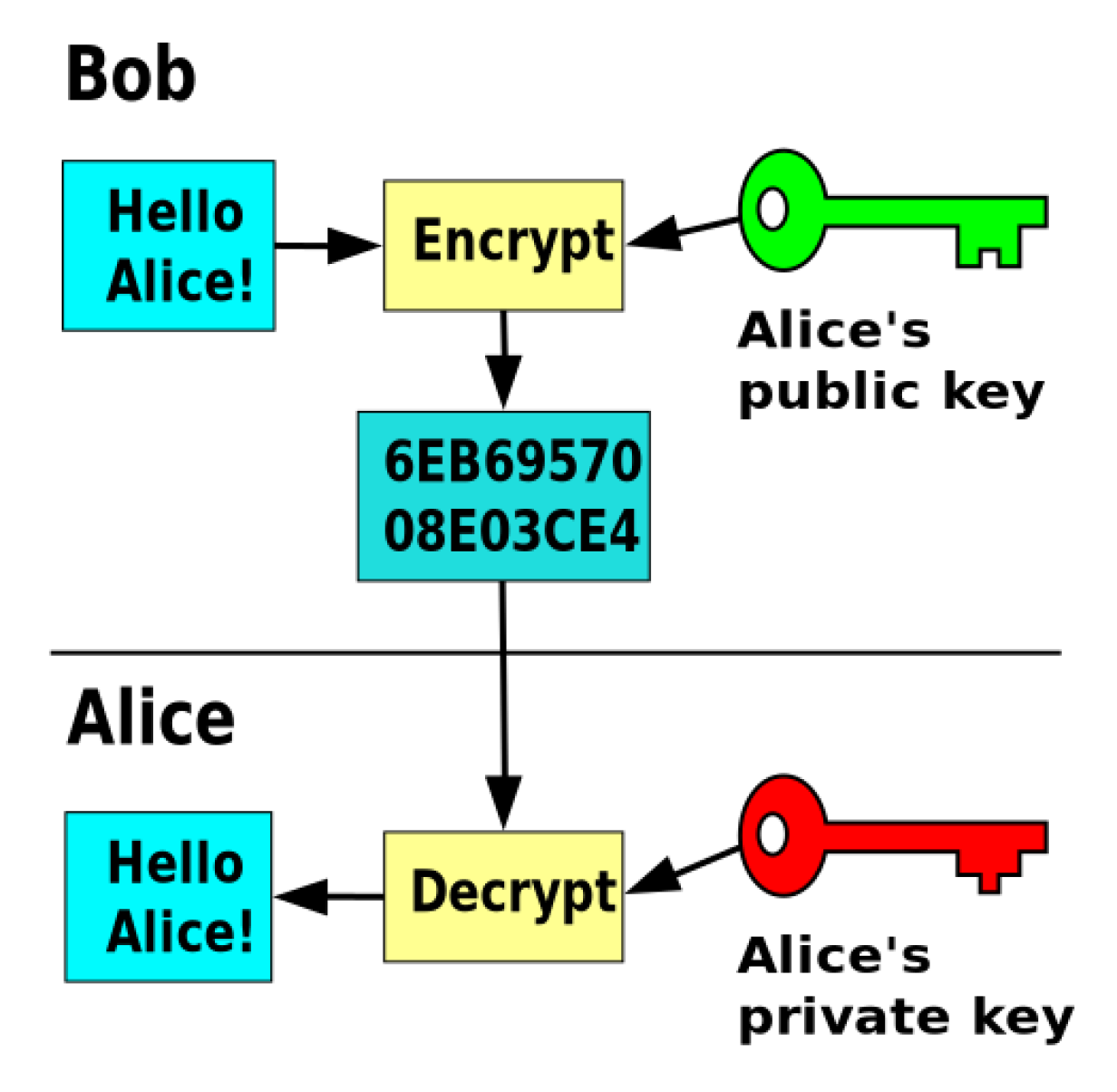

Le cryptage asymétrique, souvent connu sous le nom de cryptographie par clé publique, est une méthode relativement récente pour crypter et décrypter des données qui utilisent deux clés distinctes mais connexes. Une clé est privée, tandis que l’autre est public.

Le chiffrement se fait avec la clé publique, tandis que le décryptage se fait avec la clé privée (et vice versa). La clé publique ne nécessite pas de sécurité car elle est publique et peut être partagée via Internet.

Le cryptage asymétrique est une alternative beaucoup plus puissante pour sauvegarder la sécurité des données fournies sur Internet. Les certificats Secure Socket Layer (SSL) ou Transport Layer Security (TLS) sont utilisés pour protéger les sites Web. Une demande à un serveur Web renvoie une copie du certificat numérique, à partir de laquelle une clé publique peut être récupérée tandis que la clé privée reste privée.

Norme de chiffrement des données (DES)

DES est une technique de cryptage de clés symétriques obsolètes. Parce que Descrypts et décrypte des messages en utilisant la même clé, l’expéditeur et le récepteur doivent avoir accès à la même clé privée. L’algorithme AES le plus sécurisé a supplanté DES.

En 1977, le gouvernement des États-Unis l’a approuvé comme une norme officielle pour le chiffrement des données informatiques fédérales. DES est largement considéré comme le catalyseur des industries contemporaines de la cryptographie et du chiffrement.

Triple Data Encryption Standard (3DES)

La norme de chiffrement Triple Data (TDES) est une méthode de cryptage (3DES). Il nécessite trois clés distinctes et trois courses de l’algorithme DES. 3DES était principalement considéré comme une solution temporaire car le seul algorithme DES devenait considéré comme trop faible pour résister aux attaques de force brute, tandis que les AES les plus puissants étaient encore testés.

Rivest-Shamir-Adleman (RSA)

RSA est un cryptosystème, une collection d’algorithmes cryptographiques utilisés à certains services de sécurité ou à des fins. Il permet un cryptage à clé publique et est couramment utilisé par les navigateurs et les réseaux privés virtuels pour se connecter aux sites Web (VPN).

RSA est asymétrique, ce qui signifie qu’il crypte avec deux clés distinctes: un public et un privé. Si la clé publique est utilisée pour le décryptage, la clé privée est utilisée pour le chiffrement, et vice versa.

Norme de chiffrement avancée (AES)

La norme de chiffrement avancée (AES) est une norme et le type de cryptage le plus sécurisé. AES utilise un cryptage de clés «symétrique». La norme de chiffrement avancée est un algorithme de chiffrement symétrique qui crypte des blocs fixes de données (de 128 bits) à la fois.

Pourquoi est-il important de crypter les données?

Le chiffrement est essentiel pour de nombreuses technologies, mais il est particulièrement essentiel pour rendre les demandes et réponses HTTP en toute sécurité, ainsi que pour l’authentification des serveurs d’origine du site Web. HTTPS est le protocole qui est responsable de cela (Hypertext Transfer Protocol Secure). Un site Web livré à l’aide de HTTPS plutôt que HTTP a une URL qui commence par https: // plutôt que http: //, qui est généralement indiqué par un verrouillage sécurisé dans la barre d’adresse.

La sécurité de la couche de transport (TLS) est le mécanisme de chiffrement utilisé par HTTPS (TLS). Auparavant, le protocole de chiffrement Secure Sockets Layer (SSL) était la norme de l’industrie, cependant, TLS a maintenant supplanté SSL. Un certificat TLS sera déployé sur le serveur d’origine d’un site Web qui utilise HTTPS. TLS et HTTPS sont deux termes que vous devez connaître.

L’objectif principal du cryptage est de protéger la confidentialité des données numériques conservées sur les ordinateurs ou communiqué sur Internet ou tout autre réseau informatique.

En plus de la sécurité, la nécessité de se conformer à la législation est souvent une force motrice pour l’adoption du chiffrement. Pour empêcher les tiers indésirables ou les acteurs de menace d’accès à des données sensibles, un certain nombre d’organisations et d’organismes standard suggèrent ou appliquent le cryptage. La norme de sécurité des données de l’industrie des cartes de crédit (PCI DSS), par exemple, oblige que les commerçants cryptent les données de la carte de paiement de leurs clients lorsqu’elles sont maintenues au repos et envoyées sur les réseaux publics.

Système de gestion clé

Bien que le chiffrement vise à empêcher les entités non autorisées de comprendre les données qu’ils ont obtenues, elle peut également empêcher le propriétaire des données d’accéder aux données dans des circonstances spécifiques. Parce que les clés pour décrypter le texte crypté doivent être conservés dans l’environnement et que les attaquants savent souvent où chercher, la gestion des clés est l’un des aspects les plus difficiles de l’élaboration d’une stratégie de cryptage d’entreprise.

Il y a une série de pratiques recommandées pour gérer les clés de chiffrement. C’est seulement que la gestion clé ajoute à la complexité du processus de sauvegarde et de restauration. Si une grosse catastrophe se produit, la procédure d’obtention des clés et de les transférer vers un nouveau serveur de sauvegarde peut allonger le temps nécessaire pour commencer le processus de récupération.

Il ne suffit pas d’avoir un système de gestion clé en place. Les administrateurs doivent concevoir une stratégie de sécurité approfondie pour protéger le système de gestion clé. Cela implique généralement de le sauvegarder indépendamment de tout le reste et de garder les sauvegardes dans une méthode qui vous permet de récupérer rapidement les clés dans le cas d’une catastrophe à grande échelle.

Comment les attaquants cassent-ils les données cryptées?

Les cybercriminels, les pirates et les attaquants utilisent diverses méthodes pour casser les données cryptées et avoir accès à des données sensibles. Voici quelques-unes des méthodes populaires pour obtenir un accès non autorisé aux données cryptées –

Attaque de force brute

Lorsqu’un attaquant ne connaît pas la clé de décryptage, il essaie des millions ou des milliards de suppositions pour le comprendre. Ceci est connu sous le nom d’attaque de force brute.

La forme d’attaque la plus fondamentale pour tout chiffre est la force brute – tenter chaque clé jusqu’à ce que celle appropriée soit trouvée. Le nombre de clés viables est déterminé par la longueur de la clé, indiquant la viabilité de l’attaque. La force du cryptage est proportionnelle à la taille des clés, mais à mesure que la taille des clés augmente, les ressources nécessaires pour effectuer le calcul.

Avec les ordinateurs d’aujourd’hui, les assauts de force brute sont considérablement plus rapides. Par conséquent, le cryptage doit être très fort et compliqué. La plupart des systèmes de chiffrement contemporains, lorsqu’ils sont combinés avec des mots de passe solides, sont à l’abri des assauts de force brute. Pourtant, à mesure que les ordinateurs deviennent plus puissants, ils peuvent devenir vulnérables à de telles attaques à l’avenir. Les attaques de force brute peuvent toujours être utilisées contre les mots de passe faibles.

Attaque du canal latéral

Les attaques du canal latéral, qui attaquent les effets secondaires physiques de la mise en œuvre du chiffre plutôt que le chiffre lui-même, sont un autre moyen de craquer les chiffrement. De telles assauts peuvent être réussies s’il y a un défaut dans la conception ou l’exécution du système.

Cryptanalyse

Les attaquants peuvent également essayer la cryptanalyse pour briser un chiffre ciblé. C’est l’acte de rechercher un défaut dans le chiffre qui peut être exploité avec un niveau de complexité inférieur à un assaut brutal. Quand un chiffre est déjà faible, la tâche de l’attaquer efficacement devient facile.

L’algorithme DES, par exemple, a été soupçonné d’avoir été endommagé par l’ingérence de l’Agence nationale de sécurité (NSA). Beaucoup pensent que la NSA a tenté de saper les normes de cryptographie alternative et de dégrader les produits de chiffrement après les révélations de l’ancien analyste et entrepreneur de la NSA, Edward Snowden.

Concepts de base du cryptage en cryptographie

Pour faire votre chemin dans l’industrie informatique, une compréhension fondamentale des concepts de cryptographie est vitale. Cependant, beaucoup ont encore du mal à gérer les certificats TLS, les demandes de certificat et toutes sortes de clés. Avant de commencer ceux-ci, parlons des concepts de base du cryptage en cryptographie. Dans cet article, j’explique les bases de la cryptographie par clé symétrique et publique pour poser une base solide pour s’appuyer sur. Je me concentre sur les concepts clés et je laisse les calculs aux experts.

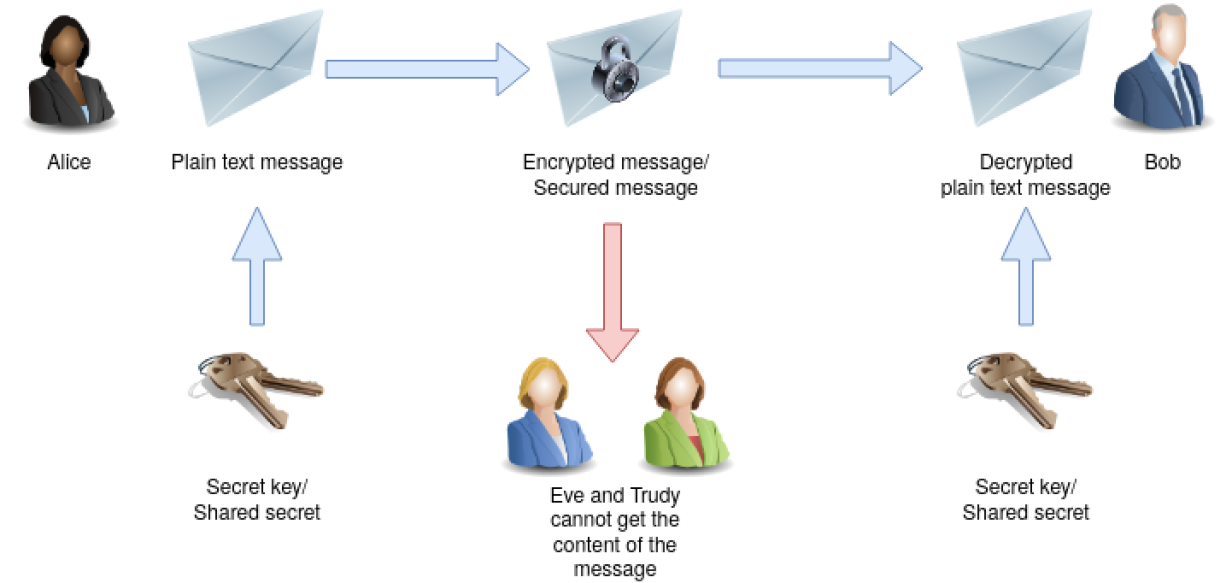

Nos protagonistes tout au long de cet article sont Alice, qui veut communiquer avec Bob sur une chaîne publique. Nous avons aussi Eve et Trudy. Les techniques suivantes devraient rendre l’écoute. Gâcher le contenu d’un message ne devrait pas passer inaperçu.

Cryptographie clé symétrique

Cela s’appelle la cryptographie de clé symétrique parce que la même clé est utilisée pour crypter un message pour le déchiffrer. Vous pourriez le considérer comme une clé réelle pour une serrure qui sécurise votre message afin que ni Eve ni Trudy ne puissent le lire ou jouer avec lui sur son chemin vers Bob.

Bien sûr, Bob pourrait utiliser la même clé secrète / secret partagé pour envoyer un message crypté à Alice. Eve et Trudy n’ont pas la chance d’obtenir le texte en clair du message intercepté.

Conseils d’automatisation

- Guide du débutant de la plate-forme d’automatisation anible

- Un guide d’administrateur système pour l’automatisation des TI

- Abonnement d’essai sur la plate-forme d’automatisation anible

- Automatiser Red Hat Enterprise Linux avec ANSIBLE et SATELLITE

Les algorithmes clés symétriques ont l’avantage d’être assez rapide. À la baisse, il est difficile de distribuer le secret partagé aux partenaires de communication. Envoyer la clé sur un canal public (et non sécurisé) n’est pas une option car Eve pourrait l’intercepter et pourrait décrypter toutes les communications futures entre Alice et Bob. La meilleure façon est que Alice et Bob échangent la clé personnellement face à face. Pensez à votre coéquipier qui est situé dans un autre pays. Vous pouvez deviner à quel point il pourrait être difficile d’échanger le secret partagé en toute sécurité.

Pensez maintenant à une situation où Alice et Bob ne sont pas les seuls participants à la communication, mais Jason, Tyler et Nate aussi. Vous devrez les rencontrer tous en personne pour un échange de clés sécurisé.

La communication entre Alice et Bob est sûre tant que le secret partagé reste privé. Si la clé secrète se perd, ou s’il y a une chance qu’il soit compromis, e.g., Eve en a connaissance, vous devez créer une nouvelle clé et la distribuer à tous les partenaires de communication.

Pensez à la clé de votre immeuble de bureaux, que vous utilisez pour plusieurs portes de votre bureau. Lorsque vous le perdez, toutes les serrures doivent être remplacées, et vous et vos collègues avez besoin de nouvelles clés. C’est le bordel. C’est le même gâchis lorsque vous devez renouveler une clé secrète dans la cryptographie de clé symétrique.

Cryptographie asymétrique

La cryptographie asymétrique, ou cryptographie de clé publique, résout le problème de distribution clé de la cryptographie clé symétrique. Il le fait en utilisant une paire de clés au lieu d’un seul.

Un algorithme de clé asymétrique est utilisé pour générer une paire de clés: A privé clé et un publique clé. Comme son nom l’indique, vous devez garder la clé privée en sécurité et la partager avec personne. Considérez-le comme la clé de votre maison. Je parie que tu gardes les yeux là-dessus. La clé publique, en revanche, est censée être distribuée publiquement. Vous n’avez pas à garder ça secret et pouvez le partager avec n’importe qui. Mais pourquoi est-ce?

Bien que la clé publique puisse crypter un message, il n’est pas en mesure de le déchiffrer à nouveau. Seule la clé privée correspondante peut le faire. Si Eve et Trudy connaissent la clé publique de Bob, ils peuvent l’utiliser pour lui envoyer un message chiffré. Cependant, ils ne peuvent pas décrypter un message qu’Alice envoie à Bob crypté en utilisant la même clé publique. Le message ne peut être décrypté qu’à l’aide de la clé privée correspondante de Bob.

Quand Alice et Bob veulent utiliser la cryptographie de la clé publique pour communiquer, ils doivent échanger leurs clés publiques et sont prêts à partir.

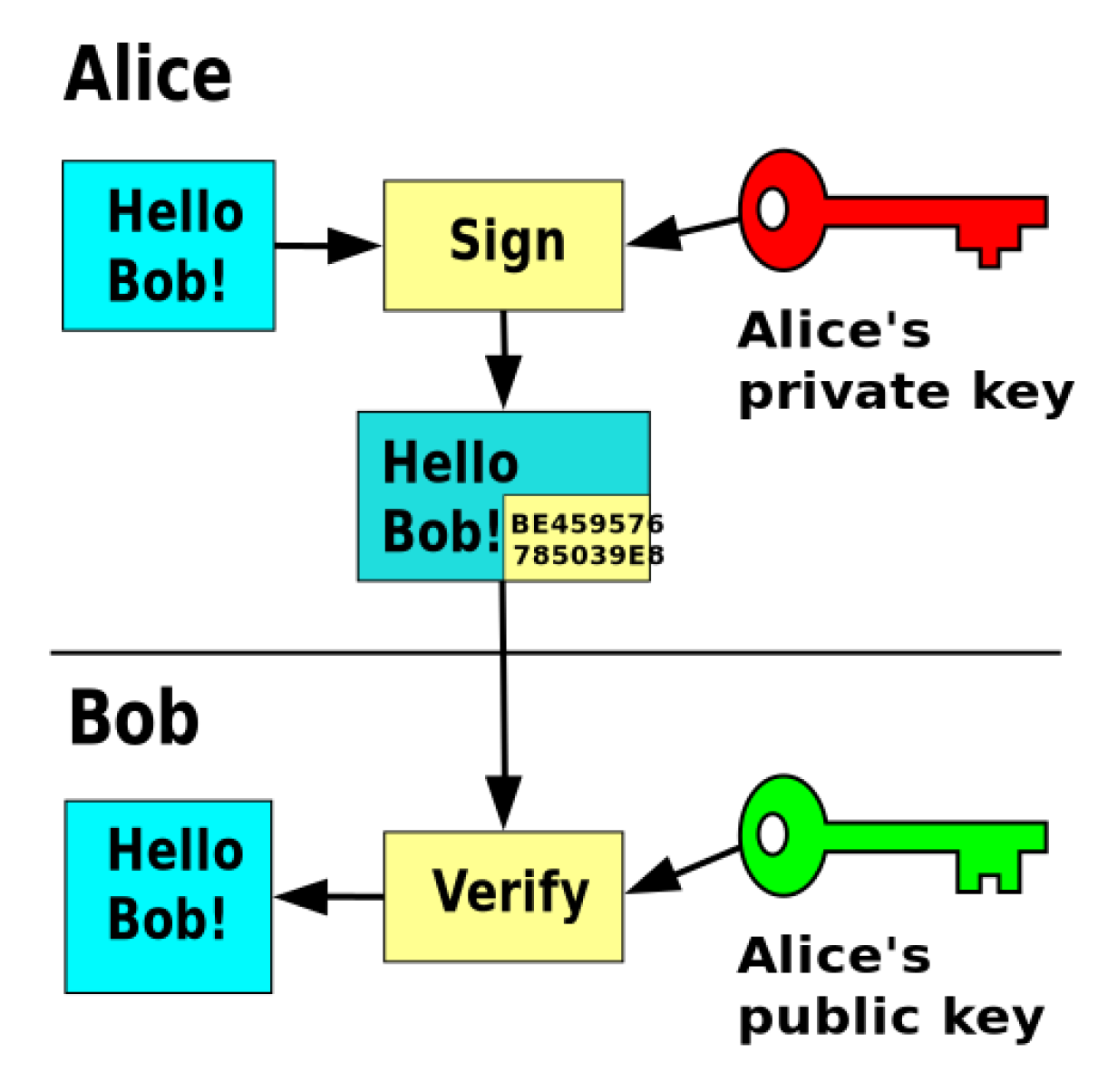

Mais que se passe-t-il lorsque Trudy utilise la clé publique de Bob pour lui envoyer un message au nom d’Alice? Comment Bob pourrait-il vérifier si ce message venait vraiment d’Alice et n’a pas été changé sur le chemin de lui? Eh bien, Alice peut utiliser sa clé privée pour signer le message, et Bob peut utiliser la clé publique d’Alice pour vérifier et vérifier la signature.

La sécurité de la cryptographie de la clé publique dépend de l’intimité de la clé privée. Si la clé privée est compromise, vous devrez générer une nouvelle paire de clés et révoquer les anciens. Cependant, il est beaucoup plus facile de distribuer la clé publique qu’un secret partagé car vous pouvez simplement l’envoyer par e-mail.

Sécurité Linux

- Qu’est-ce que l’automatisation de la sécurité?

- Service Red Hat OpenShift sur la FAQ de sécurité AWS

- Améliorer la sécurité avec l’automatisation

- Implémentation du guide DevSecops

- Vérificateur de Red Hat Cve

Donc le problème de distribution est résolu. Vous avez un moyen de crypter / décrypter les messages, de vérifier l’expéditeur et de confirmer l’intégrité d’un message. Des inconvénients? Oui, les algorithmes de clés publics sont assez lents par rapport aux algorithmes de clés symétriques. C’est la raison pour laquelle il existe certaines formes de techniques hybrides qui utilisent la cryptographie de la clé publique pour échanger une clé de session symétrique et continuer la communication en utilisant l’algorithme de clé symétrique plus rapide.

Conclure

Les algorithmes clés symétriques fonctionnent assez rapidement, mais la distribution du secret partagé pourrait être difficile. La sécurité de cette technique exige que chaque participant garde le secret partagé. Les algorithmes de clés publics sont plus lents, mais il est beaucoup plus facile de distribuer et d’échanger des clés publiques. N’oubliez pas de garder votre clé privée en sécurité tout le temps.

Guide du débutant sur les bases du chiffrement des données

Pour comprendre ce que signifie le chiffrement des données, nous devons d’abord savoir quelles sont les données. Les données se réfèrent à toute information qui a été traduite dans un format numérique binaire qui facilite le déplacement ou le traitement.

L’augmentation de l’utilisation des smartphones et de la connectivité Internet rapide a entraîné une augmentation de la création de données numériques. Des exemples de données incluent le texte, les informations vidéo, les enregistrements d’activité Web et de journal et l’audio.

La prolifération des données dans les gouvernements, les organisations et les agences a accru l’accent mis sur la qualité et l’intégrité des données. En conséquence, les individus et les organisations sont désormais confrontés à la forte tâche d’assurer la qualité des données et de garantir que les enregistrements utilisés sont les plus précis.

![]()

Apprenez la cryptographie appliquée

Construisez votre cryptographie appliquée et vos compétences en cryptanalyse avec 13 cours couvrant le hachage, PKI, SSL / TLS, chiffrement complet et plus.

Les violations de données sont devenues endémiantes ces jours-ci, c’est pourquoi l’intégrité des données et la qualité sont en question. Selon Statista, le nombre de violations de données dans le U.S. est passé de 157 en 2005 à plus de 1 000 chacune des cinq dernières années.

Y a-t-il quelque chose qui peut être fait pour contrôler la situation?

Qu’est-ce que le chiffrement des données?

Le chiffrement des données est une solution pour atténuer la menace des violations de données qui ravagent les rues Internet. Le chiffrement des données fait référence à la procédure ou au processus de brouillage des données en texte clair dans un format complexe indéchiffrable appelé texte chiffré. Le chiffrement des données rend les données illisibles avec des parties non autorisées qui n’ont pas les clés de déchiffrement.

Des outils de chiffrement robustes de données, combinés à une gestion des clés compétents, peuvent grandement contribuer à la sauvegarde des données de la modification, des divulgations de données et du vol. Le chiffrement des données est donc l’un des éléments les plus importants d’une stratégie de cybersécurité.

Comment fonctionne le chiffrement des données?

Les algorithmes de chiffrement des données utilisés aujourd’hui vont au-delà de la simple dissimulation de données des parties non autorisées. Le cryptage des données garantit que l’origine des données peut être authentifiée et maintient son intégrité tout au long de sa phase de transmission.

Le chiffrement fonctionne en brouillant des données et des informations dans une séquence de caractères aléatoires et méconnaissables. Les informations brouillées sont ensuite transmises au récepteur, qui détient la clé de décryptage pour transformer le texte chiffré en texte brut. Vous pouvez voir la figure ci-dessous pour mieux comprendre le fonctionnement du cryptage.

Source: Clickssl

Par exemple, la phrase “Ravi de vous rencontrer” peut être chiffré à un texte chiffré qui apparaît comme 4596 9012 11884. Pour que le récepteur revienne le « Ravi de vous rencontrer” Texte, ils ont besoin d’une clé de décryptage.

Techniques de chiffrement des données

Il existe plusieurs techniques de chiffrement des données. Cependant, trois approches semblent être plus populaires. Ce sont un cryptage symétrique, un chiffrement asymétrique et un hachage. Nous allons les regarder pour voir comment ils fonctionnent.

Cryptage symétrique

Le chiffrement symétrique est le chiffrement des données le plus simple qui implique une seule clé secrète pour le cryptage et le décryptage des données. La clé privée pourrait prendre la forme d’un nombre, d’une lettre ou d’une chaîne de nombres et de lettres aléatoires.

La clé secrète se combine avec les données en texte brut pour transformer le contenu des informations d’une manière particulière. L’expéditeur et le destinataire des informations doivent connaître la clé secrète. L’un des principaux inconvénients du cryptage symétrique est que les parties doivent échanger les clés privées avant que les données puissent être décryptées.

Cryptage asymétrique (clé publique)

Populairement appelée cryptographie par clé publique, le chiffrement asymétrique est une technique relativement nouvelle par rapport au chiffrement symétrique. Cette méthode de chiffrement des données utilise deux clés (clé privée et clés publiques) pour convertir les données de texte brut en texte chiffré.

Dans les clés publiques, deux clés sont utilisées. La clé publique cryptera les données, tandis que la clé privée décryptera les données. Il est appelé une clé publique car n’importe qui peut utiliser la clé pour chiffrer les données. Aucun pirate ne peut lire, interpréter ou déchiffrer les informations originales une fois cryptées à l’aide d’une clé publique.

La clé privée sera utilisée pour décrypter les données. Habituellement, les détails sur la clé privée seront partagés entre la partie envoyant les informations et la partie recevant les informations.

Hachage

La dernière approche de chiffrement des données est le hachage . Le hachage est une technique de chiffrement qui génère une signature unique de longueur fixe pour un ensemble d’informations. Les données cryptées avec le hachage ne peuvent pas être inversées dans du texte brut. En tant que tel, le hachage est utilisé principalement pour la vérification des données.

De nombreux professionnels de la cybersécurité ne considèrent toujours pas le hachage comme une technique de chiffrement. Cependant, l’essentiel est que le hachage est un moyen parfait de prouver que les données n’ont pas été falsifiées dans sa transmission.

Comment crypter vos données

Maintenant que vous connaissez les avantages du chiffrement des données et le fonctionnement du chiffrement des données, vous vous demandez peut-être quelles étapes vous devez prendre pour vous assurer que vos données sont cryptées. Le cryptage des données arrive à peu ou absolument sans coût. La plupart des téléphones Android fonctionnent sur un cryptage complet de l’appareil.

Si vous exécutez un site Web, vous devez vous assurer que le site Web s’exécute sur le protocole HTTPS. Les sites Web HTTPS ont une couche de prise sécurisée. Les certificats SSL sont l’un des outils de chiffrement les plus cruciaux qui protégeront vos données contre l’accès non autorisé. Pour crypter les données et les communications en transit entre les serveurs de sites Web et les visiteurs du site Web, tout ce que vous avez à faire est d’acheter un certificat SSL. Habituellement, les certificats SSL sont acquis auprès de fournisseurs de certificats de confiance comme ClickSL.

Pour crypter un fichier sur votre ordinateur, cliquez avec le bouton droit sur le fichier que vous souhaitez crypter et sélectionner propriétés . Vous devez ensuite naviguer vers le avancé onglet et sélectionnez la case désignée Chiffrer le contenu pour sécuriser les données. Enfin, cliquez D’ACCORD et puis Appliquer.

L’avenir du chiffrement des données

Le chiffrement des données et le paysage de la cybersécurité en transition sont constamment en train de suivre les menaces de cybersécurité. Sans chiffrement des données, les données institutionnelles sont sensibles aux attaques de force brute, aux violations de données et aux vols d’identité.

Pour lutter contre ces menaces de cybersécurité, les entreprises et les organisations ont maintenant résolu de développer des tactiques de chiffrement à l’échelle de l’entreprise. Plus de 50% des organisations ont mis en œuvre au moins une technique de cryptage de données, selon l’étude des tendances du chiffrement mondial de l’attribution 2021.

![]()

Apprenez la cryptographie appliquée

Construisez votre cryptographie appliquée et vos compétences en cryptanalyse avec 13 cours couvrant le hachage, PKI, SSL / TLS, chiffrement complet et plus.

L’une des tendances notables émergentes du chiffrement des données est le modèle de chiffrement des données de votre propre clé (BYOK). Le propriétaire des données est tenu d’utiliser sa clé de chiffrement sans nécessairement les acquérir auprès d’un fournisseur de gestion des clés tiers. De plus, le cryptage homomorphe et les solutions crypto-agiles quantiques gagnent également un rythme. Bientôt, nous verrons une dépendance accrue à ces solutions de cryptage.

Le chiffrement des données s’est avéré être l’un des éléments essentiels de la sécurité des données. Il peut être utilisé pour réduire le risque de menaces telles que les violations de données, les attaques d’homme dans le milieu et bien d’autres. Le cryptage des données doit faire partie intégrante du mélange de cybersécurité de votre organisation. Les données sensibles doivent rester cryptées en tout temps.

Sources

- U.S. violations de données et dossiers exposés 2005-2020, Statista

- 2021 Global Encryption Trends Study, Contest

Publié: 20 août 2021

Riya Sander

Riya Sander est un stratège numérique, ayant plus de 5 ans d’expérience dans le domaine du marketing Internet. Elle est un geek des médias sociaux, un gourmand complet et aime essayer des cuisines variées. Une journée parfaite pour elle consiste à lire son auteur préféré avec un café Cuppa chaud.

![]()

Apprenez la cryptographie appliquée et la cryptanalyse

Ce que vous apprendrez:

- Fondamentaux de la cryptographie

- Infrastructure clé publique

- Technologie de la blockchain

- SSL et TLS

- Et plus

- Guide du débutant sur les bases du chiffrement des données

- Comment fonctionne le hachage: exemples et pas à pas vidéo

- Comment fonctionne le cryptage? Exemples et procédure vidéo

- Planification de la cryptographie post-Quantum: impact, défis et étapes suivantes

- Structures de cryptographie

- Rôle des signatures numériques dans la cryptographie asymétrique

- Qu’est-ce que le cryptage homomorphe?

- Cryptage et etcd: la clé pour sécuriser les kubernetes

- Cyberattaques quantiques: Préparer votre organisation pour l’inconnu

- Une introduction à la cryptographie asymétrique vs symétrique

- Briser les chiffres de flux mal utilisés

- Calculs d’entropie

- Blockchain et cryptographie asymétrique

- Sécurité de l’écosystème PKI

- Cryptographie de la courbe elliptique

- Méthodes pour attaquer le chiffrement du disque complet

- Introduction à l’infrastructure de clé publique (PKI)

- Introduction au protocole de cryptographie TLS / SSL

- Introduction à Diffie-Hellman Key Exchange

- Introduction à l’algorithme de chiffrement Rivest-Shamir-Adleman (RSA)

- Introduction au chiffrement complet du disque

- 8 raisons pour lesquelles vous ne voudrez peut-être pas utiliser les VPN

- Rivest Cipher 4 (RC4)

- Comprendre le flux de flux de flux en cryptographie

- Erreurs de cryptographie

- Comprendre les chiffres de blocs en cryptographie

- Comment atténuer les vulnérabilités de gestion des diplômes

- Comment exploiter les vulnérabilités de gestion des informations d’identification

- Mauvaise gestion des diplômes

- Comment la cryptographie est-elle utilisée dans les applications?

- Décriture des fichiers téléchargés

- Introduction aux fonctions de hachage

- Introduction à la cryptographie asymétrique

- La norme de chiffrement avancée (AES)

- Fondamentaux de la cryptographie symétrique et asymétrique

- Études de cas en mauvaise gestion des mots de passe

- Le guide ultime de la gestion des clés du chiffrement

- Principes de la cryptographie

- Cryptage vs codage

- Introduction à la cryptanalyse

- Gestion d’identification sécurisée

- Introduction à la blockchain

- Technologie de la blockchain

- Réseaux privés virtuels (VPN)

- Infrastructure clé publique: architecture et sécurité

- Fonctions de hachage

- Cryptographie asymétrique

- Fondamentaux de la cryptographie

- Cryptographie symétrique

- Introduction à la cryptographie

- Meilleurs outils pour effectuer la stéganographie [mise à jour 2020]

Bootcamps connexes

- (ISC) ² CIISSP® TRAPALER CAMP DE TRAPALIT

- Camp de démarrage de certification à double certification éthique (CEH et PENTEST +)

- OWASP Top 10 Camp d’entraînement

- Comptia Security + Training Boot Camp

- Camp d’entraînement de formation des logiciels malveillants en ingénierie inverse

Soyez certifié et faites avancer votre carrière

- Garantie de réussite d’examen

- Instruction en direct

- Comptia, Isaca, (ISC) ², Cisco, Microsoft et plus!