Méthodes de cryptologie

Contents

Techniques de cryptographie

En cela, les numéros de texte brut ou les caractères sont combinés avec un flux de chiffres de chiffre d’affaires pseudorandom. Certains algorithmes de chiffre d’affaires importants sont importants sont RC4, A5, Blowfish, etc. Dans le cryptage de clé symétrique, le code de chiffrement peut être craqué si quelqu’un découvre la clé symétrique. Mais ce problème peut être surmonté avec l’algorithme Diffie-Hellman. Dans l’algorithme d’échange de clés ou d’accord de Diffie-Hellman, l’expéditeur et le récepteur doivent s’entendre sur une clé symétrique en utilisant cette technique. Cette clé peut ensuite être utilisée à des fins de chiffrement ou de décryptage.

Qu’est-ce que la cryptographie en sécurité? Quels sont les différents types de cryptographie?

La cryptographie est l’étude de la sécurisation des communications des observateurs extérieurs. Les algorithmes de chiffrement prennent le message d’origine, ou texte clair, et le convertit en texte chiffré, qui n’est pas compréhensible. La clé permet à l’utilisateur de décrypter le message, assurant ainsi qu’il peut lire le message. La force de l’aléatoire d’un chiffrement est également étudiée, ce qui rend plus difficile pour quiconque de deviner la clé ou l’entrée de l’algorithme. La cryptographie est la façon dont nous pouvons obtenir des connexions plus sécurisées et robustes pour élever notre vie privée. Les progrès de la cryptographie rendent plus difficile la rupture des cryptage afin que les fichiers cryptés, les dossiers ou les connexions réseau ne soient accessibles qu’aux utilisateurs autorisés.

La cryptographie se concentre sur quatre objectifs différents:

- Confidentialité La confidentialité garantit que seul le destinataire prévu peut décrypter le message et lire son contenu.

- Non-répudiation La non-représentation signifie que l’expéditeur du message ne peut pas revenir en arrière à l’avenir et nier ses raisons d’envoyer ou de créer le message.

- Intégrité L’intégrité se concentre sur la possibilité d’être certain que les informations contenues dans le message ne peuvent pas être modifiées pendant le stockage ou le transit.

- Authenticité L’authenticité garantit que l’expéditeur et le destinataire peuvent vérifier l’identité de l’autre et la destination du message.

Ces objectifs aident à assurer un transfert d’informations sécurisé et authentique.

Histoire de la cryptographie

La cryptographie a commencé avec les chiffres, dont le premier était le chiffre de César. Les chiffres étaient beaucoup plus faciles à démêler par rapport aux algorithmes cryptographiques modernes, mais ils ont tous deux utilisé des clés et un texte en clair. Bien que simples, les chiffres du passé étaient les premières formes de cryptage. Les algorithmes et les cryptosystèmes d’aujourd’hui sont beaucoup plus avancés. Ils utilisent plusieurs cycles de chiffres et cryptent le texte chiffré des messages pour assurer le transit et le stockage les plus sécurisés des données. Il existe également des méthodes de cryptographie utilisées maintenant qui sont irréversibles, en maintenant la sécurité du message pour toujours.

La raison des méthodes de cryptographie plus avancées est due à la nécessité de protéger de plus en plus en toute sécurité. La plupart des chiffres et des algorithmes utilisés au début de la cryptographie ont été déchiffrés, ce qui les rend inutiles pour la protection des données. Les algorithmes d’aujourd’hui peuvent être déchiffrés, mais cela nécessiterait des années et parfois des décennies pour déchiffrer le sens d’un seul message. Ainsi, la course pour créer des techniques de cryptographie plus récentes et plus avancées se poursuit.

Types de cryptographie

La cryptographie peut être divisée en trois types différents:

- Cryptographie clé secrète

- Cryptographie par clé publique

- Fonctions de hachage

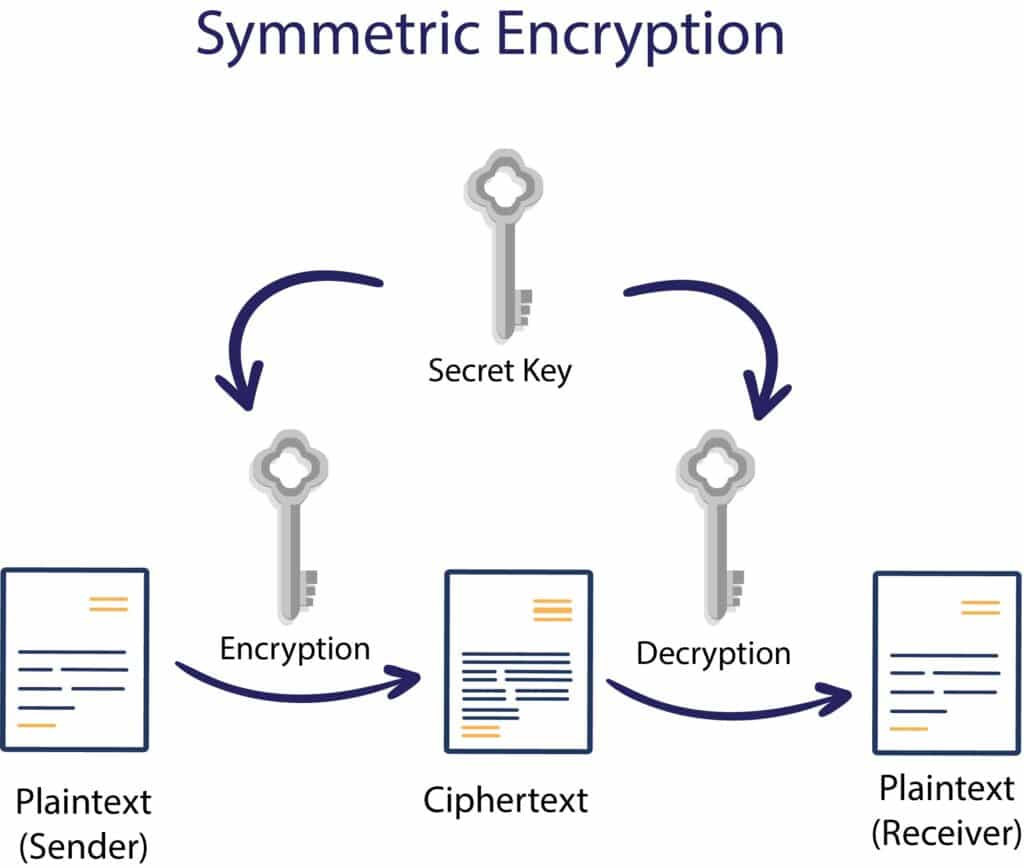

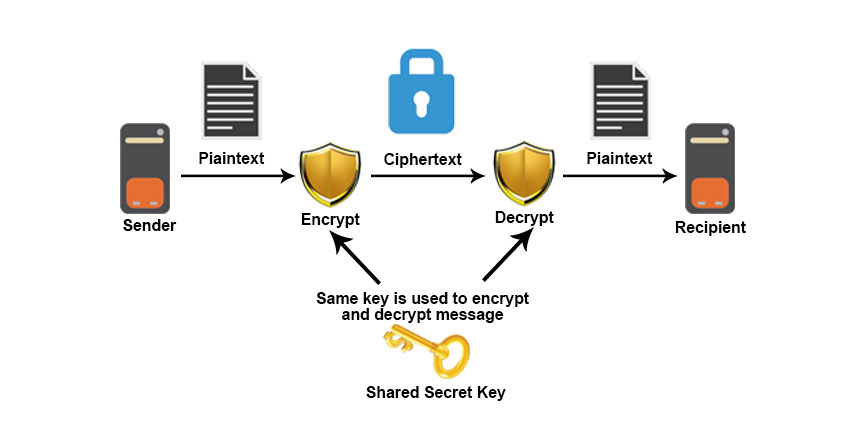

La cryptographie de clé secrète, ou cryptographie symétrique, utilise une seule clé pour crypter les données. Le cryptage et le décryptage de la cryptographie symétrique utilisent la même clé, ce qui en fait la forme la plus simple de la cryptographie. L’algorithme cryptographique utilise la clé d’un chiffre pour crypter les données, et lorsque les données doivent être accessibles, une personne confiée à la clé secrète peut décrypter les données. La cryptographie clé secrète peut être utilisée sur les données en transit et en redire.

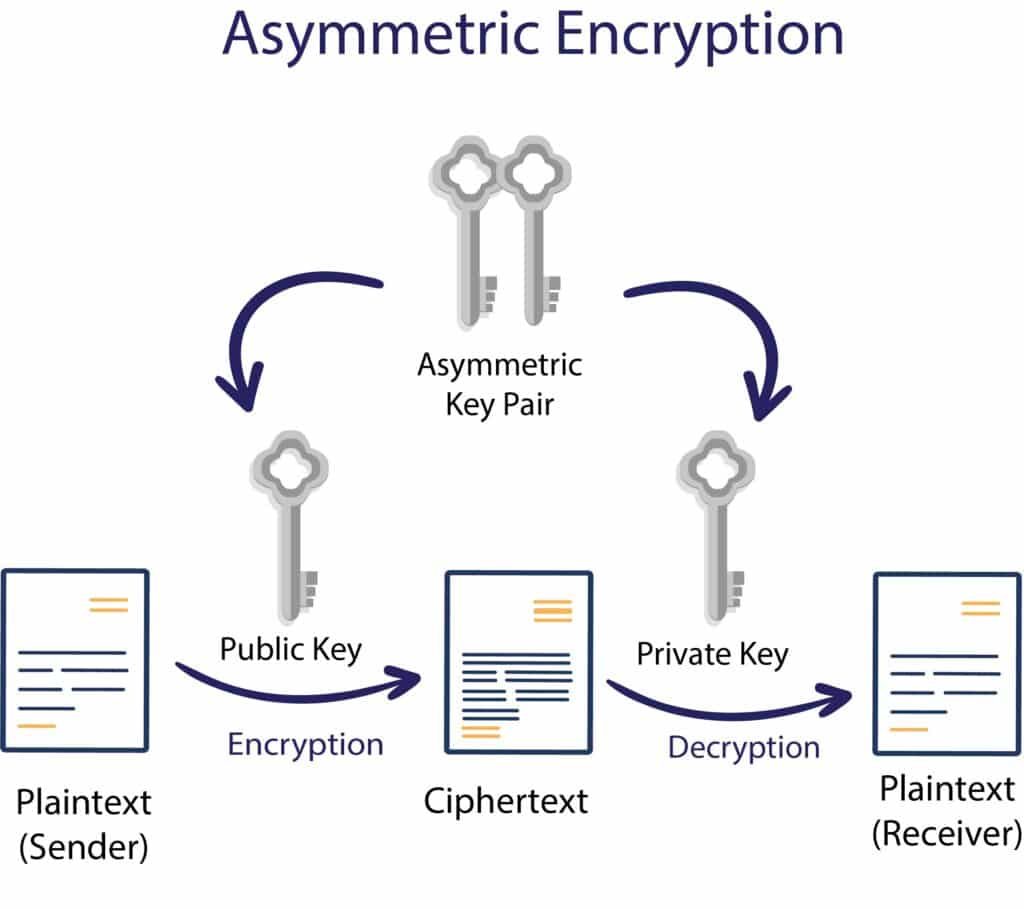

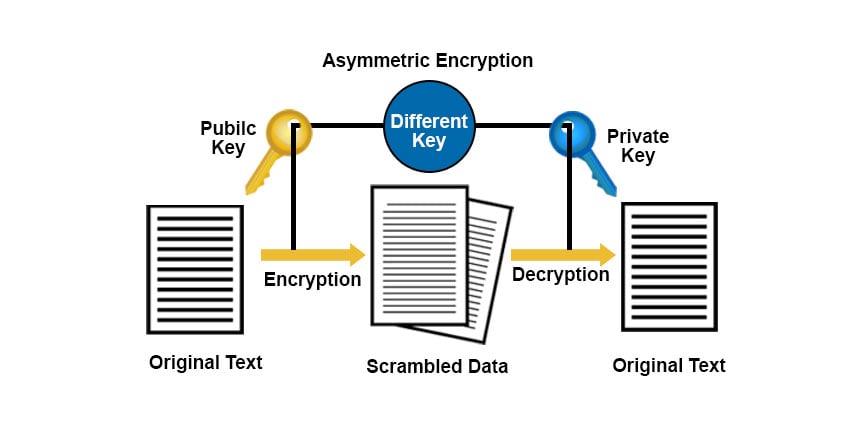

La cryptographie de clé publique, ou cryptographie asymétrique, utilise deux clés pour crypter les données. L’un est utilisé pour le cryptage, tandis que l’autre clé peut décrypter le message. Contrairement à la cryptographie symétrique, si une clé est utilisée pour crypter, cette même clé ne peut pas déchiffrer le message, plutôt que l’autre clé doit être utilisée.

Une clé est maintenue privée, et est appelée «clé privée», tandis que l’autre est partagée publiquement et peut être utilisée par n’importe qui, donc elle est connue sous le nom de «clé publique». La relation mathématique des clés est telle que la clé privée ne peut pas être dérivée de la clé publique, mais la clé publique peut être dérivée du privé. La clé privée ne doit pas être distribuée et doit rester avec le propriétaire uniquement. La clé publique peut être donnée à toute autre entité.

Les fonctions de hachage sont des fonctions irréversibles et unidirectionnelles qui protègent les données, au prix de ne pas pouvoir récupérer le message d’origine. Le hachage est un moyen de transformer une chaîne donnée en une chaîne de longueur fixe. Un bon algorithme de hachage produira des sorties uniques pour chaque entrée donnée. La seule façon de casser un hachage est en essayant toutes les entrées possibles, jusqu’à ce que vous obteniez exactement le même hachage. Un hachage peut être utilisé pour les données de hachage (telles que les mots de passe) et dans les certificats.

Certains des algorithmes de hachage les plus célèbres sont:

- Md5

- Sha-1

- Famille SHA-2 qui comprend SHA-224, SHA-256, SHA-384 et SHA-512

- SHA-3

- Tourbillon

- Blake 2

- Blake 3

Prêt à commencer?

Obtenez plus d’informations sur l’un des nouveaux vecteurs d’attaque à la croissance la plus rapide, les dernières nouvelles de la cybersécurité et pourquoi sécuriser les clés et les certificats est si essentiel pour notre monde compatible Internet.

Techniques de cryptographie

Diverses techniques de cryptographie ont été développées pour assurer la sécurité des données pour s’assurer que les données transférées entre les parties de communication sont confidentielles, non modifiées par une partie non autorisée, pour empêcher les pirates d’accéder et d’utiliser leurs informations. Caesar Cipher, Cipher monoalphabétique, chiffre de substitution homophonique, chiffre polyalphabétique, chiffre de playfair, clôture ferroviaire, coussin unique, chiffre de colline sont quelques-uns des exemples de techniques de cryptographie.

Développement Web, langages de programmation, tests de logiciels et autres

La cryptographie traite de divers principes de sécurité, qui sont les suivants:

- Confidentialité – Il spécifie que seul l’expéditeur et le destinataire ou les destinataires devraient pouvoir accéder au message. La confidentialité se perdra si une personne autorisée peut accéder à un message.

- Authentification – Il identifie un utilisateur ou un système informatique afin qu’il puisse faire confiance.

- Intégrité – Il vérifie que le contenu d’un message ne doit pas être modifié lors de sa transmission de l’expéditeur au destinataire.

- Non-répudiation – Il précise que l’expéditeur d’un message ne peut être refusé l’avoir envoyé, plus tard, dans le cas d’un différend.

Top 5 techniques de cryptographie

Voici quelques codes très faciles et des technologies de chiffrement modernes plus complexes utilisées sur Internet aujourd’hui.

1) codes simples

- Cette catégorie est n’importe quelle façon d’écrire un message à côté qu’il est difficile pour quiconque de lire. Cela implique d’écrire des trucs dans un autre alphabet. Ici, nous pouvons voir que les runes islandaises et l’IPA et une autre niche ont construit des alphabets comme l’alphabet Deseret.

- En cela, nous pouvons utiliser la langue pour coder. Nous avons examiné la création de langues créées telles que Elvish et Esperanto.

- Le livreur de code de livre de Chester Naz et Judith Schiess Avila est un livre qui explique comment la langue Navajo avait été utilisée comme code pendant la Seconde Guerre mondiale et n’a jamais été réprimée dans des conditions extrêmement intenses.

- Si Navajo n’avait pas de mots pour une notion particulière, les haut-parleurs de code ont plutôt choisi un terme. Le mot Navajo pour «Hummingbird», par exemple, était devenu un avion de chasse, et «Iron Hat» était l’Allemagne.

2) cryptage symétrique

- Le chiffrement symétrique est un type de chiffrement qui est utilisé pour le chiffrement et le déchiffrement des données électroniques par une seule clé (une clé secrète). Les chiffres de substitution sont des techniques de chiffrement symétriques, mais le chiffrement symétrique moderne peut être beaucoup plus compliqué.

- Les données sont converties en une méthode que quiconque ne peut pas comprendre sans une clé secrète pour la décrypter en utilisant des algorithmes de chiffrement symétriques.

- Le chiffrement symétrique est un ancien algorithme, mais il est plus rapide et efficace que le cryptage asymétrique. En raison de grandes performances et de la vitesse rapide de symétrique que par rapport au cryptage asymétrique.

- Tandis que la cryptographie par clé symétrique implique l’utilisation de la même clé pour le cryptage et le déchiffrement. Dans le même temps, la cryptographie de clé asymétrique implique d’utiliser une clé pour le cryptage et une autre clé différente pour le décryptage.

- Le cryptage symétrique est typique pour les grandes quantités d’informations, E.g. Pour le chiffrement de la base de données, dans le chiffrement en vrac. Dans le cas d’une base de données, la clé secrète ne peut être cryptée ou décryptée que par la base de données elle-même.

Nous pouvons voir le fonctionnement du cryptage symétrique dans l’image ci-dessous:

Deux types d’algorithmes de chiffrement symétriques sont disponibles:

- Algorithme de blocage

- Algorithme de flux

A) algorithme de blocage

L’ensemble de bits est codé avec une clé secrète spécifique dans les blocs de données électroniques. Le système conserve les données dans sa mémoire pendant qu’elle attend d’obtenir des blocs complets lorsque les données sont cryptées. Certains algorithmes de chiffre d’importants blocs sont DES, Triple DES, AES, etc.

B) algorithme de chiffre d’affaires

En cela, les numéros de texte brut ou les caractères sont combinés avec un flux de chiffres de chiffre d’affaires pseudorandom. Certains algorithmes de chiffre d’affaires importants sont importants sont RC4, A5, Blowfish, etc. Dans le cryptage de clé symétrique, le code de chiffrement peut être craqué si quelqu’un découvre la clé symétrique. Mais ce problème peut être surmonté avec l’algorithme Diffie-Hellman. Dans l’algorithme d’échange de clés ou d’accord de Diffie-Hellman, l’expéditeur et le récepteur doivent s’entendre sur une clé symétrique en utilisant cette technique. Cette clé peut ensuite être utilisée à des fins de chiffrement ou de décryptage.

3) cryptage asymétrique

- Le cryptage asymétrique est également appelé cryptographie par clé publique. Le cryptage de clé asymétrique aide à résoudre un problème d’échange de clés de la cryptographie de clé symétrique. Dans le cryptage asymétrique, deux clés sont utilisées pour crypter du texte brut dans un chiffrement asymétrique. Grâce à Internet ou au grand réseau, les clés secrètes sont échangées. Il est nécessaire de remarquer que toute personne ayant une clé secrète peut décrypter le message, de sorte que le cryptage asymétrique utilise deux clés correspondantes pour augmenter la sécurité.

- Quiconque souhaite vous envoyer un message aura une clé publique librement accessible, mais la deuxième clé privée est tenue le secret pour que vous puissiez vous comprendre uniquement. Un message crypté avec une clé publique peut être décodé avec une clé privée. Un message crypté avec une clé privée peut également être déchiffré avec une clé publique.

Nous pouvons voir le fonctionnement du chiffrement asymétrique dans l’image ci-dessous:

4) Steganographie

- La stéganographie est une technique qui facilite l’embauche d’un message qui doit être gardé secret dans d’autres messages. Auparavant, les gens ont utilisé des méthodes pour masquer des messages tels que l’encre invisible, les variations minuscules, etc.

- Mais à une époque de la technologie, la stéganographie est une technique pour cacher des données qui peuvent être le fichier, le message, l’image, etc., à l’intérieur d’autres fichiers, message ou images.

5) Hachage

- Le hachage est la technique cryptographique qui convertit des données qui peuvent être n’importe quelle forme en une chaîne unique. Quelle que soit la taille ou le type, toutes les données peuvent être hachées à l’aide d’un algorithme de hachage. Il faut des données de longueur aléatoire et la convertit en une valeur hachée fixe.

- Le hachage est différent des autres méthodes de chiffrement car, dans le hachage, le cryptage ne peut pas être inversé; qui ne peut pas être déchiffré à l’aide de clés. MD5, SHA1, SHA 256 sont les algorithmes de hachage largement utilisés.

Conclusion

Cet article a vu quelle cryptographie et diverses techniques de cryptographie pour chiffrer et décrypter les données sont. La cryptographie est utilisée dans tous les domaines pour sécuriser les données et l’empêcher de se faire pirater. Par exemple, pour sécuriser les mots de passe, authentification des transactions bancaires, etc. De nos jours, diverses nouvelles techniques cryptographiques sont développées et fissurées; Par conséquent, il est important de toujours être conscient des menaces informatiques et de prendre des précautions pour les éviter du mieux que nous pouvons.

Articles recommandés

Ceci est un guide des techniques de cryptographie. Nous discutons ici du concept de base avec quelques techniques de cryptographie respectivement en détail. Vous pouvez également passer par nos autres articles suggérés pour en savoir plus –

- Cryptographie vs cryptage

- Qu’est-ce que le décryptage?

- Qu’est-ce que la sécurité du réseau?

- Outils de cryptographie

Tout dans un pack VBA Excel

Plus de 500 heures de vidéos HD

15 chemins d’apprentissage

120+ cours

Certificat d’achèvement vérifiable

Accès à vie

Programme de formation des Masters Analyste financier

Plus de 2000 heures de vidéos HD

43 chemins d’apprentissage

Plus de 550 cours

Certificat d’achèvement vérifiable

Accès à vie

En tout dans un pack de science des données

Plus de 2000 heures de vidéos HD

80 chemins d’apprentissage

400+ cours

Certificat d’achèvement vérifiable

Accès à vie

Bundle de développement logiciel en un seul

Plus de 5000 heures de vidéos HD

149 chemins d’apprentissage

1050+ cours

Certificat d’achèvement vérifiable

Accès à vie

Barre latérale primaire

Bundle de développement logiciel en un seul Plus de 5000 heures de vidéos HD | 149 Chemins d’apprentissage | 1050+ cours | Certificat d’achèvement vérifiable | Accès à vie

Programme de formation des Masters Analyste financier Plus de 2000 heures de vidéos HD | 43 Chemins d’apprentissage | Plus de 550 cours | Certificat d’achèvement vérifiable | Accès à vie