VPN Linux Server

Contents

VPN Linux Server

Le bouton de verrouillage à gauche du Réglages rapides Le menu vous permet de transformer le noyau sécurisé sur ou désactivé. (Disponible uniquement avec un plan plus ou visionnaire.)

Comment utiliser Proton VPN sur Linux

Dans ce guide, nous discutons brièvement des différentes façons d’utiliser Proton VPN sur Linux et fournissons un guide pour configurer et utiliser l’application Proton VPN Linux, qui est notre méthode recommandée.

Il est simple d’obtenir GRATUIT VPN PROTON sur Linux pour la distribution de votre choix. Il existe un certain nombre de façons d’utiliser Proton VPN sur Linux:

1. L’application officielle de proton VPN Linux

L’application Proton VPN Linux est une application VPN de bureau entièrement en vedette avec une interface utilisateur graphique. C’est le moyen recommandé pour la plupart des gens d’utiliser le proton VPN sur leurs systèmes Linux. Nous discutons comment installer et utiliser cette application dans cet article.

2. Le proton officiel CLI

Le Proton VPN CLI est un outil de ligne de commande entièrement en vedette recommandé aux personnes qui préfèrent travailler dans Terminal, veulent une application qui utilise un minimum de ressources système ou travaille avec des serveurs Linux. Veuillez noter que la CLI Proton VPN ne prend pas encore en charge les tunnelings divisés et ne fonctionne pas sur des serveurs sans tête.

3. Configuration manuelle OpenVPN

L’application Proton VPN Linux et le proton VPN CLI utilisent le protocole OpenVPN hautement sécurisé pour sécuriser la connexion VPN à nos serveurs. Vous pouvez également configurer OpenVPN manuellement dans Linux à l’aide de NetworkManager ou de la ligne de commande. Cela peut être utile sur les périphériques non pris en charge par notre application Proton VPN Linux ou le proton VPN CLI, mais si nous retirons un serveur, vous devrez peut-être télécharger de nouveaux fichiers de configuration OpenVPN.

Comment installer l’application Proton VPN Linux

L’application officielle Proton VPN Linux vous permet de protéger vos appareils Linux avec Proton VPN tout en contrôlant le VPN via une interface graphique intuitive et facile à utiliser.

Cette application prend en charge les fonctionnalités avancées de protons VPN, notamment:

- Adblocker netShield

- Interrupteur de mise à mort permanent

- Antidémarreur

- Noyau sécurisé

Non seulement l’application Linux est facile à utiliser, mais l’installer est rapide et simple, quelle que soit la distribution que vous utilisez. Cet article expliquera comment utiliser notre application Linux officielle. Nous avons des guides d’installation distincts pour toutes les distros pris en charge:

Pour une liste complète des distributions et versions Linux que nous prenons actuellement en charge, veuillez consulter:

Si vous utilisez la version développée par la communauté de notre application Linux, nous vous recommandons de la désinstaller avant d’installer la nouvelle application. Des instructions pour cela sont fournies dans chaque guide de configuration de la distribution.

Comment utiliser l’application Proton VPN Linux

Une fois que vous avez installé l’application Proton VPN, ouvrez-la en utilisant le lanceur d’applications et en recherchant Protonvpn.

Ensuite, connectez-vous en entrant les informations d’identification de votre compte Proton. (Si vous utilisiez auparavant la CLI Proton VPN Linux et améliorée, vous n’aurez pas besoin de vous connecter à nouveau.)

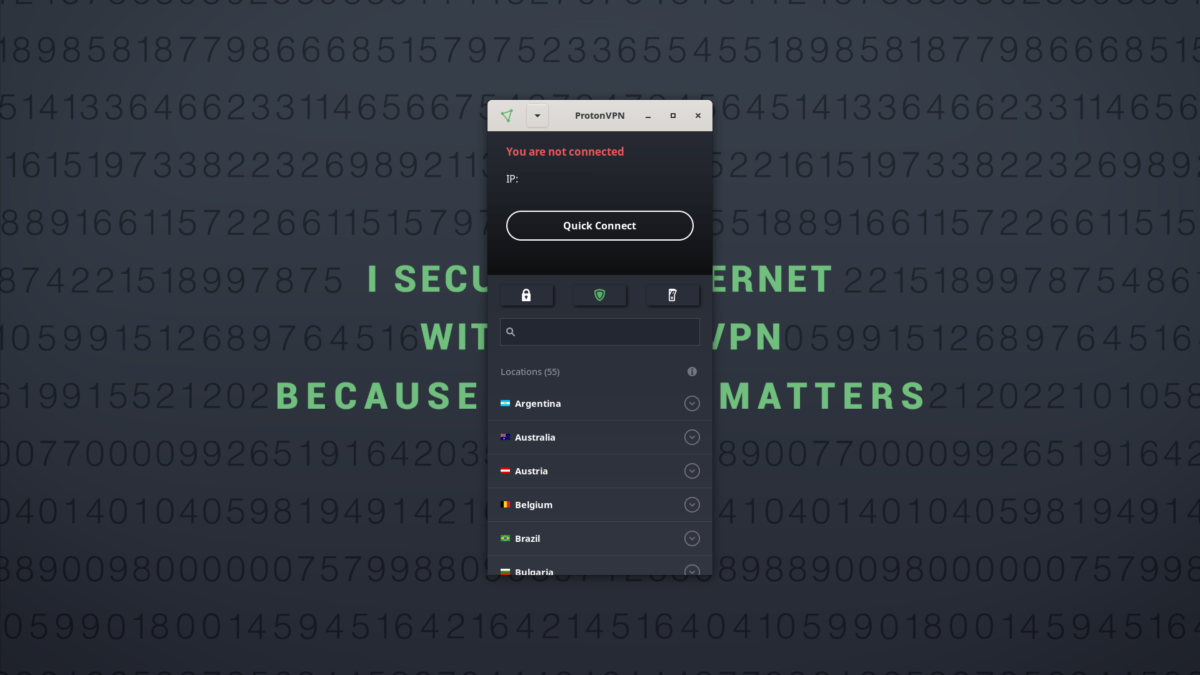

Connexion rapide

Une fois que vous vous êtes connecté à l’application, vous pouvez vous connecter au serveur VPN le plus rapide disponible (tel que déterminé par votre emplacement géographique et votre trafic de serveur) en un clic à l’aide du Connexion rapide bouton.

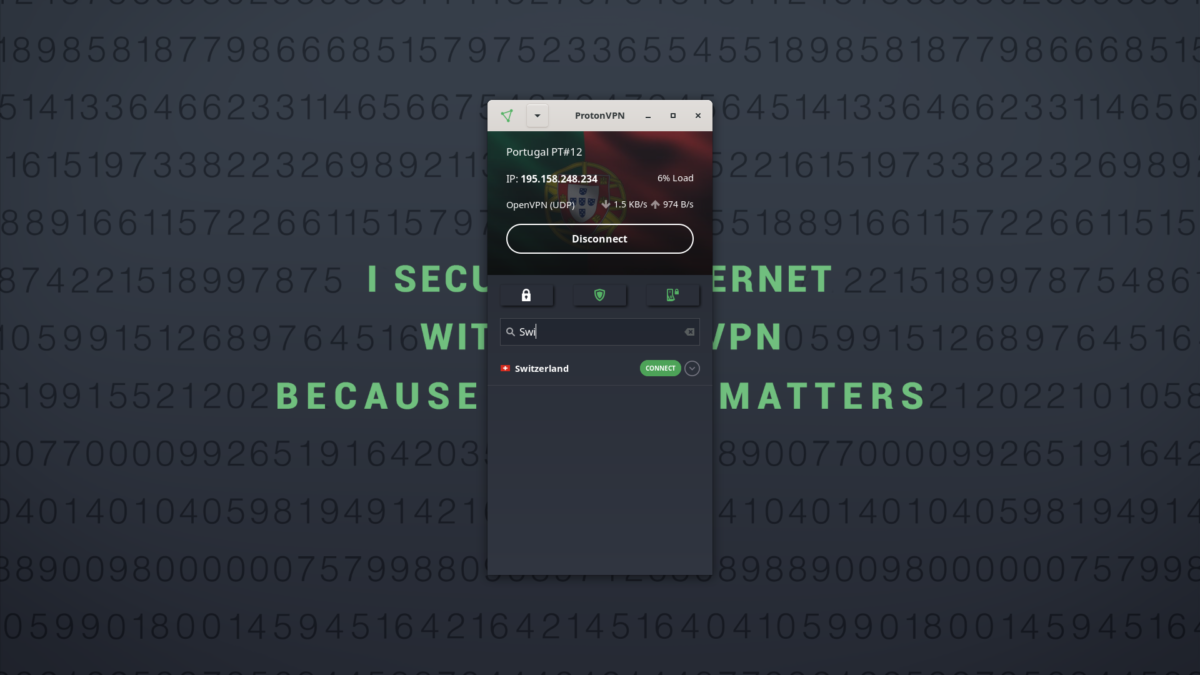

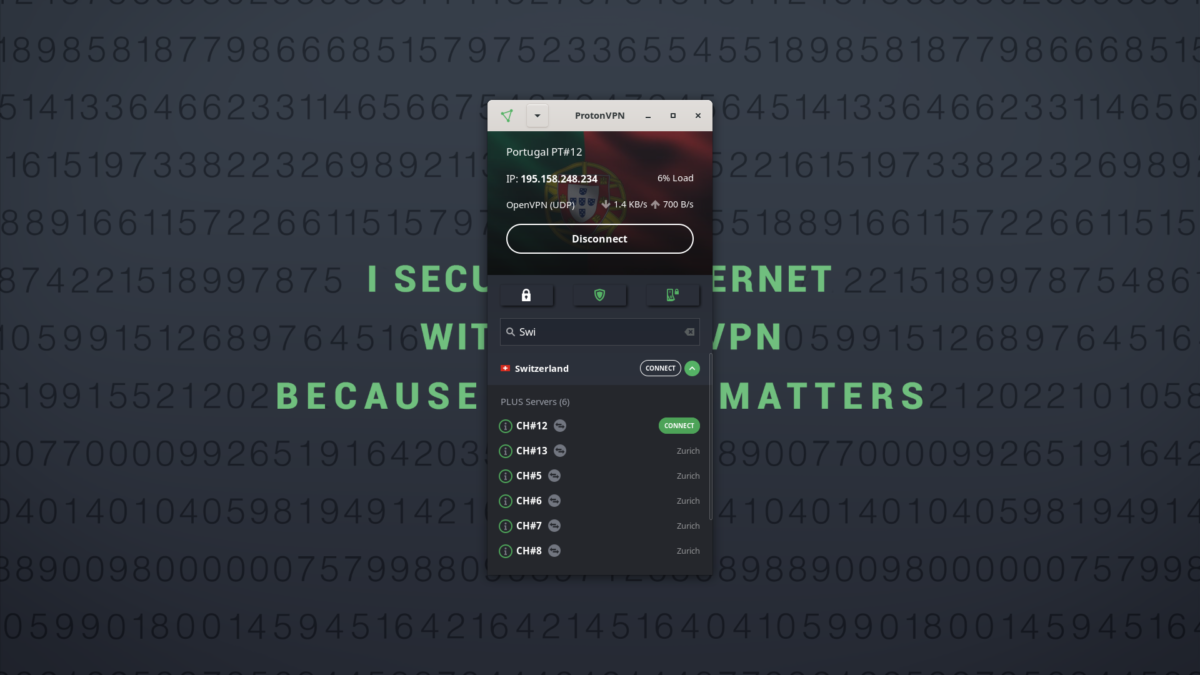

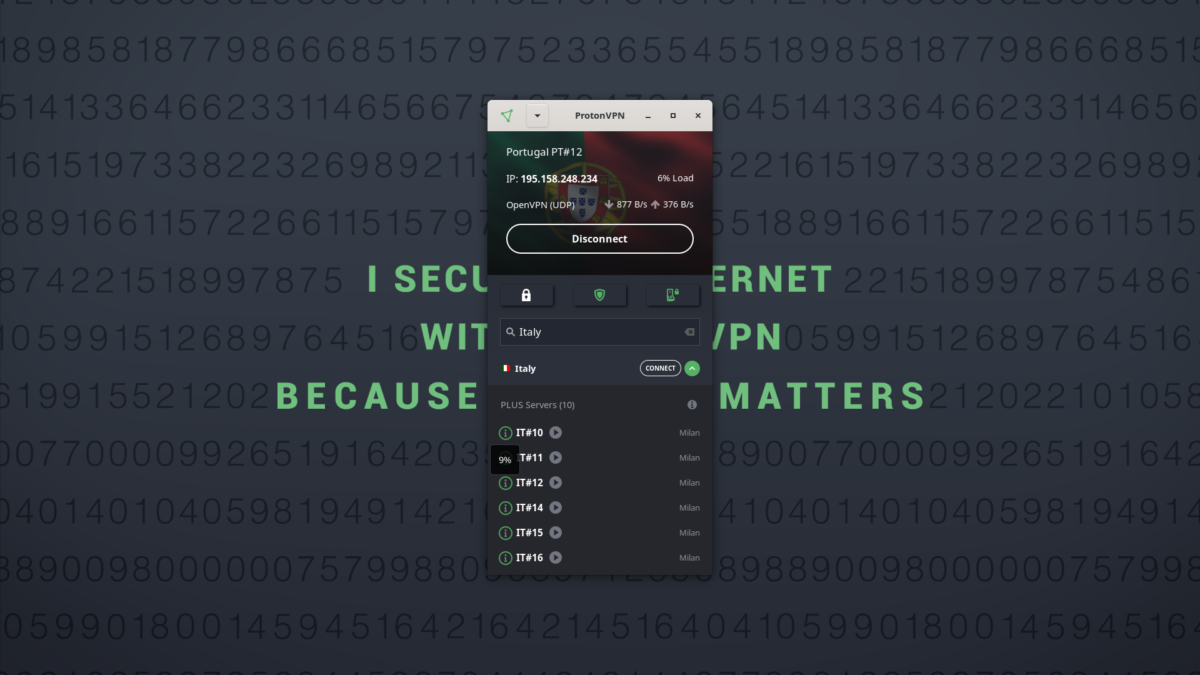

Recherche par pays

Vous pouvez rechercher des serveurs VPN par pays en faisant défiler la liste des pays ou en tapant la barre de recherche. Vous pouvez vous connecter au serveur de votre choix en cliquant sur le vert CONNECTER bouton.

Partage de fichiers P2P

Vous pouvez partager et torrent les fichiers tout en étant connecté à des serveurs VPN Proton qui ont l’icône de flèche bidirectionnelle (dans l’image ci-dessous). Le partage de fichiers P2P est uniquement disponible sur VPN Plus, Proton Unlimited ou Visionary (Utilisateurs hérités uniquement).

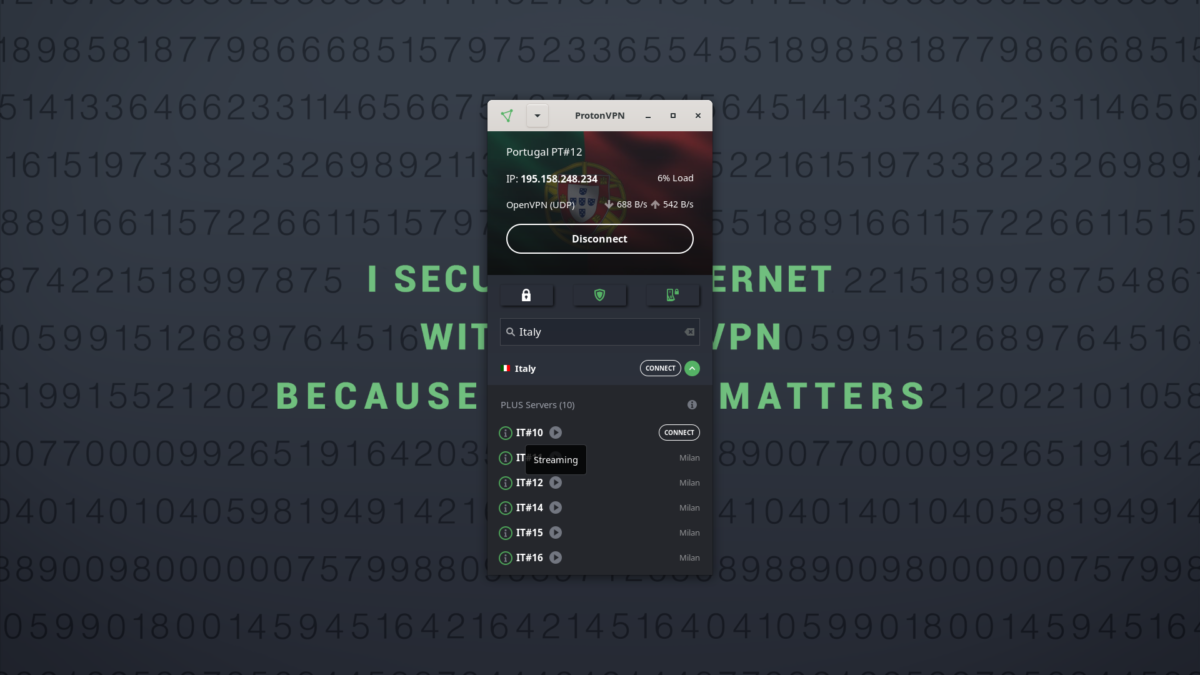

Streaming

Vous pouvez utiliser Proton VPN pour accéder à vos plates-formes de streaming préférées. Serveurs qui ont une icône de la flèche de lecture à côté de leur nom Soutien du streaming. (Disponible uniquement sur plus et les plans visionnaires.)

Vous pouvez également vérifier la charge de trafic sur un serveur donné en survolant votre curseur sur le je icône.

Le Réglages rapides Le menu propose trois boutons qui vous permettent de contrôler nos fonctionnalités sécurisées de noyau, netShield et Kill Switch.

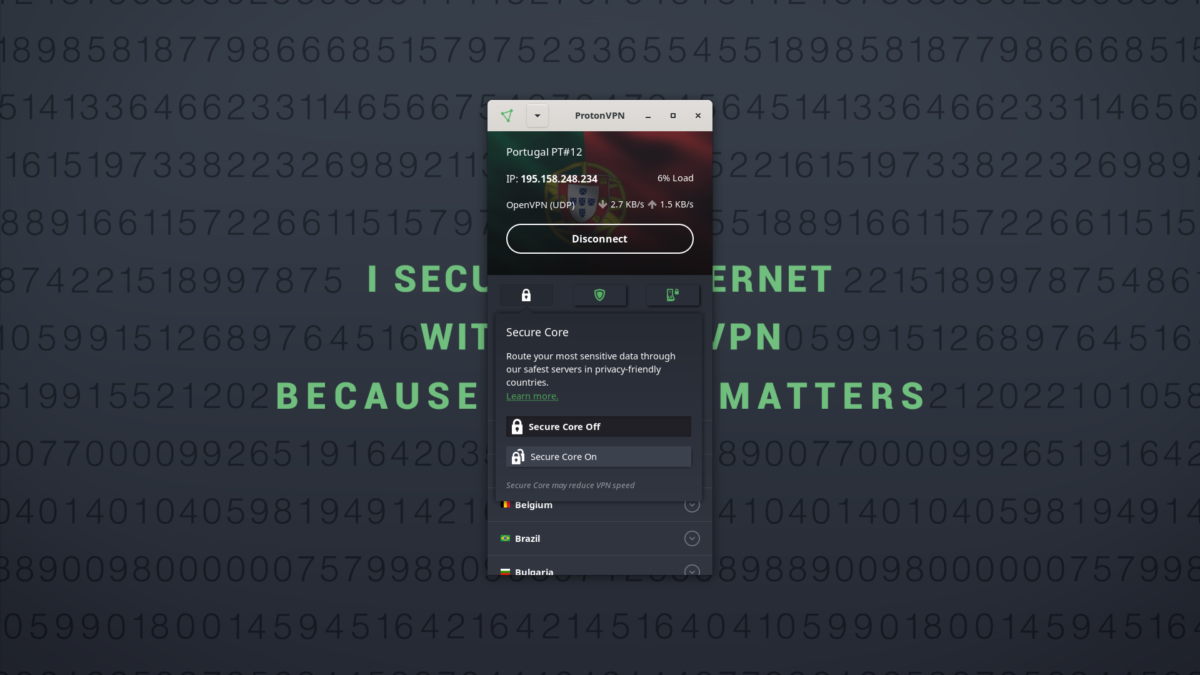

Noyau sécurisé

Le bouton de verrouillage à gauche du Réglages rapides Le menu vous permet de transformer le noyau sécurisé sur ou désactivé. (Disponible uniquement avec un plan plus ou visionnaire.)

Secure Core achemine votre trafic en ligne via des serveurs VPN durcies et durcies hébergés dans des pays avec de solides lois sur la protection des données avant de l’envoyer à un deuxième serveur VPN dans votre pays souhaité.

Une fois que vous devenez le noyau sécurisé sur, Vous verrez différentes options pour les connexions VPN multi-HOP.

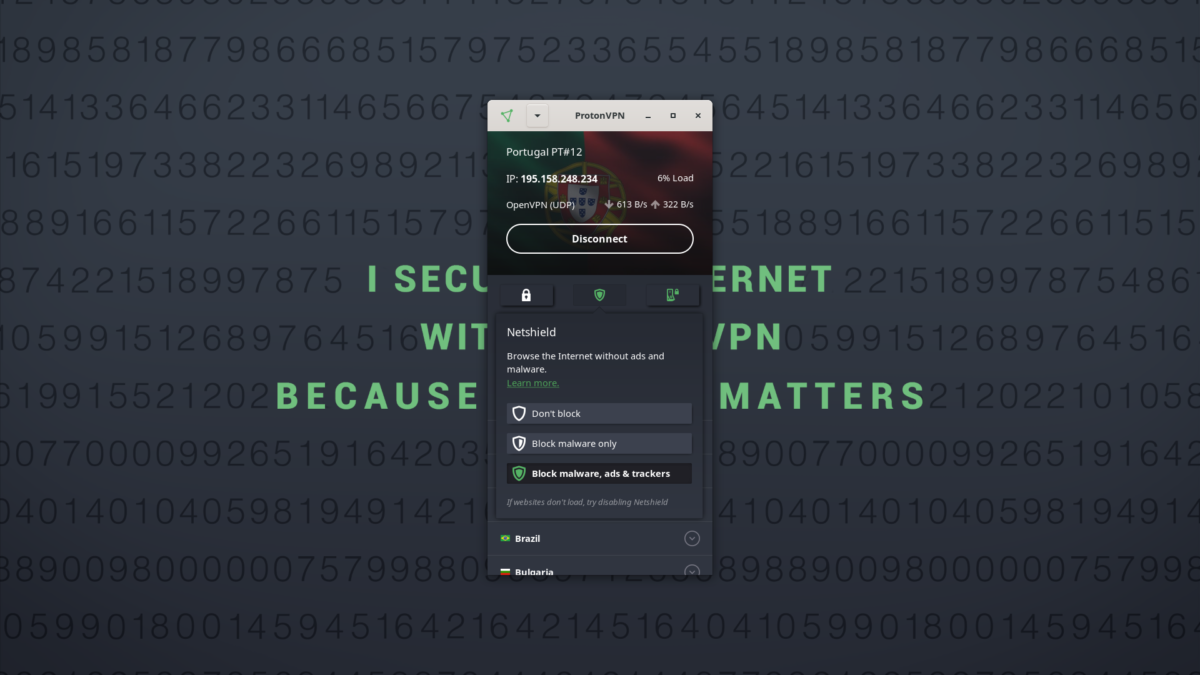

Neft

Le bouton de bouclier au milieu du Réglages rapides Le menu vous permet de choisir votre niveau de protection netShield. (Disponible uniquement avec un plan plus ou visionnaire.)

NetShield est notre adblocker qui utilise le filtrage DNS pour empêcher votre appareil de charger des logiciels malveillants, des publicités et des trackers, en protégeant votre appareil et en accélérant votre navigation.

Antidémarreur

Le bouton de commutateur à droite du Réglages rapides Le menu vous permet de tourner l’interrupteur de mise à mort et l’interrupteur de mise à mort permanent sur ou désactivé.

- Antidémarreur bloque toutes les connexions externes de votre appareil si votre connexion VPN est interrompue involontairement. Il ne bloque pas les connexions externes si vous déconnectez manuellement le VPN.

- Interrupteur de mise à mort permanent bloque toutes les connexions externes de votre appareil, sauf si vous êtes connecté à un VPN. Il continuera de bloquer les connexions externes si vous déconnectez manuellement le VPN ou redémarrez votre ordinateur.

Notez que si vous activez l’interrupteur de kill permanent, il continuera de bloquer les connexions externes même si vous vous déconnectez de Proton VPN.

Déconnecter

Pour vous déconnecter de Proton VPN, cliquez sur le bouton flèche de la barre d’état et sélectionnez Se déconnecter.

Icône de plateau système

Notre application Linux peut afficher un icône de plateau système qui reste actif lorsque vous fermez la fenêtre principale VPN Proton et vous permet de facilement Connexion rapide ou Débrancher le VPN.

![]()

Les instructions pour l’installation de cette icône de plateau système se trouvent dans le guide de configuration Linux pour votre distribution..

Distros pris en charge

L’application Proton VPN Linux est actuellement officiellement prise en charge sur les distros suivants:

- Debian

- Ubuntu

- menthe

- MX Linux

- Kali Linux

- Élémentaire

- Feutre

- Archlinux / Manjaro

Pour une liste complète des distributions et versions Linux que nous prenons actuellement en charge, veuillez consulter:

Nous travaillons à ajouter un support officiel pour plus de distros. Le référentiel Debian devrait travailler sur de nombreuses distros basés sur Debian, et nous invitons les utilisateurs à tester notre logiciel sur leurs systèmes. Mais nous ne pouvons garantir un soutien si les choses ne fonctionnent pas sur ces systèmes non pris en charge.

Sécurisé

Votre Internet

- Politique stricte sans journaux

- Toutes les applications sont open source et auditées

- Connexions à grande vitesse (jusqu’à 10 gbit)

- Basé en Suisse

- Garantie de remboursement de 30 jours

Aperçu conceptuel

Si vous souhaitez un aperçu conceptuel général de ce qu’est Wireguard, lisez ici. Vous pouvez ensuite progresser vers l’installation et lire les instructions QuickStart sur la façon de l’utiliser.

Si vous êtes intéressé par le fonctionnement interne interne, vous pourriez être intéressé par le bref résumé du protocole, ou aller plus en profondeur en lisant le livre blanc technique, ce qui va plus en détail sur le protocole, la cryptographie et les fondamentaux. Si vous avez l’intention d’implémenter Wireguard pour une nouvelle plate-forme, veuillez lire les notes multiplateforme.

Wireguard résume en toute sécurité les paquets IP sur UDP. Vous ajoutez une interface Wireguard, configurez-la avec votre clé privée et les clés publiques de vos pairs, puis vous envoyez des paquets à travers. Tous les problèmes de distribution de clés et de configurations poussées sont hors de portée de wireguard; Ce sont des problèmes bien mieux laissés pour d’autres couches, de peur que nous ne nous retrouvions avec le ballonnement d’Ike ou d’OpenVPN. En revanche, il imite davantage le modèle de SSH et Mosh; Les deux parties ont les clés publiques de l’autre, puis elles sont simplement capables de commencer à échanger des paquets via l’interface.

Interface réseau simple

Wireguard fonctionne en ajoutant une interface réseau (ou multiple), comme Eth0 ou WLAN0, appelé WG0 (ou WG1, WG2, WG3, etc.). Cette interface réseau peut ensuite être configurée normalement en utilisant ifconfig (8) ou ip-address (8), avec des itinéraires pour lui ajouter et supprimé à l’aide de la route (8) ou IP-Route (8), et ainsi de suite avec tous les utilitaires de réseautage ordinaires. Les aspects spécifiques de Wireguard de l’interface sont configurés à l’aide de l’outil WG (8). Cette interface agit comme une interface de tunnel.

WireGuard Associates Tunnel IP Adresses aux clés publiques et aux points de terminaison distants. Lorsque l’interface envoie un paquet à un pair, il fait ce qui suit:

- Ce paquet est destiné à 192.168.30.8. Quel pair est que? Laissez-moi regarder. D’accord, c’est pour Peer Abcdefgh . (Ou si ce n’est pas pour un pair configuré, déposez le paquet.)

- Crypter le paquet IP entier à l’aide de la clé publique de Peer Abcdefgh.

- Quel est le point final distant de Peer ABCDEFGH ? Laissez-moi regarder. D’accord, le point de terminaison est le port UDP 53133 sur l’hôte 216.58.211.110.

- Envoyer des octets chiffrés de l’étape 2 sur Internet à 216.58.211.110: 53133 Utilisation de UDP.

Lorsque l’interface reçoit un paquet, cela se produit:

- Je viens de recevoir un paquet du port UDP 7361 sur l’hôte 98.139.183.24. Décryptons-le!

- Il a déchiffré et authentifié correctement pour les homologues lmnopqrs . D’accord, souvenons-nous que le point de terminaison Internet le plus récent de Peer LMNOPQRS est 98.139.183.24: 7361 Utilisation de UDP.

- Une fois décrypté, le paquet de texte brut est de 192.168.43.89. Est-ce que Peer Lmnopqrs est autorisé à nous envoyer des paquets comme 192.168.43.89?

- Si c’est le cas, acceptez le paquet sur l’interface. Sinon, laissez-le.

Dans les coulisses, il y a beaucoup pour fournir une confidentialité, une authenticité et un secret avant parfait, en utilisant la cryptographie de pointe.

Routage cryptokey

Au cœur de Wireguard est un concept appelé Routage cryptokey, qui fonctionne en associant des clés publiques à une liste d’adresses IP de tunnel autorisées à l’intérieur du tunnel. Chaque interface réseau a une clé privée et une liste de pairs. Chaque pair a une clé publique. Les clés publiques sont courtes et simples, et sont utilisées par les pairs pour s’authentifier mutuellement. Ils peuvent être transmis pour être utilisés dans des fichiers de configuration par n’importe quelle méthode hors bande, similaire à la façon dont on pourrait envoyer sa clé publique SSH à un ami pour accéder à un serveur Shell.

Par exemple, un ordinateur serveur peut avoir cette configuration:

[Interface] privateKey = yanz5tf + lxxjte14tji3zlmnq + hd2ryUigjbgb3fbmk = écouterport = 51820 [peer] publickey = xtiba5rbouvnh4htodjb6e697qjlert1nab4mzqp8dg = allowips = 10.192.122.3/32, 10.192.124.1/24 [Peer] publicKey = trmvsop4Jyqly6rizBGBSSQY3VXI2PI + Y71LOWWXX0 = ALLOLIPS = 10.192.122.4/32, 192.168.0.0/16 [Peer] publicKey = gn65bKiky1ece9pp1wdc8routkhlf2pfaqydyybz6ea = allometips = 10.dix.dix.230/32 Et un ordinateur client peut avoir cette configuration plus simple:

[Interface] PrivateKey = gi6edUsyvn8UGXOT8QQD6YC + JYIZXIHP3GINSWRFWGE = LICENPORT = 21841 [PEER] PUBLICKEY = HIGO9XNZJMWLKASSHITQIYBXZ0U3WGLIUEJ1PKF8YKW = ENDPOINT = 192.95.5.69: 51820 ALLERSIPS = 0.0.0.0/0 Dans la configuration du serveur, chaque pair (un client) pourra envoyer des paquets à l’interface réseau avec une IP source correspondant à sa liste correspondante d’IPS autorisés. Par exemple, lorsqu’un paquet est reçu par le serveur de Peer Gn65bkik. , Après avoir été déchiffré et authentifié, si sa source IP est 10.dix.dix.230, puis il est autorisé sur l’interface; Sinon, il est tombé.

Dans la configuration du serveur, lorsque l’interface réseau souhaite envoyer un paquet à un pair (un client), il examine la destination de la destination de ce paquet et la compare à la liste des IP autorisées de chaque homologue pour voir quel pair l’envoi. Par exemple, si l’interface réseau est invitée à envoyer un paquet avec une IP de destination de 10.dix.dix.230, il le cryptera en utilisant la clé publique de Peer Gn65bkik. , puis envoyez-le au point de terminaison Internet le plus récent de ce pair.

Dans la configuration du client, son seul pair (le serveur) pourra envoyer des paquets à l’interface réseau avec n’importe lequel Source IP (depuis 0.0.0.0/0 est un joker). Par exemple, lorsqu’un paquet est reçu de Peer Higo9xnz. , S’il déchiffre et s’authentifie correctement, avec n’importe quelle IP source, il est autorisé sur l’interface; Sinon, il est tombé.

Dans la configuration du client, lorsque l’interface réseau souhaite envoyer un paquet à son seul pair (le serveur), il cryptera les paquets pour le seul pair avec n’importe lequel Adresse IP de destination (depuis 0.0.0.0/0 est un joker). Par exemple, si l’interface réseau est invitée à envoyer un paquet avec n’importe quelle IP de destination, il le cryptera en utilisant la clé publique du seul homologue Higo9xnz. , puis envoyez-le au point de terminaison Internet le plus récent du seul homologue.

En d’autres termes, lors de l’envoi de paquets, la liste des IPs autorisés se comporte comme une sorte de table de routage, et lors de la réception de paquets, la liste des IPs autorisés se comporte comme une sorte de liste de contrôle d’accès.

C’est ce que nous appelons un Table de routage cryptokey: l’association simple des clés publiques et des IP autorisés.

Toute combinaison d’IPv4 et d’IPv6 peut être utilisée, pour l’un des champs. Wireguard est entièrement capable d’encapsulation l’un à l’intérieur de l’autre si nécessaire.

Parce que tous les paquets envoyés sur l’interface Wireguard sont cryptés et authentifiés, et parce qu’il existe un couplage si serré entre l’identité d’un pair et l’adresse IP autorisée d’un pair, les administrateurs système n’ont pas besoin d’extensions de pare-feu complexes, comme dans le cas où d’iPsec, mais plutôt ils peuvent simplement correspondre sur “est-ce de cette IP? sur cette interface?”, et soyez assuré qu’il s’agit d’un paquet sécurisé et authentique. Cela simplifie considérablement la gestion du réseau et le contrôle d’accès, et donne beaucoup plus d’assurance que vos règles iptables font réellement ce que vous comptiez pour qu’ils fassent.

Itinéraire intégré

La configuration du client contient un initial point final de son seul pair (le serveur), afin qu’il sache où envoyer des données cryptées avant d’avoir reçu des données cryptées. La configuration du serveur n’a pas de points de terminaison initiaux de ses pairs (les clients). En effet. Si le serveur lui-même modifie son propre point de terminaison et envoie des données aux clients, les clients découvriront le nouveau point de terminaison du serveur et mettront à jour la configuration de la même manière. Le client et le serveur envoient des données cryptées au point de terminaison IP le plus récent pour lequel ils ont authentiquement déchiffré les données. Ainsi, il y a l’itinérance IP complète aux deux extrémités.

Prêt pour les conteneurs

Wireguard envoie et reçoit des paquets cryptés à l’aide de l’espace de noms du réseau dans lequel l’interface Wireguard a été créée à l’origine. Cela signifie que vous pouvez créer l’interface Wireguard dans votre espace de noms de réseau principal, qui a accès à Internet, puis le déplacer dans un espace de noms de réseau appartenant à un conteneur Docker comme ce conteneur seulement interface. Cela garantit que la seule façon possible pour que le conteneur puisse accéder au réseau est via un tunnel de fil de fil crypté sécurisé.

Apprendre plus

Envisagez de regarder les commandes et le démarrage rapide pour une bonne idée de la façon dont Wireguard est utilisé dans la pratique. Il y a aussi une description du protocole, de la cryptographie et de l’échange de clés, en plus du livre blanc technique, qui fournit le plus de détails.

À propos du projet

Code source

Wireguard est divisé en plusieurs référentiels hébergés dans le référentiel ZX2C4 GIT et ailleurs. Consulter la liste du référentiel du projet.

Discussions IRC

Si vous avez du mal à configurer Wireguard ou à l’utiliser, le meilleur endroit pour obtenir de l’aide est le canal IRC #WireGuard sur Libera.Chat. Nous discutons également des tâches de développement là-bas et planifions l’avenir du projet.

Liste de diffusion

Impliquez-vous dans la discussion sur le développement de Wireguard en rejoignant la liste de diffusion. C’est là que toutes les activités de développement se produisent. Soumettre des correctifs à l’aide de Git-send-Email, similaire au style de LKML.

Contact par e-mail

Si vous souhaitez nous contacter en privé pour une raison particulière, vous pouvez nous joindre à Team @ wireguard.com. Gardez à l’esprit, cependant, que les demandes de “soutien” sont bien mieux adaptées à notre canal IRC.

Contact de sécurité

Veuillez signaler tout problème de sécurité à et seulement à, Security @ wireguard.com. N’envoyez pas de problèmes non liés à la sécurité à cet alias e-mail. N’envoyez pas de problèmes liés à la sécurité à différentes adresses e-mail.

Licence

Les composants du noyau sont libérés sous le GPLV2, tout comme le noyau Linux lui-même. D’autres projets sont sous licence sous MIT, BSD, Apache 2.0, ou GPL, selon le contexte.

© Copyright 2015-2022 Jason A. Donenfeld. Tous droits réservés. “Wireguard” et le logo “Wireguard” sont des marques enregistrées de Jason A. Donenfeld.

Ce projet provient de ZX2C4 et de Edge Security, une entreprise consacrée à l’expertise de recherche sur la sécurité de l’information.