एन्क्रिप्शन की मूल बातें

Contents

क्रिप्टोग्राफी में एन्क्रिप्शन की बुनियादी अवधारणाएं

दशकों से, हमलावरों ने ब्रूट फोर्स के माध्यम से इस तरह की चाबियों को समझने का प्रयास किया है, अर्थात्, बार -बार प्रयास करके. साइबर क्रिमिनल धीरे -धीरे अधिक शक्तिशाली कम्प्यूटेशनल शक्ति तक पहुंच प्राप्त कर रहे हैं, जिससे उन्हें दोष मौजूद होने पर भी सिस्टम तक पहुंच प्राप्त करने की अनुमति मिलती है.

एन्क्रिप्शन क्या है? (बुनियादी अवधारणाएं, प्रक्रिया और प्रकार)

एन्क्रिप्शन डेटा को एक गुप्त कोड में परिवर्तित करने की प्रक्रिया है जो डेटा के वास्तविक अर्थ को छुपाता है. क्रिप्टोग्राफी एन्क्रिप्टिंग और डिक्रिप्टिंग जानकारी का क्षेत्र है.

एन्क्रिप्शन लंबे समय से संवेदनशील डेटा की सुरक्षा का एक लोकप्रिय तरीका रहा है. ऐतिहासिक रूप से, सैन्य और सरकारों ने इसे नियोजित किया है. एन्क्रिप्शन का उपयोग कंप्यूटर और भंडारण उपकरणों पर डेटा की सुरक्षा के लिए किया जाता है, साथ ही आधुनिक समय में नेटवर्क के माध्यम से पारगमन में डेटा.

- अनएन्क्रिप्टेड डेटा के रूप में संदर्भित किया जाता है सादे पाठ कंप्यूटिंग में, जबकि एन्क्रिप्ट किए गए डेटा को इस के रूप में संदर्भित किया जाता है सिफर.

- एन्क्रिप्शन एल्गोरिदम, जिसे अक्सर सिफर के रूप में जाना जाता है, सूत्र हैं जो संचार को एनकोड और डिकोड करने के लिए उपयोग किए जाते हैं.

- एक सिफर को प्रभावी होने के लिए इसके एल्गोरिथ्म के हिस्से के रूप में एक चर शामिल होना चाहिए. चर, जिसे एक कुंजी के रूप में जाना जाता है, वह है जो एक सिफर के आउटपुट को अलग करता है.

- जब एक अनधिकृत पार्टी एक एन्क्रिप्टेड संदेश को रोकती है, तो घुसपैठिए को संदेश को एन्क्रिप्ट करने के लिए उपयोग किए जाने वाले सिफर का पता लगाना होगा और किसकी चाबियाँ चर के रूप में उपयोग की गईं. एन्क्रिप्शन इस जानकारी का अनुमान लगाने के समय और जटिलता के कारण एक महत्वपूर्ण सुरक्षा तकनीक है.

एन्क्रिप्शन कैसे काम करता है?

“नमस्ते, दुनिया” के रूप में बुनियादी के रूप में कुछ!“मूल जानकारी या सादा पाठ माना जा सकता है. एक एन्क्रिप्टेड पाठ के रूप में, यह 7*#0+gvu2x की तरह कुछ हैरान करने वाला लग सकता है – जो स्पष्ट रूप से प्लेनटेक्स्ट के लिए असंबद्ध है

दूसरी ओर, एन्क्रिप्शन, एक तार्किक प्रक्रिया है जिसमें एन्क्रिप्टेड डेटा प्राप्त करने वाला व्यक्ति – लेकिन कुंजी नहीं – बस इसे डिकोड कर सकता है और इसे प्लेनटेक्स्ट पर वापस कर सकता है.

दशकों से, हमलावरों ने ब्रूट फोर्स के माध्यम से इस तरह की चाबियों को समझने का प्रयास किया है, अर्थात्, बार -बार प्रयास करके. साइबर क्रिमिनल धीरे -धीरे अधिक शक्तिशाली कम्प्यूटेशनल शक्ति तक पहुंच प्राप्त कर रहे हैं, जिससे उन्हें दोष मौजूद होने पर भी सिस्टम तक पहुंच प्राप्त करने की अनुमति मिलती है.

जब डेटा को बनाए रखा जाता है, जैसे कि एक डेटाबेस में, इसे “आराम से” एन्क्रिप्ट किया जाना चाहिए, और जब इसे पार्टियों के बीच एक्सेस किया जाता है या भेजा जाता है, तो इसे एन्क्रिप्ट किया जाना चाहिए “पारगमन में”.”

एन्क्रिप्शन एल्गोरिथम

प्लेनटेक्स्ट (डेटा) को Ciphertext में परिवर्तित करने के लिए एक गणितीय तकनीक को एक के रूप में जाना जाता है एन्क्रिप्शन एल्गोरिथम. कुंजी का उपयोग एल्गोरिथ्म द्वारा डेटा को पूर्वानुमानित तरीके से संशोधित करने के लिए किया जाएगा. भले ही एन्क्रिप्टेड डेटा यादृच्छिक प्रतीत होता है, लेकिन कुंजी का उपयोग इसे वापस प्लेनटेक्स्ट में बदलने के लिए किया जा सकता है.

ब्लोफ़िश, एडवांस्ड एन्क्रिप्शन स्टैंडर्ड (एईएस), रिवेस्ट सिफर 4 (आरसी 4), आरसी 5, आरसी 6, डेटा एन्क्रिप्शन स्टैंडर्ड (डीईएस), और ट्वोफिश कुछ सबसे नियमित रूप से इस्तेमाल किए जाने वाले एन्क्रिप्शन एल्गोरिदम हैं।. एन्क्रिप्शन पूरे समय में आगे बढ़ गया है, मुख्य रूप से टॉपसेक्रेट गतिविधियों के लिए सरकारों द्वारा उपयोग की जाने वाली प्रणाली से, अपने डेटा की सुरक्षा और गोपनीयता की रक्षा के लिए उद्यमों के लिए एक होना चाहिए.

विभिन्न प्रकार के एन्क्रिप्शन

एन्क्रिप्शन के कई रूप हैं, प्रत्येक के अपने फायदे और अनुप्रयोगों के सेट के साथ.

सममितीय एन्क्रिप्शन

इस सरल एन्क्रिप्शन विधि में जानकारी को एनकोड करने और समझने के लिए केवल एक गुप्त कुंजी की आवश्यकता होती है. जबकि यह सबसे पुराना और सबसे प्रसिद्ध एन्क्रिप्शन विधि है, इसमें दोनों पक्षों को डेटा को एन्क्रिप्ट करने के लिए उपयोग की जाने वाली कुंजी तक पहुंच की आवश्यकता है, इससे पहले कि वे इसे डिकोड कर सकें, की आवश्यकता है.

एईएस -128, एईएस -192, और एईएस -256 सममित एन्क्रिप्शन तरीके हैं. सममित एन्क्रिप्शन थोक में डेटा को स्थानांतरित करने के लिए अनुशंसित दृष्टिकोण है क्योंकि यह कम मुश्किल है और तेजी से चलता है.

असममित एन्क्रिप्शन

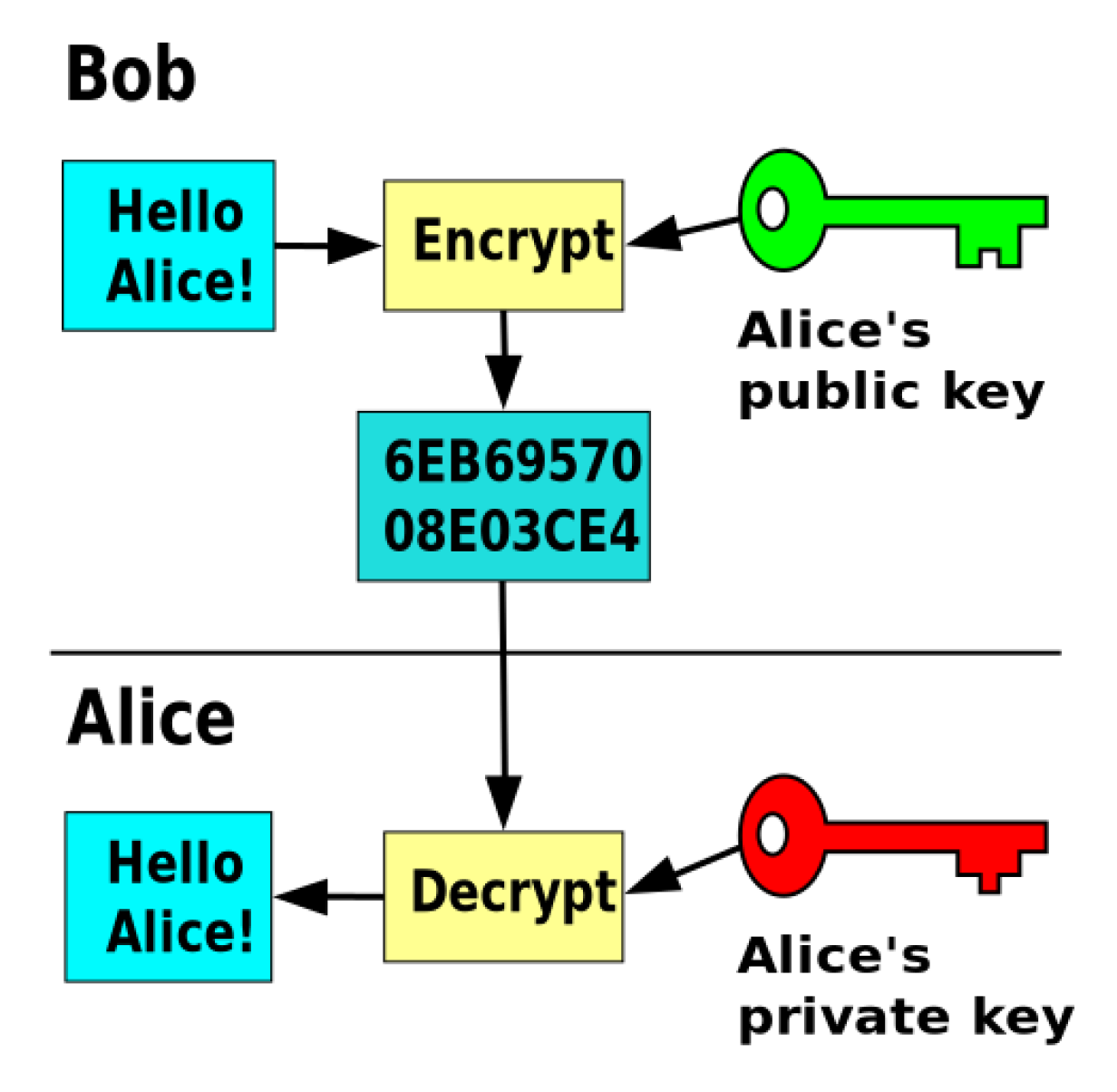

असममित एन्क्रिप्शन, जिसे अक्सर सार्वजनिक-कुंजी क्रिप्टोग्राफी के रूप में जाना जाता है, एन्क्रिप्टिंग और डिक्रिप्टिंग डेटा के लिए एक अपेक्षाकृत हालिया तरीका है जो दो अलग-अलग लेकिन संबंधित कुंजियों को नियोजित करता है. एक कुंजी निजी है, जबकि दूसरा सार्वजनिक है.

एन्क्रिप्शन सार्वजनिक कुंजी के साथ किया जाता है, जबकि डिक्रिप्शन निजी कुंजी (और इसके विपरीत) के साथ किया जाता है. सार्वजनिक कुंजी को सुरक्षा की आवश्यकता नहीं है क्योंकि यह सार्वजनिक है और इंटरनेट के माध्यम से साझा किया जा सकता है.

असममित एन्क्रिप्शन इंटरनेट पर दिए गए डेटा की सुरक्षा की सुरक्षा के लिए एक अधिक शक्तिशाली विकल्प है. सुरक्षित सॉकेट लेयर (एसएसएल) या ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) प्रमाणपत्रों का उपयोग वेबसाइटों की सुरक्षा के लिए किया जाता है. एक वेब सर्वर के लिए एक अनुरोध डिजिटल प्रमाणपत्र की एक प्रति लौटाता है, जिसमें से एक सार्वजनिक कुंजी प्राप्त की जा सकती है जबकि निजी कुंजी निजी रहती है.

डेटा एन्क्रिप्शन मानक

डेस एक पदावनत सममित कुंजी एन्क्रिप्शन तकनीक है. क्योंकि डेस एन्क्रिप्ट्स और डिक्रिप्ट संदेश एक ही कुंजी का उपयोग करते हुए, प्रेषक और रिसीवर दोनों के पास एक ही निजी कुंजी तक पहुंच होनी चाहिए. अधिक सुरक्षित एईएस एल्गोरिथ्म ने डेस को दबा दिया है.

1977 में, संयुक्त राज्य सरकार ने इसे संघीय कंप्यूटर डेटा के एन्क्रिप्शन के लिए एक आधिकारिक मानक के रूप में मंजूरी दी. डेस को व्यापक रूप से समकालीन क्रिप्टोग्राफी और एन्क्रिप्शन उद्योगों के लिए उत्प्रेरक माना जाता है.

ट्रिपल डेटा एन्क्रिप्शन मानक (3DES)

ट्रिपल डेटा एन्क्रिप्शन मानक (TDES) एन्क्रिप्टिंग (3DES) की एक विधि है. इसके लिए तीन अलग -अलग कुंजियों और डेस एल्गोरिथ्म के तीन रन की आवश्यकता होती है. 3 डीईएस को मुख्य रूप से एक अस्थायी समाधान के रूप में माना जाता था क्योंकि सिंगल डेस एल्गोरिथ्म को क्रूर बल के हमलों का सामना करने के लिए बहुत कमजोर के रूप में देखा जा रहा था, जबकि अधिक शक्तिशाली एई का अभी भी परीक्षण किया जा रहा था.

रिवेस्ट-शमीर-एडलमैन (आरएसए)

आरएसए एक क्रिप्टोसिस्टम है, कुछ सुरक्षा सेवाओं या उद्देश्यों के लिए उपयोग किए जाने वाले क्रिप्टोग्राफिक एल्गोरिदम का एक संग्रह है. यह सार्वजनिक-कुंजी एन्क्रिप्शन की अनुमति देता है और आमतौर पर ब्राउज़र और वर्चुअल प्राइवेट नेटवर्क द्वारा वेबसाइटों (वीपीएन) से कनेक्ट करने के लिए उपयोग किया जाता है.

आरएसए असममित है, जिसका अर्थ है कि यह दो अलग -अलग कुंजियों के साथ एन्क्रिप्ट करता है: एक सार्वजनिक और एक निजी. यदि सार्वजनिक कुंजी का उपयोग डिक्रिप्शन के लिए किया जाता है, तो निजी कुंजी का उपयोग एन्क्रिप्शन के लिए किया जाता है, और इसके विपरीत.

उन्नत एन्क्रिप्शन मानक (एई)

उन्नत एन्क्रिप्शन मानक (एईएस) एक मानक और सबसे सुरक्षित प्रकार का एन्क्रिप्शन है. एईएस “सममित” कुंजी एन्क्रिप्शन का उपयोग करता है. उन्नत एन्क्रिप्शन मानक एक सममित एन्क्रिप्शन एल्गोरिथ्म है जो एक समय में डेटा (128 बिट्स) के निश्चित ब्लॉक को एन्क्रिप्ट करता है.

डेटा को एन्क्रिप्ट करना क्यों महत्वपूर्ण है?

कई प्रौद्योगिकियों के लिए एन्क्रिप्शन आवश्यक है, लेकिन यह HTTP अनुरोधों और उत्तरों को सुरक्षित बनाने के लिए विशेष रूप से महत्वपूर्ण है, साथ ही साथ वेबसाइट मूल सर्वर को प्रमाणित करना. HTTPS वह प्रोटोकॉल है जो इसके लिए जवाबदेह है (हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल सुरक्षित). HTTP के बजाय HTTPS का उपयोग करके वितरित की गई एक वेबसाइट में एक URL होता है जो https: // के बजाय http: // के साथ शुरू होता है, जो आमतौर पर एड्रेस बार में एक सुरक्षित लॉक द्वारा इंगित किया जाता है.

ट्रांसपोर्ट लेयर सिक्योरिटी (TLS) HTTPS (TLS) द्वारा उपयोग की जाने वाली एन्क्रिप्शन तंत्र है. पहले, सुरक्षित सॉकेट लेयर (एसएसएल) एन्क्रिप्शन प्रोटोकॉल उद्योग मानक था, हालांकि, टीएलएस ने अब एसएसएल को दबा दिया है. एक TLS प्रमाण पत्र HTTPS का उपयोग करने वाली वेबसाइट के मूल सर्वर पर तैनात किया जाएगा. TLS और HTTPS दो शब्द हैं जिनसे आपको परिचित होना चाहिए.

एन्क्रिप्शन का प्राथमिक लक्ष्य कंप्यूटर पर रखे गए डिजिटल डेटा की गोपनीयता को सुरक्षित रखना है या इंटरनेट या किसी अन्य कंप्यूटर नेटवर्क पर संचारित किया गया है.

सुरक्षा के अलावा, कानून का पालन करने की आवश्यकता अक्सर एन्क्रिप्शन को अपनाने के लिए एक प्रेरक शक्ति है. अवांछित तृतीय पक्षों या खतरे अभिनेताओं को संवेदनशील डेटा तक पहुंचने से रोकने के लिए, कई संगठनों और मानक निकायों को या तो एन्क्रिप्शन का सुझाव या लागू करना. उदाहरण के लिए, क्रेडिट कार्ड उद्योग डेटा सुरक्षा मानक (PCI DSS), यह बताता है कि व्यापारियों ने अपने ग्राहकों के भुगतान कार्ड डेटा को एन्क्रिप्ट किया है जब इसे आराम से आयोजित किया जाता है और सार्वजनिक नेटवर्क पर भेजा जाता है.

प्रमुख प्रबंधन प्रणाली

जबकि एन्क्रिप्शन का उद्देश्य अनधिकृत संस्थाओं को उनके द्वारा प्राप्त किए गए डेटा को समझने से रोकना है, यह डेटा के मालिक को विशिष्ट परिस्थितियों में डेटा तक पहुंचने से भी रोक सकता है. क्योंकि एन्क्रिप्ट किए गए पाठ को डिक्रिप्ट करने की कुंजी को पर्यावरण में कहीं रखा जाना चाहिए, और हमलावरों को अक्सर पता होता है कि कहां देखना है, प्रमुख प्रबंधन एक उद्यम एन्क्रिप्शन रणनीति विकसित करने के सबसे कठिन पहलुओं में से एक है.

एन्क्रिप्शन कुंजियों के प्रबंधन के लिए अनुशंसित प्रथाओं का एक समूह है. यह केवल वह है जो प्रमुख प्रबंधन बैकअप में जोड़ता है और प्रक्रिया की जटिलता को पुनर्स्थापित करता है. यदि एक बड़ी आपदा होती है, तो कुंजियों को प्राप्त करने और उन्हें एक नए बैकअप सर्वर में स्थानांतरित करने की प्रक्रिया वसूली प्रक्रिया शुरू करने में लगने वाले समय को लंबा कर सकती है.

यह एक प्रमुख प्रबंधन प्रणाली के लिए पर्याप्त नहीं है. प्रशासकों को प्रमुख प्रबंधन प्रणाली की सुरक्षा के लिए एक गहन सुरक्षा रणनीति तैयार करनी चाहिए. यह आमतौर पर इसे हर चीज से स्वतंत्र रूप से समर्थन करता है और बैकअप को एक विधि में रखता है जो आपको बड़े पैमाने पर आपदा के मामले में जल्दी से वसूली करने की अनुमति देता है.

हमलावर एन्क्रिप्टेड डेटा को कैसे क्रैक करते हैं?

साइबर क्रिमिनल, हैकर्स और हमलावर एन्क्रिप्टेड डेटा को क्रैक करने और संवेदनशील डेटा तक पहुंच प्राप्त करने के लिए विभिन्न तरीकों को नियुक्त करते हैं. एन्क्रिप्टेड डेटा के लिए अनधिकृत पहुंच प्राप्त करने के लिए कुछ लोकप्रिय तरीके निम्नलिखित हैं –

पशुबल का आक्रमण

जब एक हमलावर डिक्रिप्शन कुंजी को नहीं जानता है, तो वे इसे पता लगाने के लिए लाखों या अरबों अनुमानों की कोशिश करते हैं. इसे ब्रूट फोर्स अटैक के रूप में जाना जाता है.

किसी भी सिफर के लिए हमले का सबसे मौलिक रूप ब्रूट फोर्स है- प्रत्येक कुंजी का प्रयास करना जब तक उपयुक्त न हो जाए. व्यवहार्य कुंजियों की संख्या कुंजी की लंबाई से निर्धारित होती है, जो हमले की व्यवहार्यता को दर्शाती है. एन्क्रिप्शन की ताकत प्रमुख आकार के लिए आनुपातिक है, लेकिन जैसे -जैसे प्रमुख आकार बढ़ता है, वैसे -वैसे गणना का संचालन करने के लिए आवश्यक संसाधन हैं.

आज के कंप्यूटरों के साथ, क्रूर बल हमले काफी तेजी से हैं. इसलिए, एन्क्रिप्शन बहुत मजबूत और जटिल होना चाहिए. अधिकांश समकालीन एन्क्रिप्शन सिस्टम, जब मजबूत पासवर्ड के साथ संयुक्त, क्रूर बल हमलों के लिए प्रतिरक्षा हैं. फिर भी, जैसे -जैसे कंप्यूटर अधिक शक्तिशाली होते हैं, वे भविष्य में इस तरह के हमलों के लिए असुरक्षित हो सकते हैं. ब्रूट-फोर्स हमलों का उपयोग अभी भी कमजोर पासवर्ड के खिलाफ किया जा सकता है.

साइड-चैनल हमला

साइड-चैनल हमले, जो सिफर के बजाय सिफर के कार्यान्वयन के भौतिक दुष्प्रभावों पर हमला करते हैं, क्रैकिंग एन्क्रिप्शन का एक वैकल्पिक साधन है. यदि सिस्टम के डिजाइन या निष्पादन में कोई दोष है तो इस तरह के हमलों को सफल बनाया जा सकता है.

क्रिप्टएनालिसिस

हमलावर भी एक लक्षित साइबर को तोड़ने के लिए क्रिप्टेनालिसिस की कोशिश कर सकते हैं. यह साइबर में एक दोष की तलाश करने का कार्य है, जो कि एक क्रूर-बल हमले की तुलना में जटिलता के निचले स्तर के साथ शोषण किया जा सकता है. जब एक साइबर पहले से ही कमजोर होता है, तो प्रभावी रूप से हमला करने का कार्य आसान हो जाता है.

उदाहरण के लिए, DES एल्गोरिथ्म को राष्ट्रीय सुरक्षा एजेंसी (NSA) से ध्यान से क्षतिग्रस्त होने का संदेह है।. कई लोगों का मानना है कि एनएसए ने पूर्व एनएसए विश्लेषक और ठेकेदार एडवर्ड स्नोडेन के खुलासे के बाद वैकल्पिक क्रिप्टोग्राफी मानकों को कम करने और एन्क्रिप्शन उत्पादों को कम करने की कोशिश की.

क्रिप्टोग्राफी में एन्क्रिप्शन की बुनियादी अवधारणाएं

आईटी उद्योग में अपना रास्ता बनाने के लिए, क्रिप्टोग्राफी अवधारणाओं की एक मौलिक समझ महत्वपूर्ण है. हालांकि, कई अभी भी संघर्ष करते हैं जब यह टीएलएस प्रमाणपत्र, प्रमाणपत्र अनुरोधों और सभी प्रकार की कुंजियों को संभालने की बात आती है. इससे पहले कि मैं उन के साथ शुरू करूं, आइए क्रिप्टोग्राफी में एन्क्रिप्शन की बुनियादी अवधारणाओं के बारे में बात करें. इस लेख में, मैं निर्माण करने के लिए एक मजबूत नींव रखने के लिए सममित और सार्वजनिक कुंजी क्रिप्टोग्राफी की मूल बातें समझाता हूं. मैं प्रमुख अवधारणाओं पर ध्यान केंद्रित करता हूं और विशेषज्ञों को गणित छोड़ देता हूं.

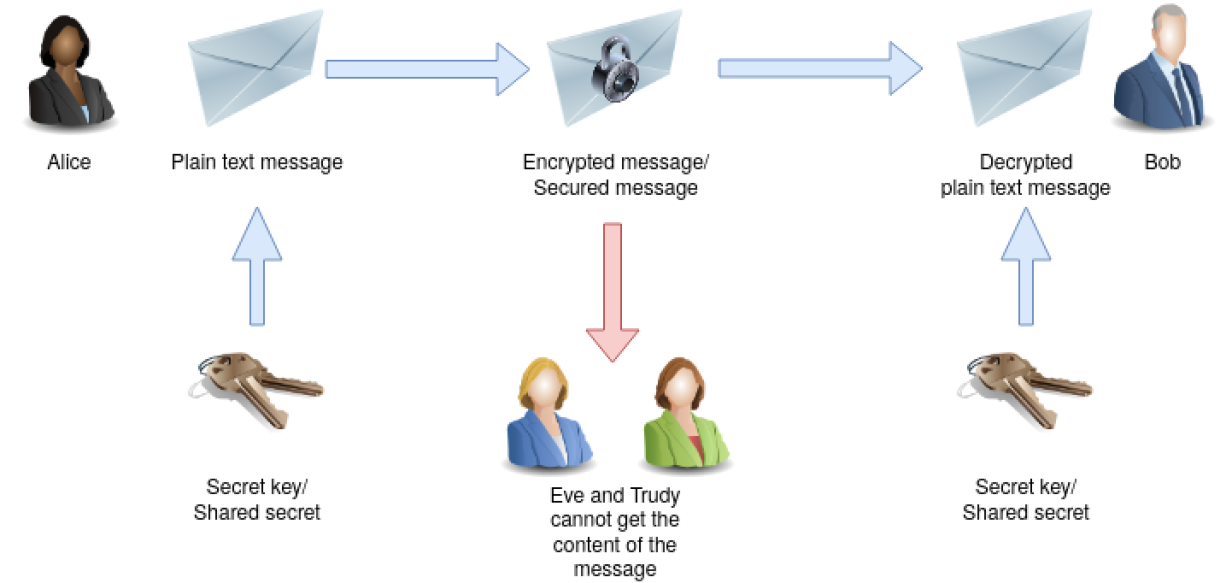

इस लेख में हमारे नायक ऐलिस हैं, जो एक सार्वजनिक चैनल पर बॉब के साथ संवाद करना चाहते हैं. हमारे पास ईव और ट्रूडी भी हैं. निम्नलिखित तकनीकों को असंभव बनाना चाहिए. किसी संदेश की सामग्री को गड़बड़ करना किसी का ध्यान नहीं जाना चाहिए.

सममित कुंजी क्रिप्टोग्राफी

इसे सममित कुंजी क्रिप्टोग्राफी कहा जाता है क्योंकि एक ही कुंजी का उपयोग एक संदेश को एन्क्रिप्ट करने के लिए किया जाता है क्योंकि इसे डिक्रिप्ट करने के लिए. आप इसे एक लॉक के लिए एक वास्तविक कुंजी के रूप में सोच सकते हैं जो आपके संदेश को सुरक्षित करता है ताकि न तो ईव और न ही ट्रूडी इसे पढ़ सकें या बॉब के लिए अपने रास्ते पर गड़बड़ कर सकें.

बेशक, बॉब ऐलिस को एक एन्क्रिप्टेड संदेश भेजने के लिए एक ही गुप्त कुंजी/साझा गुप्त का उपयोग कर सकता है. ईव और ट्रूडी के पास इंटरसेप्टेड मैसेज से प्लेनटेक्स्ट प्राप्त करने का मौका नहीं है.

स्वचालन सलाह

- Ansible ऑटोमेशन प्लेटफॉर्म बिगिनर गाइड

- एक सिस्टम व्यवस्थापक आईटी स्वचालन के लिए गाइड

- Ansible स्वचालन मंच परीक्षण सदस्यता

- Ansible और सैटेलाइट के साथ Red Hat Enterprise Linux को स्वचालित करें

सममित कुंजी एल्गोरिदम को बहुत तेज़ होने का फायदा है. नकारात्मक पक्ष पर, संचार भागीदारों को साझा रहस्य को वितरित करना मुश्किल है. एक सार्वजनिक (और असुरक्षित) चैनल पर कुंजी भेजने के लिए एक विकल्प नहीं है क्योंकि ईव इसे रोक सकता है और एलिस और बॉब के बीच भविष्य के सभी संचारों को डिक्रिप्ट करने में सक्षम होगा. एलिस और बॉब के लिए सबसे अच्छा तरीका यह है कि व्यक्तिगत रूप से आमने -सामने की चाबी का आदान -प्रदान किया जाए. अपने टीम के साथी के बारे में सोचें जो दूसरे देश में स्थित है. आप अनुमान लगा सकते हैं कि साझा गुप्त को सुरक्षित रूप से आदान -प्रदान करना कितना कठिन हो सकता है.

अब ऐसी स्थिति के बारे में सोचें जहां एलिस और बॉब संचार में केवल प्रतिभागी नहीं हैं, बल्कि जेसन, टायलर और नैट भी हैं. आपको उन सभी को एक सुरक्षित कुंजी विनिमय के लिए व्यक्तिगत रूप से मिलना होगा.

ऐलिस और बॉब के बीच संचार तब तक सुरक्षित है जब तक कि साझा गुप्त निजी रहता है. यदि गुप्त कुंजी खो जाती है, या एक मौका है कि यह समझौता किया जाता है, ई.जी., ईव को इसका ज्ञान मिला, आपको एक नई कुंजी बनाना होगा और इसे फिर से सभी संचार भागीदारों को वितरित करना होगा.

अपने कार्यालय भवन की कुंजी के बारे में सोचें, जिसका उपयोग आप अपने कार्यालय में कई दरवाजों के लिए करते हैं. जब आप इसे खो देते हैं, तो सभी ताले को बदलना पड़ता है, और आपको और आपके सहयोगियों को नई कुंजी की आवश्यकता होती है. यह एक गड़बड़ है. यह वही गड़बड़ है जब आपको सममित कुंजी क्रिप्टोग्राफी में एक गुप्त कुंजी को नवीनीकृत करना होगा.

असममित क्रिप्टोग्राफी

असममित क्रिप्टोग्राफी, या सार्वजनिक कुंजी क्रिप्टोग्राफी, सममित कुंजी क्रिप्टोग्राफी की प्रमुख वितरण समस्या को हल करता है. यह एक एकल के बजाय कुंजियों की एक जोड़ी का उपयोग करके ऐसा करता है.

एक असममित कुंजी एल्गोरिथ्म का उपयोग कुंजियों की एक जोड़ी उत्पन्न करने के लिए किया जाता है: ए निजी कुंजी और ए जनता चाबी. जैसा कि नाम से पता चलता है, आपको निजी कुंजी को सुरक्षित और सुरक्षित रखना चाहिए और इसे किसी के साथ साझा करना चाहिए. इसे अपने घर की कुंजी के रूप में सोचें. मुझे यकीन है कि आप इस पर अपनी आँखें रखते हैं. दूसरी ओर, सार्वजनिक कुंजी को सार्वजनिक रूप से वितरित किया जाना है. आपको इसे गुप्त रखने की ज़रूरत नहीं है और इसे किसी के साथ साझा कर सकते हैं. लेकिन ऐसा क्यों है?

जबकि सार्वजनिक कुंजी एक संदेश को एन्क्रिप्ट कर सकती है, यह इसे फिर से डिक्रिप्ट करने में सक्षम नहीं है. केवल इसी निजी कुंजी ही ऐसा कर सकती है. यदि ईव और ट्रूडी बॉब की सार्वजनिक कुंजी को जानते हैं, तो वे इसका उपयोग उसे एक एन्क्रिप्टेड संदेश भेजने के लिए कर सकते हैं. हालाँकि, वे एक संदेश को डिक्रिप्ट नहीं कर सकते हैं जो ऐलिस ने बॉब को एक ही सार्वजनिक कुंजी का उपयोग करके एन्क्रिप्ट किया है. संदेश केवल बॉब की संबंधित निजी कुंजी का उपयोग करके डिक्रिप्ट किया जा सकता है.

जब एलिस और बॉब संवाद करने के लिए सार्वजनिक कुंजी क्रिप्टोग्राफी का उपयोग करना चाहते हैं, तो उन्हें अपनी सार्वजनिक चाबियों का आदान -प्रदान करना होगा और जाने के लिए अच्छे हैं.

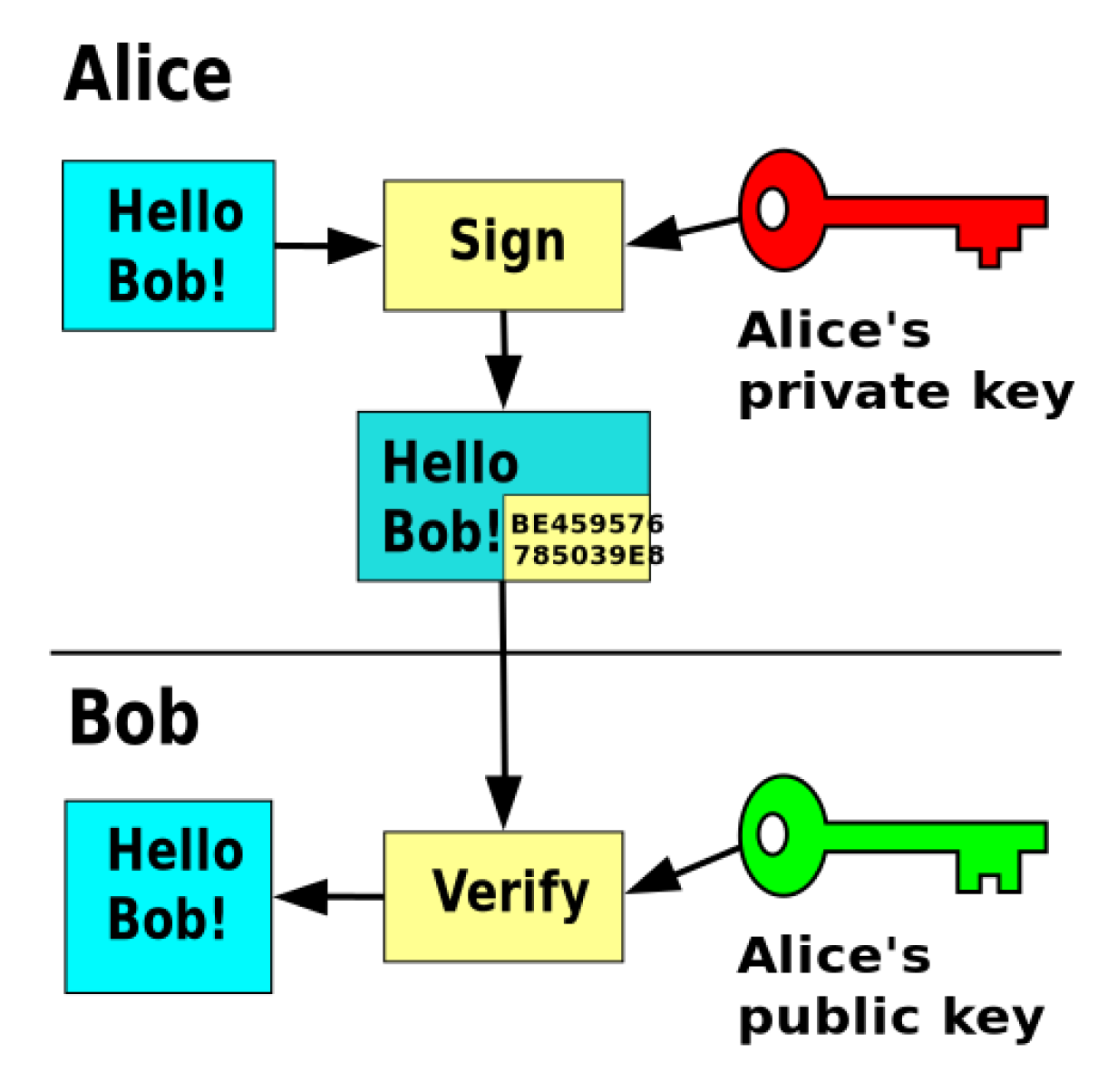

लेकिन क्या होता है जब ट्रूडी ने ऐलिस के नाम पर उसे एक संदेश भेजने के लिए बॉब की सार्वजनिक कुंजी का उपयोग किया है? यदि यह संदेश वास्तव में ऐलिस से आया था और उसके रास्ते में नहीं बदला गया था? खैर, ऐलिस संदेश पर हस्ताक्षर करने के लिए अपनी निजी कुंजी का उपयोग कर सकती है, और बॉब हस्ताक्षर को जांचने और सत्यापित करने के लिए ऐलिस की सार्वजनिक कुंजी का उपयोग कर सकता है.

सार्वजनिक कुंजी क्रिप्टोग्राफी की सुरक्षा निजी कुंजी की गोपनीयता पर निर्भर करती है. यदि निजी कुंजी से समझौता हो जाता है, तो आपको चाबियों की एक नई जोड़ी उत्पन्न करनी होगी और पुराने को रद्द करना होगा. हालाँकि, एक साझा रहस्य की तुलना में सार्वजनिक कुंजी को वितरित करना बहुत आसान है क्योंकि आप इसे ईमेल के माध्यम से भेज सकते हैं.

लिनक्स सुरक्षा

- सुरक्षा स्वचालन क्या है?

- Red Hat OpenShift सेवा AWS सुरक्षा FAQ पर

- स्वचालन के साथ सुरक्षा बढ़ाएं

- DevSecops गाइड को लागू करना

- लाल टोपी cve चेकर

इसलिए वितरण समस्या हल हो गई है. आपके पास संदेशों को एन्क्रिप्ट/डिक्रिप्ट करने, प्रेषक को सत्यापित करने और संदेश की अखंडता की पुष्टि करने का एक तरीका है. कोई भी डाउनसाइड? हां, सार्वजनिक कुंजी एल्गोरिदम सममित कुंजी एल्गोरिदम की तुलना में बहुत धीमा है. यही कारण है कि हाइब्रिड तकनीकों के कुछ रूप हैं जो एक सममित सत्र कुंजी का आदान -प्रदान करने के लिए सार्वजनिक कुंजी क्रिप्टोग्राफी का उपयोग करते हैं और तेजी से सममित कुंजी एल्गोरिथ्म का उपयोग करके संचार को जारी रखते हैं.

लपेटें

सममित कुंजी एल्गोरिदम बहुत तेजी से काम करते हैं, लेकिन साझा रहस्य का वितरण मुश्किल हो सकता है. इस तकनीक की सुरक्षा के लिए आवश्यक है कि प्रत्येक प्रतिभागी साझा गुप्त निजी रखता हो. सार्वजनिक कुंजी एल्गोरिदम धीमे हैं, लेकिन सार्वजनिक कुंजियों को वितरित करना और उनका आदान -प्रदान करना बहुत आसान है. याद रखें कि अपनी निजी कुंजी को सुरक्षित रखें और हर समय सुरक्षित रखें.

डेटा एन्क्रिप्शन की मूल बातें के लिए शुरुआती गाइड

यह समझने के लिए कि डेटा एन्क्रिप्शन का क्या अर्थ है, हमें पहले यह जानने की जरूरत है कि डेटा क्या है. डेटा किसी भी जानकारी को संदर्भित करता है जिसे एक बाइनरी डिजिटल प्रारूप में अनुवादित किया गया है जो इसे स्थानांतरित या संसाधित करना आसान बनाता है.

स्मार्टफोन के उपयोग और तेजी से इंटरनेट कनेक्टिविटी में वृद्धि ने डिजिटल डेटा के निर्माण में वृद्धि की है. डेटा के उदाहरणों में पाठ, वीडियो जानकारी, वेब और लॉग गतिविधि रिकॉर्ड और ऑडियो शामिल हैं.

सरकारों, संगठनों और एजेंसियों में डेटा के प्रसार ने डेटा गुणवत्ता और अखंडता पर जोर दिया है. नतीजतन, व्यक्तियों और संगठनों को अब डेटा गुणवत्ता सुनिश्चित करने और यह गारंटी देने के भारी कार्य के साथ सामना किया जाता है कि उपयोग में रिकॉर्ड सबसे सटीक हैं.

![]()

एप्लाइड क्रिप्टोग्राफी जानें

हैशिंग, पीकेआई, एसएसएल/टीएलएस, फुल डिस्क एन्क्रिप्शन और अधिक को कवर करने वाले 13 पाठ्यक्रमों के साथ अपने एप्लाइड क्रिप्टोग्राफी और क्रिप्टेनालिसिस कौशल का निर्माण करें.

इन दिनों डेटा उल्लंघन बड़े पैमाने पर हो गए हैं, यही वजह है कि डेटा अखंडता और गुणवत्ता प्रश्न में हैं. स्टेटिस्टा के अनुसार, यू में डेटा ब्रीच की संख्या.एस. 2005 में 157 से बढ़ा है, पिछले पांच वर्षों में से प्रत्येक में 1,000 से अधिक हो गया है.

क्या कुछ ऐसा है जो स्थिति को नियंत्रित करने के लिए किया जा सकता है?

डेटा एन्क्रिप्शन क्या है?

डेटा एन्क्रिप्शन इंटरनेट सड़कों को तबाह करने वाले डेटा उल्लंघनों के खतरे को कम करने का एक समाधान है. डेटा एन्क्रिप्शन एक जटिल undecipherable प्रारूप में प्लेनटेक्स्ट डेटा को स्क्रैम्बिंग करने की प्रक्रिया या प्रक्रिया को संदर्भित करता है जिसे सिफरटेक्स्ट के रूप में जाना जाता है. डेटा एन्क्रिप्शन अनधिकृत पार्टियों के लिए अपठनीय डेटा को प्रस्तुत करता है, जिनके पास डिक्रिप्शन कुंजियाँ नहीं हैं.

मजबूत डेटा एन्क्रिप्शन उपकरण, सक्षम कुंजी प्रबंधन के साथ संयुक्त, संशोधन, डेटा खुलासे और चोरी से डेटा की सुरक्षा की दिशा में एक लंबा रास्ता तय कर सकते हैं. डेटा एन्क्रिप्शन इस प्रकार एक साइबर सुरक्षा रणनीति के सबसे महत्वपूर्ण तत्वों में से एक है.

डेटा एन्क्रिप्शन कैसे काम करता है?

उपयोग में डेटा एन्क्रिप्शन एल्गोरिदम आज अनधिकृत पार्टियों से डेटा को छुपाने से परे जाता है. डेटा एन्क्रिप्शन यह सुनिश्चित करता है कि डेटा की उत्पत्ति को प्रमाणित किया जा सकता है और इसके ट्रांसमिशन चरण में इसकी अखंडता को बनाए रखता है.

एन्क्रिप्शन एक यादृच्छिक और अपरिचित वर्णों के अनुक्रम में डेटा और सूचना को स्क्रैच करके काम करता है. तले हुए जानकारी को तब रिसीवर को प्रेषित किया जाता है, जो सादे पाठ में सिफरटेक्स्ट को चालू करने के लिए डिक्रिप्शन कुंजी रखता है. एन्क्रिप्शन कैसे काम करता है, इसके बारे में अधिक समझने के लिए आप नीचे दिए गए आंकड़े को देख सकते हैं.

स्रोत: CLICKSSL

उदाहरण के लिए, वाक्यांश “आपसे मिलकर अच्छा लगा” 4596 9012 11884 की तरह दिखाई देने वाले सिफरटेक्स्ट को एन्क्रिप्ट किया जा सकता है. रिसीवर के लिए वापस पाने के लिए ” आपसे मिलकर अच्छा लगा” पाठ, उन्हें एक डिक्रिप्शन कुंजी की आवश्यकता है.

आंकड़ा एन्क्रिप्शन तकनीक

कई डेटा एन्क्रिप्शन तकनीक हैं. हालांकि, तीन दृष्टिकोण अधिक लोकप्रिय प्रतीत होते हैं. ये सममित एन्क्रिप्शन, असममित एन्क्रिप्शन और हैशिंग हैं. हम उन पर एक नज़र डालेंगे कि वे कैसे काम करते हैं.

सममितीय एन्क्रिप्शन

सममित एन्क्रिप्शन सबसे सीधा डेटा एन्क्रिप्शन है जिसमें एन्क्रिप्शन और डेटा के डिक्रिप्शन के लिए एक एकल गुप्त कुंजी शामिल है. निजी कुंजी एक संख्या, पत्र या यादृच्छिक संख्याओं और अक्षरों की एक स्ट्रिंग के रूप में हो सकती है.

गुप्त कुंजी किसी विशेष तरीके से जानकारी की सामग्री को बदलने के लिए सादे पाठ में डेटा के साथ जोड़ती है. जानकारी के प्रेषक और प्राप्तकर्ता दोनों को गुप्त कुंजी का पता होना चाहिए. सममित एन्क्रिप्शन की प्रमुख कमियों में से एक यह है कि पार्टियों को डेटा को डिक्रिप्ट किए जाने से पहले निजी कुंजियों का आदान -प्रदान करना चाहिए.

असममित एन्क्रिप्शन (सार्वजनिक कुंजी)

लोकप्रिय रूप से सार्वजनिक-कुंजी क्रिप्टोग्राफी के रूप में जाना जाता है, असममित एन्क्रिप्शन सममित एन्क्रिप्शन की तुलना में एक अपेक्षाकृत उपन्यास तकनीक है. यह डेटा एन्क्रिप्शन विधि सादे पाठ डेटा को Ciphertext में बदलने के लिए दो कुंजियों (निजी कुंजी और सार्वजनिक कुंजी) का उपयोग करती है.

सार्वजनिक कुंजी में, दो कुंजियों का उपयोग किया जाता है. सार्वजनिक कुंजी डेटा को एन्क्रिप्ट करेगी, जबकि निजी कुंजी डेटा को डिक्रिप्ट करेगी. इसे एक सार्वजनिक कुंजी के रूप में संदर्भित किया जाता है क्योंकि कोई भी डेटा एन्क्रिप्ट करने के लिए कुंजी का उपयोग कर सकता है. कोई भी हैकर एक सार्वजनिक कुंजी का उपयोग करके एन्क्रिप्ट किए जाने के बाद मूल जानकारी को पढ़, व्याख्या या समझ सकता है.

डेटा को डिक्रिप्ट करने के लिए निजी कुंजी का उपयोग किया जाएगा. आमतौर पर, निजी कुंजी के बारे में विवरण पार्टी के बीच जानकारी भेजने और सूचना प्राप्त करने वाली पार्टी के बीच साझा किया जाएगा.

हैशिंग

अंतिम डेटा एन्क्रिप्शन दृष्टिकोण हैशिंग है . हैशिंग एक एन्क्रिप्शन तकनीक है जो एक सूचना सेट के लिए एक निश्चित-लंबाई वाले अद्वितीय हस्ताक्षर उत्पन्न करती है. हैशिंग के साथ एन्क्रिप्ट किए गए डेटा को सादे पाठ में वापस नहीं किया जा सकता है. जैसे, हैशिंग का उपयोग मुख्य रूप से डेटा सत्यापन के लिए किया जाता है.

कई साइबर सुरक्षा पेशेवर अभी भी हैशिंग को एन्क्रिप्शन तकनीक के रूप में नहीं मानते हैं. हालांकि, लब्बोलुआब यह है कि हैशिंग यह साबित करने का एक सही तरीका है कि डेटा को इसके ट्रांसमिशन में छेड़छाड़ नहीं की गई थी.

कैसे अपने डेटा को एन्क्रिप्ट करने के लिए

अब जब आप डेटा एन्क्रिप्शन के लाभों को जानते हैं और डेटा एन्क्रिप्शन कैसे काम करता है, तो आप सोच रहे होंगे कि आपको यह सुनिश्चित करने के लिए क्या कदम उठाने चाहिए कि आपका डेटा एन्क्रिप्टेड है. डेटा एन्क्रिप्शन बहुत कम या बिल्कुल कोई लागत नहीं आता है. अधिकांश एंड्रॉइड फोन पूर्ण डिवाइस एन्क्रिप्शन पर चलते हैं.

यदि आप एक वेबसाइट चलाते हैं, तो आपको यह सुनिश्चित करना होगा कि वेबसाइट HTTPS प्रोटोकॉल पर चलती है. HTTPS वेबसाइटों में एक सुरक्षित सॉकेट परत है. एसएसएल प्रमाणपत्र सबसे महत्वपूर्ण एन्क्रिप्शन टूल में से एक हैं जो आपके डेटा को अनधिकृत एक्सेस से बचाएंगे. वेबसाइट सर्वर और वेबसाइट आगंतुकों के बीच इन-ट्रांसट डेटा और संचार को एन्क्रिप्ट करने के लिए, आपको बस एक एसएसएल प्रमाणपत्र खरीदने की आवश्यकता है. आमतौर पर, SSL प्रमाणपत्रों को विश्वसनीय प्रमाणपत्र प्रदाताओं से ClicksSL जैसे अधिग्रहित किया जाता है.

अपने कंप्यूटर पर एक फ़ाइल को एन्क्रिप्ट करने के लिए, उस फ़ाइल पर राइट-क्लिक करें जिसे आप एन्क्रिप्ट और चयन करना चाहते हैं गुण . फिर आपको नेविगेट करना चाहिए विकसित टैब और निर्दिष्ट चेक बॉक्स का चयन करें डेटा को सुरक्षित करने के लिए सामग्री एन्क्रिप्ट करें. अंत में, क्लिक करें ठीक है और तब आवेदन करना.

डेटा एन्क्रिप्शन का भविष्य

डेटा एन्क्रिप्शन और साइबर सुरक्षा परिदृश्य लगातार साइबर सुरक्षा खतरों के साथ बनाए रखने के लिए संक्रमण कर रहे हैं. डेटा एन्क्रिप्शन के बिना, संस्थागत डेटा क्रूर बल हमलों, डेटा उल्लंघनों और पहचान चोरी के लिए अतिसंवेदनशील है.

इस तरह के साइबर सुरक्षा के खतरों का मुकाबला करने के लिए, कंपनियों और संगठनों ने अब एंटरप्राइज़-वाइड एन्क्रिप्शन रणनीति विकसित करने का संकल्प लिया है. एंट्रस्ट 2021 ग्लोबल एन्क्रिप्शन ट्रेंड्स स्टडी के अनुसार, 50% से अधिक संगठनों ने कम से कम एक डेटा एन्क्रिप्शन तकनीक को लागू किया है।.

![]()

एप्लाइड क्रिप्टोग्राफी जानें

हैशिंग, पीकेआई, एसएसएल/टीएलएस, फुल डिस्क एन्क्रिप्शन और अधिक को कवर करने वाले 13 पाठ्यक्रमों के साथ अपने एप्लाइड क्रिप्टोग्राफी और क्रिप्टेनालिसिस कौशल का निर्माण करें.

डेटा एन्क्रिप्शन में उल्लेखनीय उभरते रुझानों में से एक है अपने स्वयं के कुंजी (BYOK) डेटा एन्क्रिप्शन मॉडल. डेटा स्वामी को अपने एन्क्रिप्शन कुंजी का उपयोग करने की आवश्यकता होती है, जो आवश्यक रूप से एक तृतीय-पक्ष प्रमुख प्रबंधन विक्रेता से प्राप्त किए बिना आवश्यक है. इसके अलावा, होमोमोर्फिक एन्क्रिप्शन और क्वांटम क्रिप्टो-एजाइल समाधान भी गति प्राप्त कर रहे हैं. जल्द ही, हम इन एन्क्रिप्शन समाधानों पर बढ़ी हुई निर्भरता देखेंगे.

डेटा एन्क्रिप्शन डेटा सुरक्षा के आवश्यक तत्वों में से एक साबित हुआ है. इसका उपयोग खतरों के जोखिम को कम करने के लिए किया जा सकता है जैसे कि डेटा उल्लंघनों, मानव-इन-द-मिडिल हमलों और कई अन्य लोग. डेटा एन्क्रिप्शन आपके संगठन के साइबर सुरक्षा मिश्रण का हिस्सा और पार्सल होना चाहिए. संवेदनशील डेटा को हर समय एन्क्रिप्ट किया जाना चाहिए.

सूत्रों का कहना है

- यू.एस. डेटा उल्लंघनों और उजागर रिकॉर्ड 2005-2020, सांख्यिकीय

- 2021 ग्लोबल एन्क्रिप्शन ट्रेंड्स स्टडी, एंट्रस्ट

पोस्ट: 20 अगस्त, 2021

रिया सैंडर

रिया सैंडर एक डिजिटल रणनीतिकार हैं, जिनके पास इंटरनेट मार्केटिंग के क्षेत्र में 5+ साल का अनुभव है. वह एक सोशल मीडिया गीक है, एक पूर्ण भोजन है और विभिन्न व्यंजनों की कोशिश करने का आनंद लेती है. उसके लिए एक आदर्श दिन में एक गर्म कुप्पा कॉफी के साथ उसके पसंदीदा लेखक को पढ़ना शामिल है.

![]()

एप्लाइड क्रिप्टोग्राफी और क्रिप्टनालिसिस जानें

आप क्या सीखेंगे:

- क्रिप्टोग्राफी फंडामेंटल

- सार्वजनिक मुख्य बुनियादी सुविधा

- ब्लॉकचेन प्रौद्योगिकी

- एसएसएल और टीएलएस

- और अधिक

- डेटा एन्क्रिप्शन की मूल बातें के लिए शुरुआती गाइड

- हैशिंग काम कैसे करता है: उदाहरण और वीडियो वॉकथ्रू

- एन्क्रिप्शन कैसे काम करता है? उदाहरण और वीडियो वॉकथ्रू

- पोस्ट-क्वांटम क्रिप्टोग्राफी के लिए योजना: प्रभाव, चुनौतियां और अगले चरण

- क्रिप्टोग्राफी की संरचना

- असममित क्रिप्टोग्राफी में डिजिटल हस्ताक्षर की भूमिका

- होमोमोर्फिक एन्क्रिप्शन क्या है?

- एन्क्रिप्शन और ईटीसीडी: कुबेरनेट्स को सुरक्षित करने की कुंजी

- क्वांटम साइबरैटैक्स: अज्ञात के लिए अपने संगठन को तैयार करना

- असममित बनाम सममित क्रिप्टोग्राफी का परिचय

- दुरुपयोग धारा सिफर को तोड़ना

- एन्ट्रापी गणना

- ब्लॉकचेन और असममित क्रिप्टोग्राफी

- पीकेआई पारिस्थितिकी तंत्र की सुरक्षा

- अण्डाकार वक्र क्रिप्टोग्राफी

- पूर्ण डिस्क एन्क्रिप्शन पर हमला करने के तरीके

- सार्वजनिक प्रमुख इन्फ्रास्ट्रक्चर का परिचय (पीकेआई)

- टीएलएस/एसएसएल क्रिप्टोग्राफी प्रोटोकॉल का परिचय

- डिफी-हेलमैन कुंजी विनिमय का परिचय

- प्रतिद्वंद्वी-शमीर-एडलेमैन (आरएसए) एन्क्रिप्शन एल्गोरिथ्म का परिचय

- पूर्ण डिस्क एन्क्रिप्शन का परिचय

- 8 कारण आप वीपीएन का उपयोग नहीं करना चाहते हैं

- रिवेस्ट सिफर 4 (RC4)

- क्रिप्टोग्राफी में स्ट्रीम सिफर को समझना

- क्रिप्टोग्राफी त्रुटियां

- क्रिप्टोग्राफी में ब्लॉक सिफर को समझना

- कैसे क्रेडेंशियल प्रबंधन कमजोरियों को कम करने के लिए

- कैसे क्रेडेंशियल प्रबंधन कमजोरियों का शोषण करें

- गरीब विश्वसनीय प्रबंधन

- अनुप्रयोगों में क्रिप्टोग्राफी का उपयोग कैसे किया जाता है?

- डाउनलोड की गई फ़ाइलों को डिक्रिप्ट करना

- हैश कार्यों का परिचय

- असममित क्रिप्टोग्राफी का परिचय

- उन्नत एन्क्रिप्शन मानक (एईएस)

- सममित और असममित क्रिप्टोग्राफी के मूल सिद्धांत

- खराब पासवर्ड प्रबंधन में केस स्टडीज

- एन्क्रिप्शन कुंजी प्रबंधन के लिए अंतिम गाइड

- क्रिप्टोग्राफी के सिद्धांत

- एन्क्रिप्शन बनाम एन्कोडिंग

- क्रिप्टनालिसिस का परिचय

- सुरक्षित साख प्रबंधन

- ब्लॉकचैन का परिचय

- ब्लॉकचेन प्रौद्योगिकी

- आभासी निजी नेटवर्क (वीपीएन)

- सार्वजनिक प्रमुख बुनियादी ढांचा: वास्तुकला और सुरक्षा

- हैश कार्य

- असममित क्रिप्टोग्राफी

- क्रिप्टोग्राफी के मूल सिद्धांत

- सममित क्रिप्टोग्राफी

- क्रिप्टोग्राफी का परिचय

- स्टेग्नोग्राफी करने के लिए सर्वश्रेष्ठ उपकरण [अद्यतन 2020]

संबंधित बूटकैंप

- (ISC) ® CISSP® प्रशिक्षण बूट शिविर

- नैतिक हैकिंग दोहरी प्रमाणन बूट शिविर (CEH और पेंटेस्ट+)

- OWASP शीर्ष 10 प्रशिक्षण बूट शिविर

- COMPTIA सुरक्षा+ प्रशिक्षण बूट शिविर

- रिवर्स इंजीनियरिंग मैलवेयर प्रशिक्षण बूट शिविर

प्रमाणित करें और अपने करियर को आगे बढ़ाएं

- परीक्षा पास गारंटी

- लाइव अनुदेश

- COMPTIA, ISACA, (ISC),, सिस्को, Microsoft और बहुत कुछ!