L2TP con iPsec

Contents

L2TP sobre iPsec

tabla 1. Soporte del servidor AAA y tipos de autenticación PPP

Libro CLI 3: Guía de configuración de CISCO Secure Firewall ASA Sera VPN CLI, 9.19

La documentación establecida para este producto se esfuerza por usar un lenguaje sin sesgo. Para los propósitos de este conjunto de documentación, el sesgo se define como un lenguaje que no implica discriminación basada en la edad, la discapacidad, el género, la identidad racial, la identidad étnica, la orientación sexual, el estatus socioeconómico y la interseccionalidad. Las excepciones pueden estar presentes en la documentación debido al lenguaje que está codificado en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de RFP o el lenguaje que utiliza un producto de terceros referenciado. Obtenga más información sobre cómo Cisco está utilizando un lenguaje inclusivo.

Contenido de libros

Contenido de libros

- acerca de esta guía

- IPsec e Isakmp

- L2TP sobre iPsec

- Opciones de alta disponibilidad

- Parámetros de VPN generales

- Perfiles de conexión, políticas grupales y usuarios

- Direcciones IP para VPNS

- Acceso remoto IPsec VPNS

- VPN IPSEC LAN-to-LAN

- Anyconnect Connections de cliente VPN

- Secure Client HostScan

- Interfaz túnel virtual

- Configurar un servidor AAA externo para VPN

Encuentra partidos en este libro

Inicie sesión para guardar contenido

Idiomas Disponibles

Opciones de descarga

Titulo del libro

Libro CLI 3: Guía de configuración de CISCO Secure Firewall ASA Sera VPN CLI, 9.19

L2TP sobre iPsec

- PDF – Libro completo (6.28 MB) PDF – Este capítulo (1.17 MB) Ver con Adobe Reader en una variedad de dispositivos

Resultados

Actualizado: 29 de noviembre de 2022

Capítulo: L2TP sobre iPsec

Contenido del capítulo

- L2TP sobre iPsec

- Acerca de L2TP sobre IPSEC/IKEV1 VPN

- Modos de transporte y túnel iPsec

- Creación de políticas de IKE para responder a las propuestas de Windows 7

- Ejemplo de configuración para L2TP sobre IPSEC

L2TP sobre iPsec

Este capítulo describe cómo configurar L2TP sobre IPSEC/IKEV1 en el ASA.

Acerca de L2TP sobre IPSEC/IKEV1 VPN

El protocolo de túnel de capa 2 (L2TP) es un protocolo de túnel VPN que permite a los clientes remotos usar la red de IP pública para comunicarse de forma segura con los servidores de redes corporativas privadas. L2TP usa PPP sobre UDP (puerto 1701) para túnel los datos.

El protocolo L2TP se basa en el modelo de cliente/servidor. La función se divide entre el servidor de red L2TP (LNS) y el concentrador de acceso L2TP (LAC). El LNS generalmente se ejecuta en una puerta de enlace de red, como un enrutador, mientras que el LAC puede ser un servidor de acceso a red de acceso telefónico (NAS) o un dispositivo de punto final con un cliente L2TP incluido como Microsoft Windows, Apple iPhone o Android.

El beneficio principal de configurar L2TP con IPSEC/IKEV1 en un escenario de acceso remoto es que los usuarios remotos pueden acceder a una VPN a través de una red IP pública sin una puerta de enlace o una línea dedicada, que permite el acceso remoto desde prácticamente cualquier lugar con botes. Un beneficio adicional es que no se requiere un software de cliente adicional, como el software de cliente VPN Cisco.

L2TP sobre iPsec es compatible solo iKev1. IKev2 no es compatible.

La configuración de L2TP con IPSEC/IKEV1 admite certificados utilizando las claves previas o los métodos de firma RSA, y el uso de mapas criptográficos dinámicos (en lugar de estáticos). Este resumen de las tareas supone la finalización de IKEV1, así como las claves previas a las claves o la configuración de firma RSA. Consulte el Capítulo 41, “Certificados digitales”, en la Guía de configuración de operaciones generales para los pasos para configurar las claves previas, RSA y mapas dinámicos de cripto.

L2TP con IPSEC en el ASA permite que el LNS interopera con clientes VPN nativos integrados en sistemas operativos como Windows, Mac OS X, Android y Cisco IOS. Solo es compatible con L2TP con IPSEC, L2TP nativo no es compatible con ASA. La vida útil mínima de la Asociación de Seguridad de IPSEC compatible con el cliente de Windows es de 300 segundos. Si la vida útil del ASA se establece en menos de 300 segundos, el cliente de Windows lo ignora y la reemplaza con una vida útil de 300 segundos.

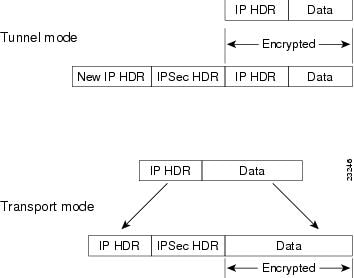

Modos de transporte y túnel iPsec

Por defecto, el ASA usa el modo Túnel IPSEC: el datagrama IP original completo está encriptado y se convierte en la carga útil en un nuevo paquete de IP. Este modo permite que un dispositivo de red, como un enrutador, actúe como un proxy IPSEC. Es decir, el enrutador realiza cifrado en nombre de los anfitriones. El enrutador de origen cifra los paquetes y los reenvía a lo largo del túnel iPsec. El enrutador de destino descifra el datagrama IP original y lo reenvía al sistema de destino. La principal ventaja del modo túnel es que los sistemas finales no necesitan ser modificados para recibir los beneficios de IPSEC. El modo túnel también protege contra el análisis de tráfico; Con el modo de túnel, un atacante solo puede determinar los puntos finales del túnel y no el verdadero origen y el destino de los paquetes túneles, incluso si son los mismos que los puntos finales del túnel.

Sin embargo, el cliente Windows L2TP/IPSEC utiliza el modo de transporte IPSEC, solo la carga útil de IP está encriptada y los encabezados IP originales quedan intactos. Este modo tiene las ventajas de agregar solo unos pocos bytes a cada paquete y permitir que los dispositivos en la red pública vean la fuente y el destino final del paquete. La siguiente figura ilustra las diferencias entre el túnel iPsec y los modos de transporte.

Para que los clientes de Windows L2TP e IPSEC se conecten a la ASA, debe configurar el modo de transporte IPSEC para un conjunto de transformación con el comando de transporte Crypto IPSEC Transforms Trans_Name Mode. Este comando se utiliza en el procedimiento de configuración .

ASA no puede empujar a más de 28 as en la lista de acceso de túnel dividido.

Con esta capacidad de transporte, puede habilitar un procesamiento especial (por ejemplo, QoS) en la red intermedia basada en la información en el encabezado IP. Sin embargo, el encabezado de la capa 4 está encriptado, lo que limita el examen del paquete. Desafortunadamente, si el encabezado IP se transmite en texto transparente, el modo de transporte permite que un atacante realice un análisis de tráfico.

Requisitos de licencia para L2TP sobre IPSEC

Esta característica no está disponible en modelos de cifrado sin carga útil.

IPSEC Remote Access VPN usando IKEV2 requiere una licencia AnyConnect Plus o Apex, disponible por separado. IPSEC Remote Access VPN usando IKEV1 e IPSEC VPN de sitio a sitio usando IKEV1 o IKEV2 usa la otra licencia VPN que viene con la licencia esencial. Consulte las licencias de características de la serie Cisco ASA para valores máximos por modelo.

Prerrequisitos para configurar L2TP sobre IPSEC

La configuración de L2TP sobre IPSEC tiene los siguientes requisitos previos:

- Política de grupo: puede configurar la política de grupo predeterminada (DFLTGRPPOLICY) o una política de grupo definida por el usuario para conexiones L2TP/IPSEC. En cualquier caso, la política de grupo debe configurarse para usar el protocolo de túnel L2TP/IPSEC. Si el protocolo de sintonización L2TP/IPSEC no está configurado para su política de grupo definida por el usuario, configure la DFLTGRPPOLICY para el protocolo de sintonización L2TP/IPSEC y permita que su política de grupo definida por el usuario herede este atributo.

- Perfil de conexión. Debe configurar la conexión predeterminada (grupo de túnel), DeFaulTraGroup, si está realizando autenticación “clave previa al intercambio”. Si realiza una autenticación basada en certificados, puede usar un perfil de conexión definido por el usuario que se puede elegir en función de los identificadores de certificados.

- Se debe establecer la conectividad IP entre los pares. Para probar la conectividad, intente hacer ping la dirección IP del ASA desde su punto final e intente hacer ping la dirección IP de su punto final desde el ASA.

- Asegúrese de que el puerto UDP 1701 no esté bloqueado en ningún lugar a lo largo de la ruta de la conexión.

- Si un dispositivo de punto final de Windows 7 se autentica con un certificado que especifica un tipo de firma SHA, el tipo de firma debe coincidir con el de la ASA, ya sea SHA1 o SHA2.

Pautas y limitaciones

Esta sección incluye las pautas y limitaciones para esta característica.

Pautas de modo de contexto

Compatible en modo de contexto único.

Pautas del modo de firewall

Compatible solo en el modo de firewall enrutado. El modo transparente no es compatible.

Pautas de conmutación por error

L2TP sobre las sesiones de IPSEC no son compatibles con la conmutación por error de estado.

Directrices de IPv6

No hay soporte de configuración de túnel IPv6 nativo para L2TP sobre IPSEC.

Limitación de software en todas las plataformas

Actualmente solo admitimos 4096 L2TP sobre túneles iPsec.

Pautas de autenticación

El ASA solo admite la Autenticación PPP PAP y Microsoft Chap, versiones 1 y 2, en la base de datos local. EAP y CHAP son realizados por servidores de autenticación proxy. Por lo tanto, si un usuario remoto pertenece a un grupo de túnel configurado con la autenticación EAP-PROXY o los comandos CHAP de autenticación, y el ASA está configurado para usar la base de datos local, ese usuario no podrá conectarse.

Tipos de autenticación PPP compatibles

L2TP sobre conexiones IPSEC en el ASA admite solo los tipos de autenticación PPP como se muestra:

tabla 1. Soporte del servidor AAA y tipos de autenticación PPP

Tipo de servidor AAA

Tipos de autenticación PPP compatibles

PAP, MSCHAP1, MSCHAPV2

PAP, CHAP, MSCHAPV1, MSCHAPV2, EAP-PROXI

L2TP sobre iPsec

L2TP, abreviatura del protocolo de túnel de la capa dos (2), es un protocolo de capa de enlace de datos (capa 2 del modelo de iniciativa de código abierto OSI) para el tráfico de red de túneles entre dos pares a través de una red existente (generalmente Internet), mejor conocido como VPN Red privada virtual s. Debido a la falta de confidencialidad inherente al protocolo L2TP, a menudo se combina con la seguridad del protocolo de Internet IPSEC, que proporciona confidencialidad, autenticación e integridad. La combinación de estos dos protocolos también se conoce como L2TP sobre iPsec. L2TP sobre IPSEC le permite, al tiempo que proporciona las mismas funciones que PPTP, para dar acceso a los hosts individuales a su red a través de un túnel IPsec cifrado.