VPNプロトコル:PPTP vs L2TP / IPSec vs SSTP vs IKEv2 / IPsec

インターネットセキュリティは、今日の世界で重要なトピックになっています。コンピューターからでもスマートフォンからでも、オンラインに接続するたびに, あなたの個人情報は危険にさらされています. ハッカーはデータを盗もうとしていますが、どの企業を信頼すべきかさえわかりません.

インターネットでプライバシーを保護することを真剣に考えたい場合は、あなたができる最善のステップは 優れた仮想プライベートネットワーク(VPN)サービスへの投資 すべてのデバイスに対して。あなたはおそらくニュースでVPNについて聞いたことがありますが、それらがどのように機能するか正確にはわからないかもしれません.

この記事では、VPNを使用する利点について説明し、現在使用されているさまざまなプロトコルについて詳しく説明します。すべてのVPNが同等というわけではなく、使用するプロトコルテクノロジーが大きな理由であることに留意してください.

Contents

VPNを使用する理由

VPNの機能を理解する最も簡単な方法は、VPNを忙しい高速道路上の自分のプライベートトンネルと考えることです.

通常のインターネット接続を使用すると、すべてのトラフィックは自宅のWi-Fiネットワークからオープンなインターネットに流れます。インターネットサービスプロバイダー(ISP)は、このデータを適切な場所にルーティングする責任があります。.

VPNクライアントをオンにすると、トラフィックは最初に安全なトンネルを介して送信されてから、オープンなインターネットに到達します。データは引き続きISPのネットワークを経由しますが、完全に暗号化されているため、 ハッカーはそれを傍受して解読することはできません. さらに、VPNは匿名IPアドレスを提供するため、オンラインアクティビティの追跡がさらに困難になります.

一般に、インターネットに接続するときにVPNを使用するのが賢明です。 VPNクライアントは、タブレットや電話など、すべてのオペレーティングシステムとデバイスの種類で使用できます。 VPNは、頻繁に旅行したり、公共のWiFiホットスポットに依存している場合に特に重要です。これらはサイバー攻撃に対して脆弱です。.

VPNプロトコルの概要

オンラインで検索すると、VPNクライアントとサービスのさまざまなオプションが見つかります。それで、何が正確に他のものと区別されるか?

ソリューションが実際にどれだけ安全かつ信頼できるかを決定するため、VPNツールが使用するプロトコルテクノロジーに焦点を合わせることが重要です。.

VPNテクノロジーが時間とともに進化するにつれて、新しいプロトコルが出現し、古いプロトコルは支持を失いました。 VPNはすべて、オンライントラフィックを保護するという同じ機能を実行することを目的としていますが、認証と暗号化のさまざまな方法によって実現しています。.

認証は、VPNクライアントまたはサービスへのログイン方法に関係しています。身分を証明し、データを非公開にするには資格情報が必要です。 VPNプロトコルの暗号化方式は、情報の実際のエンコードを処理するため、他の人が情報を盗んだり読み取ったりすることはできません。.

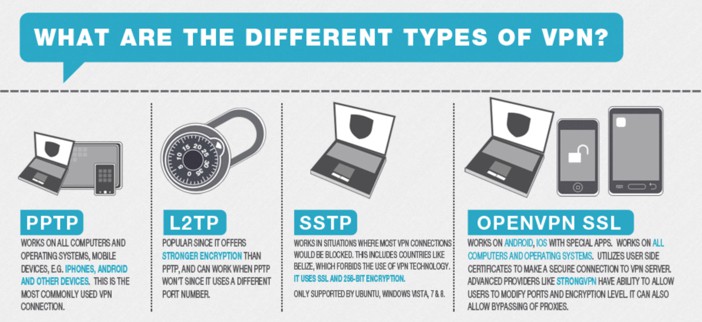

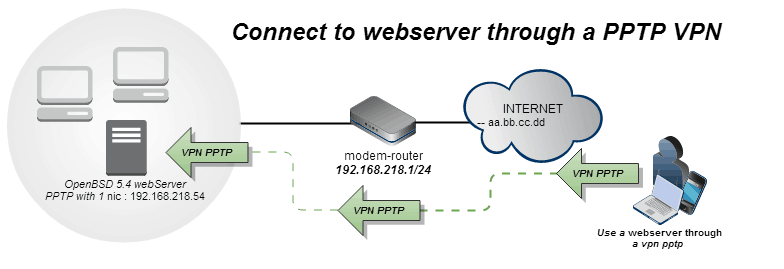

PPTP

VPNサービス用に発明された最初のネットワークプロトコルは、ポイントツーポイントトンネリングプロトコル(PPTP)と呼ばれていました。インターネットの初期には、PPTPのみが利用可能なVPNオプションでした。これは、Microsoftによって設計され、Windowsオペレーティングシステムの初期バージョンに含まれていたためです。無料のVPNと、オーストラリアのベストVPNカテゴリのリストにあるより高価なVPNの両方がPPTPプロトコルを使用しています.

PPTPを介して送信されるトラフィックは、Transport Control Protocol(TCP)を介してポート1723を使用します。さまざまな認証方法をサポートし、Ciscoが設計したプロトコルであるGeneric Route Encapsulation(GRE)を使用するトンネルを介してネットワーク要求を伝送します。.

PPTPの背後には大企業がありますが, プロトコルには多くのセキュリティ上の懸念がある それが人気の低下につながっています。 VPNサービスの中には、セットアップと構成が最も簡単なプロトコルであるため、オプションとして提供されているものもありますが、PPTP暗号化方式の脆弱性により、日々の使用で信頼できない.

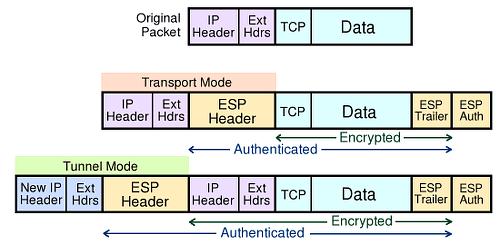

L2TP / IPSec

PPTPで最初のセキュリティ上の欠陥が見つかった後、シスコは設計プロセスに戻り、強力なプロトコルの作成を支援しました。 L2TP / IPSecは実際には、ルーティング用のレイヤー2トンネリングプロトコル(L2TP)と暗号化用のインターネットプロトコルセキュリティ(IPSec)の2つの部分から構成されています。.

VPNリンクをデータリンクレイヤーとして知られるネットワークのレイヤー2にシフトすることにより、シスコはハッカーが安全な接続に侵入することをより困難にしました。さらに、IPSecは、256ビットの暗号化キーを追加しました。 極秘対応.

L2TP / IPSecは、ほとんどの最新のオペレーティングシステムでVPNソリューションとして提供されますが、一般に構成には時間がかかります。さらに、L2TP / IPSecを使用したネットワーク速度は、他のVPNプロトコルよりも遅くなることがあります。 L2TP / IPSecの追加されたセキュリティは、インターネットユーザーにとって魅力的なオプションです。.

SSTP

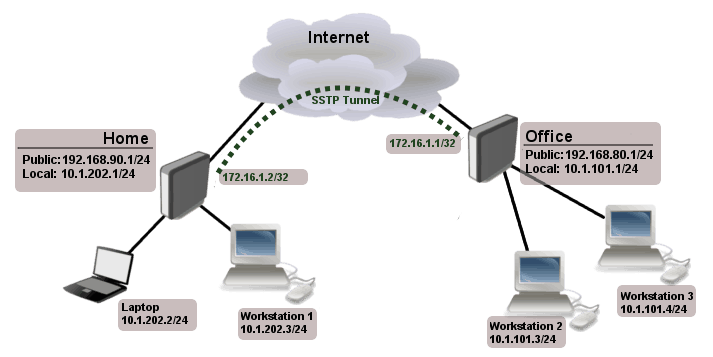

VPNは現在、あらゆるタイプのデバイスに推奨されていますが、インターネットの初期には、主に遠隔地からシステムに安全にアクセスする方法を必要とする企業によって使用されていました。マイクロソフトは企業の世界でそのような優位性を持っていたため、さまざまなVPNプロトコルの開発と保守に大きな役割を果たしました。.

Secure Socket Tunneling Protocol(SSTP)は、Microsoftが完全に所有するプロジェクトです。 TCPポート443を使用し、Web上のSSL証明書と同じように機能します。これは、ブラウザのURLアドレスの横にある南京錠のシンボルで表されます.

SSTPは非常に安全なプロトコルと見なされます, ただし、Windowsコンピューターでのみ使用でき、他の制限があります。すべてのタイプのインターネットトラフィックを処理することはできず、主にリモートデスクトップユーザーが外部ネットワークからシステムに接続できるようにするために使用されます.

IKEv2 / IPsec

前述したように、認証はすべてのVPNの動作方法の重要な部分です。セキュアトンネルで開いた各セッションは、デバイスとユーザー情報に割り当てられるため、Webリクエストはローカルネットワークに行き来できます。.

L2TPは、IPSec暗号化プロトコルとペアになった最初の認証方法です。現在、一部のVPNプロバイダーは、認証の代替形式としてInternet Key Exchangeバージョン2(IKEv2)を有効にするオプションを提供しています。 IKEv2は、ルーターベースのVPNまたは証明書ベースのサービスで使用できます。.

IKEv2 / IPSecは 安全性の高いVPNプロトコル 新しいトンネルセッションをネゴシエートするときの信頼性とセキュリティのためです。残念ながら、一部のモバイルデバイスはネイティブサポートを持たないか、IKEv1として知られる以前のバージョンでしか構成できない可能性があり、サイバー攻撃を受けやすい場合があります.

最高のオーストラリアの取引プラットフォームに関する私の記事を読んでいるなら、安全なオンライン取引のためのgo to protocolとしてIPsecをお勧めします.

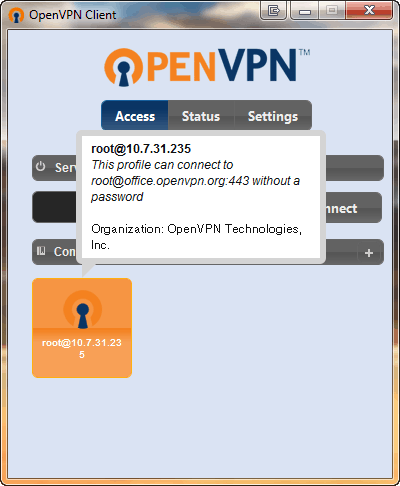

OpenVPN TCP

2000年代初頭、オープンソース開発コミュニティは、VPNプロトコルの新しい代替形式を探し始めました。その結果、OpenVPNとして知られるようになりました。これは現在、無料または商用ライセンスで利用可能であり、TCPまたはUDPの2つのメカニズムのいずれかで動作できます。.

2000年代初頭、オープンソース開発コミュニティは、VPNプロトコルの新しい代替形式を探し始めました。その結果、OpenVPNとして知られるようになりました。これは現在、無料または商用ライセンスで利用可能であり、TCPまたはUDPの2つのメカニズムのいずれかで動作できます。.

OpenVPNのTCPバージョンは、PPTPプロトコルと同じチャネルでトラフィックをルーティングしますが、はるかに安全な方法で行います。 SSLは認証キーの交換中に使用され、カスタム暗号化方式によりデータの転送が保護されます。その大きな部分はOpenSSLライブラリで、さまざまな機能を提供します 暗号化のための暗号とアルゴリズム.

OpenVPN TCPは非常に柔軟なプロトコルですが、そのため、プロバイダーを選択する際には注意が必要です。多くの企業は OpenVPN TCP上で実行するサードパーティのプラグインまたはスクリプトの追加. これらは便利な機能を追加する可能性がありますが、パフォーマンスに影響を与えたり、新しいセキュリティ上の懸念をもたらすことさえあります.

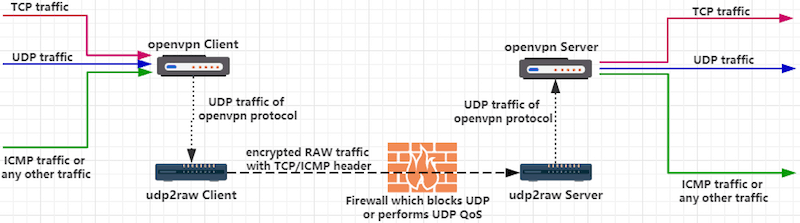

OpenVPN UDP

前述のように、OpenVPNプロトコルは別のメカニズムでもサポートされています。 User Datagram Protocol(UDP)バージョンでは、データはメッセージ送信者と受信者の間でデジタルハンドシェイクを実行する必要のないステートレスチャネルを介して送信されます。 TCPにはこのハンドシェイクが含まれます。これには時間がかかることがありますが、VPNの両端でメッセージが配信および確認されることも保証されます。.

OpenVPN UDPの目的は レイテンシーを可能な限り減らす オープンインターネットに接続するとき。各要求は個別のハンドシェイクを実行する必要がないため、VPNレイヤーは他のネットワークノードが応答するのを待たずにデータのパケットをより速く移動できます。 OpenVPNを使用するほとんどのプロバイダーは、デフォルトでUDPオプションを使用するようにクライアントを構成します.

UDPプロトコルは、ストリーミングオーディオ、ビデオ、またはゲームサービスで、一定量のパケット損失が予想され、エクスペリエンスを損なわない場合に最もよく使用されます。 OpenVPNに関しては、UDPオプションは優れたパフォーマンスと速度を提供しますが、安全なデータが常に目的の宛先に到達するとは限らないため、信頼性が低下する可能性があります.

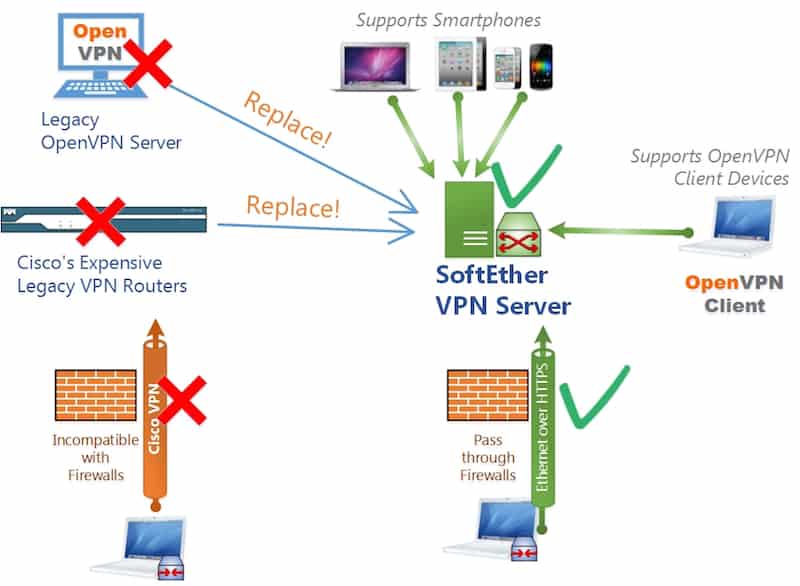

SoftEther

SoftEtherは、MicrosoftおよびCiscoが管理するOpenVPNおよびその他のプロトコルの代替として市場に出ている別のオープンソースプロジェクトです。現在、MacおよびWindowsコンピューターと、Linuxの異なるビルドを実行しているサーバーで使用できます。.

SoftEtherの大きな利点の1つは、他のすべてのVPNプロトコルとの互換性です。リモートアクセスまたはサイト間トンネリング用のVPN環境をセットアップする際に、既に所有しているインフラストラクチャとともに動作できます。 SoftEtherはSSL標準に基づくカスタム形式の暗号化を使用しますが、ほとんどの一般的なファイアウォールおよびセキュリティブロッカーと統合できます.

SoftEther VPNには、セキュリティ設定とプロトコルを設定するためのユーザーインターフェイスが含まれていますが、最新のオペレーティングシステムで提供される組み込みオプションよりも複雑です。 SoftEtherは、企業全体に展開できるAmazon Web ServicesやMicrosoft Azureなどのクラウド環境で最適に動作します.

WireGuard

古いVPNプロトコルの多くは、新しい開発がまれな成熟レベルに達しましたが、WireGuardプロトコルは新しいオプションの1つであり、現在も大きな開発が行われています。 WireGuardの目的は、個人と組織の両方にシンプルで高速なVPNソリューションを提供することです.

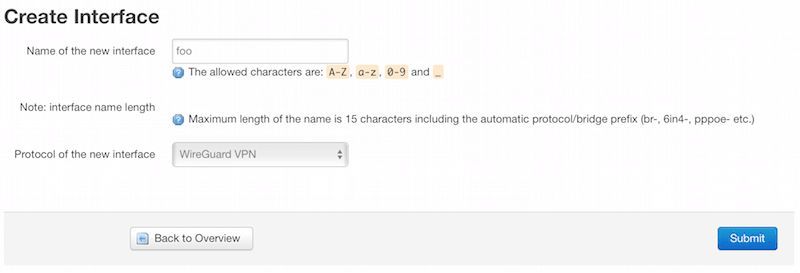

WireGuardは、Linux上で実行することを目的としたプロジェクトとして始まりましたが、現在は他のオペレーティングシステムとモバイルデバイスのサポートを提供するために拡張されています。 WireGuardプロトコルをインストールすると、デバイスの低レベルに埋め込まれたネットワーク設定に新しいインターフェイスが実際に追加され、外部干渉が最小限に抑えられます。.

WireGuardは、暗号化のアプローチにより、最先端のVPNソリューションと見なされています。このツールは、暗号キールーティングと呼ばれるものを使用して、安全なVPNトンネルを通過できるIPアドレスの範囲を制御します。これは、WireGuardを介して相互に通信するピアノードのネットワークに依存しています.

WireGuardはオープンソースVPNソリューションであることに取り組んでいますが、プロジェクトではまだソフトウェアの安定バージョンをリリースしていないため、 あなたの唯一のVPNツールとしてそれを使用することにはまだリスクがあります.

ボトムライン

今日のデータ侵害とハッキングの言葉では、オンラインの安全性を確保するための措置を講じることがこれまで以上に重要になっています。オンラインでプライベートに滞在することの大部分は、データが安全なチャネルを流れるようにすることです。信頼できるVPNプロバイダーとツールに投資することが、それを行う最良の方法です.

市場で入手可能なさまざまなVPNソリューションを比較するときは、それぞれが使用するテクノロジーとプロトコルを必ず調査してください。すでに示したように、一部のプロトコルは古くなっていますが、他のプロトコルはまだ成熟しています。次のようなVPNツールを見つけたい 速度、信頼性、セキュリティのバランスをとる.

追加のリソース

- Cisco Systems VPNプロトコルの説明

- ペンシルベニア州-VPNプロトコルの比較-IPSec、PPTP、およびL2TP

28.04.2023 @ 09:15

ョンは、TCPバージョンよりも高速であり、パフォーマンスが向上します。 UDPは、データパケットを直接送信するため、TCPよりも軽量であるため、オンラインゲームやストリーミングなどのアプリケーションに最適です。. ただし、UDPはパケットロスが発生する可能性があるため、信頼性が低下する可能性があります。 OpenVPN UDPは、TCPバージョンよりも高速であるため、ストリーミングやオンラインゲームなどのアプリケーションに最適です。. ただし、UDPはパケットロスが発生する可能性があるため、信頼性が低下する可能性があります。. VPNプロトコルの選択は、オンラインセキュリティにとって重要な決定です。プロトコルは、VPNの安全性、速度、信頼性に影響を与えます。. あなたがVPNを使用する理由によって、あなたが選択するプロトコルは異なるかもしれません。. しかし、最も重要なことは、信頼できるVPNプロバイダーを選択することです。. VPNプロバイダーは、あなたのオンラインプライバシーを保護するために、最新のセキュリティ技術を使用することが重要です。. あなたがVPNを使用することで、あなたのオンラインプライバシーを保護し、ハッカーからあなたの個人情報を守ることができます。. しかし、プロトコルを選