IPSEC के साथ L2TP

Contents

IPSEC पर L2TP

तालिका नंबर एक. एएए सर्वर समर्थन और पीपीपी प्रमाणीकरण प्रकार

सीएलआई बुक 3: सिस्को सिक्योर फ़ायरवॉल एएसए सीरीज़ वीपीएन सीएलआई कॉन्फ़िगरेशन गाइड, 9.19

इस उत्पाद के लिए सेट किया गया प्रलेखन पूर्वाग्रह-मुक्त भाषा का उपयोग करने का प्रयास करता है. इस प्रलेखन सेट के प्रयोजनों के लिए, पूर्वाग्रह-मुक्त को भाषा के रूप में परिभाषित किया गया है जो उम्र, विकलांगता, लिंग, नस्लीय पहचान, जातीय पहचान, यौन अभिविन्यास, सामाजिक आर्थिक स्थिति और अंतरविरोधी के आधार पर भेदभाव नहीं करता है. अपवाद प्रलेखन में मौजूद हो सकते हैं, भाषा के कारण जो उत्पाद सॉफ़्टवेयर के उपयोगकर्ता इंटरफेस में हार्डकोड किया जाता है, आरएफपी प्रलेखन के आधार पर उपयोग की जाने वाली भाषा, या भाषा जो एक संदर्भित तृतीय-पक्ष उत्पाद द्वारा उपयोग की जाती है. इस बारे में और जानें कि सिस्को समावेशी भाषा का उपयोग कैसे कर रहा है.

बही -सामग्री

बही -सामग्री

- इस गाइड के बारे में

- Ipsec और isakmp

- IPSEC पर L2TP

- उच्च उपलब्धता विकल्प

- सामान्य वीपीएन पैरामीटर

- कनेक्शन प्रोफाइल, समूह नीतियां और उपयोगकर्ता

- वीपीएन के लिए आईपी पते

- रिमोट एक्सेस IPSEC VPNs

- लैन-टू-लैन इप्सक वीपीएन

- AnyConnect VPN क्लाइंट कनेक्शन

- सुरक्षित ग्राहक hostscan

- आभासी सुरंग इंटरफ़ेस

- वीपीएन के लिए एक बाहरी एएए सर्वर कॉन्फ़िगर करें

इस पुस्तक में मैच खोजें

सामग्री सहेजने के लिए लॉग इन करें

उपलब्ध भाषा

डाउनलोड विकल्प

पुस्तक का शीर्षक

सीएलआई बुक 3: सिस्को सिक्योर फ़ायरवॉल एएसए सीरीज़ वीपीएन सीएलआई कॉन्फ़िगरेशन गाइड, 9.19

IPSEC पर L2TP

- पीडीएफ – पूर्ण पुस्तक (6).28 एमबी) पीडीएफ – यह अध्याय (1.17 एमबी) विभिन्न प्रकार के उपकरणों पर एडोब रीडर के साथ देखें

परिणाम

अद्यतन: 29 नवंबर, 2022

अध्याय: IPSEC पर L2TP

अध्याय सामग्री

- IPSEC पर L2TP

- IPSEC/IKEV1 VPN पर L2TP के बारे में

- IPSEC परिवहन और सुरंग मोड

- विंडोज 7 प्रस्तावों का जवाब देने के लिए ike नीतियां बनाना

- IPSEC पर L2TP के लिए कॉन्फ़िगरेशन उदाहरण

IPSEC पर L2TP

यह अध्याय बताता है कि ASA पर IPSEC/IKEV1 पर L2TP को कैसे कॉन्फ़िगर किया जाए.

IPSEC/IKEV1 VPN पर L2TP के बारे में

लेयर 2 टनलिंग प्रोटोकॉल (L2TP) एक वीपीएन टनलिंग प्रोटोकॉल है जो दूरस्थ ग्राहकों को सार्वजनिक आईपी नेटवर्क का उपयोग करने की अनुमति देता है ताकि निजी कॉर्पोरेट नेटवर्क सर्वर के साथ सुरक्षित रूप से संवाद किया जा सके. L2TP डेटा को सुरंग बनाने के लिए UDP (पोर्ट 1701) पर PPP का उपयोग करता है.

L2TP प्रोटोकॉल क्लाइंट/सर्वर मॉडल पर आधारित है. फ़ंक्शन को L2TP नेटवर्क सर्वर (LNS), और L2TP एक्सेस कंसंट्रेटर (LAC) के बीच विभाजित किया गया है. LNS आम तौर पर एक राउटर जैसे नेटवर्क गेटवे पर चलता है, जबकि LAC एक डायल-अप नेटवर्क एक्सेस सर्वर (NAS) या एक समापन बिंदु डिवाइस हो सकता है जिसमें Bundled L2TP क्लाइंट जैसे Microsoft Windows, Apple iPhone, या Android हो सकता है.

रिमोट एक्सेस परिदृश्य में IPSEC/IKEV1 के साथ L2TP को कॉन्फ़िगर करने का प्राथमिक लाभ यह है कि रिमोट उपयोगकर्ता एक गेटवे या एक समर्पित लाइन के बिना सार्वजनिक आईपी नेटवर्क पर वीपीएन का उपयोग कर सकते हैं, जो पॉट्स के साथ लगभग कहीं भी दूरस्थ पहुंच को सक्षम करता है. एक अतिरिक्त लाभ यह है कि सिस्को वीपीएन क्लाइंट सॉफ्टवेयर जैसे कोई अतिरिक्त क्लाइंट सॉफ़्टवेयर की आवश्यकता नहीं है.

IPSEC पर L2TP केवल IKEV1 का समर्थन करता है. IKEV2 समर्थित नहीं है.

IPSEC/IKEV1 के साथ L2TP का कॉन्फ़िगरेशन प्राइस्ड कीज़ या आरएसए हस्ताक्षर विधियों का उपयोग करके प्रमाण पत्र का समर्थन करता है, और डायनामिक का उपयोग (स्टैटिक के विपरीत) क्रिप्टो मैप्स. कार्यों का यह सारांश IKEV1 के पूरा होने के साथ-साथ पूर्व-साझा कुंजियों या RSA हस्ताक्षर कॉन्फ़िगरेशन को पूरा करता है. अध्याय 41, “डिजिटल सर्टिफिकेट” देखें, सामान्य संचालन कॉन्फ़िगरेशन गाइड में प्राइस्ड कीज़, आरएसए और डायनेमिक क्रिप्टो मैप्स को कॉन्फ़िगर करने के चरणों के लिए.

ASA पर IPSEC के साथ L2TP LNS को विंडोज, मैक ओएस एक्स, एंड्रॉइड, और सिस्को आईओएस जैसे ऑपरेटिंग सिस्टम में एकीकृत देशी वीपीएन क्लाइंट के साथ एकीकृत करने की अनुमति देता है. केवल IPSEC के साथ L2TP समर्थित है, देशी L2TP ही ASA पर समर्थित नहीं है. विंडोज क्लाइंट द्वारा समर्थित न्यूनतम IPSEC सिक्योरिटी एसोसिएशन लाइफटाइम 300 सेकंड है. यदि एएसए पर जीवनकाल 300 सेकंड से कम समय के लिए सेट है, तो विंडोज क्लाइंट इसे अनदेखा करता है और इसे 300 सेकंड के जीवनकाल के साथ बदल देता है.

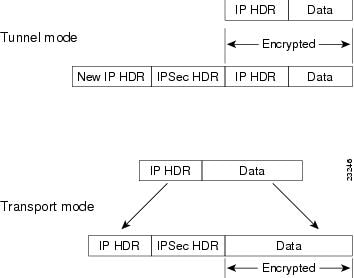

IPSEC परिवहन और सुरंग मोड

डिफ़ॉल्ट रूप से, ASA IPSEC टनल मोड का उपयोग करता है – संपूर्ण मूल आईपी डेटाग्राम एन्क्रिप्टेड है, और यह एक नए आईपी पैकेट में पेलोड बन जाता है. यह मोड एक नेटवर्क डिवाइस, जैसे कि एक राउटर, एक IPSEC प्रॉक्सी के रूप में कार्य करने की अनुमति देता है. अर्थात्, राउटर मेजबानों की ओर से एन्क्रिप्शन करता है. स्रोत राउटर पैकेट को एन्क्रिप्ट करता है और उन्हें IPSEC सुरंग के साथ आगे बढ़ाता है. गंतव्य राउटर मूल आईपी डेटाग्राम को डिक्रिप्ट करता है और इसे गंतव्य प्रणाली पर आगे बढ़ाता है. टनल मोड का प्रमुख लाभ यह है कि अंत सिस्टम को IPSEC के लाभ प्राप्त करने के लिए संशोधित करने की आवश्यकता नहीं है. टनल मोड भी ट्रैफ़िक विश्लेषण से बचाता है; टनल मोड के साथ, एक हमलावर केवल सुरंग समापन बिंदुओं को निर्धारित कर सकता है न कि सुरंग के पैकेट के सही स्रोत और गंतव्य, भले ही वे सुरंग समापन बिंदु के समान हों.

हालाँकि, Windows L2TP/IPSEC क्लाइंट IPSEC ट्रांसपोर्ट मोड का उपयोग करता है – केवल IP पेलोड एन्क्रिप्टेड है, और मूल IP हेडर को छोड़ दिया जाता है. इस मोड में प्रत्येक पैकेट में केवल कुछ बाइट्स जोड़ने और सार्वजनिक नेटवर्क पर उपकरणों को पैकेट के अंतिम स्रोत और गंतव्य को देखने की अनुमति देने के फायदे हैं।. निम्न आंकड़ा IPSEC सुरंग और परिवहन मोड के बीच अंतर को दर्शाता है.

ASA से कनेक्ट करने के लिए Windows L2TP और IPSEC क्लाइंट के लिए, आपको क्रिप्टो IPSEC ट्रांसफॉर्म-सेट ट्रांस_नाम मोड ट्रांसपोर्ट कमांड का उपयोग करके एक ट्रांसफ़ॉर्म सेट के लिए IPSEC ट्रांसपोर्ट मोड को कॉन्फ़िगर करना होगा. इस कमांड का उपयोग कॉन्फ़िगरेशन प्रक्रिया में किया जाता है .

एएसए स्प्लिट-टनल एक्सेस-लिस्ट में 28 से अधिक इक्का से अधिक धक्का नहीं दे सकता है.

इस परिवहन क्षमता के साथ, आप IP हेडर में जानकारी के आधार पर मध्यवर्ती नेटवर्क पर विशेष प्रसंस्करण (उदाहरण के लिए, QOS) को सक्षम कर सकते हैं. हालांकि, लेयर 4 हेडर एन्क्रिप्टेड है, जो पैकेट की परीक्षा को सीमित करता है. दुर्भाग्य से, यदि आईपी हेडर को स्पष्ट पाठ में प्रेषित किया जाता है, तो परिवहन मोड एक हमलावर को कुछ ट्रैफ़िक विश्लेषण करने की अनुमति देता है.

IPSEC पर L2TP के लिए लाइसेंसिंग आवश्यकताएं

यह सुविधा बिना पेलोड एन्क्रिप्शन मॉडल पर उपलब्ध नहीं है.

IKEV2 का उपयोग करके IPSEC रिमोट एक्सेस VPN को अलग से उपलब्ध किसी भी कॉन्सेप्ट प्लस या एपेक्स लाइसेंस की आवश्यकता होती है. IKEV1 और IPSEC साइट-टू-साइट VPN का उपयोग करके IPSEC रिमोट एक्सेस VPN IKEV1 या IKEV2 का उपयोग करके अन्य VPN लाइसेंस का उपयोग करता है जो आवश्यक लाइसेंस के साथ आता है. सिस्को एएसए श्रृंखला प्रति मॉडल अधिकतम मूल्यों के लिए लाइसेंस फ़ीचर लाइसेंस देखें.

IPSEC पर L2TP को कॉन्फ़िगर करने के लिए आवश्यक शर्तें

IPSEC पर L2TP को कॉन्फ़िगर करना निम्नलिखित पूर्वापेक्षाएँ हैं:

- समूह नीति-आप डिफ़ॉल्ट समूह नीति (DFLTGRPPOLICY) या L2TP/IPSEC कनेक्शन के लिए एक उपयोगकर्ता-परिभाषित समूह नीति को कॉन्फ़िगर कर सकते हैं. या तो मामले में, L2TP/IPSEC टनलिंग प्रोटोकॉल का उपयोग करने के लिए समूह नीति को कॉन्फ़िगर किया जाना चाहिए. यदि L2TP/IPSEC ट्यूनिंग प्रोटोकॉल आपके उपयोगकर्ता-परिभाषित समूह नीति के लिए कॉन्फ़िगर नहीं किया गया है,.

- कनेक्शन प्रोफाइल-आपको डिफ़ॉल्ट कनेक्शन प्रोफली (टनल ग्रुप), डिफॉल्ट्राग्रुप को कॉन्फ़िगर करने की आवश्यकता है, यदि आप “प्री-शरार की कुंजी” प्रमाणीकरण कर रहे हैं. यदि आप प्रमाणपत्र-आधारित प्रमाणीकरण कर रहे हैं, तो आप एक उपयोगकर्ता-परिभाषित कनेक्शन प्रोफ़ाइल का उपयोग कर सकते हैं जिसे प्रमाणपत्र पहचानकर्ताओं के आधार पर चुना जा सकता है.

- साथियों के बीच आईपी कनेक्टिविटी स्थापित करने की आवश्यकता है. कनेक्टिविटी का परीक्षण करने के लिए, अपने समापन बिंदु से एएसए के आईपी पते को पिंग करने का प्रयास करें और एएसए से अपने समापन बिंदु के आईपी पते को पिंग करने का प्रयास करें.

- सुनिश्चित करें कि यूडीपी पोर्ट 1701 कनेक्शन के मार्ग के साथ कहीं भी अवरुद्ध नहीं है.

- यदि एक विंडोज 7 एंडपॉइंट डिवाइस एक प्रमाण पत्र का उपयोग करके प्रमाणित करता है जो एक SHA हस्ताक्षर प्रकार को निर्दिष्ट करता है, तो हस्ताक्षर प्रकार ASA से मेल खाना चाहिए, या तो SHA1 या SHA2.

दिशानिर्देश और सीमाएँ

इस खंड में इस सुविधा के लिए दिशानिर्देश और सीमाएं शामिल हैं.

संदर्भ मोड दिशानिर्देश

एकल संदर्भ मोड में समर्थित.

फ़ायरवॉल मोड दिशानिर्देश

केवल रूटेड फ़ायरवॉल मोड में समर्थित है. पारदर्शी मोड समर्थित नहीं है.

असफलता दिशानिर्देश

IPSEC सत्रों में L2TP राज्य के विफलता द्वारा समर्थित नहीं हैं.

IPv6 दिशानिर्देश

IPSEC पर L2TP के लिए कोई देशी IPv6 टनल सेटअप सपोर्ट नहीं है.

सभी प्लेटफार्मों पर सॉफ्टवेयर सीमा

हम वर्तमान में केवल IPSEC सुरंगों पर 4096 L2TP का समर्थन करते हैं.

प्रमाणीकरण दिशानिर्देश

एएसए केवल स्थानीय डेटाबेस पर पीपीपी प्रमाणीकरण पीएपी और माइक्रोसॉफ्ट चैप, संस्करण 1 और 2 का समर्थन करता है. EAP और CHAP प्रॉक्सी प्रमाणीकरण सर्वर द्वारा किया जाता है. इसलिए, यदि कोई दूरस्थ उपयोगकर्ता प्रमाणीकरण EAP-Proxy या प्रमाणीकरण CHAP कमांड के साथ कॉन्फ़िगर किए गए सुरंग समूह से संबंधित है, और ASA को स्थानीय डेटाबेस का उपयोग करने के लिए कॉन्फ़िगर किया गया है, तो वह उपयोगकर्ता कनेक्ट नहीं कर पाएगा.

समर्थित पीपीपी प्रमाणीकरण प्रकार

ASA पर IPSEC कनेक्शन पर L2TP केवल PPP प्रमाणीकरण प्रकारों का समर्थन करता है जैसा कि दिखाया गया है:

तालिका नंबर एक. एएए सर्वर समर्थन और पीपीपी प्रमाणीकरण प्रकार

एएए सर्वर प्रकार

समर्थित पीपीपी प्रमाणीकरण प्रकार

PAP, MSCHAPV1, MSCHAPV2

PAP, CHAP, MSCHAPV1, MSCHAPV2, EAP-PROXY

IPSEC पर L2TP

L2TP, लेयर टू (2) टनलिंग प्रोटोकॉल के लिए छोटा, एक मौजूदा नेटवर्क (आमतौर पर इंटरनेट) पर दो साथियों के बीच टनलिंग नेटवर्क ट्रैफ़िक के लिए एक डेटा लिंक लेयर (OSI ओपन सोर्स इनिशिएटिव मॉडल की लेयर 2) प्रोटोकॉल है, जिसे वीपीएन के रूप में जाना जाता है। आभासी निजी नेटवर्क एस. L2TP प्रोटोकॉल में निहित गोपनीयता की कमी के कारण, इसे अक्सर IPSEC इंटरनेट प्रोटोकॉल सुरक्षा के साथ जोड़ा जाता है, जो गोपनीयता, प्रमाणीकरण और अखंडता प्रदान करता है. इन दोनों प्रोटोकॉल के संयोजन को IPSEC पर L2TP के रूप में भी जाना जाता है. IPSEC पर L2TP आपको अनुमति देता है, जबकि PPTP के रूप में समान कार्य प्रदान करते हैं, एक एन्क्रिप्टेड IPSEC सुरंग के माध्यम से अपने नेटवर्क तक व्यक्तिगत होस्ट को एक्सेस देने के लिए.