सिफर के प्रकार

Contents

एक सिफर क्या है? क्रिप्टोग्राफी में सिफर के प्रकार

जैसा कि सीज़र सिफर और सीज़र सिफर का एक संशोधित संस्करण तोड़ना आसान है, मोनोलाफैबेटिक सिफर तस्वीर में आता है. मोनोलाफैबेटिक में, सादे पाठ में प्रत्येक वर्णमाला को मूल वर्णमाला को छोड़कर किसी भी अन्य वर्णमाला द्वारा प्रतिस्थापित किया जा सकता है. अर्थात्, ए को किसी भी अन्य वर्णमाला द्वारा बी से जेड तक प्रतिस्थापित किया जा सकता है. B को A या C से z से बदला जा सकता है. C को a, b, और d से z, आदि द्वारा प्रतिस्थापित किया जा सकता है. मोनो अल्फाबेटिक सिफर संदेश को क्रैक करने में कठिनाई का कारण बनता है क्योंकि यादृच्छिक प्रतिस्थापन हैं और बड़ी संख्या में क्रमपरिवर्तन और संयोजन उपलब्ध हैं.

सिफर के प्रकार

डिजिटल धोखाधड़ी की दुनिया में, हमारे डेटा को रोकने के लिए, कई तकनीकें हमारे डेटा को हैकर्स या किसी तीसरे पक्ष से सुरक्षित रखने के लिए उपयोगी हैं. इस लेख में, हम सिफर के प्रकारों पर चर्चा करने जा रहे हैं. इससे पहले, आइए पहले अर्थ देखें. सादा पाठ एक संदेश या डेटा है जो प्रेषक, रिसीवर या किसी तीसरे पक्ष द्वारा पठनीय हो सकता है. जब कुछ एल्गोरिदम या तकनीकों का उपयोग करके सादे पाठ को संशोधित किया जाता है, तो परिणामी डेटा या संदेश को Ciphertext कहा जाता है. संक्षेप में, सादे पाठ को परिवर्तित करना, मैं.इ., पठनीय पाठ, गैर-पठनीय पाठ में ciphertext कहा जाता है.

सिफर के प्रकार

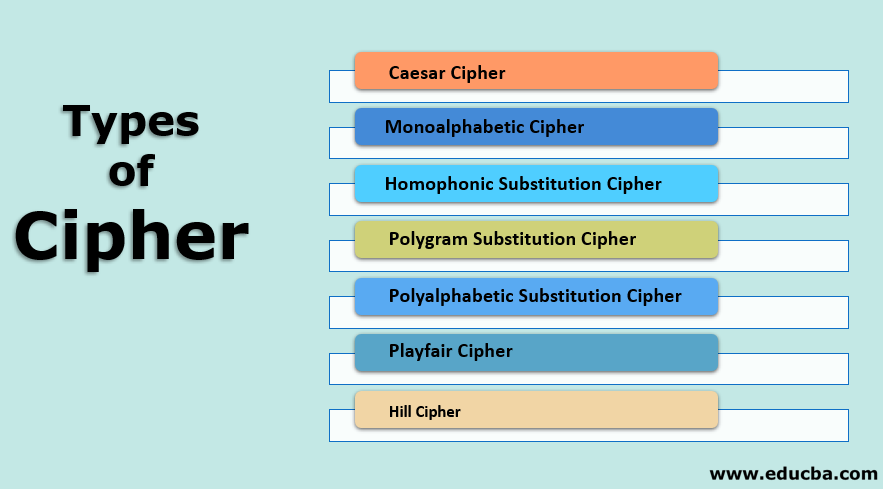

कई प्रकार के सिफर निम्नानुसार दिए गए हैं:

1. सीज़र सिफर

सीज़र सिफर में, सादे पाठ वर्णों के सेट को किसी भी अन्य चरित्र, प्रतीकों या संख्याओं द्वारा प्रतिस्थापित किया जाता है. यह पाठ को छिपाने के लिए एक बहुत कमजोर तकनीक है. सीज़र के सिफर में, संदेश में प्रत्येक वर्णमाला को तीन स्थानों से बदल दिया जाता है. आइए एक उदाहरण देखें. सादा पाठ शिक्षा है. सीज़र सिफर के रूप में, प्रत्येक वर्णमाला को तीन स्थानों से बदल दिया जाता है. ताकि E को H द्वारा प्रतिस्थापित किया जाएगा, D को G द्वारा प्रतिस्थापित किया जाएगा, U को X द्वारा प्रतिस्थापित किया जाएगा, C को F द्वारा प्रतिस्थापित किया जाएगा, B को E द्वारा प्रतिस्थापित किया जाएगा, और A को D द्वारा प्रतिस्थापित किया जाएगा. तो यहाँ, सादे पाठ एजुकेबा है और सिफरटेक्स्ट hgxfed है.

सीज़र सिफर एल्गोरिथ्म इस प्रकार है:

- सादे पाठ की प्रत्येक वर्णमाला पढ़ें.

- प्रत्येक वर्णमाला को 3 स्थानों के साथ बदलें.

- सादे पाठ में सभी वर्णमाला के लिए प्रक्रिया को दोहराएं.

सीज़र सिफर का एक संशोधित संस्करण: यह सिफर सीज़र सिफर के समान काम करता है; एकमात्र अंतर यह है-सीज़र सिफर में, प्रत्येक वर्णमाला को तीन-स्थान से नीचे बदल दिया जाता है, जिसमें सीज़र सिफर के एक संशोधित संस्करण में, एक उपयोगकर्ता वर्णमाला को बदलने के लिए संख्या तय करता है, और यह संख्या स्थिर होगी. उदाहरण के लिए, Educba में, प्रतिस्थापन के लिए संख्या 1 है, इसलिए E को F द्वारा प्रतिस्थापित किया जाएगा, D को E से बदल दिया जाएगा, U को V द्वारा प्रतिस्थापित किया जाएगा, C को D द्वारा प्रतिस्थापित किया जाएगा, B को C द्वारा प्रतिस्थापित किया जाएगा, और ए को बी द्वारा प्रतिस्थापित किया जाएगा. तो यहाँ, सादा पाठ एडुकबा है, और Ciphertext fevdcb है.

सीज़र सिफर एल्गोरिथ्म का एक संशोधित संस्करण इस प्रकार है.

- सादे पाठ की प्रत्येक वर्णमाला पढ़ें.

- प्रतिस्थापन के लिए संख्या लें.

- प्रत्येक वर्णमाला को एक निर्दिष्ट संख्या के साथ बदलें.

- सादे पाठ में सभी वर्णमाला के लिए प्रक्रिया को दोहराएं.

2. मोनोएल्फैबेटिक सिफर

जैसा कि सीज़र सिफर और सीज़र सिफर का एक संशोधित संस्करण तोड़ना आसान है, मोनोलाफैबेटिक सिफर तस्वीर में आता है. मोनोलाफैबेटिक में, सादे पाठ में प्रत्येक वर्णमाला को मूल वर्णमाला को छोड़कर किसी भी अन्य वर्णमाला द्वारा प्रतिस्थापित किया जा सकता है. अर्थात्, ए को किसी भी अन्य वर्णमाला द्वारा बी से जेड तक प्रतिस्थापित किया जा सकता है. B को A या C से z से बदला जा सकता है. C को a, b, और d से z, आदि द्वारा प्रतिस्थापित किया जा सकता है. मोनो अल्फाबेटिक सिफर संदेश को क्रैक करने में कठिनाई का कारण बनता है क्योंकि यादृच्छिक प्रतिस्थापन हैं और बड़ी संख्या में क्रमपरिवर्तन और संयोजन उपलब्ध हैं.

3. होमोफोनिक प्रतिस्थापन सिफर

एक होमोफोनिक प्रतिस्थापन सिफर एक मोनोलाफैबेटिक सिफर के समान है; एकमात्र अंतर एक मोनोलाफैबेटिक में है, हम वर्णमाला को किसी भी अन्य यादृच्छिक वर्णमाला के साथ मूल वर्णमाला को छोड़कर बदलते हैं, जिसमें एक होमोफोनिक प्रतिस्थापन सिफर में, वर्णमाला को एक निश्चित वर्णमाला या वर्णमाला के सेट द्वारा बदल दिया जाता है।. प्रतिस्थापन वर्णमाला को निश्चित एक के साथ बदल दिया जाता है. उदाहरण के लिए, x, e के साथ B, B के साथ, S के साथ, आदि के साथ बदलें., या ई, एक्स या एल, बी के साथ टी, ए, जेड, आदि के साथ बदलें.

4. पॉलीग्राम प्रतिस्थापन सिफर

पॉलीग्राम प्रतिस्थापन सिफर में, प्रत्येक वर्णमाला को दूसरे के साथ बदलने के बजाय, वर्णमाला के ब्लॉक को वर्णमाला के दूसरे ब्लॉक के साथ बदल दिया जाता है. XYQLAB के साथ Educba को बदलें. इस मामले में, Educba Xyqlab के साथ बदल जाएगा, लेकिन EDU को ब्लॉक के एक और सेट के साथ बदला जा सकता है. मान लें कि एडू एलओडी के साथ बदल जाएगा. इस प्रकार के सिफर में, सादे पाठ प्रतिस्थापन को चरित्र के बजाय ब्लॉक द्वारा ब्लॉक किया जाता है.

5. पॉलीलफैबेटिक प्रतिस्थापन सिफर

Polyalphabetic सिफर को Vigenere Cipher के रूप में भी जाना जाता है, जिसे लियोन बतिस्ता अल्बर्टी इनवेंट्स. पॉलीलफैबेटिक प्रतिस्थापन में, सिफर वर्णमाला ग्रंथों को एन्क्रिप्ट करने की एक विधि है. यह एन्क्रिप्शन के लिए कई प्रतिस्थापन अक्षर का उपयोग करता है. Vigener वर्ग या vigenere तालिका पाठ को एन्क्रिप्ट करने के लिए उपयोगी है. तालिका में अलग -अलग पंक्तियों में लिखे गए 26 अक्षर होते हैं; प्रत्येक वर्णमाला को चक्रीय रूप से पिछली वर्णमाला के अनुसार बाईं ओर स्थानांतरित कर दिया जाता है, 26 संभावित सीज़र सिफर के बराबर. सिफर एन्क्रिप्शन प्रक्रिया में विभिन्न बिंदुओं पर पंक्तियों में से एक से एक अलग वर्णमाला का उपयोग करता है.

आइए मान लें कि मूल पाठ Educba है, और कीवर्ड Apple है. एन्क्रिप्शन प्रक्रिया के लिए, ई को ए के साथ जोड़ा गया है, मूल पाठ का पहला अक्षर, और ई, को ए के साथ जोड़ा गया है, कुंजी का पहला अक्षर. इसलिए विगेनेरे स्क्वायर के पंक्ति ई और कॉलम ए का उपयोग करें, जो ई है. इसी तरह, मूल पाठ के दूसरे अक्षर के लिए, कुंजी का दूसरा पत्र उपयोगी है, और पंक्ति डी और कॉलम पी पर पत्र एस है. मूल पाठ के बाकी हिस्सों को उसी तरह से संलग्न किया गया है. Educba का अंतिम एन्क्रिप्शन ESJNFA है.

6. प्लेफेयर सिफर

Playfair Ciper को Playfair Square भी कहा जाता है. यह एक क्रिप्टोग्राफिक तकनीक है जिसका उपयोग डेटा को एन्क्रिप्ट किया जाता है. PlayFair सिफर प्रक्रिया इस प्रकार है:

- मैट्रिक्स का निर्माण और जनसंख्या.

- एन्क्रिप्शन प्रक्रम.

मैट्रिक्स के निर्माण और जनसंख्या के बारे में विस्तार से उपर्युक्त चरणों पर चर्चा करें. यह कीवर्ड या कुंजी को संग्रहीत करने के लिए 5 * 5 मैट्रिक्स का उपयोग करता है, जिसका उपयोग एन्क्रिप्शन और डिक्रिप्शन प्रक्रिया के लिए किया जाता है.

यह कदम निम्नानुसार काम कर रहा है.

- मैट्रिक्स में एक पंक्ति-वार तरीके से कीवर्ड दर्ज करें, मैं.इ., बाएं से दाएं और ऊपर से नीचे तक.

- कीवर्ड में डुप्लिकेट शब्दों को छोड़ें.

- शेष रिक्त स्थान को शेष वर्णमाला (A – z) के साथ भरें जो कीवर्ड का हिस्सा नहीं थे.

टिप्पणी: ऐसा करते समय, I और J को तालिका के एक ही सेल में मिलाएं. मैं.इ., यदि मैं या जे कीवर्ड में मौजूद है, तो शेष स्थान एन्क्रिप्शन प्रक्रिया को भरते समय I और J दोनों को त्यागें.

एन्क्रिप्शन प्रक्रिया निम्नानुसार काम करती है:

- वर्णमाला को समूहों में तोड़ें (प्रत्येक समूह में दो मान होने चाहिए). एन्क्रिप्शन प्रक्रियाएं इन समूहों पर होंगी.

- यदि समूह में दोनों अक्षर समान हैं, तो पहली वर्णमाला के बाद एक्स जोड़ें.

- यदि समूह के दोनों अक्षर मैट्रिक्स की एक ही पंक्ति में मौजूद हैं, तो उन्हें क्रमशः अक्षर के साथ उनके तत्काल अधिकार से बदलें. यदि मूल समूह पंक्ति के दाईं ओर है, तो पंक्ति के बाईं ओर के चारों ओर लपेटना होता है.

- यदि समूह के दोनों अक्षर एक ही कॉलम में मौजूद हैं, तो उन्हें क्रमशः अगले तत्काल अक्षर के साथ बदलें. यदि मूल समूह पंक्ति के निचले हिस्से पर है, तो पंक्ति के शीर्ष पक्ष के चारों ओर लपेटना होता है.

- यदि समूह में दोनों अक्षर एक ही पंक्ति या स्तंभ में नहीं हैं, तो उन्हें तुरंत एक ही पंक्ति में वर्णमाला के साथ बदलें, लेकिन आयत के कोनों की दूसरी जोड़ी पर, जिसे मूल समूह परिभाषित करता है.

7. हिल सिफर

हिल सिफर एक ही समय में कई अक्षर पर काम करता है. हिल सिफर इस प्रकार काम करता है:

- सादे पाठ में प्रत्येक वर्णमाला को संख्या असाइन करें. A = 0, b = 1….z = 25

- संख्या प्रारूप में उपरोक्त चरण के आधार पर संख्याओं के मैट्रिक्स के रूप में सादे पाठ संदेश को व्यवस्थित करें. परिणामी मैट्रिक्स एक सादा पाठ मैट्रिक्स है.

- एक बेतरतीब ढंग से चुने गए कुंजी के साथ सादे पाठ मैट्रिक्स को गुणा करें. ध्यान दें कि कुंजी मैट्रिक्स n*n का आकार होना चाहिए, जहां n एक सादे पाठ मैट्रिक्स में पंक्तियों की संख्या के लिए खड़ा है.

- दोनों मैट्रिक्स को गुणा करें, मैं.इ., चरण 2 और चरण 3.

- उपरोक्त मैट्रिक्स के मॉड 26 मान की गणना करें, मैं.इ., चरण 4 में मैट्रिक्स परिणाम.

- अब संख्याओं का अनुवाद अक्षर, मैं.इ., 0 = ए, 1 = बी, आदि.

- चरण 6 का परिणाम हमारा सिफरटेक्स्ट बन जाता है.

अनुशंसित लेख

यह सिफर के प्रकारों के लिए एक गाइड है. यहां हम मूल अवधारणा और विभिन्न प्रकार के सिफर पर चर्चा करते हैं, जिसमें क्रमशः सीज़र, मोनोलाफैबेटिक और होमोफोनिक प्रतिस्थापन सिफर शामिल हैं. आप अधिक जानने के लिए निम्नलिखित लेखों को भी देख सकते हैं –

- सममित एल्गोरिदम

- SFTP क्या है?

- उच्च एन्क्रिप्शन मानक

- क्रिप्टो

सभी एक एक्सेल वीबीए बंडल में

एचडी वीडियो के 500+ घंटे

15 सीखने के रास्ते

120+ पाठ्यक्रम

पूर्णता का सत्यापन प्रमाणपत्र

आजीवन अभिगम

वित्तीय विश्लेषक स्वामी प्रशिक्षण कार्यक्रम

एचडी वीडियो के 2000+ घंटे

43 सीखने के रास्ते

550+ पाठ्यक्रम

पूर्णता का सत्यापन प्रमाणपत्र

आजीवन अभिगम

सभी एक डेटा विज्ञान बंडल में

एचडी वीडियो के 2000+ घंटे

80 सीखने के रास्ते

400+ पाठ्यक्रम

पूर्णता का सत्यापन प्रमाणपत्र

आजीवन अभिगम

सभी एक सॉफ्टवेयर विकास बंडल में

एचडी वीडियो के 5000+ घंटे

149 सीखने के रास्ते

1050+ पाठ्यक्रम

पूर्णता का सत्यापन प्रमाणपत्र

आजीवन अभिगम

प्राथमिक साइडबार

इस श्रेणी में लोकप्रिय पाठ्यक्रम

साइबर सुरक्षा और नैतिक हैकिंग कोर्स बंडल – 13 पाठ्यक्रम 1 में | 3 मॉक टेस्ट

एचडी वीडियो के 64+ घंटे

13 पाठ्यक्रम

3 मॉक टेस्ट और क्विज़

पूर्णता का सत्यापन प्रमाणपत्र

आजीवन अभिगम

4.5

एक सिफर क्या है? क्रिप्टोग्राफी में सिफर के प्रकार

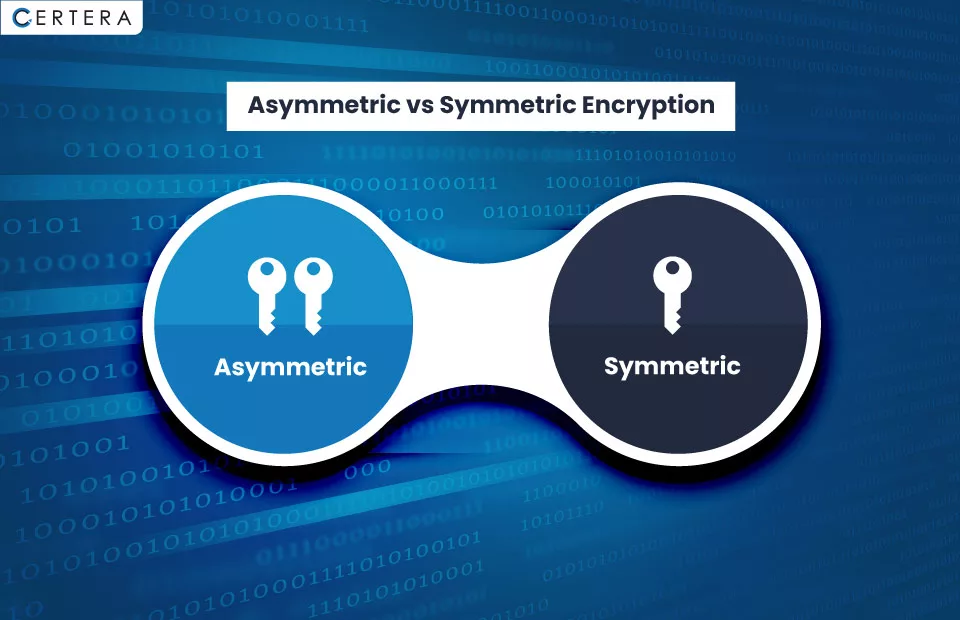

सिफर को अक्सर उनके ऑपरेशन के आधार पर समूहीकृत किया जाता है और उनकी कुंजी एन्क्रिप्शन और डिक्रिप्शन पर कैसे लागू होती है. ब्लॉक सिफर प्रतीकों को एक निश्चित आकार के संदेश (ब्लॉक) में जोड़ते हैं, जबकि स्ट्रीम सिफर प्रतीकों की एक निरंतर धारा का उपयोग करते हैं.

सममितीय महत्वपूर्ण विधि या सिफर का उपयोग करते समय एन्क्रिप्शन और डिक्रिप्शन के लिए एक ही कुंजी का उपयोग किया जाता है. असममित महत्वपूर्ण एल्गोरिदम या सिफर एन्क्रिप्शन और डिक्रिप्शन के लिए एक अलग कुंजी नियुक्त करते हैं.

क्या आप सिफर में देख रहे हैं? फिर आप सही स्थान पर आए हैं. यह ब्लॉग क्रिप्टोग्राफी में लगभग सभी प्रकार के सिफर को कवर करता है.

सिफर क्या है?

- सिफर एल्गोरिथ्म आमतौर पर क्रिप्टोलॉजी में उपयोग किया जाता है, एक क्षेत्र जो क्रिप्टोग्राफिक एल्गोरिदम के अध्ययन से संबंधित है. इस तकनीक का उपयोग डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए किया जाता है.

- गुप्त या सममित कुंजी एन्क्रिप्शन उपयोग किए गए सममित सिफर पर निर्भर करेगा.

- डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए सममित विधि द्वारा एक ही सिफर और एन्क्रिप्शन कुंजी का उपयोग उसी तरीके से किया जाता है.

- सममित कुंजी एन्क्रिप्शन, जिसे अक्सर गुप्त कुंजी एन्क्रिप्शन के रूप में जाना जाता है, सममित सिफर पर बनाया गया है.

- यह सादे पाठ को Ciphertext या इसके विपरीत में परिवर्तित करना एक लक्ष्य हो सकता है.

- Ciphers पत्रों या अन्य प्लेनटेक्स्ट को Ciphertext में परिवर्तित करके डेटा बदलते हैं. Ciphertext को यादृच्छिक डेटा के रूप में प्रस्तुत किया जाना चाहिए.

- मूल और प्लेनटेक्स्ट डेटा का विश्लेषण करके, सिफर एक सिफरटेक्स्ट बनाता है जो यादृच्छिक डेटा लगता है.

- कोई फर्क नहीं पड़ता कि लक्ष्य प्लेनटेक्स्ट को साइफर्टेक्स्ट में परिवर्तित करना है या साइफर्टेक्स्ट को प्लेनटेक्स्ट में बदलना है, उसी एन्क्रिप्शन कुंजी का उपयोग उसी तरह से डेटा को एन्क्रिप्ट करने के लिए किया जाता है, जो सममित एन्क्रिप्शन तकनीकों का उपयोग करता है.

- Ciphertext किसी भी तकनीक के माध्यम से उत्पन्न डेटा को संदर्भित करता है.

- आधुनिक सिफर तकनीकें टीएलएस, या ट्रांसपोर्ट लेयर सिक्योरिटी सहित कई नेटवर्किंग प्रोटोकॉल में निजी संचार का उपयोग करके नेटवर्क ट्रैफ़िक एन्क्रिप्शन को सक्षम करती हैं.

- कई संचार प्रणालियाँ, जैसे डिजिटल टेलीविज़न, मोबाइल डिवाइस और एटीएम, सुरक्षा और गोपनीयता प्रदान करने के लिए सिफर को नियुक्त करते हैं.

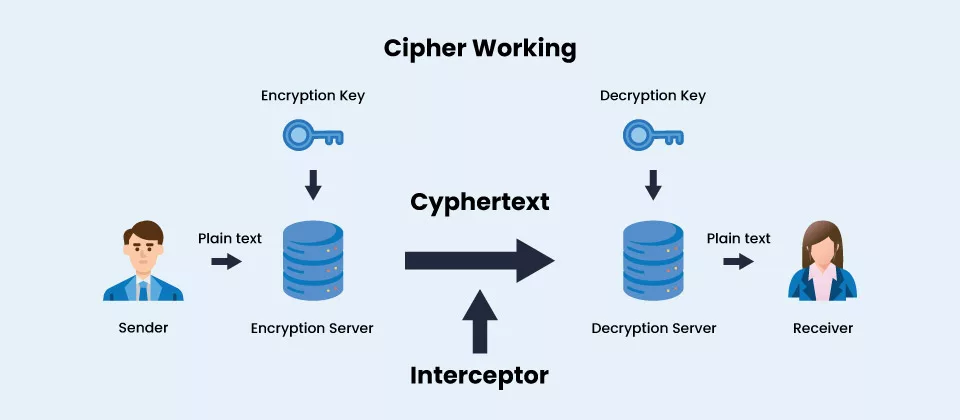

एक सिफर कैसे काम करता है?

- सिफर एक एन्क्रिप्शन विधि का उपयोग प्लेनटेक्स्ट, एक पठनीय संचार को बदलने के लिए, सिफरटेक्स्ट में, जो अक्षरों का एक यादृच्छिक स्ट्रिंग प्रतीत होता है.

- सिफर को स्ट्रीम सिफर भी कहा जाता है क्योंकि वे एक स्ट्रीम में बिट्स को एन्क्रिप्ट या डिक्रिप्ट कर सकते हैं.

- वे ब्लॉक सिफर का भी उपयोग कर सकते हैं, जो बिट्स की पूर्वनिर्धारित संख्या की समान इकाइयों में सिफरटेक्स्ट को तोड़ते हैं.

- आधुनिक सिफर कार्यान्वयन डेटा बदलते हैं क्योंकि यह एन्क्रिप्शन विधि और एक गुप्त कुंजी का उपयोग करके एन्क्रिप्ट किया गया है.

- जब उनकी चाबी लंबी होती है (बिट्स में मापा जाता है) तो सिफर्स अधिक ब्रूट-फोर्स हमलों का विरोध करते हैं.

- एल्गोरिथ्म और उपयोग के मामले के आधार पर, पेशेवरों की सलाह है कि वर्तमान सिफर को कम से कम 128 बिट्स या अधिक के साथ डिज़ाइन किया जाए, भले ही कुंजी लंबाई जरूरी नहीं कि सिफर ताकत के साथ जुड़ा हो.

- क्योंकि एक कुंजी एक एन्क्रिप्शन प्रक्रिया का एक महत्वपूर्ण घटक है, इसलिए कुंजी को वास्तविक दुनिया के सिफरिंग में एक प्रक्रिया के बजाय एक गुप्त के रूप में बनाए रखा जाता है.

- यहां तक कि अगर कोई प्रक्रिया से परिचित है, तो एक मजबूत एन्क्रिप्शन तंत्र को आवश्यक कुंजी के साथ सिफरटेक्स्ट को पढ़ना चाहिए.

- नतीजतन, एक सिफर को प्रेषक और प्राप्तकर्ता दोनों द्वारा काम करने वाले और प्राप्तकर्ता द्वारा कुंजी या कुंजियों के सेट के कब्जे की आवश्यकता होती है.

- एक ही कुंजी सममित आवश्यक डेटा एन्क्रिप्शन और डिक्रिप्शन तकनीकों में नियोजित है.

- असममित कुंजी एल्गोरिदम सार्वजनिक और निजी कुंजियों का उपयोग करके डेटा को एन्क्रिप्ट और डिक्रिप्ट करें.

- असममित सार्वजनिक कुंजी क्रिप्टोग्राफी, जिसे आमतौर पर असममित एन्क्रिप्शन के रूप में जाना जाता है, बड़े पूर्णांक का उपयोग करता है जो युग्मित किया गया है लेकिन समान नहीं हैं.

निम्नलिखित एक प्रमुख जोड़ी का एक स्नैपशॉट है:

- सार्वजनिक कुंजी सभी के लिए सुलभ है.

- गुप्त कुंजी को कभी -कभी निजी कुंजी कहा जाता है, छिपाया जाता है.

- एक संदेश को किसी भी कुंजी के साथ एन्क्रिप्ट किया जा सकता है और विपरीत कुंजी का उपयोग करके डिकोड किया जा सकता है जो इसे एन्क्रिप्ट करने के लिए उपयोग किया गया था.

- सार्वजनिक कुंजी का उपयोग उन संदेशों को एन्क्रिप्ट करने के लिए किया जाता है, जिन्हें केवल निजी कुंजी स्वामी द्वारा पढ़ा जा सकता है, भले ही कुंजी जोड़ी केवल डेटा को एन्क्रिप्ट या डिक्रिप्ट करने के लिए निजी या गुप्त कुंजी का उपयोग करती है.

सिफर क्यों महत्वपूर्ण हैं?

संदेशों को एक ऐसे प्रारूप में परिवर्तित करके जो अनधिकृत पार्टियों के लिए अपठनीय या अनजाने में है, सिफर संचार की गोपनीयता और अखंडता की गारंटी देता है.

सूचना और डेटा को सिफर का उपयोग करके एन्क्रिप्ट किया जाता है ताकि केवल उचित कुंजी या पासवर्ड वाले लोग इसे देख सकें.

इसके अतिरिक्त, सिफर का उपयोग संदेश सत्यापन, डिजिटल हस्ताक्षर और प्रमाणीकरण के लिए किया जाता है. सिफर का उपयोग डेटा चोरी, ईव्सड्रॉपिंग, और हैकिंग प्रयासों और सुरक्षित संवेदनशील जानकारी के खिलाफ रख सकते हैं.

इंटरनेट संचार की रक्षा के लिए सममित सिफर सबसे अधिक उपयोग किए जाते हैं. इसके अतिरिक्त, वे डेटा-साझाकरण नेटवर्क के लिए कई प्रोटोकॉल में शामिल हैं.

विशेष रूप से, जब HTTP सुरक्षित (HTTPS), TLS और सुरक्षित सॉकेट्स लेयर के साथ संयुक्त रूप से एप्लिकेशन लेयर पर डेटा को एन्क्रिप्ट करने के लिए सिफर का उपयोग करें.

वर्चुअल प्राइवेट नेटवर्क जो कर्मचारियों को दूरस्थ या शाखा कार्यालयों में कॉर्पोरेट नेटवर्क से जोड़ते हैं, वे प्रोटोकॉल का उपयोग करते हैं जो सममितीय महत्वपूर्ण कार्यप्रणाली का उपयोग करके डेटा ट्रांसमिशन को एन्क्रिप्ट करते हैं.

सममित सिफर को अक्सर वायरलेस इंटरनेट नेटवर्क, ई-कॉमर्स, बैंकिंग वेबसाइटों और मोबाइल फोन सेवाओं में उपयोगकर्ता डेटा गोपनीयता की सुरक्षा के लिए नियोजित किया जाता है,

कई प्रोटोकॉल एंडपॉइंट को प्रमाणित करने और एन्क्रिप्ट करने के लिए असममित क्रिप्टोग्राफी का उपयोग करते हैं.

यह सत्र डेटा एन्क्रिप्शन के लिए उपयोग की जाने वाली सममित कुंजियों के हस्तांतरण की भी सुरक्षा करता है. इन मानकों में निम्नलिखित शामिल हैं:

- एचटीटीपी

- सुरक्षित खोल

- बहुत अच्छी गोपनीयता खोलें

- टीएलएस

- सुरक्षित/बहुउद्देशीय इंटरनेट मेल एक्सटेंशन

क्रिप्टोग्राफी में सिफर के प्रकार

निम्नलिखित सहित सिफर को वर्गीकृत करने के कई तरीके हैं:

विभिन्न तकनीकों का उपयोग करके सिफर को वर्गीकृत किया जा सकता है, जैसे कि नीचे सूचीबद्ध:

सिफ़र

डेटा को समान आकार के ब्लॉक में एन्क्रिप्ट किया जाता है सिफ़र.

ब्लॉक सिफर सममित महत्वपूर्ण एल्गोरिदम हैं जो एन्क्रिप्टेड परिणामों का उत्पादन करने के लिए निश्चित-लंबाई डेटा ब्लॉक के साथ काम करते हैं. डेटा को एक निश्चित-लंबाई कुंजी का उपयोग करके एन्क्रिप्ट और डिक्रिप्ट किया जाता है.

इनपुट डेटा को समान आकार के ब्लॉक में अलग किया जाता है, और एल्गोरिथ्म सभी ब्लॉकों के लिए प्रत्येक ब्लॉक पर स्वतंत्र रूप से संचालित करने के लिए एक ही कुंजी का उपयोग करता है. उन्नत एन्क्रिप्शन मानक (एईएस), ट्रिपल डेस (3 डीईएस), और डेटा एन्क्रिप्शन मानक (डीईएस) ब्लॉक सिफर के कुछ उदाहरण हैं.

धारा

एक नेटवर्क में अक्सर प्राप्त और भेजे गए डेटा स्ट्रीम को एन्क्रिप्ट का उपयोग करके एन्क्रिप्ट किया जा सकता है धारा.

दूसरी ओर, स्ट्रीम सिफर द्वारा उपयोग की जाने वाली सममितीय महत्वपूर्ण तकनीकें एक बार में एक बिट या बाइट डेटा को एन्क्रिप्ट और डिकोड करती हैं. वे एक कीस्ट्रीम बनाते हैं, जिसका उपयोग एक कुंजी और आरंभीकरण वेक्टर (IV) का उपयोग करके डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए किया जाता है.

एन्क्रिप्टेड आउटपुट एक XOR तकनीक का उपयोग करके प्लेनटेक्स्ट के साथ कीस्ट्रीम को मिलाकर बनाया गया है. ऐसे एप्लिकेशन जहां डेटा वास्तविक समय में भेजा जाता है, जैसे कि वीडियो और ऑडियो संचार, अक्सर स्ट्रीम सिफर का उपयोग करें. स्ट्रीम सिफर आरसी 4, और सालसा 20 कुछ उदाहरण हैं.

सीज़र सिफर

माना जाता है कि जूलियस सीज़र ने इस सिफर का उपयोग किया है सुरक्षित रूप से यात्रा करने के लिए अपने आदमियों के साथ.

इस सरल प्रतिस्थापन सिफर में, प्लेनटेक्स्ट के प्रत्येक अक्षर को वर्णमाला के नीचे स्थानों की एक पूर्व निर्धारित संख्या को स्थानांतरित किया गया है. सीज़र पर आरोप है कि उन्होंने तीन शिफ्ट काम किए हैं.

प्रतिस्थापन सिफर को आम तौर पर प्लेनटेक्स्ट वर्णमाला को लिखकर लागू किया जाता है, इसके बाद Ciphertext वर्णमाला, प्रतिभागियों द्वारा तय किए गए नंबर द्वारा स्थानांतरित किया गया. एक तीन-अक्षर की शिफ्ट प्लेनटेक्स्ट लेटर ए, ई ओवर बी, आदि के ऊपर अक्षर डी डालती है. शिफ्ट किए गए वर्णों की संख्या एक कुंजी का एक मूल रूप है.

अटबैश

इस एन्क्रिप्शन के साथ, प्लेनटेक्स्ट वर्णमाला को वापस अपने आप पर अनुमानित किया गया है एक प्रतिस्थापन सिफर.

सी के माध्यम से प्लेनटेक्स्ट अक्षर क्रमशः y के माध्यम से ciphertexts z में परिवर्तित हो जाते हैं. एटबैश के नाम हिब्रू वर्णमाला के पहले और अंतिम अक्षरों से लिए गए हैं. सैकड़ों साल बीत चुके हैं क्योंकि इसका उपयोग नहीं किया गया था.

सरल प्रतिस्थापन सिफर

यह एक बहुत लंबे समय से भी उपयोग में है. यह बनाता है एक 26-वर्ण कुंजी प्रत्येक प्लेनटेक्स्ट लेटर के लिए एक नया सिफरटेक्स्ट कैरेक्टर को प्रतिस्थापित करके.

सीज़र सिफर के विपरीत, Eschering वर्णमाला को केवल एक विशिष्ट संख्या में स्थानांतरित किए जाने के बजाय मिश्रित किया जाता है.

प्लेफेयर सिफर

एक मूल प्रतिस्थापन सिफर के रूप में एकल अक्षरों का उपयोग करने के बजाय, पत्रों के जोड़े इस दृष्टिकोण में एन्क्रिप्ट किए गए हैं.

एक प्रमुख तालिका पहले PlayFair Cipher में बनाई गई है. प्लेनटेक्स्ट को कुंजी तालिका का उपयोग करके एन्क्रिप्ट किया गया है, 55-ग्रिड अक्षर. वर्णमाला (अक्सर j) का एक अक्षर तालिका से बाहर छोड़ दिया जाता है क्योंकि हमें केवल 26 के बजाय 25 की आवश्यकता होती है, और 25 में से प्रत्येक को अलग होना चाहिए. अगर यह प्लेनटेक्स्ट में पाया जाता है तो मुझे बदल दिया जाता है.

Vigenère

यह पॉलीलफैबेटिक प्रतिस्थापन सिफर, जो उपयोग करता है कई वैकल्पिक अक्षर, यह सुझाव देता है कि यह प्रतिस्थापन पर आधारित है. एक कीवर्ड के अक्षरों के आधार पर सीज़र सिफर का उपयोग इंटरकनेक्टेड पैटर्न के अनुक्रम में vigenère एन्क्रिप्शन के हिस्से के रूप में किया जाता है.

स्रोत सामग्री को रगड़ने के लिए विगनेरे स्क्वायर या टेबल का उपयोग किया जाता है.

गूढ़ सिफर

जर्मनों ने द्वितीय विश्व युद्ध में एक परिष्कृत सिफर प्रणाली का उपयोग किया. बाद स्क्रबिंग इनपुट प्लेनटेक्स्ट, इसने आउटपुट को एन्क्रिप्ट करने के लिए कई रिवॉल्विंग व्हील्स, कनेक्टर और तारों का इस्तेमाल किया. इस सिफर की कुंजी पहियों और प्लगबोर्ड संरचना का मूल संरेखण था.

एक समय पैड सिफर

एक समय पैड सिफर एक है अजेय सिफर यह एन्क्रिप्ट्स और डिक्रिप्ट संचार को एक यादृच्छिक कुंजी का उपयोग करके एक बार पैड कहा जाता है. कुंजी का पुन: उपयोग नहीं किया जाता है और जब तक संदेश एन्क्रिप्ट किया जाता है, तब तक होता है. कुंजी एक “एक बार का पैड” है क्योंकि इसका उपयोग केवल एक बार किया जा सकता है.

लपेटें!

अंत में, निजी डेटा हासिल करने के लिए सिफर एक महत्वपूर्ण प्रकार का एन्क्रिप्शन है. कुंजी की सुरक्षा हर सिफर का मूल है, भले ही समय के साथ कई सिफर विकसित किए गए हों, प्रत्येक अलग -अलग फायदे और नुकसान के साथ. हम प्रौद्योगिकी अग्रिमों के रूप में तेजी से अधिक परिष्कृत एन्क्रिप्शन विधियों के विकास की उम्मीद करते हैं.

उपवास का

क्रिप्टोग्राफी में विभिन्न प्रकार के सिफर क्या हैं?

- सिफ़र

- धारा

- प्रतिस्थापन सिफर

- ट्रांसपोज़िशन सिफर

- एक समय पैड सिफर आदि.

सिफर और क्रिप्टोग्राफी के बीच क्या अंतर है?

यह साधारण पाठ को एक सिफर में बदलने की प्रक्रिया है जिसे समझने के लिए एक कुंजी की आवश्यकता होती है. एन्क्रिप्शन और डिक्रिप्शन के माध्यम से एक संदेश की सुरक्षा को क्रिप्टोग्राफी के रूप में परिभाषित किया गया है.

क्रिप्टोग्राफी के उपयोग को एन्क्रिप्शन के रूप में जाना जाता है. यह एन्क्रिप्शन और डिक्रिप्शन तकनीकों का उपयोग करके कोड बनाने का कौशल है.

एन्क्रिप्शन सिस्टम के चार बुनियादी प्रकार क्या हैं?

- उन्नत एन्क्रिप्शन मानक (एई)

- ब्लोफिश.

- रिवेस्ट-शमीर-एडलमैन (आरएसए)

- ट्रिपल डेस.

जो अधिक सुरक्षित सिफर है?

एईएस एन्क्रिप्शन

सरकारें, सुरक्षा एजेंसियां और नियमित कंपनियां संवेदनशील संचार के लिए, सबसे सुरक्षित एन्क्रिप्शन रूपों में से एक, उन्नत एन्क्रिप्शन मानक (एईएस) का उपयोग करती हैं. “एईएस सममित” कुंजी एन्क्रिप्शन का उपयोग करता है.

क्रिप्टोग्राफी में एक सिफर क्या है?

एन्क्रिप्टिंग और डिक्रिप्टिंग डेटा के लिए सिस्टम को सिफर कहा जाता है, जिसे अक्सर एन्क्रिप्शन एल्गोरिदम के रूप में जाना जाता है. एक सिफर उस प्रक्रिया को प्रकट करने के लिए एक कुंजी का उपयोग करता है जिसके द्वारा यह मूल संदेश को बदल देता है, जिसे प्लेनटेक्स्ट के रूप में जाना जाता है, सिफरटेक्स्ट में.

23 जून, 2023 को प्रकाशित

जानकी मेहता

जानकी मेहता एक भावुक साइबर-सुरक्षा उत्साही है जो वेब/साइबर सुरक्षा उद्योग में नवीनतम विकास की निगरानी करता है. वह अपने ज्ञान को व्यवहार में लाती है और डिजिटल दुनिया में सुरक्षित रहने के लिए आवश्यक सुरक्षा उपायों के साथ उन्हें आवश्यक सुरक्षा उपायों के साथ वेब उपयोगकर्ताओं की मदद करती है.

हाल की पोस्ट

कॉपीराइट © 2023 Certera LLC. सर्वाधिकार सुरक्षित.