क्रिप्टोग्राफी का प्रकार

Contents

क्रिप्टोग्राफी और इसके प्रकार

हैश फ़ंक्शन का उपयोग कई क्रिप्टोग्राफिक एल्गोरिदम और प्रोटोकॉल में किया जाता है, जिसमें मैक एल्गोरिदम, डिजिटल हस्ताक्षर एल्गोरिदम और प्रमाणीकरण प्रोटोकॉल शामिल हैं. सबसे आम हैशिंग एल्गोरिदम में से कुछ में शामिल हैं:

क्रिप्टोग्राफी 101: प्रमुख सिद्धांत, प्रमुख प्रकार, मामलों और एल्गोरिदम का उपयोग करें

शनिका विक्रामसिंघे द्वारा 13 फरवरी, 2023 को

क्रिप्टोग्राफी कई सूचना सुरक्षा और गोपनीयता तंत्र के लिए मौलिक है. आज, कई अलग -अलग अनुप्रयोगों में विभिन्न प्रकार के क्रिप्टोग्राफिक एल्गोरिदम का उपयोग किया जाता है.

यह लेख क्रिप्टोग्राफी की व्याख्या करता है: यह कैसे काम करता है, क्रिप्टोग्राफी के प्रमुख सिद्धांत या संचालन, क्रिप्टोग्राफी के प्रकार, मामलों का उपयोग करें और अधिक!

क्रिप्टोग्राफी क्या है?

क्रिप्टोग्राफी अनधिकृत पार्टियों द्वारा पढ़ने से रोकने के लिए, कोड का उपयोग करके वास्तविक जानकारी को छिपाने वाले किसी भी दृष्टिकोण को संदर्भित कर सकती है. क्रिप्टोग्राफी की रक्षा कर सकते हैं:

- बाकी पर जानकारी, जैसे कि हार्ड ड्राइव पर डेटा

- कई दलों के बीच इलेक्ट्रॉनिक संचार

- उपयोग में जानकारी

क्रिप्टोग्राफी वृद्धि गणितीय अवधारणाओं पर निर्भर करती है – एन्क्रिप्शन एल्गोरिदम और हैशिंग एल्गोरिदम का एक सेट – जानकारी को इस तरह से बदलने के लिए कि व्याख्या करना या “दरार” करना मुश्किल है.

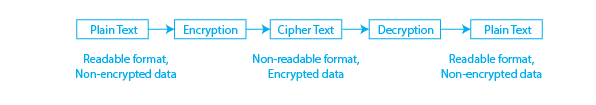

उदाहरण के लिए, मान लीजिए कि दो पक्षों के बीच संचार क्रिप्टोग्राफिक सिद्धांतों का उपयोग करके सुरक्षित है. प्रेषक के संदेश को आमतौर पर “प्लेनटेक्स्ट” के रूप में जाना जाता है.”यह एन्क्रिप्शन कुंजी का उपयोग करके Ciphertext नामक एक अपठनीय प्रारूप में बदल जाता है. जब रिसीवर को संदेश मिलते हैं, तो Ciphertext को डिक्रिप्शन कुंजी का उपयोग करके प्लेनटेक्स्ट में बदल दिया जाता है.

क्रिप्टोग्राफी के प्रमुख सिद्धांत

अब उन सिद्धांतों की ओर मुड़ते हैं जो क्रिप्टोग्राफी को रेखांकित करते हैं.

गोपनीयता

गोपनीयता समझौतों में जानकारी को सुरक्षित और निजी रखने के लिए नियम और दिशानिर्देश हैं. एन्क्रिप्शन जैसी तकनीकों का उपयोग करके गोपनीयता की रक्षा की जानी चाहिए. यह सुनिश्चित करता है कि केवल अधिकृत लोग केवल कुछ स्थानों पर जानकारी का उपयोग कर सकते हैं – और यह अन्य अनधिकृत पार्टियों तक पहुंच को प्रतिबंधित करता है.

(गोपनीयता का एक घटक है सीआईए सिक्योरिटी ट्रायड.)

प्रमाणीकरण

यह पुष्टि करने की प्रक्रिया कि जिस व्यक्ति ने एक विशिष्ट संदेश भेजा है वह उस संदेश का प्रेषक है. यह सिद्धांत सुनिश्चित करता है कि रिसीवर एक प्रेषक से संदेश प्राप्त करता है जिसे ऐसा करने की अनुमति है. दो सामान्य प्रमाणीकरण तंत्र हैं:

- एक्सेस टोकन

- प्रामाणिक हस्ताक्षर

कूटलेखन

एन्क्रिप्शन सूचना की गोपनीयता की सुरक्षा के लिए एक एन्क्रिप्शन एल्गोरिथ्म का उपयोग करके सूचना को एक अपठनीय प्रारूप में बदलने की प्रक्रिया है. केवल रिसीवर डिक्रिप्शन कुंजी का उपयोग करके उन्हें पढ़ सकता है.

आंकड़ा शुचिता

प्रेषक से रिसीवर तक पारगमन के दौरान डेटा को किसी भी परिवर्तन के बिना सुसंगत और सटीक होना चाहिए. डेटा अखंडता यह सुनिश्चित करती है कि क्रिप्टोग्राफिक हैशिंग जैसी तकनीकों का उपयोग करके अपने जीवनचक्र के दौरान डेटा के लिए कोई हेरफेर नहीं किया गया है.

गैर परित्याग

गैर-पुनरावृत्ति सिद्धांत यह सुनिश्चित करता है कि संदेश प्रेषक डिजिटल हस्ताक्षर जैसी तकनीकों का उपयोग करके अपने हस्ताक्षर की प्रामाणिकता को दोहरा नहीं सकता है.

महतवपूर्ण प्रबंधन

मुख्य प्रबंधन क्रिप्टोग्राफिक कुंजियों को बनाए रखने की प्रक्रिया है. इसमें कुंजी वितरण, पीढ़ी, रोटेशन, आदि जैसे कार्य शामिल हैं. क्रिप्टोग्राफी प्रणाली की अधिकतम सुरक्षा सुनिश्चित करने के लिए प्रमुख प्रबंधन महत्वपूर्ण है क्योंकि इसकी सुरक्षा बहुत अधिक क्रिप्टोग्राफिक कुंजियों पर निर्भर करती है.

तीन प्रमुख क्रिप्टोग्राफी प्रकार

क्रिप्टोग्राफी के तीन प्रमुख प्रकार हैं. आइए उन्हें इस खंड में जानें.

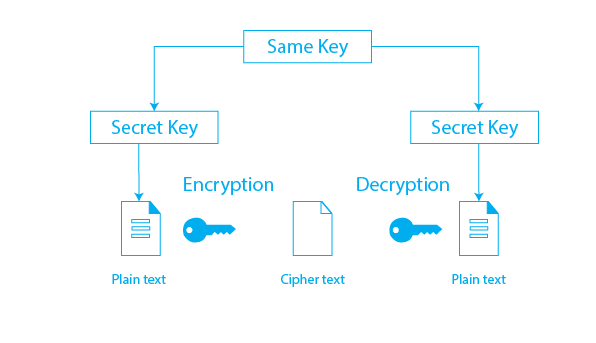

सममित क्रिप्टोग्राफी

सममित-कुंजी क्रिप्टोग्राफी में एक ही क्रिप्टोग्राफिक कुंजियों का उपयोग करके एन्क्रिप्टिंग और डिक्रिप्टिंग शामिल है. यहाँ, प्रेषक और सभी रिसीवर एक सामान्य गुप्त कुंजी साझा करते हैं. प्लेनटेक्स्ट संदेशों को एक विशेष एन्क्रिप्शन कुंजी का उपयोग करके सिफर पाठ में बदल दिया जाता है. रिसीवर साझा गुप्त कुंजी का उपयोग करके संदेश को डिक्रिप्ट करने के लिए एक ही एन्क्रिप्शन कुंजी का उपयोग कर सकता है.

सममित-कुंजी एन्क्रिप्शन एल्गोरिदम के उदाहरणों में शामिल हैं:

- उन्नत एन्क्रिप्शन मानक (एई)

- डेटा एन्क्रिप्शन मानक

- ट्रिपल डेटा एन्क्रिप्शन मानक (ट्रिपल डेस)

- अंतर्राष्ट्रीय आंकड़ा एन्क्रिप्शन एल्गोरिथ्म (विचार)

- टीएलएस/एसएसएल प्रोटोकॉल

इस सममित-कुंजी एन्क्रिप्शन का प्रमुख दोष गुप्त कुंजी साझा कर रहा है. अनधिकृत पहुंच को रोकने के लिए साझा रहस्य को एन्क्रिप्ट किया जाना चाहिए. यह क्रिप्टोग्राफिक अनुप्रयोगों के लिए एक अतिरिक्त ओवरहेड हो सकता है.

असममित क्रिप्टोग्राफी

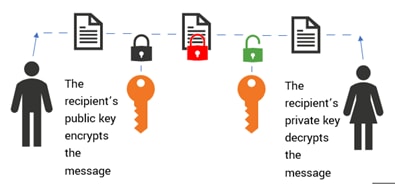

इस प्रकार की क्रिप्टोग्राफी, जिसे “सार्वजनिक-कुंजी क्रिप्टोग्राफी” के रूप में जाना जाता है, एन्क्रिप्शन और डिक्रिप्शन प्रक्रियाओं के लिए अलग-अलग क्रिप्टोग्राफिक कुंजियों का उपयोग करता है. प्रेषक और रिसीवर के पास एक निजी कुंजी और एक सार्वजनिक कुंजी है:

- सार्वजनिक कुंजी उन सभी पक्षों के साथ साझा की जाती है जिन्हें प्रेषक के साथ संवाद करना चाहिए.

- प्रत्येक पार्टी से निजी कुंजी को गुप्त रखा जाता है.

हालांकि इन निजी कुंजी और सार्वजनिक कुंजी जोड़े के बीच एक गणितीय संबंध है, सार्वजनिक कुंजी निजी कुंजी उत्पन्न नहीं कर सकती है.

सार्वजनिक कुंजी क्रिप्टोग्राफी आमतौर पर संदेश प्रमाणीकरण के लिए डिजिटल हस्ताक्षर में उपयोग की जाती है. प्रेषक अपनी प्रामाणिकता को साबित करने के लिए अपने संदेशों पर हस्ताक्षर करने के लिए अपनी निजी कुंजी का उपयोग करते हैं. इस प्रकार, रिसीवर वास्तव में जानता है कि प्रेषक एक विश्वसनीय तीसरा पक्ष है.

असममित (या सार्वजनिक कुंजी) क्रिप्टोग्राफी एल्गोरिदम की विविधता में, यहां कुछ उदाहरण हैं:

- अण्डाकार वक्र क्रिप्टोग्राफी

- रिवेस्ट शमीर एडलमैन (आरएसए)

- डिफी-हेलमैन एक्सचेंज विधि

- टीएलएस/एसएसएल प्रोटोकॉल

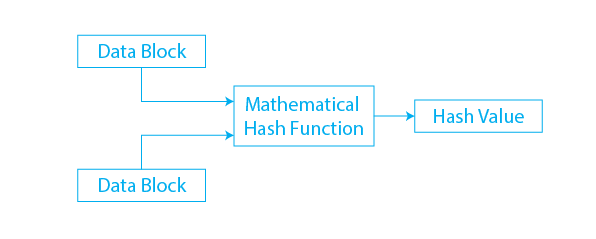

हैश कार्य

हैश फ़ंक्शंस सादे पाठ संदेश पर एक निश्चित-लंबाई हैश मान या “फिंगरप्रिंट” की गणना करते हैं. ये हैश प्रत्येक प्लेनटेक्स्ट के लिए अद्वितीय हैं. इसलिए, इस प्रकार की क्रिप्टोग्राफी एक क्रिप्टोग्राफिक कुंजी का उपयोग नहीं करती है. हैश फ़ंक्शंस संचार पार्टियों के बीच डेटा अखंडता सुनिश्चित करने में मदद करता है. यदि हैश एक ही आउटपुट का उत्पादन करता है, तो यह इंगित करता है कि जानकारी को परिवर्तित नहीं किया गया है, समझौता किया गया है या क्षतिग्रस्त कर दिया गया है.

हैश फ़ंक्शन का उपयोग कई क्रिप्टोग्राफिक एल्गोरिदम और प्रोटोकॉल में किया जाता है, जिसमें मैक एल्गोरिदम, डिजिटल हस्ताक्षर एल्गोरिदम और प्रमाणीकरण प्रोटोकॉल शामिल हैं. सबसे आम हैशिंग एल्गोरिदम में से कुछ में शामिल हैं:

हाइब्रिड एन्क्रिप्शन

तीन प्रमुख क्रिप्टोग्राफी प्रकारों के अलावा, हाइब्रिड एन्क्रिप्शन डेटा और संचार को सुरक्षित करने के लिए एक अन्य प्रकार का उपयोग किया जाता है.

हाइब्रिड एन्क्रिप्शन डेटा एन्क्रिप्शन के लिए सममित एन्क्रिप्शन के साथ सार्वजनिक-कुंजी क्रिप्टोग्राफी को जोड़ती है. यह क्रिप्टोग्राफिक प्रकार एक निजी कुंजी उत्पन्न करता है और इसे सार्वजनिक कुंजी का उपयोग करके एन्क्रिप्ट करता है. फिर एन्क्रिप्टेड प्राइवेट की के साथ पूरा संदेश मूल सममित कुंजी के साथ एन्क्रिप्ट किया जाएगा. एन्कोडेड संदेश को केवल तभी डिक्रिप्ट किया जा सकता है जब प्राप्तकर्ता मूल निजी कुंजी जानता है.

हाइब्रिड एन्क्रिप्शन एन्क्रिप्शन के लिए रैंडमाइजेशन करता है ताकि कोई भी दो संदेश एक ही सिफरटेक्स्ट न हो. यह एन्क्रिप्शन को अधिक सुरक्षित बनाता है.

अनुप्रयोग और क्रिप्टोग्राफी के मामलों का उपयोग करता है

अवधारणाओं के बारे में बताया गया है, आइए क्रिप्टोग्राफी के सबसे आम उपयोग के मामलों की ओर मुड़ते हैं – लोग वास्तव में क्रिप्टोग्राफी का उपयोग कर रहे हैं?

कंप्यूटर पासवर्ड सुरक्षा

सादे पाठ में डेटाबेस पासवर्ड जैसे पासवर्ड स्टोर करना जोखिम भरा है – जो कोई भी पासवर्ड स्टोरेज तक पहुंच सकता है वह उन्हें पढ़ सकता है. इसके बजाय, ऐसे पासवर्ड को एक सुरक्षा सर्वोत्तम अभ्यास के रूप में हैशिंग एल्गोरिथ्म का उपयोग करके एन्क्रिप्ट या हैशेड किया जाता है. जब भी सिस्टम इसे संदर्भित करता है, तो इसे हैशेड और हैशेड मूल्य की तुलना में किया जाएगा.

क्रिप्टोकरेंसी

बिटकॉइन और एथेरियम जैसी क्रिप्टोकरेंसी क्रिप्टोग्राफिक एल्गोरिदम का उपयोग करती है जैसे कि अण्डाकार-वक्र क्रिप्टोग्राफी, हैश फ़ंक्शंस और कई और अधिक लेनदेन की सुरक्षा और गोपनीयता बनाए रखने के लिए. ब्लॉकचेन नोड्स को क्रिप्टोग्राफी के साथ सुरक्षित किया जाता है ताकि उपयोगकर्ताओं को अन्य उपयोगकर्ताओं के साथ सुरक्षित रूप से व्यापार किया जा सके.

डिजीटल हस्ताक्षर

डिजिटल हस्ताक्षर सार्वजनिक कुंजी क्रिप्टोग्राफी के अनुप्रयोगों में से एक हैं जो प्रामाणिकता और डेटा अखंडता प्रदान करते हैं. प्रेषक निजी कुंजी का उपयोग करके एक अद्वितीय हस्ताक्षर उत्पन्न करता है और इसे दस्तावेज़ में संलग्न करता है, जिसे सार्वजनिक कुंजी का उपयोग करके सत्यापित करने की आवश्यकता है.

सुरक्षित डेटा और बैकअप भंडारण

संगठन डेटा के महत्वपूर्ण संस्करणों को उत्पन्न करते हैं (2 से ऊपर).5 क्विंटिल बाइट्स प्रति दिन). भंडारण जो एक जोखिम हो सकता है. स्टोरेज में डेटा एन्क्रिप्ट करना इसे अधिक सुरक्षित बनाता है और डेटा रिसाव को रोकता है. अधिकांश क्लाउड समाधान आजकल बैकअप ड्राइव सहित भंडारण विकल्पों के साथ -साथ एन्क्रिप्शन विकल्प प्रदान करते हैं.

इसके अतिरिक्त, स्वचालित एन्क्रिप्शन को सक्षम किया जा सकता है जब डेटा स्टोरेज में पारगमन में होता है और आराम करते समय.

सुरक्षित वेब

क्रिप्टोग्राफी ने संचार प्रोटोकॉल को एन्क्रिप्ट करके इंटरनेट पर सुरक्षित संचार को सक्षम किया है. उदाहरण के लिए, URL में HTTPS का उपयोग करना एक सुरक्षित वेबसाइट से जुड़ने का संकेत देता है जो डेटा को एन्क्रिप्ट करता है. यह भुगतान गेटवे के लिए विशेष रूप से उपयोगी है, जहां संवेदनशील जानकारी के रिसाव से बचने के लिए एक सुरक्षित संचार चैनल बनाने की आवश्यकता है.

एक अन्य उदाहरण एसएसएच प्रोटोकॉल है जो ज्यादातर लोग टनलिंग और रिमोट लॉगिन के लिए उपयोग करते हैं.

ईमेल सुरक्षित करना

अधिकांश संगठन ईमेल संचार की सुरक्षा के लिए फ़ाइल एन्क्रिप्शन का उपयोग करते हैं, जिसमें संवेदनशील बातचीत और संलग्नक शामिल हैं. उदाहरण के लिए, S/MIME एन्क्रिप्शन और Microsoft 365 संदेश एन्क्रिप्शन का उपयोग Microsoft 365 ईमेल संदेशों को सुरक्षित करने के लिए किया जाता है. इसके अतिरिक्त, पीजीपी/एमआईएमई (बहुत अच्छी गोपनीयता/बहुउद्देशीय इंटरनेट मेल एक्सटेंशन) याहू, एओएल और एंड्रॉइड डिवाइस द्वारा समर्थित एक और लोकप्रिय प्रकार का ईमेल एन्क्रिप्शन है.

मुख्य क्रिप्टोग्राफिक एल्गोरिदम

हमने इस लेख में पहले से ही इनका नाम दिया है, इसलिए आइए एक संक्षिप्त नज़र डालते हैं कि कुछ सामान्य क्रिप्टोग्राफिक एल्गोरिदम कैसे काम करते हैं.

एईएस

उन्नत एन्क्रिप्शन मानक (एईएस) एक सममित एन्क्रिप्शन एल्गोरिथ्म है जिसका उपयोग दुनिया भर में कई सरकारों द्वारा किया जाता है. यह यू में नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी (NIST) द्वारा स्थापित किया गया था.एस.

एईएस ब्लॉक सिफर के प्रमुख आकार 128, 192 और 256 बिट्स हो सकते हैं, और एन्क्रिप्शन प्रत्येक 128 बिट्स के ब्लॉक में होता है. एक मजबूत क्रिप्टोग्राफिक एल्गोरिथ्म माना जाता है, डेस और ट्रिपल डेस की तुलना में अधिक सुरक्षित, एईएस कई हमलों से अटूट है.

आरएसए

आरएसए (रिवेस्ट-शमीर-एडलमैन) एल्गोरिथ्म 1978 में रॉन रिवेस्ट, आदि शमीर और लियोनार्ड एडलमैन द्वारा आविष्कार किया गया एक असममित एन्क्रिप्शन एल्गोरिथ्म है।. इसका उपयोग इंटरनेट पर और ईमेल एन्क्रिप्शन के लिए डेटा और संचार को एन्क्रिप्ट करने के लिए किया जाता है.

हालांकि, आरएसए में अभी भी कई शोषक कमजोरियां हैं. उदाहरण के लिए, शोधकर्ता 768-बिट आरएसए एल्गोरिथ्म को क्रैक करने में सक्षम थे. यह कुंजी लंबाई के रूप में 2048 बिट्स का उपयोग करने की सिफारिश की जाती है.

ट्रिपल डेस

ट्रिपल डेटा एन्क्रिप्शन मानक (DES) एक के बजाय DES के तीन पास का उपयोग करके मानक DES एल्गोरिथ्म की तुलना में अधिक सुरक्षा प्रदान करता है. मानक डेस की सुरक्षा एईएस की तुलना में कम सुरक्षित पाई गई. यह 56-बिट लंबाई कुंजी का उपयोग करता है.

अण्डाकार वक्र क्रिप्टोग्राफी

ECC एक सार्वजनिक-कुंजी एन्क्रिप्शन तकनीक है जो परिमित क्षेत्रों के साथ अण्डाकार घटता के बीजगणितीय वास्तुकला का उपयोग करती है और एन्क्रिप्शन, हस्ताक्षर और कुंजी विनिमय का उपयोग करती है. ECC का उपयोग ऑनलाइन बैंकिंग, ईमेल एन्क्रिप्शन और सुरक्षित भुगतान जैसे अनुप्रयोगों में किया जाता है.

क्रिप्टोग्राफी का भविष्य

क्रिप्टोग्राफी दुनिया भर में सुरक्षा और गोपनीयता तंत्र का दिल है. यह एन्क्रिप्शन एल्गोरिदम का उपयोग करके एक अपठनीय प्रारूप में सादे-पाठ डेटा को सिफरटेक्स्ट में बदल देता है. प्रौद्योगिकी अग्रिमों के रूप में, हम अधिक प्रकार की क्रिप्टोग्राफी में वृद्धि देखेंगे. उदाहरण के लिए, होमोमोर्फिक एन्क्रिप्शन एक फुले हुए तकनीक है. और फिर – विचार करें कि एन्क्रिप्शन के लिए क्वांटम कंप्यूटिंग का क्या मतलब हो सकता है.

स्प्लंक क्या है?

यह पोस्टिंग जरूरी नहीं कि स्प्लंक की स्थिति, रणनीतियों या राय का प्रतिनिधित्व करें.

क्रिप्टोग्राफी और इसके प्रकार

आजकल हर मानव गतिविधि कंप्यूटर सिस्टम के इर्द -गिर्द घूमती है. इस कंप्यूटिंग तकनीक का उपयोग विभिन्न प्रकार के अनुप्रयोगों में किया जाता है, जिसमें हेल्थकेयर, शिक्षा, बैंकिंग, सॉफ्टवेयर और मार्केटिंग शामिल हैं. हालांकि, आप सोच रहे होंगे कि व्यवसाय अपने डेटा की सुरक्षा कैसे करते हैं. “क्रिप्टोग्राफी” इस प्रश्न का उत्तर है. क्रिप्टोग्राफी ने आधुनिक सूचना युग को आकार देने में महत्वपूर्ण भूमिका निभाई है और आज की जुड़ी दुनिया में संवेदनशील जानकारी की रक्षा के लिए आवश्यक है. आइए हम क्रिप्टोग्राफी और क्रिप्टोग्राफी के प्रकारों का विस्तार से अध्ययन करें.

क्रिप्टोग्राफी क्या है?

क्रिप्टोग्राफी तीसरे पक्षों की उपस्थिति में सुरक्षित संचार की प्रथा है, जिसे विरोधी कहा जाता है. इसमें जानकारी को बदलना शामिल है, जिसे प्लेनटेक्स्ट कहा जाता है, एक ऐसे रूप में जो अपठनीय है और ऐसा करने के लिए उचित कुंजी, या ज्ञान के पास केवल अपने मूल रूप में वापस बदल सकता है।.

क्रिप्टोग्राफी का उपयोग सदियों से संचार को सुरक्षित करने के लिए किया गया है, जल्द से जल्द रिकॉर्ड किए गए उपयोग के साथ स्किटेल, प्राचीन यूनानियों द्वारा उपयोग किए जाने वाले एक रॉड को इसके चारों ओर चर्मपत्र की एक पट्टी लपेटकर संदेशों को एन्क्रिप्ट करने के लिए उपयोग किया जाता है।. आधुनिक कंप्यूटर के आविष्कार ने क्रिप्टोग्राफी को पहले से कहीं अधिक महत्वपूर्ण बना दिया है, क्योंकि अब इसका उपयोग न केवल सैन्य संचार को सुरक्षित करने के लिए किया जाता है, बल्कि इंटरनेट लेनदेन और डेटा भंडारण भी किया जाता है.

कुछ सामान्य क्रिप्टोग्राफी उदाहरण

ये क्रिप्टोग्राफी उदाहरण हैं:

- सुरक्षित वेब ब्राउज़िंग: जब आप URL में “HTTPS” के साथ एक वेबसाइट पर जाते हैं, तो आपके ब्राउज़र और वेबसाइट के बीच संचार SSL/TLS का उपयोग करके एन्क्रिप्ट किया जाता है, जो कि सममित कुंजी क्रिप्टोग्राफी का एक रूप है.

- ऑनलाइन बैंकिंग: कई ऑनलाइन बैंकिंग सिस्टम संवेदनशील वित्तीय लेनदेन को सुरक्षित करने और ग्राहकों की व्यक्तिगत और वित्तीय जानकारी की सुरक्षा के लिए क्रिप्टोग्राफी का उपयोग करते हैं.

- ईमेल: कई ईमेल सेवाएं पारगमन में ईमेल की गोपनीयता और गोपनीयता की सुरक्षा के लिए एन्क्रिप्शन का उपयोग करती हैं. उदाहरण के लिए, जीमेल जैसी सेवाएं ईमेल को एन्क्रिप्ट करने के लिए ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) का उपयोग करती हैं.

- मोबाइल उपकरणों: स्मार्टफोन और टैबलेट जैसे मोबाइल डिवाइस, अक्सर डिवाइस पर संग्रहीत डेटा को सुरक्षित करने और संचार की सुरक्षा के लिए क्रिप्टोग्राफी का उपयोग करते हैं. उदाहरण के लिए, Apple का iOS iPhones और iPads पर डेटा को सुरक्षित करने के लिए एक हार्डवेयर एन्क्रिप्शन सिस्टम का उपयोग करता है.

- घन संग्रहण: क्रिप्टोग्राफी का उपयोग क्लाउड में संग्रहीत डेटा को सुरक्षित करने के लिए किया जाता है. उदाहरण के लिए, अमेज़ॅन वेब सर्विसेज अपनी सरल भंडारण सेवा (S3) और अमेज़ॅन इलास्टिक ब्लॉक स्टोर (EB) में संग्रहीत डेटा को सुरक्षित करने के लिए AES एन्क्रिप्शन एल्गोरिथ्म का उपयोग करता है.

ये केवल कुछ क्रिप्टोग्राफी उदाहरण हैं जो व्यापक रूप से कई अन्य क्षेत्रों में उपयोग किए जाते हैं, जिनमें वीपीएन, सुरक्षित इंस्टेंट मैसेजिंग, और सॉफ्टवेयर अपडेट शामिल हैं।

क्रिप्टोग्राफी की विशेषताएं

ये क्रिप्टोग्राफी की विशेषताएं हैं:

- गोपनीयता: अनधिकृत पार्टियों से एक संदेश की सामग्री को छुपाता है.

- अखंडता: यह सुनिश्चित करता है कि ट्रांसमिशन के दौरान एक संदेश में बदलाव नहीं किया गया है.

- प्रमाणीकरण: एक संदेश के प्रेषक और रिसीवर की पहचान को सत्यापित करता है.

- गैर परित्याग: प्रेषक को एक संदेश भेजने से इनकार करने से रोकता है.

- उपलब्धता: यह सुनिश्चित करता है कि अधिकृत उपयोगकर्ताओं के पास उस जानकारी तक पहुंच है जिसकी उन्हें आवश्यकता होती है जब उन्हें इसकी आवश्यकता होती है.

- महतवपूर्ण प्रबंधन: क्रिप्टोग्राफिक कुंजियों को उत्पन्न करने, वितरण, भंडारण और बदलने की प्रक्रिया.

- कलन विधि: गणितीय सूत्र का उपयोग संदेशों को एन्क्रिप्ट और डिक्रिप्ट करने के लिए किया जाता है.

- एन्क्रिप्शन/डिक्रिप्शन: प्लेनटेक्स्ट को सिफरटेक्स्ट में परिवर्तित करने की प्रक्रिया और इसके विपरीत.

- सममित/असममित कुंजी एन्क्रिप्शन: एन्क्रिप्शन और डिक्रिप्शन या सार्वजनिक और निजी कुंजी जोड़ी के उपयोग के लिए एकल साझा कुंजी का उपयोग.

- हैश कार्य: एक निश्चित आकार के आउटपुट (संदेश पाचन) में एक इनपुट (संदेश) का एक-तरफ़ा गणितीय परिवर्तन.

- डिजीटल हस्ताक्षर: एक हस्ताक्षर जिसका उपयोग संदेश के प्रेषक की पहचान को प्रमाणित करने और संदेश की अखंडता सुनिश्चित करने के लिए किया जा सकता है.

क्रिप्टोग्राफी के प्रकार

तीन प्रकार की क्रिप्टोग्राफी हैं

सममित कुंजी

सममित कुंजी एक प्रकार की क्रिप्टोग्राफी है जिसे निजी कुंजी क्रिप्टोग्राफी या गुप्त कुंजी क्रिप्टोग्राफी के रूप में भी जाना जाता है. सूचना रिसीवर और प्रेषक दोनों इस मामले में संदेश को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक एकल कुंजी का उपयोग करते हैं. यह एन्क्रिप्शन और डिक्रिप्शन की एक विधि है जो दोनों संचालन के लिए एकल साझा कुंजी का उपयोग करता है. एक ही कुंजी का उपयोग प्लेनटेक्स्ट को सिफरटेक्स्ट में एन्क्रिप्ट करने के लिए किया जाता है.

एईएस इस विधि में सबसे अधिक इस्तेमाल किया जाने वाला प्रकार की क्रिप्टोग्राफी है (उन्नत एन्क्रिप्शन सिस्टम). इस प्रकार में उपयोग किए जाने वाले दृष्टिकोण पूरी तरह से सुव्यवस्थित और तेजी से भी हैं.

सममित कुंजी क्रिप्टोग्राफी में निम्न प्रकार शामिल हैं:

- अवरोध पैदा करना

- ब्लॉक सिफर

- डेस एन्क्रिप्शन तंत्र)

- आरसी 2

- विचार

- ब्लोफिश

- धारा सिफर

सममित कुंजी क्रिप्टोग्राफी के लाभों में शामिल हैं:

- रफ़्तार: एन्क्रिप्शन और डिक्रिप्शन तेज और कुशल हैं, जिससे यह बड़ी मात्रा में डेटा के लिए उपयुक्त है.

- सादगी: एकल साझा कुंजी असममित कुंजी क्रिप्टोग्राफी की तुलना में लागू और उपयोग करना आसान बनाती है.

सममित कुंजी क्रिप्टोग्राफी के नुकसान में शामिल हैं:

- महतवपूर्ण प्रबंधन: प्रेषक और रिसीवर के बीच साझा कुंजी का सुरक्षित वितरण एक चुनौती हो सकती है.

- स्केलेबिलिटी: बड़ी संख्या में उपयोगकर्ताओं के साथ, आवश्यक कुंजियों की संख्या जल्दी से असहनीय हो सकती है.

- सुरक्षा: यदि साझा कुंजी से समझौता किया जाता है, तो डेटा की गोपनीयता और अखंडता को खतरा हो सकता है.

असममित कुंजी

असममित कुंजी क्रिप्टोग्राफी के प्रकार है जिसे सार्वजनिक-कुंजी क्रिप्टोग्राफी के रूप में भी जाना जाता है. यह सूचना संचरण की एक विविध और सुरक्षित विधि को नियोजित करता है. इस पद्धति में उपयोग की जाने वाली सबसे आम प्रकार की क्रिप्टोग्राफी आरएसए है. एक असममित कुंजी एक क्रिप्टोग्राफिक विधि को संदर्भित करती है जो एन्क्रिप्शन और डिक्रिप्शन के लिए दो अलग -अलग कुंजियों का उपयोग करती है. दो कुंजियों को सार्वजनिक कुंजी और निजी कुंजी कहा जाता है. सार्वजनिक कुंजी का उपयोग डेटा को एन्क्रिप्ट करने के लिए किया जाता है और इसे डिक्रिप्ट करने के लिए निजी कुंजी का उपयोग किया जाता है. इस पद्धति की सुरक्षा इस तथ्य पर आधारित है कि यह सार्वजनिक कुंजी से निजी कुंजी को प्राप्त करने के लिए कम्प्यूटेशनल रूप से असंभव है. असममित कुंजी क्रिप्टोग्राफी का उपयोग आमतौर पर सुरक्षित संचार, डिजिटल हस्ताक्षर और सार्वजनिक कुंजी बुनियादी ढांचे (पीकेआई) के लिए किया जाता है.

असममित कुंजी क्रिप्टोग्राफी में निम्न प्रकार शामिल हैं:

असममित कुंजी क्रिप्टोग्राफी के लाभ:

- बढ़ी हुई सुरक्षा: दो अलग -अलग कुंजियों का उपयोग इसे सममित कुंजी क्रिप्टोग्राफी की तुलना में अधिक सुरक्षित बनाता है.

- गैर परित्याग: निजी कुंजी का उपयोग करके बनाया गया डिजिटल हस्ताक्षर प्रेषक की प्रामाणिकता का प्रमाण प्रदान करता है.

- स्केलेबिलिटी: असममित कुंजी क्रिप्टोग्राफी बड़ी संख्या में उपयोगकर्ताओं का समर्थन कर सकती है.

- सार्वजनिक कुंजी वितरण: सार्वजनिक कुंजी को किसी भी सुरक्षा जोखिम के बिना स्वतंत्र रूप से वितरित किया जा सकता है, जिससे संदेशों के आसान एन्क्रिप्शन की अनुमति मिलती है.

असममित कुंजी क्रिप्टोग्राफी के नुकसान:

- कम्प्यूटेशनल ओवरहेड: असममित कुंजी क्रिप्टोग्राफी का उपयोग करके एन्क्रिप्शन और डिक्रिप्शन प्रक्रिया सममित कुंजी क्रिप्टोग्राफी की तुलना में धीमी और अधिक संसाधन-गहन है.

- महतवपूर्ण प्रबंधन: असममित कुंजी क्रिप्टोग्राफी के लिए निजी और सार्वजनिक दोनों कीज़ के सुरक्षित रखने और प्रबंधन की आवश्यकता होती है.

- मुख्य लंबाई: असममित कुंजी क्रिप्टोग्राफी की सुरक्षा सीधे उपयोग की जाने वाली कुंजी की लंबाई के लिए आनुपातिक है. लंबी कुंजी को अधिक प्रसंस्करण शक्ति की आवश्यकता होती है, जिससे वे कुछ अनुप्रयोगों के लिए कम व्यावहारिक हो जाते हैं.

- मानकीकरण की कमी: असममित कुंजी क्रिप्टोग्राफी अभी भी विकसित हो रही है और एल्गोरिदम और प्रमुख लंबाई के संदर्भ में मानकीकरण की कमी है, जिससे विभिन्न प्रणालियों के बीच अंतर के लिए मुश्किल हो जाती है

हैश फंकशन

क्रिप्टोग्राफी के प्रकार जिसमें हैश फ़ंक्शन के बाद एक एल्गोरिथ्म इनपुट के रूप में संदेश की एक मनमानी लंबाई लेते हैं और आउटपुट की एक निश्चित लंबाई लौटाते हैं. इसे गणितीय समीकरण के रूप में भी जाना जाता है क्योंकि यह हैश संदेश उत्पन्न करने के लिए इनपुट के रूप में संख्यात्मक मानों का उपयोग करता है. इस विधि को एक कुंजी की आवश्यकता नहीं है क्योंकि यह एक-तरफ़ा परिदृश्य में संचालित होता है. हैशिंग संचालन का प्रत्येक दौर इनपुट को सबसे हाल के ब्लॉक के एक सरणी के रूप में मानता है और आउटपुट के रूप में गतिविधि के अंतिम दौर को उत्पन्न करता है.

हैश की कुछ विशेषताओं में शामिल हैं:

- संदेश पाचन 5 (MD5)

- Ripemd

- व्हर्लपूल

- SHA (सुरक्षित हैश एल्गोरिथ्म)

क्रिप्टोग्राफी के अनुप्रयोग

ये क्रिप्टोग्राफी के अनुप्रयोग हैं:

- सुरक्षित संचार: क्रिप्टोग्राफी का उपयोग व्यापक रूप से इंटरनेट पर संचार को सुरक्षित करने के लिए किया जाता है, जैसे ईमेल, इंस्टेंट मैसेजिंग और वर्चुअल प्राइवेट नेटवर्क (वीपीएन).

- डेटा सुरक्षा: क्रिप्टोग्राफी का उपयोग संवेदनशील डेटा, जैसे कि वित्तीय जानकारी, मेडिकल रिकॉर्ड और सरकारी रहस्यों की सुरक्षा के लिए किया जाता है, अनधिकृत पहुंच से, ये सभी क्रिप्टोग्राफी उदाहरण हैं.

- ई-कॉमर्स और ऑनलाइन लेनदेन: क्रिप्टोग्राफी का उपयोग संवेदनशील जानकारी की रक्षा करने और धोखाधड़ी को रोकने के लिए ऑनलाइन शॉपिंग और बैंकिंग जैसे ऑनलाइन लेनदेन को सुरक्षित करने के लिए किया जाता है.

- प्रमाणीकरण: क्रिप्टोग्राफी का उपयोग उपयोगकर्ताओं और उपकरणों की पहचान को प्रमाणित करने के लिए किया जाता है, जैसे डिजिटल प्रमाणपत्र, बायोमेट्रिक प्रमाणीकरण और स्मार्ट कार्ड.

- क्लाउड कम्प्यूटिंग: क्रिप्टोग्राफी का उपयोग क्लाउड कंप्यूटिंग सेवाओं को सुरक्षित करने के लिए किया जाता है, जैसे डेटा स्टोरेज और प्रोसेसिंग, डेटा एन्क्रिप्ट करके और एक्सेस को नियंत्रित करके.

- वायरलेस नेटवर्क: क्रिप्टोग्राफी का उपयोग वायरलेस नेटवर्क को सुरक्षित करने के लिए किया जाता है, जैसे कि वाई-फाई, अनधिकृत एक्सेस और डेटा इंटरसेप्शन से.

- डिस्क एन्क्रिप्शन: क्रिप्टोग्राफी का उपयोग डिस्क ड्राइव पर संग्रहीत डेटा को सुरक्षित करने के लिए किया जाता है, जैसे कि पूर्ण डिस्क एन्क्रिप्शन और एन्क्रिप्टेड फ़ाइल सिस्टम, अनधिकृत पहुंच को रोकने के लिए.

- मोबाइल उपकरणों: क्रिप्टोग्राफी का उपयोग संवेदनशील डेटा की सुरक्षा और अनधिकृत पहुंच को रोकने के लिए स्मार्टफोन और टैबलेट जैसे मोबाइल उपकरणों को सुरक्षित करने के लिए किया जाता है.

- डिजिटल अधिकार प्रबंधन: क्रिप्टोग्राफी का उपयोग डिजिटल सामग्री के वितरण और उपयोग को नियंत्रित करके कॉपीराइट धारकों के अधिकारों की रक्षा के लिए किया जाता है, जैसे कि संगीत, फिल्में और सॉफ्टवेयर.

निष्कर्ष

क्रिप्टोग्राफी अनधिकृत पहुंच को रोकने और इसकी गोपनीयता और गोपनीयता सुनिश्चित करने के लिए सूचना को एक कोडित फॉर्म में परिवर्तित करने की प्रथा है. इसका उपयोग विभिन्न क्षेत्रों में किया जाता है जैसे कि कंप्यूटर सुरक्षा, संचार और वित्तीय लेनदेन की आंखों को पीड़ित करने से संवेदनशील जानकारी को सुरक्षित करने के लिए.

कुछ सामान्य प्रकार के क्रिप्टोग्राफी हैं:

- सममित-कुंजी क्रिप्टोग्राफी

- असममित-कुंजी क्रिप्टोग्राफी

- हैशिंग.

क्रिप्टोग्राफी में गणितीय एल्गोरिदम और प्रोटोकॉल का उपयोग शामिल है, जो डेटा को एनकोड, संचारित और डिकोड करने के लिए है, और अक्सर इसकी सुरक्षा सुनिश्चित करने के लिए गुप्त कुंजी पर निर्भर करता है.

अक्सर पूछे जाने वाले प्रश्न (FAQ)

यहां “क्रिप्टोग्राफी और क्रिप्टोग्राफी के प्रकार” से संबंधित कुछ अक्सर पूछे जाने वाले प्रश्न हैं.

प्रश्न 1: क्रिप्टोग्राफी क्या है?

उत्तर: क्रिप्टोग्राफी एक तरह से जानकारी को बदलने की प्रथा है जो इसे किसी के लिए भी अपठनीय बनाती है, सिवाय उन लोगों के लिए जिनके लिए यह इरादा है. इसका उपयोग सुरक्षित संचार के लिए किया जाता है और संवेदनशील जानकारी को अनधिकृत पहुंच से बचाने के लिए किया जाता है.

प्रश्न 2: क्रिप्टोग्राफी के सममित और असममित प्रकार के बीच अंतर क्या है?

उत्तर: सममित क्रिप्टोग्राफी एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए एक ही कुंजी का उपयोग करता है, जबकि असममित क्रिप्टोग्राफी दो अलग -अलग कुंजियों का उपयोग करता है, एन्क्रिप्शन के लिए एक सार्वजनिक कुंजी और डिक्रिप्शन के लिए एक निजी कुंजी.

प्रश्न 3: एक डिजिटल हस्ताक्षर क्या है?

उत्तर: एक डिजिटल हस्ताक्षर एक गणितीय तंत्र है जिसका उपयोग डिजिटल डेटा की प्रामाणिकता को सत्यापित करने के लिए किया जाता है. यह प्रेषक की निजी कुंजी का उपयोग करके बनाया गया है और उनकी सार्वजनिक कुंजी का उपयोग करके सत्यापित किया जा सकता है.

प्रश्न 4: हैश फ़ंक्शन क्या है?

उत्तर: एक हैश फ़ंक्शन एक-तरफ़ा गणितीय फ़ंक्शन है जो एक इनपुट (या “संदेश”) लेता है और वर्णों के एक निश्चित आकार के स्ट्रिंग को लौटाता है, जो आमतौर पर एक “डाइजेस्ट” है जो इनपुट के अद्वितीय मूल्यों के लिए अद्वितीय है.

प्रश्न 5: क्रिप्टोग्राफी में एक कुंजी का उद्देश्य क्या है?

उत्तर: डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए क्रिप्टोग्राफी में एक कुंजी का उपयोग किया जाता है. कुंजी एन्क्रिप्टेड संदेश में मूल संदेश के परिवर्तन को निर्धारित करती है और इसके विपरीत.

प्रश्न 6: एक सिफर क्या है?

उत्तर: एक सिफर एन्क्रिप्टिंग और डिक्रिप्टिंग डेटा के लिए एक एल्गोरिथ्म है. यह प्लेनटेक्स्ट को सिफरटेक्स्ट और बैक में बदलने के नियमों को परिभाषित करता है.

प्रश्न 7: सबसे अधिक इस्तेमाल किया जाने वाला सममित सिफर क्या है?

उत्तर: उन्नत एन्क्रिप्शन मानक (एईएस) सबसे अधिक इस्तेमाल किया जाने वाला सममित सिफर है.

प्रश्न 8: सबसे अधिक इस्तेमाल किया जाने वाला असममित सिफर क्या है?

उत्तर: आरएसए एल्गोरिथ्म सबसे अधिक इस्तेमाल किया जाने वाला असममित सिफर है.