क्रिप्टोग्राफी अवधारणाएँ

Contents

क्रिप्टोग्राफी अवधारणाएँ

AWS का समर्थन करने वाली सभी क्रिप्टोग्राफिक सेवाओं और उपकरण आपके डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए तरीके प्रदान करते हैं. अन्य AWS सेवाएं स्वचालित रूप से और पारदर्शी रूप से उस डेटा को एन्क्रिप्ट करें जो वे आपके द्वारा संग्रहीत और प्रबंधन करते हैं.

क्रिप्टोग्राफी और इसके प्रकार

क्रिप्टोग्राफी कोड के उपयोग के माध्यम से सूचना और संचार हासिल करने की तकनीक है ताकि केवल उन व्यक्ति के लिए जिनके लिए जानकारी का इरादा है, इसे समझ सकते हैं और इसे संसाधित कर सकते हैं. इस प्रकार जानकारी तक अनधिकृत पहुंच को रोकना. उपसर्ग “क्रिप्ट” का अर्थ है “छिपा हुआ” और प्रत्यय “ग्राफी” का अर्थ है “लेखन”. क्रिप्टोग्राफी में जानकारी की सुरक्षा के लिए उपयोग की जाने वाली तकनीकें गणितीय अवधारणाओं से प्राप्त की जाती हैं और एल्गोरिदम के रूप में ज्ञात नियम आधारित गणनाओं का एक सेट उन तरीकों से संदेशों को परिवर्तित करने के लिए है जो इसे डिकोड करना मुश्किल बनाते हैं. इन एल्गोरिदम का उपयोग क्रिप्टोग्राफिक कुंजी पीढ़ी, डिजिटल हस्ताक्षर, डेटा गोपनीयता की सुरक्षा के लिए सत्यापन, इंटरनेट पर वेब ब्राउज़िंग और क्रेडिट कार्ड और डेबिट कार्ड लेनदेन जैसे गोपनीय लेनदेन की रक्षा के लिए किया जाता है.

क्रिप्टोग्राफी के लिए उपयोग की जाने वाली तकनीकें: आज के युग के कंप्यूटर में क्रिप्टोग्राफी अक्सर उस प्रक्रिया से जुड़ी होती है, जहां एक साधारण सादे पाठ को सिफर पाठ में परिवर्तित किया जाता है, जो कि पाठ को बनाया जाता है, जो पाठ का इरादा रिसीवर केवल इसे डिकोड कर सकता है और इसलिए इस प्रक्रिया को एन्क्रिप्शन के रूप में जाना जाता है. सादे पाठ के लिए सिफर पाठ के रूपांतरण की प्रक्रिया इसे डिक्रिप्शन के रूप में जाना जाता है.

क्रिप्टोग्राफी की विशेषताएं इस प्रकार हैं:

- गोपनीयता: जानकारी केवल उस व्यक्ति द्वारा एक्सेस की जा सकती है जिसके लिए यह इरादा है और उसके अलावा कोई अन्य व्यक्ति इसे एक्सेस नहीं कर सकता है.

- अखंडता: जानकारी को प्रेषक और इच्छित रिसीवर के बीच भंडारण या संक्रमण में संशोधित नहीं किया जा सकता है, बिना किसी जानकारी के जानकारी के बिना जानकारी के.

- गैर परित्याग: सूचना के निर्माता/प्रेषक बाद के चरण में जानकारी भेजने के अपने इरादे से इनकार नहीं कर सकते.

- प्रमाणीकरण: प्रेषक और रिसीवर की पहचान की पुष्टि की जाती है. साथ ही गंतव्य/सूचना की उत्पत्ति की पुष्टि की जाती है.

क्रिप्टोग्राफी के प्रकार: सामान्य तौर पर क्रिप्टोग्राफी के तीन प्रकार होते हैं:

- सममित कुंजी क्रिप्टोग्राफी: यह एक एन्क्रिप्शन सिस्टम है जहां संदेश के प्रेषक और रिसीवर संदेश को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक एकल सामान्य कुंजी का उपयोग करते हैं. सममित कुंजी सिस्टम तेज और सरल हैं, लेकिन समस्या यह है कि प्रेषक और रिसीवर को किसी भी तरह से सुरक्षित तरीके से एक्सचेंज कुंजी देना होगा. सबसे लोकप्रिय सममित कुंजी क्रिप्टोग्राफी प्रणाली डेटा एन्क्रिप्शन सिस्टम (DES) और उन्नत एन्क्रिप्शन सिस्टम (AES) हैं.

- हैश कार्य: इस एल्गोरिथ्म में किसी भी कुंजी का कोई उपयोग नहीं है. निश्चित लंबाई के साथ एक हैश मूल्य की गणना सादे पाठ के अनुसार की जाती है जो सादे पाठ की सामग्री को पुनर्प्राप्त करने के लिए असंभव बना देता है. कई ऑपरेटिंग सिस्टम पासवर्ड एन्क्रिप्ट करने के लिए हैश फ़ंक्शन का उपयोग करते हैं.

- असममित कुंजी क्रिप्टोग्राफी: इस प्रणाली के तहत सूचना को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक जोड़ी कुंजियों की एक जोड़ी का उपयोग किया जाता है. एन्क्रिप्शन के लिए एक रिसीवर की सार्वजनिक कुंजी का उपयोग किया जाता है और एक रिसीवर की निजी कुंजी का उपयोग डिक्रिप्शन के लिए किया जाता है. सार्वजनिक कुंजी और निजी कुंजी अलग हैं. यहां तक कि अगर सार्वजनिक कुंजी को सभी के द्वारा जाना जाता है, तो इच्छित रिसीवर केवल इसे डिकोड कर सकता है क्योंकि वह अकेले अपनी निजी कुंजी को जानता है. सबसे लोकप्रिय असममित कुंजी क्रिप्टोग्राफी एल्गोरिथ्म आरएसए एल्गोरिथ्म है.

क्रिप्टोग्राफी के अनुप्रयोग:

- कंप्यूटर पासवर्ड: क्रिप्टोग्राफी का व्यापक रूप से कंप्यूटर सुरक्षा में उपयोग किया जाता है, खासकर पासवर्ड बनाते और बनाए रखने के दौरान. जब कोई उपयोगकर्ता लॉग इन करता है, तो उनका पासवर्ड हैशेड होता है और उस हैश की तुलना में जो पहले संग्रहीत किया गया था. संग्रहीत होने से पहले पासवर्ड हैशेड और एन्क्रिप्ट किए जाते हैं. इस तकनीक में, पासवर्ड एन्क्रिप्ट किए गए हैं ताकि भले ही कोई हैकर पासवर्ड डेटाबेस तक पहुंचता है, वे पासवर्ड नहीं पढ़ सकते हैं.

- डिजिटल मुद्राएं: लेनदेन की सुरक्षा और धोखाधड़ी को रोकने के लिए, बिटकॉइन जैसी डिजिटल मुद्राएं भी क्रिप्टोग्राफी का उपयोग करती हैं. जटिल एल्गोरिदम और क्रिप्टोग्राफिक कुंजियों का उपयोग लेनदेन की सुरक्षा के लिए किया जाता है, जिससे लेनदेन के साथ छेड़छाड़ या फोर्ज करना लगभग कठिन हो जाता है.

- सुरक्षित वेब ब्राउज़िंग: ऑनलाइन ब्राउज़िंग सुरक्षा क्रिप्टोग्राफी के उपयोग द्वारा प्रदान की जाती है, जो उपयोगकर्ताओं को ईव्सड्रॉपिंग और मैन-इन-द-मिडिल असॉल्ट्स से ढालती है. सार्वजनिक कुंजी क्रिप्टोग्राफी का उपयोग सुरक्षित सॉकेट लेयर (एसएसएल) और ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) प्रोटोकॉल द्वारा किया जाता है, जो कि वेब सर्वर और क्लाइंट के बीच भेजे गए डेटा को एन्क्रिप्ट करने के लिए, संचार के लिए एक सुरक्षित चैनल स्थापित करता है.

- इलेक्ट्रॉनिक हस्ताक्षर: इलेक्ट्रॉनिक हस्ताक्षर एक हस्तलिखित हस्ताक्षर के डिजिटल समकक्ष के रूप में काम करते हैं और दस्तावेजों पर हस्ताक्षर करने के लिए उपयोग किए जाते हैं. क्रिप्टोग्राफी का उपयोग करके डिजिटल हस्ताक्षर बनाए जाते हैं और सार्वजनिक कुंजी क्रिप्टोग्राफी का उपयोग करके मान्य किया जा सकता है. कई देशों में, इलेक्ट्रॉनिक हस्ताक्षर कानून द्वारा लागू करने योग्य हैं, और उनके उपयोग का तेजी से विस्तार हो रहा है.

- प्रमाणीकरण: क्रिप्टोग्राफी का उपयोग कई अलग -अलग स्थितियों में प्रमाणीकरण के लिए किया जाता है, जैसे कि बैंक खाते तक पहुंचते समय, कंप्यूटर में लॉग इन करना, या एक सुरक्षित नेटवर्क का उपयोग करना. क्रिप्टोग्राफिक तरीके उपयोगकर्ता की पहचान की पुष्टि करने के लिए प्रमाणीकरण प्रोटोकॉल द्वारा नियोजित किए जाते हैं और पुष्टि करते हैं कि उनके पास संसाधन के लिए आवश्यक पहुंच अधिकार हैं.

- क्रिप्टोकरेंसी: क्रिप्टोग्राफी का उपयोग बिटकॉइन और एथेरियम जैसी क्रिप्टोकरेंसी द्वारा किया जाता है, जो लेनदेन को सुरक्षित रखने के लिए, धोखाधड़ी को विफल करता है, और नेटवर्क की अखंडता को बनाए रखता है. जटिल एल्गोरिदम और क्रिप्टोग्राफिक कुंजियों का उपयोग लेनदेन की सुरक्षा के लिए किया जाता है, जिससे लेनदेन के साथ छेड़छाड़ या फोर्ज करना लगभग कठिन हो जाता है.

- एंड-टू-एंड एन्क्रिप्शन: एंड-टू-एंड एन्क्रिप्शन का उपयोग वीडियो वार्तालाप, त्वरित संदेश और ईमेल जैसे दो-तरफ़ा संचारों की सुरक्षा के लिए किया जाता है. यहां तक कि अगर संदेश एन्क्रिप्ट किया गया है, तो यह आश्वस्त करता है कि केवल इच्छित रिसीवर केवल संदेश पढ़ सकते हैं. एंड-टू-एंड एन्क्रिप्शन का व्यापक रूप से व्हाट्सएप और सिग्नल जैसे संचार ऐप्स में उपयोग किया जाता है, और यह उपयोगकर्ताओं के लिए उच्च स्तर की सुरक्षा और गोपनीयता प्रदान करता है.

लाभ

- अभिगम नियंत्रण: एक्सेस कंट्रोल के लिए क्रिप्टोग्राफी का उपयोग यह सुनिश्चित करने के लिए किया जा सकता है कि उचित अनुमतियों वाले पार्टियों में केवल एक संसाधन तक पहुंच हो. केवल सही डिक्रिप्शन कुंजी वाले लोग एन्क्रिप्शन के लिए संसाधन का धन्यवाद कर सकते हैं.

- सुरक्षित संचार: सुरक्षित ऑनलाइन संचार के लिए, क्रिप्टोग्राफी महत्वपूर्ण है. यह इंटरनेट पर पासवर्ड, बैंक खाता संख्या और अन्य संवेदनशील डेटा जैसी निजी जानकारी प्रसारित करने के लिए सुरक्षित तंत्र प्रदान करता है.

- हमलों के खिलाफ सुरक्षा: क्रिप्टोग्राफी विभिन्न प्रकार के हमलों के खिलाफ रक्षा में एड्स, जिसमें रिप्ले और मैन-इन-द-मिडिल हमले शामिल हैं. यह इन हमलों को स्पॉट करने और रोकने के लिए रणनीति प्रदान करता है.

- कानूनी आवश्यकताओं का अनुपालन: क्रिप्टोग्राफी डेटा संरक्षण और गोपनीयता कानून सहित विभिन्न कानूनी आवश्यकताओं को पूरा करने में फर्मों की सहायता कर सकती है.

अंतिम अद्यतन: 22 अप्रैल, 2023

लेख की तरह

क्रिप्टोग्राफी अवधारणाएँ

जैसा कि आप क्रिप्टोग्राफिक टूल और सेवाओं के साथ काम करते हैं, आपको कई बुनियादी अवधारणाओं का सामना करने की संभावना है.

- अतिरिक्त प्रमाणित डेटा (AAD)

- असममित और सममित एन्क्रिप्शन

- प्रमाणित एन्क्रिप्शन

- प्रमाणीकरण

- ब्लॉक सिफर

- सिफर

- क्लाइंट-साइड और सर्वर-साइड एन्क्रिप्शन

- आंकड़ा कुंजी

- डिक्रिप्शन

- कूटलेखन

- एन्क्रिप्शन एल्गोरिथम

- एन्क्रिप्शन संदर्भ

- लिफाफा एन्क्रिप्शन

- हार्डवेयर सुरक्षा मॉड्यूल

- कुंजी एन्क्रिप्शन कुंजी

- सर्व – कुंची

- सादे पाठ

- निजी चाबी

- सार्वजनिक कुंजी

- धारा सिफर

अतिरिक्त प्रमाणित डेटा (AAD)

एन्क्रिप्टेड डेटा पर एक अतिरिक्त अखंडता और प्रामाणिकता की जांच करने के लिए एन्क्रिप्शन और डिक्रिप्शन संचालन को प्रदान करने वाले nonsecret डेटा. आमतौर पर, डिक्रिप्ट ऑपरेशन विफल हो जाता है यदि एन्क्रिप्ट ऑपरेशन को प्रदान किया गया AAD डिक्रिप्ट ऑपरेशन के लिए प्रदान किए गए AAD से मेल नहीं खाता है.

प्रमाणित एन्क्रिप्शन

प्रमाणित एन्क्रिप्शन एन्क्रिप्टेड डेटा पर गोपनीयता, डेटा अखंडता और प्रामाणिकता आश्वासन प्रदान करने के लिए अतिरिक्त प्रमाणित डेटा (एएडी) का उपयोग करता है.

उदाहरण के लिए, AWS कुंजी प्रबंधन सेवा (AWS KMS) ENCRYPT API और AWS एन्क्रिप्शन SDK में एन्क्रिप्शन विधियाँ एक एन्क्रिप्शन संदर्भ लेते हैं जो अतिरिक्त प्रमाणित डेटा (AAD) का प्रतिनिधित्व करता है. एन्क्रिप्शन संदर्भ क्रिप्टोग्राफिक रूप से एन्क्रिप्टेड डेटा के लिए बाध्य है ताकि डेटा को डिक्रिप्ट करने के लिए समान एन्क्रिप्शन संदर्भ की आवश्यकता हो. एन्क्रिप्ट किए गए डेटा की अखंडता की रक्षा के लिए एन्क्रिप्शन संदर्भ का उपयोग करने का तरीका जानने के लिए, देखें कि AWS सुरक्षा सेवा और EncryptionContext AWS सुरक्षा ब्लॉग में AWS कुंजी प्रबंधन सेवा और एन्क्रिप्शनकॉन्टेक्स्ट का उपयोग करके अपने एन्क्रिप्टेड डेटा की अखंडता की रक्षा कैसे करें.

असममित और सममित एन्क्रिप्शन

सममित एन्क्रिप्शन एन्क्रिप्शन और डिक्रिप्शन प्रक्रियाओं दोनों को करने के लिए एक ही गुप्त कुंजी का उपयोग करता है.

असममित एन्क्रिप्शन, जिसे भी जाना जाता है सार्वजनिक-कुंजी एन्क्रिप्शन, दो कुंजियों का उपयोग करता है, एन्क्रिप्शन के लिए एक सार्वजनिक कुंजी और डिक्रिप्शन के लिए एक संबंधित निजी कुंजी. सार्वजनिक कुंजी और निजी कुंजी गणितीय रूप से संबंधित हैं ताकि जब एन्क्रिप्शन के लिए सार्वजनिक कुंजी का उपयोग किया जाए, तो इसी निजी कुंजी का उपयोग डिक्रिप्शन के लिए किया जाना चाहिए. एन्क्रिप्शन एल्गोरिदम या तो सममित या असममित होते हैं.

प्रमाणीकरण

पहचान को सत्यापित करने की प्रक्रिया, अर्थात्, यह निर्धारित करना कि क्या एक इकाई वह है जो यह होने का दावा करती है और यह कि प्रमाणीकरण जानकारी को अनधिकृत संस्थाओं द्वारा हेरफेर नहीं किया गया है.

ब्लॉक सिफर

एक एल्गोरिथ्म जो डेटा के निश्चित-लंबाई ब्लॉक पर संचालित होता है, एक समय में एक ब्लॉक, एक बार में एक बिट को एन्क्रिप्ट करने के बजाय स्ट्रीम सिफर में.

एन्क्रिप्टेड डेटा. Ciphertext आमतौर पर प्लेनटेक्स्ट पर एक एन्क्रिप्शन एल्गोरिथ्म का आउटपुट होता है. एल्गोरिथ्म और एक गुप्त कुंजी के ज्ञान के बिना Ciphertext अपठनीय है.

क्लाइंट-साइड और सर्वर-साइड एन्क्रिप्शन

ग्राहक-पक्ष एन्क्रिप्शन अपने स्रोत पर या उसके करीब डेटा एन्क्रिप्ट कर रहा है, जैसे कि एप्लिकेशन या सेवा में डेटा एन्क्रिप्ट करना जो इसे उत्पन्न करता है.

सर्वर-साइड एन्क्रिप्शन अपने गंतव्य पर डेटा एन्क्रिप्ट कर रहा है, अर्थात्, यह प्राप्त करने वाला अनुप्रयोग या सेवा है.

आपके द्वारा चुनी गई विधि आपके डेटा की संवेदनशीलता और आपके एप्लिकेशन की सुरक्षा आवश्यकताओं पर निर्भर करती है. क्लाइंट-साइड और सर्वर-साइड एन्क्रिप्शन कब, कहां, और कौन एन्क्रिप्ट करता है और डेटा को डिक्रिप्ट करता है. वे आवश्यक रूप से परिभाषित नहीं करते हैं कि डेटा कैसे एन्क्रिप्ट किया गया है और एक ही प्रक्रिया का उपयोग कर सकता है. इसके अलावा, वे अनन्य नहीं हैं. आप अक्सर एक ही डेटा पर क्लाइंट-साइड और सर्वर-साइड एन्क्रिप्शन का उपयोग कर सकते हैं.

AWS क्लाइंट-साइड और सर्वर-साइड एन्क्रिप्शन दोनों का समर्थन करता है. अधिकांश AWS सेवाएं जो ग्राहक डेटा को स्टोर या प्रबंधित करती हैं, वे सर्वर-साइड एन्क्रिप्शन विकल्प प्रदान करती हैं या डिफ़ॉल्ट रूप से अपने डेटा का सर्वर-साइड एन्क्रिप्शन करती हैं. ये सेवाएं पारदर्शी रूप से अपने डेटा को डिस्क पर लिखने से पहले एन्क्रिप्ट करें और जब आप इसे एक्सेस करते हैं तो पारदर्शी रूप से इसे डिक्रिप्ट करें. अधिकांश AWS सेवाएं जो सर्वर-साइड एन्क्रिप्शन का समर्थन करती हैं. एकीकृत सेवाओं की सूची के लिए, AWS सेवा एकीकरण देखें .

AWS क्लाइंट-साइड एन्क्रिप्शन लाइब्रेरीज़ का भी समर्थन करता है, जैसे कि AWS एन्क्रिप्शन SDK, DynamoDB एन्क्रिप्शन क्लाइंट और अमेज़ॅन S3 क्लाइंट-साइड एन्क्रिप्शन. लाइब्रेरी को चुनने में मदद के लिए जो आपकी आवश्यकताओं को पूरा करता है, देखें कि पीकेआई सेवा कैसे चुनें.

लिफाफे एन्क्रिप्शन में, ए आंकड़ा कुंजी या आंकड़ा एन्क्रिप्शन कुंजी एक एन्क्रिप्शन कुंजी है जिसका उपयोग डेटा की सुरक्षा के लिए किया जाता है. डेटा कीज़ मास्टर कुंजियों और कुंजी एन्क्रिप्शन कुंजी से भिन्न होते हैं, जो आमतौर पर अन्य एन्क्रिप्शन कुंजियों को एन्क्रिप्ट करने के लिए उपयोग किए जाते हैं.

शब्द आंकड़ा कुंजी आमतौर पर संदर्भित करता है कि कुंजी का उपयोग कैसे किया जाता है, न कि इसका निर्माण कैसे किया जाता है. सभी एन्क्रिप्शन कुंजियों की तरह, एक डेटा कुंजी को आमतौर पर एक बाइट सरणी के रूप में लागू किया जाता है जो एन्क्रिप्शन एल्गोरिथ्म की आवश्यकताओं को पूरा करता है जो इसका उपयोग करता है. जैसे, डेटा कुंजियों का उपयोग डेटा या अन्य डेटा कुंजियों को एन्क्रिप्ट करने के लिए किया जा सकता है.

अक्सर एक उपकरण या सेवा प्रत्येक डेटा तत्व के लिए अद्वितीय डेटा कुंजी उत्पन्न करती है, जैसे कि डेटाबेस आइटम, ईमेल संदेश, या अन्य संसाधन. फिर, यह एक ही मास्टर कुंजी के तहत सभी डेटा कुंजियों को एन्क्रिप्ट करता है.

कई AWS उपकरण और सेवाएं डेटा कुंजी प्रदान करती हैं.

- AWS CloudHSM क्लस्टर में HSMs एन्क्रिप्शन कुंजियाँ उत्पन्न करते हैं जिसका उपयोग डेटा कुंजी, कुंजी एन्क्रिप्शन कुंजी या मास्टर कुंजियों के रूप में किया जा सकता है.

- आप AWS कुंजी प्रबंधन सेवा (AWS KMS) से डेटा कुंजी उत्पन्न करने के लिए कह सकते हैं. यह एक प्लेनटेक्स्ट कुंजी और उस कुंजी की एक प्रति लौटाता है जो आपके द्वारा निर्दिष्ट ग्राहक मास्टर कुंजियों के तहत एन्क्रिप्टेड है.

डिक्रिप्शन

साइफर्टेक्स्ट को वापस प्लेनटेक्स्ट में बदलने की प्रक्रिया. डिक्रिप्शन एल्गोरिदम को आमतौर पर एक एन्क्रिप्शन कुंजी की आवश्यकता होती है और अन्य इनपुट की आवश्यकता हो सकती है, जैसे कि आरंभीकरण वैक्टर (IVS) और अतिरिक्त प्रमाणित डेटा (AAD).

प्लेनटेक्स्ट पठनीय डेटा को एक अपठनीय रूप में परिवर्तित करने की प्रक्रिया, जिसे इसकी सुरक्षा के लिए सिफरटेक्स्ट के रूप में जाना जाता है. डेटा को एन्क्रिप्ट करने के लिए उपयोग किया जाने वाला सूत्र, जिसे एन्क्रिप्शन एल्गोरिथ्म के रूप में जाना जाता है, एल्गोरिथ्म को इनपुट के ज्ञान के बिना रिवर्स करने के लिए लगभग असंभव (वर्तमान और प्रत्याशित तकनीक का उपयोग करके) होना चाहिए. इन इनपुट में एक एन्क्रिप्शन कुंजी और अन्य यादृच्छिक और निर्धारित डेटा शामिल हो सकते हैं.

AWS का समर्थन करने वाली सभी क्रिप्टोग्राफिक सेवाओं और उपकरण आपके डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए तरीके प्रदान करते हैं. अन्य AWS सेवाएं स्वचालित रूप से और पारदर्शी रूप से उस डेटा को एन्क्रिप्ट करें जो वे आपके द्वारा संग्रहीत और प्रबंधन करते हैं.

एन्क्रिप्शन एल्गोरिथम

एक प्रक्रिया या निर्देशों का आदेश दिया गया है जो सटीक रूप से निर्दिष्ट करता है कि प्लेनटेक्स्ट डेटा को एन्क्रिप्टेड डेटा या सिफरटेक्स्ट में कैसे बदल दिया जाता है. एक एन्क्रिप्शन एल्गोरिदम के इनपुट में प्लेनटेक्स्ट डेटा और एक एन्क्रिप्शन कुंजी शामिल है. आउटपुट में Ciphertext शामिल है.

उदाहरण के लिए, AWS कुंजी प्रबंधन सेवा (AWS KMS) Galois/काउंटर मोड (GCM) में उन्नत एन्क्रिप्शन मानक (AES) सममित एल्गोरिथ्म का उपयोग करती है, जिसे AES-GCM के रूप में जाना जाता है. AWS CloudHSM कई एन्क्रिप्शन एल्गोरिदम के लिए कुंजी का समर्थन करता है.

एन्क्रिप्शन संदर्भ

एक प्रकार का अतिरिक्त प्रमाणित डेटा (AAD). इसमें आमतौर पर nonsecret, मनमाना, नाम -मूल्य जोड़े होते हैं. ज्यादातर मामलों में, जब आप डेटा एन्क्रिप्ट करते हैं तो आप एक एन्क्रिप्शन संदर्भ प्रदान कर सकते हैं. डेटा को डिक्रिप्ट करने के लिए एक ही एन्क्रिप्शन संदर्भ प्रदान किया जाना चाहिए. एन्क्रिप्शन संदर्भ आमतौर पर वैकल्पिक लेकिन अनुशंसित है.

शब्द एन्क्रिप्शन संदर्भ विभिन्न AWS सेवाओं और उपकरणों में अलग -अलग अर्थ हैं. यह भ्रामक हो सकता है, इसलिए यह समझना सुनिश्चित करें कि आपका उपकरण या सेवा इस शब्द की व्याख्या कैसे करती है.

निम्नलिखित उपकरण और सेवाएं एक एन्क्रिप्शन संदर्भ का समर्थन करती हैं.

- AWS कुंजी प्रबंधन सेवा (AWS KMS) में, एक एन्क्रिप्शन संदर्भ nonsecret नाम -मूल्य जोड़े का एक संग्रह है. जब आप एक एन्क्रिप्शन ऑपरेशन के लिए एक एन्क्रिप्शन संदर्भ प्रदान करते हैं, तो AWS KMS इसे Cyphertext के लिए क्रिप्टोग्राफिक रूप से बांधता है. डेटा को डिक्रिप्ट करने के लिए, आपको एन्क्रिप्शन संदर्भ के लिए एक सटीक, केस-सेंसिटिव मैच प्रदान करना होगा. AWS KMS में क्रिप्टोग्राफिक ऑपरेशन के AWS क्लाउडट्राइल लॉग में एन्क्रिप्शन संदर्भ शामिल है. जैसे, आप विशेष परियोजनाओं या डेटा के प्रकारों के लिए अपने एन्क्रिप्शन कुंजी के उपयोग को ट्रैक करने और ऑडिट करने में मदद करने के लिए एक अच्छी तरह से डिज़ाइन किए गए एन्क्रिप्शन संदर्भ का उपयोग कर सकते हैं. AWS KMS आपको किसी नीति या अनुदान में अनुमति के लिए स्थिति के रूप में एन्क्रिप्शन संदर्भ के सभी या भाग का उपयोग करने देता है. उदाहरण के लिए, आप किसी उपयोगकर्ता को डेटा को डिक्रिप्ट करने के लिए एक मास्टर कुंजी का उपयोग करने की अनुमति दे सकते हैं, जब एन्क्रिप्शन संदर्भ में एक विशेष मूल्य शामिल होता है. विवरण के लिए, AWS कुंजी प्रबंधन सेवा डेवलपर गाइड में एन्क्रिप्शन संदर्भ देखें.

- AWS एन्क्रिप्शन SDK भी सभी क्रिप्टोग्राफिक संचालन में एक वैकल्पिक एन्क्रिप्शन संदर्भ का समर्थन करता है. हालांकि, आप डिक्रिप्शन ऑपरेशन को एन्क्रिप्शन संदर्भ प्रदान नहीं करते हैं. इसके बजाय, जब यह डेटा एन्क्रिप्ट करता है, तो एसडीके एन्क्रिप्टेड संदेश में सिफरटेक्स्ट के साथ एन्क्रिप्शन संदर्भ (प्लेनटेक्स्ट में) को बचाता है कि यह लौटता है. जब आप एसडीके से एन्क्रिप्टेड संदेश को डिक्रिप्ट करने के लिए कहते हैं, तो एसडीके एन्क्रिप्शन संदर्भ का उपयोग करता है जो इसे सहेजा जाता है. आप अभी भी अपने डेटा का एक अतिरिक्त सत्यापन प्रदान करने के लिए एन्क्रिप्शन संदर्भ का उपयोग कर सकते हैं. जब आप डेटा को डिक्रिप्ट करते हैं, तो आप एन्क्रिप्शन संदर्भ को प्राप्त कर सकते हैं और जांच सकते हैं और डिक्रिप्ट किए गए डेटा को यह सत्यापित करने के बाद ही वापस कर सकते हैं कि एन्क्रिप्शन संदर्भ में अपेक्षित मूल्य है.

- DynamoDB एन्क्रिप्शन क्लाइंट का उपयोग करता है एन्क्रिप्शन संदर्भ AWS KMS या AWS एन्क्रिप्शन SDK में इसके उपयोग से अलग कुछ मतलब है. डायनेमोडब एन्क्रिप्शन संदर्भ टेबल और टेबल आइटम के बारे में जानकारी का एक संग्रह है जिसे आप एक क्रिप्टोग्राफिक सामग्री प्रदाता (सीएमपी) के पास से गुजरते हैं. यह AAD से संबंधित नहीं है.

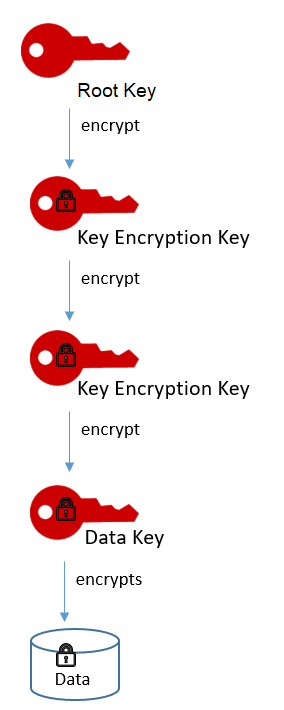

लिफाफा एन्क्रिप्शन

एन्क्रिप्शन कुंजियों की सुरक्षा के लिए एक रणनीति जो आप अपने डेटा को एन्क्रिप्ट करने के लिए उपयोग करते हैं. सबसे पहले, आप डेटा कुंजी के साथ प्लेनटेक्स्ट डेटा को एन्क्रिप्ट करते हैं. फिर, डेटा कुंजी की सुरक्षा के लिए, आप इसे एक अन्य कुंजी के तहत एन्क्रिप्ट करते हैं, जिसे एक कुंजी एन्क्रिप्शन कुंजी के रूप में जाना जाता है.

डेटा कुंजी को एन्क्रिप्ट करना नई कुंजी के तहत डेटा को फिर से शुरू करने की तुलना में अधिक कुशल है क्योंकि यह तेज है और बहुत छोटा सिफरटेक्स्ट का उत्पादन करता है.

तुम भी एक और एन्क्रिप्शन कुंजी के तहत डेटा एन्क्रिप्शन कुंजी को एन्क्रिप्ट कर सकते हैं और अभी भी एक और एन्क्रिप्शन कुंजी के तहत एन्क्रिप्शन कुंजी को एन्क्रिप्ट कर सकते हैं. लेकिन, आखिरकार, एक कुंजी प्लेनटेक्स्ट में रहना चाहिए ताकि आप चाबियों और अपने डेटा को डिक्रिप्ट कर सकें. इस शीर्ष-स्तरीय प्लेनटेक्स्ट कुंजी एन्क्रिप्शन कुंजी को मास्टर कुंजी के रूप में जाना जाता है, जैसा कि निम्नलिखित आरेख में दिखाया गया है.

कई AWS क्रिप्टोग्राफ़िक उपकरण और सेवाएं लिफाफे एन्क्रिप्शन का समर्थन करती हैं. AWS कुंजी प्रबंधन सेवा (AWS KMS) उस मास्टर कुंजी की रक्षा करता है जो प्लेनटेक्स्ट में रहना चाहिए. यह मास्टर कुंजियों की आपूर्ति करता है जो सेवा को कभी नहीं छोड़ते हैं. AWS KMS संचालन का समर्थन करता है जो आपके मास्टर कुंजी के तहत एन्क्रिप्ट किए गए डेटा कुंजियों को उत्पन्न करता है. आप AWS KMS के बाहर अपने डेटा को एन्क्रिप्ट करने के लिए डेटा कुंजी का उपयोग कर सकते हैं.

AWS एन्क्रिप्शन SDK स्वचालित रूप से आपके डेटा को एक डेटा कुंजी के साथ एन्क्रिप्ट करता है जो आपके द्वारा निर्दिष्ट एक मास्टर कुंजी द्वारा एन्क्रिप्ट किया गया है. DynamoDB एन्क्रिप्शन क्लाइंट कई एन्क्रिप्शन रणनीतियों का समर्थन करता है, जिसमें एक AWS KMS ग्राहक मास्टर कुंजी या आपके द्वारा प्रदान की जाने वाली कुंजियों के साथ लिफाफा एन्क्रिप्शन शामिल है.

हार्डवेयर सुरक्षा मॉड्यूल

एक कंप्यूटिंग डिवाइस जो क्रिप्टोग्राफिक ऑपरेशन करता है और क्रिप्टोग्राफिक कुंजियों के लिए सुरक्षित भंडारण प्रदान करता है. कई एचएसएम में ऐसी विशेषताएं हैं जो उन्हें छेड़छाड़ करने या विश्वसनीय छेड़छाड़ का पता लगाने के लिए प्रतिरोधी बनाती हैं.

AWS CloudHSM आपको क्लाउड में अपने स्वयं के HSM बनाने, प्रबंधित करने और नियंत्रित करने देता है. AWS कुंजी प्रबंधन सेवा (AWS KMS) ग्राहक मास्टर कीज़ (CMKs) को उत्पन्न करती है और उनकी सुरक्षा करती है जो यह FIPS 140-2 मान्य HSM में प्रदान करती है कि यह आपके लिए प्रबंधित करता है. AWS KMS आपको AWS CloudHSM क्लस्टर द्वारा समर्थित एक कस्टम कुंजी स्टोर में अपना CMK भी बनाने देता है जो आप स्वयं और प्रबंधित करते हैं.

कुंजी एन्क्रिप्शन कुंजी

लिफाफे एन्क्रिप्शन में, ए कुंजी एन्क्रिप्शन कुंजी एक एन्क्रिप्शन कुंजी है जिसका उपयोग डेटा कुंजी या किसी अन्य कुंजी एन्क्रिप्शन कुंजी को एन्क्रिप्ट करने के लिए किया जाता है. कुंजी एन्क्रिप्शन कुंजी की सुरक्षा के लिए, यह एक मास्टर कुंजी का उपयोग करके एन्क्रिप्ट किया गया है.

शब्द कुंजी एन्क्रिप्शन कुंजी संदर्भित करता है कि कुंजी का उपयोग कैसे किया जाता है, न कि इसका निर्माण कैसे किया जाता है. सभी एन्क्रिप्शन कुंजियों की तरह, एक प्रमुख एन्क्रिप्शन कुंजी आमतौर पर एक बाइट सरणी के रूप में लागू की जाती है जो इसका उपयोग करने वाले एन्क्रिप्शन एल्गोरिथ्म की आवश्यकताओं को पूरा करती है.

कई AWS सेवाएं प्रमुख एन्क्रिप्शन कुंजियाँ प्रदान करती हैं.

- AWS CloudHSM क्लस्टर में HSMs एन्क्रिप्शन कुंजियाँ उत्पन्न करते हैं जिसका उपयोग डेटा कुंजी, कुंजी एन्क्रिप्शन कुंजी या मास्टर कुंजियों के रूप में किया जा सकता है.

- आप AWS कुंजी प्रबंधन सेवा (AWS KMS) से डेटा कुंजी उत्पन्न करने के लिए कह सकते हैं, फिर AWS KMS के बाहर एक कुंजी एन्क्रिप्शन कुंजी के रूप में उस कुंजी का उपयोग करें.

सर्व – कुंची

लिफाफा एन्क्रिप्शन में, एक मास्टर कुंजी एक एन्क्रिप्शन कुंजी है जिसका उपयोग अन्य एन्क्रिप्शन कुंजियों को एन्क्रिप्ट करने के लिए किया जाता है, जैसे कि डेटा कुंजी और कुंजी एन्क्रिप्शन कुंजी. डेटा कुंजियों और कुंजी एन्क्रिप्शन कुंजियों के विपरीत, मास्टर कुंजियों को प्लेनटेक्स्ट में रखा जाना चाहिए ताकि उनका उपयोग उन कुंजियों को डिक्रिप्ट करने के लिए किया जा सके जो उन्होंने एन्क्रिप्ट किया था.

शब्द सर्व – कुंची आमतौर पर संदर्भित करता है कि कुंजी का उपयोग कैसे किया जाता है, न कि इसका निर्माण कैसे किया जाता है. सभी एन्क्रिप्शन कुंजियों की तरह, एक मास्टर कुंजी आमतौर पर एक बाइट सरणी के रूप में लागू की जाती है जो एन्क्रिप्शन एल्गोरिथ्म की आवश्यकताओं को पूरा करता है जो इसका उपयोग करता है.

AWS कुंजी प्रबंधन सेवा (AWS KMS) मास्टर कुंजियाँ उत्पन्न करती है और संरक्षित करती है. इसके ग्राहक मास्टर कीज़ (CMKs) को AWS KMS के भीतर पूरी तरह से बनाया, प्रबंधित, उपयोग किया जाता है, उपयोग किया जाता है, और हटा दिया जाता है.

कई AWS सेवाएं मास्टर कुंजियाँ प्रदान करती हैं.

- AWS CloudHSM क्लस्टर में HSMs एन्क्रिप्शन कुंजियाँ उत्पन्न करते हैं जिसका उपयोग डेटा कुंजी, कुंजी एन्क्रिप्शन कुंजी या मास्टर कुंजियों के रूप में किया जा सकता है.

- AWS कुंजी प्रबंधन सेवा (AWS KMS) मास्टर कुंजियों को उत्पन्न और सुरक्षा करता है. इसके ग्राहक मास्टर कीज़ (CMKs) को AWS KMS के भीतर पूरी तरह से बनाया, प्रबंधित, उपयोग किया जाता है, उपयोग किया जाता है, और हटा दिया जाता है.

सादे पाठ

एक अनएन्क्रिप्टेड, असुरक्षित, या मानव-पठनीय रूप में जानकारी या डेटा.

निजी चाबी

सार्वजनिक कुंजियों के साथ दो कुंजियों में से एक, एक असममित एन्क्रिप्शन योजना में डेटा की सुरक्षा के लिए उपयोग किया जाता है. सार्वजनिक और निजी कुंजियों को एल्गोरिथम रूप से अग्रानुक्रम में उत्पन्न किया जाता है: सार्वजनिक कुंजी कई विश्वसनीय संस्थाओं को वितरित की जाती है, और इसकी एक जोड़ी गई निजी कुंजी को एक ही इकाई में वितरित किया जाता है. इस तरह, एक संदेश हो सकता है प्रमाणीकृत क्योंकि सार्वजनिक कुंजी हस्ताक्षर साबित करते हैं कि एक विश्वसनीय इकाई ने एन्क्रिप्ट किया और इसे भेजा. संदेश सामग्री भी हो सकती है सुरक्षित ताकि केवल एक निजी कुंजी धारक इसे डिक्रिप्ट कर सके.

निजी कुंजियों के साथ दो कुंजियों में से एक, एक असममित एन्क्रिप्शन योजना में डेटा की सुरक्षा के लिए उपयोग किया जाता है. सार्वजनिक और निजी कुंजियों को एल्गोरिथम रूप से अग्रानुक्रम में उत्पन्न किया जाता है: सार्वजनिक कुंजी कई विश्वसनीय संस्थाओं को वितरित की जाती है, और इसकी एक जोड़ी गई निजी कुंजी को एक ही इकाई में वितरित किया जाता है. इस तरह, एक संदेश हो सकता है प्रमाणीकृत क्योंकि सार्वजनिक कुंजी हस्ताक्षर साबित करते हैं कि एक विश्वसनीय इकाई ने एन्क्रिप्ट किया और इसे भेजा. संदेश सामग्री भी हो सकती है सुरक्षित ताकि केवल एक निजी कुंजी धारक इसे डिक्रिप्ट कर सके.

धारा सिफर

एक एल्गोरिथ्म जो ब्लॉक सिफर के रूप में एक समय में डेटा के एक ब्लॉक को एन्क्रिप्ट करने के बजाय एक समय में एक डेटा संचालित करता है.