IPsec vs l2tp

Contents

PPTP VS. L2TP: ¿Cuál es la diferencia?

La solución es el secreto perfecto para avanzar. Este es un sistema por el cual se genera una clave de cifrado privado nueva y única para cada sesión. Es una idea simple, incluso si las matemáticas de Exchange Diffie-Hellman son complejas. Significa que cada sesión de TLS tiene su propio conjunto de claves. De ahí el término “claves efímeras”: se usan una vez y luego desaparecen.

OpenVPN vs IKEV2 vs PPTP vs L2TP/IPSEC vs SSTP – Guía definitiva para el cifrado VPN

Una red privada virtual (VPN) cifra todos los datos a medida que viaja entre su computadora y un servidor VPN. En esta guía completa de cifrado VPN, analizamos detallado qué es el cifrado y cómo se usa en las conexiones VPN.

Quizás lo más importante es que explicaremos la variedad de términos de cifrado utilizados por VPN Services. Esperamos que, después de leer esta guía, tenga una mayor comprensión de este tema complejo y que pueda evaluar mejor las reclamaciones de seguridad hechas por los proveedores de VPN.

Preliminares

Si no está seguro de qué es una VPN y qué puede hacer por usted, consulte nuestras VPN para la Guía de principiantes.

Nuestro objetivo es presentar las características clave del cifrado VPN en términos lo más simples posible. Aunque no hay escapatoria, del hecho de que el cifrado es un tema complejo.

Si incluso el término cifrado hace que sus ojos comiencen a acruzarse, pero aún desea saber qué tener en cuenta en un buen servicio VPN, puede saltar directamente a resúmenes utilizando la mesa de contenido.

Que es el cifrado?

“Comienza desde el principio”, dijo el rey, muy gravemente, “y continúa hasta que llegues al final: luego detente.”

Lewis Carroll, Alicia en el país de las maravillas

La analogía más simple es que el cifrado es un bloqueo. Si tiene la tecla correcta, entonces el bloqueo es fácil de abrir. Si alguien no tiene la clave correcta pero quiere acceder al contenido de una caja fuerte (es decir, sus datos) protegidos por ese bloqueo, entonces puede intentar romper el bloqueo.

De la misma manera que la cerradura que asegura una bóveda bancaria es más fuerte que la que asegura una maleta, algún cifrado es más fuerte que otro cifrado.

Si desea una VPN con el cifrado más fuerte, consulte nuestra lista de VPNS más segura para obtener más información.

Los basicos

Cuando eras un niño, ¿alguna vez jugaste el juego en el que creaste un “mensaje secreto” sustituyendo una carta del mensaje con otro? La sustitución se realizó de acuerdo con una fórmula elegida por usted.

Puede, por ejemplo, haber sustituido cada letra del mensaje original con una tres letras detrás de él en el alfabeto. Si alguien más supiera qué era esta fórmula, o podía resolverlo, entonces podrían leer su “mensaje secreto.”

En la jerga de criptografía, lo que estaba haciendo era “encriptar” el mensaje (datos) de acuerdo con un algoritmo matemático muy simple. Los criptógrafos se refieren a esta fórmula como un “cifrado.”Para descifrarlo, necesitas la clave. Este es un parámetro variable que determina la salida final del cifrado. Sin este parámetro, es imposible descifrar el cifrado.

Si alguien quiere leer un mensaje encriptado pero no tiene la clave, entonces debe intentar “romper” el cifrado. Cuando el cifrado usa un cifrado de sustitución de letras simple, agrietarse es fácil. Sin embargo, el cifrado puede hacerse más seguro haciendo que el algoritmo matemático (el cifrado) sea más complejo.

Podría, por ejemplo, sustituir cada tercera letra del mensaje con un número correspondiente a la letra.

Longitud de la clave de cifrado

Los cifrados de computadora modernos son algoritmos muy complejos. Incluso con la ayuda de las supercomputadoras, son muy difíciles de descifrar, si no imposibles para todos los efectos prácticos. La forma más cruda de medir la fuerza de un cifrado es por la complejidad del algoritmo utilizado para crearlo.

Cuanto más complejo sea el algoritmo, más difícil será el cifrado usar lo que llamamos un ataque de fuerza bruta.

Un ataque de fuerza bruta si una forma de ataque muy primitiva se conoce (también se conoce como una búsqueda de clave exhaustiva), que básicamente implica probar cada combinación de números posibles hasta que se encuentre la clave correcta.

Las computadoras realizan todos los cálculos utilizando números binarios: ceros y otros. La complejidad de un cifrado depende de su tamaño clave en bits: el número bruto de los que se necesitan y los ceros necesarios para expresar su algoritmo, donde cada cero o uno está representado por un solo bit.

Esto se conoce como la longitud de la clave y también representa la viabilidad práctica de realizar con éxito un ataque de fuerza bruta en cualquier cifrado dado.

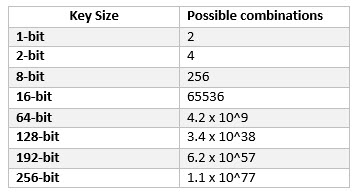

El número de combinaciones posibles (y, por lo tanto, la dificultad de forzarlas) aumenta exponencialmente con el tamaño clave. Usando el cifrado AES (ver más adelante):

Para poner esto en perspectiva:

- En 2011, la supercomputadora más rápida en la palabra fue el Fujitsu K. Esto era capaz de una velocidad máxima rmax de 10.51 Petaflops. Basado en esta figura, tomaría Fujitsu k 1.02 x 10^18 – alrededor de mil millones de mil millones (un quintillón) – años para romper una clave de 128 bits (estándar de cifrado avanzado) por fuerza. Esto es mayor que la edad del universo (13.75 mil millones de años).

- La supercomputadora más poderosa del mundo ahora (2017) es el Sunway Taihulight en China. Esta bestia es capaz de una velocidad máxima de 93.02 Petaflops. Esto significa que la computadora más poderosa del mundo aún tomaría unos 885 billones de años para una fuerza bruta una llave AES de 128 bits.

- El número de operaciones requeridas para la fuerza bruta un cifrado de 256 bits es 3.31 x 10^56. Esto es aproximadamente igual al número de átomos en el universo!

Cifrados de computadora

Mientras que la longitud de la clave de cifrado se refiere a la cantidad de números brutos involucrados, los cifrados son las matemáticas, las fórmulas o algoritmos reales, utilizados para realizar el cifrado. Como acabamos de ver, la forzamiento bruto de los cifrados de computadora modernos no es práctico.

Son las debilidades (a veces deliberadas) en estos algoritmos de cifrado lo que puede provocar un cifrado que se rompe. Esto se debe a que la salida del cifrado (mal diseñado) aún puede revelar alguna estructura de la información original antes del cifrado. Esto crea un conjunto reducido de posibles combinaciones para probar, lo que en efecto reduce la longitud de la clave efectiva.

El cifrado Blowfish, por ejemplo, es vulnerable a un ataque que explota las matemáticas detrás del problema de cumpleaños en la teoría de la probabilidad. El estudio de las debilidades en los algoritmos criptográficos se conoce como criptoanálisis.

Las longitudes de llave más largas compensan tales debilidades, ya que aumentan en gran medida el número de resultados posibles.

En lugar de atacar al cifrado en sí, un adversario puede atacar la llave misma. Esto puede afectar un sitio en particular o cierto producto de software. Pero la seguridad del algoritmo de cifrado sigue intacta, y otros sistemas que utilizan el mismo algoritmo pero tienen una generación segura de claves no se ven afectadas por la ruptura.

Longitud de la llave de cifrado

Qué tan fuerte es un cifrado depende de las matemáticas del cifrado en sí, más su longitud de clave expresada en bits. Por esta razón, los cifrados generalmente se describen junto con la longitud de la tecla utilizada.

Entonces, AES-256 (el cifrado AES con una longitud de llave de 256 bits) generalmente se considera más fuerte que AES-128. Tenga en cuenta que digo generalmente Porque estamos tratando con matemáticas muy complejas aquí (vea mis notas sobre AES más tarde).

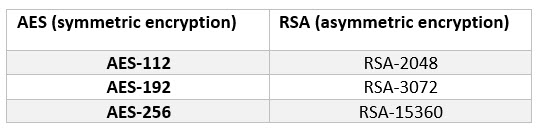

Es importante tener en cuenta que la longitud de la clave por sí sola no es un buen indicador de la fuerza de un cifrado. Es la combinación de longitud de llave y cifrado lo que importa. Los cifrados utilizados para el cifrado asimétrico, por ejemplo, usan tamaños de clave mucho más largos que los utilizados para el cifrado simétrico para proporcionar la protección equivalente.

Esta tabla está un poco desactualizada, ya que no tiene en cuenta los ataques más nuevos que se han descubierto en RSA. También vale la pena señalar que la curva elíptica y las variantes de RSA de Diffie-Hellman son mucho más fuertes que las tradicionales. Pero con suerte, tienes la idea.

Una cosa a tener en cuenta es que cuanto mayor sea la longitud de la llave, más cálculo se involucra, por lo que más potencia de procesamiento se necesita. Esto impacta la velocidad a la que los datos se pueden encriptar y descifrar. Los proveedores de VPN y similares deben, por lo tanto, decidir la mejor manera de equilibrar la seguridad vs. Usabilidad práctica al elegir esquemas de cifrado. Hay algunos proveedores de VPN que han logrado lograr bien este buen equilibrio. Para obtener más información, consulte nuestra Guía VPNS rápida.

Discutimos los principales cifrados utilizados por varios protocolos VPN un poco más tarde, pero los cifrados más comunes que probablemente encontrarás son Blowfish y AES. Además de esto, RSA se usa para cifrar y descifrar las claves de un cifrado, y SHA-1 o SHA-2 se usa como la función hash para autenticar datos.

Cifrado asimétrico

Secreto perfecto hacia adelante

El secreto perfecto hacia adelante (PFS) también se conoce como utilizando claves de cifrado efímero, o simplemente el secreto (FS) por los que se sienten incómodos con el uso de la palabra “perfecta.”

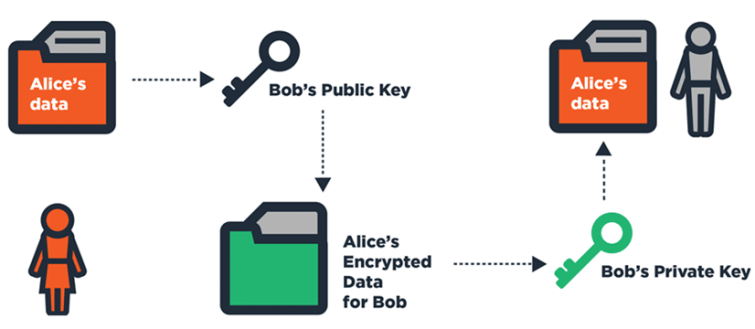

La mayoría de la comunicación en línea segura moderna se basa en SSL/TLS. Es utilizado por los sitios web HTTPS y el protocolo OpenVPN. TLS (seguridad de la capa de transporte) es un protocolo de cifrado asimétrico. El uso de un cifrado asimétrico significa que los datos se aseguran utilizando una clave pública, que se pone a disposición de todos. Sin embargo, solo puede ser descifrado por un destinatario previsto que posee la clave privada correcta.

Esta clave privada debe mantenerse en secreto. Si es robado o agrietado por un adversario, entonces ese adversario puede interceptar y leer fácilmente cualquier comunicación asegurada por él.

Desafortunadamente, es común que los servidores o incluso compañías enteras usen solo una clave de cifrado privado para asegurar todas las comunicaciones. Por qué? Porque es fácil. Sin embargo, si esa clave se ve comprometida, un atacante puede acceder a todas las comunicaciones encriptadas con ella.

Esta clave de cifrado privado, por lo tanto, se convierte en una “clave maestra” que puede usarse para desbloquear todas las comunicaciones con un servidor o empresa. Se sabe que la NSA ha explotado esta debilidad para recopilar grandes resmas de datos supuestamente seguros.

La solución es el secreto perfecto para avanzar. Este es un sistema por el cual se genera una clave de cifrado privado nueva y única para cada sesión. Es una idea simple, incluso si las matemáticas de Exchange Diffie-Hellman son complejas. Significa que cada sesión de TLS tiene su propio conjunto de claves. De ahí el término “claves efímeras”: se usan una vez y luego desaparecen.

Por lo tanto, no hay “clave maestra” que pueda ser explotada. Incluso si una sesión se ve comprometida, es solo Esa sesión que está comprometida: no todas las otras sesiones que cualquiera tiene con ese servidor o empresa!

Aunque es poco común, incluso es posible actualizar las claves de PFS dentro de una sesión (por ejemplo, cada hora). Esto limita aún más la cantidad de datos que pueden ser interceptados por un adversario, incluso si se compromete una clave privada.

Cuando escribí este artículo sobre el tema hace unos años, el uso de secreto perfecto para los sitios web HTTPS y las conexiones OpenVPN eran lamentablemente raras. Afortunadamente, esta situación ha cambiado un poco. Aunque de ninguna manera universal, el uso de claves efímeras ha aumentado mucho en los últimos tiempos.

Guías útiles

Los mejores servicios de VPN para usar en 2023 | Los principales proveedores de VPN para todos los dispositivos probados

Los servicios de VPN más baratos si tiene un presupuesto

10 mejores VPN para los Estados Unidos que los usarán en 2023

Protocolos de cifrado VPN

Un protocolo VPN es el conjunto de instrucciones (mecanismo) utilizados para negociar una conexión cifrada segura entre dos computadoras. Varios protocolos VPN son comúnmente respaldados por servicios comerciales de VPN. Los más notables son PPTP, L2TP/IPSEC, OpenVPN, SSTP e IKEV2.

Miro cada uno de estos a continuación, pero OpenVPN es ahora el protocolo VPN estándar de la industria utilizado por los servicios de VPN comerciales, por una buena razón. Es muy seguro y se puede usar en casi todos los dispositivos con capacidad de VPN. Por lo tanto, gastaré tinta digital adicional discutiendo OpenVPN en detalle.

PPTP

Pros

- Cliente integrado en casi todas las plataformas

- Muy fácil de configurar

CONTRAS

- Muy inseguro

- Definitivamente comprometido por la NSA

- Fácilmente bloqueado

Que es pptp?

Es solo un protocolo VPN y se basa en varios métodos de autenticación para proporcionar seguridad. Entre los proveedores comerciales de VPN, esto es casi invariablemente MS-Chap V2. El protocolo de cifrado (similar a un cifrado estándar) utilizado por PPTP es el cifrado punto a punto de Microsoft (MPPE).

El protocolo de túnel de punto a punto (PPTP) fue desarrollado por un consorcio fundado por Microsoft para crear VPN a través de redes de acceso telefónico. Como tal, PPTP ha sido durante mucho tiempo el protocolo estándar para las redes VPN corporativas.

PPTP está disponible como estándar en casi cada plataforma y dispositivo con capacidad de VPN. Es fácil de configurar, sin la necesidad de instalar software adicional. Esto asegura que PPTP siga siendo una opción popular tanto para los servicios comerciales de VPN como para los servicios comerciales de VPN.

También tiene la ventaja de requerir una sobrecarga computacional baja para implementar … por lo que es rápido!

Desafortunadamente, PPTP no es seguro. En absoluto. Aunque ahora generalmente solo se encuentra usando claves de cifrado de 128 bits, en los años transcurridos desde que se incluyó por primera vez con Windows 95 OSR2 en 1999, han salido a la luz una serie de vulnerabilidades de seguridad.

El más serio de estos es la posibilidad de autenticación MS-CHAP V2 no encapsulado. Usando este exploit, PPTP se ha roto en dos días. Microsoft ha parcheado la falla, pero ha emitido una recomendación para usar L2TP/IPSEC o SSTP en su lugar.

No debería sorprendernos que la NSA sea casi seguro que descifra PPTP las comunicaciones encriptadas como estándar. Aún más preocupante es que la NSA recopiló grandes cantidades de datos más antiguos que se volvieron encriptados cuando PPTP se consideró seguro. Es casi seguro descifrar estos datos heredados también.

PPTP requiere tanto el puerto TCP 1723 como el protocolo GRE. Es fácil de firewall GRE, lo que facilita la bloqueo de las conexiones PPTP.

L2tp/iPsec

Pros

- Generalmente considerado seguro

- Fácil de configurar

- Disponible en todas las plataformas modernas

- Más rápido que OpenVPN (tal vez)

CONTRAS

- Puede estar comprometido por la NSA (no probado)

- Probablemente deliberadamente debilitado por la NSA (no probado)

- Puede luchar con firewalls restrictivos

- A menudo implementado mal

¿Qué es L2TP e iPsec??

El protocolo de túnel de capa 2 (L2TP) está integrado en casi todos los sistemas operativos modernos y dispositivos con capacidad de VPN. Por lo tanto, es tan fácil y rápido de configurar como PPTP.

Por sí solo, L2TP no proporciona ningún cifrado o confidencialidad al tráfico que lo pase a través de él, por lo que generalmente se implementa con el suite de autenticación IPSEC (L2TP/IPSEC). Incluso si un proveedor solo se refiere a L2TP o IPSEC (como algunos lo hacen), es casi seguro que en realidad significa L2TP/IPSEC.

L2TP/IPSEC puede usar los cifrados 3DES o AES. 3DES es vulnerable a los ataques de colisión de encuentro en el medio y Sweet32, por lo que en la práctica es poco probable que lo encuentres en estos días.

Pueden surgir problemas porque el protocolo L2TP/IPSEC usa solo un número limitado de puertos. Esto puede causar complicaciones cuando se usa detrás de los firewalls Nat. Esta dependencia de puertos fijos también hace que el protocolo sea bastante fácil de bloquear.

L2TP/IPSEC encapsula los datos dos veces, lo que ralentiza las cosas. Esto se compensa con el hecho de que el cifrado/descifrado ocurre en el núcleo y L2TP/iPSEC permite múltiples subprocesos. OpenVPN no. El resultado es que L2TP/IPSEC es teóricamente más rápido que OpenVPN.

L2TP/IPSEC utilizando el cifrado AES no tiene vulnerabilidades conocidas importantes, y si se implementa adecuadamente aún puede ser seguro. Sin embargo, las revelaciones de Edward Snowden han insinuado fuertemente que el estándar se ve comprometido por la NSA.

John Gilmore es especialista en seguridad y miembro fundador de la Fundación Electronic Frontier. Explica que es probable que IPSEC se debilitara deliberadamente durante su fase de diseño.

Un problema posiblemente mucho mayor es que muchos servicios VPN implementan L2TP/IPSEC mal. Específicamente, usan claves previas al intercambio (PSK) que se pueden descargar libremente de sus sitios web.

Estos PSK solo se usan para autenticar la conexión, por lo que incluso si se compromete, los datos permanecen encriptados de forma segura utilizando AES. Sin embargo, un atacante podría usar la tecla previa al intercambio para hacerse pasar por un servidor VPN. Luego podría escuchar al tráfico cifrado, o incluso inyectar datos maliciosos en la conexión.

Resumen

A pesar de algunas cuestiones en gran medida teóricas, L2TP/IPSEC generalmente se considera seguro si no se utilizan las teclas previas al acceso compartidas abiertamente. Su compatibilidad incorporada con muchos dispositivos puede convertirlo en una muy buena opción.

SSTP

Pros

- Muy seguro

- Completamente integrado en Windows

- Soporte de Microsoft

- Puede pasar por alto la mayoría de los firewalls

CONTRAS

- Estándar patentado propiedad de Microsoft

¿Qué es SSTP??

SSTP es un tipo de cifrado que usa SSL 3.0 y ofrece ventajas similares a OpenVPN. Esto incluye la capacidad de usar TCP Port 443 para evadir la censura. La integración estrecha con Windows puede facilitar el uso y más estable que OpenVPN en esa plataforma.

Sin embargo, a diferencia de OpenVPN, SSTP es un estándar patentado propiedad de Microsoft. Esto significa que el código no está abierto al escrutinio público. La historia de la cooperación de Microsoft con la NSA, y las especulaciones sobre posibles puertas de fondo incorporadas en el sistema operativo de Windows, no inspiran confianza en el estándar.

Microsoft introdujo el Protocolo de túnel de socket seguro (SSTP) en Windows Vista SP1. Aunque ahora está disponible para Linux VPN, e incluso Mac OS X, sigue siendo principalmente una plataforma solo con Windows.

Otro problema es que SSL V3.0 es vulnerable a lo que se conoce como el ataque de caniche y, por lo tanto, no se recomienda. Si este problema también afecta a SSTP no está claro, pero nuevamente, apenas inspira confianza.

Resumen

En el papel, SSTP ofrece muchas de las ventajas de OpenVPN. Sin embargo, ser un estándar de Microsoft patentado, socava mal su credibilidad.

IKev2

Pros

- Rápido

- Estable: especialmente al cambiar de red o volver a conectarse después de una conexión a Internet perdida

- Seguro (si se usa AES)

- Fácil de configurar (al menos a fin de usuario!)

- El protocolo es compatible con los dispositivos BlackBerry

CONTRAS

- No compatible con muchas plataformas

- La implementación de IKEV2 en el extremo del servidor es complicado, que es algo que podría dar lugar a problemas en el desarrollo

- Solo confía en las implementaciones de código abierto

Que es ikev2?

Internet Key Exchange versión 2 (IKEV2) fue desarrollado conjuntamente por Microsoft y Cisco. Es compatible de forma nativa por Windows 7+, BlackBerry e iOS Devices. Es por eso que muchos servicios de iOS VPN usan IKev2 en lugar de OpenVPN.

Se han desarrollado versiones compatibles de IKEV2 de forma independiente para Linux y otros sistemas operativos. Muchas de estas iteraciones son de código abierto. Como siempre, sugiero ser desconfiado de cualquier cosa desarrollada por Microsoft. Las versiones de código abierto de IKEV2, sin embargo, no deberían tener problemas.

IKev2 es parte de la suite de protocolo IPSEC. Asegura que el tráfico sea seguro entregando el atributo SA (Asociación de Seguridad) dentro de IPSEC y mejora en IKev1 de muchas maneras. IKev2, por lo tanto, a veces se le conoce como iKev2/iPsec. Ikev1, por otro lado, a menudo se conoce simplemente como IPsec.

Apodado VPN Connect de Microsoft, IKev2 es particularmente bueno para restablecer automáticamente una conexión VPN cuando los usuarios pierden temporalmente sus conexiones a Internet. Por ejemplo, al entrar o salir de un túnel de tren.

Debido a su apoyo al protocolo de movilidad y multihoming (mobike), IKev2 también es muy resistente a las redes cambiantes. Esto hace que IKEV2 sea una excelente opción para los usuarios de teléfonos celulares que cambian regularmente entre WiFi en el hogar y conexiones móviles, o que se mueven regularmente entre puntos de acceso.

IKEV2 no es tan común como L2TP/IPSEC como admitido en muchas menos plataformas (aunque esta situación está cambiando rápidamente). Sin embargo, se considera al menos tan bueno como, si no superior, L2TP/iPSEC en términos de seguridad, rendimiento (velocidad), estabilidad y la capacidad de establecer (y restablecer) una conexión.

OpenVPN

Pros

- Muy seguro (si se usa PFS)

- Altamente configurable

- Fuente abierta

- Puede pasar por alto los firewalls

- Necesita software de terceros

¿Qué es OpenVpn??

OpenVPN es una tecnología de código abierto que utiliza los protocolos de la biblioteca OpenSSL y TLS, junto con una amalgama de otras tecnologías, para proporcionar una solución VPN fuerte y confiable. Ahora es el protocolo VPN estándar de la industria utilizado por los servicios de VPN comerciales, por una buena razón.

Una de las principales fortalezas de OpenVPN es que es altamente configurable. No es compatible con la plataforma, pero está disponible en la mayoría de las plataformas a través de un software de terceros. Los clientes y aplicaciones personalizados de OpenVPN a menudo están disponibles en proveedores de VPN individuales, pero el proyecto Core Open Source es desarrollado por el proyecto OpenVPN.

Muchos desarrolladores y colaboradores del proyecto OpenVPN también funcionan para OpenVPN Technologies Inc., que supervisa el proyecto.

OpenVPN se ejecuta mejor en un puerto UDP, pero se puede configurar para ejecutarse en cualquier puerto (ver notas más adelante). Esto incluye el puerto TCP 443, que es utilizado por el tráfico HTTPS regular. Ejecutar OpenVPN a través del puerto TCP 443 hace que sea difícil distinguir las conexiones VPN, aparte del tipo de conexiones seguras utilizadas por los bancos, los servicios de correo electrónico y los minoristas en línea. Esto hace que OpenVPN sea muy difícil de bloquear.

Otra ventaja de OpenVPN es que la biblioteca OpenSSL utilizada para proporcionar cifrado admite una serie de cifrados. En la práctica, sin embargo, solo los Servicios de VPN comerciales usan comúnmente el pescado de soporte y los EA. Discuto esto a continuación.

A la luz de la información obtenida de Edward Snowden, parece que mientras se use el secreto perfecto hacia adelante, entonces OpenVPN no ha sido comprometido o debilitado por la NSA.

Una auditoría reciente de crowdsourced de OpenVPN ahora está completa, al igual que otra financiada por acceso privado a Internet. No se descubrieron vulnerabilidades graves que afecten la privacidad de los usuarios. Se descubrieron un par de vulnerabilidades que hicieron que los servidores OpenVPN fueran potencialmente abiertos a un ataque de denegación de servicio (DOS), pero estos se han parcheado en OpenVPN 2.4.2.

OpenVPN generalmente se considera el protocolo VPN más seguro disponible y es ampliamente compatible en toda la industria VPN. Por lo tanto, discutiré el cifrado de OpenVPN en detalle a continuación.

Encriptación OpenVPN

El cifrado OpenVPN comprende dos partes: cifrado de canal de datos y cifrado de canal de control. El cifrado del canal de datos se utiliza para asegurar sus datos. El cifrado de canal de control asegura la conexión entre su computadora y el servidor VPN.

Cualquier defensa es tan fuerte como su punto más débil, por lo que es lamentable que algunos proveedores de VPN usen un cifrado mucho más fuerte en un canal que el otro (generalmente más fuerte en el canal de control).

No es raro, por ejemplo, ver un servicio VPN anunciado como un uso de un cifrado AES-256 con cifrado de apretón de manos RSA-4096 y autenticación de hash SHA-512. Esto suena muy impresionante hasta que te das cuenta de que solo se refiere al cifrado de canal de control y no al canal de datos, que está encriptado con mero pez soplete-128 con autenticación de hash SHA1. Esto se hace solo por razones de marketing.

Si se usa un cifrado diferente en los canales de datos y control, entonces la verdadera resistencia de la conexión OpenVPN se mide mediante el conjunto de cifrado más débil utilizado.

Para la máxima seguridad, tanto los datos como el cifrado del canal de control deben ser lo más fuertes posible. Sin embargo, cuanto más fuerte sea el cifrado utilizado, más lenta será la conexión, por lo que algunos proveedores escatiman en el cifrado del canal de datos.

El cifrado del canal de control también se llama cifrado TLS porque TLS es la tecnología utilizada para negociar de forma segura la conexión entre su computadora y el servidor VPN. Esta es la misma tecnología utilizada por su navegador para negociar de forma segura una conexión con un sitio web cifrado de HTTPS.

- El cifrado de canal de control consiste en un cifrado, cifrado de apretón de manos y autenticación hash.

- El cifrado del canal de datos consiste en una autenticación de cifrado y hash.

Los proveedores de VPN a menudo usan el mismo nivel de cifrado tanto para los canales de control como para los canales de datos. En nuestras revisiones y tablas de “semáforo”, solo las enumeramos por separado si se usan valores diferentes para cada canal.

Si declaramos que un proveedor usa un cifrado AES-256, esto significa que se usa un cifrado AES-256 para los canales de control y de datos.*

(*Este debería ser el caso, al menos. Algunas revisiones heredadas no cumplen con nuestras pautas actuales, pero estas deben eliminarse a tiempo).

PPTP VS. L2TP: ¿Cuál es la diferencia??

La principal diferencia entre PPTP y L2TP es que L2TP es más segura que PPTP. Esto se debe a que L2TP utiliza un cifrado y certificados más fuertes para la autenticación. En contraste, PPTP proporciona una seguridad más débil pero ofrece una velocidad de conexión más rápida.

¿Cuál es la diferencia entre PPTP y L2TP??

PPTP y L2TP son dos protocolos de túneles populares respaldados por casi todos los VPN. Permiten a los usuarios acceder de forma remota a una red. PPTP es antiguo y menos seguro pero más rápido y más simple que L2TP. Desafortunadamente, el PPTP viene con muchas vulnerabilidades de seguridad, lo que generalmente lo convierte en una peor elección siempre que le importe la seguridad (y deberías).

Para obtener más diferencias entre PPTP y L2TP, consulte el PPTP VS. Mesa L2TP.

Tenga en cuenta que L2TP no tiene capacidades de cifrado por sí solo. Como resultado, a menudo se combina con iPsec. Entonces, algunas de las diferencias incluyen las diferencias entre PPTP y L2TP/IPSEC.

| PPTP | L2TP |

| Corto para el protocolo de túnel punto a punto. | Abreviatura del protocolo de túnel de capa 2. |

| Definido en RFC-2637. | Descrito en RFC-3931. |

| PPTP utiliza TCP y GRE como protocolo de transporte. | L2TP usa TCP o UDP (cuando se combina con iPsec) como protocolo de transporte. |

| PPTP separa los flujos de control y de datos, lo que lo hace menos eficiente que L2TP. | L2TP combina flujos de control y datos, lo que lo hace más eficiente que PPTP. |

| PPTP es menos seguro y tiene muchas vulnerabilidades de seguridad. | L2TP es más seguro porque requiere certificados para la autenticación y realiza verificaciones de doble encapsulación e integridad. |

| PPTP se basa en MSCHAP2, que, debido a la baja complejidad, puede ser forzada rápidamente rápidamente. | L2TP a menudo se combina con IPSEC para proporcionar un cifrado de extremo a extremo, garantizar la integridad de los datos y proteger contra los ataques de repetición. |

| MSCHAPV2 se puede cambiar a EAP-TLS. Pero configurar EAP-TLS en PPTP podría ser más difícil, yo.mi., Puede usar certificados con PPTP si hace cumplir la autenticación EAP-TLS, pero eso requiere certificados del lado del cliente y del lado del servidor y la configuración complicada. | Configurar L2TP es fácil. La combinación con iPsec agrega capacidades de autenticación y cifrado altamente seguras. |

| PPTP es fácil de usar, simple y más rápido que L2TP. | L2TP utiliza más recursos de CPU que PPTP, lo que lo hace más lento que PPTP. |

| PPTP tiene gastos generales bajos y es rentable. | L2TP tiene una sobrecarga más alta que PPTP porque el cifrado más seguro hace que funcione más lento. |

| PPTP no requiere infraestructura de clave pública (PKI). | L2TP utiliza infraestructura de clave pública en forma de certificados digitales. |

| PPTP utiliza un cifrado de 128 bits. | L2TP utiliza cifrado de 256 bits. |

| PPTP tiene problemas de rendimiento en redes inestables. | L2TP ofrece un rendimiento excelente y constante en redes inestables. |

| PPTP es menos amigable con los firewall. | L2TP es más amigable con los firewall porque la mayoría de los firewalls no admiten Gre. |

Ventajas de L2TP sobre PPTP

- L2TP es más seguro que PPTP gracias a un cifrado más fuerte y certificados digitales.

- L2TP es más estable que L2TP, lo cual es vital si lograr un rendimiento constante en redes inestables es un requisito.

- L2TP es fácil de configurar mientras mantiene una alta seguridad. A pesar de que PPTP es fácil de configurar, hacerlo seguro requiere una configuración adicional y onerosa.

Ventajas de PPTP sobre L2TP

- PPTP proporciona una velocidad de conexión más rápida que L2TP porque su cifrado es de bajo nivel.

- PPTP viene incorporado con muchos sistemas operativos de Windows.

- PPTP es más rápido y más fácil de implementar que L2TP/IPSEC porque no se basa en infraestructura de clave pública (PKI) y, por lo tanto, no requiere certificados digitales.

Resumen de PPTP vs. L2TP

Si bien PPTP es fácil de configurar y rápido, L2TP es mucho más seguro. Como resultado, L2TP es la mejor opción entre estos dos protocolos. Sin embargo, al pensar en la seguridad y el rendimiento, debe considerar usar el protocolo de túnel OpenVPN.

OpenVPN vs. L2TP/IPSEC: ¿Qué protocolo VPN es adecuado para ti??

Las redes privadas virtuales (VPN) se han vuelto esenciales para asegurar las conexiones a Internet y proteger la privacidad en línea. El uso de una VPN protege sus datos de los ojos indiscretos mientras navega por Internet. Sin embargo, seleccionar la VPN correcta es solo el primer paso. Elegir el protocolo VPN adecuado que se adapte a sus necesidades específicas es igualmente importante.

Un protocolo VPN determina cómo se transmiten y aseguran sus datos a través de Internet. Si bien hay varios protocolos VPN disponibles, OpenVPN y L2TP (protocolo de túnel de capa 2) son las dos opciones más utilizadas. Pero cuál escoger? Te tenemos cubierto!

El artículo explora la comparación entre diferentes protocolos VPN. En esta comparación, exploraremos las diferencias entre OpenVPN y L2TP y examinaremos sus fortalezas y debilidades para ayudarlo a elegir la mejor opción para sus necesidades.

-

- ¿Cómo funcionan los protocolos VPN??

- Comparación de protocolo VPN: lo básico

- OpenVPN: el protocolo VPN más seguro

- Pros

- Contras

- Pros

- Contras

- PPTP

- Protocolo SSTP

- IKev2/iPsec

- Guardaespaldas

- Camino ligero

- OpenWRT

- GL.inet

- Tomate

- Asusrt

- Dd-wrt

¿Cómo funcionan los protocolos VPN??

Los protocolos VPN comprenden dos canales principales: un control y un canal de datos. El canal de control verifica la conexión entre el servidor VPN y su dispositivo, mientras que el canal de datos transmite los datos reales. Trabajando juntos, estos canales proporcionan transmisión segura de sus datos.

Al establecer una conexión, el protocolo VPN inicia la encapsulación, lo que implica colocar paquetes de datos de usuario dentro de otro paquete de datos. Este proceso se lleva a cabo para evitar inconsistencias entre las configuraciones del protocolo VPN de la dirección del servidor y el servidor de destino, asegurando así que sus datos alcancen su destino de manera precisa y segura.

Comparación de protocolo VPN: lo básico

Lo que distingue un protocolo VPN de otro es su nivel de seguridad. La seguridad, en este contexto, tiene dos significados distintos pero igualmente significativos. El primero se refiere a las medidas que un protocolo incorpora para salvaguardar sus datos, como la fuerza de cifrado, la autenticación hash y el uso de cifrados. El segundo aspecto se relaciona con la resistencia del protocolo a los intentos de agrietamiento. Esto depende de varios factores, incluidas las características del protocolo y las consideraciones externas como su país de origen y si ha sido comprometido por entidades como la NSA de los Estados Unidos.

Aquí, exploraremos la funcionalidad de OpenVPN vs. Protocolos VPN L2TP.

OpenVPN: el protocolo VPN más seguro

- Fuente abierta

- Compatibilidad de plataformas principales

- Buena compatibilidad de firewall

- Integración completa de Windows

Contras

- No está disponible

- Configuración manual compleja

Protocolo L2TP/IPSEC

L2TP no ofrece protección o cifrado del tráfico que pasa a través del servidor VPN. Por lo tanto, se usa con seguridad del protocolo de Internet (IPSEC), un protocolo de cifrado. El L2TP es una extensión del protocolo PPTP y utiliza una doble encapsulación. Mientras que la primera encapsulación crea una conexión PPP, la segunda comprende el cifrado IPSEC. Además, L2TP/IPSEC es compatible con las principales plataformas y la mayoría de los sistemas operativos de escritorio y móviles.

Exploremos sus características.

- Configuración: Configurar este protocolo VPN es fácil y rápido. Muchos sistemas operativos, como MacOS 10.3+, Windows 2000/XP y Android, admite L2TP/IPSEC. Solo necesita importar los archivos de configuración proporcionados por su proveedor de VPN.

- Seguridad y cifrado: El protocolo de túnel de capa 2 (L2TP) no tiene cifrado, pero generalmente es seguro cuando se combina con iPsec. Los datos se encapsulan dos veces utilizando el cifrado estándar de IPSEC.

- Actuación: Como L2TP/IPSEC utiliza una doble encapsulación, su velocidad puede volverse significativamente lenta, afectando su rendimiento.

- Puertos: L2TP/iPSEC utiliza diferentes puertos para diferentes propósitos. Utiliza UDP 500 para el intercambio de claves inicial, UDP 1701 para la configuración y UDP 4500 para traducción de direcciones de red (NAT) Traversal.

Pros

- Configuración fácil

- Compatible con todas las plataformas populares

- Utiliza el cifrado AES

Contras

- A menudo pasado por alto por los proveedores de VPN

- Soporte portuario limitado

- No va bien con los firewalls.

¿Qué versión de OpenVPN debería usar: puerto UDP o TCP??

Al seleccionar un protocolo VPN, OpenVPN es a menudo la opción más popular y uno de los protocolos VPN seguros. Sin embargo, los usuarios a menudo se enfrentan a la elección entre los protocolos TCP y UDP.

Entonces la pregunta es, ¿cuál debería elegir?? Antes de discutir qué versión de OpenVPN debe elegir, exploremos lo que significan.

- Protocolo de control de transmisión (TCP) Protocolo de red ISA que rige cómo se transmiten los datos entre dispositivos a través de Internet. Se conoce como un protocolo confiable porque asegura que todos los datos se entreguen en el orden correcto sin ninguna pérdida o duplicación. OpenVPN TCP puede no ser tan rápido como OpenVPN UDP, pero es confiable y se prefiere para aplicaciones que requieren una alta precisión de datos y consistencia.

- Protocolo de datagrama de usuario (UDP) es un protocolo sin conexión para transmitir datos a través de Internet. A diferencia de TCP, UDP no establece una conexión antes de transmitir datos. Esto significa que los paquetes se pueden enviar sin confirmación de que se recibió el paquete anterior.

El protocolo OpenVPN funciona de manera óptima cuando se usa con el puerto UDP. Los dos perfiles de conexión de protocolo predeterminados disponibles para la descarga del servidor de acceso están configurados para priorizar UDP como la primera opción, seguido de TCP si UDP falla.

Sin embargo, si desea tener más confiabilidad, cambie a TCP. UDP es menos confiable ya que los paquetes se pueden perder o llegar fuera de servicio. Además, UDP no proporciona ningún mecanismo para garantizar que los datos se transmitan y reciban correctamente.

Cómo integrar OpenVPN en un enrutador?

Cómo integrar OpenVPN en un enrutador?

Configurar OpenVPN en un enrutador puede diferir entre los proveedores de VPN, ya que cada proveedor puede tener un método único para configurar la conexión.

Estos son los pasos para configurar una conexión VPN en su enrutador.

- Asegúrese de que su enrutador sea compatible con OpenVPN verificando el sitio web del fabricante para obtener actualizaciones y compatibilidad de firmware.

- Después de eso, descargue e instale el software del cliente OpenVPN en su enrutador. Esto variará según el modelo de enrutador, así que consulte las instrucciones de su fabricante para obtener más detalles.

- Una vez que se instale el software OpenVPN, configure la configuración del enrutador para establecer una conexión con su proveedor de VPN. Esto incluye configurar el perfil de conexión VPN, configurar la configuración del firewall del enrutador y especificar los protocolos de cifrado y la configuración de seguridad.

- Pruebe su conexión OpenVPN para asegurarse de que funcione correctamente. Puede hacer esto intentando conectarse a un servidor remoto, acceder al contenido geo.

¿Cuál es el mejor proveedor de OpenVPN para mi red??

OpenVPN es un protocolo de túnel altamente seguro y confiable ampliamente utilizado por los proveedores de servicios de Internet en la industria VPN. Existen numerosas formas de implementar una red OpenVPN debido a su flexibilidad. Los proveedores de VPN proporcionan un software de código abierto a los usuarios que utilizan técnicas VPN para conexiones seguras de punto a punto y sitio a sitio.

Aquí, veremos más de cerca los principales servicios de OpenVPN.

- ExpressVPN: ExpressVPN excede nuestros estándares mínimos para la configuración de OpenVPN, ofreciendo un cifrado AES de alto estándar con un apretón de manos RSA-4096, teclas DH para un secreto perfecto hacia adelante y SHA-512 HMAC para autenticación. Con más de 3000 servidores VPN en 94 países, ExpressVPN proporciona velocidades rápidas del servidor y respuesta instantánea de conexión a Internet, lo que lo convierte en una opción principal para los servicios de transmisión como Netflix, Amazon Prime, Hulu y Disney+.

- Nordvpn: NordVPN es un cliente VPN confiable para OpenVPN con características de seguridad de primer nivel. Emplea la autenticación de hash AES-256-CBC y HMAC SHA256 Hash para una conexión segura en el canal de datos y el apretón de manos RSA-2048 en el canal de control. Además, ofrece más de 5500 servidores en 60 países y velocidades de conexión rápidas. NordVPN es ideal para evitar los firewalls y acceder a plataformas como Netflix, Hulu, Disney+y BBC Ilayer de dispositivos móviles y sistemas operativos modernos de escritorio.

- Surfshark: Surfshark es otro servicio VPN utilizado para OpenVPN. Ofrece túneles divididos y conexiones de múltiples saltos. Tiene una red de más de 3.200 servidores, y las características adicionales incluyen CleanWeb, Modo de camuflaje y Modo Noborders. El plan estándar permite dispositivos ilimitados simultáneamente conectados y tiene un precio de $ 59.76 anualmente.

Otros protocolos VPN

Aquí hay una lista de otros protocolos VPN más populares.

PPTP

El Protocolo de túneles de punto a punto (PPTP) fue el primer protocolo VPN disponible para el público en 1999. Sigue siendo ampliamente utilizado en VPN corporativas debido a su disponibilidad incorporada en la mayoría de las plataformas y una configuración fácil.

Sin embargo, los riesgos de seguridad de PPTP son alarmantes, con demostraciones pasadas que muestran que podría ser roto en solo dos días. Mientras que Microsoft ha parchado estas vulnerabilidades, todavía recomienda usar protocolos más confiables como SSTP o L2TP/IPSEC. PPTP también puede ser ineficaz en situaciones con pérdida de paquetes, lo que lleva a una desaceleración masiva y requiere reinicios de conexión. Si bien PPTP fue una vez una opción confiable, ya no se considera una VPN segura o efectiva.

Protocolo SSTP

Protocolo de túnel de socket seguro (SSTP) fue un protocolo VPN introducido en Windows Vista SP1 y ahora está disponible en otras plataformas. SSTP usa SSL 3.0 y se considera más seguro que PPTP. Como un protocolo patentado propiedad de Microsoft, SSTP está completamente integrado en la plataforma de Windows y configura rápidamente. También funciona bien con firewalls y puede usar TCP Port 443 para evitar la censura.

IKev2/iPsec

IKev2 es un protocolo de túnel creado por Microsoft y Cisco. Se convierte en el mejor protocolo VPN combinado con iPsec, lo que lo convierte en una opción segura y flexible. Se admite de forma nativa en Windows después de la versión 7, iOS y BlackBerry. IKEV2/IPSEC es conocido por su estabilidad, reanudando automáticamente la operación regular después de una interrupción temporal. Además, existen versiones de código abierto de IKEV2/IPSEC, pero el software de terceros puede ser necesario para ejecutarlas.

Guardaespaldas

WireGuard es un protocolo VPN moderno con mejor rendimiento y seguridad que las conexiones VPN tradicionales. Fue lanzado de Beta en 2020 y está ganando popularidad debido a su base de código más pequeña, funciones de seguridad actualizadas y velocidades de conexión más rápidas.

Uno de los inconvenientes de WireGuard es que almacena las direcciones IP de los usuarios en el servidor y no las asigna dinámicamente a los usuarios móviles. Sin embargo, muchos proveedores de VPN han desarrollado soluciones para abordar este problema y garantizar la privacidad del usuario. Por ejemplo, NordVPN implementa un sistema de doble NAT para evitar que las direcciones IP de los usuarios se almacenen en el servidor. Su implementación del protocolo de WireGuard se llama nordlynx.

Camino ligero

Lightway es un protocolo VPN que se desarrolla ExpressVPN. Lightway es de código abierto y ha pasado auditorías de seguridad. Funciona como el protocolo WireGuard, ya que utiliza la última criptografía y ofrece mejoras en confiabilidad. Sin embargo, no es tan popular como WireGuard y no tan rápido en las pruebas del mundo real.

Usar Lightway con la aplicación ExpressVPN es sencillo. ExpressVPN es actualmente el único proveedor de VPN que usa este protocolo.

Los mejores enrutadores VPN en 2023

Un enrutador VPN es un dispositivo de enrutamiento diseñado para facilitar la comunicación de red dentro de un entorno VPN. Su función principal es permitir múltiples dispositivos finales de VPN ubicados en ubicaciones separadas para conectarse y comunicarse entre sí.

Aquí hay una lista de algunos firmware VPN.

OpenWRT

Es un sistema operativo (OS) gratuito y de código abierto para enrutadores y otros dispositivos integrados. OpenWRT transforma un enrutador o dispositivo integrado en un dispositivo de red más potente y versátil con una mayor flexibilidad y control sobre su configuración y características que otros sistemas operativos.

GL.inet

GL.Los enrutadores INET son conocidos por su tamaño y portabilidad compactos, lo que los convierte en una opción popular para los viajeros o usuarios que necesitan configurar una red sobre la marcha. A pesar de su pequeño tamaño, GL.Los enrutadores INET ofrecen una gama de características avanzadas, que incluyen soporte para conexiones VPN, cliente OpenVPN, otros protocolos y capacidades del servidor, y compatibilidad con el sistema operativo OpenWRT.

Tomate

Tomato es un firmware de enrutador de terceros diseñado para proporcionar características y capacidades mejoradas más allá del firmware predeterminado del fabricante. El tomate se basa en el sistema operativo Linux y es compatible con varios modelos de enrutadores de diferentes fabricantes.

Asusrt

ASUSWRT es el firmware predeterminado que viene preinstalado en los enrutadores ASUS. Es un firmware fácil de usar diseñado para proporcionar características avanzadas, mientras que aún es accesible para los usuarios de todos los niveles de habilidad.

ASUSWRT incluye una interfaz basada en la web que es fácil de navegar, lo que permite a los usuarios acceder y configurar rápidamente una gama de configuraciones, que incluye soporte para conexiones VPN, nombre de red IP, configuración de calidad de servicio (QoS), características de seguridad avanzadas y más.

Dd-wrt

DD-WRT es un firmware popular de enrutador de terceros diseñado para proporcionar características y capacidades avanzadas más allá del firmware predeterminado del fabricante. Se basa en el sistema operativo Linux y es compatible con varios modelos de enrutadores de diferentes fabricantes. Además, DD-WRT incluye soporte para una gama de protocolos de red, incluido IPv6, y proporciona configuraciones inalámbricas avanzadas que permiten a los usuarios optimizar su rendimiento y rango de red inalámbrica.

¿Cuál es el mejor protocolo VPN para su caso de uso??

- El mejor protocolo VPN para su caso de uso depende de varios factores, como sus necesidades específicas, el nivel de seguridad que necesita, los dispositivos y las plataformas que utiliza y las condiciones de la red con las que trabajará. Aquí hay algunos escenarios comunes y los protocolos VPN que a menudo se recomiendan: OpenVPN es uno de los protocolos más seguros recomendados para los usuarios que necesitan el más alto nivel de seguridad y privacidad. Por otro lado, a menudo se recomienda KEV2 para dispositivos móviles debido a su capacidad para reconectarse rápidamente con el servidor VPN, incluso cuando se cambia entre diferentes redes. Además, L2TP/IPSEC es una buena opción para hardware o software más antiguos que puede no admitir protocolos VPN más modernos. SSTP es una buena opción para evitar los firewalls y otras restricciones de red, ya que utiliza el puerto HTTPS (443) para establecer una conexión.

El autor

Rimsha ashrafRimsha Ashraf es un escritor técnico de contenido e ingeniero de software de profesión (disponible en LinkedIn e Instagram). Ha escrito más de 1000 artículos y blogs y ha completado más de 200 proyectos en varias plataformas independientes. Sus habilidades y conocimientos de investigación se especializan en temas como la seguridad cibernética, la computación en la nube, el aprendizaje automático, la inteligencia artificial, la cadena de bloques, la criptomoneda, los bienes raíces, el automóvil, la cadena de suministro, las finanzas, el comercio minorista, el comercio electrónico, la salud y el bienestar, y las mascotas y las mascotas. Rimsha está disponible para trabajos a largo plazo e invita a los clientes potenciales a ver su cartera en su sitio web RimshaashRaf.comunicarse.

- OpenVPN: el protocolo VPN más seguro