Cryptographie de base

Contents

Un aperçu de la cryptographie: concepts de base

Avec ce chiffre, nous déplacons simplement chaque lettre un nombre défini d’espaces vers le haut ou vers le bas de l’alphabet.

Introduction à la cryptographie

Voici un guide simple et étape par étape de la cryptographie. J’ai couvert l’histoire de la cryptographie, les types, les chiffres et les fonctions.

La cryptographie, ou l’art et la science de la cryptage des informations sensibles, était autrefois exclusive aux domaines du gouvernement, du monde universitaire et de l’armée. Cependant, avec les progrès technologiques récentes, la cryptographie a commencé à imprégner toutes les facettes de la vie quotidienne.

Tout, de votre smartphone à votre banque, repose fortement sur la cryptographie pour assurer la sécurité de vos informations et vos moyens de subsistance sécurisés.

Et malheureusement, en raison des complexités inhérentes de la cryptographie, de nombreuses personnes supposent qu’il s’agit d’un sujet mieux laissé à des pirates de chapeau noir, de conglomérats de plusieurs milliards de dollars et de la NSA et de la NSA.

Mais rien ne pouvait être plus éloigné de la vérité.

Avec les grandes quantités de données personnelles qui circulent sur Internet, il est plus important que jamais pour apprendre à vous protéger avec succès des individus ayant des intentions malades.

Dans cet article, je vais vous présenter un simple guide du débutant de la cryptographie.

Mon objectif est de vous aider à comprendre exactement ce qu’est la cryptographie, comment elle est, comment elle est utilisée et comment vous pouvez l’appliquer pour améliorer votre sécurité numérique et vous rendre «à l’épreuve des pirates.”Voici la table des matières:

- Cryptographie à travers l’histoire

- Comprendre les chiffres: la base de toute cryptographie

- Pourquoi la cryptographie est-elle importante

- Types de cryptographie

- Types de fonctions cryptographiques

- Cryptographie pour le quotidien Joe et Jane

- La cryptographie n’est pas parfaite

1. Cryptographie à travers l’histoire

Depuis l’aube de la civilisation humaine, l’information a été l’un de nos actifs les plus précieux.

La capacité (ou l’incapacité) de notre espèce à garder les secrets et à masquer les informations a éliminé les partis politiques, déplacé la marée des guerres et renversé des gouvernements entiers.

Revenons à la guerre révolutionnaire américaine pour un petit exemple de cryptographie en pratique .

Supposons qu’une précieuse information concernant le plan de l’armée britannique d’attaquer un campement américain ait été interceptée par la milice locale.

Depuis 1776 et donc pré-iphone, le général Washington ne pouvait pas simplement tirer un texte rapide aux commandants du campement en question.

Il devrait envoyer un messager qui transporterait une forme de correspondance écrite, soit garder le message enfermé dans leur tête.

Et voici où les pères fondateurs auraient frappé un accroc.

Le messager susmentionné doit maintenant parcourir des kilomètres et des kilomètres de territoire ennemi risquant la capture et la mort afin de relayer le message.

Et s’il était intercepté? Il a épelé de mauvaises nouvelles pour l’équipe américaine.

Les ravisseurs britanniques auraient pu simplement tuer le messager à vue, mettant fin à la communication.

Ils auraient pu le «persuader» de partager le contenu du message, qui rendrait alors les informations inutiles.

Ou, si le messager était un ami de Benedict Arnold, il aurait pu simplement soudoyer le messager pour diffuser de fausses informations, entraînant la mort de milliers de milices américaines.

Cependant, avec l’application minutieuse de la cryptographie, Washington aurait pu appliquer une méthode de chiffrement connue sous le nom de chiffre (plus à ce sujet en une seconde) pour garder le contenu du message à l’abri des mains ennemies.

Une réplique du chiffre du cylindre de Thomas Jefferson au National Cryptologic Museum

En supposant qu’il a confié le chiffre à ses officiers les plus fidèles, cette tactique garantirait que même si le message était Intercepté, le messager n’aurait aucune connaissance de son contenu. Les données seraient donc indéchiffrables et inutiles pour l’ennemi.

Voyons maintenant un exemple plus moderne, bancaire.

Chaque jour, les dossiers financiers sensibles sont transmis entre les banques, les processeurs de paiement et leurs clients. Et que vous le réalisiez ou non, tous ces enregistrements doivent être stockés à un moment donné dans une grande base de données.

Sans cryptographie, ce serait un problème, un très grand problème.

Si l’un de ces enregistrements était stocké ou transmis sans cryptage, ce serait une saison ouverte pour les pirates et votre compte bancaire diminuerait rapidement à 0 $.

Cependant, les banques le savent et ont suivi un processus étendu pour appliquer des méthodes de chiffrement avancées pour garder vos informations hors des mains des pirates et de la nourriture sur votre table.

Alors maintenant que vous avez une vue de 30 000 pieds de cryptographie et comment elle a été utilisée, parlons de certains des détails les plus techniques entourant ce sujet.

2. Comprendre les chiffres: la base de toute cryptographie

* Remarque: Aux fins de cet article, je me référerai aux messages dans un format facilement lisible comme «texte clair» et messages chiffrés ou illisibles comme «texte chiffré». Veuillez noter que les mots «cryptage» et «cryptographie» seront également utilisés de manière interchangeable »*

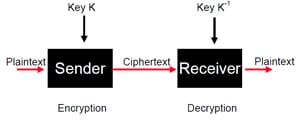

La cryptographie, à son niveau le plus fondamental, nécessite deux étapes: le cryptage et le décryptage. Le processus de cryptage utilise un chiffre afin de crypter le texte en clair et de le transformer en texte chiffré. Le décryptage, en revanche, applique ce même chiffre pour transformer le texte chiffré en texte clair.

Voici un exemple de la façon dont cela fonctionne.

Disons que vous vouliez crypter un message simple, “bonjour”.

Donc, notre texte en clair (message) est «bonjour».

Nous pouvons maintenant appliquer l’une des formes de chiffrement les plus simples appelées «chiffre de César» (également connu sous le nom de chiffre d’affaires) vers le message.

Avec ce chiffre, nous déplacons simplement chaque lettre un nombre défini d’espaces vers le haut ou vers le bas de l’alphabet.

Ainsi, par exemple, l’image ci-dessous montre un changement de 3 lettres.

En appliquant ce chiffrement, notre «bonjour» en texte clair se transforme en «Khoor» en texte chiffré

À l’œil non entraîné, «Khoor» ne ressemble en rien à «bonjour». Cependant, avec une connaissance du chiffre de César, même le cryptographe le plus novice pourrait rapidement déchiffrer le message et découvrir son contenu.

Un bref mot sur le polymorphisme

Avant de continuer, je veux aborder un sujet plus avancé appelé polymorphisme .

Alors que les subtilités de ce sujet s’étendent bien au-delà du domaine de ce guide, sa prévalence croissante oblige que j’inclue une brève explication.

Le polymorphisme est fondamentalement un chiffre qui se change à chaque utilisation. Ce qui signifie que chaque fois qu’il est utilisé, il produit un ensemble différent de résultats. Donc, si vous avez crypté le Exactement même ensemble de données Deux fois, chaque nouveau cryptage serait différent de la précédente.

Revenons à notre exemple original avec le texte en clair “Bonjour.«Alors que le premier cryptage entraînerait« Khoor », avec l’application d’un chiffre polymorphe, le deuxième chiffrement pourrait entraîner quelque chose comme« GDKKN »(où chaque lettre est décalée dans un échelon de l’alphabet)

Le polymorphisme est le plus souvent utilisé dans les algorithmes de chiffre pour chiffrer les ordinateurs, les logiciels et les informations basées sur le cloud.

3. Pourquoi la cryptographie est-elle importante?

Je veux préfacer le reste de cet article avec un avertissement.

Tout au long du reste de cet article, j’expliquerai exactement comment la cryptographie fonctionne et comment elle est appliquée aujourd’hui. Ce faisant, je devrai utiliser une quantité importante de jargon technique qui peut être fastidieux parfois.

Mais supportez-moi et faites attention. Comprendre comment toutes les pièces s’associeront à ce que vous puissiez maximiser votre sécurité personnelle et garder vos informations hors des mauvaises mains.

Donc, avant de me débrouiller, d’expliquer la cryptographie symétrique et asymétrique, les AES et MD5, je veux expliquer, en termes profanes, pourquoi cela compte et pourquoi toi devrait prendre soin.

Pour commencer, discutons la seule véritable alternative à la cryptographie, l’obscurcissement. L’obscurcissement est défini comme « L’acte de rendre quelque chose de clair, obscur ou inintelligible ». Cela signifie que, afin de transmettre un message sécurisé, vous devez retenir certaines des informations nécessaires pour comprendre le message.

Ce qui, par défaut, signifie qu’il ne faudrait qu’une seule personne avec le message d’origine pour divulguer les pièces manquantes au public.

Avec cryptographie, une clé spécifique et de nombreux calculs sont nécessaires. Même si quelqu’un connaissait la méthode de chiffrement utilisée, il ne serait pas en mesure de déchiffrer le message sans la clé correspondante, ce qui rend vos informations beaucoup plus sécurisées.

Pour comprendre pourquoi la cryptographie vraiment Les questions dont vous avez besoin ne cherchent pas plus loin que quelque chose que nous connaissons et aimons tous, Internet.

Par conception, Internet a été créé pour relayer les messages d’une personne à une autre, d’une manière similaire au service postal. Internet offre des «paquets» de l’expéditeur au destinataire, et sans les différentes formes de cryptographie dont nous discuterons dans un instant, rien que vous avez envoyé serait visible à la population générale.

Ces messages privés que vous vouliez envoyer à votre conjoint? Le monde entier pouvait les voir. Vos informations bancaires?

Quiconque avec un routeur pourrait intercepter vos fonds et les rediriger vers son propre compte. Vos e-mails de travail discutant des secrets de l’entreprise sensibles? Vous pourriez aussi bien les emballer et les expédier à vos concurrents.

Heureusement, nous faire avoir des algorithmes cryptographiques qui protègent activement presque toutes nos données personnelles.

Cependant, cela ne signifie pas que vous êtes complètement sécurisé.

Vous n’avez pas besoin de chercher plus loin que des attaques récentes contre des entreprises comme AdultFriendfinder et Anthem Inc. Pour réaliser que les grandes entreprises n’implémentent pas toujours les systèmes nécessaires pour protéger vos informations.

Votre sécurité personnelle est ton responsabilité, personne d’autre.

Et plus tôt vous pourrez développer une solide compréhension des systèmes en place, le plus tôt vous pourrez prendre des décisions éclairées sur la façon dont vous pouvez protéger vos données.

Donc avec ça à l’écart, passons aux bonnes choses.

4. Types de cryptographie

Il existe aujourd’hui quatre types principaux de cryptographie, chacun avec ses propres avantages et inconvénients uniques.

Ils sont appelés hachage, cryptographie symétrique, cryptographie asymétrique et algorithmes d’échange de clés.

1. Hachage

Le hachage est un type de cryptographie qui transforme un message en une chaîne de texte illisible dans le but de vérifier le contenu du message, pas Cacher le message lui-même.

Ce type de cryptographie est le plus souvent utilisé pour protéger la transmission de logiciels et de fichiers volumineux où l’éditeur des fichiers ou des logiciels les offre à télécharger. La raison en est que, bien qu’il soit facile de calculer le hachage, il est extrêmement difficile de trouver une entrée initiale qui fournira une correspondance exacte pour la valeur souhaitée.

Par exemple, lorsque vous téléchargez Windows 10, vous téléchargez le logiciel qui exécute ensuite le fichier téléchargé via le même algorithme de hachage. Il compare ensuite le hachage résultant à celui fourni par l’éditeur. S’ils correspondent tous les deux, le téléchargement est terminé.

Cependant, s’il y a même la moindre variation dans le fichier téléchargé (soit par la corruption du fichier, soit une intervention intentionnelle d’un tiers), cela modifiera considérablement le hachage qui en résultera, annulant potentiellement le téléchargement.

Actuellement, les algorithmes de hachage les plus courants sont MD5 et SHA-1, mais en raison des multiples faiblesses de ces algorithmes, la plupart des nouvelles applications transitent vers l’algorithme SHA-256 au lieu de ses prédécesseurs plus faibles.

2. Cryptographie symétrique

La cryptographie symétrique, probablement la forme la plus traditionnelle de cryptographie, est également le système avec lequel vous êtes probablement le plus familier.

Ce type de cryptographie utilise une seule clé pour crypter un message puis décrypter ce message à la livraison.

Étant donné que la cryptographie symétrique nécessite que vous ayez un canal sécurisé pour livrer la clé crypto au destinataire, ce type de cryptographie est presque inutile pour transmettre des données (après tout, si vous avez un moyen sécurisé de livrer la clé, pourquoi ne pas livrer le message de la même manière?).

En tant que tel, son application principale est la protection des données de repos (e.g. Disques durs et bases de données)

Dans l’exemple de la guerre révolutionnaire que j’ai mentionné plus tôt, la méthode de Washington pour transmettre des informations entre ses officiers se serait appuyée sur un système de cryptographie symétrique. Lui et tous ses officiers auraient dû se rencontrer dans un endroit sûr, partager la clé convenu, puis crypter et décrypter la correspondance en utilisant cette même clé.

La cryptographie symétrique la plus moderne repose sur un système appelé AES ou normes de chiffrement avancées .

Par exemple, les services VPN suivants utilisent le chiffrement AES:

Alors que les modèles de DES traditionnels étaient la norme de l’industrie pendant de nombreuses années, le DES a été attaqué publiquement et brisé en 1999, ce qui a provoqué un processus de sélection de l’Institut national des normes et de la technologie pour un processus de sélection pour un modèle plus fort et plus mis à jour.

Après une concurrence ardue de 5 ans entre 15 chiffres différents, dont Mars d’IBM, RC6 de RSA Security, Serpent, Twofish et Rijndael, le NIST a sélectionné Rijndael comme chiffre gagnant comme chiffre gagnant .

Il a ensuite été standardisé à travers le pays, gagnant le nom AES ou normes de chiffrement avancées. Ce chiffre est encore largement utilisé aujourd’hui et est même mis en œuvre par la NSA aux fins de la protection des informations top secrètes.

3. Cryptographie asymétrique

La cryptographie asymétrique (comme son nom l’indique) utilise deux clés différentes pour le cryptage et le déchiffrement, par opposition à la clé unique utilisée dans la cryptographie symétrique.

La première clé est une clé publique utilisée pour crypter un message, et la seconde est une clé privée qui est utilisée pour les déchiffrer. La grande partie de ce système est que seule la clé privée peut être utilisée pour décrypter les messages cryptés envoyés à partir d’une clé publique.

Bien que ce type de cryptographie soit un peu plus compliqué, vous connaissez probablement un certain nombre de ses applications pratiques.

Il est utilisé lors de la transmission de fichiers e-mail, de la connexion à distance aux serveurs, et même de la signature numérique des fichiers PDF. Oh, et si vous regardez dans votre navigateur et que vous remarquez une URL commençant par “https: //”, c’est un excellent exemple de cryptographie asymétrique en protégeant vos informations.

4. Algorithmes d’échange de clés

Bien que ce type particulier de cryptographie ne soit pas particulièrement applicable aux personnes en dehors du domaine de la cybersécurité, je voulais mentionner brièvement pour vous assurer que vous avez une compréhension complète des différents algorithmes cryptographiques.

Un algorithme d’échange de clés, comme Diffie-Hellman, est utilisé pour échanger des clés de chiffrement en toute sécurité avec une partie inconnue.

Contrairement à d’autres formes de cryptage, vous ne partagez pas d’informations pendant l’échange de clés. L’objectif final est de créer une clé de chiffrement avec une autre partie qui peut être utilisée plus tard avec les formes de cryptographie susmentionnées.

Voici un exemple du wiki Diffie-Hellman pour expliquer exactement comment cela fonctionne.

Disons que nous avons deux personnes, Alice et Bob, qui sont d’accord sur une couleur de départ aléatoire. La couleur est des informations publiques et n’a pas besoin d’être gardée secrète (mais elle doit être différente à chaque fois). Ensuite, Alice et Bob sélectionnent chacun une couleur secrète qu’ils ne partagent avec personne.

Maintenant, Alice et Bob mélangent la couleur secrète avec la couleur de départ, résultant en leurs nouveaux mélanges. Ils échangent ensuite publiquement leurs couleurs mixtes. Une fois l’échange effectué, ils ajoutent maintenant leur propre couleur privée dans le mélange qu’ils ont reçu de leur partenaire, et le résultant d’un mélange partagé identique.

5. Les 4 types de fonctions cryptographiques

Alors maintenant que vous comprenez un peu plus sur les différents types de cryptographie, beaucoup d’entre vous se demandent probablement comment il est appliqué dans le monde moderne.

Il existe quatre façons principales de mise en œuvre de la cryptographie dans la sécurité de l’information. Ces quatre applications sont appelées «fonctions cryptographiques».

1. Authentification

Lorsque nous utilisons le bon système cryptographique, nous pouvons établir assez facilement l’identité d’un utilisateur ou d’un système distant. L’exemple incontournable de ceci est le certificat SSL d’un serveur Web qui fournit une preuve à l’utilisateur qu’il est connecté au bon serveur.

L’identité en question est pas l’utilisateur, mais plutôt la clé cryptographique de cet utilisateur. Ce qui signifie que plus la clé est sécurisée, plus l’identité de l’utilisateur est certain et vice versa.

Voici un exemple.

Disons que je vous envoie un message que j’ai crypté avec ma clé privée et que vous décryptez ce message en utilisant ma clé publique. En supposant que les clés sont sécurisées, il est sûr de supposer que je suis l’expéditeur réel du message en question.

Si le message contient des données très sensibles, je peux assurer un niveau de sécurité accru en cryptant le message avec ma clé privée et alors Avec votre clé publique, ce qui signifie que vous êtes la seule personne qui peut réellement lire le message et vous serez certain que le message est venu de moi.

La seule stipulation ici est que les clés publiques sont toutes deux associées à leurs utilisateurs de manière fiable, e.g. un répertoire de confiance.

Afin de résoudre cette faiblesse, la communauté a créé un objet appelé un certificat qui contient le nom de l’émetteur ainsi que le nom du sujet pour lequel le certificat est délivré. Cela signifie que le moyen le plus rapide de déterminer si une clé publique est sécurisée est de noter si l’émetteur de certificat a également un certificat.

Un exemple de ce type de cryptographie en action est une assez bonne confidentialité, ou PGP, un progiciel développé par Phil Zimmerman qui fournit du cryptage et de l’authentification pour les applications de stockage par e-mail et de fichiers.

Ce progiciel offre aux utilisateurs un chiffrement des messages, des signatures numériques, une compression de données et une compatibilité des e-mails.

Bien que Zimmerman ait rencontré certains problèmes juridiques avec le logiciel initial qui a utilisé un RSA pour le transport clé, les versions MIT PGP 2.6 et plus tard sont des logiciels gratuits légaux pour un usage personnel, et viacrypt 2.7 et les versions ultérieures sont des alternatives commerciales légales.

2. Non-répudiation

Ce concept est particulièrement important pour quiconque utilise ou développe des applications financières ou de commerce électronique.

L’un des gros problèmes auxquels les pionniers du commerce électronique ont été confrontés était la nature omniprésente des utilisateurs qui réfuteraient les transactions une fois qu’ils auraient déjà eu lieu. Des outils cryptographiques ont été créés pour s’assurer que chaque utilisateur unique avait en effet fait une demande de transaction qui serait irréfutable à un moment ultérieur.

Par exemple, disons qu’un client de votre banque locale demande un transfert d’argent à payer à un autre compte. Plus tard dans la semaine, ils prétendent ne jamais avoir fait la demande et exiger que le montant total soit remboursé sur leur compte.

Cependant, tant que cette banque a pris des mesures pour garantir la non-répudiation par la cryptographie, elle peut prouver que la transaction en question était, en fait, autorisée par l’utilisateur.

3. Confidentialité

Avec des fuites d’informations et un nombre apparemment sans fin de scandales de confidentialité faisant la une des journaux, en faisant vos informations privées, eh bien, privé est probablement l’une de vos plus grandes préoccupations. C’est la fonction exacte pour laquelle les systèmes cryptographiques ont été initialement développés.

Avec les bons outils de chiffrement, les utilisateurs peuvent garder les données sensibles de l’entreprise, les dossiers médicaux personnels ou simplement verrouiller leur ordinateur avec un mot de passe simple.

4. Intégrité

Une autre utilisation importante de la cryptographie consiste à s’assurer que les données ne sont pas visualisées ou modifiées pendant la transmission ou le stockage.

Par exemple, l’utilisation d’un système cryptographique pour garantir l’intégrité des données garantit que les entreprises rivalisées ne peuvent pas altérer la correspondance interne de leur concurrent et les données sensibles.

La façon la plus courante de réaliser l’intégrité des données par la cryptographie est d’utiliser des hachages cryptographiques pour protéger les informations avec une somme de contrôle sécurisée.

6. Cryptographie pour le quotidien Joe et Jane

Donc, maintenant que nous avons traversé les bases de ce qu’est la cryptographie, comment elle est utilisée, ce sont des applications différentes, et pourquoi c’est important, jetons un œil à la façon dont vous pouvez appliquer la cryptographie dans votre vie quotidienne.

Et je veux commencer cette section en soulignant que vous déjà comptez sur la cryptographie chaque jour pour rester en sécurité!

Avez-vous utilisé une carte de crédit récemment? Joué un film Blu-ray? Connecté au wifi? Visité un site Web?

Toutes ces actions reposent sur la cryptographie pour vous assurer que vos informations et actifs sont sécurisés.

Mais pour ceux d’entre vous qui veulent une couche de protection supplémentaire, voici quelques façons de mettre en œuvre encore plus de cryptage dans votre vie.

Téléchargez un VPN pour protéger votre

Un VPN ou un réseau privé virtuel vous permet de créer une connexion sécurisée à un autre réseau sur Internet public.

Ce sont des outils très polyvalents qui vous permettent d’accéder aux sites Web restreints, de masquer votre activité de navigation aux yeux sur le WiFi public et d’accès à distance à vos serveurs privés.

Voici quelques exemples de la façon dont ils sont utilisés.

Disons que vous êtes un cadre de niveau C dans une grande entreprise. Vous êtes en absence de réunions d’affaires et souhaitez vous connecter à votre réseau d’entreprise privé à distance.

C’est en fait une tâche incroyablement facile. Tout ce que vous avez à faire est de vous connecter d’abord à l’Internet public via un FAI, puis de lancer une connexion VPN à l’aide du serveur VPN de l’entreprise et des logiciels spécifiques et le tour est joué! Vous avez maintenant accès à votre réseau privé.

Ou, peut-être êtes-vous un employé indépendant de l’emplacement qui travaille principalement dans les cafés locaux. Les connexions publiques comme les réseaux de votre quartier amical Starbucks sont notoirement peu sûres, ce qui signifie que tout pirate qui vaut son sel pourrait facilement espionner votre activité et voler des données sensibles liées à vos projets actuels.

Cependant, avec un VPN, vous pouvez vous connecter à un réseau hautement sécurisé qui vous protégera des yeux indres.

Les VPN peuvent même être utilisés dans des pays étrangers pour accéder aux sites Web restreints dans la région . Par exemple, si vous voyagez en Asie, vous savez probablement que le gouvernement chinois possède un certain nombre de lois draconiennes de censure qui bloquent l’accès public à des applications comme Facebook et Instagram.

Cependant, tant que vous avez un VPN préinstallé sur votre appareil, vous pouvez rapidement vous connecter à un réseau sécurisé dans votre ville natale et avoir un accès instantané à tous les sites Web et plateformes que vous utilisez normalement.

Bien que les VPN soient un excellent outil pour quiconque cherche à augmenter la sécurité de son réseau, il est important que vous soyez sélectif avec lequel Fournisseur VPN que vous utilisez.

Si vous souhaitez comparer le coût, la sécurité et les vitesses de différents services, vous pouvez consulter le reste de notre site pour une revue complète et une comparaison des VPN les plus populaires sur le marché .

Téléchargez https partout

Les pages HTTPS utilisent généralement SSL (Secure Sockets Layer) ou TLS (Transport Layer Security) pour augmenter la sécurité de votre expérience de navigation avec une infrastructure de clé publique asymétrique.

Ce type de connexion brouille les messages envoyés entre votre ordinateur et le site Web que vous consultez pour vous assurer que vous êtes moins sensible aux pirates.

C’est extrêmement important chaque fois que vous transmettez des informations personnelles sensibles ou des détails financiers.

«HTTPS Everywhere» est une extension de navigateur open source gratuite compatible avec Chrome, Firefox et Opera. Avec cette extension, tout site Web que vous visitez sera obligé d’utiliser une connexion HTTPS au lieu de la connexion HTTP moins sécurisée tant qu’elle est prise en charge.

Installez BitLocker (pour Windows) ou FileVault2 (pour Mac)

Si vous souhaitez prendre des mesures supplémentaires (au-delà du simple mot de passe de connexion) pour vous assurer que vos informations personnelles sont sécurisées sur votre PC ou votre ordinateur portable, je vous recommande fortement d’installer BitLocker ou FileVault2 .

Ces dispositifs de chiffrement en disque protègent vos données en utilisant l’algorithme de cryptographie AES pour fournir un chiffrement à des volumes entiers. Si vous optez pour ce logiciel, assurez-vous d’écrire vos informations d’identification et de les garder dans un emplacement sécurisé. Si vous perdez ces informations d’identification, il est presque certain que vous perdrez à jamais accès à toutes vos informations cryptées.

7. La cryptographie n’est pas parfaite

À ce stade, j’espère que vous avez développé une compréhension concrète de la cryptographie et de ses applications pour la vie quotidienne.

Mais avant de terminer, je veux te laisser avec un mot d’avertissement.

Tandis que la cryptographie peut certainement vous fournir plus sécurité, il ne peut pas vous fournir total sécurité.

Avec la pléthore d’attaques qui se sont produites ces dernières années, notamment les attaques de la Tesco Bank, du ministère de la Justice et de l’adultefriendfinder (pour n’en nommer que quelques-unes), il est assez clair que la cryptographie a ses lacunes.

Et bien que la grande majorité d’entre vous puisse dormir profondément en sachant que les grandes entreprises travaillent le plus durement pour assurer la transmission et le stockage sûrs et sécurisés de vos données, il est important de réaliser que vous n’êtes pas imperméable à une attaque similaire.

Cela ne vous dissuade pas de l’utilisation des méthodes de cryptage susmentionnées, simplement pour vous informer que même les meilleurs algorithmes cryptographiques ont été conçus par des équipes imparfaites de personnes et sont soumises à une brèche.

Donc, lorsque vous traversez votre vie quotidienne, soyez attentif à cette réalité et réalisez que «plus sécurisé» ne signifie pas «totalement sécurisé».

Conclusion

En développant une meilleure compréhension des méthodes de chiffrement courantes et des algorithmes de cryptographie en circulation aujourd’hui, vous serez mieux équipé pour vous protéger des cyberattaques et des violations potentielles de la sécurité des données.

Bien que la cryptographie ne soit pas parfaite, elle est nécessaire pour assurer la sécurité continue de vos informations personnelles. Et avec le paysage rapide des données modernes en évolution, ce sujet est plus important que jamais.

Avez-vous des questions sur la cryptographie auxquelles je n’ai pas répondu? Toutes les meilleures pratiques que vous avez utilisées pour vous protéger des menaces? Faites-moi savoir dans les commentaires ci-dessous.

Dernières critiques

- ExpressVPN Review (Lire la suite…)

- Avis AVG VPN (en savoir plus…)

- Revue de surfshark (en savoir plus…)

- Hoxx VPN Review (Lire la suite…)

- ExpressVPN vs nordvpn (en savoir plus…)

- Revue ProtonVPN (Lire la suite…)

- Mullvad Review (Lire la suite…)

Je ne sais pas ce qu’est un VPN et ce que vous pouvez en faire?

Lisez ce guide débutant – Qu’est-ce qu’un VPN .

Notre mission

Nous sommes trois passionnés de passionnés de confidentialité en ligne qui ont décidé de consacrer leur temps libre à tester différents fournisseurs de VPN.

Nous l’avons fait depuis 2015 et toujours fort en 2022. Toutes nos critiques sont impartiales, transparentes et honnêtes.

Aidez-nous en laissant votre propre critique ci-dessous:

Contributeurs

- Rob Mardisalu (fondateur)

- ThéBestVPN Équipe (tests VPN et analyses)

- Vous (ajoutez votre critique ici)

À ce jour, nous avons examiné 78 fournisseurs de VPN et publié plus de 1 600 avis d’utilisateur.

© 2023 TheBestVPN.com – Meilleur VPN, critiques et comparaison

Un aperçu de la cryptographie: concepts de base

La cryptographie signifie essentiellement conserver des informations en secret ou caché. Il existe un certain nombre de fonctionnalités associées à la cryptographie. L’une est la confidentialité, ce qui signifie essentiellement que nous devons être sûrs que personne ne verra nos informations alors qu’elle se déplace sur un réseau. Le contrôle d’authentification et d’accès est également une autre capacité fournie par la cryptographie. Certaines autres capacités fournies par la cryptographie sont la non-représentation et l’intégrité qui sont expliquées ci-dessous.

Symétrique vs. asymétrique

Les cryptage symétriques et asymétriques sont des méthodes de chiffrement des données sont utilisées dans les réseaux et ordinateurs d’aujourd’hui. Le chiffrement symétrique est une sorte de cryptage où l’on utilise la même clé pour crypter et déchiffrer les mêmes informations. Cela signifie que les mêmes informations sont requises ou utilisées pendant le processus de chiffrement et de décryptage. Étant la même clé de chiffrement pour les deux extrémités, il doit être gardé secret. Cela signifie donc que si une personne obtient la clé, elle peut lire toutes les informations que nous avions cryptées. Dans le cas où ils se perdent, il est important que l’on le remplace immédiatement. La sécurité est une clé symétrique est normalement un défi en raison du fait que l’on ne sait pas s’il faut t à beaucoup de personnes ou d’une seule personne.

Le chiffrement symétrique est actuellement fortement utilisé en raison du fait qu’il est très rapide à utiliser. C’est à cause du fait que très peu de ressources sont nécessaires. En ce qui concerne cet aspect, de nombreuses personnes ont tendance à combiner à la fois symétrique et asymétrique non seulement pour la sécurité mais aussi pour un travail rapide et efficace.

Le cryptage asymétrique est un autre type de cryptage que l’on rencontrera. Il est communément appelé cryptographie de clé publique car il y a deux clés nécessaires. L’une des clés sera une clé privée que l’on devra le garder à soi-même et ne pas le partager avec les autres. Il y a aussi une clé publique que l’on peut donner à tout le monde. On peut le mettre sur un serveur public par exemple. C’est une clé à laquelle tout le monde devrait avoir accès. La clé privée ne doit être disponible que pour un. Cela est dû au fait que la clé privée est celle qui permet aux gens d’envoyer des données sous forme cryptée tandis que la clé privée permet de décrypter les informations chiffrées par une clé publique. Cela signifie donc que personne ne peut décrypter les données en utilisant une clé publique.

Avec la combinaison de cryptage symétrique et asymétrique, il y a beaucoup de flexibilité en termes de cryptage des données, de l’envoi à d’autres personnes et de la décryptement.

Clés de session

Les clés de session sont des types spéciaux de clés cryptographiques qui ne peuvent être utilisées qu’une seule fois. Cela signifie que si une clé de session crypte certaines informations à un moment donné, il ne peut pas être utilisé pour crypter d’autres informations.

Différences fondamentales et méthodes de chiffrement

Bloquer VS. flux

Le cryptage de chiffre d’affaires de bloc implique de prendre un bloc complet d’informations et de les chiffrer en tant que bloc complet en même temps. Dans la plupart des cas, les blocs sont normalement de 64 bits ou 128 bits. Cela signifie que leur taille est prédéterminée et reste la même pendant le chiffrement et le décryptage. Lorsque vous utilisez la méthode du chiffre de blocs, il faut s’assurer que pour avoir une certaine confusion afin que les données cryptées semblent très différentes. Lorsque vous utilisez les chiffres de blocs, on peut également implémenter le concept de diffusion où la sortie devient totalement différente de l’entrée.

Stream Cipher est un autre type de chiffrement utilisé avec un cryptage symétrique. Contrairement à Block où tout le chiffrement est fait en même temps, le cryptage dans les chiffres de flux est fait un bit à la fois. Il s’agit d’un type de cryptage qui peut fonctionner à une vitesse très élevée et nécessite une faible complexité matérielle. Un aspect important à savoir lors de l’utilisation de chiffres de flux est que le vecteur d’initialisation ne doit plus jamais être le même lorsque l’on commence à faire certains des flux, car quelqu’un peut facilement comprendre le vecteur d’initialisation et la clé de chiffrement que l’on utilise et l’utilise à chaque fois envoyer des données sur le réseau. Assurez-vous que son vecteur d’initialisation change toujours lorsque l’on l’utilise pour chiffrer les informations.

Cryptage des transports

Le cryptage des transports est un aspect de la cryptographie qui implique de crypter des données en mouvement. Dans ce cas, il faut s’assurer que les données envoyées sur un réseau ne peuvent pas être vues par d’autres personnes. De plus, les clés de chiffrement ne doivent pas être visibles pour les autres. Le chiffrement du transport peut être mis en œuvre avec l’utilisation d’un concentrateur VPN. Si l’on est en dehors de son bureau, on utilisera un logiciel pour envoyer des données au concentrateur VPN où il sera décrypté, puis envoyé à son réseau local d’une manière qui peut être comprise.

Avec ce type de cryptage, il devient très difficile pour un individu de puiser dans son réseau et de regarder une conversation entre deux postes de travail car les informations sont déjà brouillées.

Non-répudiation

La non-répudiation signifie que les informations que nous avons reçues ne peuvent pas être attribuées à quelqu’un d’autre et qu’il n’y a aucun moyen qu’ils puissent le reprendre. En termes de cryptographie, nous ajoutons une perspective différente à celle où nous pouvons ajouter une preuve d’intégrité afin que nous sachions que les informations que nous avons reçues sont intactes et que nous pouvons être sûrs que les informations que nous avons reçues proviennent de la source.

Avec cela, on peut également avoir une preuve d’origine où l’on a une grande assurance que l’origine des informations est authentifiée à partir de la source.

Hachage

Un hachage cryptographique est un moyen de prendre des données existantes, un fichier, une image, un e-mail ou un texte que l’on a créé et créer une chaîne de messages digest à partir de celui-ci. Si l’on veut vérifier un hachage cryptographique, on peut envoyer le message à une autre personne et lui demander de le hacher et si les hachages correspondent, alors le fichier est le même des deux côtés.

Une caractéristique importante du hachage est un voyage à sens unique. Cela signifie que l’on ne peut pas regarder le hachage et comprendre quel était le texte d’origine. Il s’agit d’une méthode qui est utilisée pour stocker les mots de passe car si quelqu’un obtient le hachage, il ne peut pas comprendre le mot de passe d’origine.

Un hachage peut également agir comme une signature numérique en ce qu’il peut offrir une certaine authentification de ses fichiers et données. Il garantit également que les données que l’on reçoit a une intégrité. Cela signifie donc que l’on n’a pas à crypter toutes ses informations.

Il faut également s’assurer que les hachages n’ont pas de collision. Cela signifie essentiellement que deux messages différents contenant des informations différentes ne peuvent pas avoir le même hachage.

Dépassement clé

Fondamentalement, lorsque nous parlons de l’entiercement, nous parlons d’un tiers qui tient quelque chose pour nous. Dans le contexte de la cryptographie, cela fait référence aux clés de chiffrement. Dans ce cas, il faut qu’un tiers stocke la clé de chiffrement afin que nous puissions déchiffrer les informations au cas où la clé d’origine se perd. Dans ce cas, la clé de chiffrement doit être conservée dans un endroit très sûr afin qu’il ne soit pas accessible par d’autres. Le séquestre clé aide également en ce qui concerne la récupération des données.

Le cryptage symétrique dans le contexte de l’entiercement clé signifie que l’on garde sa clé quelque part en s’assurant qu’il est mis en sécurité afin que personne ne puisse y avoir accès.

Le cryptage asymétrique dans ce cas signifie qu’il faut avoir une clé privée supplémentaire que l’on peut utiliser pour décrypter les informations. Le processus d’accès à l’entiercement clé est aussi important que la clé, car il faut donc être conscient de quelles circonstances peuvent inciter à obtenir la clé et à accéder à la clé. Ayant le bon processus en place et on a les bonnes idées derrière ce que l’on fait avec le séquestre clé, il devient alors une partie précieuse du maintien de l’intégrité et de la sécurité de ses données.

Stéganographie

La stéganographie est un moyen de chiffrer ou de cacher des informations, mais on a toujours les informations à la vue tout le temps. C’est une façon de sécuriser les choses en les faisant obscurcir ce qui en réalité n’est pas la sécurité. Les messages semblent invisibles mais il est là avant un. Dans d’autres cas, il peut être intégré à des images, des sons et des documents. Cela signifie que dans un tel cas, tout ce que nous voyons est le texte de la couverture qui est au-dessus des informations cachées.

Une façon de mettre en œuvre la stéganographie est de cacher les informations dans les paquets de réseau. Il est évident que les paquets se déplacent très rapidement et il est donc possible d’envoyer beaucoup d’informations intégrées dans les paquets.

On peut également utiliser une image en stéganographie. Cela signifie que l’on peut intégrer ses informations dans l’image elle-même.

Signatures numériques

En cryptographie, les signatures numériques sont utilisées pour vérifier la non-représentation. Cela signifie essentiellement que nous signons numériquement un message ou un fichier. Dans ce cas, aucun type de cryptage sur le message n’est requis car avec la signature numérique, un individu est en mesure de vérifier que le message est venu de un seul et n’a pas été des changements dans le cours. On peut le soupirer avec sa clé privée et les personnes à qui on a envoyé le message utilisera sa clé publique afin de vérifier que le message provenait d’un. Il s’agit de la part importante d’avoir des clés publiques en ce que l’on est en mesure de vérifier les expéditeurs des différents messages que l’on reçoit.

Si l’on vérifie une signature numérique avec sa source, alors on est assuré que le fichier ou les informations n’ont subi aucune modification entre l’expéditeur et le récepteur.

Utilisation de technologies éprouvées

Il existe de nombreuses façons différentes par lesquelles les gens peuvent mettre en œuvre la cryptographie. Dans la plupart des cas, les gens pourraient ne pas être familiers avec les technologies les plus cryptographiques et dans ce cas, il est conseillé à utiliser des technologies éprouvées pour crypter leurs données. Dans ce cas, les gens réduisent leur dépendance sur les types de chiffrement les plus courants. De plus, avec l’utilisation de technologies de chiffrement éprouvées, on peut avoir une large gamme à partir de laquelle on peut choisir.

Courbe elliptique et cryptographie quantique

La cryptographie de la courbe elliptique est une technologie émergente en cryptographie. Il s’agit d’une technologie qui a été créée afin de traiter les nombreuses contraintes associées au chiffrement asymétrique tel que de nombreux nombres mathématiques. Cette méthode de cryptographie utilise des courbes au lieu de nombres où chaque courbe a une formule mathématique qui lui est associée.

La cryptographie quantique est également une autre technologie émergente de la cryptographie. Tout comme son nom l’indique, il s’agit d’une technologie qui utilise l’utilisation de la physique quantique et l’application dans les calculs et les méthodes de cryptage que nous faisons à l’intérieur de notre cryptographie.

Clé éphémère

Les clés éphémères sont des types spéciaux de clés cryptographiques générées afin d’exécuter chaque processus d’établissement de clé. Il y a des cas où une clé éphémère est utilisée plus d’une fois en une seule session, en particulier dans les cas où une seule paire de clés éphémères est générée pour chaque message.

Secrécyt avant parfait

Le secret avant parfait est également un autre type de technologie cryptographique dont le principal objectif est de s’assurer que les informations ou plutôt les paquets de données envoyés sur un réseau sont envoyés avec un secret de haut niveau afin d’éviter la détection. Dans ce cas, ces paquets sont normalement envoyés lorsqu’il y a beaucoup de trafic voyageant dans un réseau car il est très difficile d’identifier un paquet spécifique si la transmission est entièrement chargée.

Généralement, la cryptographie est une technologie dont l’utilisation et la mise en œuvre augmentent rapidement. C’est parce que c’est une très bonne méthode pour assurer la sécurité de l’information. Grâce à la cryptographie, toute information peut être cryptée ou écrite de telle manière qu’il peut être très difficile pour une autre personne de lire si elle n’est pas en mesure de le déchiffrer.

Utilisez le simulateur d’examen VCE pour ouvrir des fichiers VCE

Introduction de la cryptographie

Cryptographie est l’étude et la pratique des techniques de communication sécurisée en présence de tiers appelés adversaires. Il traite du développement et de l’analyse des protocoles qui empêchent les tiers malveillants de récupérer les informations partagées entre deux entités, suivant ainsi les différents aspects de la sécurité de l’information. La communication sécurisée fait référence au scénario où le message ou les données partagées entre deux parties ne sont pas accessibles par un adversaire. En cryptographie, un adversaire est une entité malveillante, qui vise à récupérer des informations ou des données précieuses, sapant ainsi les principes de la sécurité de l’information. La confidentialité des données, l’intégrité des données, l’authentification et la non-représentation sont les principes fondamentaux de la cryptographie moderne.

- Confidentialité fait référence à certaines règles et directives généralement exécutées dans le cadre des accords de confidentialité qui garantissent que les informations sont limitées à certaines personnes ou lieux.

- Intégrité des données fait référence au maintien et à la garantie que les données restent précises et cohérentes sur tout son cycle de vie.

- Authentification est le processus pour s’assurer que le morceau de données revendiqué par l’utilisateur lui appartient.

- Non-répudiation fait référence à la capacité de s’assurer qu’une personne ou une partie associée à un contrat ou à une communication ne peut nier l’authenticité de sa signature sur son document ou l’envoi d’un message.

Considérez deux parties Alice et Bob. Maintenant, Alice veut envoyer un message M à Bob sur une chaîne sécurisée. Donc, ce qui se passe est comme suit. Le message de l’expéditeur ou parfois appelé texte en clair, est converti en une forme illisible à l’aide d’une clé K. Le texte résultant obtenu est appelé le texte chiffré. Ce processus est connu sous le nom de cryptage. Au moment de la reçue, le texte chiffré est transformé en texte en clair en utilisant la même clé K, afin qu’il puisse être lu par le récepteur. Ce processus est connu sous le nom de décryptage.

Alice (expéditeur) Bob (récepteur) C = E (m, k) ----> m = d (c, k)

Ici, C fait référence au texte chiffré tandis que E et D sont respectivement les algorithmes de chiffrement et de décryptage. Considérons le cas de Caesar Cipher ou Shift Cipher comme exemple. Comme son nom l’indique, dans le chiffre de César, chaque personnage d’un mot est remplacé par un autre personnage sous certaines règles définies. Ainsi, si A est remplacé par d, b par e et ainsi de suite. Ensuite, chaque caractère du mot serait déplacé par une position de 3. Par exemple:

Texte en clair: geeksforgeeks chiffres chiffres: jhhnvirujhhnv

Note: Même si l’adversaire sait que le chiffre est basé sur le chiffre de César, il ne peut pas prédire le texte en clair car il n’a pas la clé dans ce cas qui doit refaire les personnages par trois endroits. Reportez-vous à l’introduction aux crypto terminologies.

Types de cryptographie:

Il existe plusieurs types de cryptographie, chacun avec ses propres fonctionnalités et applications uniques. Certains des types de cryptographie les plus courants comprennent:

1. Cryptographie à clé symétrique: Ce type de cryptographie implique l’utilisation d’une seule clé pour crypter et déchiffrer les données. L’expéditeur et le récepteur utilisent la même clé, qui doit être gardée secrète pour maintenir la sécurité de la communication.

2. Cryptographie à clé asymétrique: La cryptographie à clé asymétrique, également connue sous le nom de cryptographie par clé publique, utilise une paire de clés – une clé publique et une clé privée – pour crypter et déchiffrer les données. La clé publique est disponible pour n’importe qui, tandis que la clé privée est gardée secrète par le propriétaire.

Fonctions de hachage: Une fonction de hachage est un algorithme mathématique qui convertit les données de toute taille en une sortie de taille fixe. Les fonctions de hachage sont souvent utilisées pour vérifier l’intégrité des données et s’assurer qu’elle n’a pas été falsifiée.

Applications de la cryptographie:

La cryptographie a un large éventail d’applications dans la communication moderne, notamment:

- Sercer des transactions en ligne: La cryptographie est utilisée pour sécuriser les transactions en ligne, telles que les services bancaires en ligne et le commerce électronique, en chiffrant les données sensibles et en la protégeant contre l’accès non autorisé.

- Signatures numériques: Les signatures numériques sont utilisées pour vérifier l’authenticité et l’intégrité des documents numériques et s’assurer qu’ils n’ont pas été falsifiés.

- Mot de passe de protection: Les mots de passe sont souvent cryptés à l’aide d’algorithmes cryptographiques pour les protéger contre le vol ou l’interception.

Applications militaires et de renseignement: La cryptographie est largement utilisée dans les applications militaires et de renseignement pour protéger les informations et les communications classifiées.

Défis de la cryptographie:

Bien que la cryptographie soit un outil puissant pour sécuriser les informations, il présente également plusieurs défis, notamment:

- Gestion clé: La cryptographie repose sur l’utilisation des clés, qui doivent être gérées avec soin pour maintenir la sécurité de la communication.

- L’informatique quantique: Le développement de l’informatique quantique constitue une menace potentielle pour les algorithmes cryptographiques actuels, qui peuvent devenir vulnérables aux attaques.

- Erreur humaine: La cryptographie n’est aussi forte que son maillon le plus faible, et l’erreur humaine peut facilement compromettre la sécurité d’une communication.

Dernière mise à jour: 20 mars 2023

Comme un article