Meilleur VPN open source

Contents

6 outils open source pour fabriquer votre propre VPN

Début février, l’Institut d’ingénierie logicielle de l’Université Carnegie Mellon a publié un avertissement consultatif indiquant que l’interface utilisateur graphique VPN Pulse Secure n’a pas validé les certificats SSL lors de la connexion aux sites Web. Cela a laissé des clients de niveau d’entreprise ouverts aux attaques de l’homme au milieu (et d’autres). Alors que le problème de validation SSL a été résolu pour Pulse 5.3R4.2 et Pulse 5.2R9, les chercheurs de Carnegie Mellon mettent toujours en garde contre l’utiliser sur des réseaux non fiables.

Projet VPN doux

Le projet VPN douce se développe et distribue VPN doux,

Un programme VPN multi-protocols gratuit à source open source,

En tant que projet académique de l’Université de Tsukuba, sous la licence Apache 2.0.

Qu’est-ce que VPN douce

VPN doux (“Softether” signifie “Ethernet logiciel”) est l’un des logiciels VPN multi-protocols les plus puissants et les plus faciles à utiliser au monde. Il fonctionne sur Windows, Linux, Mac, FreeBSD et Solaris.

VPN douce est open source. Vous pouvez utiliser Softether pour toute utilisation personnelle ou commerciale pour frais gratuits.

Softether VPN est une alternative optimale aux serveurs VPN OpenVPN et Microsoft. Softether VPN a une fonction de clone de serveur OpenVPN. Vous pouvez intégrer d’OpenVPN à Softether VPN en douceur. VPN douce est plus rapide qu’OpenVPN. Softether VPN prend également en charge Microsoft SSTP VPN pour Windows Vista / 7/8. Plus besoin de payer des frais coûteux pour la licence Windows Server pour la fonction VPN à distance.

Le VPN douce peut être utilisé pour réaliser BYOD (apporter votre propre appareil) sur votre entreprise. Si vous avez des smartphones, des tablettes ou des ordinateurs portables, la fonction du serveur L2TP / IPSEC VPN de Softether vous aidera à établir un VPN à distance à distance de votre réseau local. Le serveur VPN L2TP VPN de VPN est fortement compatible avec Windows, Mac, iOS et Android.

Softether VPN n’est pas seulement un serveur VPN alternatif aux produits VPN existants (OpenVPN, IPSEC et MS-SSTP). Softether VPN a également un protocole SSL-VPN fort d’origine pour pénétrer toutes sortes de pare-feu. Le protocole SSL-VPN ultra-optimisé de Softether VPN a un débit très rapide, une faible latence et une résistance au pare-feu.

VPN douce a une forte résistance contre les pare-feu. Nat-Traversal intégré pénètre. Vous pouvez configurer votre propre serveur VPN derrière le pare-feu ou le NAT dans votre entreprise, et vous pouvez atteindre ce serveur VPN dans le réseau privé d’entreprise depuis votre domicile ou votre lieu mobile, sans aucune modification des paramètres de pare-feu. Tous les pare-feu d’inspection profonde ne peuvent pas détecter les paquets de transport VPN doux comme un tunnel VPN, car VPN douce utilise Ethernet sur HTTPS pour le camouflage.

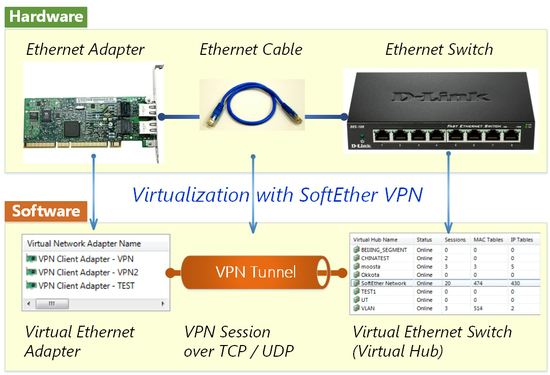

Facile à imaginer, concevoir et mettre en œuvre votre topologie VPN avec un VPN doux. Il virtualise Ethernet par énumération logicielle. Le client VPN douce implémente l’adaptateur réseau virtuel et le serveur VPN Softether implémente le commutateur Ethernet virtuel. Vous pouvez facilement construire à la fois un VPN d’accès à distance et un VPN de site à site, comme l’expansion du VPN L2 basé sur Ethernet. Bien sûr, le VPN basé sur le roulement IP traditionnel peut être construit par VPN douce.

![]()

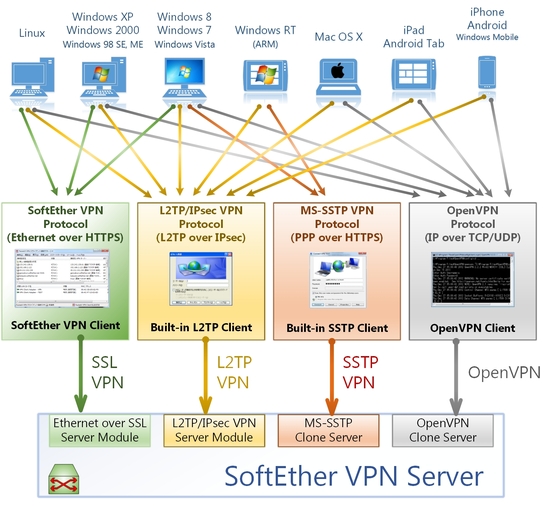

Softether VPN a une forte compatibilité avec les produits VPN les plus populaires d’aujourd’hui parmi le monde . Il a l’interopérabilité avec OpenVPN, L2TP, IPSec, Etherip, L2TPV3, Cisco VPN Routers et MS-SSTP VPN Clients. Softether VPN est le seul logiciel VPN au monde qui prend en charge SSL-VPN, OpenVPN, L2TP, Etherip, L2TPV3 et IPSec, en tant que logiciel VPN unique.

Softether VPN est un logiciel libre car il a été développé comme la recherche de thèse de Daiyuu Nobori à l’université. Vous pouvez le télécharger et l’utiliser à partir d’aujourd’hui. Le code source de Softether VPN est disponible sous la licence Apache 2.0.

Caractéristiques de VPN douce

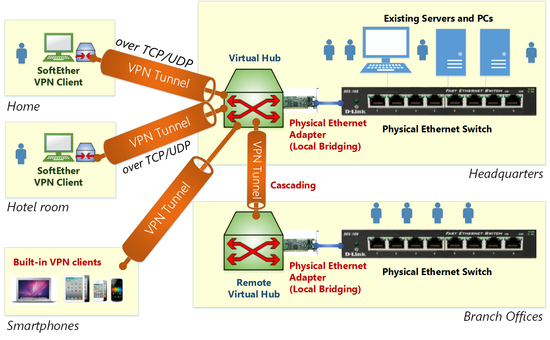

Architecture de Softether VPN

La virtualisation des appareils Ethernet est la clé de l’architecture VPN douce. Le VPN doux virtualise les appareils Ethernet afin de réaliser un réseau privé virtuel flexible pour le VPN d’accès à distance et le VPN de site à site. VPN Softether implémente le programme d’adaptateur de réseau virtuel en tant qu’adaptateur réseau Ethernet émué sur un logiciel. Softether VPN implémente le programme Virtual Ethernet Switch (appelé Virtual Hub) en tant que commutateur Ethernet traditionnel émué par logiciel. Softether VPN implémente la session VPN en tant que câble Ethernet émué par logiciel entre l’adaptateur réseau et le commutateur.

Vous pouvez créer un ou plusieurs hub virtuel avec un VPN douce sur votre ordinateur serveur. Cet ordinateur de serveur deviendra un serveur VPN, qui accepte les demandes de connexion VPN à partir des ordinateurs clients VPN.

Vous pouvez créer un ou plusieurs adaptateurs réseau virtuel avec un VPN douce sur votre ordinateur client. Cet ordinateur client deviendra un client VPN, qui établira une connexion VPN au centre virtuel sur le serveur VPN.

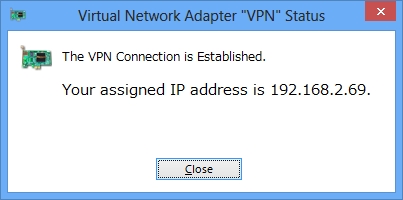

Vous pouvez établir des séances VPN, comme appelé «tunnels VPN», entre les clients VPN et les serveurs VPN. Une session VPN est le câble réseau virtualisé. Une session VPN est réalisée sur une connexion TCP / IP. Les signaux via la session VPN sont chiffrés par SSL. Par conséquent, vous pouvez établir une session VPN en toute sécurité au-delà de Internet. Une session VPN est établie par la technologie “VPN Over HTTPS” de Softether. Cela signifie que VPN douce peut créer une connexion VPN au-delà de toutes sortes de pare-feu et de NATS.

Le concentrateur virtuel échange tous les paquets Ethernet de chaque session VPN connectée à d’autres sessions connectées. Le comportement est le même pour les commutateurs Ethernet traditionnels. Le centre virtuel a une FDB (base de données de transfert) pour optimiser la transmission des cadres Ethernet.

Vous pouvez définir un pont local entre le centre virtuel et le segment Ethernet physique existant en utilisant la fonction de pont local. Le pont local échange des paquets entre l’adaptateur Ethernet physique et le centre virtuel. Vous pouvez réaliser un VPN d’accès à distance de la maison ou du mobile vers le réseau d’entreprise en utilisant la fonction de pont local.

Vous pouvez définir une connexion en cascade entre deux ou plusieurs centres virtuels distants. Avec la cascade, vous pouvez intégrer deux ou plusieurs segments Ethernet éloignés à un seul segment Ethernet. Par exemple, après avoir établi des connexions en cascade entre les site A, B et C, alors tous les ordinateurs du site A pourront communiquer avec les ordinateurs du site B et du site C. Ceci est un VPN de site à site.

VPN douce peut également établir une session VPN sur UDP. Le mode UDP de Softether VPN prend en charge Nat Traversal. La fonction de traversée NAT permet au serveur VPN derrière les NAT ou les pare-feu existants d’accepter les séances VPN entrantes. Vous n’avez pas besoin d’autorisation spéciale de l’administrateur réseau avant de configurer un serveur VPN sur le réseau de l’entreprise derrière des pare-feu ou des NAT. De plus, Softether VPN Server peut être placé sur l’environnement d’adresse IP dynamique puisque Softether VPN a une fonction DNS dynamique intégrée (DDNS).

Softether VPN Server prend en charge les protocoles VPN supplémentaires, y compris L2TP / IPSec, OpenVPN, Microsoft SSTP, L2TPV3 et Etherip. Ceux-ci réalisent l’interopérabilité avec les clients VPN L2TP / IPSEC intégrés sur iPhone, iPad, Android, Windows et Mac OS X, ainsi que avec les routeurs VPN de Cisco et autres fournisseurs de produits VPN.

Comment utiliser Softether VPN ?

Softether VPN est une infrastructure essentielle pour construire des systèmes informatiques sur les entreprises et les petites entreprises.

VPN ad hoc

Faire un VPN ad hoc se compose des ordinateurs à petit nombre avec VPN douce. Malgré la longue distance, il est facile de communiquer mutuellement avec toutes sortes de protocoles axés sur LAN.

Lan à Lan Bridge

Les succursales distribuées géologiquement sont isolées en tant que réseaux par défaut. VPN doux pose des câbles Ethernet virtuels entre toutes vos branches. Ensuite, tous les ordinateurs de toutes les branches sont connectés au seul LAN.

Accès à distance à LAN

Les employés doivent-ils se connecter au LAN de l’entreprise à l’extérieur ou à la maison? VPN d’accès à distance réalisera le câble réseau virtuel d’un PC client vers le LAN de n’importe où et à tout moment.

VPN douce peut accumuler un réseau virtuel flexible et fiable autour des nuages. Amazon EC2, Windows Azure et la plupart des autres nuages prennent en charge VPN doucement.

Rejoignez un PC local dans le cloud

Votre ordinateur de bureau ou ordinateur portable peut se joindre au réseau VM Cloud. Vous pouvez utiliser Cloud VM comme s’il se trouvait facilement sur votre propre réseau local.

Rejoignez une machine virtuelle Cloud dans LAN

Votre VM Cloud peut se joindre à votre entreprise LAN avec VPN Softether. Toute personne dans votre entreprise peut accéder à la machine virtuelle cloud sans paramètres.

VPN Cloud to LAN Bridge

Softether VPN conserve une ligne Ethernet virtuelle du nuage au LAN 24H / 365D. Vous pouvez considérer le réseau privé cloud distant dans le cadre de votre réseau d’entreprise.

VPN de pont nuage à nuage

Utilisez-vous Amazon EC2 et Windows Azure, ou utilisez deux ou plusieurs centres de données distants d’un service cloud? Le VPN doux peut faire un seul réseau un uni entre toutes les VM cloud malgré les différences d’emplacements physiques.

Softether VPN prend en charge plusieurs appareils mobiles, notamment iPhone et Android. Votre smartphone fait désormais partie de votre réseau sur site ou cloud en utilisant Softether VPN.

iPhone et Android

iPhone et Android possèdent un client VPN intégré, mais à l’origine, ils ont besoin de Cisco, de genévrier ou d’autres VPN matériels coûteux pour l’accès à distance. Softether VPN a une même fonction à Cisco et prend en charge facilement votre iPhone et Android.

Ordinateurs portables Windows et Mac

Vos PC mobiles avec Windows ou Mac peuvent être facilement connectés à un VPN Softether n’importe où et à tout moment, malgré des pare-feu ou des filtres de paquets sur le Wi-Fi ou le FAI à l’étranger. Windows RT est également pris en charge.

Softether VPN est également un outil ultra-pratique pour une gestion efficace du système par les professionnels de l’informatique sur les entreprises et les intégrateurs de systèmes.

Gestion à distance

Avez-vous un problème avec de nombreux serveurs, clients et imprimantes de vos entreprises clientes sont distribuées dans l’État? Softether VPN vous aidera un administrateur réseau comme un outil pratique juste à partir de votre bureau. Vous pouvez atteindre tous les réseaux en n’installant que VPN doucement.

Construire votre propre cloud

Voulez-vous créer et fournir votre propre service cloud qui peut battre Amazon EC2 ou Windows Azure? Softether VPN peut vous aider à créer un réseau inter-VMS et un réseau de pontage à distance entre votre cloud et votre client sur site.

VPN pour les tests de réseau, la simulation et le débogage

Softether VPN n’est pas un programme uniquement pour créer un réseau distant. Il peut être utilisé pour la conception, le test et la simulation de réseau par les professionnels de l’informatique. Par exemple, le générateur de retard, de gigue et de paquets est implémenté sur un VPN douce. Ainsi, le concepteur de réseau peut tester les téléphones VoIP sous le réseau IP de mauvaise condition.

VPN douce est également pratique pour les utilisateurs à domicile. Vous pouvez être fier d’utiliser un VPN de classe d’entreprise pour votre utilisation à domicile.

Accès à distance

Voulez-vous accéder à votre serveur domestique ou à votre appareil numérique depuis l’extérieur? Configurez un serveur VPN Softether sur votre PC domestique et accédez à votre serveur ou enregistreur HDTV de n’importe où même de l’autre côté de la Terre, via Internet.

Réseau confortable n’importe où

Êtes-vous un homme d’affaires et courez dans le monde? La plupart du Wi-Fi et des FAI locaux de plusieurs pays sont inconfortables en raison du filtrage des paquets ou de la censure. Donc, configurez votre serveur de relais privé sur votre propre PC domestique et utilisez-le à partir de champs pour gagner en facilité.

Votre administrateur réseau hésite-t-il à vous attribuer une adresse IP globale? Ou votre entreprise a-t-elle un pare-feu à la frontière entre le réseau privé et Internet? Aucun problème! VPN douce a une fonction solide pour pénétrer les pare-feu d’entreprise gênants.

DNS dynamique et traversée NAT

Contrairement au VPN Héritage basé sur IPSec, même si votre réseau d’entreprise n’a pas d’adresse IP globale statique, vous pouvez configurer votre serveur VPN Softether stable sur votre réseau d’entreprise.

VPN Azure

Si le pare-feu d’entreprise est plus restreint et que la traversée NAT de Softether VPN ne fonctionne pas correctement, utilisez VPN Azure pour pénétrer un tel pare-feu.

Les protocoles VPN basés sur IPSEC qui sont développés dans les années 1990 sont désormais obsolètes. Les VPN basés sur IPSEC ne connaissent pas la plupart des pare-feu, des NAT ou des proxies. Contrairement à VPN basé sur IPSEC, Softether VPN connaît tout type de pare-feu. De plus, VPN douce ne nécessite aucun Cisco ou d’autres appareils matériels coûteux. Vous pouvez remplacer votre VPN Cisco ou OpenVPN pour Softether.

Pénètre le pare-feu par SSL-VPN

Avez-vous des problèmes avec les produits VPN hérités basés sur IPSEC? Remplacez-le en VPN douce. Le protocole VPN douce est basé sur HTTPS, donc presque toutes sortes de pare-feu autoriseront les paquets VPN doux.

Remplacements de Cisco ou d’autres VPN basés sur le matériel

Cisco, Juniper ou d’autres VPN IPSEC basés sur le matériel sont coûteux pour la configuration et la gestion. Ils sont également un manque de convivialité et de compatibilité avec les pare-feu. Les remplacer en VPN douce. Vous pouvez très facilement remplacer car Softether VPN a également la fonction VPN L2TP / IPSEC qui est la même pour Cisco.

Remplacements d’OpenVPN

Utilisez-vous toujours OpenVPN? VPN Softether a plus de capacités, de meilleures performances et des outils de gestion basés sur l’interface graphique facilement configurables. Softether VPN possède également la fonction de clone de serveur OpenVPN afin que tous les clients OpenVPN, y compris iPhone et Android, puissent se connecter facilement à VPN Softether.

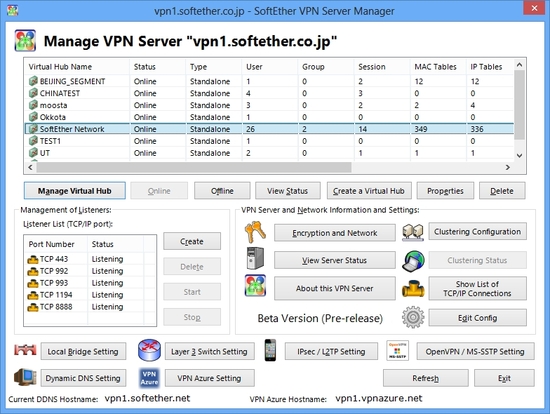

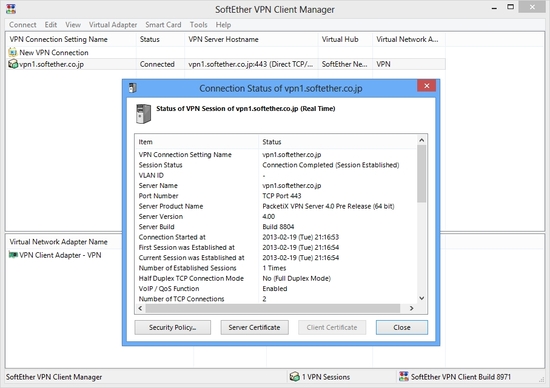

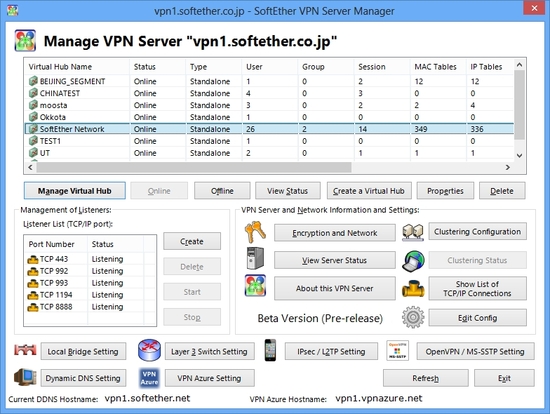

Captures d’écran

Softether VPN se compose de trois logiciels: client VPN, serveur VPN et pont VPN.

Client VPN doux

Outil d’administration VPN Server Softether

6 outils open source pour fabriquer votre propre VPN

Si vous voulez essayer de construire votre propre VPN mais que vous ne savez pas par où commencer, vous êtes au bon endroit. Je comparerai six des meilleurs outils gratuits et open source pour configurer et utiliser un VPN sur votre propre serveur. Ces VPN fonctionnent, que vous souhaitiez configurer un VPN de site à site pour votre entreprise ou simplement créer un proxy d’accès à distance pour débloquer les sites Web et masquer votre trafic Internet aux FAI.

Ce qui est le mieux dépend de vos besoins et de vos limites, alors prenez en considération votre propre expertise technique, votre environnement et ce que vous voulez réaliser avec votre VPN. En particulier, considérez les facteurs suivants:

- Protocole VPN

- Nombre de clients et de types d’appareils

- Compatibilité de la distribution du serveur

- Expertise technique requise

Algo

Algo a été conçu de bas en haut pour créer des VPN pour les voyageurs d’entreprise qui ont besoin d’un proxy sécurisé pour Internet. Il «ne comprend que le logiciel minimal dont vous avez besoin», ce qui signifie que vous sacrifiez l’extensibilité pour la simplicité. Algo est basé sur StrongSwan mais supprime toutes les choses dont vous n’avez pas besoin, ce qui a l’avantage supplémentaire de supprimer les trous de sécurité qu’un novice pourrait autrement ne pas remarquer.

Plus de contenu excellent

- Cours en ligne gratuit: Aperçu technique de RHEL

- Apprenez les commandes Linux avancées

- Télécharger les feuilles de triche

- Trouver une alternative open source

- Lire le contenu Linux supérieur

- Découvrez les ressources open source

En prime, il bloque même les annonces!

Algo ne prend en charge que le protocole IKEV2 et Wireguard. Parce que le support IKEV2 est intégré à la plupart des appareils de nos jours, il ne nécessite pas d’application client comme OpenVPN. Algo peut être déployé à l’aide d’Anible sur Ubuntu (l’option préférée), Windows, Redhat, Centos et FreeBSD. La configuration est automatisée à l’aide d’Anible, qui configure le serveur en fonction de vos réponses à un court ensemble de questions. Il est également très facile de démolir et de redépasser à la demande.

Algo est probablement le VPN le plus simple et le plus rapide à configurer et à déployer sur cette liste. C’est extrêmement bien rangé et bien pensé. Si vous n’avez pas besoin des fonctionnalités les plus avancées offertes par d’autres outils et que vous avez juste besoin d’un proxy sécurisé, c’est une excellente option. Notez qu’Algo déclare explicitement qu’il n’est pas destiné à la géo-bloquant ou à l’évasion de la censure, et a été principalement conçu pour la confidentialité.

Streisand

Streisand peut être installé sur n’importe quel Ubuntu 16.04 serveur à l’aide d’une seule commande; Le processus prend environ 10 minutes. Il prend en charge L2TP, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, Stunnel, Tor Bridge et Wireguard. Selon le protocole que vous choisissez, vous devrez peut-être installer une application client.

À bien des égards, Streisand est similaire à Algo, mais il offre plus de protocoles et de personnalisation. Cela demande un peu plus d’efforts pour gérer et sécuriser, mais est également plus flexible. Remarque Streisand fait pas Soutien ikev2. Je dirais que Streisand est plus efficace pour contourner la censure dans des endroits comme la Chine et la Turquie en raison de sa polyvale.

La configuration est automatisée en utilisant Ansible, donc il n’y a pas beaucoup d’expertise technique requise. Vous pouvez facilement ajouter plus d’utilisateurs en leur envoyant des instructions de connexion générées sur mesure, qui incluent une copie intégrée du certificat SSL du serveur.

Déclamer Streisand est un processus rapide et indolore, et vous pouvez redéployer à la demande.

Openvpn

OpenVPN nécessite des applications client et serveur pour configurer les connexions VPN à l’aide du protocole du même nom. OpenVPN peut être modifié et personnalisé pour répondre à vos besoins, mais il nécessite également l’expertise la plus technique des outils couverts ici. Les configurations d’accès à distance et de site à site sont prises en charge; Le premier est ce dont vous aurez besoin si vous prévoyez d’utiliser votre VPN comme proxy sur Internet. Étant donné que les applications clients sont tenues d’utiliser OpenVPN sur la plupart des appareils, l’utilisateur final doit les tenir à jour.

Côté serveur, vous pouvez choisir de déployer dans le cloud ou sur votre serveur Linux. Les distros compatibles incluent Centos, Ubuntu, Debian et OpenSUSE. Les applications clients sont disponibles pour Windows, MacOS, iOS et Android, et il existe des applications non officielles pour d’autres appareils. Les entreprises peuvent choisir de configurer un serveur d’accès OpenVPN, mais c’est probablement exagéré pour les particuliers, qui voudra l’édition communautaire.

OpenVPN est relativement facile à configurer avec un cryptage de clé statique, mais ce n’est pas si sécurisé. Au lieu de cela, je recommande de le configurer avec Easy-RSA, un package de gestion clé que vous pouvez utiliser pour configurer une infrastructure clé publique. Cela vous permet de connecter plusieurs appareils à la fois et de les protéger avec un secret avant parfait, entre autres avantages. OpenVPN utilise SSL / TLS pour le chiffrement, et vous pouvez spécifier les serveurs DNS dans votre configuration.

OpenVPN peut traverser les pare-feu et les pare-feu NAT, ce qui signifie que vous pouvez l’utiliser pour contourner les passerelles et les pare-feu qui pourraient autrement bloquer la connexion. Il prend en charge les transports TCP et UDP.

Strongswan

Vous avez peut-être rencontré quelques outils VPN différents avec «Swan» dans le nom. Frees / Wan, OpenSwan, Libreswan et Strongswan sont tous des fourches du même projet, et ce dernier est mon préféré. Côté serveur, StrongSwan fonctionne sur Linux 2.6, 3.X, et 4x noyaux, Android, FreeBSD, macOS, iOS et Windows.

Strongswan utilise le protocole IKEV2 et IPSEC. Par rapport à OpenVPN, IKEV2 se connecte beaucoup plus rapidement tout en offrant une vitesse et une sécurité comparables. Ceci est utile si vous préférez un protocole qui ne nécessite pas d’installation d’une application supplémentaire sur le client, car la plupart des appareils plus récents fabriqués aujourd’hui prennent en charge nativement IKEV2, y compris Windows, MacOS, iOS et Android.

Strongswan n’est pas particulièrement facile à utiliser, et malgré une documentation décente, il utilise un vocabulaire différent de la plupart des autres outils, ce qui peut être déroutant. Sa conception modulaire le rend idéal pour les entreprises, mais cela signifie également que ce n’est pas le plus rationalisé. Ce n’est certainement pas aussi simple qu’algo ou streisand.

Le contrôle d’accès peut être basé sur les abonnements en groupe à l’aide de x.509 certificats d’attribut, une fonctionnalité unique à Strongswan. Il prend en charge les méthodes d’authentification EAP pour l’intégration dans d’autres environnements comme Windows Active Directory. Strongswan peut traverser les pare-feu NAT.

Doucement

Softether a commencé comme un projet par un étudiant diplômé de l’Université de Tsukuba au Japon. Softether VPN Server et VPN Bridge fonctionnent sur Windows, Linux, OSX, FreeBSD et Solaris, tandis que l’application client fonctionne sur Windows, Linux et MacOS. VPN Bridge est principalement destiné aux entreprises qui doivent configurer les VPN de site à site, donc les utilisateurs individuels auront juste besoin des programmes de serveur et client pour configurer l’accès à distance.

Softether prend en charge les protocoles OpenVPN, L2TP, SSTP et Etherip, mais son propre protocole Softether prétend pouvoir être immunisé contre l’inspection profonde des paquets grâce à un camouflage «Ethernet sur HTTPS». Softether fait également quelques ajustements pour réduire la latence et augmenter le débit. De plus, Softether comprend une fonction de clone qui vous permet de passer facilement d’OpenVPN à Softether.

Softher peut traverser les pare-feu NAT et pontasser les pare-feu. Sur les réseaux restreints qui ne permettent que les paquets ICMP et DNS, vous pouvez utiliser le VPN de Softether via ICMP ou VPN sur les options DNS pour pénétrer le pare-feu. Softether fonctionne avec IPv4 et IPv6.

Softher est plus facile à installer qu’OpenVPN et Strongswan mais est un peu plus compliqué que Streisand et Algo.

Givré

Wireguard est le dernier outil de cette liste; c’est tellement nouveau qu’il n’est même pas encore fini. Cela étant dit, il offre un moyen rapide et facile de déployer un VPN. Il vise à améliorer IPSec en le rendant plus simple et plus maigre comme SSH.

Comme OpenVPN, Wireguard est à la fois un protocole et un outil logiciel utilisé pour déployer un VPN qui utilise ledit protocole. Une caractéristique clé est le «Routing des clés cryptographiques», qui associe les clés publiques à une liste d’adresses IP autorisées à l’intérieur du tunnel.

Wireguard est disponible pour Ubuntu, Debian, Fedora, Centos, MacOS, Windows et Android. Wireguard fonctionne sur IPv4 et IPv6.

Wireguard est beaucoup plus léger que la plupart des autres protocoles VPN, et il transmet des paquets uniquement lorsque les données doivent être envoyées.

Les développeurs disent que Wireguard ne devrait pas encore lui faire confiance car il n’a pas encore été entièrement vérifié, mais vous êtes invité à lui faire un tour. Ce pourrait être la prochaine grande chose!

VPN fait maison vs. VPN commercial

Faire votre propre VPN ajoute une couche de confidentialité et de sécurité à votre connexion Internet, mais si vous êtes le seul à l’utiliser, il serait relativement facile pour un tiers bien équipé, comme une agence gouvernementale, de tracer l’activité Retour à toi.

De plus, si vous prévoyez d’utiliser votre VPN pour débloquer le contenu géo-verrouillé, un VPN fait maison n’est peut-être pas la meilleure option. Étant donné que vous ne se connectez qu’à partir d’une seule adresse IP, votre serveur VPN est assez facile à bloquer.

Les bons VPN commerciaux n’ont pas ces problèmes. Avec un fournisseur comme ExpressVPN, vous partagez l’adresse IP du serveur avec des dizaines ou même des centaines d’autres utilisateurs, ce qui rend presque impossible de suivre l’activité d’un seul utilisateur. Vous obtenez également une vaste gamme de centaines ou de milliers de serveurs à choisir, donc si l’on a été mis sur liste noire, vous pouvez simplement passer à un autre.

Le compromis d’un VPN commercial, cependant, est que vous devez faire confiance au fournisseur pour ne pas espionner votre trafic Internet. Assurez-vous de choisir un fournisseur réputé avec une politique claire de non-logicielle.

7 outils VPN open source pour les entreprises

Découvrez ces solutions VPN open source prêtes à l’entreprise pour répondre aux besoins de toute entreprise, grande ou petite.

8 juin 2018 | 1 commentaire |

Ces derniers mois, de nombreux fournisseurs populaires de sécurité en ligne et de VPN ont été critiqués après les vulnérabilités non réprimées dans leurs produits qui ont laissé les utilisateurs ouverts aux menaces sérieuses.

Début février, l’Institut d’ingénierie logicielle de l’Université Carnegie Mellon a publié un avertissement consultatif indiquant que l’interface utilisateur graphique VPN Pulse Secure n’a pas validé les certificats SSL lors de la connexion aux sites Web. Cela a laissé des clients de niveau d’entreprise ouverts aux attaques de l’homme au milieu (et d’autres). Alors que le problème de validation SSL a été résolu pour Pulse 5.3R4.2 et Pulse 5.2R9, les chercheurs de Carnegie Mellon mettent toujours en garde contre l’utiliser sur des réseaux non fiables.

Après avoir souffert de vulnérabilités similaires, le logiciel Cisco Adaptive Security Appliance a résolu ses problèmes de validation SSL, mais n’a pas expliqué s’il doit être évité sur les réseaux non fiables. Ces divulgations ont laissé de nombreuses organisations se demander s’ils peuvent faire confiance à ces titans de l’industrie avec leurs informations sensibles ou si elles devraient abandonner complètement les VPN.

Heureusement, il existe un certain nombre de solutions VPN open source de niveau d’entreprise qui répondront aux besoins de toute société, grande ou petite.

Avantages des solutions OpenVPN

OpenVPN est l’un des joueurs puissants du monde de la confidentialité en ligne. Il s’agit d’une technologie VPN open source qui est équipée d’une touche Diffie-Hellman 256-AES-CBC avec une touche Diffie-Hellman 2048 bits pour les utilisateurs de Windows. Pour les utilisateurs de Linux, iOS et MacOS, OpenVPN crypte les informations via le protocole IKEV2 / IPSEC avec une touche AES-256-CGM et 3072BIT DH.

D’après mon expérience, la clé Diffie-Hellman est beaucoup plus robuste que RSA (Rivest, Shamir et Adelman) en raison du fait qu’elle permet un secret avant parfait, qui garantit que les communications et les transferts passés ne peuvent pas être décryptés à l’avenir même si un La clé à long terme est compromise.

Cela signifie que OpenVPN est l’une des options de logiciels VPN open source les plus sécurisés disponibles.

De plus, la communauté des développeurs OpenVPN est l’une des plus actives et des plus vocales dans le monde de la sécurité en ligne. Les membres affinent constamment et mettent à jour le logiciel pour suivre le paysage en évolution rapide de la sécurité Internet.

Compte tenu de ses spécifications de sécurité impressionnantes et de l’équipe passionnée derrière le logiciel, j’encourage les entreprises à utiliser une solution de sécurité OpenVPN, y compris certaines des options de cette liste, chaque fois que possible.

Les 7 meilleures alternatives VPN open source

Voici sept des meilleures solutions VPN open source qui pourraient fonctionner pour votre entreprise.

OpenSWAN | Linux

OpenSwan est une implémentation IPSec pour Linux qui prend en charge la plupart des extensions liées à l’IPSEC (y compris IKEV2). Il est en grande partie considéré comme le logiciel VPN “Go-To” pour les utilisateurs de Linux depuis le début de 2005. Selon la version de Linux que vous utilisez, OpenSwan peut déjà être dans votre distribution, et vous pouvez télécharger le code source directement à partir de son site si vous ne pouvez pas facilement localiser le logiciel.

Tcpcrypt | Windows et macOS

Le protocole TCPCrypt est une solution VPN unique dans le sens où elle ne nécessite aucune configuration, modifications des applications ou changements notables dans votre connexion réseau. TCPCrypt opère en utilisant quelque chose de connu sous le nom de “cryptage opportuniste.”Cela signifie que si l’autre extrémité de la connexion communique à TCPCrypt, le trafic sera crypté, sinon, il peut être considéré comme ClearText.

Bien que cela soit loin d’être idéal, le protocole a connu un certain nombre de mises à jour robustes qui le rendent plus protégé contre les attaques passives et actives. Bien que je ne recommanderais pas TPCrypt en tant que solution à l’échelle de l’entreprise, il peut servir de solution fantastique et facile à mettre.

Tinc | Linux, macOS et Windows

Tinc est un logiciel libre licencié en vertu de la licence publique générale GNU. Ce qui distingue TINC des autres VPN de cette liste (y compris le protocole OpenVPN), c’est la variété des fonctionnalités uniques qu’elle comprend, y compris le chiffrement, la compression facultative, le routage automatique des maillages et l’expansion facile. Ces fonctionnalités font de Tinc une solution idéale pour les entreprises qui souhaitent créer un VPN à partir de nombreux petits réseaux basés sur des éloignements éloignés.

VPN doux | Linux, Windows, macOS et autres

SoftEther (abréviation de Software Ethernet) VPN est de loin l’une des options logicielles VPN multi-protocols les plus puissantes et les plus conviviales sur le marché. Positionné comme l’alternative idéale à OpenVPN, Softether VPN a une fonction de clone pour le serveur OpenVPN vous permettant de migrer de manière transparente d’OpenVPN à VPN Softether. Les normes et capacités de sécurité de Softether sont considérées comme comparables aux leaders du marché tels que NORDVPN, ce qui en fait une centrale open source.

Softher est également compatible avec les protocoles L2TP et IPSEC, permettant une personnalisation supplémentaire. De plus, Softether VPN s’est avéré encore plus rapide qu’OpenVPN, améliorant l’expérience de navigation. Le principal inconvénient de la douceur est qu’il est à la traîne de ses contemporains en termes de compatibilité. Cependant, la cause principale de ce numéro est la nouveauté relative du protocole Softether et, au fil du temps, vous verrez probablement de plus en plus de plates-formes soutenant doucement.

OpenConnect | Linux

Étant donné qu’OpenConnect était un client VPN créé pour prendre en charge le VPN AnyConnect SSL de Cisco, vous pourriez être surpris de voir ce logiciel sur la liste (après tout, c’est un article détaillant alternatives à Cisco et Pulse). Cependant, il est important de noter qu’OpenConnect n’est pas officiellement associé à Cisco ou Secure Pulse. C’est simplement compatible avec leur équipement.

En fait, le réaménagement d’OpenConnect a commencé après qu’un essai du client Cisco a trouvé qu’il avait de nombreuses vulnérabilités de sécurité, qu’OpenConnect a décidé de rectifier. Aujourd’hui, OpenConnect a abordé toutes les lacunes du client Cisco (et plus), ce qui en fait l’une des principales alternatives Cisco pour tout utilisateur de Linux.

Libreswan | Linux, FreeBSD et macOS

Après plus de 15 ans de développement actif, Libreswan a créé l’une des meilleures alternatives VPN open source sur le marché moderne. Libreswan prend actuellement en charge les protocoles VPN les plus courants, IPSec, IKEV1 et IKEV2. Comme TCPCrypt, Libreswan fonctionne basé sur un chiffrement opportuniste, le rendant vulnérable aux attaques actives. Cependant, la pléthore des fonctionnalités de sécurité et la communauté des développeurs actifs font des Bireswan une excellente option pour les exigences de cryptage de faible qualité.

Strongswan | Linux, Android et routeurs

Suite à Andreas Steffen, professeur de sécurité en communications et chef de l’Institut pour les technologies et applications Internet à l’Université suisse des Rapperswil de l’Université suisse des sciences appliqué et les politiques IPSEC qui prennent en charge les réseaux VPN importants et compliqués.

Conclusion

Bien que les vulnérabilités récentes révélées dans les réseaux sécurisés Cisco et Pulse soient troublants (pour le moins), il existe de nombreuses alternatives open source qui conviennent au niveau d’entreprise. Bien que la mise en œuvre de ces solutions nécessite une connaissance technique importante et un haut degré de coopération à l’échelle de l’entreprise, vous pouvez dormir beaucoup plus son plus de nuit en sachant que les informations sensibles de votre entreprise sont sécurisées par les meilleurs protocoles disponibles.