Är lösenordsskyddare säkra? Lista över varje större överträdelse

Om du tillbringar någon tid på Internet (och vem gör det inte idag?), Har du antagligen många lösenord.

Du behöver ett lösenord varje gång du loggar in på dina sociala mediekonton, kontrollera ditt bankkontosaldo eller beställa något från Amazon. Om du tillhör något forum, driver en webbplats eller bara skriver en blogg, har du ännu fler lösenord.

Det är frestande att använda samma lösenord för var och en av dessa webbplatser. När allt kommer omkring måste du antagligen logga in på dussintals, om inte hundratals, webbplatser under ett normalt år. Om du hade ett starkt, unikt lösenord för var och en av dessa webbplatser, hur kan du eventuellt komma ihåg dem alla?

Det är frestande att använda samma lösenord för var och en av dessa webbplatser. När allt kommer omkring måste du antagligen logga in på dussintals, om inte hundratals, webbplatser under ett normalt år. Om du hade ett starkt, unikt lösenord för var och en av dessa webbplatser, hur kan du eventuellt komma ihåg dem alla?

Tyvärr tar för många människor den enkla vägen ut. De använder ett lösenord som är ganska uppenbart, säger “password123,”Till exempel och använd det sedan för alla deras online-aktiviteter. Varför är det så fruktansvärt? Eftersom om en hacker lyckas få ditt lösenord på ett konto, så har de ditt lösenord för alla dina konton.

Du kanske inte säger att det är en särskilt stor uppgift om något avskräckligt parti kan logga in på din Facebook-profil, även om de kan orsaka förödelse om det inträffar. Men om det lösenordet ger dem tillgång till din bankinformation, dina kreditkortsnummer, SocialSecurity-nummer eller något annat, kommer du säkert att bry dig.

Contents

Varför starka lösenord är kritiska

På senare år har många webbplatser börjat ställa krav på alltmer långa och komplexa lösenord. Det är ont för användaren att komma på och komma ihåg dessa lösenord, men det finns goda skäl att göra det.

Ju mer komplexa och slumpmässiga dina lösenord är, desto svårare är det för hackare att urskilja. Föreställ dig nu att du hade dussintals av dessa lösenord, ett för var och en av webbplatserna som du ofta. Dessa hackare kommer inte så långt när de måste räkna ut en helt slumpmässig kedja med 12 eller fler bokstäver, siffror och specialtecken. Problemen multipliceras bara med att du använder unika lösenord på alla dina onlinekonton.

Ju mer komplexa och slumpmässiga dina lösenord är, desto svårare är det för hackare att urskilja. Föreställ dig nu att du hade dussintals av dessa lösenord, ett för var och en av webbplatserna som du ofta. Dessa hackare kommer inte så långt när de måste räkna ut en helt slumpmässig kedja med 12 eller fler bokstäver, siffror och specialtecken. Problemen multipliceras bara med att du använder unika lösenord på alla dina onlinekonton.

Den här typen av lösenord är avgörande för din online-säkerhet. När en hacker har kommit fram till ditt alltför enkla lösenord kan de använda det själva eller sälja det för stora pengar på den svarta marknaden. Några av dessa köpare är oerhört sofistikerade. Inom några minuter blir din identitet stulen, din kreditbetyg är sopad och du kommer att spendera år och massor av pengar på att försöka få ditt rykte tillbaka.

Enligt MIT Technology Review handlar det att skapa ett riktigt starkt lösenord mer än att använda en stor bokstav, ett nummer och ett specialtecken. Ju längre du skapar ditt lösenord, och ju mer specialtecken det använder, desto mer troligt är det att du stubbar hackare.

Hackare har mjukvara som kontinuerligt och outtröttligt kör igenom lösenordets “gissningar.” Förr eller senare kan de fastna på din. Men om ditt lösenord är långt, komplicerat och helt slumpmässigt, då chansen är god att hackaren kommer att leta efter mycket lättare byte, som finns i överflöd.

Vad är ett lösenordshanterare?

Problemet är att det är en Herculean uppgift att komma ihåg alla dessa otroligt långa, komplicerade och unika lösenord. Vem kan eventuellt hålla dem alla raka? Det är där lösenordshanterare kommer in.

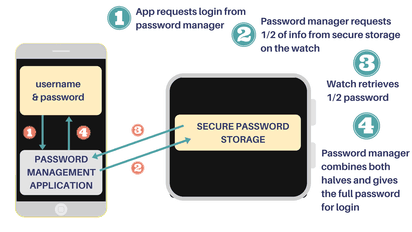

De flesta lösenordshanterare är utformade för att generera otaliga starka, slumpmässiga lösenord för enskilda användare. De lagrar dessa lösenord och hämtar dem sedan när du besöker varje webbplats.

De flesta lösenordshanterare är utformade för att generera otaliga starka, slumpmässiga lösenord för enskilda användare. De lagrar dessa lösenord och hämtar dem sedan när du besöker varje webbplats.

Det är också möjligt för dessa tjänster att lagra dina kreditkortsnummer, inklusive den tresiffriga CVV-koden på baksidan, tillsammans med PIN-koder och dina svar på olika säkerhetsfrågor. Alla dessa data är krypterade i ett bud till folie hackare. Många av dessa tjänster använder hashing, vilket i princip är ansvarig för konvertering av vanlig data till strängar av siffror eller tecken med en förutbestämd längd.

Varje gång du vill besöka en webbplats där du behöver använda ett av dina lösenord loggar du in i “valvet” med data som du tidigare har lagrat i din lösenordshanterare. Åtkomst beviljas via ett enda lösenord för hanteringstjänsten.

Det låter ganska bekvämt, men det är viktigt att du inte sätter för mycket förtroende för lösenordshanterare. Dessa tjänster är inte en magisk kula som skyddar dig från all skada. Det är fortfarande klokt att använda ett VPN som NordVPN för all surfning, tvåfaktorsautentisering för vissa extremt värdefulla konton och endast använda enheter som du litar på.

I själva verket kan du vara klokt att avstå från att använda en lösenordshanterare alls.

Varför lösenordshanterare kan vara riskabla

Lösenordshanterare lagrar alla dina känsliga data antingen lokalt eller på ett moln. Därför finns dina lösenord i ett valv på en lagringsenhet eller en dator hemma eller så förvaras de på distans på lösenordshanterarens servrar.

Stora namnspelare i branschen tycka om Dashlane, 1Password och Lastpass använda sina servrar för att lagra din privata information som standard. Detta gör det mer bekvämt för dig att synkronisera alla lagrade data du kan ha med alla dina enheter.

Nu gör dessa företag mycket löften om sina säkerhetsåtgärder, men det gör inte alla konsumenter bekväma. Föreställ dig om alla dessa otroligt värdefulla data på den enskilda servern komprometterades av en hack. Eftersom du har lagt alla dina ägg i en korg har du precis tappat kontrollen över ditt online-liv.

Nu gör dessa företag mycket löften om sina säkerhetsåtgärder, men det gör inte alla konsumenter bekväma. Föreställ dig om alla dessa otroligt värdefulla data på den enskilda servern komprometterades av en hack. Eftersom du har lagt alla dina ägg i en korg har du precis tappat kontrollen över ditt online-liv.

Verkligheten är att få hackare kan motstå frestelsen att komma förbi de avancerade säkerhetssystemen. Tänk på alla ovärderliga uppgifter de kunde samla med bara en hack. Ibland är konsolidering inte en klok manöver.

Om du verkligen ogillar tanken på molnlagring för alla dina lösenord, kan du kanske välja lokal lagring istället. Dashlane gör detta möjligt när kunder väljer att inaktivera “Synk” -funktionen.

1Password låter kunder köpa en mjukvarulicens som ger dem kontroll över var deras valv hålls. KeePass gör det möjligt att lagra dina data i ett valv som är krypterat på din egen enhet.

Innan du hoppar in med båda fötterna på dessa alternativ, fråga dig själv hur säkra dina egna elektroniska säkerhetsåtgärder är? Är det möjligt att en hackare kan komma igenom dem för att ta alla dina lösenord från din egen enhet?

Säkerhetsöverträdelser som du behöver veta om

De säkerhetsbrott som anges är inte teoretiska. Många av dem har hänt. Innan du bestämmer huruvida att använda ett lösenordshanterare är vettigt för dig, ta hänsyn till dessa överträdelser.

Brottet vid OneLogin

Lösenordshanteraren OneLogin avslöjade i juni 2023 att det hade drabbats av ett hack. Den allmänt rapporterade incidenten påverkade alla företagets kunder vars data lagrades i USA: s datacenter.

I ett pressmeddelande skrev OneLogin att “Vi har sedan blockerat denna obehöriga åtkomst, rapporterat ärendet till brottsbekämpning och arbetar med ett oberoende säkerhetsföretag för att avgöra hur den obehöriga åtkomsten skedde.”

LastPass rapporterar ett brott

En annan ganska beryktad lösenordshanterare hack inträffade på LastPass. Detta rapporterades i april 2023 och företaget beskrev det som ett “unikt och mycket sofistikerat” problem. Implikationen är att LastPass använder sådana avancerade krypteringstekniker och säkerhetsåtgärder att situationen är helt men otänkbar och eventuellt inte skulle kunna uppstå igen.

Problemet identifierades av Tavis Ormandy, en säkerhetsforskare för Googles Project Zero. Ormandy beskrev frågan som ”arkitektonisk” karaktär och fortsatte med att säga att det skulle kräva betydande tid att ta itu med.

Medan LastPass arbetade för att korrigera sårbarheten, rådde de kunder att använda tvåfaktorautentisering och för att undvika alla misstänkta länkar.

Detta är emellertid inte den enda händelsen som LastPass har lidit. I juni 2015 meddelade företaget att deras servrar hade upplevt ett intrång. LastPass rapporterade att inga lagrade lösenord var stulna och att hackare tog inte e-postadresser, lösenordpåminnelser eller autentiserings hash.

KeePass blir hackad – Sortera av

Tillgängligheten till ett verktyg med smeknamnet ”KeeFarce” 2015 gjorde att saker och ting såg tärande ut för KeePass. Även om detta hackerverktyg riktades till KeePass, det är möjligt att verktyget kan ändras för att rikta in sig på alla lösenordshanterare.

I huvudsak var detta verktyg utformat för att rikta in sig på användarnas datorer, som i allmänhet inte har de robusta säkerhetsfunktioner som lösenordshanterare använder. Verktyget kunde dekryptera alla användarnamn och lösenord som användaren hade lagrat med KeePass. All data skrivs sedan till en fil som hackaren kunde komma åt.

Det här verktyget utformades för att lyfta fram ett problem som alla lösenordshanterare har. En infekterad dator är en sårbar dator. Oavsett hur bra lösenordshanteraren är när användarens dator är infekterad med ett virus eller annat problem, är det säkert att skyddet som hanteraren erbjuder kommer att äventyras. Du måste öka din egen säkerhet om du ska ha något hopp om att dra nytta av en lösenordshanterare.

Keeper fångar ett fel

I maj 2023 meddelade Keeper att de hade fixat ett fel som identifierades av en säkerhetsforskare. Forskaren sa det felet kan ha gjort det möjligt för obehöriga att få åtkomst till de privata uppgifterna som tillhör en annan användare.

I maj 2023 meddelade Keeper att de hade fixat ett fel som identifierades av en säkerhetsforskare. Forskaren sa det felet kan ha gjort det möjligt för obehöriga att få åtkomst till de privata uppgifterna som tillhör en annan användare.

Buggen togs upp via en avslöjande lista för allmän säkerhet. I huvudsak sa listan att alla personer som kontrollerade företagets API-server kunde teoretiskt få åtkomst till dekrypteringsnyckeln till valvet av lösenord som tillhör en användare. Källan till problemet innehöll Keeper Commander, ett skript som drivs av Python som gör det möjligt för användare att rotera lösenord.

Keepers fel har sedan eliminerats.

TeamSIK-resultat

I februari 2023 offentliggjorde forskare som arbetade vid Fraunhofer Institute for Secure Information Technology sina resultat efter en översyn av de nio mest använda lösenordshanterarna. Resultaten var allt annat än lugnande.

Forskarna, känd som TeamSIK, kallade sina resultat ”extremt oroande.” De hävdade till och med att dessa företag ”missbrukar användarnas förtroende och utsätter dem för höga risker.”

Forskarna, känd som TeamSIK, kallade sina resultat ”extremt oroande.” De hävdade till och med att dessa företag ”missbrukar användarnas förtroende och utsätter dem för höga risker.”

Lösenordshanterarna som ingick i granskningen var 1Password, Avast-lösenord, Hide Pictures Keep Safe Vault, Dashlane, F-Secure KEY, Keeper, LastPass, Informaticore Password Manager och My Passwords.

Varje chef i granskningen hade minst en säkerhetsbrist. Forskarna informerade vart och ett av företagen om sina resultat, och motproblem åtgärdades snabbt. Ändå verkar det inte som om varje företag borde ha insett och korrigerat dessa problem utan att behöva en extern källa för att bereda dem att vidta åtgärder?

I efterspelet, användarna uppmanades att se till att de lappades och använder de senaste versionerna av lösenordshanteringsprogramvaran så att de fick full nytta av de uppgraderade säkerhetsåtgärderna.

Nedan följer några specifika detaljer / rapporter. För specifik information, öppna varje rapport.

MyPasswords

- Läs privata data för appen Mina lösenord

- Master-lösenordskryptering av mina lösenord-appen

- Gratis premiumfunktioner låsas upp för Mina lösenord

Informaticore Password Manager

- Osäker legitimationslagring i Mirsoft Password Manager

LastPass Password Manager

- Hårdkodad huvudnyckel i LastPass Password Manager

- Sekretess, dataläckage i LastPass webbläsarsökning

- Läs privat datum (lagrat masterpassword) från LastPass Password Manager

Keeper Passwort-Manager

- Keeper Password Manager Security Question Bypass

- Keeper Password Manager Injektion utan huvudlösenord

F-Secure KEY Password Manager

- F-Secure KEY Password Manager Insecure Credential Storage

Dashlane Password Manager

- Läs privata data från appmapp i Dashlane Password Manager

- Informationsläckage för Google-sökning i Dashlane Password Manager Browser

- Residue Attack Extracting Masterpassword från Dashlane Password Manager

- Subdomän-lösenordsläckning i interna Dashlane Password Manager-webbläsare

Dölj bilder Bevara säkert valv

- SKeepsafe Plaintext Password Storage

Avast-lösenord

- App-lösenordsstjäling från Avast Password Manager

- Lösenordstöld av bedräglig webbplats från Avast Password Manager

- Osäkra standardadresser för populära webbplatser i Avast Password Manager

- Underdomänslösenordsläckage i Avast Password Manager

- Trasig säker kommunikationsimplementering i Avast Password Manager

- Interna testadresser i Avast Password Manager

1Password – Password Manager

- Underdomänslösenordsläckning i 1Password intern webbläsare

- Htps nedgraderas till http URL som standard i 1Password Intern webbläsare

- Titlar och URL: er inte krypterade i 1Password-databas

- Läs privata data från appmapp i 1Password Manager

- Sekretessfrågor, information läckt till leverantör 1Password Manager

Typer av säkerhetsbrott

Verkligheten är att alla större lösenordshanterare har haft allvarliga säkerhetsbrott vid en eller annan tid. Även om de korrigerar problemen när de upptäckts verkar det som att nya system alltid är på väg. Detta är några av de säkerhetsbrott som lösenordshanterare är sårbara för.

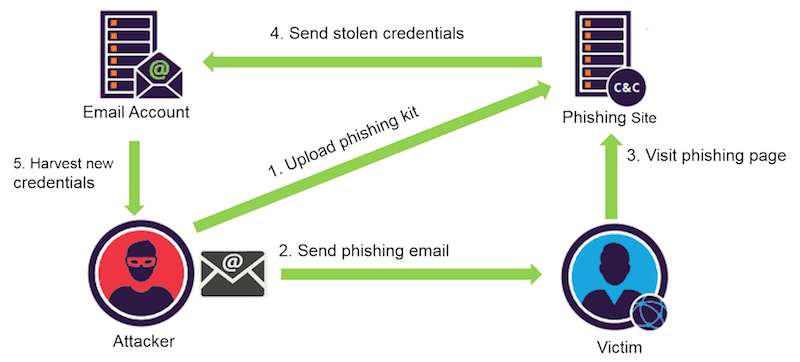

phishing – De flesta har hört talas om phishing-scheman. De involverar ett e-postmeddelande eller textmeddelande som påstås skickas av en ansedd enhet eller enskild person. Målet är att få ett intet ont om offer att avslöja känsliga uppgifter som bankkontonummer, kreditkortsnummer och personnummer för att bedräger mottagaren.

Fiske har använts för att bedrägera lösenordshanterare kunder. I det här schemat uppmanas kunderna att logga in på en webbplats på grund av en löptid. När de gör det är en förvirrande liknande nätfiskewebbplats faktiskt där de matar in sina privata uppgifter. Användaren har bara villigt erbjudit ett hemligt lösenord till en hacker.

Cross-Site Request Forgery – Ofta kallad CSRF, detta system lurar människor att vidta oavsiktliga åtgärder online. Det används för användare som är autentiserade i en webbapplikation. Den afskräckande parten skickar ofta en länk via e-post för att få offeret att överföra pengar eller vidta andra potentiellt skadliga åtgärder.

Cross-Site Scripting – Bekant känt som XSS. Denna attack involverar införande av skadlig kod på annars kända och pålitliga webbplatser.

Brute-Force Attacks – Detta säkerhetsöverträdelse innebär automatiserad programvara som försöker olika kombinationer tills den träffar en dataguldgruva, som din lösenordshanterare.

Sårbarhet med automatisk utfyllningsfunktion – Att använda auto-fill-funktionen i din webbläsare eller lösenordshanterare är frestande eftersom det verkar göra allt så mycket enklare. I verkligheten gör du bara saker enklare för dina cyberbrottslingar runt om i världen. Det används till och med av annonsörer.

Sårbarhet med automatisk utfyllningsfunktion – Att använda auto-fill-funktionen i din webbläsare eller lösenordshanterare är frestande eftersom det verkar göra allt så mycket enklare. I verkligheten gör du bara saker enklare för dina cyberbrottslingar runt om i världen. Det används till och med av annonsörer.

Lagra huvudlösenord i vanlig text – Genom att bevisa att lösenordshanterare inte nödvändigtvis är de bästa gatekeepers för dina känsliga data, avslöjade ett forskningsprojekt det faktum att vissa lösenordshanterare lagrade kundens huvudlösenord i ren text utan någon kryptering.

Appens kod som innehåller krypteringsnycklar – I huvudsak visar appens egen kod krypteringsnycklar i själva koden. Det är en fältdag för hackare när denna sårbarhet upptäcks.

Urklipp Sniffing eller kapning – Detta överträdelse gör det möjligt för brottslingar att ta tag i referenser som har kopierats till datorns minne så att de kan klistras in i ett gränssnitt för lösenordsinmatning.

Inbyggda fel i webbläsaren – Vissa lösenordshanterare är också webbläsare, vars användning är tänkt att hålla kunder säkrare online. Men med en ofullständig lösenordshanterare – som de alla är, multipliceras möjligheten för brister.

Data Residue Attack – Användare som tar bort appar från sina enheter tar inte nödvändigtvis bort alla spår av det. Vissa hackare attackerar “resterna” som finns kvar. Endast riktigt solida säkerhetsåtgärder håller faktiskt ut brottslingar.

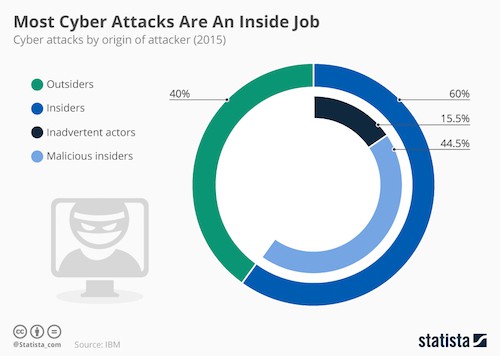

Insider Hacking – Antag inte att du är säker bara för att du använder en företagsdator. Vissa hacks är ett inre jobb som begås av en kollega. Det är lika sant på lösenordshanterarens kontor. Hur vet du att du kan lita på anställda hos din leverantör?

Insider Hacking – Antag inte att du är säker bara för att du använder en företagsdator. Vissa hacks är ett inre jobb som begås av en kollega. Det är lika sant på lösenordshanterarens kontor. Hur vet du att du kan lita på anställda hos din leverantör?

Information läcker igenom byte av minne – De flesta datorer har huvudminne och sekundärlagring. Varje process som datorn utför får så mycket minne som den ber om. Aktiv process lagras i huvudminnet. Sovande processer skjuts ut till sekundär lagring. När en viss process börjar äta upp massor av minne, kommer fler föremål att pressas till sekundärlagring. Systemets prestanda försämras och att avbryta läckprocessen kanske inte innebär att processer som skjuts till sekundärlagring byts tillbaka omedelbart. Allt som har outsourcats till sekundärlagret kan vara sårbart för attacker.

Vad har framtiden att erbjuda?

Som nämnts har de nio mest kända lösenordshanterarna fixat alla dessa problem sedan dess. Men vilka andra problem kan lura? Några av de sårbarheter som avslöjades av TeamSIK borde ha varit ganska uppenbara, men ingen av dessa företag var medvetna om dem. Det tog en oberoende tredje part för att avslöja dessa frågor och föra dem fram. Kan du verkligen lita på en lösenordshanterare med dina mest känsliga data?

28.04.2023 @ 09:14

Swedish:

Det är verkligen viktigt att ha starka och unika lösenord för alla dina online-konton. Det kan vara svårt att komma ihåg alla dessa lösenord, men det finns lösenordshanterare som kan hjälpa dig att generera och lagra dem på ett säkert sätt. Att använda samma lösenord för alla dina konton är en stor risk eftersom om en hacker får tag på det, kan de få tillgång till alla dina konton och stjäla din identitet eller pengar. Ju mer komplexa och slumpmässiga dina lösenord är, desto svårare är det för hackare att gissa dem. Så se till att använda en lösenordshanterare och skapa starka lösenord för att skydda din online-säkerhet.